Implementere regler for reduksjon av angrepsoverflate

Gjelder for:

Implementering av regler for reduksjon av angrepsoverflate flytter den første testringen til en aktivert, funksjonell tilstand.

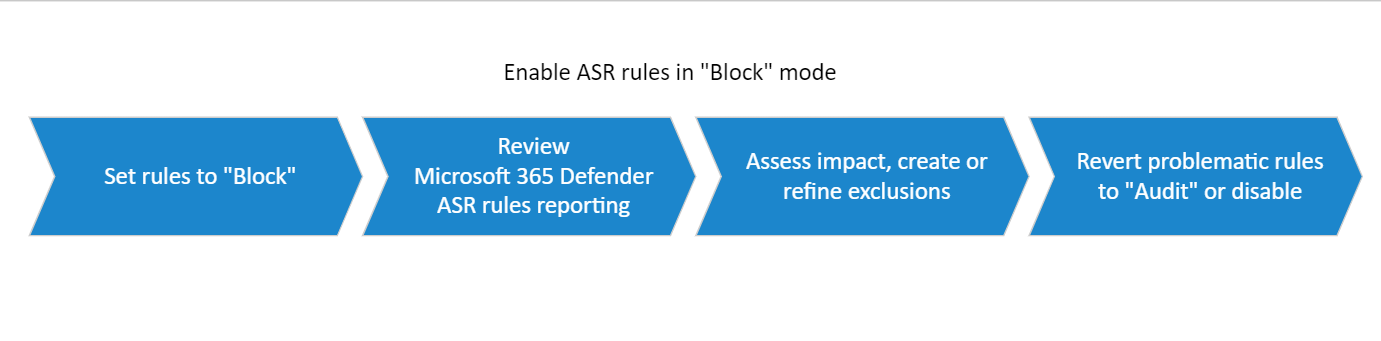

Trinn 1: Regler for reduksjon av overflatereduksjon for overgang fra revisjon til blokk

- Når alle utelatelser er fastsatt i overvåkingsmodus, kan du begynne å angi noen regler for reduksjon av angrepsoverflaten til «blokker»-modus, fra og med regelen som har færrest utløste hendelser. Se Aktiver regler for reduksjon av angrepsoverflate.

- Se gjennom rapporteringssiden i Microsoft Defender portalen. Se rapporten om trusselbeskyttelse i Microsoft Defender for endepunkt. Se også gjennom tilbakemeldinger fra dine mestere.

- Begrens utelatelser eller opprett nye utelatelser etter behov.

- Bytt problematiske regler tilbake til Overvåking.

Obs!

For problematiske regler (regler som skaper for mye støy), er det bedre å opprette utelatelser enn å slå av eller bytte tilbake til Overvåking. Du må finne ut hva som er best for miljøet ditt.

Tips

Når den er tilgjengelig, kan du dra nytte av innstillingen for varslingsmodus i regler for å begrense forstyrrelser. Aktivering av regler for reduksjon av angrepsoverflate i varslingsmodus gjør det mulig å registrere utløste hendelser og vise potensielle forstyrrelser, uten faktisk å blokkere sluttbrukertilgang. Mer informasjon: Varslingsmodus for brukere.

Hvordan fungerer varslingsmodus?

Varslingsmodus er i praksis en blokkeringsinstruksjon, men med alternativet for brukeren å oppheve blokkeringen av påfølgende kjøringer av den gitte flyten eller appen. Advarselsmodus opphever blokkeringen på en kombinasjon av per enhet, bruker, fil og prosess. Varselmodusinformasjonen lagres lokalt og har en varighet på 24 timer.

Trinn 2: Utvid distribusjonen til å ringe n + 1

Når du er sikker på at du har konfigurert reglene for reduksjon av angrepsoverflaten for ring 1 på riktig måte, kan du utvide omfanget av distribusjonen til neste ring (ring n + 1).

Distribusjonsprosessen, trinn 1–3, er i hovedsak den samme for hver etterfølgende ring:

- Testregler i overvåking

- Se gjennom angrepsoverflateutløsede overvåkingshendelser i Microsoft Defender-portalen

- Opprett utelukkelser

- Se gjennom: begrense, legge til eller fjerne utelatelser etter behov

- Angi regler til «blokk»

- Se gjennom rapporteringssiden i Microsoft Defender-portalen.

- Opprett unntak.

- Deaktiver problematiske regler eller bytt dem tilbake til Overvåking.

Tilpasse regler for reduksjon av angrepsoverflate

Etter hvert som du fortsetter å utvide distribusjonen av regler for reduksjon av angrepsoverflaten, kan det hende du synes det er nødvendig eller nyttig å tilpasse reglene for reduksjon av angrepsoverflaten som du har aktivert.

Utelat filer og mapper

Du kan velge å utelate filer og mapper fra å bli evaluert av regler for reduksjon av angrepsoverflaten. Når den utelates, blokkeres ikke filen fra å kjøre selv om en regel for reduksjon av angrepsoverflaten oppdager at filen inneholder skadelig atferd.

Vurder for eksempel regelen for løsepengevirus:

Ransomware regelen er utformet for å hjelpe bedriftskunder redusere risikoen for ransomware angrep samtidig sikre forretningskontinuitet. Som standard, ransomware regel feil på siden av forsiktighet og beskytte mot filer som ennå ikke har oppnådd tilstrekkelig omdømme og tillit. For å understreke på nytt utløser ransomware-regelen bare på filer som ikke har fått nok positivt omdømme og utbredelse, basert på bruksmåledata for millioner av våre kunder. Blokkene løses vanligvis selv, fordi verdiene for «omdømme og klarering» for hver fil oppgraderes trinnvis etter hvert som ikke-problematisk bruk øker.

I tilfeller der blokker ikke selv løses i tide, kan kundene – med egen risiko – benytte seg av enten den selvbetjente mekanismen eller en indikator for kompromiss (IOC)-basert «allowlist»-evne til å oppheve blokkeringen av filene selv.

Advarsel

Hvis du utelater eller opphever blokkeringen av filer eller mapper, kan det potensielt tillate usikre filer å kjøre og infisere enhetene dine. Hvis du utelater filer eller mapper, kan det redusere beskyttelsen som gis av regler for reduksjon av angrepsoverflate. Filer som ville blitt blokkert av en regel, kan kjøres, og det blir ikke registrert noen rapport eller hendelse.

En utelatelse kan gjelde for alle regler som tillater utelukkelser eller gjelder for bestemte regler ved hjelp av utelukkelser per regel. Du kan angi en individuell fil, mappebane eller det fullstendige domenenavnet for en ressurs.

En utelatelse brukes bare når det utelatte programmet eller tjenesten starter. Hvis du for eksempel legger til en utelatelse for en oppdateringstjeneste som allerede kjører, fortsetter oppdateringstjenesten å utløse hendelser til tjenesten stoppes og startes på nytt.

Reduksjon av angrepsoverflate støtter miljøvariabler og jokertegn. Hvis du vil ha informasjon om hvordan du bruker jokertegn, kan du se bruke jokertegn i filnavnet og mappebanen eller listene for utvidelsesutelukkelse. Hvis det oppstår problemer med regler som oppdager filer som du mener ikke skal oppdages, kan du bruke overvåkingsmodus til å teste regelen.

Se referanseartikkelen om regler for reduksjon av angrepsoverflaten for detaljer om hver regel.

Bruke gruppepolicy til å utelate filer og mapper

Åpne administrasjonskonsollen for gruppepolicy på gruppepolicy-administrasjonsdatamaskinen. Høyreklikk på gruppepolicy objektet du vil konfigurere, og velg Rediger.

I Redigeringsprogram for gruppepolicybehandling, går du til Datamaskinkonfigurasjon og velger Administrative maler.

Utvid treet til Windows-komponenter>Microsoft Defender Antivirus> Microsoft DefenderReduksjon av Exploit Guard-angrepsoverflaten>.

Dobbeltklikk innstillingen Utelat filer og baner fra regler for reduksjon av angrepsoverflate , og angi alternativet Aktivert. Velg Vis , og skriv inn hver fil eller mappe i Verdinavn-kolonnen . Skriv inn 0 i Verdi-kolonnen for hvert element.

Advarsel

Ikke bruk anførselstegn fordi de ikke støttes for kolonnen verdinavn eller verdikolonnen .

Bruke PowerShell til å utelate filer og mapper

Skriv inn Powershell i Start-menyen, høyreklikk på Windows PowerShell og velg Kjør som administrator.

Angi følgende cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Fortsett å bruke

Add-MpPreference -AttackSurfaceReductionOnlyExclusionstil å legge til flere mapper i listen.Viktig

Brukes

Add-MpPreferencetil å tilføye eller legge til apper i listen. Hvis du bruker cmdletenSet-MpPreference, overskrives den eksisterende listen.

Bruke MDM-CSP-er til å utelate filer og mapper

Bruk ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions configuration service provider (CSP) til å legge til utelatelser.

Tilpass varselet

Du kan tilpasse varselet for når en regel utløses og blokkerer en app eller fil. Se Windows Sikkerhet artikkelen.

Flere artikler i denne distribusjonssamlingen

Distribusjonsoversikt over angrepsoverflatereduksjonsregler

Planlegg distribusjon av regler for reduksjon av angrepsoverflate

Regler for reduksjon av angrepsoverflate

Operasjonalisere regler for reduksjon av angrepsoverflate

Referanse for reduksjonsregler for angrepsoverflate

Se også

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for