Konfigurer Microsoft Defender for endepunkt distribusjon

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Vil du oppleve Microsoft Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Det første trinnet når du distribuerer Microsoft Defender for endepunkt, er å konfigurere Defender for Endpoint-miljøet.

I dette distribusjonsscenarioet blir du veiledet gjennom trinnene på:

- Lisensieringsvalidering

- Leierkonfigurasjon

- Nettverkskonfigurasjon

Obs!

Dette scenarioet dekker bare bruken av Microsoft Configuration Manager for å veilede deg gjennom en vanlig distribusjon. Defender for Endpoint støtter bruk av andre pålastingsverktøy, men vi dekker ikke disse scenariene i distribusjonsveiledningen. Hvis du vil ha mer informasjon, kan du se Identifiser Defender for endepunktarkitektur og distribusjonsmetode.

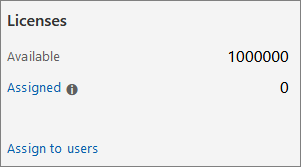

Kontroller lisenstilstand

Kontroll av lisenstilstanden og om den var riktig klargjort, kan gjøres via administrasjonssenteret eller via Microsoft Azure Portal.

Hvis du vil vise lisensene dine, kan du gå til Microsoft Azure Portal og gå til lisensdelen for Microsoft Azure Portal.

Du kan også gå tilfaktureringsabonnementer> i administrasjonssenteret.

På skjermen ser du alle de klargjorte lisensene og deres gjeldende status.

Validering av skytjenesteleverandør

Hvis du vil ha tilgang til hvilke lisenser som er klargjort for firmaet, og for å kontrollere tilstanden til lisensene, går du til administrasjonssenteret.

Velg Administrer tjenester > Office 365 fra partnerportalen.

Hvis du klikker koblingen til partnerportalen, åpnes alternativet Admin på vegne av, og du får tilgang til administrasjonssenteret for kunder.

Leierkonfigurasjon

Pålasting til Microsoft Defender for endepunkt er enkelt. Velg et element under Endepunkter-delen i navigasjonsmenyen, eller en hvilken som helst Microsoft Defender XDR funksjon, for eksempel Hendelser, Jakt, Handlingssenter eller Trusselanalyse for å starte pålastingsprosessen.

Gå til Microsoft Defender-portalen fra en nettleser.

Plassering av datasenter

Microsoft Defender for endepunkt lagrer og behandler data på samme sted som brukes av Microsoft Defender XDR. Hvis Microsoft Defender XDR ikke er aktivert ennå, aktiveres også pålasting til Microsoft Defender for endepunkt Microsoft Defender XDR, og en ny datasenterplassering velges automatisk basert på plasseringen til aktive Microsoft 365-sikkerhetstjenester. Den valgte datasenterplasseringen vises på skjermen.

Nettverkskonfigurasjon

Hvis organisasjonen ikke krever at endepunktene bruker en proxy for å få tilgang til Internett, kan du hoppe over denne inndelingen.

Den Microsoft Defender for endepunkt sensoren krever at Microsoft Windows HTTP (WinHTTP) rapporterer sensordata og kommuniserer med Microsoft Defender for endepunkt-tjenesten. Den innebygde Microsoft Defender for endepunkt-sensoren kjører i systemkonteksten ved hjelp av LocalSystem-kontoen. Sensoren bruker Microsoft Windows HTTP Services (WinHTTP) til å aktivere kommunikasjon med skytjenesten Microsoft Defender for endepunkt. Konfigurasjonsinnstillingen for WinHTTP er uavhengig av proxy-innstillingene for Windows Internet (WinINet) og kan bare oppdage en proxy-server ved hjelp av følgende søkemetoder:

Autosøkmetoder:

- Gjennomsiktig proxy

- Web Proxy Autodiscovery Protocol (WPAD)

Hvis en gjennomsiktig proxy eller WPAD er implementert i nettverkstopologien, er det ikke behov for spesielle konfigurasjonsinnstillinger. Hvis du vil ha mer informasjon om Microsoft Defender for endepunkt URL-adresseutelukker i proxyen, kan du se delen url-adresser for proxy-tjenesten i dette dokumentet for listen over tillatte URL-adresser eller konfigurere innstillinger for enhetsproxy og Internett-tilkobling.

Manuell statisk proxy-konfigurasjon:

Registerbasert konfigurasjon

WinHTTP konfigurert ved hjelp av netsh-kommando

Passer bare for stasjonære datamaskiner i en stabil topologi (for eksempel et skrivebord i et bedriftsnettverk bak samme proxy).

Konfigurere proxy-serveren manuelt ved hjelp av en registerbasert statisk proxy

Konfigurer en registerbasert statisk proxy slik at bare Microsoft Defender for endepunkt sensoren kan rapportere diagnosedata og kommunisere med Microsoft Defender for endepunkt tjenester hvis en datamaskin ikke har tillatelse til å koble til Internett. Den statiske proxyen kan konfigureres via gruppepolicy (GP). Du finner gruppepolicyen under:

- Administrative maler > for Datainnsamling og forhåndsversjonsbygg for Windows-komponenter >> Konfigurerer godkjent proxy-bruk for tjenesten for tilkoblet brukeropplevelse og telemetri

- Sett den til Aktivert , og velg Deaktiver godkjent proxy-bruk

Åpne konsoll for gruppepolicybehandling.

Opprett en policy eller redigere en eksisterende policy basert på organisasjonspraksisen.

Rediger gruppepolicy, og gå til Datainnsamling for Windows-komponenter > for administrative maler > og forhåndsversjonsbygg > Konfigurer godkjent proxy-bruk for tjenesten for tilkoblet brukeropplevelse og telemetri.

Velg Aktivert.

Velg Deaktiver godkjent proxy-bruk.

Gå til Windows Components > Data Collection og Forhåndsvis bygg for administrasjonsmaler >>, konfigurer tilkoblede brukeropplevelser og telemetri.

Velg Aktivert.

Skriv inn navnet på proxy-serveren.

Policyen angir to registerverdier TelemetryProxyServer som REG_SZ og DisableEnterpriseAuthProxy som REG_DWORD under registernøkkelen HKLM\Software\Policies\Microsoft\Windows\DataCollection.

Registerverdien TelemetryProxyServer tar følgende strengformat:

<server name or ip>:<port>

Eksempel: 10.0.0.6:8080

Registerverdien DisableEnterpriseAuthProxy må settes til 1.

Konfigurer proxy-serveren manuelt ved hjelp av netsh-kommandoen

Bruk netsh til å konfigurere en statisk proxy for hele systemet.

Obs!

- Dette påvirker alle programmer, inkludert Windows-tjenester som bruker WinHTTP med standard proxy.

- Bærbare datamaskiner som endrer topologi (for eksempel fra kontor til hjemme) vil feile med netsh. Bruk den registerbaserte statiske proxy-konfigurasjonen.

Åpne en hevet kommandolinje:

- Gå til Start og skriv inn cmd.

- Høyreklikk ledeteksten, og velg Kjør som administrator.

Skriv inn følgende kommando, og trykk enter:

netsh winhttp set proxy <proxy>:<port>Eksempel: netsh winhttp set proxy 10.0.0.6:8080

Proxy-konfigurasjon for enheter på nednivå

Down-Level enheter inkluderer Windows 7 SP1 og Windows 8.1-arbeidsstasjoner samt Windows Server 2008 R2 og andre serveroperativsystemer som tidligere har vært pålastet ved hjelp av Microsoft Monitoring Agent. Disse operativsystemene vil ha proxyen konfigurert som en del av Microsoft Management Agent for å håndtere kommunikasjon fra endepunktet til Azure. Se hurtigdistribusjonsveiledningen for Microsoft Management Agent for informasjon om hvordan en proxy er konfigurert på disse enhetene.

URL-adresser for proxy-tjeneste

URL-adresser som inkluderer v20 i dem, er bare nødvendig hvis du har Windows 10, versjon 1803 eller Windows 11 enheter. Det er for eksempel us-v20.events.data.microsoft.com bare nødvendig hvis enheten er på Windows 10, versjon 1803 eller Windows 11.

Hvis en proxy eller brannmur blokkerer anonym trafikk, må du kontrollere at anonym trafikk er tillatt i url-adressene som er oppført, da Microsoft Defender for endepunkt sensoren kobler seg til fra systemkonteksten.

Følgende nedlastbare regneark viser tjenestene og de tilknyttede URL-adressene som nettverket må kunne koble til. Kontroller at det ikke finnes noen brannmur- eller nettverksfiltreringsregler som vil nekte tilgang til disse nettadressene, ellers må du kanskje opprette en tillatelsesregel spesielt for dem.

| Regneark med domeneliste | Beskrivelse |

|---|---|

| Microsoft Defender for endepunkt URL-adresseliste for kommersielle kunder | Regneark med bestemte DNS-poster for tjenesteplasseringer, geografiske plasseringer og operativsystemet for kommersielle kunder. Last ned regnearket her. |

| Microsoft Defender for endepunkt URL-adresseliste for Gov/GCC/DoD | Regneark med bestemte DNS-poster for tjenesteplasseringer, geografiske plasseringer og OS for Gov/GCC/DoD-kunder. Last ned regnearket her. |

Neste trinn:

- Fortsett til trinn 2 – Tilordne roller og tillatelser

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for