Konfigurowanie zapory adresów IP dla tematów lub domen Azure Event Grid

Domyślnie temat i domena są dostępne z Internetu, o ile żądanie jest dostarczane z prawidłowym uwierzytelnianiem i autoryzacją. Zapora IP umożliwia dalsze ograniczenie go do zestawu adresów IPv4 lub zakresów adresów IPv4 w notacji CIDR (bezklasowa Inter-Domain Routing). Wydawcy pochodzący z dowolnego innego adresu IP zostaną odrzuconi i otrzymają odpowiedź 403 (zabronione). Aby uzyskać więcej informacji na temat funkcji zabezpieczeń sieci obsługiwanych przez usługę Event Grid, zobacz Zabezpieczenia sieci dla usługi Event Grid.

W tym artykule opisano sposób konfigurowania ustawień zapory adresów IP dla Azure Event Grid tematów lub domen.

Korzystanie z witryny Azure Portal

W tej sekcji pokazano, jak używać Azure Portal do włączania dostępu publicznego lub prywatnego podczas tworzenia tematu lub dla istniejącego tematu. Kroki przedstawione w tej sekcji dotyczą tematów. Możesz użyć podobnych kroków, aby włączyć dostęp publiczny lub prywatny dla domen.

Podczas tworzenia tematu

W tej sekcji przedstawiono sposób włączania dostępu do sieci publicznej lub prywatnej dla tematu usługi Event Grid lub domeny. Aby uzyskać instrukcje krok po kroku dotyczące tworzenia nowego tematu, zobacz Tworzenie tematu niestandardowego.

Na stronie Podstawowe kreatora Tworzenie tematu wybierz pozycję Dalej: Sieć w dolnej części strony po wypełnieniu wymaganych pól.

Jeśli chcesz zezwolić klientom na łączenie się z punktem końcowym tematu za pośrednictwem publicznego adresu IP, zachowaj wybraną opcję Dostęp publiczny .

Dostęp do tematu można ograniczyć z określonych adresów IP, określając wartości w polu Zakres adresów . Określ pojedynczy adres IPv4 lub zakres adresów IP w notacji CIDR (Classless inter-domain routing).

Aby zezwolić na dostęp do tematu usługi Event Grid za pośrednictwem prywatnego punktu końcowego, wybierz opcję Dostęp prywatny .

Postępuj zgodnie z instrukcjami w sekcji Dodawanie prywatnego punktu końcowego przy użyciu Azure Portal, aby utworzyć prywatny punkt końcowy.

W przypadku istniejącego tematu

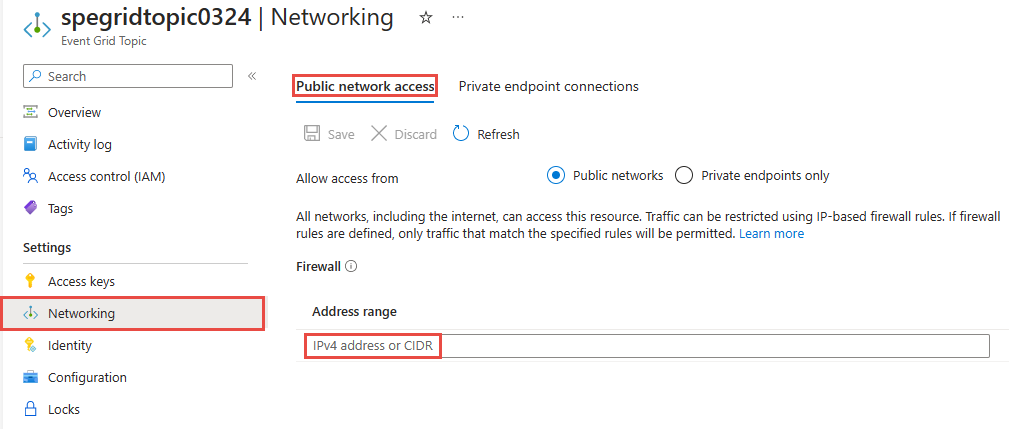

W Azure Portal przejdź do tematu lub domeny usługi Event Grid i przejdź do karty Sieć.

Wybierz pozycję Sieci publiczne , aby zezwolić wszystkim sieciom, w tym Internetowi, na dostęp do zasobu.

Dostęp do tematu można ograniczyć z określonych adresów IP, określając wartości w polu Zakres adresów . Określ pojedynczy adres IPv4 lub zakres adresów IP w notacji CIDR (Classless inter-domain routing).

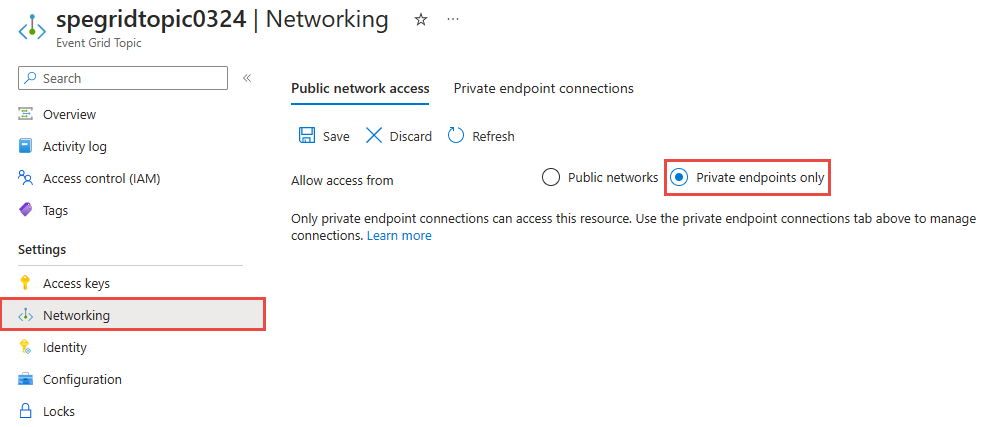

Wybierz pozycję Prywatne punkty końcowe, aby zezwolić tylko na połączenia z prywatnym punktem końcowym w celu uzyskania dostępu do tego zasobu. Użyj karty Połączenia prywatnego punktu końcowego na tej stronie, aby zarządzać połączeniami.

Aby uzyskać instrukcje krok po kroku dotyczące tworzenia połączenia prywatnego punktu końcowego, zobacz Dodawanie prywatnego punktu końcowego przy użyciu Azure Portal.

Wybierz pozycję Zapisz na pasku narzędzi.

Interfejs wiersza polecenia platformy Azure

W tej sekcji pokazano, jak używać poleceń interfejsu wiersza polecenia platformy Azure do tworzenia tematów z regułami adresów IP dla ruchu przychodzącego. Kroki przedstawione w tej sekcji dotyczą tematów. Możesz użyć podobnych kroków, aby utworzyć reguły adresów IP dla domen dla ruchu przychodzącego.

Włączanie lub wyłączanie dostępu do sieci publicznej

Domyślnie dostęp do sieci publicznej jest włączony dla tematów i domen. Możesz również włączyć ją jawnie lub wyłączyć. Ruch można ograniczyć, konfigurując reguły zapory dla przychodzących adresów IP.

Włączanie dostępu do sieci publicznej podczas tworzenia tematu

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access enabled

Wyłączanie dostępu do sieci publicznej podczas tworzenia tematu

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access disabled

Uwaga

Gdy dostęp do sieci publicznej jest wyłączony dla tematu lub domeny, ruch przez publiczny Internet nie jest dozwolony. Dostęp do tych zasobów będą mogły uzyskiwać tylko połączenia prywatnych punktów końcowych.

Włączanie dostępu do sieci publicznej dla istniejącego tematu

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled

Wyłączanie dostępu do sieci publicznej dla istniejącego tematu

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access disabled

Tworzenie tematu z pojedynczą regułą adresu IP dla ruchu przychodzącego

Następujące przykładowe polecenie interfejsu wiersza polecenia tworzy temat usługi Event Grid z regułami adresów IP dla ruchu przychodzącego.

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR or CIDR MASK> allow

Tworzenie tematu z wieloma regułami adresów IP dla ruchu przychodzącego

Następujące przykładowe polecenie interfejsu wiersza polecenia tworzy temat usługi Event Grid w dwóch regułach adresów IP dla ruchu przychodzącego w jednym kroku:

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR 1 or CIDR MASK 1> allow \

--inbound-ip-rules <IP ADDR 2 or CIDR MASK 2> allow

Aktualizowanie istniejącego tematu w celu dodania reguł adresów IP dla ruchu przychodzącego

W tym przykładzie najpierw tworzony jest temat usługi Event Grid, a następnie dodaje reguły adresów IP dla ruchu przychodzącego dla tematu w osobnym poleceniu. Aktualizuje również reguły adresów IP dla ruchu przychodzącego, które zostały ustawione w drugim poleceniu.

# create the event grid topic first

az eventgrid topic create \

--resource-group $resourceGroupName \

--name $topicName \

--location $location

# add inbound IP rules to an existing topic

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR or CIDR MASK> allow

# later, update topic with additional ip rules

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR 1 or CIDR MASK 1> allow \

--inbound-ip-rules <IP ADDR 2 or CIDR MASK 2> allow

Usuwanie reguły przychodzącego adresu IP

Następujące polecenie usuwa drugą regułę utworzoną w poprzednim kroku, określając tylko pierwszą regułę podczas aktualizowania ustawienia.

az eventgrid topic update \

--resource-group $resourceGroupName \

--name $topicName \

--public-network-access enabled \

--inbound-ip-rules <IP ADDR 1 or CIDR MASK 1> allow

Korzystanie z programu PowerShell

W tej sekcji pokazano, jak używać poleceń Azure PowerShell do tworzenia tematów Azure Event Grid z regułami zapory dla ruchu przychodzącego ip. Kroki przedstawione w tej sekcji dotyczą tematów. Możesz użyć podobnych kroków, aby utworzyć reguły adresów IP dla domen dla ruchu przychodzącego.

Domyślnie dostęp do sieci publicznej jest włączony dla tematów i domen. Możesz również włączyć ją jawnie lub wyłączyć. Ruch można ograniczyć, konfigurując reguły zapory dla przychodzących adresów IP.

Włączanie dostępu do sieci publicznej podczas tworzenia tematu

New-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -Location eastus -PublicNetworkAccess enabled

Wyłączanie dostępu do sieci publicznej podczas tworzenia tematu

New-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -Location eastus -PublicNetworkAccess disabled

Uwaga

Gdy dostęp do sieci publicznej jest wyłączony dla tematu lub domeny, ruch przez publiczny Internet nie jest dozwolony. Dostęp do tych zasobów będą mogły uzyskiwać tylko połączenia prywatnych punktów końcowych.

Tworzenie tematu z dostępem do sieci publicznej i regułami adresów IP dla ruchu przychodzącego

Następujące przykładowe polecenie interfejsu wiersza polecenia tworzy temat usługi Event Grid z dostępem do sieci publicznej i regułami adresów IP dla ruchu przychodzącego.

New-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -Location eastus -PublicNetworkAccess enabled -InboundIpRule @{ "10.0.0.0/8" = "Allow"; "10.2.0.0/8" = "Allow" }

Aktualizowanie istniejącego tematu przy użyciu dostępu do sieci publicznej i reguł adresów IP dla ruchu przychodzącego

Następujące przykładowe polecenie interfejsu wiersza polecenia aktualizuje istniejący temat usługi Event Grid z regułami adresów IP dla ruchu przychodzącego.

Set-AzEventGridTopic -ResourceGroupName MyResourceGroupName -Name Topic1 -PublicNetworkAccess enabled -InboundIpRule @{ "10.0.0.0/8" = "Allow"; "10.2.0.0/8" = "Allow" } -Tag @{}

Wyłączanie dostępu do sieci publicznej dla istniejącego tematu

Set-AzEventGridTopic -ResourceGroup MyResourceGroupName -Name Topic1 -PublicNetworkAccess disabled -Tag @{} -InboundIpRule @{}

Następne kroki

- Aby uzyskać informacje o monitorowaniu dostaw zdarzeń, zobacz Monitorowanie dostarczania komunikatów usługi Event Grid.

- Aby uzyskać więcej informacji na temat klucza uwierzytelniania, zobacz Zabezpieczenia i uwierzytelnianie usługi Event Grid.

- Aby uzyskać więcej informacji na temat tworzenia subskrypcji Azure Event Grid, zobacz Schemat subskrypcji usługi Event Grid.

- Aby rozwiązać problemy z łącznością sieciową, zobacz Rozwiązywanie problemów z łącznością sieciową

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla