Zabezpieczenia sieci dla zasobów usługi Azure Event Grid

W tym artykule opisano sposób używania następujących funkcji zabezpieczeń w usłudze Azure Event Grid:

- Tagi usługi dla ruchu wychodzącego

- Reguły zapory adresów IP dla ruchu przychodzącego

- Prywatne punkty końcowe dla ruchu przychodzącego

Tagi usługi

Tag usługi reprezentuje grupę prefiksów adresów IP z danej usługi platformy Azure. Firma Microsoft zarządza prefiksami adresów uwzględnionych przez tag usługi i automatycznie aktualizuje tag usługi w miarę zmiany adresów, minimalizując złożoność częstych aktualizacji reguł zabezpieczeń sieci. Aby uzyskać więcej informacji na temat tagów usług, zobacz Omówienie tagów usługi.

Za pomocą tagów usługi można zdefiniować mechanizmy kontroli dostępu do sieci w sieciowych grupach zabezpieczeń lub usłudze Azure Firewall. Podczas tworzenia reguł zabezpieczeń można użyć tagów usługi zamiast konkretnych adresów IP. Określając nazwę tagu usługi (na przykład AzureEventGrid) w odpowiednim polu źródłowym lub docelowym reguły, można zezwolić na ruch dla odpowiedniej usługi lub go odrzucić.

| Tag usługi | Purpose | Czy można używać ruchu przychodzącego lub wychodzącego? | Czy może być regionalny? | Czy można używać z usługą Azure Firewall? |

|---|---|---|---|---|

| AzureEventGrid | Azure Event Grid. | Obie | Nie | Nie. |

Zapora bazująca na adresach IP

Usługa Azure Event Grid obsługuje mechanizmy kontroli dostępu oparte na adresach IP do publikowania w tematach i domenach. Za pomocą kontrolek opartych na adresach IP można ograniczyć wydawców do tematu lub domeny tylko zestaw zatwierdzonych maszyn i usług w chmurze. Ta funkcja uzupełnia mechanizmy uwierzytelniania obsługiwane przez usługę Event Grid.

Domyślnie temat i domena są dostępne z Internetu, o ile żądanie jest dostarczane z prawidłowym uwierzytelnianiem i autoryzacją. Zapora IP umożliwia dalsze ograniczenie go tylko do zestawu adresów IP lub zakresów adresów IP w notacji CIDR (routing międzydomenowy bez klas). Wydawcy pochodzący z dowolnego innego adresu IP są odrzucani i otrzymują odpowiedź 403 (Zabronione).

Aby uzyskać instrukcje krok po kroku dotyczące konfigurowania zapory ip dla tematów i domen, zobacz Konfigurowanie zapory adresów IP.

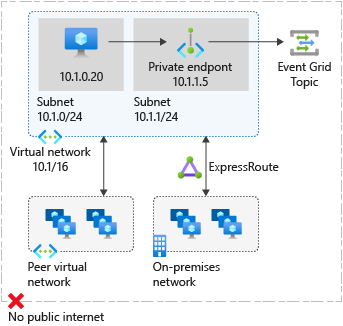

Prywatne punkty końcowe

Za pomocą prywatnych punktów końcowych można zezwolić na ruch przychodzący zdarzeń bezpośrednio z sieci wirtualnej do tematów i domen za pośrednictwem łącza prywatnego bez przechodzenia przez publiczny Internet. Prywatny punkt końcowy to specjalny interfejs sieciowy dla usługi platformy Azure w sieci wirtualnej. Podczas tworzenia prywatnego punktu końcowego dla tematu lub domeny zapewnia bezpieczną łączność między klientami w sieci wirtualnej i zasobem usługi Event Grid. Prywatny punkt końcowy ma przypisany adres IP z zakresu adresów IP sieci wirtualnej. Połączenie między prywatnym punktem końcowym a usługą Event Grid używa bezpiecznego łącza prywatnego.

Korzystanie z prywatnych punktów końcowych dla zasobu usługi Event Grid umożliwia:

- Bezpieczny dostęp do tematu lub domeny z sieci wirtualnej za pośrednictwem sieci szkieletowej firmy Microsoft, w przeciwieństwie do publicznego Internetu.

- Bezpiecznie nawiąż połączenie z sieciami lokalnymi, które łączą się z siecią wirtualną przy użyciu sieci VPN lub usługi Express Routes z prywatną komunikacją równorzędną.

Podczas tworzenia prywatnego punktu końcowego dla tematu lub domeny w sieci wirtualnej żądanie zgody jest wysyłane do właściciela zasobu. Jeśli użytkownik żądający utworzenia prywatnego punktu końcowego jest również właścicielem zasobu, to żądanie zgody zostanie automatycznie zatwierdzone. W przeciwnym razie połączenie jest w stanie oczekiwania do momentu zatwierdzenia. Aplikacje w sieci wirtualnej mogą bezproblemowo łączyć się z usługą Event Grid za pośrednictwem prywatnego punktu końcowego, korzystając z tych samych parametry połączenia i mechanizmów autoryzacji, których będą używać w przeciwnym razie. Właściciele zasobów mogą zarządzać żądaniami zgody i prywatnymi punktami końcowymi za pośrednictwem karty Prywatne punkty końcowe dla zasobu w witrynie Azure Portal.

Połączenie do prywatnych punktów końcowych

Wydawcy w sieci wirtualnej korzystającej z prywatnego punktu końcowego powinni używać tego samego parametry połączenia dla tematu lub domeny, co klienci łączący się z publicznym punktem końcowym. Rozpoznawanie nazw domen (DNS) automatycznie kieruje połączenia z sieci wirtualnej do tematu lub domeny za pośrednictwem łącza prywatnego. Usługa Event Grid domyślnie tworzy prywatną strefę DNS dołączoną do sieci wirtualnej z wymaganą aktualizacją prywatnych punktów końcowych. Jeśli jednak używasz własnego serwera DNS, może być konieczne wprowadzenie większej liczby zmian w konfiguracji dns.

Zmiany DNS dla prywatnych punktów końcowych

Podczas tworzenia prywatnego punktu końcowego rekord CNAME systemu DNS dla zasobu jest aktualizowany do aliasu w poddomenie z prefiksem privatelink. Domyślnie tworzona jest prywatna strefa DNS odpowiadająca poddomenie łącza prywatnego.

Po rozwiązaniu tematu lub adresu URL punktu końcowego domeny spoza sieci wirtualnej z prywatnym punktem końcowym jest rozpoznawany jako publiczny punkt końcowy usługi. Rekordy zasobów DNS dla "topicA", po rozpoznaniu poza siecią wirtualną hostująca prywatny punkt końcowy, są następujące:

| Nazwisko | Typ | Wartość |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

CNAME | <Profil usługi Azure Traffic Manager> |

Dostęp klienta spoza sieci wirtualnej można blokować lub kontrolować za pośrednictwem publicznego punktu końcowego przy użyciu zapory adresów IP.

Po rozwiązaniu problemu z sieci wirtualnej obsługującej prywatny punkt końcowy temat lub adres URL punktu końcowego domeny jest rozpoznawany jako adres IP prywatnego punktu końcowego. Rekordy zasobów DNS dla tematu "topicA", po rozpoznaniu z wewnątrz sieci wirtualnej hostująca prywatny punkt końcowy, są następujące:

| Nazwisko | Typ | Wartość |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

A | 10.0.0.5 |

Takie podejście umożliwia dostęp do tematu lub domeny przy użyciu tych samych parametry połączenia dla klientów w sieci wirtualnej hostujące prywatne punkty końcowe i klientów spoza sieci wirtualnej.

Jeśli używasz niestandardowego serwera DNS w sieci, klienci mogą rozpoznać w pełni kwalifikowaną nazwę domeny (FQDN) dla tematu lub punktu końcowego domeny do prywatnego adresu IP punktu końcowego punktu końcowego. Skonfiguruj serwer DNS, aby delegować poddomenę łącza prywatnego do prywatnej strefy DNS dla sieci wirtualnej lub skonfigurować rekordy A dla topicOrDomainName.regionName.privatelink.eventgrid.azure.net z prywatnym adresem IP punktu końcowego.

Zalecana nazwa strefy DNS to privatelink.eventgrid.azure.net.

Prywatne punkty końcowe i publikowanie

W poniższej tabeli opisano różne stany połączenia prywatnego punktu końcowego i wpływ na publikowanie:

| stan Połączenie ion | Pomyślnie opublikuj (Tak/Nie) |

|---|---|

| Zatwierdzona | Tak |

| Odrzucona | Nie. |

| Oczekiwanie | Nie. |

| Rozłączono | Nie. |

Aby publikowanie zakończyło się pomyślnie, należy zatwierdzić stan połączenia prywatnego punktu końcowego. Jeśli połączenie zostanie odrzucone, nie można go zatwierdzić przy użyciu witryny Azure Portal. Jedyną możliwością jest usunięcie połączenia i utworzenie nowego.

Limity przydziału i ograniczenia

Istnieje limit liczby reguł zapory ip i połączeń prywatnych punktów końcowych na temat lub domenę. Zobacz Limity przydziału i limity usługi Event Grid.

Następne kroki

Zaporę adresów IP dla zasobu usługi Event Grid można skonfigurować tak, aby ograniczyć dostęp za pośrednictwem publicznego Internetu tylko z wybranego zestawu adresów IP lub zakresów adresów IP. Aby uzyskać instrukcje krok po kroku, zobacz Konfigurowanie zapory adresów IP.

Prywatne punkty końcowe można skonfigurować tak, aby ograniczyć dostęp tylko z wybranych sieci wirtualnych. Aby uzyskać instrukcje krok po kroku, zobacz Konfigurowanie prywatnych punktów końcowych.

Aby rozwiązać problemy z łącznością sieciową, zobacz Rozwiązywanie problemów z łącznością sieciową.