Samouczek: tworzenie przepływów użytkownika i zasad niestandardowych w usłudze Azure Active Directory B2C

Przed rozpoczęciem użyj selektora Wybierz typ zasad, aby wybrać typ konfigurowanych zasad. Usługa Azure Active Directory B2C oferuje dwie metody definiowania sposobu interakcji użytkowników z aplikacjami: za pomocą wstępnie zdefiniowanych przepływów użytkowników lub w pełni konfigurowalnych zasad niestandardowych. Kroki wymagane w tym artykule są różne dla każdej metody.

W aplikacjach mogą istnieć przepływy użytkowników, które umożliwiają użytkownikom tworzenie kont, logowanie się lub zarządzanie ich profilem. Możesz utworzyć wiele przepływów użytkownika różnych typów w dzierżawie usługi Azure Active Directory B2C (Azure AD B2C) i używać ich w aplikacjach zgodnie z potrzebami. Przepływy użytkowników można używać ponownie w aplikacjach.

Przepływ użytkownika umożliwia określenie, w jaki sposób użytkownicy wchodzą w interakcję z aplikacją, gdy wykonują takie czynności, jak logowanie, rejestrowanie, edytowanie profilu lub resetowanie hasła. W tym artykule omówiono sposób wykonywania następujących zadań:

Zasady niestandardowe to pliki konfiguracji definiujące zachowanie dzierżawy usługi Azure Active Directory B2C (Azure AD B2C). W tym artykule omówiono sposób wykonywania następujących zadań:

- Tworzenie przepływu użytkownika rejestracji i logowania

- Włączanie samoobsługowego resetowania hasła

- Tworzenie przepływu użytkownika dotyczącego edytowania profilu

Ważne

Zmieniliśmy sposób odwoływania się do wersji przepływów użytkownika. Wcześniej oferowaliśmy wersje V1 (gotowe do zastosowań produkcyjnych) oraz wersje V1.1 i V2 (wersje zapoznawcze). Teraz skonsolidowaliśmy przepływy użytkowników do dwóch wersji: zalecane przepływy użytkowników z najnowszymi funkcjami i przepływy użytkowników w warstwie Standardowa (starsza wersja). Wszystkie starsze przepływy użytkowników w wersji zapoznawczej (wersja 1.1 i V2) są przestarzałe. Aby uzyskać szczegółowe informacje, zobacz Wersje przepływu użytkownika w usłudze Azure AD B2C. Te zmiany dotyczą tylko chmury publicznej platformy Azure. Inne środowiska będą nadal korzystać ze starszej wersji przepływu użytkownika.

Wymagania wstępne

- Jeśli jeszcze go nie masz, utwórz dzierżawę usługi Azure AD B2C połączoną z subskrypcją platformy Azure.

- Zarejestruj aplikację internetową i włącz niejawne przyznanie tokenu identyfikatora.

- Jeśli jeszcze go nie masz, utwórz dzierżawę usługi Azure AD B2C połączoną z subskrypcją platformy Azure.

- Zarejestruj aplikację internetową i włącz niejawne przyznanie tokenu identyfikatora.

Tworzenie przepływu użytkownika rejestracji i logowania

Przepływ rejestracji i logowania użytkownika obsługuje zarówno środowiska rejestracji, jak i logowania przy użyciu jednej konfiguracji. Użytkownicy aplikacji są kierowani w dół właściwej ścieżki w zależności od kontekstu.

Zaloguj się w witrynie Azure Portal.

Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

W witrynie Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

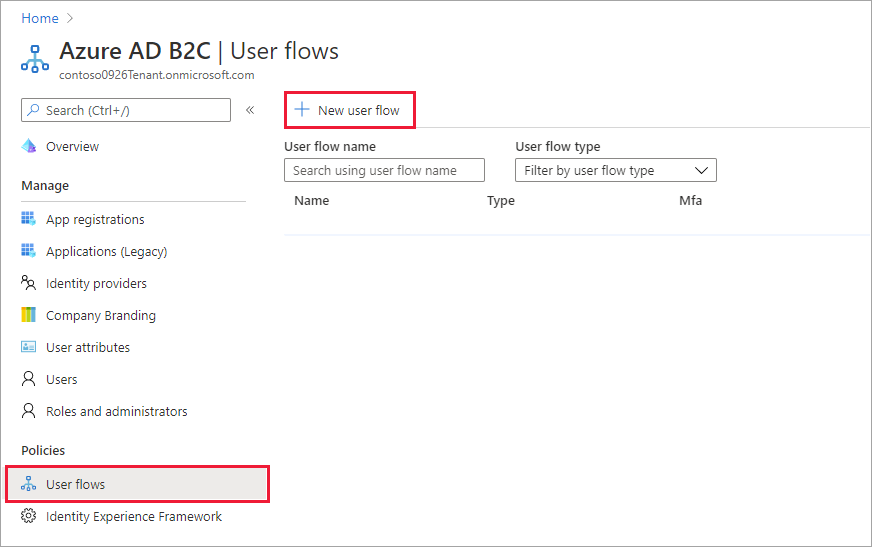

W obszarze Zasady wybierz pozycję Przepływy użytkownika, a następnie wybierz pozycję Nowy przepływ użytkownika.

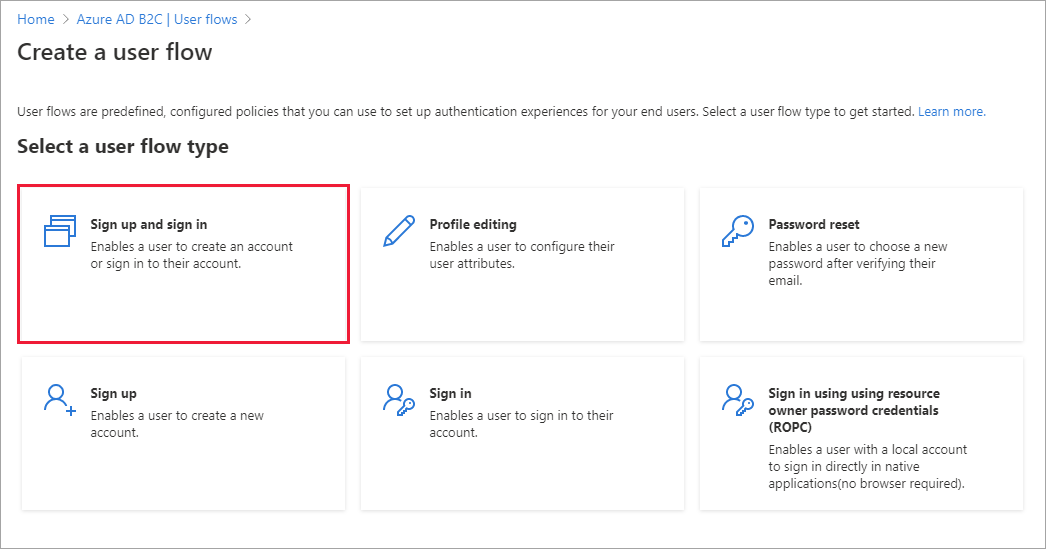

Na stronie Tworzenie przepływu użytkownika wybierz przepływ Rejestracja i logowanie użytkownika.

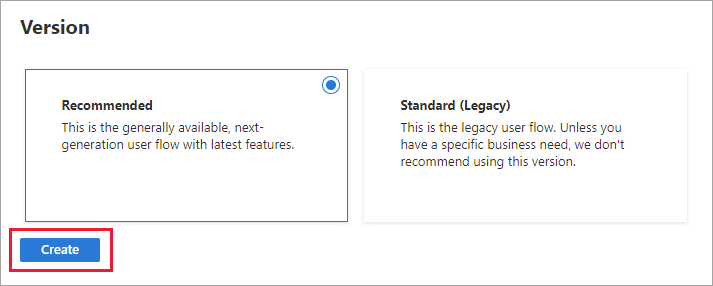

W obszarze Wybierz wersję wybierz pozycję Zalecane, a następnie wybierz pozycję Utwórz. (Dowiedz się więcej o wersjach przepływu użytkownika).

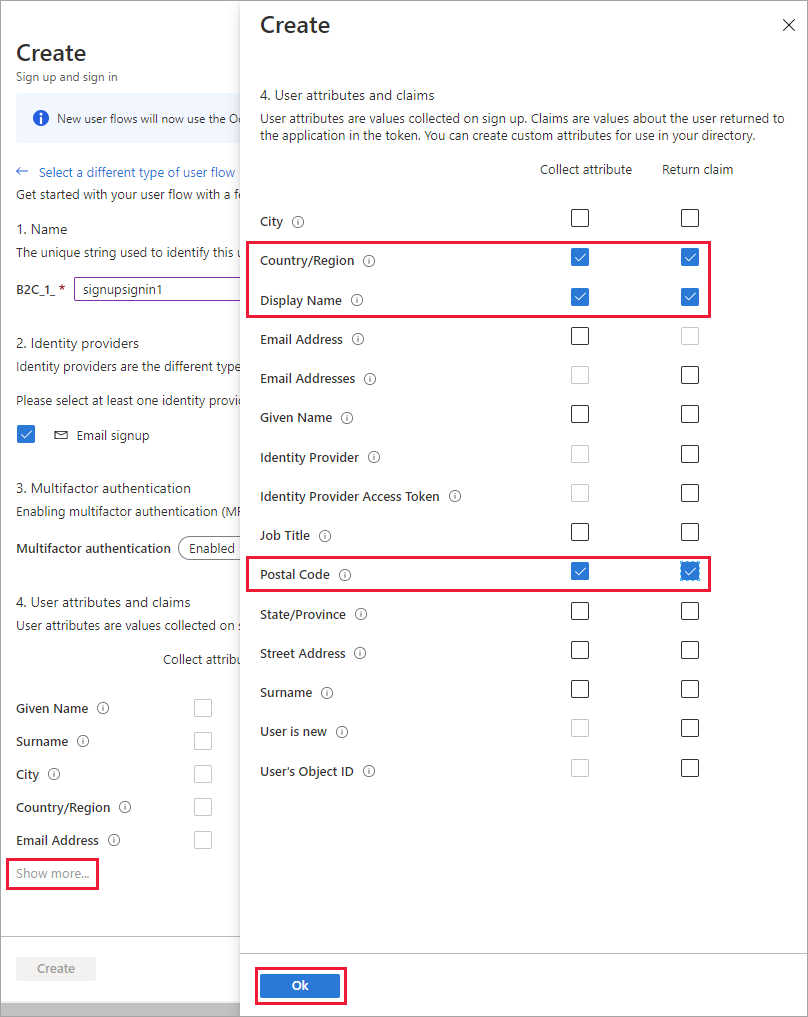

Wprowadź nazwę przepływu użytkownika. Na przykład signupsignin1.

W obszarze Dostawcy tożsamości wybierz pozycję Rejestracja pocztą e-mail.

W obszarze Atrybuty użytkownika i oświadczenia tokenu wybierz oświadczenia i atrybuty, które chcesz zebrać i wysłać od użytkownika podczas rejestracji. Na przykład wybierz pozycję Pokaż więcej, a następnie wybierz atrybuty i oświadczenia dla kraju/regionu, nazwy wyświetlanej i kodu pocztowego. Wybierz przycisk OK.

Wybierz pozycję Utwórz , aby dodać przepływ użytkownika. Prefiks B2C_1_ jest automatycznie poprzedzony nazwą.

Testowanie przepływu użytkownika

Wybierz utworzony przepływ użytkownika, aby otworzyć jego stronę przeglądu.

W górnej części strony przeglądu przepływu użytkownika wybierz pozycję Uruchom przepływ użytkownika. Po prawej stronie zostanie otwarte okienko.

W polu Aplikacja wybierz aplikację internetową, którą chcesz przetestować, na przykład aplikację internetową o nazwie webapp1. Adres URL odpowiedzi powinien zawierać wartość

https://jwt.ms.Wybierz pozycję Uruchom przepływ użytkownika, a następnie wybierz pozycję Zarejestruj się teraz.

Wprowadź prawidłowy adres e-mail, wybierz pozycję Wyślij kod weryfikacyjny, wprowadź otrzymany kod weryfikacyjny, a następnie wybierz pozycję Weryfikuj kod.

Wprowadź nowe hasło i potwierdź hasło.

Wybierz kraj i region, wprowadź nazwę, którą chcesz wyświetlić, wprowadź kod pocztowy, a następnie wybierz pozycję Utwórz. Token jest zwracany do

https://jwt.mselementu i powinien być wyświetlany.Teraz możesz ponownie uruchomić przepływ użytkownika i powinno być możliwe zalogowanie się przy użyciu utworzonego konta. Zwrócony token zawiera oświadczenia wybrane w kraju/regionie, nazwie i kodzie pocztowym.

Uwaga

Środowisko "Uruchom przepływ użytkownika" nie jest obecnie zgodne z typem adresu URL odpowiedzi SPA przy użyciu przepływu kodu autoryzacji. Aby użyć środowiska "Uruchamianie przepływu użytkownika" z tego rodzaju aplikacjami, zarejestruj adres URL odpowiedzi typu "Sieć Web" i włącz niejawny przepływ zgodnie z opisem tutaj.

Włączanie samoobsługowego resetowania hasła

Aby włączyć samoobsługowe resetowanie hasła dla przepływu użytkownika rejestracji lub logowania:

- Wybierz utworzony przepływ użytkownika rejestracji lub logowania.

- W obszarze Ustawienia w menu po lewej stronie wybierz pozycję Właściwości.

- W obszarze Konfiguracja hasła wybierz pozycję Samoobsługowe resetowanie hasła.

- Wybierz pozycję Zapisz.

Testowanie przepływu użytkownika

- Wybierz utworzony przepływ użytkownika, aby otworzyć jego stronę przeglądu, a następnie wybierz pozycję Uruchom przepływ użytkownika.

- W polu Aplikacja wybierz aplikację internetową, którą chcesz przetestować, na przykład aplikację internetową o nazwie webapp1. Adres URL odpowiedzi powinien zawierać wartość

https://jwt.ms. - Wybierz Uruchom przepływ użytkownika.

- Na stronie rejestracji lub logowania wybierz pozycję Nie pamiętasz hasła?.

- Sprawdź adres e-mail utworzonego wcześniej konta, a następnie wybierz pozycję Kontynuuj.

- Teraz możesz zmienić hasło użytkownika. Zmień hasło i wybierz pozycję Kontynuuj. Token jest zwracany do

https://jwt.mselementu i powinien być wyświetlany.

Tworzenie przepływu użytkownika dotyczącego edytowania profilu

Jeśli chcesz umożliwić użytkownikom edytowanie profilu w aplikacji, użyj przepływu użytkownika do edycji profilu.

- W menu strony przeglądu dzierżawy usługi Azure AD B2C wybierz pozycję Przepływy użytkownika, a następnie wybierz pozycję Nowy przepływ użytkownika.

- Na stronie Tworzenie przepływu użytkownika wybierz przepływ edytowania profilu użytkownika.

- W obszarze Wybierz wersję wybierz pozycję Zalecane, a następnie wybierz pozycję Utwórz.

- Wprowadź nazwę przepływu użytkownika. Na przykład profilowane1.

- W obszarze Dostawcy tożsamości w obszarze Konta lokalne wybierz pozycję Rejestracja e-mail.

- W obszarze Atrybuty użytkownika wybierz atrybuty, które chcesz, aby klient mógł edytować w swoim profilu. Na przykład wybierz pozycję Pokaż więcej, a następnie wybierz zarówno atrybuty, jak i oświadczenia dla pozycji Nazwa wyświetlana i Stanowisko. Wybierz przycisk OK.

- Wybierz pozycję Utwórz , aby dodać przepływ użytkownika. Prefiks B2C_1_ jest automatycznie dołączany do nazwy.

Testowanie przepływu użytkownika

- Wybierz utworzony przepływ użytkownika, aby otworzyć jego stronę przeglądu.

- W górnej części strony przeglądu przepływu użytkownika wybierz pozycję Uruchom przepływ użytkownika. Po prawej stronie zostanie otwarte okienko.

- W polu Aplikacja wybierz aplikację internetową, którą chcesz przetestować, na przykład aplikację internetową o nazwie webapp1. Adres URL odpowiedzi powinien zawierać wartość

https://jwt.ms. - Wybierz pozycję Uruchom przepływ użytkownika, a następnie zaloguj się przy użyciu utworzonego wcześniej konta.

- Teraz masz możliwość zmiany nazwy wyświetlanej i stanowiska użytkownika. Wybierz Kontynuuj. Token jest zwracany do

https://jwt.mselementu i powinien być wyświetlany.

Napiwek

W tym artykule wyjaśniono, jak ręcznie skonfigurować dzierżawę. Cały proces można zautomatyzować w tym artykule. Automatyzacja spowoduje wdrożenie pakietu startowego Azure AD B2C SocialAndLocalAccountsWithMFA, który zapewni podróże rejestracji i logowania, resetowania hasła i edytowania profilu. Aby zautomatyzować przewodnik poniżej, odwiedź aplikację konfiguracji IEF i postępuj zgodnie z instrukcjami.

Dodawanie kluczy podpisywania i szyfrowania dla aplikacji platformy Identity Experience Framework

- Zaloguj się w witrynie Azure Portal.

- Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

- W witrynie Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

- Na stronie przeglądu w obszarze Zasady wybierz pozycję Identity Experience Framework.

Tworzenie klucza podpisywania

- Wybierz pozycję Klucze zasad, a następnie wybierz pozycję Dodaj.

- W obszarze Opcje wybierz pozycję

Generate. - W polu Nazwa wprowadź wartość

TokenSigningKeyContainer. PrefiksB2C_1A_może zostać dodany automatycznie. - W polu Typ klucza wybierz pozycję RSA.

- W obszarze Użycie klucza wybierz pozycję Podpis.

- Wybierz pozycję Utwórz.

Tworzenie klucza szyfrowania

- Wybierz pozycję Klucze zasad, a następnie wybierz pozycję Dodaj.

- W obszarze Opcje wybierz pozycję

Generate. - W polu Nazwa wprowadź wartość

TokenEncryptionKeyContainer. PrefiksB2C_1A_ może zostać dodany automatycznie. - W polu Typ klucza wybierz pozycję RSA.

- W obszarze Użycie klucza wybierz pozycję Szyfrowanie.

- Wybierz pozycję Utwórz.

Rejestrowanie aplikacji platformy Identity Experience Framework

Usługa Azure AD B2C wymaga zarejestrowania dwóch aplikacji używanych do rejestrowania i logowania użytkowników przy użyciu kont lokalnych: IdentityExperienceFramework, internetowego interfejsu API i proxyIdentityExperienceFramework, aplikacji natywnej z delegowanymi uprawnieniami do aplikacji IdentityExperienceFramework. Użytkownicy mogą zarejestrować się przy użyciu adresu e-mail lub nazwy użytkownika i hasła w celu uzyskania dostępu do aplikacji zarejestrowanych w dzierżawie, co powoduje utworzenie "konta lokalnego". Konta lokalne istnieją tylko w dzierżawie usługi Azure AD B2C.

Musisz zarejestrować te dwie aplikacje w dzierżawie usługi Azure AD B2C tylko raz.

Rejestrowanie aplikacji IdentityExperienceFramework

Aby zarejestrować aplikację w dzierżawie usługi Azure AD B2C, możesz użyć środowiska Rejestracje aplikacji.

- Wybierz pozycję Rejestracje aplikacji, a następnie wybierz pozycję Nowa rejestracja.

- W polu Nazwa wprowadź

IdentityExperienceFramework. - W obszarze Obsługiwane typy kont wybierz pozycję Konta tylko w tym katalogu organizacyjnym.

- W obszarze Identyfikator URI przekierowania wybierz pozycję Sieć Web, a następnie wprowadź ,

https://your-tenant-name.b2clogin.com/your-tenant-name.onmicrosoft.comgdzieyour-tenant-namejest nazwą domeny dzierżawy usługi Azure AD B2C. - W obszarze Uprawnienia zaznacz pole wyboru Udziel zgody administratora na otwieranie i offline_access uprawnienia .

- Wybierz pozycję Zarejestruj.

- Zarejestruj identyfikator aplikacji (klienta) do użycia w późniejszym kroku.

Następnie uwidocznij interfejs API, dodając zakres:

- W menu po lewej stronie w obszarze Zarządzanie wybierz pozycję Uwidaczniaj interfejs API.

- Wybierz pozycję Dodaj zakres, a następnie wybierz pozycję Zapisz i kontynuuj akceptowanie domyślnego identyfikatora URI identyfikatora aplikacji.

- Wprowadź następujące wartości, aby utworzyć zakres, który umożliwia wykonywanie zasad niestandardowych w dzierżawie usługi Azure AD B2C:

- Nazwa zakresu:

user_impersonation - Administracja nazwa wyświetlana zgody:

Access IdentityExperienceFramework - opis zgody Administracja:

Allow the application to access IdentityExperienceFramework on behalf of the signed-in user.

- Nazwa zakresu:

- Wybierz pozycję Dodaj zakres

Rejestrowanie aplikacji ProxyIdentityExperienceFramework

- Wybierz pozycję Rejestracje aplikacji, a następnie wybierz pozycję Nowa rejestracja.

- W polu Nazwa wprowadź

ProxyIdentityExperienceFramework. - W obszarze Obsługiwane typy kont wybierz pozycję Konta tylko w tym katalogu organizacyjnym.

- W obszarze Identyfikator URI przekierowania użyj listy rozwijanej, aby wybrać pozycję Klient publiczny/natywny (komputer przenośny & ).

- W polu Identyfikator URI przekierowania wprowadź .

myapp://auth - W obszarze Uprawnienia zaznacz pole wyboru Udziel zgody administratora na otwieranie i offline_access uprawnienia .

- Wybierz pozycję Zarejestruj.

- Zarejestruj identyfikator aplikacji (klienta) do użycia w późniejszym kroku.

Następnie określ, że aplikacja powinna być traktowana jako klient publiczny:

- W menu po lewej stronie w obszarze Zarządzanie wybierz pozycję Uwierzytelnianie.

- W obszarze Ustawienia zaawansowane w sekcji Zezwalaj na przepływy klientów publicznych ustaw opcję Włącz następujące przepływy mobilne i klasyczne na wartość Tak.

- Wybierz pozycję Zapisz.

- Upewnij się, że właściwość "allowPublicClient": wartość true jest ustawiona w manifeście aplikacji:

- W menu po lewej stronie w obszarze Zarządzanie wybierz pozycję Manifest , aby otworzyć manifest aplikacji.

- Znajdź klucz allowPublicClient i upewnij się, że jego wartość jest ustawiona na true.

Teraz przyznaj uprawnienia do zakresu interfejsu API uwidocznionego wcześniej w rejestracji IdentityExperienceFramework :

- W menu po lewej stronie w obszarze Zarządzanie wybierz pozycję Uprawnienia interfejsu API.

- W obszarze Skonfigurowane uprawnienia wybierz pozycję Dodaj uprawnienie.

- Wybierz kartę Moje interfejsy API, a następnie wybierz aplikację IdentityExperienceFramework .

- W obszarze Uprawnienie wybierz zdefiniowany wcześniej zakres user_impersonation .

- Wybierz Przyznaj uprawnienia. Zgodnie z zaleceniami poczekaj kilka minut, zanim przejdziesz do następnego kroku.

- Wybierz pozycję Udziel zgody administratora dla <swojej nazwy dzierżawy)>.

- Wybierz opcję Tak.

- Wybierz pozycję Odśwież, a następnie sprawdź, czy wyrażenie "Przyznane dla ..." zostanie wyświetlona w obszarze Stan dla zakresu.

Niestandardowy pakiet startowy zasad

Zasady niestandardowe to zestaw plików XML przekazywanych do dzierżawy usługi Azure AD B2C w celu zdefiniowania profilów technicznych i podróży użytkowników. Udostępniamy pakiety startowe z kilkoma wstępnie utworzonymi zasadami, aby umożliwić szybkie rozpoczęcie pracy. Każdy z tych pakietów startowych zawiera najmniejszą liczbę profilów technicznych i podróży użytkowników potrzebnych do osiągnięcia opisanych scenariuszy:

- Konta lokalne — umożliwia korzystanie tylko z kont lokalnych.

- SocialAccounts — umożliwia korzystanie tylko z kont społecznościowych (lub federacyjnych).

- SocialAndLocalAccounts — umożliwia korzystanie zarówno z kont lokalnych, jak i społecznościowych.

- SocialAndLocalAccountsWithMFA — umożliwia opcje uwierzytelniania społecznościowego, lokalnego i wieloskładnikowego.

Każdy pakiet startowy zawiera:

- Plik podstawowy — do podstawy jest wymaganych kilka modyfikacji. Przykład: TrustFrameworkBase.xml

- Plik lokalizacji — w tym pliku są wprowadzane zmiany lokalizacji. Przykład: TrustFrameworkLocalization.xml

- Plik rozszerzenia — ten plik to miejsce, w którym wprowadza się większość zmian konfiguracji. Przykład: TrustFrameworkExtensions.xml

- Pliki jednostki uzależnionej — pliki specyficzne dla zadań wywoływane przez aplikację. Przykłady: SignUpOrSignin.xml, ProfileEdit.xml, PasswordReset.xml

W tym artykule edytujesz pliki zasad niestandardowych XML w pakiecie startowym SocialAndLocalAccounts . Jeśli potrzebujesz edytora XML, wypróbuj program Visual Studio Code, lekki edytor międzyplatformowy.

Pobieranie pakietu startowego

Pobierz pakiety początkowe zasad niestandardowych z usługi GitHub, a następnie zaktualizuj pliki XML w pakiecie startowym SocialAndLocalAccounts nazwą dzierżawy usługi Azure AD B2C.

Pobierz plik zip lub sklonuj repozytorium:

git clone https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpackWe wszystkich plikach w katalogu SocialAndLocalAccounts zastąp ciąg

yourtenantnazwą dzierżawy usługi Azure AD B2C.Jeśli na przykład nazwa dzierżawy B2C to contosotenant, wszystkie wystąpienia

yourtenant.onmicrosoft.comstają się .contosotenant.onmicrosoft.com

Dodawanie identyfikatorów aplikacji do zasad niestandardowych

Dodaj identyfikatory aplikacji do pliku rozszerzeń TrustFrameworkExtensions.xml.

- Otwórz

SocialAndLocalAccounts/TrustFrameworkExtensions.xmli znajdź element<TechnicalProfile Id="login-NonInteractive">. - Zastąp oba wystąpienia

IdentityExperienceFrameworkAppIdidentyfikatorem aplikacji IdentityExperienceFramework utworzonej wcześniej. - Zastąp oba wystąpienia

ProxyIdentityExperienceFrameworkAppIdidentyfikatorem aplikacji ProxyIdentityExperienceFramework utworzonej wcześniej. - Zapisz plik.

Dodawanie usługi Facebook jako dostawcy tożsamości

Pakiet startowy SocialAndLocalAccounts zawiera logowanie społecznościowe w serwisie Facebook. Facebook nie jest wymagany do korzystania z zasad niestandardowych, ale używamy go tutaj do zademonstrowania sposobu włączania federacyjnego logowania społecznościowego w zasadach niestandardowych. Jeśli nie musisz włączać federacyjnego logowania społecznościowego, zamiast tego użyj pakietu startowego LocalAccounts i pomiń sekcję Dodawanie serwisu Facebook jako dostawcy tożsamości.

Tworzenie aplikacji serwisu Facebook

Wykonaj kroki opisane w temacie Tworzenie aplikacji serwisu Facebook, aby uzyskać identyfikator aplikacji w serwisie Facebook i wpis tajny aplikacji. Pomiń wymagania wstępne i pozostałe kroki opisane w artykule Konfigurowanie rejestracji i logowanie się przy użyciu konta w serwisie Facebook.

Tworzenie klucza serwisu Facebook

Dodaj wpis tajny aplikacji facebook jako klucz zasad. Możesz użyć wpisu tajnego aplikacji utworzonej w ramach wymagań wstępnych tego artykułu.

- Zaloguj się w witrynie Azure Portal.

- Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

- W witrynie Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

- Na stronie przeglądu w obszarze Zasady wybierz pozycję Identity Experience Framework.

- Wybierz pozycję Klucze zasad, a następnie wybierz pozycję Dodaj.

- W obszarze Opcje wybierz pozycję

Manual. - W polu Nazwa wprowadź

FacebookSecret. PrefiksB2C_1A_może zostać dodany automatycznie. - W polu Wpis tajny wprowadź wpis tajny aplikacji facebook z developers.facebook.com. Ta wartość jest wpisem tajnym, a nie identyfikatorem aplikacji.

- W obszarze Użycie klucza wybierz pozycję Podpis.

- Wybierz pozycję Utwórz.

Aktualizowanie pliku TrustFrameworkExtensions.xml w niestandardowym pakiecie startowym zasad

SocialAndLocalAccounts/TrustFrameworkExtensions.xml W pliku zastąp wartość client_id identyfikatorem aplikacji Facebook i zapisz zmiany.

<TechnicalProfile Id="Facebook-OAUTH">

<Metadata>

<!--Replace the value of client_id in this technical profile with the Facebook app ID"-->

<Item Key="client_id">00000000000000</Item>

Przekazywanie zasad

- Wybierz element menu Identity Experience Framework w dzierżawie usługi B2C w witrynie Azure Portal.

- Wybierz pozycję Przekaż zasady niestandardowe.

- W tej kolejności przekaż pliki zasad:

- TrustFrameworkBase.xml

- TrustFrameworkLocalization.xml

- TrustFrameworkExtensions.xml

- SignUpOrSignin.xml

- ProfileEdit.xml

- PasswordReset.xml

Podczas przekazywania plików platforma Azure dodaje prefiks B2C_1A_ do każdego z nich.

Napiwek

Jeśli edytor XML obsługuje walidację, zweryfikuj pliki względem TrustFrameworkPolicy_0.3.0.0.xsd schematu XML znajdującego się w katalogu głównym pakietu startowego. Weryfikacja schematu XML identyfikuje błędy przed przekazaniem.

Testowanie zasad niestandardowych

- W obszarze Zasady niestandardowe wybierz pozycję B2C_1A_signup_signin.

- W obszarze Wybierz aplikację na stronie przeglądu zasad niestandardowych wybierz aplikację internetową, którą chcesz przetestować, na przykład aplikację internetową o nazwie webapp1.

- Upewnij się, że adres URL odpowiedzi to

https://jwt.ms. - Wybierz opcję Uruchom teraz.

- Zarejestruj się przy użyciu adresu e-mail.

- Ponownie wybierz pozycję Uruchom .

- Zaloguj się przy użyciu tego samego konta, aby potwierdzić, że masz poprawną konfigurację.

- Wybierz pozycję Uruchom teraz ponownie, a następnie wybierz pozycję Facebook, aby zalogować się za pomocą serwisu Facebook i przetestować zasady niestandardowe.

Następne kroki

W tym artykule zawarto informacje na temat wykonywania następujących czynności:

- Tworzenie przepływu rejestracji i logowania użytkownika

- Tworzenie przepływu użytkownika dotyczącego edytowania profilu

- Tworzenie przepływu użytkownika dotyczącego resetowania haseł

Następnie dowiedz się, jak używać usługi Azure AD B2C do logowania i rejestrowania użytkowników w aplikacji. Postępuj zgodnie z przykładowymi aplikacjami połączonymi poniżej:

- Konfigurowanie przykładowej aplikacji internetowej ASP.NET Core

- Konfigurowanie przykładowej aplikacji internetowej ASP.NET Core wywołującej internetowy interfejs API

- Konfigurowanie uwierzytelniania w przykładowej aplikacji internetowej w języku Python

- Konfigurowanie przykładowej aplikacji jednostronicowej (SPA)

- Konfigurowanie przykładowej aplikacji jednostronicowej angular

- Konfigurowanie przykładowej aplikacji mobilnej dla systemu Android

- Konfigurowanie przykładowej aplikacji mobilnej dla systemu iOS

- Konfigurowanie uwierzytelniania w przykładowej aplikacji klasycznej WPF

- Włączanie uwierzytelniania w internetowym interfejsie API

- Konfigurowanie aplikacji SAML

Więcej informacji można również uzyskać w artykule Azure AD B2C Architecture Deep Dive Series (Seria szczegółowych informacji o architekturze usługi Azure AD B2C).