Wprowadzenie do serwera Azure Multi-Factor Authentication

Ta strona obejmuje nową instalację serwera oraz jego konfigurację z uwzględnieniem lokalnej usługi Active Directory. Jeśli masz już zainstalowany serwer MFA i chcesz go uaktualnić, zobacz Upgrade to the latest Azure Multi-Factor Authentication Server (Uaktualnianie do najnowszej wersji serwera Azure Multi-Factor Authentication). Jeśli szukasz informacji dotyczących instalowania tylko usługi sieci Web, zobacz Wdrażanie usługi sieci Web aplikacji mobilnej serwera Azure Multi-Factor Authentication.

Ważne

We wrześniu 2022 r. firma Microsoft ogłosiła wycofanie serwera usługi Azure Multi-Factor Authentication. Od 30 września 2024 r. wdrożenia serwera usługi Azure Multi-Factor Authentication nie będą już obsługiwać żądań uwierzytelniania wieloskładnikowego, co może spowodować niepowodzenie uwierzytelniania w organizacji. Aby zapewnić nieprzerwane usługi uwierzytelniania i pozostać w obsługiwanym stanie, organizacje powinny migrować dane uwierzytelniania użytkowników do opartej na chmurze usługi uwierzytelniania wieloskładnikowego firmy Microsoft przy użyciu najnowszej aktualizacji serwera usługi Azure Multi-Factor Authentication. Aby uzyskać więcej informacji, zobacz Migracja serwera usługi Azure Multi-Factor Authentication.

Aby rozpocząć pracę z uwierzytelnianiem wieloskładnikowym opartym na chmurze, zobacz Samouczek: Zabezpieczanie zdarzeń logowania użytkowników przy użyciu uwierzytelniania wieloskładnikowego platformy Azure.

Planowanie wdrożenia

Przed pobraniem serwera Azure Multi-Factor Authentication zastanów się, jakie są wymagania w zakresie obciążenia i wysokiej dostępności. Te informacje pozwolą podjąć decyzję dotyczącą sposobu i miejsca wdrożenia.

Dobrą wskazówką dla ilości potrzebnej pamięci jest liczba użytkowników, których oczekujesz regularnie uwierzytelniać.

| Użytkownicy | Pamięć |

|---|---|

| 1–10 000 | 4 GB |

| 10 001–50 000 | 8 GB |

| 50 001–100 000 | 12 GB |

| 100 000–200 001 | 16 GB |

| 200 001+ | 32 GB |

Czy trzeba skonfigurować wiele serwerów w celu zapewnienia wysokiej dostępności lub równoważenia obciążenia? Istnieje wiele sposobów konfigurowania tej konfiguracji za pomocą serwera usługi Azure Multi-Factor Authentication. Po zainstalowaniu pierwszego serwera usługi Azure Multi-Factor Authentication staje się on serwerem głównym. Wszystkie inne serwery stają się podrzędne i automatycznie synchronizują użytkowników i konfigurację z serwerem głównym. Następnie można skonfigurować jeden serwer podstawowy, a resztę jako serwery kopii zapasowej. Można też skonfigurować równoważenie obciążenia na wszystkich serwerach.

Gdy główny serwer usługi Azure Multi-Factor Authentication przechodzi w tryb offline, serwery podrzędne nadal mogą przetwarzać żądania weryfikacji dwuetapowej. Jednak nie można wtedy dodawać nowych użytkowników, a istniejący użytkownicy nie mogą aktualizować ustawień, chyba że serwer główny powróci do trybu online lub zostanie podwyższony poziom serwera podrzędnego.

Przygotowywanie środowiska

Upewnij się, że serwer używany do uwierzytelniania wieloskładnikowego platformy Azure spełnia następujące wymagania.

| Wymagania serwera Azure Multi-Factor Authentication | opis |

|---|---|

| Sprzęt | |

| Oprogramowanie | |

| Uprawnienia | Konto Administracja istratora domeny lub konta Administracja istratora przedsiębiorstwa w celu zarejestrowania się w usłudze Active Directory |

1Jeśli nie można aktywować serwera usługi Azure Multi-Factor Authentication na maszynie wirtualnej platformy Azure z systemem Windows Server 2019 lub nowszym, spróbuj użyć starszej wersji systemu Windows Server.

Składniki serwera usługi Azure Multi-Factor Authentication

Istnieją trzy składniki internetowe, które składają się na serwer usługi Azure Multi-Factor Authentication:

- Zestaw SDK usługi sieci Web — umożliwia komunikację z innymi składnikami i jest instalowany na serwerze aplikacji uwierzytelniania wieloskładnikowego firmy Microsoft

- Portal użytkowników — witryna internetowa usług IIS, która umożliwia użytkownikom rejestrowanie w uwierzytelnianiu wieloskładnikowym platformy Azure i utrzymywanie kont.

- Usługa internetowa aplikacji mobilnych — umożliwia korzystanie z aplikacji mobilnej, takiej jak aplikacja Microsoft Authenticator, w celu przeprowadzenia weryfikacji dwuetapowej.

Wszystkie trzy składniki można zainstalować na jednym serwerze, jeśli jest to serwer dostępny z Internetu. W przypadku podziału składników zestaw SDK usługi internetowej jest instalowany na serwerze aplikacji uwierzytelniania wieloskładnikowego firmy Microsoft, a portal użytkowników i usługa sieci Web aplikacji mobilnej są instalowane na serwerze dostępnym z Internetu.

Wymagania serwera Azure Multi-Factor Authentication dotyczące zapory

Każdy serwer MFA musi mieć możliwość komunikacji wychodzącej za pośrednictwem portu 443 z następującymi adresami:

Jeśli zapory ruchu wychodzącego mają ograniczenie na porcie 443, otwórz następujące zakresy adresów IP:

| Podsieć IP | Maska sieci | Zakres adresów IP |

|---|---|---|

| 134.170.116.0/25 | 255.255.255.128 | 134.170.116.1 – 134.170.116.126 |

| 134.170.165.0/25 | 255.255.255.128 | 134.170.165.1 – 134.170.165.126 |

| 70.37.154.128/25 | 255.255.255.128 | 70.37.154.129 – 70.37.154.254 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Jeśli nie używasz funkcji potwierdzania zdarzeń i użytkownicy nie korzystają z uwierzytelniania z użyciem aplikacji mobilnych z poziomu urządzeń w sieci firmowej, potrzebujesz tylko następujących zakresów:

| Podsieć IP | Maska sieci | Zakres adresów IP |

|---|---|---|

| 134.170.116.72/29 | 255.255.255.248 | 134.170.116.72 – 134.170.116.79 |

| 134.170.165.72/29 | 255.255.255.248 | 134.170.165.72 – 134.170.165.79 |

| 70.37.154.200/29 | 255.255.255.248 | 70.37.154.201 – 70.37.154.206 |

| 52.251.8.48/28 | 255.255.255.240 | 52.251.8.48 - 52.251.8.63 |

| 52.247.73.160/28 | 255.255.255.240 | 52.247.73.160 - 52.247.73.175 |

| 52.159.5.240/28 | 255.255.255.240 | 52.159.5.240 - 52.159.5.255 |

| 52.159.7.16/28 | 255.255.255.240 | 52.159.7.16 - 52.159.7.31 |

| 52.250.84.176/28 | 255.255.255.240 | 52.250.84.176 - 52.250.84.191 |

| 52.250.85.96/28 | 255.255.255.240 | 52.250.85.96 - 52.250.85.111 |

Pobieranie serwera MFA

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

Wykonaj następujące kroki, aby pobrać serwer usługi Azure Multi-Factor Authentication:

Ważne

We wrześniu 2022 r. firma Microsoft ogłosiła wycofanie serwera usługi Azure Multi-Factor Authentication. Od 30 września 2024 r. wdrożenia serwera usługi Azure Multi-Factor Authentication nie będą już obsługiwać żądań uwierzytelniania wieloskładnikowego, co może spowodować niepowodzenie uwierzytelniania w organizacji. Aby zapewnić nieprzerwane usługi uwierzytelniania i pozostać w obsługiwanym stanie, organizacje powinny migrować dane uwierzytelniania użytkowników do opartej na chmurze usługi uwierzytelniania wieloskładnikowego firmy Microsoft przy użyciu najnowszej aktualizacji serwera usługi Azure Multi-Factor Authentication. Aby uzyskać więcej informacji, zobacz Migracja serwera usługi Azure Multi-Factor Authentication.

Aby rozpocząć pracę z uwierzytelnianiem wieloskładnikowym opartym na chmurze, zobacz Samouczek: Zabezpieczanie zdarzeń logowania użytkowników przy użyciu uwierzytelniania wieloskładnikowego platformy Azure.

Istniejący klienci, którzy aktywowali serwer MFA przed 1 lipca 2019 r., mogą pobrać najnowszą wersję, przyszłe aktualizacje i wygenerować poświadczenia aktywacji w zwykły sposób. Poniższe kroki działają tylko wtedy, gdy jesteś istniejącym klientem serwera MFA.

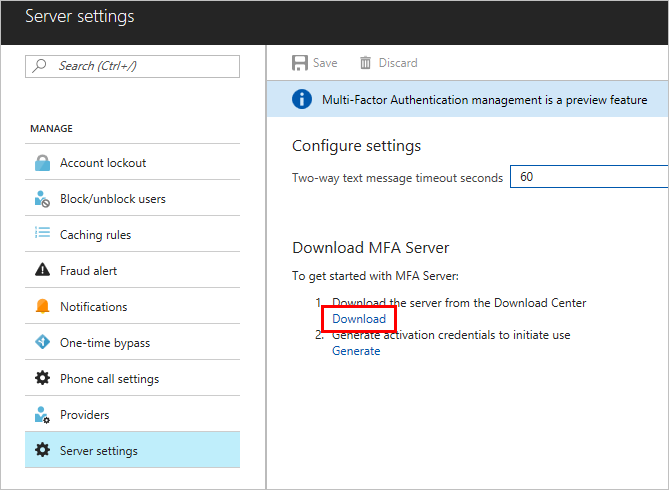

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako administrator globalny Administracja istrator.

Przejdź do pozycji Ochrona>ustawień serwera uwierzytelniania wieloskładnikowego.>

Wybierz pozycję Pobierz i postępuj zgodnie z instrukcjami wyświetlanymi na stronie pobierania, aby zapisać instalator.

Nie zamykaj tej strony, ponieważ będziemy odwoływać się do niej po uruchomieniu instalatora.

Instalowanie i konfigurowanie serwera MFA

Po pobraniu serwera możesz go zainstalować i skonfigurować. Sprawdź, czy serwer, na którym zamierzasz go zainstalować, spełnia wymagania podane w sekcji dotyczącej planowania.

- Kliknij dwukrotnie plik wykonywalny.

- Upewnij się, że na ekranie Wybieranie folderu instalacji wybrany jest prawidłowy folder, a następnie kliknij przycisk Dalej. Zainstalowane są następujące biblioteki:

- Po zakończeniu instalacji wybierz pozycję Zakończ. Zostanie uruchomiony kreator konfiguracji.

- Na stronie, z której został pobrany serwer, kliknij przycisk Generuj poświadczenia aktywacji. Skopiuj te informacje na serwer usługi Azure Multi-Factor Authentication w podanych polach i kliknij przycisk Aktywuj.

Uwaga

Tylko administratorzy globalni mogą generować poświadczenia aktywacji w centrum administracyjnym firmy Microsoft Entra.

Wysyłanie wiadomości e-mail do użytkowników

Aby ułatwić wprowadzenie, zezwól serwerowi usługi MFA na komunikowanie się z użytkownikami. Serwer MFA może wysłać wiadomość e-mail w celu poinformowania użytkowników o zarejestrowaniu ich na potrzeby weryfikacji dwuetapowej.

Wiadomość e-mail powinna zależeć od konfiguracji użytkowników na potrzeby weryfikacji dwuetapowej. Jeśli na przykład uda się zaimportować numery telefonów z katalogu firmy, wiadomość e-mail powinna zawierać domyślny numer telefonu, aby użytkownicy wiedzieli, czego oczekiwać. Jeśli nie importujesz numerów telefonów lub użytkownicy będą korzystać z aplikacji mobilnej, wyślij wiadomość e-mail umożliwiającą im ukończenie rejestracji konta. Dołącz hiperlink do portalu użytkowników uwierzytelniania wieloskładnikowego platformy Azure w wiadomości e-mail.

Treść wiadomości e-mail różni się też w zależności od metody weryfikacji, która została ustawiona dla użytkownika (połączenie telefoniczne, wiadomość SMS lub aplikacja mobilna). Jeśli na przykład użytkownik musi podczas uwierzytelniania użyć numeru PIN, w wiadomości e-mail zostanie podany początkowy numer PIN. Użytkownicy muszą zmienić numer PIN podczas pierwszej weryfikacji.

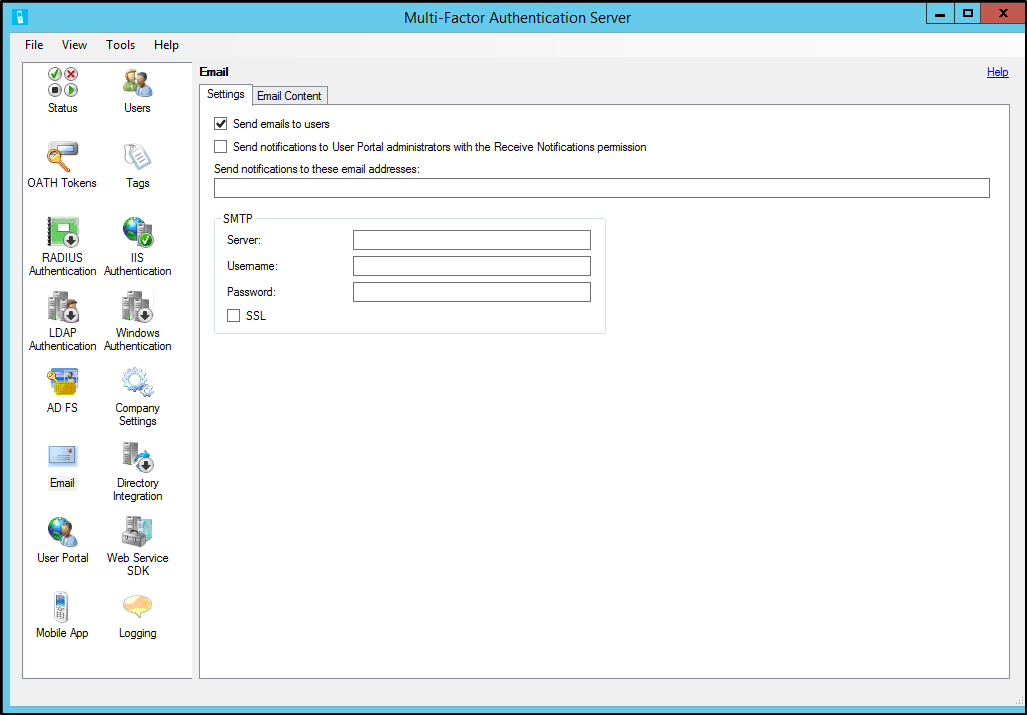

Konfigurowanie wiadomości e-mail i szablonów wiadomości e-mail

Kliknij ikonę poczty e-mail z lewej strony, aby skonfigurować ustawienia wysyłania tych wiadomości e-mail. Na tej stronie można wprowadzić dane SMTP serwera poczty oraz wysyłać wiadomości e-mail przez zaznaczenie pola wyboru Wyślij wiadomości e-mail do użytkowników.

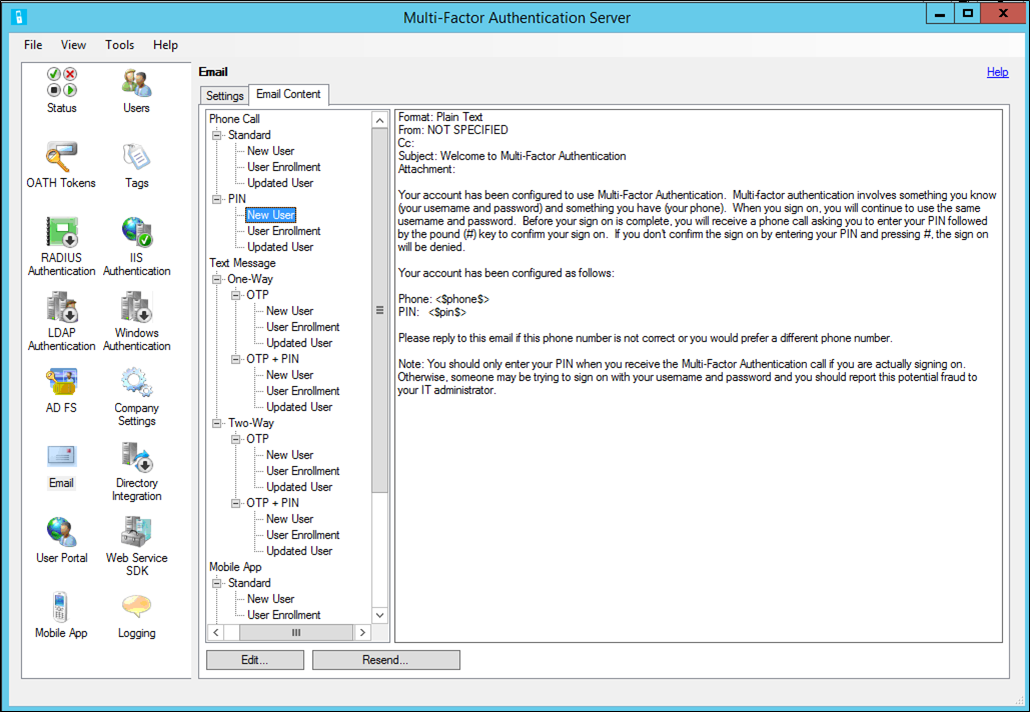

Na karcie Zawartość wiadomości e-mail są widoczne szablony wiadomości e-mail, które są dostępne do wyboru. W zależności od ustawień weryfikacji dwuetapowej skonfigurowanych dla użytkowników można wybrać szablon najlepiej odpowiadający bieżącym potrzebom.

Importowanie użytkowników z usługi Active Directory

Serwer jest już zainstalowany, należy więc dodać użytkowników. Możesz utworzyć ich ręcznie, zaimportować użytkowników z usługi Active Directory lub skonfigurować automatyczną synchronizację z usługą Active Directory.

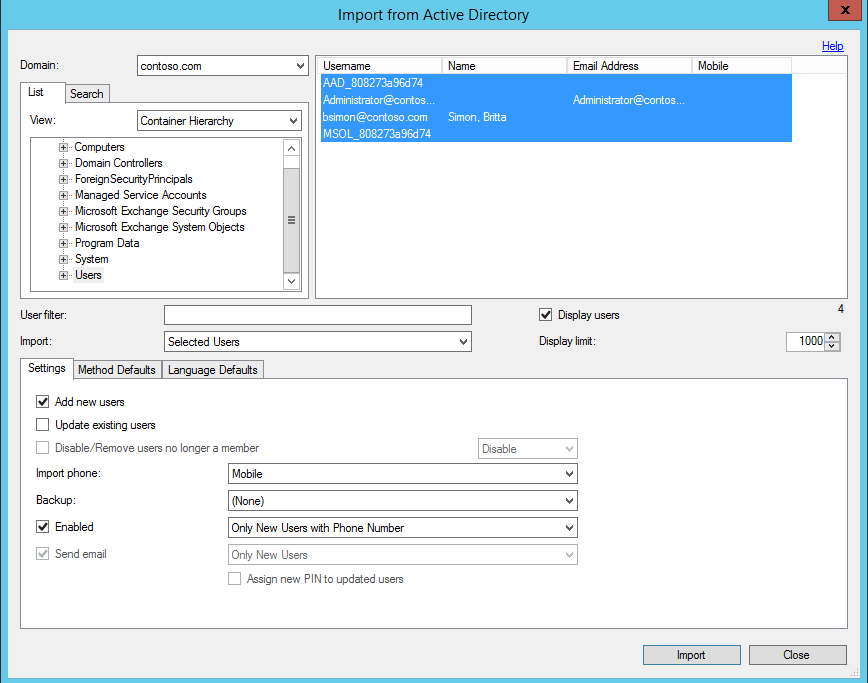

Ręczne importowanie z usługi Active Directory

Na serwerze usługi Azure Multi-Factor Authentication po lewej stronie wybierz pozycję Użytkownicy.

U dołu ekranu wybierz pozycję Importuj z usługi Active Directory.

Po wykonaniu tych czynności możesz wyszukiwać poszczególnych użytkowników lub wyszukać w katalogu usługi AD jednostki organizacyjne obejmujące użytkowników. W tym przypadku jest określana jednostka organizacyjna użytkowników.

Zaznacz wszystkich użytkowników po prawej stronie, a następnie kliknij przycisk Importuj. Zostanie wyświetlone okno podręczne informujące, że proces został zakończony pomyślnie. Zamknij okno importu.

Automatyczna synchronizacja z usługą Active Directory

- Na serwerze usługi Azure Multi-Factor Authentication po lewej stronie wybierz pozycję Integracja katalogu.

- Przejdź do karty Synchronizacja.

- W dolnej części wybierz pozycję Dodaj

- W wyświetlonym oknie Dodawanie elementu synchronizacji wybierz domenę, jednostkę organizacyjną lub grupę zabezpieczeń, ustawienia, wartości domyślne metody i wartości domyślne języka dla tego zadania synchronizacji, a następnie kliknij pozycję Dodaj.

- Sprawdź pole o nazwie Włącz synchronizację z usługą Active Directory i wybierz interwał synchronizacji od jednej minuty do 24 godzin.

Sposób obsługi danych użytkowników przez serwer Azure Multi-Factor Authentication

W przypadku korzystania z lokalnego serwera Multi-Factor Authentication dane użytkownika są przechowywane na serwerach lokalnych. Żadne trwałe dane użytkowników nie są przechowywane w chmurze. Gdy użytkownik przeprowadza weryfikację dwuetapową, serwer MFA wysyła dane do usługi w chmurze uwierzytelniania wieloskładnikowego firmy Microsoft w celu przeprowadzenia weryfikacji. Podczas przesyłania żądań uwierzytelnienia do usługi w chmurze następujące pola są wysyłane w żądaniu i dziennikach, dzięki czemu są one dostępne w ramach raportów klienta dotyczących uwierzytelniania/użycia. Niektóre pola są opcjonalne i można je włączyć lub wyłączyć na serwerze Multi-Factor Authentication. Na potrzeby przesyłania danych z serwera MFA do usługi MFA w chmurze używany jest protokół SSL/TLS i port wyjściowy 443. Wysyłane mogą być następujące pola:

- Unikatowy identyfikator — nazwa użytkownika lub wewnętrzny identyfikator serwera MFA

- Imię i nazwisko (opcjonalnie)

- Adres e-mail (opcjonalnie)

- Numer telefonu — używany w trakcie uwierzytelniania za pomocą połączenia głosowego lub wiadomości SMS

- Tokenu urządzenia — używany podczas uwierzytelniania za pomocą aplikacji mobilnej

- Tryb uwierzytelniania

- Wynik uwierzytelniania

- Nazwa serwera MFA

- Adres IP serwera MFA

- Adres IP klienta — jeśli jest dostępny

Oprócz powyższych pól wraz z danymi uwierzytelniania są przechowywane także wyniki weryfikacji (powodzenie/odmowa) oraz przyczyny odmów. Informacje te są potem dostępne w raportach dotyczących uwierzytelniania/użycia.

Ważne

Począwszy od marca 2019 r., opcje połączeń telefonicznych nie będą dostępne dla użytkowników serwera MFA w dzierżawach bezpłatnej/próbnej firmy Microsoft Entra. Ta zmiana nie ma wpływu na wiadomości SMS. Telefon połączenie będzie nadal dostępne dla użytkowników w płatnych dzierżawach firmy Microsoft Entra. Ta zmiana ma wpływ tylko na dzierżawy bezpłatnej/próbnej firmy Microsoft Entra.

Tworzenie kopii zapasowej i przywracanie serwera usługi Azure Multi-Factor Authentication

Sprawdzenie, czy masz dobrą kopię zapasową, jest ważnym krokiem do wykonania w dowolnym systemie.

Aby utworzyć kopię zapasową serwera usługi Azure Multi-Factor Authentication, upewnij się, że masz kopię folderu C:\Program Files\Multi-Factor Authentication Server\Data, w tym pliku Telefon Factor.pfdata.

Jeśli trzeba przywrócić dane, wykonaj następujące kroki:

- Zainstaluj ponownie serwer usługi Azure Multi-Factor Authentication na nowym serwerze.

- Aktywuj nowy serwer usługi Azure Multi-Factor Authentication.

- Zatrzymaj usługę MultiFactorAuth.

- Zastąp plik PhoneFactor.pfdata plikiem z kopii zapasowej.

- Uruchom usługę MultiFactorAuth.

Nowy serwer jest teraz gotowy i został uruchomiony przy użyciu oryginalnych danych konfiguracji i użytkowników z kopii zapasowej.

Zarządzanie protokołami TLS/SSL i zestawami szyfrowania

Po uaktualnieniu do wersji 8.x lub wyższej oprogramowania MFA Server lub zainstalowaniu jej zaleca się wyłączenie lub usunięcie starszych i słabszych zestawów szyfrowania, chyba że są one wymagane przez organizację. Informacje o tym, jak wykonać to zadanie, można znaleźć w artykule Managing SSL/TLS Protocols and Cipher Suites for AD FS (Zarządzanie protokołami SSL/TLS i zestawami szyfrowania dla usług AD FS).

Następne kroki

- Skonfiguruj i skonfiguruj portal użytkowników na potrzeby samoobsługi użytkownika.

- Skonfiguruj i skonfiguruj serwer usługi Azure Multi-Factor Authentication przy użyciu usługi federacyjnej Active Directory, uwierzytelniania RADIUS lub uwierzytelniania LDAP.

- Instalowanie i konfigurowanie bramy usług pulpitu zdalnego i serwera Azure Multi-Factor Authentication korzystających z usługi RADIUS.

- Wdrażanie usługi sieci Web aplikacji mobilnej serwera Azure Multi-Factor Authentication.

- Zaawansowane scenariusze z uwierzytelnianiem wieloskładnikowym platformy Azure i sieciami VPN innych firm.