Ciągła weryfikacja dostępu

Wygaśnięcie i odświeżanie tokenów to standardowy mechanizm w branży. Gdy aplikacja kliencka, na przykład Outlook, łączy się z usługą, np. Exchange Online, żądania interfejsu API są autoryzowane przy użyciu tokenów dostępu OAuth 2.0. Domyślnie tokeny dostępu są ważne przez jedną godzinę, gdy wygasa klient jest przekierowywany do firmy Microsoft Entra, aby je odświeżyć. Ten okres odświeżania umożliwia ponowne oceny zasad dostępu użytkowników. Na przykład: możemy nie odświeżyć tokenu z powodu zasad dostępu warunkowego lub użytkownik jest wyłączony w katalogu.

Klienci wyrażają obawy dotyczące opóźnienia między zmianą warunków użytkownika i wymuszania zmian zasad. Firma Microsoft eksperymentowała z podejściem "tępego obiektu" w przypadku ograniczonych okresów istnienia tokenów, ale stwierdziło, że obniżają one wydajność i niezawodność użytkownika bez eliminowania ryzyka.

Terminowa odpowiedź na naruszenia zasad lub problemy z zabezpieczeniami naprawdę wymaga "konwersacji" między wystawcą tokenu Microsoft Entra i jednostki uzależnionej (aplikacja z obsługą). Ta dwukierunkowa rozmowa daje nam dwie ważne możliwości. Jednostka uzależniona może zobaczyć, kiedy zmieniają się właściwości, takie jak lokalizacja sieciowa, i informują wystawcę tokenu. Daje on również wystawcy tokenów sposób, aby poinformować jednostkę uzależnioną o zaprzestaniu przestrzegania tokenów dla danego użytkownika z powodu naruszenia zabezpieczeń konta, wyłączenia lub innych problemów. Mechanizmem tej konwersacji jest ciągła ocena dostępu (CAE), standard branżowy oparty na profilu oceny ciągłego dostępu o otwartym identyfikatorze (CAEP). Celem oceny zdarzeń krytycznych jest reagowanie na niemal w czasie rzeczywistym, ale opóźnienie do 15 minut może być obserwowane z powodu czasu propagacji zdarzeń; jednak wymuszanie zasad lokalizacji ip jest natychmiastowe.

Początkowa implementacja ciągłej weryfikacji dostępu obejmuje przede wszystkim usługi Exchange, Teams i SharePoint Online.

Aby przygotować aplikacje do korzystania ze środowiska CAE, zobacz How to use Continuous Access Evaluation enabled APIs in your applications (Jak używać interfejsów API z włączoną ciągłą oceną dostępu w aplikacjach).

Główne korzyści

- Kończenie działania użytkownika lub zmiana hasła/resetowanie: odwołanie sesji użytkownika jest wymuszane niemal w czasie rzeczywistym.

- Zmiana lokalizacji sieciowej: zasady lokalizacji dostępu warunkowego są wymuszane niemal w czasie rzeczywistym.

- Eksportowanie tokenu do maszyny spoza zaufanej sieci może być blokowane przy użyciu zasad lokalizacji dostępu warunkowego.

Scenariusze

Istnieją dwa scenariusze, które składają się na ciągłą ocenę dostępu, ocenę zdarzeń krytycznych i ocenę zasad dostępu warunkowego.

Ocena zdarzeń krytycznych

Ciągła ocena dostępu jest implementowana przez włączenie usług, takich jak Exchange Online, SharePoint Online i Teams, w celu subskrybowania krytycznych zdarzeń firmy Microsoft Entra. Te zdarzenia można następnie ocenić i wymusić niemal w czasie rzeczywistym. Ocena zdarzeń krytycznych nie opiera się na zasadach dostępu warunkowego, więc jest dostępna w żadnej dzierżawie. Obecnie oceniane są następujące zdarzenia:

- Konto użytkownika zostało usunięte lub wyłączone

- Hasło użytkownika zostało zmienione lub zresetowane

- Uwierzytelnianie wieloskładnikowe jest włączone dla użytkownika

- Administracja istrator jawnie odwołuje wszystkie tokeny odświeżania dla użytkownika

- Wysokie ryzyko użytkownika wykryte przez Ochrona tożsamości Microsoft Entra

Ten proces umożliwia scenariusz, w którym użytkownicy tracą dostęp do organizacyjnych plików usługi SharePoint Online, poczty e-mail, kalendarza lub zadań oraz aplikacji klienckich usługi Teams z aplikacji klienckich platformy Microsoft 365 w ciągu kilku minut po krytycznym zdarzeniu.

Uwaga

Usługa SharePoint Online nie obsługuje zdarzeń o podwyższonym ryzyku użytkownika.

Ocena zasad dostępu warunkowego

Usługi Exchange Online, SharePoint Online, Teams i MS Graph mogą synchronizować kluczowe zasady dostępu warunkowego do oceny w ramach samej usługi.

Ten proces umożliwia scenariusz, w którym użytkownicy utracą dostęp do plików, poczty e-mail, kalendarza lub zadań z aplikacji klienckich platformy Microsoft 365 lub usługi SharePoint Online natychmiast po zmianie lokalizacji sieciowej.

Uwaga

Nie wszystkie kombinacje aplikacji klienckiej i dostawcy zasobów są obsługiwane. Zobacz poniższe tabele. Pierwsza kolumna tej tabeli odnosi się do aplikacji internetowych uruchomionych za pośrednictwem przeglądarki internetowej (tj. programu PowerPoint uruchomionego w przeglądarce internetowej), podczas gdy pozostałe cztery kolumny odnoszą się do aplikacji natywnych uruchomionych na każdej opisanej platformie. Ponadto odwołania do pakietu "Office" obejmują programy Word, Excel i PowerPoint.

| Outlook w sieci Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane |

| Exchange Online | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane |

| Aplikacje internetowe pakietu Office | Aplikacje Win32 usługi Office | Pakiet Office dla systemu iOS | Office dla systemu Android | Office dla komputerów Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Nieobsługiwane * | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane |

| Exchange Online | Nieobsługiwany | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane |

| Internet usługi OneDrive | OneDrive Win32 | OneDrive dla systemu iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Obsługiwane | Nieobsługiwany | Obsługiwane | Obsługiwane | Nieobsługiwany |

| Sieć Web usługi Teams | Teams Win32 | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Usługa Teams | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo |

| SharePoint Online | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo |

| Exchange Online | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo | Zaimportowano częściowo |

* Okresy istnienia tokenu dla aplikacji internetowych pakietu Office są zmniejszane do 1 godziny, gdy ustawiono zasady dostępu warunkowego.

Uwaga

Usługa Teams składa się z wielu usług, a między nimi połączenia i usługi czatów nie są zgodne z zasadami dostępu warunkowego opartego na protokole IP.

Ciągła ocena dostępu jest również dostępna w dzierżawach platformy Azure Government (GCC High i DOD) dla usługi Exchange Online.

Możliwości klienta

Wyzwanie roszczenia po stronie klienta

Przed ciągłą oceną dostępu klienci będą powtarzać token dostępu z pamięci podręcznej, o ile nie wygasł. W przypadku środowiska CAE wprowadzamy nowy przypadek, w którym dostawca zasobów może odrzucić token, gdy nie wygasł. Aby poinformować klientów o obejściu pamięci podręcznej, mimo że tokeny buforowane nie wygasły, wprowadzamy mechanizm nazywany wyzwaniem oświadczeń wskazujący, że token został odrzucony, a nowy token dostępu musi zostać wystawiony przez firmę Microsoft Entra. Usługa CAE wymaga aktualizacji klienta, aby zrozumieć wyzwanie dotyczące oświadczeń. Najnowsze wersje następujących aplikacji obsługują wyzwanie dotyczące oświadczeń:

| Internet | Win32 | iOS | Android | Mac | |

|---|---|---|---|---|---|

| Outlook | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane |

| Teams | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane |

| Office | Nieobsługiwany | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane |

| OneDrive | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane | Obsługiwane |

Okres istnienia tokenu

Ponieważ ryzyko i zasady są oceniane w czasie rzeczywistym, klienci, którzy negocjują sesje z ciągłą oceną dostępu, nie korzystają już z zasad okresu istnienia tokenu dostępu statycznego. Ta zmiana oznacza, że konfigurowalne zasady okresu istnienia tokenu nie są honorowane dla klientów negocjujących sesje obsługujące caE.

Okres istnienia tokenu zwiększa się do długotrwałych, do 28 godzin, w sesjach CAE. Zdarzenia krytyczne i odwołanie dysku oceny zasad, a nie tylko dowolny okres czasu. Ta zmiana zwiększa stabilność aplikacji bez wpływu na stan zabezpieczeń.

Jeśli nie używasz klientów z obsługą urzędu certyfikacji, domyślny okres istnienia tokenu dostępu pozostanie 1 godzinę. Wartość domyślna zmienia się tylko w przypadku skonfigurowania okresu istnienia tokenu dostępu za pomocą funkcji konfigurowalnego okresu istnienia tokenu (CTL) w wersji zapoznawczej.

Przykładowe diagramy przepływu

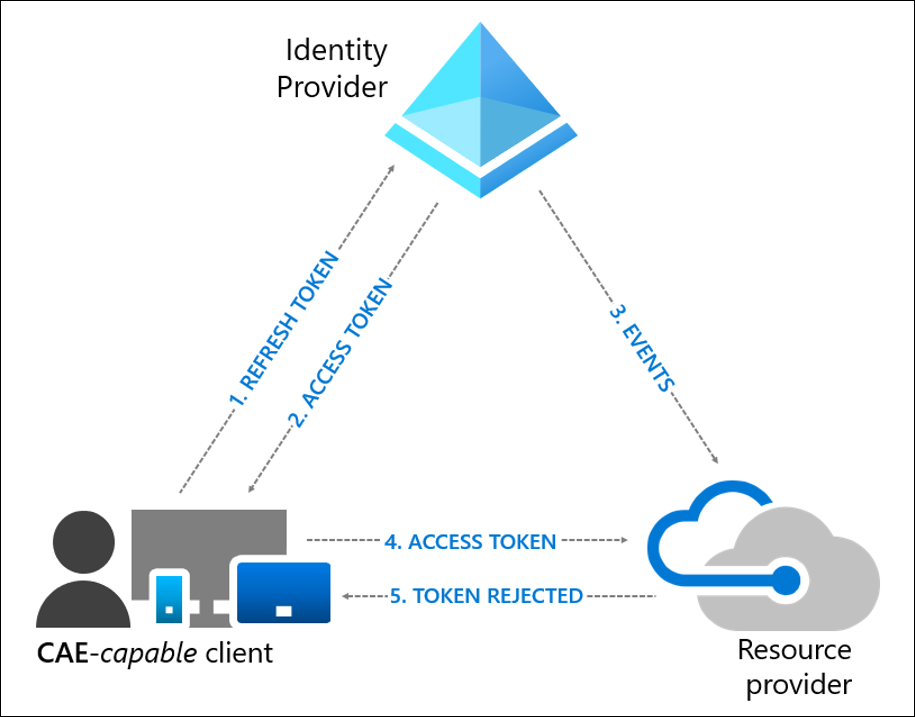

Przepływ zdarzeń odwołania użytkownika

- Klient obsługujący urząd certyfikacji przedstawia poświadczenia lub token odświeżania firmie Microsoft Entra z prośbą o token dostępu dla niektórych zasobów.

- Token dostępu jest zwracany wraz z innymi artefaktami do klienta.

- Administracja istrator jawnie odwołuje wszystkie tokeny odświeżania dla użytkownika, a następnie zdarzenie odwołania jest wysyłane do dostawcy zasobów z firmy Microsoft Entra.

- Token dostępu jest przedstawiany dostawcy zasobów. Dostawca zasobów ocenia ważność tokenu i sprawdza, czy istnieje jakiekolwiek zdarzenie odwołania dla użytkownika. Dostawca zasobów używa tych informacji do podjęcia decyzji o udzieleniu dostępu do zasobu.

- W takim przypadku dostawca zasobów odmawia dostępu i wysyła 401+ wyzwanie roszczenia z powrotem do klienta.

- Klient obsługujący caE rozumie wyzwanie 401+ oświadczenia. Pomija pamięci podręczne i wraca do kroku 1, wysyłając token odświeżania wraz z wyzwaniem oświadczenia z powrotem do firmy Microsoft Entra. Firma Microsoft Entra następnie ponownie waliduje wszystkie warunki i monituje użytkownika o ponowne uwierzytelnienie w tym przypadku.

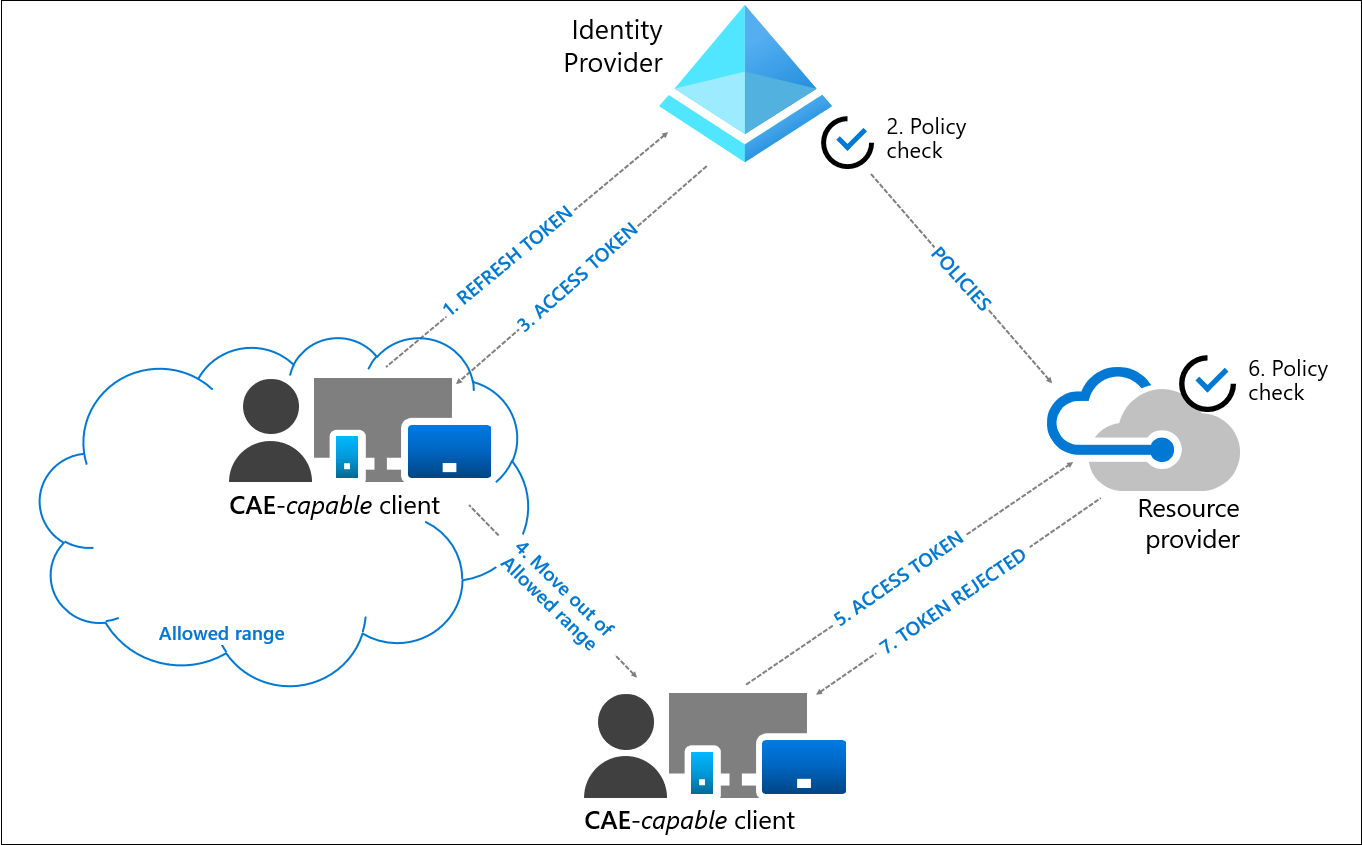

Przepływ zmiany warunku użytkownika

W poniższym przykładzie Administracja istrator dostępu warunkowego skonfigurował zasady dostępu warunkowego opartego na lokalizacji, aby zezwalać na dostęp tylko z określonych zakresów adresów IP:

- Klient obsługujący urząd certyfikacji przedstawia poświadczenia lub token odświeżania firmie Microsoft Entra z prośbą o token dostępu dla niektórych zasobów.

- Firma Microsoft Entra ocenia wszystkie zasady dostępu warunkowego, aby sprawdzić, czy użytkownik i klient spełniają warunki.

- Token dostępu jest zwracany wraz z innymi artefaktami do klienta.

- Użytkownik przenosi się z dozwolonego zakresu adresów IP.

- Klient przedstawia token dostępu do dostawcy zasobów spoza dozwolonego zakresu adresów IP.

- Dostawca zasobów ocenia ważność tokenu i sprawdza zasady lokalizacji zsynchronizowane z firmą Microsoft Entra.

- W takim przypadku dostawca zasobów odmawia dostępu i wysyła 401+ wyzwanie roszczenia z powrotem do klienta. Klient jest kwestionowany, ponieważ nie pochodzi z dozwolonego zakresu adresów IP.

- Klient obsługujący caE rozumie wyzwanie 401+ oświadczenia. Pomija pamięci podręczne i wraca do kroku 1, wysyłając token odświeżania wraz z wyzwaniem oświadczenia z powrotem do firmy Microsoft Entra. Firma Microsoft Entra ponownie ocenia wszystkie warunki i odmawia dostępu w tym przypadku.

Wyjątek dla odmian adresów IP i sposób wyłączania wyjątku

W kroku 8 powyżej, gdy firma Microsoft Entra ponownie ocenia warunki, odmawia dostępu, ponieważ nowa lokalizacja wykryta przez firmę Microsoft Entra znajduje się poza dozwolonym zakresem adresów IP. Nie zawsze tak jest. Ze względu na niektóre złożone topologie sieci żądanie uwierzytelniania może pochodzić z dozwolonego adresu IP ruchu wychodzącego nawet po otrzymaniu żądania dostępu odebranego przez dostawcę zasobów z adresu IP, który nie jest dozwolony. W tych warunkach firma Microsoft Entra interpretuje, że klient nadal znajduje się w dozwolonej lokalizacji i powinien otrzymać dostęp. W związku z tym firma Microsoft Entra wystawia jednogodzinny token, który zawiesza sprawdzanie adresów IP w zasobie do momentu wygaśnięcia tokenu. Firma Microsoft Entra nadal wymusza sprawdzanie adresów IP.

Jeśli wysyłasz ruch do zasobów innych niż Platforma Microsoft 365 za pośrednictwem globalnego bezpiecznego dostępu, dostawcy zasobów nie wiedzą o źródłowym adresie IP użytkownika, ponieważ przywracanie źródłowego adresu IP nie jest obecnie obsługiwane dla tych zasobów. W takim przypadku, jeśli użytkownik znajduje się w zaufanej lokalizacji IP (jak widać w firmie Microsoft Entra), firma Microsoft Entra wystawia jednogodzinny token, który zawiesza sprawdzanie adresów IP w zasobie do momentu wygaśnięcia tokenu. Firma Microsoft Entra nadal wymusza prawidłowe sprawdzanie adresów IP dla tych zasobów.

Tryb standardowy a ścisły. Udzielenie dostępu w ramach tego wyjątku (tj. dozwolona lokalizacja wykryta między identyfikatorem Entra firmy Microsoft z niedozwoloną lokalizacją wykrytą przez dostawcę zasobów) chroni produktywność użytkowników przez utrzymanie dostępu do krytycznych zasobów. Jest to standardowe wymuszanie lokalizacji. Z drugiej strony Administracja istratory, którzy działają w stabilnych topologiach sieci i chcą usunąć ten wyjątek, mogą używać ścisłego wymuszania lokalizacji (publiczna wersja zapoznawcza).

Włączanie lub wyłączanie urzędu certyfikacji

Ustawienie CAE przeniesiono do dostępu warunkowego. Nowi klienci ciągłej weryfikacji dostępu mogą uzyskiwać dostęp do tej funkcji i przełączać ją bezpośrednio podczas tworzenia zasad dostępu warunkowego. Jednak niektórzy istniejący klienci muszą wykonać migrację, zanim będą mogli uzyskać dostęp do ciągłej weryfikacji dostępu za pośrednictwem dostępu warunkowego.

Migracja

Klienci, którzy skonfigurowali ustawienia caE w obszarze Zabezpieczenia przed migracją ustawień do nowych zasad dostępu warunkowego.

W poniższej tabeli opisano środowisko migracji poszczególnych grup klientów na podstawie wcześniej skonfigurowanych ustawień caE.

| Istniejące ustawienie urzędu certyfikacji | Czy wymagana jest migracja | Automatyczne włączanie dla caE | Oczekiwane środowisko migracji |

|---|---|---|---|

| Nowe dzierżawy, które nie skonfigurowały niczego w starym środowisku. | Nie. | Tak | Stare ustawienie CAE jest ukryte, biorąc pod uwagę, że ci klienci prawdopodobnie nie widzieli środowiska przed ogólną dostępnością. |

| Dzierżawy, które jawnie włączyły obsługę wszystkich użytkowników ze starym środowiskiem. | Nie. | Tak | Stare ustawienie CAE jest wyszarzone. Ponieważ ci klienci jawnie włączyli to ustawienie dla wszystkich użytkowników, nie muszą migrować. |

| Dzierżawy, które jawnie włączyły niektórych użytkowników w swoich dzierżawach ze starym środowiskiem. | Tak | Nie. | Stare ustawienia caE są wyszarzone. Kliknięcie pozycji Migruj powoduje uruchomienie nowego kreatora zasad dostępu warunkowego, który obejmuje wszystkich użytkowników, z wyłączeniem użytkowników i grup skopiowanych ze środowiska CAE. Ustawia również nową opcję Dostosuj kontrolę sesji ciągłej oceny dostępu na wartość Wyłączone. |

| Dzierżawy, które jawnie wyłączyły wersję zapoznawcza. | Tak | Nie. | Stare ustawienia caE są wyszarzone. Kliknięcie pozycji Migrowanie powoduje uruchomienie nowego kreatora zasad dostępu warunkowego, który obejmuje wszystkich użytkowników i ustawia nową opcję Dostosuj kontrolę sesji oceny ciągłej dostępu na wartość Wyłączone. |

Więcej informacji na temat ciągłej oceny dostępu jako kontroli sesji można znaleźć w sekcji Dostosowywanie oceny ciągłego dostępu.

Ograniczenia

Członkostwo w grupie i aktualizacja zasad obowiązująca

Zmiany wprowadzone w zasadach dostępu warunkowego i członkostwie w grupach wprowadzone przez administratorów mogą potrwać do jednego dnia. Opóźnienie wynika z replikacji między dostawcami zasobów firmy Microsoft i dostawcami zasobów, takimi jak Exchange Online i SharePoint Online. Niektóre optymalizacje zostały wykonane w przypadku aktualizacji zasad, co zmniejsza opóźnienie do dwóch godzin. Nie obejmuje to jednak wszystkich scenariuszy.

Gdy zasady dostępu warunkowego lub zmiany członkostwa w grupach muszą zostać zastosowane natychmiast do niektórych użytkowników, masz dwie opcje.

- Uruchom polecenie revoke-mgusersign programu PowerShell, aby odwołać wszystkie tokeny odświeżania określonego użytkownika.

- Wybierz pozycję "Odwołaj sesję" na stronie profilu użytkownika, aby odwołać sesję użytkownika, aby upewnić się, że zaktualizowane zasady są stosowane natychmiast.

Odmiana adresów IP i sieci z udostępnionym adresem IP lub nieznanymi adresami IP ruchu wychodzącego

Nowoczesne sieci często optymalizują łączność i ścieżki sieciowe dla aplikacji inaczej. Ta optymalizacja często powoduje odmiany routingu i źródłowych adresów IP połączeń, jak widać u dostawcy tożsamości i dostawców zasobów. Możesz obserwować tę zmianę ścieżki podzielonej lub adresu IP w wielu topologiach sieci, w tym, ale nie tylko:

- Lokalne i oparte na chmurze serwery proxy.

- Implementacje wirtualnej sieci prywatnej (VPN), takie jak tunelowanie podzielone.

- Wdrożenia sieci rozległej zdefiniowanej programowo (SD-WAN).

- Topologie sieci wychodzącej ze zrównoważonym obciążeniem lub nadmiarowym ruchu wychodzącego, takie jak te korzystające z protokołu SNAT.

- Wdrożenia oddziałów, które umożliwiają bezpośrednią łączność z Internetem dla określonych aplikacji.

- Sieci obsługujące klientów IPv6.

- Inne topologie, które obsługują ruch aplikacji lub zasobów różni się od ruchu do dostawcy tożsamości.

Oprócz odmian adresów IP klienci mogą również korzystać z rozwiązań sieciowych i usług, które:

- Użyj adresów IP, które mogą być udostępniane innym klientom. Na przykład usługi serwera proxy oparte na chmurze, w których adresy IP ruchu wychodzącego są współużytkowane przez klientów.

- Używaj łatwo zróżnicowanych lub niezdefiniowanych adresów IP. Na przykład topologie, w których są używane duże, dynamiczne zestawy adresów IP ruchu wychodzącego, takie jak duże scenariusze przedsiębiorstwa lub podzielone sieci VPN i lokalny ruch sieciowy ruchu wychodzącego.

Sieci, w których adresy IP ruchu wychodzącego mogą się często zmieniać lub są współużytkowane, mogą mieć wpływ na dostęp warunkowy firmy Microsoft Entra i kontynuować ocenę dostępu (CAE). Ta zmienność może mieć wpływ na sposób działania tych funkcji i ich zalecane konfiguracje. Tunelowanie podzielone może również spowodować nieoczekiwane bloki, gdy środowisko jest skonfigurowane przy użyciu najlepszych rozwiązań sieci VPN z tunelowaniem podzielonym. Adresy IP zoptymalizowane pod kątem routingu za pośrednictwem zaufanego adresu IP/sieci VPN mogą być wymagane, aby zapobiec zablokowaniu bloków związanych z insufficient_claims lub natychmiastowego sprawdzania wymuszania adresów IP nie powiodło się.

W poniższej tabeli przedstawiono podsumowanie zachowań funkcji dostępu warunkowego i funkcji CAE oraz zaleceń dotyczących różnych typów wdrożeń sieci i dostawców zasobów (RP):

| Typ sieci | Przykład | Adresy IP widoczne przez firmę Microsoft Entra | Adresy IP widoczne przez dostawcę usług | Odpowiednia konfiguracja dostępu warunkowego (zaufana nazwana lokalizacja) | Wymuszanie caE | Token dostępu caE | Zalecenia |

|---|---|---|---|---|---|---|---|

| 1. Adresy IP ruchu wychodzącego są dedykowane i wyliczane zarówno dla ruchu firmy Microsoft Entra, jak i całego ruchu RP | Cały ruch sieciowy do wychodzących adresów IP i Entra firmy Microsoft do wersji 1.1.1.1 i/lub 2.2.2.2.2 | 1.1.1.1 | 2.2.2.2 | 1.1.1.1 2.2.2.2 |

Zdarzenia krytyczne Zmiany lokalizacji adresów IP |

Długie życie – do 28 godzin | Jeśli zdefiniowano dostęp warunkowy nazwanych lokalizacji, upewnij się, że zawierają one wszystkie możliwe adresy IP ruchu wychodzącego (widoczne przez firmę Microsoft Entra i wszystkie rp) |

| 2. Adresy IP ruchu wychodzącego są dedykowane i wyliczane dla firmy Microsoft Entra, ale nie dla ruchu RP | Ruch sieciowy do ruchu wychodzącego firmy Microsoft do wersji 1.1.1.1. Ruch rp wychodzący przez x.x.x.x.x | 1.1.1.1 | x.x.x.x | 1.1.1.1 | Zdarzenia krytyczne | Domyślny okres istnienia tokenu dostępu — 1 godzina | Nie należy dodawać dedykowanych lub nieliczalnych adresów IP ruchu wychodzącego (x.x.x.x.x) do reguł dostępu warunkowego zaufanej nazwanej lokalizacji, ponieważ może osłabić zabezpieczenia |

| 3. Adresy IP ruchu wychodzącego nie są dedykowane/udostępnione lub nie są wyliczane zarówno dla ruchu Microsoft Entra, jak i RP | Ruch sieciowy do ruchu wychodzącego usługi Microsoft Entra przez ruch y.y.y.y. RP wychodzący przez x.x.x.x.x | y.y.y.y.y.y | x.x.x.x | Nie skonfigurowano żadnych zasad dostępu warunkowego ip/zaufanych lokalizacji | Zdarzenia krytyczne | Długie życie – do 28 godzin | Nie dodawaj adresów IP ruchu wychodzącego (x.x.x.x.x/y.y.y.y.y) do reguł dostępu warunkowego zaufanej nazwanej lokalizacji, ponieważ może osłabić zabezpieczenia |

Sieci i usługi sieciowe używane przez klientów łączących się z dostawcami tożsamości i zasobów nadal ewoluują i zmieniają się w odpowiedzi na nowoczesne trendy. Te zmiany mogą mieć wpływ na konfiguracje dostępu warunkowego i caE, które opierają się na podstawowych adresach IP. Podczas podejmowania decyzji o tych konfiguracjach należy uwzględnić przyszłe zmiany w technologii i utrzymanie zdefiniowanej listy adresów w planie.

Obsługiwane zasady lokalizacji

Funkcja CAE ma wgląd tylko w lokalizacje nazwane oparte na adresach IP. Usługa CAE nie ma wglądu w inne warunki lokalizacji, takie jak zaufane adresy IP usługi MFA lub lokalizacje oparte na kraju/regionie. Jeśli użytkownik pochodzi z zaufanego adresu IP uwierzytelniania wieloskładnikowego, zaufanej lokalizacji zawierającej zaufane adresy IP usługi MFA lub lokalizacji kraju/regionu, usługa CAE nie będzie wymuszana po przejściu tego użytkownika do innej lokalizacji. W takich przypadkach firma Microsoft Entra wystawia jednogodzinny token dostępu bez natychmiastowego sprawdzania wymuszania adresów IP.

Ważne

Jeśli zasady lokalizacji mają być wymuszane w czasie rzeczywistym przez ciągłą ocenę dostępu, użyj tylko warunku lokalizacji dostępu warunkowego opartego na adresach IP i skonfiguruj wszystkie adresy IP, w tym zarówno IPv4, jak i IPv6, które mogą być widoczne przez dostawcę tożsamości i dostawcę zasobów. Nie używaj warunków lokalizacji kraju/regionu ani funkcji zaufanych adresów IP dostępnych na stronie ustawień usługi uwierzytelniania wieloskładnikowego firmy Microsoft.

Ograniczenia lokalizacji nazwanej

Gdy suma wszystkich zakresów adresów IP określonych w zasadach lokalizacji przekracza 5000, funkcja CAE nie może wymuszać przepływu lokalizacji zmiany użytkownika w czasie rzeczywistym. W takim przypadku firma Microsoft Entra wystawia jednogodzinny token CAE. Usługa CAE kontynuuje wymuszanie wszystkich innych zdarzeń i zasad oprócz zdarzeń zmiany lokalizacji klienta. Dzięki tej zmianie nadal utrzymujesz silniejszy stan zabezpieczeń w porównaniu z tradycyjnymi tokenami jednogodzinnymi, ponieważ inne zdarzenia są nadal oceniane w czasie zbliżonym do rzeczywistego.

Ustawienia Menedżera kont pakietu Office i sieci Web

| Kanał aktualizacji pakietu Office | DisableADALatopWAMOverride | DisableAADWAM |

|---|---|---|

| Półroczny kanał przedsiębiorstwa | Jeśli ustawienie ma wartość włączone lub 1, funkcja CAE nie jest obsługiwana. | Jeśli ustawienie ma wartość włączone lub 1, funkcja CAE nie jest obsługiwana. |

| Bieżący kanał lub Miesięczny kanał przedsiębiorstwa |

CaE jest obsługiwane niezależnie od ustawienia | CaE jest obsługiwane niezależnie od ustawienia |

Aby uzyskać wyjaśnienie kanałów aktualizacji pakietu Office, zobacz Omówienie kanałów aktualizacji dla Aplikacje Microsoft 365. Zaleca się, aby organizacje nie wyłączały Menedżera kont sieci Web (WAM).

Współautorstwo w aplikacja pakietu Office

Gdy wielu użytkowników współpracuje z dokumentem w tym samym czasie, usługa CAE może nie odwołać dostępu do dokumentu natychmiast na podstawie zdarzeń zmiany zasad. W takim przypadku użytkownik utraci dostęp całkowicie po:

- Zamykanie dokumentu

- Zamykanie aplikacja pakietu Office

- Po 1 godzinie ustawienia zasad adresu IP dostępu warunkowego

Aby jeszcze bardziej skrócić ten czas, Administracja istrator programu SharePoint może zmniejszyć maksymalny okres istnienia współtworzenia sesji dla dokumentów przechowywanych w usługach SharePoint Online i Microsoft OneDrive, konfigurując zasady lokalizacji sieciowej. Po zmianie tej konfiguracji maksymalny okres istnienia sesji współtworzenia jest zmniejszony do 15 minut i można go dostosować dalej przy użyciu polecenia Programu SharePoint Online PowerShell Set-SPOTenant –IPAddressWACTokenLifetime.

Włącz po wyłączeniu użytkownika

Jeśli włączysz użytkownika bezpośrednio po wyłączeniu, istnieje pewne opóźnienie, zanim konto zostanie rozpoznane jako włączone w usługi firmy Microsoft podrzędnych.

- Usługi SharePoint Online i Teams zwykle mają 15-minutowe opóźnienie.

- Usługa Exchange Online zwykle ma opóźnienie 35–40 minut.

Powiadomienia wypychane do aplikacji

Zasady adresów IP nie są oceniane przed wydaniem powiadomień wypychanych. Ten scenariusz istnieje, ponieważ powiadomienia wypychane są wychodzące i nie mają skojarzonego adresu IP do oceny. Jeśli użytkownik wybierze to powiadomienie wypychane, na przykład wiadomość e-mail w programie Outlook, zasady adresów IP caE są nadal wymuszane przed wyświetleniem wiadomości e-mail. Powiadomienia wypychane wyświetlają podgląd komunikatów, który nie jest chroniony przez zasady adresów IP. Wszystkie inne kontrole CAE są wykonywane przed wysłaniem powiadomienia wypychanego. Jeśli użytkownik lub urządzenie ma usunięty dostęp, wymuszanie odbywa się w udokumentowanym okresie.

Użytkownicy-goście

Usługa CAE nie obsługuje kont użytkowników-gości. Zdarzenia odwołania caE i zasady dostępu warunkowego opartego na adresach IP nie są wymuszane natychmiast.

CaE i częstotliwość logowania

Częstotliwość logowania jest honorowana za pomocą interfejsu CAE lub bez tego typu.