Zasady dostępu oparte na ryzyku

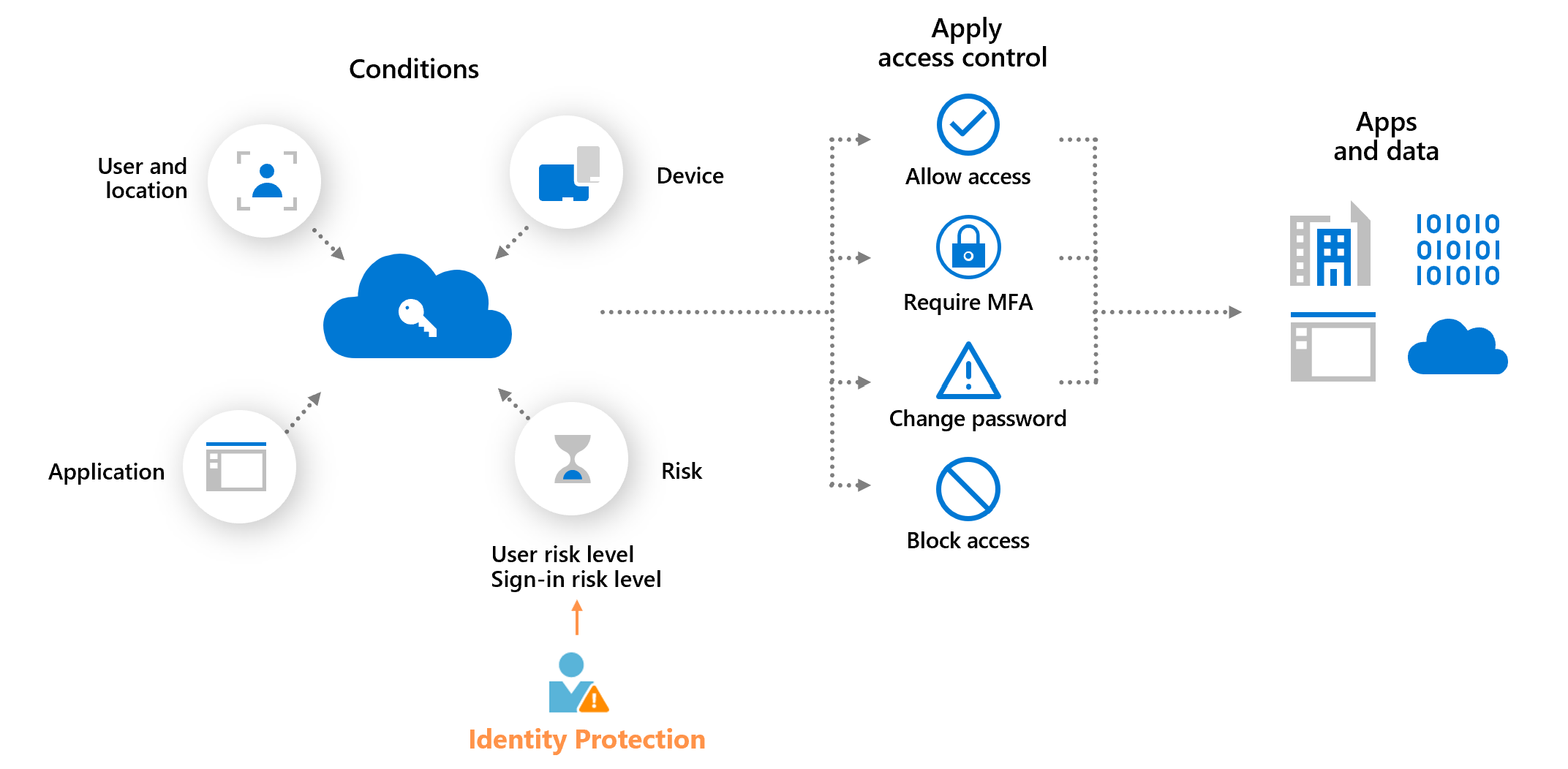

Zasady kontroli dostępu można stosować w celu ochrony organizacji w przypadku wykrycia ryzyka związanego z logowaniem lub użytkownikiem. Takie zasady są nazywane zasadami opartymi na ryzyku.

Dostęp warunkowy firmy Microsoft Entra oferuje dwa warunki ryzyka: ryzyko logowania i ryzyko związane z użytkownikiem. Organizacje mogą tworzyć zasady dostępu warunkowego oparte na ryzyku, konfigurując te dwa warunki dotyczące ryzyka i wybierając metodę kontroli dostępu. Podczas każdego logowania Ochrona tożsamości Microsoft Entra wysyła wykryte poziomy ryzyka do dostępu warunkowego, a zasady oparte na ryzyku mają zastosowanie w przypadku spełnienia warunków zasad.

Jeśli na przykład organizacje mają zasady ryzyka logowania, które wymagają uwierzytelniania wieloskładnikowego, gdy poziom ryzyka logowania jest średni lub wysoki, użytkownicy muszą ukończyć uwierzytelnianie wieloskładnikowe, gdy ryzyko logowania jest średnie lub wysokie.

W poprzednim przykładzie przedstawiono również główną korzyść z zasad opartych na ryzyku: automatyczne korygowanie ryzyka. Gdy użytkownik pomyślnie ukończy wymaganą kontrolę dostępu, na przykład bezpieczną zmianę hasła, jego ryzyko zostanie skorygowane. Ta sesja logowania i konto użytkownika nie są zagrożone, a administrator nie musi podejmować żadnych działań.

Umożliwienie użytkownikom samodzielnego korygowania przy użyciu tego procesu znacznie zmniejsza obciążenie badania i korygowania ryzyka dla administratorów przy jednoczesnym ochronie organizacji przed naruszeniami zabezpieczeń. Więcej informacji na temat korygowania ryzyka można znaleźć w artykule Korygowanie zagrożeń i odblokowywanie użytkowników.

Zasady dostępu warunkowego opartego na ryzyku logowania

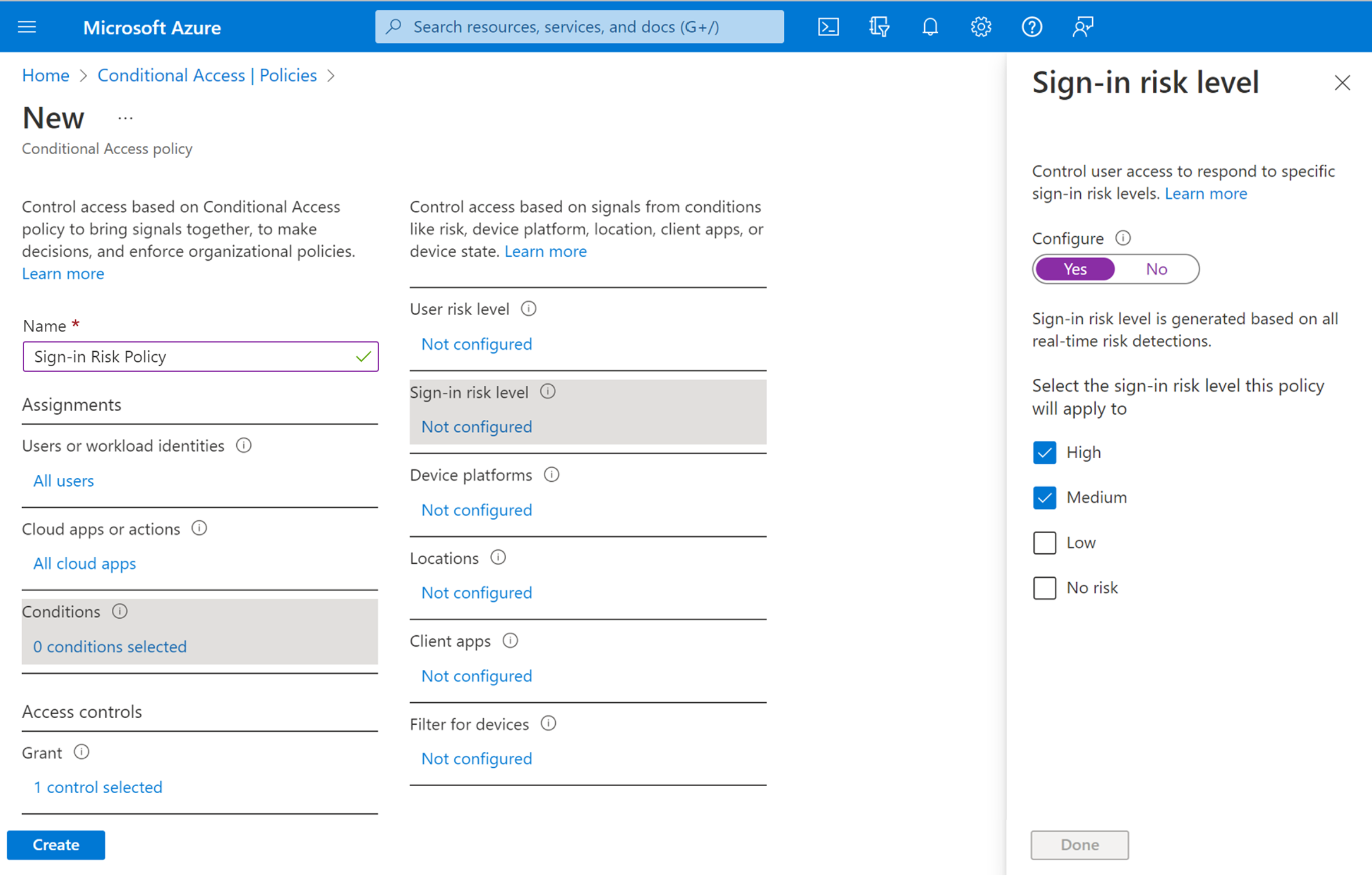

Podczas każdego logowania usługa ID Protection analizuje setki sygnałów w czasie rzeczywistym i oblicza poziom ryzyka logowania, który reprezentuje prawdopodobieństwo, że dane żądanie uwierzytelnienia nie jest autoryzowane. Ten poziom ryzyka jest następnie wysyłany do dostępu warunkowego, w którym są oceniane skonfigurowane zasady organizacji. Administracja istratory mogą skonfigurować zasady dostępu warunkowego opartego na ryzyku logowania w celu wymuszania kontroli dostępu na podstawie ryzyka logowania, w tym wymagania, takie jak:

- Zablokuj dostęp

- Zezwalaj na dostęp

- Wymaganie uwierzytelniania wieloskładnikowego

W przypadku wykrycia ryzyka podczas logowania użytkownicy mogą wykonać wymaganą kontrolę dostępu, taką jak uwierzytelnianie wieloskładnikowe, aby samodzielnie skorygować i zamknąć ryzykowne zdarzenie logowania, aby zapobiec niepotrzebnemu szumowi dla administratorów.

Uwaga

Użytkownicy muszą wcześniej zarejestrować się na potrzeby uwierzytelniania wieloskładnikowego firmy Microsoft przed wyzwoleniem zasad ryzyka logowania.

Zasady dostępu warunkowego opartego na ryzyku użytkownika

Usługa ID Protection analizuje sygnały dotyczące kont użytkowników i oblicza ocenę ryzyka na podstawie prawdopodobieństwa naruszenia zabezpieczeń użytkownika. Jeśli użytkownik ma ryzykowne zachowanie logowania lub wyciek poświadczeń, usługa ID Protection używa tych sygnałów do obliczenia poziomu ryzyka użytkownika. Administracja istratory mogą skonfigurować zasady dostępu warunkowego opartego na ryzyku użytkownika w celu wymuszania kontroli dostępu na podstawie ryzyka użytkowników, w tym wymagań, takich jak:

- Zablokuj dostęp

- Zezwalaj na dostęp, ale wymagaj bezpiecznej zmiany hasła.

Bezpieczna zmiana hasła koryguje ryzyko użytkownika i zamyka ryzykowne zdarzenie użytkownika, aby zapobiec niepotrzebnemu szumowi dla administratorów.

Migrowanie zasad ryzyka ochrony identyfikatorów do dostępu warunkowego

Jeśli masz starsze zasady ryzyka użytkownika lub zasady ryzyka logowania włączone w usłudze ID Protection (dawniej Identity Protection), zapraszamy cię do migracji do dostępu warunkowego.

Ostrzeżenie

Starsze zasady ryzyka skonfigurowane w Ochrona tożsamości Microsoft Entra zostaną wycofane 1 października 2026 r.

Konfigurowanie zasad ryzyka w dostępie warunkowym zapewnia następujące korzyści:

- Zarządzanie zasadami dostępu w jednej lokalizacji.

- Tryb tylko do raportów i obsługa interfejsu API programu Graph.

- Wymuszanie częstotliwości logowania za każdym razem, aby wymagać ponownego uwierzytelnienia za każdym razem.

- Szczegółowa kontrola dostępu przez połączenie warunków ryzyka z innymi warunkami, takimi jak lokalizacja.

- Zwiększone zabezpieczenia z wieloma zasadami opartymi na ryzyku przeznaczonymi dla różnych grup użytkowników lub poziomów ryzyka.

- Ulepszone środowisko diagnostyki szczegółowo opisujące zasady oparte na ryzyku stosowane w dziennikach logowania.

- Obsługiwane przez system uwierzytelniania kopii zapasowych.

Zasady rejestracji uwierzytelniania wieloskładnikowego firmy Microsoft

Usługa ID Protection może pomóc organizacjom w wdrożeniu uwierzytelniania wieloskładnikowego firmy Microsoft przy użyciu zasad wymagających rejestracji podczas logowania. Włączenie tych zasad jest doskonałym sposobem zapewnienia, że nowi użytkownicy w organizacji zarejestrują się w usłudze MFA w pierwszym dniu. Uwierzytelnianie wieloskładnikowe jest jedną z metod samodzielnego korygowania zdarzeń ryzyka w ramach ochrony identyfikatorów. Samodzielne korygowanie umożliwia użytkownikom samodzielne podejmowanie działań w celu zmniejszenia liczby zgłoszeń do pomocy technicznej.

Więcej informacji na temat uwierzytelniania wieloskładnikowego firmy Microsoft można znaleźć w artykule How it works: Microsoft Entra multifactor authentication (Jak to działa: uwierzytelnianie wieloskładnikowe firmy Microsoft Entra).