Samouczek: konfigurowanie centrum tożsamości IAM platformy AWS na potrzeby automatycznej aprowizacji użytkowników

W tym samouczku opisano kroki, które należy wykonać w obu usługach AWS IAM Identity Center (następca logowania jednokrotnego platformy AWS) i Identyfikator Entra firmy Microsoft w celu skonfigurowania automatycznej aprowizacji użytkowników. Po skonfigurowaniu identyfikator Entra firmy Microsoft automatycznie aprowizuje i anuluje aprowizowanie użytkowników i grup w centrum tożsamości usługi AWS IAM przy użyciu usługi aprowizacji firmy Microsoft. Aby uzyskać ważne szczegółowe informacje na temat działania tej usługi, sposobu jej działania i często zadawanych pytań, zobacz Automatyzowanie aprowizacji użytkowników i anulowania aprowizacji aplikacji SaaS przy użyciu identyfikatora Entra firmy Microsoft.

Obsługiwane możliwości

- Tworzenie użytkowników w centrum tożsamości usługi AWS IAM

- Usuwanie użytkowników w centrum tożsamości usługi AWS IAM, gdy nie wymagają już dostępu

- Zachowywanie synchronizacji atrybutów użytkownika między identyfikatorem Entra firmy Microsoft i centrum tożsamości usługi AWS IAM

- Aprowizuj grupy i członkostwa w grupach w centrum tożsamości usługi AWS IAM

- Centrum tożsamości IAM do centrum tożsamości IAM platformy AWS

Wymagania wstępne

W scenariuszu opisanym w tym samouczku założono, że masz już następujące wymagania wstępne:

- Dzierżawa firmy Microsoft Entra

- Konto użytkownika w usłudze Microsoft Entra ID z uprawnieniem do konfigurowania aprowizacji (na przykład application Administracja istrator, administrator aplikacji w chmurze, właściciel aplikacji lub globalny Administracja istrator).

- Połączenie SAML z konta microsoft Entra do centrum tożsamości IAM platformy AWS, zgodnie z opisem w samouczku

Krok 1. Planowanie wdrożenia aprowizacji

- Dowiedz się więcej na temat sposobu działania usługi aprowizacji.

- Określ, kto znajduje się w zakresie aprowizacji.

- Ustal, jakie dane mają być mapowanie między identyfikatorem Microsoft Entra ID i centrum tożsamości IAM platformy AWS.

Krok 2. Konfigurowanie centrum tożsamości IAM platformy AWS do obsługi aprowizacji przy użyciu identyfikatora Entra firmy Microsoft

Otwórz centrum tożsamości IAM platformy AWS.

Wybierz Ustawienia w okienku nawigacji po lewej stronie

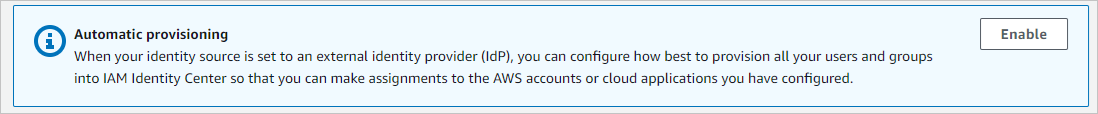

W Ustawienia kliknij pozycję Włącz w sekcji Automatyczna aprowizacja.

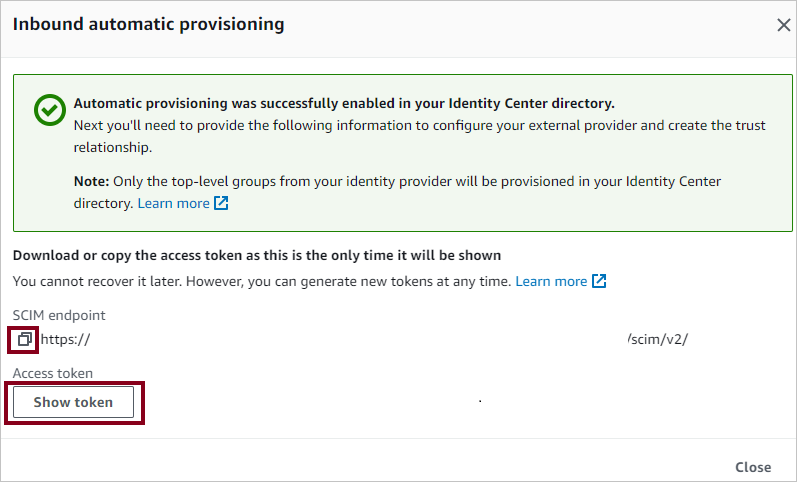

W oknie dialogowym Automatyczna aprowizacja ruchu przychodzącego skopiuj i zapisz punkt końcowy SCIM i token dostępu (widoczny po kliknięciu pozycji Pokaż token ). Te wartości są wprowadzane w polu Adres URL dzierżawy i Token tajny na karcie Aprowizacja aplikacji Centrum tożsamości usługi AWS IAM.

Krok 3. Dodawanie centrum tożsamości IAM platformy AWS z galerii aplikacji Firmy Microsoft Entra

Dodaj centrum tożsamości IAM platformy AWS z galerii aplikacji Firmy Microsoft Entra, aby rozpocząć zarządzanie aprowizowaniem w centrum tożsamości usługi AWS IAM. Jeśli wcześniej skonfigurowano centrum tożsamości usługi AWS IAM na potrzeby logowania jednokrotnego, możesz użyć tej samej aplikacji. Więcej informacji o dodawaniu aplikacji z galerii znajdziesz tutaj.

Krok 4. Definiowanie, kto znajduje się w zakresie aprowizacji

Usługa aprowizacji firmy Microsoft umożliwia określanie zakresu, kto jest aprowizowany na podstawie przypisania do aplikacji lub na podstawie atrybutów użytkownika/grupy. Jeśli zdecydujesz się określić zakres aprowizacji aplikacji na podstawie przypisania, możesz użyć poniższych kroków , aby przypisać użytkowników i grupy do aplikacji. Jeśli zdecydujesz się określić zakres, kto jest aprowizowany wyłącznie na podstawie atrybutów użytkownika lub grupy, możesz użyć filtru określania zakresu zgodnie z opisem w tym miejscu.

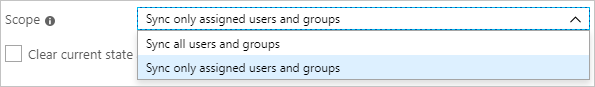

Zacznij od mniejszej skali. Przeprowadź test z użyciem mniejszego zestawu użytkowników i grup, zanim wdrożysz to rozwiązanie dla wszystkich. W przypadku ustawienia zakresu aprowizacji na przypisanych użytkowników i grupy możesz w tym celu przypisać do aplikacji jednego czy dwóch użytkowników bądź jedną lub dwie grupy. W przypadku ustawienia zakresu na wszystkich użytkowników i wszystkie grupy, możesz określić filtrowanie zakresu na podstawie atrybutów.

Jeśli potrzebujesz dodatkowych ról, możesz zaktualizować manifest aplikacji, aby dodać nowe role.

Krok 5. Konfigurowanie automatycznej aprowizacji użytkowników w centrum tożsamości usługi AWS IAM

Ta sekcja zawiera instrukcje konfigurowania usługi aprowizacji firmy Microsoft w celu tworzenia, aktualizowania i wyłączania użytkowników i/lub grup w usłudze TestApp na podstawie przypisań użytkowników i/lub grup w identyfikatorze Entra firmy Microsoft.

Aby skonfigurować automatyczną aprowizację użytkowników dla centrum tożsamości IAM platformy AWS w usłudze Microsoft Entra ID:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

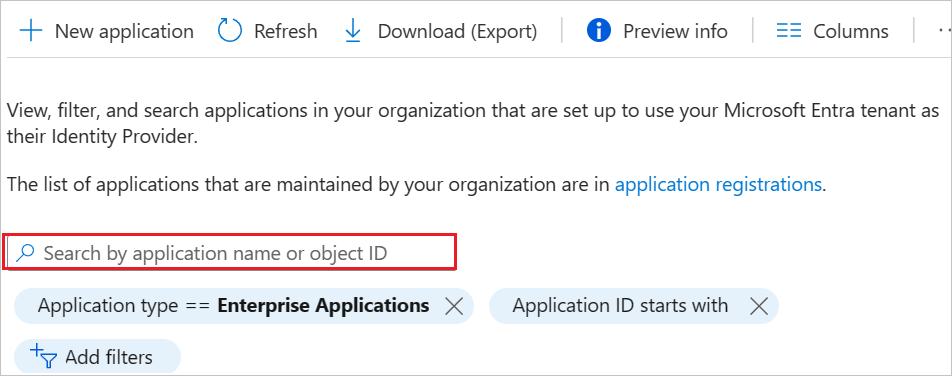

Przejdź do aplikacji dla przedsiębiorstw usługi Identity Applications>>

Na liście aplikacji wybierz pozycję AWS IAM Identity Center.

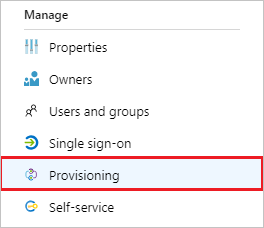

Wybierz kartę Aprowizacja.

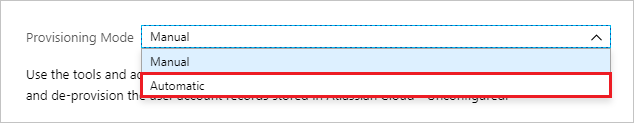

Ustaw Tryb aprowizacji na Automatyczny.

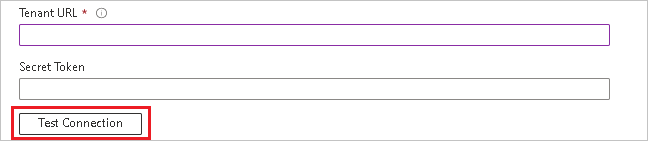

W sekcji Administracja Credentials (Poświadczenia) wprowadź adres URL dzierżawy centrum tożsamości platformy AWS i token tajny pobrany wcześniej w kroku 2. Kliknij pozycję Test Połączenie ion, aby upewnić się, że identyfikator entra firmy Microsoft może nawiązać połączenie z centrum tożsamości usługi AWS IAM.

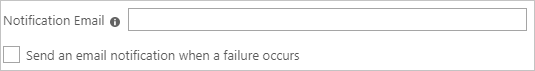

W polu Adres e-mail do powiadomień wpisz adres e-mail osoby lub grupy, która ma otrzymywać powiadomienia o błędach autoryzacji, a następnie zaznacz pole wyboru Wyślij powiadomienie e-mail w przypadku wystąpienia błędu.

Wybierz pozycję Zapisz.

W sekcji Mapowania wybierz pozycję Synchronizuj użytkowników usługi Microsoft Entra z usługą AWS IAM Identity Center.

Przejrzyj atrybuty użytkownika synchronizowane z usługi Microsoft Entra ID do centrum tożsamości IAM platformy AWS w sekcji Mapowanie atrybutów. Atrybuty wybrane jako Pasujące właściwości są używane do dopasowywania kont użytkowników w centrum tożsamości IAM platformy AWS na potrzeby operacji aktualizacji. Jeśli zdecydujesz się zmienić pasujący atrybut docelowy, musisz upewnić się, że interfejs API centrum tożsamości IAM platformy AWS obsługuje filtrowanie użytkowników na podstawie tego atrybutu. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

Atrybut Typ Obsługiwane do filtrowania userName String ✓ aktywne Wartość logiczna displayName String title String emails[type eq "work"].value String preferredLanguage String name.givenName String name.familyName String name.formatted String addresses[type eq "work"].formatted String addresses[type eq "work"].streetAddress String addresses[type eq "work"].locality String addresses[type eq "work"].region String addresses[type eq "work"].postalCode String addresses[type eq "work"].country String phoneNumbers[type eq "work"].value String externalId String ustawienia regionalne String timezone String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenter String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager Odwołanie W sekcji Mapowania wybierz pozycję Synchronizuj grupy firmy Microsoft z usługą AWS IAM Identity Center.

Przejrzyj atrybuty grupy, które są synchronizowane z usługi Microsoft Entra ID do centrum tożsamości IAM platformy AWS w sekcji Mapowanie atrybutów. Atrybuty wybrane jako pasujące właściwości są używane do dopasowywania grup w centrum tożsamości IAM platformy AWS na potrzeby operacji aktualizacji. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

Atrybut Typ Obsługiwane do filtrowania displayName String ✓ externalId String członkowie Odwołanie Aby skonfigurować filtry zakresu, skorzystaj z instrukcji przedstawionych w samouczku dotyczącym filtrów zakresu.

Aby włączyć usługę aprowizacji firmy Microsoft dla centrum tożsamości usługi AWS IAM, zmień stan aprowizacji na Wł. w sekcji Ustawienia.

Zdefiniuj użytkowników i/lub grupy, które chcesz aprowizować w usłudze AWS IAM Identity Center, wybierając żądane wartości w sekcji Zakres w sekcji Ustawienia.

Gdy wszystko będzie gotowe do aprowizacji, kliknij przycisk Zapisz.

Ta operacja spowoduje rozpoczęcie cyklu synchronizacji początkowej wszystkich użytkowników i grup zdefiniowanych w obszarze Zakres w sekcji Ustawienia. Cykl początkowy trwa dłużej niż kolejne cykle, które występują co około 40 minut, o ile usługa aprowizacji firmy Microsoft jest uruchomiona.

Krok 6. Monitorowanie wdrożenia

Po skonfigurowaniu aprowizacji użyj następujących zasobów, aby monitorować wdrożenie:

- Użyj dzienników aprowizacji, aby określić, którzy użytkownicy zostali pomyślnie aprowizowani lub nie powiodły się

- Sprawdź pasek postępu, aby zapoznać się ze stanem cyklu aprowizacji i czasem pozostałym do jego zakończenia

- Jeśli konfiguracja aprowizacji wydaje się być w złej kondycji, aplikacja przechodzi do kwarantanny. Więcej informacji o stanach kwarantanny znajdziesz tutaj.

Dostęp do aplikacji just in time (JIT) za pomocą usługi PIM dla grup

Dzięki usłudze PIM dla grup możesz zapewnić dostęp just in time do grup w usługach Amazon Web Services i zmniejszyć liczbę użytkowników, którzy mają stały dostęp do uprzywilejowanych grup na platformie AWS.

Konfigurowanie aplikacji dla przedsiębiorstw na potrzeby logowania jednokrotnego i aprowizacji

- Dodaj centrum tożsamości IAM platformy AWS do dzierżawy, skonfiguruj je do aprowizacji zgodnie z opisem w powyższym samouczku i rozpocznij aprowizację.

- Konfigurowanie logowania jednokrotnego dla usługi AWS IAM Identity Center.

- Utwórz grupę, która zapewni wszystkim użytkownikom dostęp do aplikacji.

- Przypisz grupę do aplikacji AWS Identity Center.

- Przypisz użytkownika testowego jako bezpośredniego członka grupy utworzonej w poprzednim kroku lub zapewnij im dostęp do grupy za pośrednictwem pakietu dostępu. Tej grupy można używać na potrzeby trwałego dostępu niezwiązanego z administratorem na platformie AWS.

Włączanie usługi PIM dla grup

- Utwórz drugą grupę w usłudze Microsoft Entra ID. Ta grupa zapewni dostęp do uprawnień administratora na platformie AWS.

- Przełącz grupę do zarządzania w usłudze Microsoft Entra PIM.

- Przypisz użytkownika testowego jako uprawnionego do grupy w usłudze PIM z rolą ustawioną na element członkowski.

- Przypisz drugą grupę do aplikacji AWS IAM Identity Center.

- Użyj aprowizacji na żądanie, aby utworzyć grupę w centrum tożsamości IAM platformy AWS.

- Zaloguj się do centrum tożsamości IAM platformy AWS i przypisz drugą grupę niezbędnych uprawnień do wykonywania zadań administracyjnych.

Teraz każdy użytkownik końcowy, który zakwalifikował się do grupy w usłudze PIM, może uzyskać dostęp JIT do grupy na platformie AWS, aktywując członkostwo w grupie.

Najważniejsze zagadnienia

- Jak długo trwa aprowizowania użytkownika w aplikacji?:

- Po dodaniu użytkownika do grupy w usłudze Microsoft Entra ID poza aktywowaniem członkostwa w grupie przy użyciu usługi Microsoft Entra ID Privileged Identity Management (PIM):

- Członkostwo w grupie jest aprowizowane w aplikacji podczas następnego cyklu synchronizacji. Cykl synchronizacji jest uruchamiany co 40 minut.

- Gdy użytkownik aktywuje członkostwo w grupie w usłudze Microsoft Entra ID PIM:

- Członkostwo w grupie jest aprowidowane w ciągu 2–10 minut. Gdy jednocześnie występuje duża liczba żądań, żądania są ograniczane w tempie pięciu żądań na 10 sekund.

- Dla pierwszych pięciu użytkowników w ciągu 10 sekund aktywowania członkostwa w grupie dla określonej aplikacji członkostwo w grupie jest aprowizowane w aplikacji w ciągu 2–10 minut.

- W przypadku szóstego użytkownika i powyżej w ciągu 10 sekund aktywowania członkostwa w grupie dla określonej aplikacji członkostwo w grupie jest aprowizowane do aplikacji w następnym cyklu synchronizacji. Cykl synchronizacji jest uruchamiany co 40 minut. Limity ograniczania przepływności dotyczą aplikacji dla przedsiębiorstw.

- Po dodaniu użytkownika do grupy w usłudze Microsoft Entra ID poza aktywowaniem członkostwa w grupie przy użyciu usługi Microsoft Entra ID Privileged Identity Management (PIM):

- Jeśli użytkownik nie może uzyskać dostępu do niezbędnej grupy na platformie AWS, zapoznaj się z poniższymi wskazówkami dotyczącymi rozwiązywania problemów, dziennikami usługi PIM i dziennikami aprowizacji, aby upewnić się, że członkostwo w grupie zostało pomyślnie zaktualizowane. W zależności od tego, jak aplikacja docelowa została zaprojektowana, może upłynąć dodatkowy czas na zastosowanie członkostwa w grupie w aplikacji.

- Alerty dotyczące niepowodzeń można tworzyć przy użyciu usługi Azure Monitor.

- Dezaktywacja jest wykonywana podczas regularnego cyklu przyrostowego. Nie jest ona przetwarzana natychmiast za pośrednictwem aprowizacji na żądanie.

Porady dotyczące rozwiązywania problemów

Brakujące atrybuty

Podczas aprowizowania użytkownika na platformie AWS wymagane są następujące atrybuty

- firstName

- lastName

- displayName

- userName

Użytkownicy, którzy nie mają tych atrybutów, kończą się niepowodzeniem z powodu następującego błędu

Atrybuty wielowarte

Platforma AWS nie obsługuje następujących atrybutów wielowartych:

- adres e-mail

- numery telefonów

Próba przepływu powyższego jako atrybutów wielowartych spowoduje wyświetlenie następującego komunikatu o błędzie

Istnieją dwa sposoby rozwiązania tego problemu

- Upewnij się, że użytkownik ma tylko jedną wartość dla numeru telefonu/wiadomości e-mail

- Usuń zduplikowane atrybuty. Na przykład posiadanie dwóch różnych atrybutów mapowanych z identyfikatora Entra firmy Microsoft na "phoneNumber___" po stronie platformy AWS spowoduje błąd, jeśli oba atrybuty mają wartości w identyfikatorze Entra firmy Microsoft. Błąd zostanie rozwiązany tylko przy użyciu jednego atrybutu zamapowanego na atrybut "phoneNumber____".

Nieprawidłowe znaki

Obecnie centrum tożsamości IAM platformy AWS nie zezwala na obsługę innych znaków, takich jak tabulator (\t), nowy wiersz (\n), karetka powrotna (\r) i znaki takie jak " <|>|;|:% ".

Aby uzyskać więcej porad dotyczących rozwiązywania problemów, zobacz porady dotyczące rozwiązywania problemów z usługą AWS IAM Identity Center tutaj , aby uzyskać więcej porad dotyczących rozwiązywania problemów

Dodatkowe zasoby

- Zarządzanie aprowizacją kont użytkowników w aplikacjach dla przedsiębiorstw

- Co to jest dostęp do aplikacji i Centrum tożsamości IAM przy użyciu identyfikatora Entra firmy Microsoft?