Samouczek: integracja aplikacji Microsoft Entra SSO z aplikacją JIRA SAML SSO by Microsoft

Z tego samouczka dowiesz się, jak zintegrować aplikację JIRA SAML SSO by Microsoft z microsoft Entra ID. Po zintegrowaniu programu JIRA SAML SSO by Microsoft z firmą Microsoft Entra ID można wykonywać następujące czynności:

- Kontrola w usłudze Microsoft Entra ID, kto ma dostęp do usługi JIRA SAML SSO by Microsoft.

- Zezwalaj swoim użytkownikom na automatyczne logowanie do aplikacji JIRA SAML SSO by Microsoft przy użyciu kont Microsoft Entra.

- Zarządzaj kontami w jednej centralnej lokalizacji.

opis

Użyj swojego konta Microsoft Entra z serwerem Atlassian JIRA, aby włączyć logowanie jednokrotne. Dzięki temu wszyscy użytkownicy organizacji mogą logować się do aplikacji JIRA przy użyciu poświadczeń firmy Microsoft Entra. Ta wtyczka używa protokołu SAML 2.0 na potrzeby federacji.

Wymagania wstępne

Aby skonfigurować integrację firmy Microsoft Entra z aplikacją JIRA SAML SSO by Microsoft, potrzebne są następujące elementy:

- Subskrypcja firmy Microsoft Entra. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Programy JIRA Core i Software 6.4 do 9.10.0 lub JIRA Service Desk 3.0 do 4.22.1 powinny być zainstalowane i skonfigurowane w wersji 64-bitowej systemu Windows.

- Serwer JIRA jest włączony za pomocą protokołu HTTPS.

- Zwróć uwagę na obsługiwane wersje wtyczki usługi JIRA podane w poniżej sekcji.

- Serwer JIRA jest dostępny w Internecie, szczególnie na stronie logowania firmy Microsoft Entra na potrzeby uwierzytelniania i powinien mieć możliwość odbierania tokenu z identyfikatora Entra firmy Microsoft.

- Administracja poświadczenia są konfigurowane w usłudze JIRA.

- Usługa WebSudo jest wyłączona w programie JIRA.

- Użytkownik testowy utworzony w aplikacji serwera JIRA.

Uwaga

Podczas testowania kroków w tym samouczku nie zalecamy używania środowiska produkcyjnego usługi JIRA. Integrację należy najpierw przetestować w środowisku programistycznym lub przejściowym aplikacji, a dopiero później użyć środowiska produkcyjnego.

Do rozpoczęcia pracy potrzebne są następujące elementy:

- Nie używaj środowiska produkcyjnego, chyba że jest to konieczne.

- Subskrypcja aplikacji JIRA SAML SSO by Microsoft z obsługą logowania jednokrotnego.

Uwaga

Ta integracja jest również dostępna do użycia w środowisku microsoft Entra US Government Cloud. Tę aplikację można znaleźć w galerii aplikacji microsoft Entra US Government Cloud Application Gallery i skonfigurować ją w taki sam sposób, jak w przypadku chmury publicznej.

Obsługiwane wersje usługi JIRA

- JIRA Core and Software: od 6.4 do 9.10.0.

- JIRA Service Desk 3.0 do 4.22.1.

- Usługa JIRA obsługuje także wersję 5.2. Aby uzyskać więcej informacji, kliknij pozycję Microsoft Entra single sign-on for JIRA 5.2 (Logowanie jednokrotne firmy Microsoft dla programu JIRA 5.2).

Uwaga

Należy pamiętać, że nasza wtyczka JIRA działa również w systemie Ubuntu w wersji 16.04 i Linux.

Opis scenariusza

W tym samouczku skonfigurujesz i przetestujesz logowanie jednokrotne firmy Microsoft w środowisku testowym.

- Aplikacja JIRA SAML SSO by Microsoft obsługuje logowanie jednokrotne inicjowane przez dostawcę usług.

Dodawanie programu JIRA SAML SSO by Microsoft z galerii

Aby skonfigurować integrację aplikacji JIRA SAML SSO by Microsoft z aplikacją Microsoft Entra ID, należy dodać aplikację JIRA SAML SSO by Microsoft z galerii do listy zarządzanych aplikacji SaaS.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

- Przejdź do sekcji Identity Applications Enterprise applications>New application (Aplikacje dla przedsiębiorstw w aplikacji> dla>przedsiębiorstw).

- W sekcji Dodawanie z galerii wpisz JIRA SAML SSO by Microsoft w polu wyszukiwania.

- Wybierz pozycję JIRA SAML SSO by Microsoft z panelu wyników, a następnie dodaj aplikację. Zaczekaj kilka sekund na dodanie aplikacji do dzierżawy.

Alternatywnie można również użyć Kreatora konfiguracji aplikacji dla przedsiębiorstw. W tym kreatorze możesz dodać aplikację do dzierżawy, dodać użytkowników/grupy do aplikacji, przypisać role, a także przejść przez konfigurację logowania jednokrotnego. Dowiedz się więcej o kreatorach platformy Microsoft 365.

Konfigurowanie i testowanie logowania jednokrotnego Microsoft Entra dla usługi JIRA SAML SSO by Microsoft

Skonfiguruj i przetestuj aplikację Microsoft Entra SSO z aplikacją JIRA SAML SSO by Microsoft przy użyciu użytkownika testowego O nazwie B.Simon. Aby logowanie jednokrotne działało, należy ustanowić relację połączenia między użytkownikiem firmy Microsoft Entra i powiązanym użytkownikiem aplikacji JIRA SAML SSO by Microsoft.

Aby skonfigurować i przetestować logowanie jednokrotne firmy Microsoft w usłudze JIRA SAML SSO by Microsoft, wykonaj następujące kroki:

- Skonfiguruj logowanie jednokrotne firmy Microsoft Entra — aby umożliwić użytkownikom korzystanie z tej funkcji.

- Tworzenie użytkownika testowego aplikacji Microsoft Entra — aby przetestować logowanie jednokrotne firmy Microsoft Entra z aplikacją B.Simon.

- Przypisz użytkownika testowego aplikacji Microsoft Entra — aby włączyć aplikację B.Simon do korzystania z logowania jednokrotnego firmy Microsoft Entra.

- Skonfiguruj logowanie jednokrotne JIRA SAML by Microsoft SSO — aby skonfigurować ustawienia logowania jednokrotnego po stronie aplikacji.

- Tworzenie użytkownika testowego aplikacji JIRA SAML SSO by Microsoft — aby mieć w aplikacji JIRA SAML SSO by Microsoft odpowiednik użytkownika B.Simon połączony z reprezentacją użytkownika w aplikacji Microsoft Entra.

- Testowanie logowania jednokrotnego — aby sprawdzić, czy konfiguracja działa.

Konfigurowanie logowania jednokrotnego firmy Microsoft

Wykonaj następujące kroki, aby włączyć logowanie jednokrotne firmy Microsoft.

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

Przejdź do sekcji Identity Applications Enterprise Applications>>JIRA SAML SSO by Microsoft Single sign-on (Aplikacje dla>przedsiębiorstw JIRA SAML SSO by Microsoft>Single sign-on).

Na stronie Wybieranie metody logowania jednokrotnego wybierz pozycję SAML.

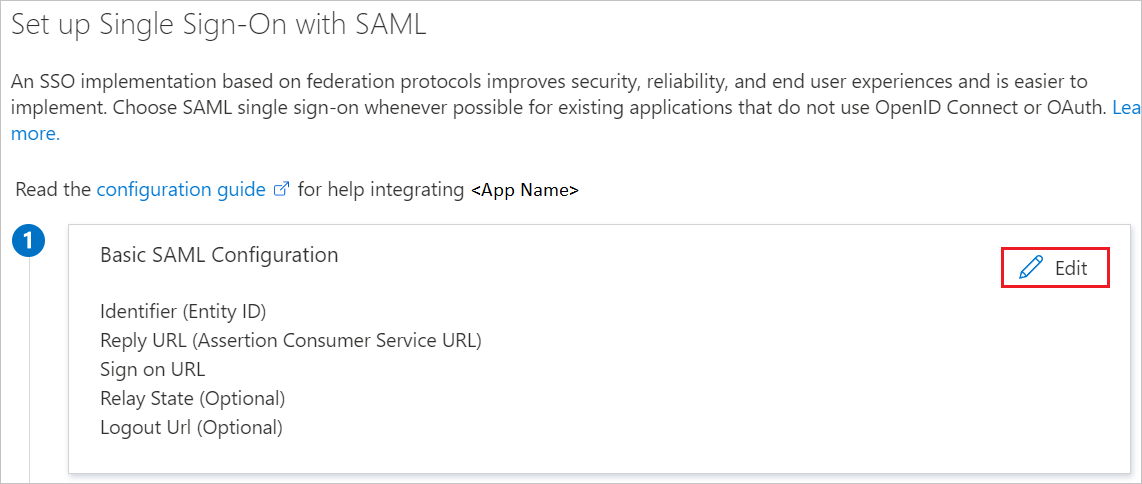

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML kliknij ikonę ołówka podstawową konfigurację protokołu SAML, aby edytować ustawienia.

W sekcji Podstawowa konfiguracja protokołu SAML wykonaj następujące czynności:

a. W polu Identyfikator wpisz adres URL, korzystając z następującego wzorca:

https://<domain:port>/b. W polu tekstowym Adres URL odpowiedzi wpisz adres URL, korzystając z następującego wzorca:

https://<domain:port>/plugins/servlet/saml/autha. W polu tekstowym Adres URL logowania wpisz adres URL, korzystając z następującego wzorca:

https://<domain:port>/plugins/servlet/saml/authUwaga

Te wartości nie są prawdziwe. Zaktualizuj te wartości przy użyciu rzeczywistego identyfikatora, adresu URL odpowiedzi i adresu URL logowania. Port jest opcjonalny, jeśli adres URL zawiera nazwę. Te wartości można uzyskać podczas konfigurowania wtyczki usługi Jira, co jest objaśnione w dalszej części tego samouczka.

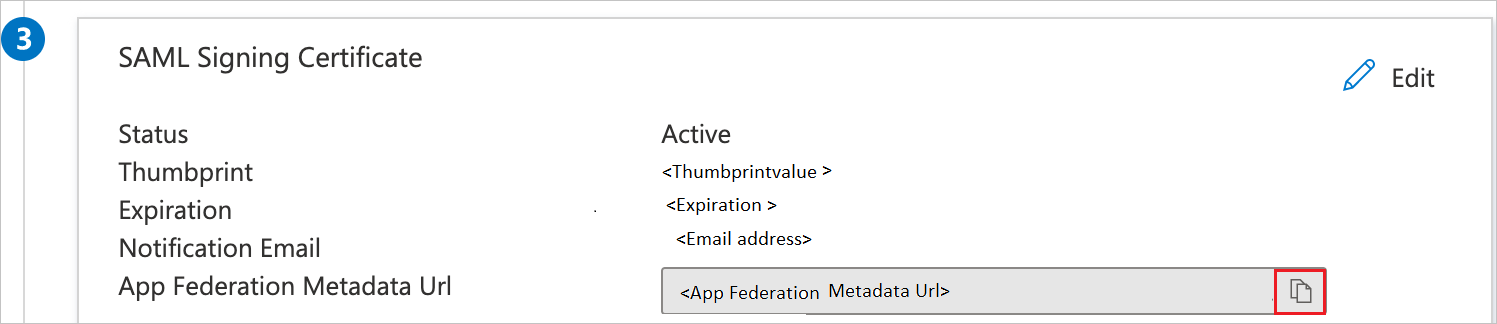

Na stronie Konfigurowanie logowania jednokrotnego przy użyciu protokołu SAML w sekcji Certyfikat podpisywania SAML kliknij przycisk kopiowania, aby skopiować adres URL metadanych federacji aplikacji i zapisać go na komputerze.

Atrybut Identyfikator nazwy w identyfikatorze Entra firmy Microsoft można zamapować na dowolny żądany atrybut użytkownika, edytując sekcję Atrybuty i oświadczenia.

a. Po kliknięciu pozycji Edytuj można zamapować dowolny żądany atrybut użytkownika, klikając pozycję Unikatowy identyfikator użytkownika (identyfikator nazwy).

b. Na następnym ekranie można wybrać żądaną nazwę atrybutu, taką jak userprincipalname, z menu rozwijanego Atrybut źródłowy.

c. Następnie można zapisać zaznaczenie, klikając przycisk Zapisz u góry.

d. Teraz źródło atrybutu user.userprincipalname w identyfikatorze Entra firmy Microsoft jest mapowane na nazwę atrybutu Identyfikator nazwy w usłudze Microsoft Entra, który zostanie porównany z atrybutem nazwy użytkownika w usłudze Atlassian przez wtyczkę logowania jednokrotnego.

Uwaga

Usługa logowania jednokrotnego zapewniana przez firmę Microsoft pomoc techniczna platformy Azure uwierzytelnianie SAML, które umożliwia identyfikację użytkownika przy użyciu różnych atrybutów, takich jak imię (imię), nazwisko (nazwisko), adres e-mail (adres e-mail) i główna nazwa użytkownika (nazwa użytkownika). Nie zalecamy używania poczty e-mail jako atrybutu uwierzytelniania, ponieważ adresy e-mail nie zawsze są weryfikowane przez identyfikator Firmy Microsoft Entra. Wtyczka porównuje wartości atrybutu nazwy użytkownika atlassian z atrybutem NameID w identyfikatorze Entra firmy Microsoft w celu określenia prawidłowego uwierzytelniania użytkownika.

Jeśli dzierżawa platformy Azure ma użytkowników-gości , wykonaj poniższe kroki konfiguracji:

a. Kliknij ikonę ołówka, aby przejść do sekcji Atrybuty i oświadczenia.

b. Kliknij pozycję NameID w sekcji Atrybuty i oświadczenia.

c. Skonfiguruj warunki oświadczenia na podstawie typu użytkownika.

Uwaga

Nadaj wartość NameID dla

user.userprinciplenamewartości Członkowie iuser.mailDla gości zewnętrznych.d. Zapisz zmiany i sprawdź logowanie jednokrotne dla zewnętrznych użytkowników-gości.

Tworzenie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji utworzysz użytkownika testowego o nazwie B.Simon.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako użytkownik Administracja istrator.

- Przejdź do pozycji Tożsamość>Użytkownicy>Wszyscy użytkownicy.

- Wybierz pozycję Nowy użytkownik Utwórz nowego użytkownika> w górnej części ekranu.

- We właściwościach użytkownika wykonaj następujące kroki:

- W polu Nazwa wyświetlana wprowadź wartość

B.Simon. - W polu Główna nazwa użytkownika wprowadź username@companydomain.extensionwartość . Na przykład

B.Simon@contoso.com. - Zaznacz pole wyboru Pokaż hasło i zanotuj wartość wyświetlaną w polu Hasło.

- Wybierz pozycję Przejrzyj i utwórz.

- W polu Nazwa wyświetlana wprowadź wartość

- Wybierz pozycję Utwórz.

Przypisywanie użytkownika testowego aplikacji Microsoft Entra

W tej sekcji włączysz aplikację B.Simon, aby korzystać z logowania jednokrotnego, udzielając dostępu do aplikacji JIRA SAML SSO by Microsoft.

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

- Przejdź do aplikacji >dla przedsiębiorstw usługi Identity>Applications>JIRA SAML SSO by Microsoft.

- Na stronie przeglądu aplikacji wybierz pozycję Użytkownicy i grupy.

- Wybierz pozycję Dodaj użytkownika/grupę, a następnie wybierz pozycję Użytkownicy i grupy w oknie dialogowym Dodawanie przypisania .

- W oknie dialogowym Użytkownicy i grupy wybierz pozycję B.Simon z listy Użytkownicy, a następnie kliknij przycisk Wybierz w dolnej części ekranu.

- Jeśli oczekujesz, że rola zostanie przypisana do użytkowników, możesz wybrać ją z listy rozwijanej Wybierz rolę . Jeśli dla tej aplikacji nie skonfigurowano żadnej roli, zostanie wybrana rola "Dostęp domyślny".

- W oknie dialogowym Dodawanie przypisania kliknij przycisk Przypisz.

Konfigurowanie logowania jednokrotnego SAML PROGRAMU JIRA by Microsoft SSO

W innym oknie przeglądarki internetowej zaloguj się do wystąpienia usługi JIRA jako administrator.

Zatrzymaj wskaźnik myszy nad ikoną koła zębatego i kliknij pozycję Dodatki.

Pobierz wtyczkę z Centrum pobierania Microsoft. Ręcznie przekaż wtyczkę udostępnioną przez firmę Microsoft za pomocą menu Przekazywanie dodatku. Pobieranie wtyczki jest objęte umową serwisową firmy Microsoft.

Aby uruchomić scenariusz ze zwrotnym serwerem proxy lub modułem równoważenia obciążenia usługi JIRA, wykonaj następujące kroki:

Uwaga

Najpierw skonfiguruj serwer za pomocą poniższych instrukcji, a następnie zainstaluj wtyczkę.

a. Dodaj poniższy atrybut w elemencie Connector port w pliku server.xml aplikacji serwera JIRA.

scheme="https" proxyName="<subdomain.domain.com>" proxyPort="<proxy_port>" secure="true"

b. Zmień wartość w polu Podstawowy adres URL w obszarze Ustawienia systemu odpowiednio dla serwera proxy lub modułu równoważenia obciążenia.

Po zainstalowaniu wtyczki jest ona wyświetlana w sekcji dodatków Zainstalowane przez użytkownika w ramach sekcji Zarządzanie dodatkami. Kliknij pozycję Configure (Konfiguruj), aby skonfigurować nową wtyczkę.

Wykonaj następujące kroki na stronie konfiguracji:

Napiwek

Upewnij się, że tylko jeden certyfikat jest zamapowany do aplikacji, aby zapobiec błędom podczas rozpoznawania metadanych. Jeśli jest dostępnych wiele certyfikatów podczas rozpoznawania metadanych, administrator otrzyma błąd.

a. W polu tekstowym Adres URL metadanych wklej skopiowaną wartość adresu URL metadanych federacji aplikacji, a następnie kliknij przycisk Rozwiąż . Spowoduje to odczytanie adresu URL metadanych dostawcy tożsamości i wypełnienie wszystkich pól danymi.

b. Skopiuj wartości identyfikatora, adresu URL odpowiedzi i adresu URL logowania, a następnie wklej je odpowiednio w polach Identyfikator, Adres URL odpowiedzi i Adres URL logowania w sekcji Domena i adresy URL programu JIRA SAML SSO by Microsoft w witrynie Azure Portal.

c. W polu Nazwa przycisku logowania wpisz nazwę przycisku, która według Twojej organizacji ma być wyświetlana użytkownikom na ekranie logowania.

d. W polu Opis przycisku logowania wpisz opis przycisku, który organizacja chce, aby użytkownicy widzieli na ekranie logowania.

e. W polu Lokalizacje identyfikatora użytkownika SAML wybierz opcję Identyfikator użytkownika znajduje się w elemencie NameIdentifier instrukcji Subject lub Identyfikator użytkownika znajduje się w elemencie Attribute. Ten identyfikator musi być identyfikatorem użytkownika JIRA. Jeśli identyfikator użytkownika nie jest zgodny, system nie zezwoli użytkownikom na logowanie.

Uwaga

Domyślna lokalizacja identyfikatora użytkownika SAML to element NameIdentifier. Można ją zmienić za pomocą opcji elementu Attribute, podając nazwę odpowiedniego atrybutu.

f. Jeśli wybierzesz opcję Identyfikator użytkownika jest w opcji Atrybut, w polu tekstowym Nazwa atrybutu wpisz nazwę atrybutu, w którym oczekiwano identyfikatora użytkownika.

g. Jeśli używasz domeny federacyjnej (na przykład usługi ADFS itp.) z identyfikatorem Entra firmy Microsoft, kliknij opcję Włącz odnajdywanie obszaru głównego i skonfiguruj nazwę domeny.

h. W polu Nazwa domeny wpisz nazwę domeny w przypadku logowania za pomocą usług ADFS.

i. Sprawdź opcję Włącz wylogowanie jednokrotne, jeśli chcesz wylogować się z usługi Microsoft Entra ID, gdy użytkownik wyloguje się z usługi JIRA.

j. Włącz pole wyboru Wymuś logowanie do platformy Azure, jeśli chcesz się zalogować tylko za pośrednictwem poświadczeń usługi Microsoft Entra.

Uwaga

Aby włączyć domyślny formularz logowania administratora na stronie logowania administratora po włączeniu wymuszenia logowania do platformy Azure, dodaj parametr zapytania w adresie URL przeglądarki.

https://<domain:port>/login.jsp?force_azure_login=falsek. Włącz pole wyboru Użyj serwer proxy aplikacji, jeśli skonfigurowano lokalną aplikację atlassian w konfiguracji serwera proxy aplikacji.

- W przypadku konfiguracji serwera proxy aplikacji wykonaj kroki opisane w dokumentacji serwera proxy aplikacji firmy Microsoft.

l. Kliknij przycisk Zapisz, aby zapisać ustawienia.

Uwaga

Aby uzyskać więcej informacji na temat instalacji i rozwiązywania problemów, odwiedź stronę MS JIRA SSO Połączenie or Administracja Guide (Przewodnik po Administracja usługi MS JIRA SSO). Istnieje również często zadawane pytania dotyczące twojej pomocy.

Tworzenie użytkownika testowego programu JIRA SAML SSO by Microsoft

Aby umożliwić użytkownikom firmy Microsoft Entra logowanie się do lokalnego serwera JIRA, należy ich aprowizować w aplikacji JIRA SAML SSO by Microsoft. W przypadku programu JIRA SAML SSO by Microsoft aprowizowanie to zadanie wykonywane ręcznie.

Aby aprowizować konto użytkownika, wykonaj następujące kroki:

Zaloguj się do lokalnego serwera JIRA jako administrator.

Zatrzymaj wskaźnik myszy nad ikoną koła zębatego i kliknij pozycję User management (Zarządzanie użytkownikami).

Nastąpi przekierowanie do strony dostępu administratora. Podaj wartość w polu Password (Hasło) i kliknij przycisk Confirm (Potwierdź).

W sekcji karty User management (Zarządzanie użytkownikami) kliknij pozycję create user (utwórz użytkownika).

Na stronie okna dialogowego „Create new user” (Tworzenie nowego użytkownika) wykonaj następujące kroki:

a. W polu tekstowym Email address (Adres e-mail) wpisz adres e-mail użytkownika, na przykład B.simon@contoso.com.

b. W polu tekstowym Full Name (Imię i nazwisko) wpisz imię i nazwisko użytkownika, na przykład B.Simon.

c. W polu tekstowym Username (Nazwa użytkownika) wpisz adres e-mail użytkownika, na przykład B.simon@contoso.com.

d. W polu tekstowym Password (Hasło) wpisz hasło użytkownika.

e. Kliknij pozycję Create user (Utwórz użytkownika).

Testowanie logowania jednokrotnego

W tej sekcji przetestujesz konfigurację logowania jednokrotnego firmy Microsoft z następującymi opcjami.

Kliknij pozycję Przetestuj tę aplikację. Spowoduje to przekierowanie do adresu URL logowania jednokrotnego SAML SAML jiRA firmy Microsoft, w którym można zainicjować przepływ logowania.

Przejdź bezpośrednio do adresu URL logowania jednokrotnego SAML SAML firmy Microsoft i zainicjuj przepływ logowania z tego miejsca.

Możesz użyć usługi Microsoft Moje aplikacje. Po kliknięciu kafelka JIRA SAML SSO by Microsoft w Moje aplikacje nastąpi przekierowanie do adresu URL logowania jednokrotnego SAML SAML firmy Microsoft w programie JIRA. Aby uzyskać więcej informacji na temat Moje aplikacje, zobacz Wprowadzenie do Moje aplikacje.

Następne kroki

Po skonfigurowaniu usługi JIRA SAML SSO by Microsoft można wymusić kontrolę sesji, która chroni eksfiltrację i infiltrację poufnych danych organizacji w czasie rzeczywistym. Kontrola sesji rozszerza się od dostępu warunkowego. Dowiedz się, jak wymusić kontrolę sesji za pomocą Microsoft Defender dla Chmury Apps.