Wdrażanie kontroli aplikacji dostępu warunkowego dla aplikacji wykazu przy użyciu identyfikatora Entra firmy Microsoft

Kontrola dostępu i sesji w usłudze Microsoft Defender dla Chmury Apps współdziała z aplikacjami z katalogu aplikacji w chmurze i z aplikacjami niestandardowymi. Aby zapoznać się z listą aplikacji, które są wstępnie dołączone i działają poza tym rozwiązaniem, zobacz Ochrona aplikacji za pomocą kontroli dostępu warunkowego Defender dla Chmury Apps.

Wymagania wstępne

Aby móc korzystać z kontroli dostępu warunkowego, organizacja musi mieć następujące licencje:

- Microsoft Entra ID P1 lub nowszy

- Microsoft Defender for Cloud Apps

Aplikacje muszą być skonfigurowane przy użyciu logowania jednokrotnego

Aplikacje muszą używać jednego z następujących protokołów uwierzytelniania:

Dostawca tożsamości Protokoły Microsoft Entra ID Połączenie SAML 2.0 lub OpenID Inne SAML 2.0

Konfigurowanie integracji identyfikatora entra firmy Microsoft

Uwaga

Podczas konfigurowania aplikacji przy użyciu logowania jednokrotnego w usłudze Microsoft Entra ID lub innych dostawców tożsamości jedno pole, które może być wymienione jako opcjonalne, to ustawienie adresu URL logowania. Należy pamiętać, że to pole może być wymagane do działania kontroli dostępu warunkowego aplikacji.

Wykonaj poniższe kroki, aby utworzyć zasady dostępu warunkowego firmy Microsoft Entra, które przekierowuje sesje aplikacji do Defender dla Chmury Apps. Aby zapoznać się z innymi rozwiązaniami dostawcy tożsamości, zobacz Konfigurowanie integracji z innymi rozwiązaniami dostawcy tożsamości.

W usłudze Microsoft Entra ID przejdź do obszaru Dostęp warunkowy zabezpieczeń>.

W okienku Dostęp warunkowy na pasku narzędzi u góry wybierz pozycję Nowe zasady -> Utwórz nowe zasady.

W okienku Nowy w polu tekstowym Nazwa wprowadź nazwę zasad.

W obszarze Przypisania wybierz pozycję Użytkownicy lub tożsamości obciążeń i przypisz użytkowników i grupy, które będą dołączane (logowanie początkowe i weryfikacja) aplikacji.

W obszarze Przypisania wybierz pozycję Aplikacje lub akcje w chmurze i przypisz aplikacje i akcje, które chcesz kontrolować za pomocą kontroli dostępu warunkowego aplikacji.

W obszarze Kontrola dostępu wybierz pozycję Sesja, wybierz pozycję Użyj kontroli dostępu warunkowego aplikacji, a następnie wybierz wbudowane zasady (tylko monitorowanie (wersja zapoznawcza) lub Blokuj pobieranie (wersja zapoznawcza)) lub Użyj zasad niestandardowych, aby ustawić zaawansowane zasady w aplikacjach Defender dla Chmury, a następnie wybierz pozycję Wybierz.

Opcjonalnie możesz dodać warunki i przyznać kontrolki zgodnie z wymaganiami.

Ustaw pozycję Włącz zasady na Włączone , a następnie wybierz pozycję Utwórz.

Uwaga

Przed kontynuowaniem upewnij się, że najpierw wyloguj się z istniejących sesji.

Po utworzeniu zasad zaloguj się do każdej aplikacji skonfigurowanej w tych zasadach. Upewnij się, że logujesz się przy użyciu użytkownika skonfigurowanego w zasadach.

Defender dla Chmury Aplikacje będą synchronizować szczegóły zasad z serwerami dla każdej nowej aplikacji, do której się logujesz. Może to potrwać do jednej minuty.

Sprawdź, czy skonfigurowano mechanizmy kontroli dostępu i sesji

Powyższe instrukcje pomogły utworzyć wbudowane zasady Defender dla Chmury Apps dla aplikacji katalogu bezpośrednio w identyfikatorze Entra firmy Microsoft. W tym kroku sprawdź, czy kontrolki dostępu i sesji są skonfigurowane dla tych aplikacji.

W witrynie Microsoft Defender Portal wybierz pozycję Ustawienia. Następnie wybierz pozycję Aplikacje w chmurze.

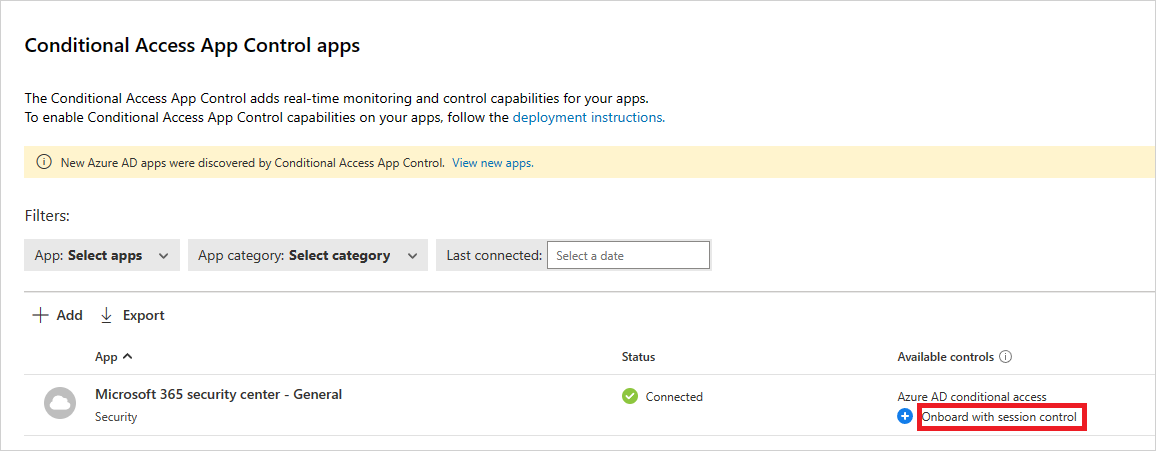

W obszarze Połączenie aplikacje wybierz pozycję Aplikacje kontroli dostępu warunkowego. Przyjrzyj się kolumnie Dostępne kontrolki i sprawdź, czy w aplikacjach jest wyświetlana kontrola dostępu lub dostęp warunkowy usługi Azure AD, a także kontrola sesji.

Jeśli aplikacja nie jest włączona dla kontrolki sesji, dodaj ją, wybierając pozycję Dołącz z kontrolką sesji i zaznaczając pozycję Użyj tej aplikacji z kontrolkami sesji. Na przykład:

Włączanie aplikacji do użycia w środowisku produkcyjnym

Gdy wszystko będzie gotowe, w tej procedurze opisano sposób włączania aplikacji do użycia w środowisku produkcyjnym organizacji.

W witrynie Microsoft Defender Portal wybierz pozycję Ustawienia. Następnie wybierz pozycję Aplikacje w chmurze.

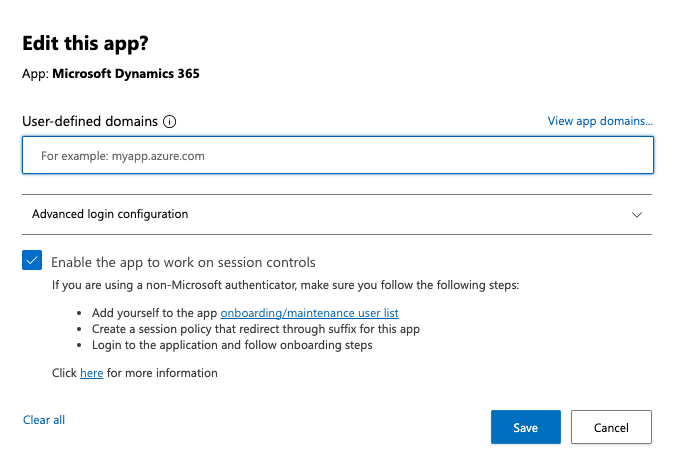

W obszarze Połączenie aplikacje wybierz pozycję Aplikacje kontroli dostępu warunkowego. Na liście aplikacji w wierszu, w którym jest wyświetlana wdrażana aplikacja, wybierz trzy kropki na końcu wiersza, a następnie wybierz pozycję Edytuj aplikację.

Wybierz pozycję Włącz aplikację, aby pracować nad kontrolkami sesji, a następnie wybierz pozycję Zapisz. Na przykład:

Najpierw wyloguj się z istniejących sesji. Następnie spróbuj zalogować się do każdej aplikacji, która została pomyślnie wdrożona. Zaloguj się przy użyciu użytkownika zgodnego z zasadami skonfigurowanymi w usłudze Microsoft Entra ID lub dla aplikacji SAML skonfigurowanej przy użyciu dostawcy tożsamości.

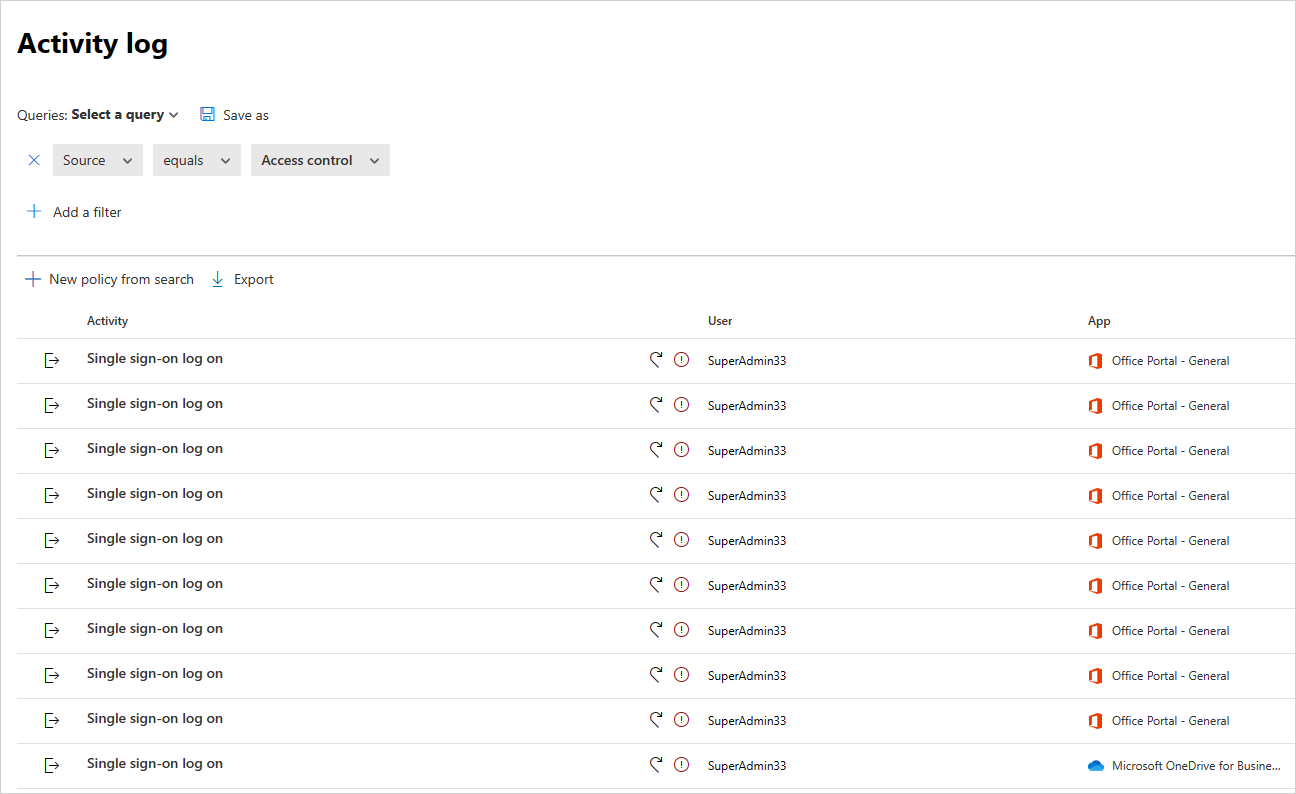

W portalu Microsoft Defender w obszarze Aplikacje w chmurze wybierz pozycję Dziennik aktywności i upewnij się, że działania logowania są przechwytywane dla każdej aplikacji.

Możesz filtrować, wybierając pozycję Zaawansowane, a następnie filtrując przy użyciu pozycji Źródło jest równa kontroli dostępu. Na przykład:

Zalecamy zalogowanie się do aplikacji mobilnych i klasycznych z urządzeń zarządzanych i niezarządzanych. Ma to na celu upewnienie się, że działania są prawidłowo przechwytywane w dzienniku aktywności.

Aby sprawdzić, czy działanie zostało prawidłowo przechwycone, wybierz działanie logowania jednokrotnego, aby otworzyć szufladę działania. Upewnij się, że tag Agent użytkownika prawidłowo odzwierciedla, czy urządzenie jest klientem natywnym (czyli aplikacją mobilną lub klasyczną), czy też urządzeniem zarządzanym (zgodnym, przyłączonym do domeny lub prawidłowym certyfikatem klienta).

Uwaga

Po wdrożeniu nie można usunąć aplikacji ze strony Kontrola dostępu warunkowego aplikacji. Jeśli nie ustawisz sesji ani zasad dostępu w aplikacji, kontrola aplikacji dostępu warunkowego nie zmieni żadnego zachowania aplikacji.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla