Odporność biznesowa

Organizacja nigdy nie może mieć doskonałych zabezpieczeń, ale może stać się odporna na ataki zabezpieczeń. Podobnie jak nigdy nie jesteśmy całkowicie odporni na wszystkie zagrożenia dla zdrowia i bezpieczeństwa w świecie fizycznym, dane i systemy informacyjne, które prowadzimy, również nigdy nie są w 100 procentach bezpieczne przed wszystkimi atakami przez cały czas.

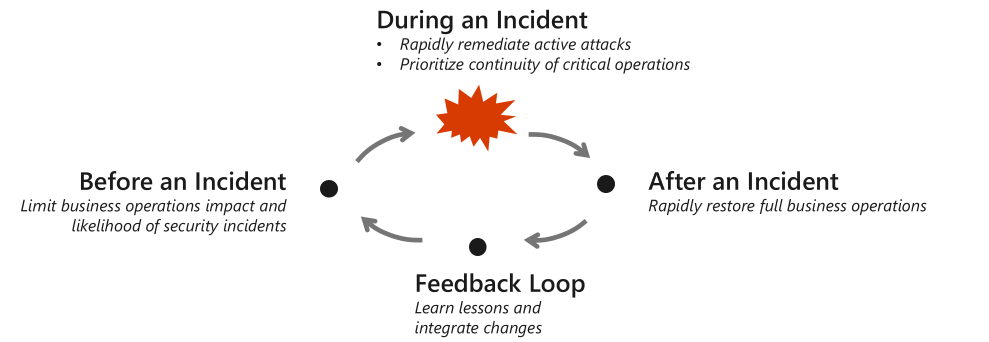

Skoncentruj się na wysiłkach związanych z bezpieczeństwem, aby zwiększyć odporność operacji biznesowych w obliczu zdarzeń związanych z bezpieczeństwem. Te wysiłki mogą zmniejszyć ryzyko i umożliwić ciągłe ulepszanie stanu zabezpieczeń i zdolność reagowania na zdarzenia.

Odporność wymaga pragmatycznego poglądu, który zakłada naruszenie. Potrzebuje ciągłych inwestycji w cały cykl życia ryzyka związanego z bezpieczeństwem.

Przed zdarzeniem: Stale ulepszaj stan zabezpieczeń i zdolność organizacji do reagowania na zdarzenie. Ciągłe ulepszanie stanu zabezpieczeń pomaga ograniczyć prawdopodobieństwo i potencjalny wpływ zdarzenia zabezpieczeń na operacje i zasoby biznesowe. Istnieje wiele technik omówionych w całej dyscyplinach zabezpieczeń, ale wszystkie z nich zostały zaprojektowane w celu podniesienia kosztów ataku. Umięśli osoby atakujące i wypróbuj nowe techniki, ponieważ ich starzy przestają działać. Techniki te podniosą koszty i tarcie, spowalniając je i ograniczając ich sukces.

Podczas zdarzenia: Operacje biznesowe muszą być kontynuowane podczas zdarzenia, nawet jeśli są one obniżone, wolniejsze lub ograniczone tylko do krytycznych systemów. Podczas ataku szpital nie może przestać opiekować się pacjentami, statki muszą przenosić ładunki, a samoloty muszą nadal bezpiecznie latać. Dwa główne priorytety podczas zdarzenia to:

- Ochrona operacji krytycznych: Jeśli zostaną zagrożone, wszystkie wysiłki powinny skupić się na ochronie i utrzymaniu krytycznych operacji biznesowych na wszystkich innych funkcjach.

- Zapobiegaj dalszym uszkodzeniom: Domyślnym priorytetem operacji zabezpieczeń jest odnalezienie pełnego zakresu dostępu osoby atakującej, a następnie szybkie wykluczenie ich ze środowiska. Ta eksmisja zapobiega dalszym szkodom ze strony napastników, w tym odwecie.

Po zdarzeniu: Jeśli operacje biznesowe są uszkodzone podczas ataku, naprawy muszą rozpocząć się natychmiast, aby przywrócić pełne operacje biznesowe. Te naprawy mają zastosowanie nawet wtedy, gdy oznacza to przywracanie operacji bez danych, które zostały utracone w ataku, na przykład oprogramowanie wymuszające okup lub destrukcyjny atak, taki jak NotPetya.

Pętla opinii: Osoby atakujące powtarzają się lub powtarzają, co inni atakujący znaleźli do działania. Osoby atakujące uczą się na podstawie ataku na organizację, więc musisz stale uczyć się na podstawie ataków. Skoncentruj się na wypróbowanych wcześniej sprawdzonych i dostępnych technikach. Następnie upewnij się, że możesz blokować, wykrywać, szybko reagować i odzyskiwać je. Twoje wysiłki podniosą koszt ataku na organizację i zniechęć lub spowolnić przyszłe ataki.

Obejrzyj poniższy film wideo, aby dowiedzieć się, jak tworzyć i utrzymywać odporność firmy na ataki zabezpieczeń.

Cele odporności

Odporność na zabezpieczenia koncentruje się na obsłudze odporności firmy.

- Umożliwienie twojej firmie szybkiego wprowadzania innowacji i dostosowywania się do ciągle zmieniającego się środowiska biznesowego. Bezpieczeństwo powinno zawsze szukać bezpiecznych sposobów, aby powiedzieć "tak " innowacjom biznesowym i wdrożeniu technologii. Organizacja może następnie dostosować się do nieoczekiwanych zmian w środowisku biznesowym, takich jak nagła zmiana pracy z domu podczas covid-19.

- Ogranicz wpływ i prawdopodobieństwo zakłóceń przed, w trakcie i po aktywnych atakach na operacje biznesowe.

Odporność na zabezpieczenia i zakładanie naruszenia

Dobre zabezpieczenia zaczynają się od założenia naruszenia lub przy założeniu naruszenia zabezpieczeń. Dowiedz się, że systemy technologii informatycznych działają przez otwarty Internet, w którym przestępcy nieustannie atakują i kompromitują organizacje. To założenie jest kluczową zasadą zerowego zaufania, która napędza zdrowe i pragmatyczne zachowania zabezpieczeń. Zero trust przygotowuje organizację do zapobiegania atakom, ograniczania ich szkód i szybkiego odzyskiwania po nich.

Uwaga

Zasada zakładania naruszenia nie zakłada, że każde naruszenie jest zdarzeniem zgłaszalnym dla organów regulacyjnych. Zasada zakłada, że pewien poziom zabezpieczeń został naruszony lub naruszony. Następnie koncentruje się na dokonaniu odporności organizacji dzięki ulepszeniom stanu zabezpieczeń i procesom reagowania.

Przyjęcie kompromisu powinno spowodować zmiany w obrębie osób, procesów i technologii w organizacji. Dobre przykłady to edukacja, ćwiczenia i inne działania związane z przygotowaniem incydentów. Aby uzyskać więcej informacji, zobacz Przygotowanie zdarzenia.

Przy założeniu, że bezpieczeństwo jest znaczącym przejściem od klasycznego podejścia do zabezpieczeń. Ten sposób myślenia zakłada, że organizacje mogą ustanowić całkowicie bezpieczną sieć chronioną przez obwód zabezpieczeń, ograniczając wszystkie cenne działania biznesowe do tej sieci. Elementy tej strategii zapewniają wartość w odpornym przedsiębiorstwie. Ale założenie doskonale bezpiecznej sieci nie było w świecie pracy mobilnej i ewoluujących modeli biznesowych, platform technologicznych i zagrożeń bezpieczeństwa.

Odporność wymaga ścisłego partnerstwa między uczestnikami projektu biznesowego, specjalistami IT i liderami oraz specjalistami ds. zabezpieczeń.

Następne kroki

Dyscypliny zabezpieczeń w metodologii Secure są zgodne z celem zwiększania odporności na zdarzenia zabezpieczeń. Aby uzyskać więcej informacji, zobacz:

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla