Włączanie funkcji adaptacyjnego sterowania aplikacjami i zarządzanie nimi

funkcje adaptacyjnego sterowania aplikacjami Microsoft Defender dla Chmury zapewniają oparte na danych i inteligentne zautomatyzowane rozwiązanie, które zwiększa bezpieczeństwo, definiując listy dozwolonych znanych aplikacji dla maszyn. Dzięki tej funkcji organizacje mogą zarządzać kolekcjami maszyn, które rutynowo uruchamiają te same procesy. Korzystając z uczenia maszynowego, Microsoft Defender dla Chmury może analizować aplikacje uruchomione na maszynach i tworzyć listę znanego bezpiecznego oprogramowania. Te listy dozwolonych są oparte na konkretnych obciążeniach platformy Azure. Możesz dodatkowo dostosować zalecenia, korzystając z instrukcji podanych na tej stronie.

W grupie maszyn

Jeśli Microsoft Defender dla Chmury zidentyfikował grupy maszyn w subskrypcjach, które stale uruchamiają podobny zestaw aplikacji, zostanie wyświetlony monit z następującym zaleceniem: Adaptacyjne mechanizmy kontroli aplikacji do definiowania bezpiecznych aplikacji powinny być włączone na maszynach.

Wybierz zalecenie lub otwórz stronę adaptacyjnych kontrolek aplikacji, aby wyświetlić listę sugerowanych, bezpiecznych aplikacji i grup maszyn.

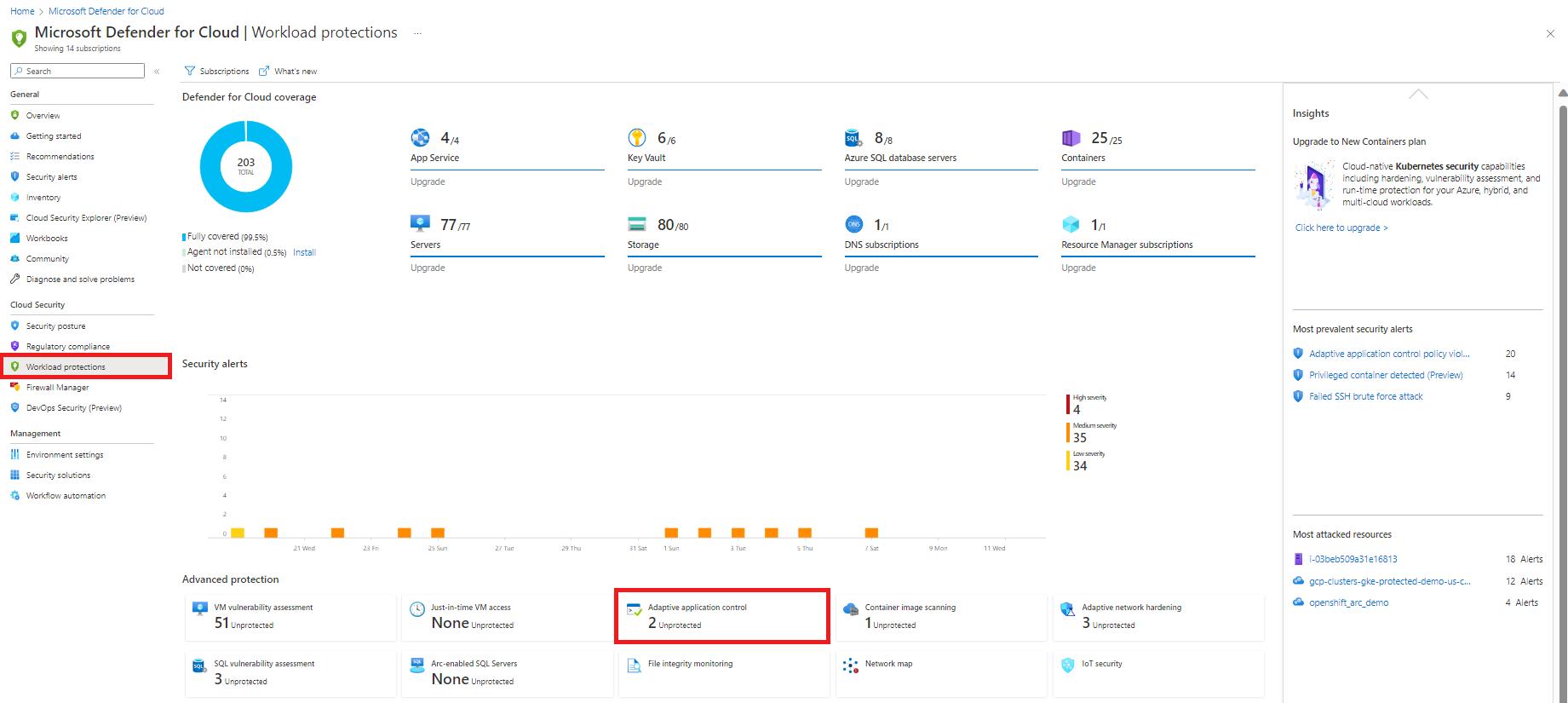

Otwórz pulpit nawigacyjny Ochrona obciążeń i w obszarze zaawansowanej ochrony wybierz pozycję Funkcje adaptacyjnego sterowania aplikacjami.

Zostanie otwarta strona Funkcje adaptacyjnego sterowania aplikacjami z maszynami wirtualnymi pogrupowaną na następujące karty:

Skonfigurowane — grupy maszyn, które mają już zdefiniowaną listę dozwolonych aplikacji. Dla każdej grupy skonfigurowana karta pokazuje:

- liczba maszyn w grupie

- ostatnie alerty

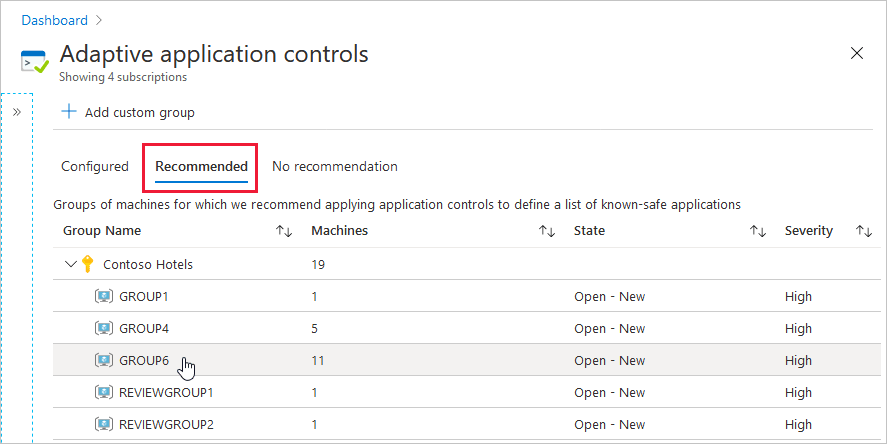

Zalecane — grupy maszyn, które stale uruchamiają te same aplikacje i nie mają skonfigurowanej listy dozwolonych. Zalecamy włączenie adaptacyjnych kontrolek aplikacji dla tych grup.

Napiwek

Jeśli zostanie wyświetlona nazwa grupy z prefiksem REVIEWGROUP, zawiera ona maszyny z częściowo spójną listą aplikacji. Microsoft Defender dla Chmury nie może zobaczyć wzorca, ale zaleca przejrzenie tej grupy, aby sprawdzić, czy można ręcznie zdefiniować niektóre reguły adaptacyjnego sterowania aplikacjami zgodnie z opisem w temacie Edytowanie reguły adaptacyjnego sterowania aplikacjami grupy.

Możesz również przenieść maszyny z tej grupy do innych grup zgodnie z opisem w temacie Przenoszenie maszyny z jednej grupy do innej.

Brak rekomendacji — maszyny bez zdefiniowanej listy dozwolonych aplikacji i które nie obsługują tej funkcji. Twoja maszyna może znajdować się na tej karcie z następujących powodów:

- Brak agenta usługi Log Analytics

- Agent usługi Log Analytics nie wysyła zdarzeń

- Jest to maszyna z systemem Windows z wcześniej istniejącymi zasadami funkcji AppLocker włączonymi przez obiekt zasad grupy lub zasady zabezpieczeń lokalnych

- Funkcja AppLocker nie jest dostępna (instalacje systemu Windows Server Core)

Napiwek

Defender dla Chmury potrzebuje co najmniej dwóch tygodni danych, aby zdefiniować unikatowe zalecenia dla każdej grupy maszyn. Maszyny, które zostały niedawno utworzone lub należą do subskrypcji, które były ostatnio chronione przez usługę Microsoft Defender dla serwerów, będą wyświetlane na karcie Brak rekomendacji .

Otwórz kartę Zalecane . Pojawią się grupy maszyn z zalecanymi listami dozwolonymi.

Wybierz grupę.

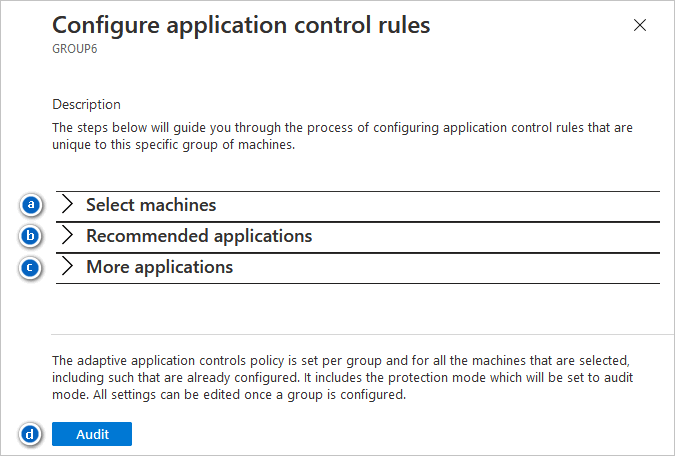

Aby skonfigurować nową regułę, zapoznaj się z różnymi sekcjami tej strony Konfigurowanie reguł kontroli aplikacji i zawartością, która będzie unikatowa dla tej konkretnej grupy maszyn:

Wybierz maszyny — domyślnie wybierane są wszystkie maszyny w zidentyfikowanej grupie. Usuń zaznaczenie wszystkich, aby usunąć je z tej reguły.

Zalecane aplikacje — przejrzyj tę listę aplikacji , które są wspólne dla maszyn w tej grupie i zalecane, aby można je było uruchamiać.

Więcej aplikacji — przejrzyj tę listę aplikacji , które są widoczne rzadziej na maszynach w tej grupie lub są znane jako możliwe do wykorzystania. Ikona ostrzeżenia wskazuje, że określona aplikacja może być używana przez osobę atakującą do obejścia listy dozwolonych aplikacji. Zalecamy dokładne przejrzenie tych aplikacji.

Napiwek

Obie listy aplikacji zawierają opcję ograniczenia określonej aplikacji do określonych użytkowników. Przyjęcie zasady najniższych uprawnień zawsze, gdy jest to możliwe.

Aplikacje są definiowane przez ich wydawców. Jeśli aplikacja nie ma informacji o wydawcy (nie jest podpisana), zostanie utworzona reguła ścieżki dla pełnej ścieżki określonej aplikacji.

Aby zastosować regułę, wybierz pozycję Inspekcja.

Edytowanie reguły adaptacyjnego sterowania aplikacjami grupy

Możesz zdecydować się na edycję listy dozwolonych dla grupy maszyn ze względu na znane zmiany w organizacji.

Aby edytować reguły dla grupy maszyn:

Otwórz pulpit nawigacyjny Ochrona obciążeń i w obszarze zaawansowanej ochrony wybierz pozycję Funkcje adaptacyjnego sterowania aplikacjami.

Na karcie Skonfigurowane wybierz grupę z regułą, którą chcesz edytować.

Przejrzyj różne sekcje strony Konfigurowanie reguł sterowania aplikacjami zgodnie z opisem w sekcji W grupie maszyn.

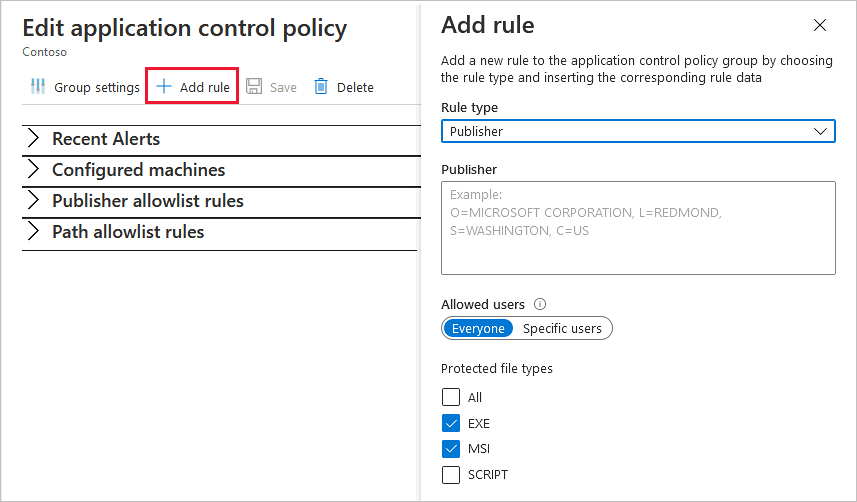

Opcjonalnie dodaj co najmniej jedną regułę niestandardową:

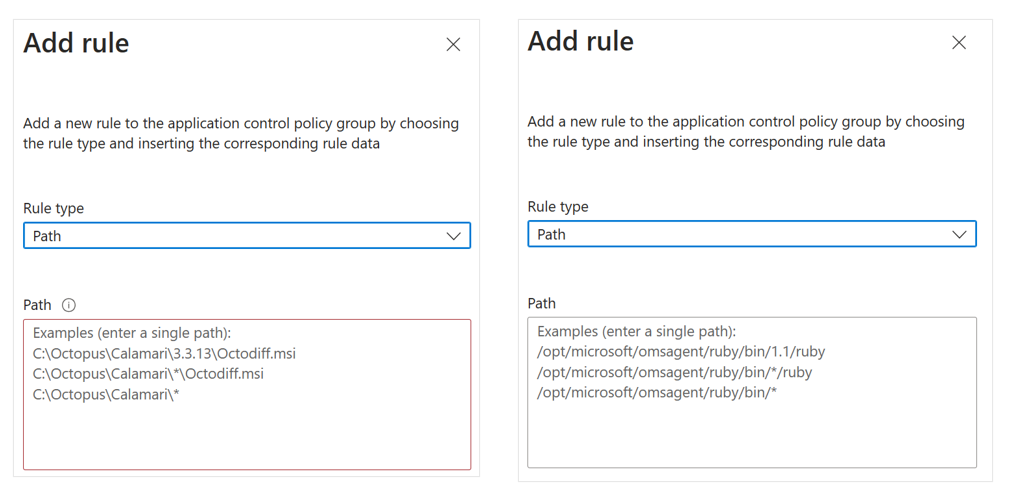

- Wybierz Dodaj regułę.

Jeśli definiujesz znaną bezpieczną ścieżkę, zmień typ reguły na "Ścieżka" i wprowadź pojedynczą ścieżkę. W ścieżce można uwzględnić symbole wieloznaczne. Na poniższych ekranach przedstawiono kilka przykładów używania symboli wieloznacznych.

Napiwek

Niektóre scenariusze, dla których symbole wieloznaczne w ścieżce mogą być przydatne:

- Użyj symbolu wieloznakowego na końcu ścieżki, aby zezwolić na wszystkie pliki wykonywalne w tym folderze i podfolderach.

- Użycie symbolu wieloznakowego w środku ścieżki w celu włączenia znanej nazwy pliku wykonywalnego o zmienionej nazwie folderu (na przykład folderów użytkowników osobistych zawierających znany plik wykonywalny, automatycznie generowane nazwy folderów itp.).

Zdefiniuj dozwolonych użytkowników i typy plików chronionych.

Po zakończeniu definiowania reguły wybierz pozycję Dodaj.

Aby zastosować zmiany, wybierz pozycję Zapisz.

Przeglądanie i edytowanie ustawień grupy

Aby wyświetlić szczegóły i ustawienia grupy, wybierz pozycję Ustawienia grupy.

W tym okienku jest wyświetlana nazwa grupy (którą można zmodyfikować), typ systemu operacyjnego, lokalizacja i inne istotne szczegóły.

Opcjonalnie zmodyfikuj tryby ochrony typu pliku lub nazwy grupy.

Wybierz pozycję Zastosuj i zapisz.

Odpowiedź na zalecenie "Reguły listy dozwolonych w zasadach adaptacyjnej kontroli aplikacji powinna zostać zaktualizowana"

To zalecenie zostanie wyświetlone, gdy uczenie maszynowe Defender dla Chmury identyfikuje potencjalnie uzasadnione zachowanie, które nie zostało wcześniej dozwolone. Zalecenie sugeruje nowe reguły dla istniejących definicji, aby zmniejszyć liczbę alertów fałszywie dodatnich.

Aby rozwiązać problemy:

Na stronie zaleceń wybierz reguły Listy dozwolonych w zasadach adaptacyjnej kontroli aplikacji powinny zostać zaktualizowane , aby wyświetlić grupy z nowo zidentyfikowanymi, potencjalnie uzasadnionymi zachowaniami.

Wybierz grupę z regułą, którą chcesz edytować.

Przejrzyj różne sekcje strony Konfigurowanie reguł sterowania aplikacjami zgodnie z opisem w sekcji W grupie maszyn.

Aby zastosować zmiany, wybierz pozycję Inspekcja.

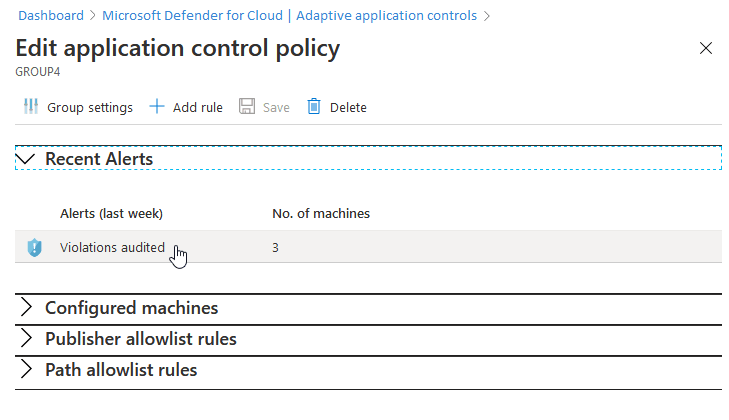

Inspekcja alertów i naruszeń

Otwórz pulpit nawigacyjny Ochrona obciążeń i w obszarze zaawansowanej ochrony wybierz pozycję Funkcje adaptacyjnego sterowania aplikacjami.

Aby wyświetlić grupy z maszynami, które mają ostatnie alerty, przejrzyj grupy wymienione na karcie Skonfigurowane .

Aby dokładniej zbadać, wybierz grupę.

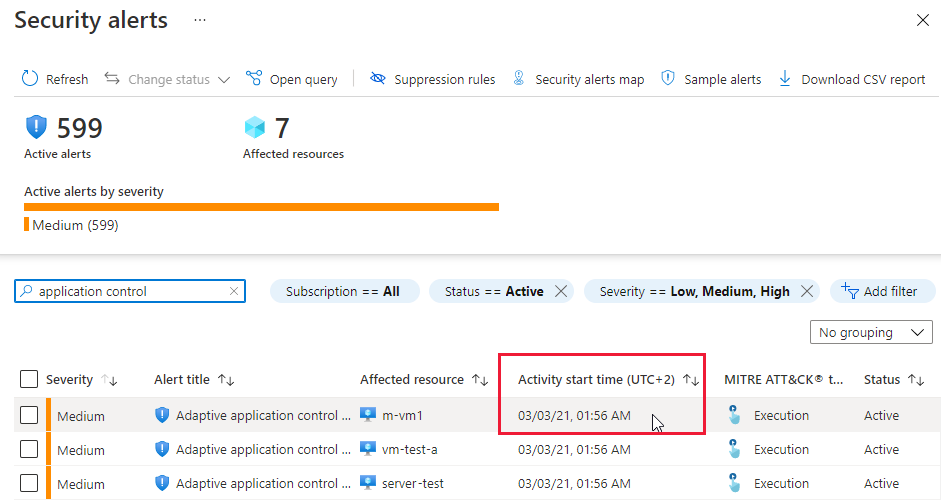

Aby uzyskać więcej informacji, oraz listę maszyn, których dotyczy problem, wybierz alert.

Strona alertów zabezpieczeń zawiera więcej szczegółów alertów i zawiera link Podejmij akcję z zaleceniami dotyczącymi ograniczania zagrożenia.

Uwaga

Funkcje adaptacyjnego sterowania aplikacjami oblicza zdarzenia co dwanaście godzin. "Godzina rozpoczęcia działania" wyświetlana na stronie alertów zabezpieczeń to czas, przez który adaptacyjne mechanizmy kontroli aplikacji utworzyły alert, a nie czas aktywności podejrzanego procesu.

Przenoszenie maszyny z jednej grupy do innej

Po przeniesieniu maszyny z jednej grupy do innej zasady kontroli aplikacji zostaną zastosowane do niej w ustawieniach grupy, do której została przeniesiona. Możesz również przenieść maszynę ze skonfigurowanej grupy do nieskonfigurowane grupy, co spowoduje usunięcie wszystkich reguł kontroli aplikacji, które zostały zastosowane do maszyny.

Otwórz pulpit nawigacyjny Ochrona obciążeń i w obszarze zaawansowanej ochrony wybierz pozycję Funkcje adaptacyjnego sterowania aplikacjami.

Na stronie Adaptacyjne kontrolki aplikacji na karcie Skonfigurowane wybierz grupę zawierającą maszynę do przeniesienia.

Otwórz listę Skonfigurowanych maszyn.

Otwórz menu maszyny z trzech kropek na końcu wiersza, a następnie wybierz pozycję Przenieś. Zostanie otwarte okienko Przenoszenie maszyny do innej grupy .

Wybierz grupę docelową i wybierz pozycję Przenieś maszynę.

Aby zapisać zmiany, wybierz Zapisz.

Zarządzanie kontrolkami aplikacji za pośrednictwem interfejsu API REST

Aby programowo zarządzać adaptacyjną kontrolą aplikacji, użyj naszego interfejsu API REST.

Odpowiednia dokumentacja interfejsu API jest dostępna w sekcji Adaptacyjne kontrolki aplikacji w dokumentacji interfejsu API Defender dla Chmury.

Niektóre funkcje dostępne w interfejsie API REST obejmują:

Lista pobiera wszystkie zalecenia dotyczące grupy i udostępnia kod JSON z obiektem dla każdej grupy.

Pobiera kod JSON z pełnymi danymi rekomendacji (czyli listą maszyn, reguł wydawcy/ścieżki itd.).

Umieść regułę w konfiguracji (użyj kodu JSON pobranego z polecenia Pobierz jako treść tego żądania).

Ważne

Funkcja Put oczekuje mniejszej liczby parametrów niż kod JSON zwracany przez polecenie Get .

Usuń następujące właściwości przed użyciem kodu JSON w żądaniu Put : recommendationStatus, configurationStatus, issues, location i sourceSystem.

Powiązana zawartość

Na tej stronie przedstawiono sposób używania adaptacyjnego sterowania aplikacjami w Microsoft Defender dla Chmury do definiowania list dozwolonych aplikacji działających na maszynach platformy Azure i innych niż azure. Aby dowiedzieć się więcej o innych funkcjach ochrony obciążeń w chmurze, zobacz:

- Informacje o dostępie just in time (JIT) do maszyny wirtualnej

- Zabezpieczanie klastrów usługi Azure Kubernetes

- Wyświetlanie typowych pytań dotyczących adaptacyjnych kontrolek aplikacji