Włączanie oceny luk w zabezpieczeniach w bazach danych Azure SQL Database

W tym artykule dowiesz się, jak włączyć ocenę luk w zabezpieczeniach, aby można było znaleźć i skorygować luki w zabezpieczeniach bazy danych. Zalecamy włączenie oceny luk w zabezpieczeniach przy użyciu konfiguracji ekspresowej, aby nie zależeć od konta magazynu. Możesz również włączyć ocenę luk w zabezpieczeniach przy użyciu konfiguracji klasycznej.

Po włączeniu planu usługi Defender for Azure SQL w Defender dla Chmury program Defender dla Chmury automatycznie włącza usługę Advanced Threat Protection i ocenę luk w zabezpieczeniach przy użyciu konfiguracji ekspresowej dla wszystkich baz danych Azure SQL Database w wybranej subskrypcji.

- Jeśli masz wyłączone bazy danych Azure SQL Database z oceną luk w zabezpieczeniach, możesz włączyć ocenę luk w zabezpieczeniach w konfiguracji ekspresowej lub klasycznej.

- Jeśli masz bazy danych Azure SQL Database z włączoną oceną luk w zabezpieczeniach w konfiguracji klasycznej, możesz włączyć konfigurację ekspresową, aby oceny nie wymagały konta magazynu.

Wymagania wstępne

- Upewnij się, że usługa Microsoft Defender dla usługi Azure SQL jest włączona, aby można było uruchamiać skanowania w bazach danych Azure SQL Database.

- Upewnij się, że czytasz i rozumiesz różnice między konfiguracją ekspresową i klasyczną.

Włączanie oceny luk w zabezpieczeniach

Po włączeniu planu usługi Defender for Azure SQL w Defender dla Chmury program Defender dla Chmury automatycznie włącza usługę Advanced Threat Protection i ocenę luk w zabezpieczeniach przy użyciu konfiguracji ekspresowej dla wszystkich baz danych Azure SQL Database w wybranej subskrypcji.

Ocenę luk w zabezpieczeniach można włączyć na dwa sposoby:

Konfiguracja ekspresowa

Aby włączyć ocenę luk w zabezpieczeniach bez konta magazynu, użyj konfiguracji ekspresowej:

Zaloguj się w witrynie Azure Portal.

Otwórz konkretny zasób usługi Azure SQL Database.

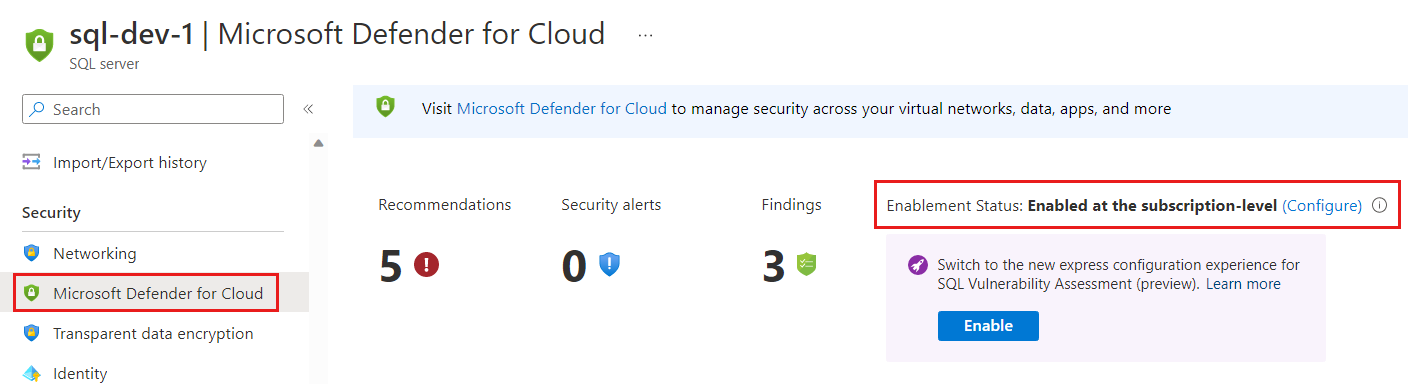

W obszarze Zabezpieczenia wybierz pozycję Defender dla Chmury.

Włącz ekspresową konfigurację oceny luk w zabezpieczeniach:

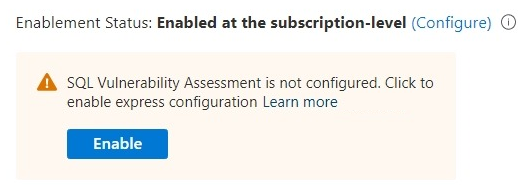

Jeśli ocena luk w zabezpieczeniach nie jest skonfigurowana, wybierz pozycję Włącz w powiadomieniu z monitem o włączenie konfiguracji ekspresowej oceny luk w zabezpieczeniach i potwierdź zmianę.

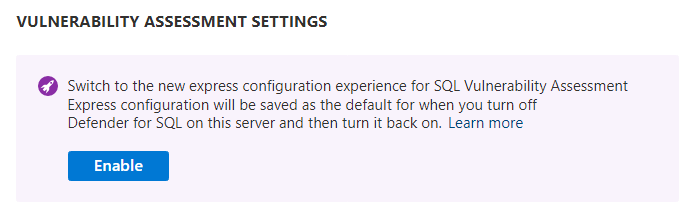

Możesz również wybrać pozycję Konfiguruj , a następnie wybrać pozycję Włącz w ustawieniach usługi Microsoft Defender for SQL:

Wybierz pozycję Włącz , aby użyć konfiguracji ekspresowej oceny luk w zabezpieczeniach.

Jeśli ocena luk w zabezpieczeniach jest już skonfigurowana, wybierz pozycję Włącz w powiadomieniu z monitem o przełączenie się do konfiguracji ekspresowej i potwierdzenie zmiany.

Ważne

Punkty odniesienia i historia skanowania nie są migrowane.

Możesz również wybrać pozycję Konfiguruj , a następnie wybrać pozycję Włącz w ustawieniach usługi Microsoft Defender for SQL:

Teraz możesz przejść do baz danych SQL, które powinny zawierać zalecenia dotyczące luk w zabezpieczeniach, aby zobaczyć luki w zabezpieczeniach znalezione w bazach danych. Możesz również uruchamiać skanowania oceny luk w zabezpieczeniach na żądanie, aby zobaczyć bieżące wyniki.

Uwaga

Do każdej bazy danych jest losowo przypisywany czas skanowania w określonym dniu tygodnia.

Włączanie ekspresowej oceny luk w zabezpieczeniach na dużą skalę

Jeśli masz zasoby SQL, które nie mają włączonej usługi Advanced Threat Protection i oceny luk w zabezpieczeniach, możesz użyć interfejsów API oceny luk w zabezpieczeniach SQL, aby umożliwić ocenę luk w zabezpieczeniach SQL z konfiguracją ekspresową na dużą skalę.

Konfiguracja klasyczna

Aby włączyć ocenę luk w zabezpieczeniach przy użyciu konta magazynu, użyj konfiguracji klasycznej:

W witrynie Azure Portal otwórz konkretny zasób w usłudze Azure SQL Database, usłudze SQL Managed Instance Database lub usłudze Azure Synapse.

W obszarze Zabezpieczenia wybierz pozycję Defender dla Chmury.

Wybierz pozycję Konfiguruj w linku, aby otworzyć okienko ustawień usługi Microsoft Defender for SQL dla całego serwera lub wystąpienia zarządzanego.

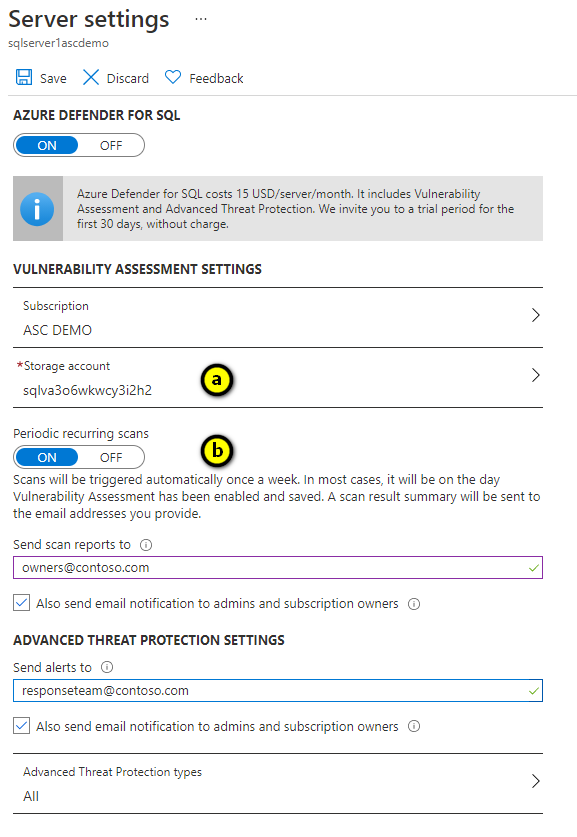

Na stronie Ustawienia serwera wprowadź ustawienia usługi Microsoft Defender for SQL:

Skonfiguruj konto magazynu, na którym będą przechowywane wyniki skanowania dla wszystkich baz danych na serwerze lub wystąpieniu zarządzanym. Aby uzyskać informacje o kontach magazynu, zobacz About Azure storage accounts (Informacje o kontach usługi Azure Storage).

Aby skonfigurować oceny luk w zabezpieczeniach w celu automatycznego uruchamiania cotygodniowych skanowań w celu wykrywania błędów konfiguracji zabezpieczeń, ustaw opcję Okresowe skanowania cykliczne na Włączone. Wyniki są wysyłane na adresy e-mail podane w sekcji Wysyłanie raportów skanowania do. Możesz również wysyłać powiadomienia e-mail do administratorów i właścicieli subskrypcji, włączając również wysyłanie powiadomień e-mail do administratorów i właścicieli subskrypcji.

Uwaga

Do każdej bazy danych jest losowo przypisywany czas skanowania w określonym dniu tygodnia. Powiadomienia e-mail są zaplanowane losowo na serwer w określonym dniu tygodnia. Raport powiadomień e-mail zawiera dane ze wszystkich cyklicznych skanowań baz danych, które zostały wykonane w poprzednim tygodniu (nie obejmuje skanowania na żądanie).

Powiązana zawartość

Dowiedz się więcej na następujące tematy: