Omówienie kontroli dostępu opartej na rolach platformy Azure dla usługi Defender dla analizy oprogramowania układowego IoT

Jako użytkownik usługi Defender for IoT Firmware Analysis możesz zarządzać dostępem do wyników analizy obrazu oprogramowania układowego. Kontrola dostępu oparta na rolach (RBAC) platformy Azure to system autoryzacji, który umożliwia kontrolowanie, kto ma dostęp do wyników analizy, jakie uprawnienia mają i na jakim poziomie hierarchii zasobów. W tym artykule wyjaśniono, jak przechowywać wyniki analizy oprogramowania układowego na platformie Azure, zarządzać uprawnieniami dostępu i używać kontroli dostępu opartej na rolach, aby udostępniać te wyniki w organizacji i innym firmom. Aby dowiedzieć się więcej na temat kontroli dostępu opartej na rolach platformy Azure, odwiedź stronę Co to jest kontrola dostępu oparta na rolach platformy Azure (RBAC)?.

Role

Role są kolekcją uprawnień spakowanych razem. Istnieją dwa typy ról:

- Role funkcji zadania dają użytkownikom uprawnienia do wykonywania określonych zadań lub zadań, takich jak Współautor usługi Key Vault lub Użytkownik monitorowania klastra usługi Azure Kubernetes Service.

- Role administratora uprzywilejowanego zapewniają podwyższone uprawnienia dostępu, takie jak właściciel, współautor lub Administracja istrator dostępu użytkowników. Aby dowiedzieć się więcej o rolach, odwiedź stronę Role wbudowane platformy Azure.

W usłudze Defender for IoT Firmware Analysis najczęściej używane role to Właściciel, Współautor, Administracja zabezpieczeń i Analiza oprogramowania układowego Administracja. Dowiedz się więcej o rolach potrzebnych do różnych uprawnień, takich jak przekazywanie obrazów oprogramowania układowego lub udostępnianie wyników analizy oprogramowania układowego.

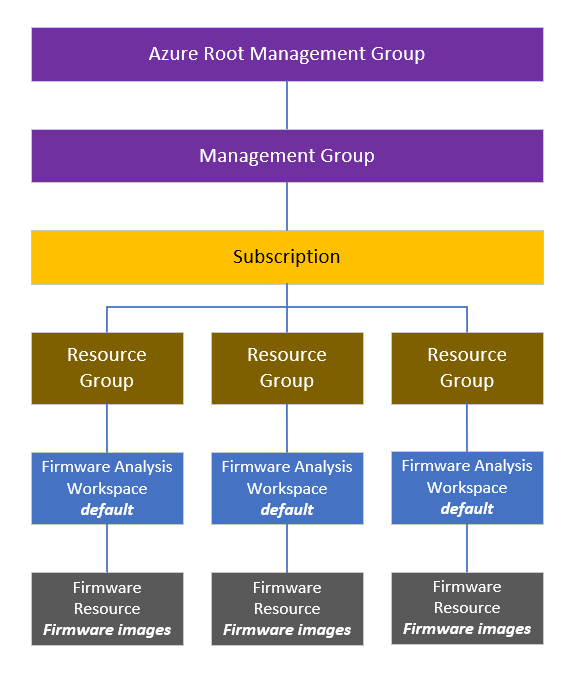

Opis reprezentacji obrazów oprogramowania układowego w hierarchii zasobów platformy Azure

Platforma Azure organizuje zasoby w hierarchie zasobów, które znajdują się w strukturze najwyższego poziomu, i można przypisywać role na każdym poziomie hierarchii. Poziom przypisywania roli to "zakres", a niższe zakresy mogą dziedziczyć role przypisane w wyższych zakresach. Dowiedz się więcej o poziomach hierarchii i sposobie organizowania zasobów w hierarchii.

Po dołączeniu subskrypcji do usługi Defender for IoT Firmware Analysis i wybraniu grupy zasobów akcja automatycznie tworzy domyślny zasób w grupie zasobów.

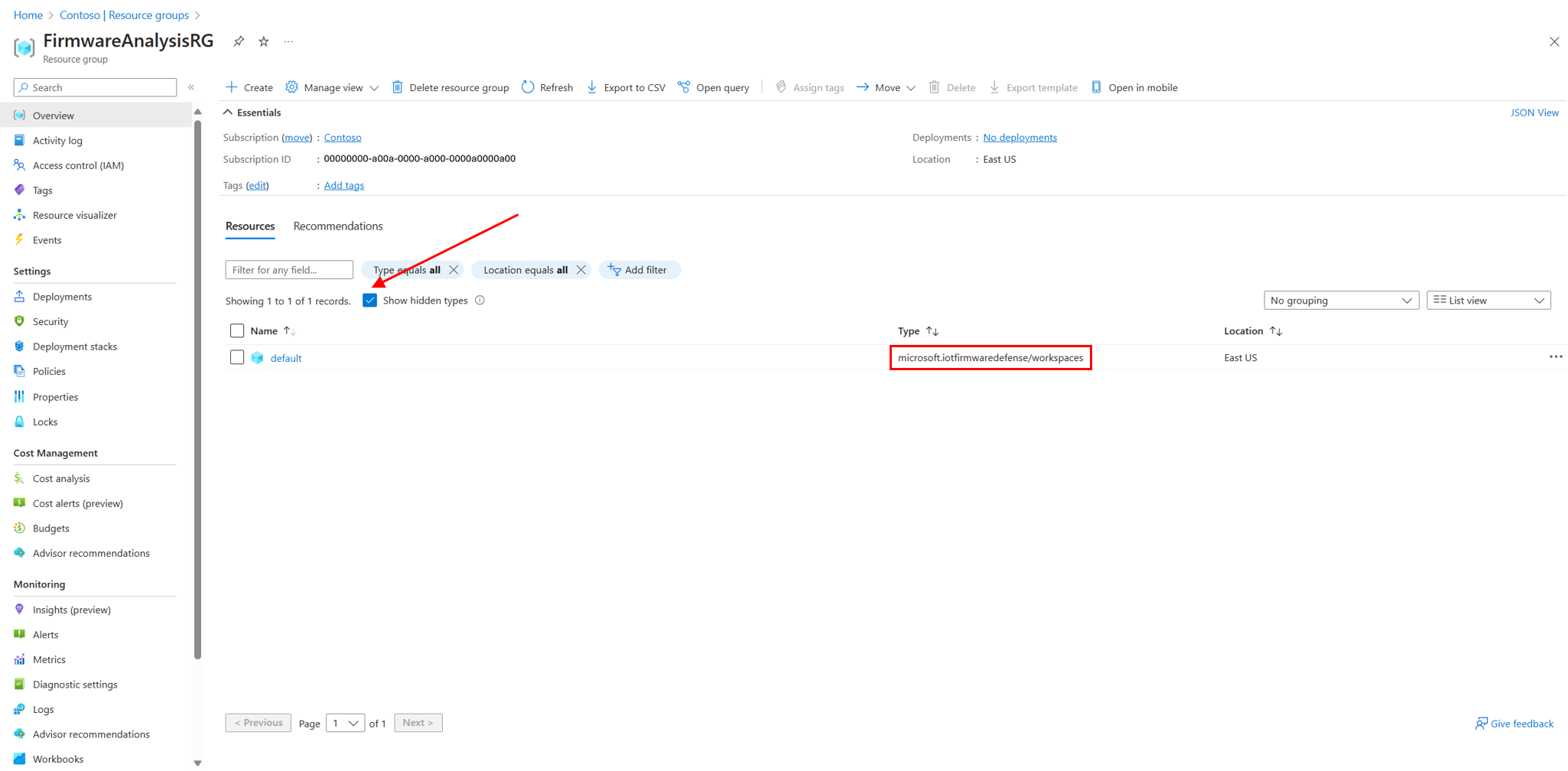

Przejdź do grupy zasobów i wybierz pozycję Pokaż ukryte typy , aby wyświetlić zasób domyślny . Zasób domyślny ma typ Microsoft.IoTFirmwareDefense.workspaces .

Mimo że domyślny zasób obszaru roboczego nie jest czymś, z czym regularnie będziesz korzystać, każdy przekazany obraz oprogramowania układowego będzie reprezentowany jako zasób i przechowywany w tym miejscu.

RBAC można używać na każdym poziomie hierarchii, w tym na ukrytym domyślnym poziomie zasobu obszaru roboczego analizy oprogramowania układowego.

Oto hierarchia zasobów analizy oprogramowania układowego usługi Defender dla IoT:

Stosowanie kontroli dostępu opartej na rolach platformy Azure

Uwaga

Aby rozpocząć korzystanie z usługi Defender for IoT Firmware Analysis, użytkownik dołączający subskrypcję do usługi Defender for IoT Firmware Analysis musi być właścicielem, współautorem, analizą oprogramowania układowego Administracja lub Administracja zabezpieczeń na poziomie subskrypcji. Postępuj zgodnie z samouczkiem w artykule Analizowanie obrazu oprogramowania układowego za pomocą usługi Microsoft Defender dla IoT , aby dołączyć subskrypcję. Po dołączeniu subskrypcji użytkownik musi być tylko analizą oprogramowania układowego Administracja do korzystania z usługi Defender for IoT Firmware Analysis.

Jako użytkownik usługi Defender for IoT Firmware Analysis może być konieczne wykonanie pewnych akcji dla organizacji, takich jak przekazywanie obrazów oprogramowania układowego lub udostępnianie wyników analizy.

Akcje takie jak te obejmują kontrolę dostępu opartą na rolach (RBAC). Aby efektywnie korzystać z kontroli dostępu opartej na rolach dla usługi Defender dla analizy oprogramowania układowego IoT, musisz wiedzieć, co to jest przypisanie roli i w jakim zakresie. Znajomość tych informacji poinformuje Cię o posiadanych uprawnieniach, a tym samym o tym, czy można wykonać określone akcje. Aby sprawdzić przypisanie roli, zobacz Sprawdzanie dostępu użytkownika do pojedynczego zasobu platformy Azure — Kontrola dostępu oparta na rolach platformy Azure. Następnie zapoznaj się z poniższą tabelą, aby sprawdzić, jakie role i zakresy są niezbędne dla określonych akcji.

Typowe role w usłudze Defender for IoT Firmware Analysis

Ta tabela kategoryzuje każdą rolę i zawiera krótki opis ich uprawnień:

| Rola | Kategoria | Opis |

|---|---|---|

| Właściciel | Rola administratora uprzywilejowanego | Udziela pełnego dostępu do zarządzania wszystkimi zasobami, w tym możliwość przypisywania ról w kontroli dostępu opartej na rolach platformy Azure. |

| Współautor | Rola administratora uprzywilejowanego | Udziela pełnego dostępu do zarządzania wszystkimi zasobami, ale nie umożliwia przypisywania ról w kontroli dostępu opartej na rolach platformy Azure, zarządzania przypisaniami w usłudze Azure Blueprints lub udostępniania galerii obrazów. |

| Administrator zabezpieczeń | Rola funkcji zadania | Umożliwia użytkownikowi przekazywanie i analizowanie obrazów oprogramowania układowego w usłudze Defender dla IoT, dodawanie/przypisywanie inicjatyw zabezpieczeń oraz edytowanie zasad zabezpieczeń. Dowiedz się więcej. |

| Analiza oprogramowania układowego Administracja | Rola funkcji zadania | Umożliwia użytkownikowi przekazywanie i analizowanie obrazów oprogramowania układowego w usłudze Defender dla IoT. Użytkownik nie ma dostępu poza analizą oprogramowania układowego (nie może uzyskać dostępu do innych zasobów w subskrypcji, tworzyć lub usuwać zasobów ani zapraszać innych użytkowników). |

Role, zakresy i możliwości analizy oprogramowania układowego usługi Defender dla IoT

Poniższa tabela zawiera podsumowanie ról potrzebnych do wykonania określonych akcji. Te role i uprawnienia mają zastosowanie na poziomach Subskrypcja i Grupa zasobów, chyba że określono inaczej.

| Akcja | Wymagana rola |

|---|---|

| Analizowanie oprogramowania układowego | Właściciel, współautor, Administracja zabezpieczeń lub analiza oprogramowania układowego Administracja |

| Zapraszanie użytkowników innych firm w celu wyświetlenia wyników analizy oprogramowania układowego | Właściciel |

| Zapraszanie użytkowników do subskrypcji | Właściciel na poziomie subskrypcji (właściciel na poziomie grupy zasobów nie może zapraszać użytkowników do subskrypcji) |

Przekazywanie obrazów oprogramowania układowego

Aby przekazać obrazy oprogramowania układowego:

- Upewnij się, że masz wystarczające uprawnienia w rolach, zakresach i możliwościach analizy oprogramowania układowego usługi Defender dla IoT.

- Przekaż obraz oprogramowania układowego do analizy.

Zapraszanie innych firm do interakcji z wynikami analizy oprogramowania układowego

Możesz zaprosić kogoś do interakcji wyłącznie z wynikami analizy oprogramowania układowego bez zezwolenia na dostęp do innych części organizacji (takich jak inne grupy zasobów w ramach subskrypcji). Aby zezwolić na dostęp tego typu, zaproś użytkownika jako Administracja analizy oprogramowania układowego na poziomie grupy zasobów.

Aby zaprosić inną firmę, postępuj zgodnie z samouczkiem Przypisywanie ról platformy Azure do zewnętrznych użytkowników-gości przy użyciu witryny Azure Portal .

- W kroku 3 przejdź do grupy zasobów.

- W kroku 7 wybierz rolę analiza oprogramowania układowego Administracja.

Uwaga

Jeśli otrzymano wiadomość e-mail w celu dołączenia do organizacji, upewnij się, że folder Wiadomości-śmieci znajduje się w wiadomości e-mail z zaproszeniem, jeśli nie widzisz go w skrzynce odbiorczej.