Wdrażanie i konfigurowanie usługi Azure Firewall w sieci hybrydowej przy użyciu witryny Azure Portal

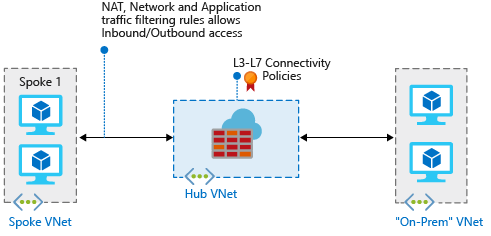

W przypadku łączenia sieci lokalnej z siecią wirtualną platformy Azure w celu utworzenia sieci hybrydowej ważną częścią ogólnego planu zabezpieczeń jest możliwość kontrolowania dostępu do zasobów sieciowych platformy Azure.

Za pomocą usługi Azure Firewall można kontrolować dostęp sieciowy w sieci hybrydowej przy użyciu reguł definiujących dozwolony i blokowany ruch sieciowy.

W tym artykule utworzysz trzy sieci wirtualne:

- VNet-Hub: zapora znajduje się w tej sieci wirtualnej.

- VNet-Spoke: sieć wirtualna szprych reprezentuje obciążenie znajdujące się na platformie Azure.

- VNet-Onprem: lokalna sieć wirtualna reprezentuje sieć lokalną. W rzeczywistym wdrożeniu można nawiązać z nim połączenie przy użyciu połączenia wirtualnej sieci prywatnej (VPN) lub połączenia usługi Azure ExpressRoute. Dla uproszczenia w tym artykule jest używane połączenie bramy sieci VPN, a sieć wirtualna zlokalizowana na platformie Azure reprezentuje sieć lokalną.

Jeśli zamiast tego chcesz użyć programu Azure PowerShell do wykonania procedur opisanych w tym artykule, zobacz Wdrażanie i konfigurowanie usługi Azure Firewall w sieci hybrydowej przy użyciu programu Azure PowerShell.

Uwaga

W tym artykule użyto klasycznych reguł usługi Azure Firewall do zarządzania zaporą. Preferowaną metodą jest użycie zasad usługi Azure Firewall Manager. Aby wykonać tę procedurę przy użyciu zasad usługi Azure Firewall Manager, zobacz Samouczek: wdrażanie i konfigurowanie usługi Azure Firewall oraz zasad w sieci hybrydowej przy użyciu witryny Azure Portal.

Wymagania wstępne

Sieć hybrydowa używa modelu architektury piasty i szprych do kierowania ruchu między sieciami wirtualnymi platformy Azure i sieciami lokalnymi. Architektura piasty i szprych ma następujące wymagania:

Ustaw opcję Użyj bramy tej sieci wirtualnej lub serwera tras podczas komunikacji równorzędnej sieci wirtualnej z siecią wirtualną i szprychą. W architekturze sieci piasty i szprych tranzyt bramy umożliwia sieciom wirtualnym szprych współużytkowania bramy sieci VPN w koncentratonie, zamiast wdrażania bram sieci VPN w każdej sieci wirtualnej będącej szprychą.

Ponadto trasy do sieci wirtualnych połączonych z bramą lub sieci lokalnych są automatycznie propagowane do tabel routingu dla równorzędnych sieci wirtualnych za pośrednictwem tranzytu bramy. Aby uzyskać więcej informacji, zobacz Konfigurowanie tranzytu bramy sieci VPN dla komunikacji równorzędnej sieci wirtualnych.

Ustaw opcję Użyj bram zdalnej sieci wirtualnej lub serwera tras podczas komunikacji równorzędnej sieci wirtualnej będącej szprychą z siecią wirtualną i koncentratorem sieci wirtualnej. Jeśli ustawiono opcję Użyj bram sieci wirtualnej zdalnej lub usługi Route Server i użyj bramy tej sieci wirtualnej lub serwera tras na zdalnej komunikacji równorzędnej, sieć wirtualna będącej szprychą używa bram zdalnej sieci wirtualnej do przesyłania.

Aby kierować ruch podsieci szprych przez zaporę koncentratora, możesz użyć trasy zdefiniowanej przez użytkownika (UDR), która wskazuje zaporę z wyłączoną opcją propagacji trasy bramy sieci wirtualnej. Wyłączenie tej opcji uniemożliwia dystrybucję tras do podsieci szprych, więc poznane trasy nie mogą powodować konfliktu z trasą zdefiniowaną przez użytkownika. Jeśli chcesz zachować włączoną propagację tras bramy sieci wirtualnej, upewnij się, że zdefiniowano określone trasy do zapory w celu zastąpienia tras publikowanych ze środowiska lokalnego za pośrednictwem protokołu BGP (Border Gateway Protocol).

Skonfiguruj trasę zdefiniowaną przez użytkownika w podsieci bramy piasty, która wskazuje adres IP zapory jako następny przeskok do sieci szprych. W podsieci usługi Azure Firewall nie jest wymagana trasa zdefiniowana przez użytkownika, ponieważ uczy się tras z protokołu BGP.

W sekcji Tworzenie tras w dalszej części tego artykułu pokazano, jak utworzyć te trasy.

Usługa Azure Firewall musi mieć bezpośrednie połączenie z Internetem. Jeśli podsieć AzureFirewallSubnet pozna domyślną trasę do sieci lokalnej za pośrednictwem protokołu BGP, musisz zastąpić ją przy użyciu trasy zdefiniowanej przez użytkownika 0.0.0.0/0 z ustawioną Internet wartością NextHopType w celu utrzymania bezpośredniej łączności z Internetem.

Uwaga

Usługę Azure Firewall można skonfigurować tak, aby obsługiwała wymuszone tunelowanie. Aby uzyskać więcej informacji, zobacz Wymuszone tunelowanie usługi Azure Firewall.

Ruch między bezpośrednio równorzędną sieciami wirtualnymi jest kierowany bezpośrednio, nawet jeśli trasa zdefiniowana przez użytkownika wskazuje usługę Azure Firewall jako bramę domyślną. Aby wysłać ruch między podsieciami do zapory w tym scenariuszu, trasa zdefiniowana przez użytkownika musi zawierać prefiks sieci podsieci docelowej jawnie w obu podsieciach.

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Tworzenie sieci wirtualnej koncentratora zapory

Najpierw utwórz grupę zasobów, aby zawierała zasoby:

- Zaloguj się w witrynie Azure Portal.

- Na stronie głównej witryny Azure Portal wybierz pozycję Grupy>zasobów Utwórz.

- W obszarze Subskrypcja wybierz swoją subskrypcję.

- W polu Grupa zasobów wprowadź wartość RG-fw-hybrid-test.

- W obszarze Region wybierz region. Wszystkie utworzone później zasoby muszą znajdować się w tym samym regionie.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

Teraz utwórz sieć wirtualną.

Uwaga

Rozmiar podsieci AzureFirewallSubnet to /26. Aby uzyskać więcej informacji na temat rozmiaru podsieci, zobacz Często zadawane pytania dotyczące usługi Azure Firewall.

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W polu wyszukiwania wprowadź wartość sieć wirtualna.

- Wybierz pozycję Sieć wirtualna, a następnie wybierz pozycję Utwórz.

- W obszarze Grupa zasobów wybierz pozycję RG-fw-hybrid-test.

- W polu Nazwa sieci wirtualnej wprowadź wartość VNet-Hub.

- W obszarze Region wybierz wcześniej użyty region.

- Wybierz Dalej.

- Na karcie Zabezpieczenia wybierz pozycję Dalej.

- W polu Przestrzeń adresowa IPv4 usuń adres domyślny i wprowadź wartość 10.5.0.0/16.

- W obszarze Podsieci usuń domyślną podsieć.

- Wybierz pozycję Dodaj podsieć.

- Na stronie Dodawanie podsieci w polu Szablon podsieci wybierz pozycję Azure Firewall.

- Wybierz Dodaj.

Utwórz drugą podsieć dla bramy:

- Wybierz pozycję Dodaj podsieć.

- W polu Szablon podsieci wybierz pozycję Brama sieci wirtualnej.

- W polu Adres początkowy zaakceptuj wartość domyślną 10.5.1.0.

- W polu Rozmiar podsieci zaakceptuj wartość domyślną /27.

- Wybierz Dodaj.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

Tworzenie sieci wirtualnej będącej szprychą

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W polu wyszukiwania wprowadź wartość sieć wirtualna.

- Wybierz pozycję Sieć wirtualna, a następnie wybierz pozycję Utwórz.

- W obszarze Grupa zasobów wybierz pozycję RG-fw-hybrid-test.

- W polu Nazwa wprowadź wartość VNet-Spoke.

- W obszarze Region wybierz wcześniej użyty region.

- Wybierz Dalej.

- Na karcie Zabezpieczenia wybierz pozycję Dalej.

- W polu Przestrzeń adresowa IPv4 usuń adres domyślny i wprowadź wartość 10.6.0.0/16.

- W obszarze Podsieci usuń domyślną podsieć.

- Wybierz pozycję Dodaj podsieć.

- W polu Nazwa wprowadź wartość SN-Workload.

- W polu Adres początkowy zaakceptuj wartość domyślną 10.6.0.0.

- W polu Rozmiar podsieci zaakceptuj wartość domyślną /24.

- Wybierz Dodaj.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

Tworzenie lokalnej sieci wirtualnej

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W polu wyszukiwania wprowadź wartość sieć wirtualna.

- Wybierz pozycję Sieć wirtualna, a następnie wybierz pozycję Utwórz.

- W obszarze Grupa zasobów wybierz pozycję RG-fw-hybrid-test.

- W polu Nazwa wprowadź wartość VNet-Onprem.

- W obszarze Region wybierz wcześniej użyty region.

- Wybierz Dalej.

- Na karcie Zabezpieczenia wybierz pozycję Dalej.

- W polu Przestrzeń adresowa IPv4 usuń adres domyślny i wprowadź wartość 192.168.0.0/16.

- W obszarze Podsieci usuń domyślną podsieć.

- Wybierz pozycję Dodaj podsieć.

- W polu Nazwa wprowadź wartość SN-Corp.

- W polu Adres początkowy zaakceptuj wartość domyślną 192.168.0.0.

- W polu Rozmiar podsieci zaakceptuj wartość domyślną /24.

- Wybierz Dodaj.

Teraz utwórz drugą podsieć dla bramy:

- Wybierz pozycję Dodaj podsieć.

- W polu Szablon podsieci wybierz pozycję Brama sieci wirtualnej.

- W polu Adres początkowy zaakceptuj wartość domyślną 192.168.1.0.

- W polu Rozmiar podsieci zaakceptuj wartość domyślną /27.

- Wybierz Dodaj.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

Konfigurowanie i wdrażanie zapory

Wdróż zaporę w sieci wirtualnej koncentratora zapory:

Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

W polu wyszukiwania wprowadź zaporę.

Wybierz pozycję Zapora, a następnie wybierz pozycję Utwórz.

Na stronie Tworzenie zapory strony skorzystaj z poniższej tabeli, aby skonfigurować zaporę:

Ustawienie Wartość Subskrypcja Wybierz subskrypcję. Grupa zasobów: Wprowadź wartość RG-fw-hybrid-test. Nazwa/nazwisko Wprowadź polecenie AzFW01. Region Wybierz wcześniej użyty region. Jednostka SKU zapory Wybierz opcję Standardowa. Zarządzanie zaporą Wybierz pozycję Użyj reguł zapory (klasycznej), aby zarządzać tą zaporą. Wybieranie sieci wirtualnej Wybierz pozycję Użyj istniejącej sieci wirtualnej.> Publiczny adres IP Wybierz pozycję Dodaj nowy>plik fw-pip. Wybierz pozycję Przejrzyj i utwórz.

Przejrzyj podsumowanie, a następnie wybierz pozycję Utwórz , aby utworzyć zaporę.

Wdrożenie zapory trwa kilka minut.

Po zakończeniu wdrażania przejdź do grupy zasobów RG-fw-hybrid-test i wybierz zaporę AzFW01 .

Zanotuj prywatny adres IP. Będzie ona używana później podczas tworzenia trasy domyślnej.

Konfigurowanie reguł sieci

Najpierw dodaj regułę sieci, aby zezwolić na ruch internetowy:

- Na stronie AzFW01 wybierz pozycję Reguły (klasyczne)..

- Wybierz kartę Kolekcja reguł sieciowych.

- Wybierz pozycję Dodaj kolekcję reguł sieciowych.

- W polu Nazwa wprowadź wartość RCNet01.

- W polu Priorytet wprowadź wartość 100.

- W obszarze Akcja kolekcji reguł wybierz pozycję Zezwalaj.

- W obszarze Reguły adresy IP w polu Nazwa wprowadź wartość AllowWeb.

- W polu Protokół wybierz TCP.

- W polu Typ źródła wybierz pozycję Adres IP.

- W polu Źródło wprowadź wartość 192.168.0.0/24.

- W polu Typ miejsca docelowego wybierz pozycję Adres IP.

- W polu Adres docelowy wprowadź wartość 10.6.0.0/16.

- W polu Porty docelowe wprowadź wartość 80.

Teraz dodaj regułę zezwalaną na ruch RDP. W drugim wierszu reguły wprowadź następujące informacje:

- W polu Nazwa wprowadź wartość AllowRDP.

- W polu Protokół wybierz TCP.

- W polu Typ źródła wybierz pozycję Adres IP.

- W polu Źródło wprowadź wartość 192.168.0.0/24.

- W polu Typ miejsca docelowego wybierz pozycję Adres IP.

- W polu Adres docelowy wprowadź wartość 10.6.0.0/16.

- W polu Porty docelowe wprowadź wartość 3389.

- Wybierz Dodaj.

Tworzenie i łączenie bram sieci VPN

Sieć wirtualna koncentratora i lokalna sieć wirtualna są połączone za pośrednictwem bram sieci VPN.

Tworzenie bramy sieci VPN dla sieci wirtualnej koncentratora

Utwórz bramę sieci VPN dla sieci wirtualnej koncentratora. Konfiguracje sieć-sieć wymagają typu sieci VPN opartej na trasach. Tworzenie bramy sieci VPN może często potrwać 45 minut lub więcej, w zależności od wybranej jednostki SKU.

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W polu wyszukiwania wprowadź bramę sieci wirtualnej.

- Wybierz pozycję Brama sieci wirtualnej, a następnie wybierz pozycję Utwórz.

- W polu Nazwa wprowadź wartość GW-hub.

- W polu Region wybierz ten sam region, który był wcześniej używany.

- W polu Typ bramy wybierz pozycję VPN.

- W polu Typ sieci VPN wybierz pozycję Oparta na trasach.

- W polu Jednostka SKU wybierz pozycję Podstawowa.

- W obszarze Sieć wirtualna wybierz pozycję VNet-Hub.

- W polu Publiczny adres IP wybierz pozycję Utwórz nowy i wprowadź nazwę VNet-Hub-GW-pip .

- W obszarze Włącz tryb aktywny-aktywny wybierz pozycję Wyłączone.

- Zaakceptuj pozostałe wartości domyślne, a następnie wybierz pozycję Przejrzyj i utwórz.

- Przejrzyj konfigurację i wybierz pozycję Utwórz.

Tworzenie bramy sieci VPN dla lokalnej sieci wirtualnej

Utwórz bramę sieci VPN dla lokalnej sieci wirtualnej. Konfiguracje sieć-sieć wymagają typu sieci VPN opartej na trasach. Tworzenie bramy sieci VPN może często potrwać 45 minut lub więcej, w zależności od wybranej jednostki SKU.

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W polu wyszukiwania wprowadź bramę sieci wirtualnej.

- Wybierz pozycję Brama sieci wirtualnej, a następnie wybierz pozycję Utwórz.

- W polu Nazwa wprowadź wartość GW-Onprem.

- W polu Region wybierz ten sam region, który był wcześniej używany.

- W polu Typ bramy wybierz pozycję VPN.

- W polu Typ sieci VPN wybierz pozycję Oparta na trasach.

- W polu Jednostka SKU wybierz pozycję Podstawowa.

- W obszarze Sieć wirtualna wybierz pozycję VNet-Onprem.

- W polu Publiczny adres IP wybierz pozycję Utwórz nowy i wprowadź nazwę VNet-Onprem-GW-pip .

- W obszarze Włącz tryb aktywny-aktywny wybierz pozycję Wyłączone.

- Zaakceptuj pozostałe wartości domyślne, a następnie wybierz pozycję Przejrzyj i utwórz.

- Przejrzyj konfigurację i wybierz pozycję Utwórz.

Tworzenie połączeń sieci VPN

Teraz możesz utworzyć połączenia sieci VPN między bramami centrum i lokalnymi.

W poniższych krokach utworzysz połączenie z sieci wirtualnej koncentratora do lokalnej sieci wirtualnej. W przykładach pokazano klucz współużytkowany, ale możesz użyć własnej wartości dla klucza współużytkowanego. Ważne jest, aby klucz współużytkowany był zgodny z obydwoma połączeniami. Tworzenie połączenia może nieco potrwać.

- Otwórz grupę zasobów RG-fw-hybrid-test i wybierz bramę gw-hub .

- Wybierz pozycję Połączenie ions w lewej kolumnie.

- Wybierz Dodaj.

- W polu nazwa połączenia wprowadź wartość Hub-to-Onprem.

- W przypadku typu Połączenie ion wybierz pozycję Sieć wirtualna-sieć wirtualna.

- Wybierz Dalej.

- W obszarze Pierwsza brama sieci wirtualnej wybierz pozycję GW-hub.

- W obszarze Druga brama sieci wirtualnej wybierz pozycję GW-Onprem.

- W polu Klucz wspólny (PSK) wprowadź wartość AzureA1b2C3.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

Utwórz połączenie sieci wirtualnej między środowiskiem lokalnym i koncentratorem. Poniższe kroki są podobne do poprzednich, z wyjątkiem tworzenia połączenia z sieci wirtualnej-onprem do sieci wirtualnej. Upewnij się, że klucze udostępnione są zgodne. Połączenie zostanie nawiązane po kilku minutach.

- Otwórz grupę zasobów RG-fw-hybrid-test i wybierz bramę GW-Onprem .

- Wybierz pozycję Połączenie ions w lewej kolumnie.

- Wybierz Dodaj.

- W polu nazwa połączenia wprowadź ciąg Onprem-to-Hub.

- W przypadku typu Połączenie ion wybierz pozycję Sieć wirtualna-sieć wirtualna.

- Wybierz pozycję Dalej: Ustawienia.

- W obszarze Pierwsza brama sieci wirtualnej wybierz pozycję GW-Onprem.

- W obszarze Druga brama sieci wirtualnej wybierz pozycję GW-hub.

- W polu Klucz wspólny (PSK) wprowadź wartość AzureA1b2C3.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

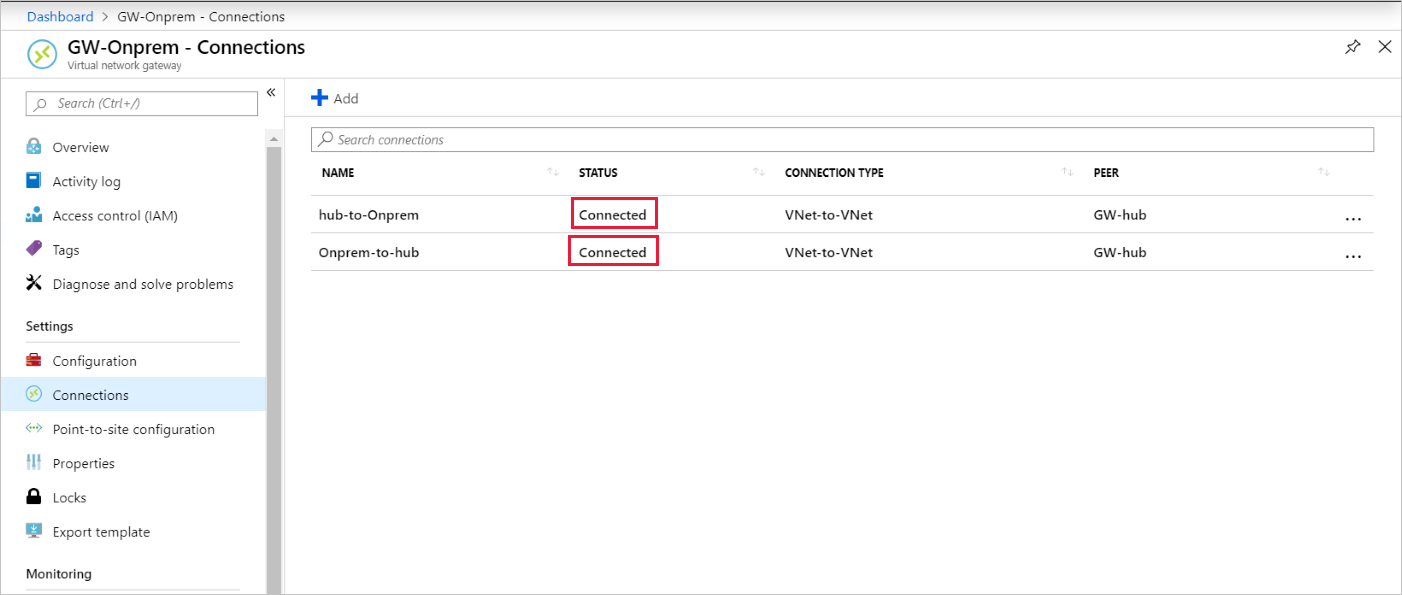

Weryfikowanie połączeń

Po około pięciu minutach stan obu połączeń powinien zostać Połączenie.

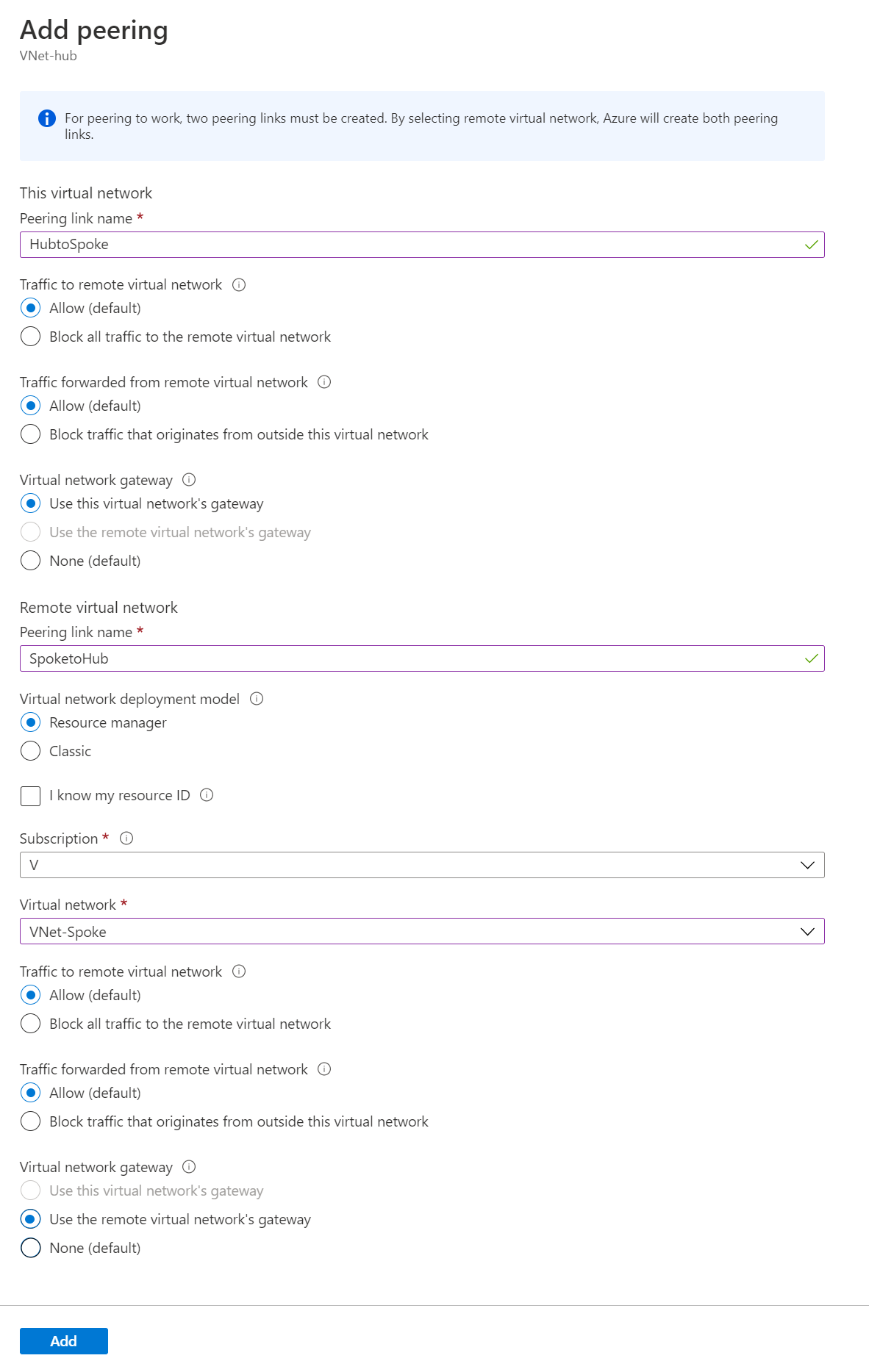

Komunikacja równorzędna pomiędzy sieciami wirtualnymi koncentratora i szprychy

Teraz należy za pomocą komunikacji równorzędnej sieci wirtualnych piasty i szprych:

Otwórz grupę zasobów RG-fw-hybrid-test i wybierz sieć wirtualną VNet-Hub .

W lewej kolumnie wybierz pozycję Komunikacje równorzędne.

Wybierz Dodaj.

W obszarze Ta sieć wirtualna:

Nazwa ustawienia Ustawienie Nazwa łącza komunikacji równorzędnej Wprowadź wartość HubtoSpoke. Ruch do zdalnej sieci wirtualnej Zaznacz Zezwól. Ruch przekazywany z zdalnej sieci wirtualnej Zaznacz Zezwól. Brama sieci wirtualnej Wybierz pozycję Użyj bramy tej sieci wirtualnej. W obszarze Zdalna sieć wirtualna:

Nazwa ustawienia Wartość Nazwa łącza komunikacji równorzędnej Wprowadź wartość SpoketoHub. Model wdrażania sieci wirtualnej Wybierz pozycję Resource Manager. Subskrypcja Wybierz subskrypcję. Sieć wirtualna Wybierz pozycję Sieć wirtualna-szprycha. Ruch do zdalnej sieci wirtualnej Zaznacz Zezwól. Ruch przekazywany z zdalnej sieci wirtualnej Zaznacz Zezwól. Brama sieci wirtualnej Wybierz pozycję Użyj bramy zdalnej sieci wirtualnej. Wybierz Dodaj.

Poniższy zrzut ekranu przedstawia ustawienia używane podczas komunikacji równorzędnej sieci wirtualnych piasty i szprych:

Tworzenie tras

W poniższych krokach utworzysz następujące trasy:

- Trasa z podsieci bramy koncentratora do podsieci będącej szprychą za pośrednictwem adresu IP zapory

- Trasa domyślna z podsieci będącej szprychą za pośrednictwem adresu IP zapory

Aby utworzyć trasy:

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W polu wyszukiwania wprowadź tabelę tras.

- Wybierz pozycję Tabela tras, a następnie wybierz pozycję Utwórz.

- Dla grupy zasobów wybierz pozycję RG-fw-hybrid-test.

- W polu Region wybierz tę samą lokalizację, która była wcześniej używana.

- W polu nazwy wprowadź ciąg UDR-Hub-Spoke.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

- Po utworzeniu tabeli tras wybierz ją, aby otworzyć stronę tabeli tras.

- Wybierz pozycję Trasy w lewej kolumnie.

- Wybierz Dodaj.

- W polu nazwa trasy wprowadź ciąg ToSpoke.

- W polu Typ docelowy wybierz pozycję Adresy IP.

- W polu Docelowe adresy IP/zakresy CIDR wprowadź wartość 10.6.0.0/16.

- Dla typu następnego przeskoku wybierz pozycję Urządzenie wirtualne.

- Dla adresu następnego przeskoku wprowadź zanotowany wcześniej prywatny adres IP zapory.

- Wybierz Dodaj.

Teraz skojarz trasę z podsiecią:

- Na stronie Trasa zdefiniowana przez użytkownika-piasta-szprycha — trasy wybierz pozycję Podsieci.

- Wybierz pozycję Skojarz.

- W obszarze Sieć wirtualna wybierz pozycję VNet-Hub.

- W obszarze Podsieć wybierz pozycję GatewaySubnet.

- Wybierz przycisk OK.

Utwórz trasę domyślną z podsieci szprychy:

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W polu wyszukiwania wprowadź tabelę tras.

- Wybierz pozycję Tabela tras, a następnie wybierz pozycję Utwórz.

- Dla grupy zasobów wybierz pozycję RG-fw-hybrid-test.

- W polu Region wybierz tę samą lokalizację, która była wcześniej używana.

- W polu nazwy wprowadź wartość UDR-DG.

- W obszarze Propagacja trasy bramy wybierz pozycję Nie.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

- Po utworzeniu tabeli tras wybierz ją, aby otworzyć stronę tabeli tras.

- Wybierz pozycję Trasy w lewej kolumnie.

- Wybierz Dodaj.

- W polu nazwa trasy wprowadź wartość ToHub.

- W polu Typ docelowy wybierz pozycję Adresy IP.

- W polu Docelowe adresy IP/zakresy CIDR wprowadź wartość 0.0.0.0/0.

- Dla typu następnego przeskoku wybierz pozycję Urządzenie wirtualne.

- Dla adresu następnego przeskoku wprowadź zanotowany wcześniej prywatny adres IP zapory.

- Wybierz Dodaj.

Skojarz trasę z podsiecią:

- Na stronie UDR-DG - Routes (Trasy) wybierz pozycję Subnets (Podsieci).

- Wybierz pozycję Skojarz.

- W obszarze Sieć wirtualna wybierz pozycję Sieć wirtualna-szprycha.

- W obszarze Podsieć wybierz pozycję SN-Workload.

- Wybierz przycisk OK.

Tworzenie maszyn wirtualnych

Utwórz obciążenie szprychy i lokalne maszyny wirtualne i umieść je w odpowiednich podsieciach.

Tworzenie maszyny wirtualnej pakietu roboczego

Utwórz maszynę wirtualną w sieci wirtualnej będącej szprychą z uruchomionymi usługami Internet Information Services (IIS) i nie ma publicznego adresu IP:

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W obszarze Popularne produkty z witryny Marketplace wybierz pozycję Windows Server 2019 Datacenter.

- Wprowadź następujące wartości dla maszyny wirtualnej:

- Grupa zasobów: wybierz pozycję RG-fw-hybrid-test.

- Nazwa maszyny wirtualnej: wprowadź wartość VM-Spoke-01.

- Region: wybierz ten sam region, który był wcześniej używany.

- Nazwa użytkownika: wprowadź nazwę użytkownika.

- Hasło: wprowadź hasło.

- W obszarze Publiczne porty wejściowe wybierz pozycję Zezwalaj na wybrane porty, a następnie wybierz pozycję HTTP (80) i RDP (3389).

- Wybierz pozycję Dalej: dyski.

- Zaakceptuj wartości domyślne i wybierz pozycję Dalej: Sieć.

- W przypadku sieci wirtualnej wybierz pozycję Sieć wirtualna-Szprycha. Podsieć to SN-Workload.

- W obszarze Publiczny adres IP wybierz pozycję Brak.

- Wybierz pozycję Dalej: Zarządzanie.

- Wybierz pozycję Dalej: Monitorowanie.

- W obszarze Diagnostyka rozruchu wybierz pozycję Wyłącz.

- Wybierz pozycję Przejrzyj i utwórz, przejrzyj ustawienia na stronie podsumowania, a następnie wybierz pozycję Utwórz.

Instalacja usług IIS

W witrynie Azure Portal otwórz usługę Azure Cloud Shell i upewnij się, że jest ona ustawiona na program PowerShell.

Uruchom następujące polecenie, aby zainstalować usługi IIS na maszynie wirtualnej i w razie potrzeby zmienić lokalizację:

Set-AzVMExtension ` -ResourceGroupName RG-fw-hybrid-test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Tworzenie maszyny wirtualnej w środowisku lokalnym

Utwórz maszynę wirtualną używaną do nawiązywania połączenia za pośrednictwem dostępu zdalnego z publicznym adresem IP. Z tego miejsca możesz nawiązać połączenie z serwerem szprych za pośrednictwem zapory.

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W obszarze Popularne wybierz pozycję Windows Server 2019 Datacenter.

- Wprowadź następujące wartości dla maszyny wirtualnej:

- Grupa zasobów: wybierz pozycję Istniejąca, a następnie wybierz pozycję RG-fw-hybrid-test.

- Nazwa maszyny wirtualnej: wprowadź wartość VM-Onprem.

- Region: wybierz ten sam region, który był wcześniej używany.

- Nazwa użytkownika: wprowadź nazwę użytkownika.

- Hasło: wprowadź hasło użytkownika.

- W obszarze Publiczne porty wejściowe wybierz pozycję Zezwalaj na wybrane porty, a następnie wybierz pozycję RDP (3389).

- Wybierz pozycję Dalej: dyski.

- Zaakceptuj wartości domyślne i wybierz pozycję Dalej: Sieć.

- W przypadku sieci wirtualnej wybierz pozycję VNet-Onprem. Podsieć to SN-Corp.

- Wybierz pozycję Dalej: Zarządzanie.

- Wybierz pozycję Dalej: Monitorowanie.

- W obszarze Diagnostyka rozruchu wybierz pozycję Wyłącz.

- Wybierz pozycję Przejrzyj i utwórz, przejrzyj ustawienia na stronie podsumowania, a następnie wybierz pozycję Utwórz.

Uwaga

Platforma Azure udostępnia domyślny adres IP dostępu wychodzącego dla maszyn wirtualnych, które nie są przypisane do publicznego adresu IP lub znajdują się w puli zaplecza wewnętrznego podstawowego modułu równoważenia obciążenia platformy Azure. Domyślny mechanizm adresów IP dostępu wychodzącego zapewnia wychodzący adres IP, który nie jest konfigurowalny.

Domyślny adres IP dostępu wychodzącego jest wyłączony, gdy wystąpi jedno z następujących zdarzeń:

- Publiczny adres IP jest przypisywany do maszyny wirtualnej.

- Maszyna wirtualna jest umieszczana w puli zaplecza standardowego modułu równoważenia obciążenia z regułami ruchu wychodzącego lub bez tych reguł.

- Zasób usługi Azure NAT Gateway jest przypisywany do podsieci maszyny wirtualnej.

Maszyny wirtualne tworzone przy użyciu zestawów skalowania maszyn wirtualnych w trybie elastycznej aranżacji nie mają domyślnego dostępu wychodzącego.

Aby uzyskać więcej informacji na temat połączeń wychodzących na platformie Azure, zobacz Domyślny dostęp wychodzący na platformie Azure i Używanie źródłowego tłumaczenia adresów sieciowych (SNAT) dla połączeń wychodzących.

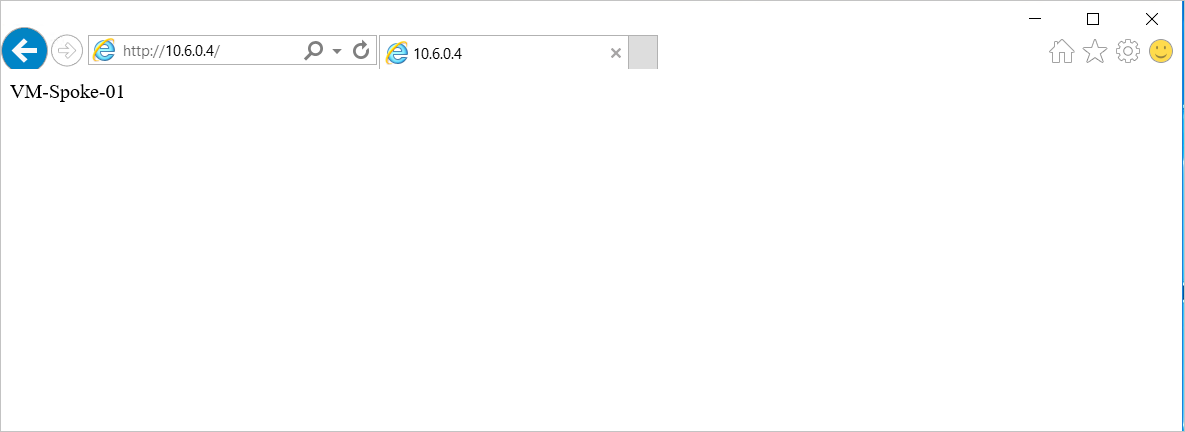

Testowanie zapory

Zanotuj prywatny adres IP maszyny wirtualnej VM-Spoke-01 .

W witrynie Azure Portal nawiąż połączenie z maszyną wirtualną VM-Onprem .

Otwórz przeglądarkę internetową na maszynie wirtualnej w środowisku lokalnym i przejdź do

http://<VM-Spoke-01 private IP>witryny .Powinna zostać otwarta strona internetowa VM-Spoke-01 .

Z maszyny wirtualnej VM-Onprem otwórz połączenie dostępu zdalnego z maszyną wirtualną VM-Spoke-01 pod prywatnym adresem IP.

Połączenie powinno zakończyć się pomyślnie i powinno być możliwe zalogowanie się.

Po sprawdzeniu, czy reguły zapory działają, możesz:

- Przejdź do serwera internetowego w sieci wirtualnej będącej szprychą.

- Połączenie do serwera w sieci wirtualnej będącej szprychą przy użyciu protokołu RDP.

Następnie zmień akcję dla kolekcji reguł sieci zapory na Odmów, aby sprawdzić, czy reguły zapory działają zgodnie z oczekiwaniami:

- Wybierz zaporę AzFW01 .

- Wybierz pozycję Reguły (klasyczne).

- Wybierz kartę Kolekcja reguł sieciowych i wybierz kolekcję reguł RCNet01 .

- W polu Akcja wybierz pozycję Odmów.

- Wybierz pozycję Zapisz.

Zamknij wszystkie istniejące połączenia dostępu zdalnego. Uruchom ponownie testy, aby przetestować zmienione reguły. Tym razem wszystkie powinny zakończyć się niepowodzeniem.

Czyszczenie zasobów

Możesz zachować zasoby zapory na potrzeby dalszego testowania. Jeśli nie są już potrzebne, usuń grupę zasobów RG-fw-hybrid-test , aby usunąć wszystkie zasoby związane z zaporą.