Wdrażanie i konfigurowanie usługi Azure Firewall w sieci hybrydowej przy użyciu programu Azure PowerShell

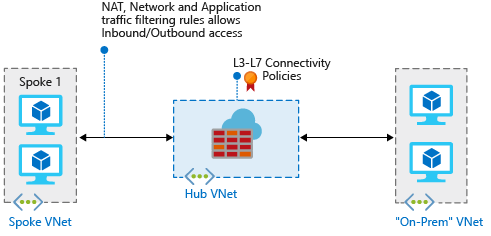

W przypadku łączenia sieci lokalnej z siecią wirtualną platformy Azure w celu utworzenia sieci hybrydowej ważną częścią ogólnego planu zabezpieczeń jest możliwość kontrolowania dostępu do zasobów sieciowych platformy Azure.

Za pomocą usługi Azure Firewall można kontrolować dostęp sieciowy w sieci hybrydowej przy użyciu reguł definiujących dozwolony i blokowany ruch sieciowy.

W tym artykule utworzysz trzy sieci wirtualne:

- VNet-Hub: zapora znajduje się w tej sieci wirtualnej.

- VNet-Spoke: sieć wirtualna szprych reprezentuje obciążenie znajdujące się na platformie Azure.

- VNet-Onprem: lokalna sieć wirtualna reprezentuje sieć lokalną. W rzeczywistym wdrożeniu można nawiązać z nim połączenie przy użyciu połączenia wirtualnej sieci prywatnej (VPN) lub połączenia usługi Azure ExpressRoute. Dla uproszczenia w tym artykule jest używane połączenie bramy sieci VPN, a sieć wirtualna zlokalizowana na platformie Azure reprezentuje sieć lokalną.

Jeśli zamiast tego chcesz użyć witryny Azure Portal do wykonania procedur opisanych w tym artykule, zobacz Wdrażanie i konfigurowanie usługi Azure Firewall w sieci hybrydowej przy użyciu witryny Azure Portal.

Uwaga

Do interakcji z platformą Azure zalecamy używanie modułu Azure Az w programie PowerShell. Zobacz Instalowanie programu Azure PowerShell, aby rozpocząć. Aby dowiedzieć się, jak przeprowadzić migrację do modułu Az PowerShell, zobacz Migracja programu Azure PowerShell z modułu AzureRM do modułu Az.

Wymagania wstępne

Ten artykuł wymaga lokalnego uruchomienia programu PowerShell. Musisz mieć zainstalowany moduł Azure PowerShell. Uruchom polecenie Get-Module -ListAvailable Az, aby dowiedzieć się, jaka wersja jest używana. Jeśli konieczne będzie uaktualnienie, zobacz Instalowanie modułu programu Azure PowerShell. Po zweryfikowaniu wersji programu PowerShell uruchom polecenie Login-AzAccount, aby utworzyć połączenie z platformą Azure.

Aby ten scenariusz przebiegał prawidłowo, muszą zostać spełnione trzy podstawowe wymagania:

Trasa zdefiniowana przez użytkownika (UDR) w podsieci szprychy wskazująca adres IP usługi Azure Firewall jako bramę domyślną. Propagacja tras bramy sieci wirtualnej musi być wyłączona w tej tabeli tras.

Trasa zdefiniowana przez użytkownika w podsieci bramy koncentratora musi wskazywać adres IP zapory jako następny przeskok do sieci będącej szprychą.

W podsieci usługi Azure Firewall nie jest wymagana trasa zdefiniowana przez użytkownika, ponieważ uczy się tras z protokołu BGP (Border Gateway Protocol).

Pamiętaj, aby ustawić

AllowGatewayTransitkomunikację równorzędną koncentratora sieci wirtualnej z siecią wirtualną i szprychą. UstawUseRemoteGateways, gdy komunikacja równorzędna między sieciami wirtualnymi i szprychami jest ustawiona na sieć wirtualną-hub.

W sekcji Tworzenie tras w dalszej części tego artykułu pokazano, jak utworzyć te trasy.

Uwaga

Usługa Azure Firewall musi mieć bezpośrednie połączenie z Internetem. Jeśli podsieć AzureFirewallSubnet pozna domyślną trasę do sieci lokalnej za pośrednictwem protokołu BGP, musisz skonfigurować usługę Azure Firewall w trybie wymuszonego tunelowania. Jeśli jest to istniejące wystąpienie usługi Azure Firewall, którego nie można ponownie skonfigurować w trybie wymuszonego tunelowania, zalecamy dodanie trasy zdefiniowanej przez użytkownika 0.0.0.0/0 w podsieci AzureFirewallSubnet z ustawioną wartością NextHopType w Internet celu utrzymania bezpośredniej łączności z Internetem.

Aby uzyskać więcej informacji, zobacz Wymuszone tunelowanie usługi Azure Firewall.

Ruch między bezpośrednio równorzędną sieciami wirtualnymi jest kierowany bezpośrednio, nawet jeśli trasa zdefiniowana przez użytkownika wskazuje usługę Azure Firewall jako bramę domyślną. Aby wysłać ruch między podsieciami do zapory w tym scenariuszu, trasa zdefiniowana przez użytkownika musi zawierać prefiks sieci podsieci docelowej jawnie w obu podsieciach.

Aby zapoznać się z powiązaną dokumentacją referencyjną programu Azure PowerShell, zobacz New-AzFirewall.

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Deklarowanie zmiennych

Poniższy przykład deklaruje zmienne przy użyciu wartości tego artykułu. W pewnych przypadkach może być konieczne zastąpienie niektórych wartości Twoimi własnymi wartościami umożliwiającymi pracę w ramach subskrypcji. W razie potrzeby zmodyfikuj zmienne, a następnie skopiuj i wklej je w konsoli programu PowerShell.

$RG1 = "FW-Hybrid-Test"

$Location1 = "East US"

# Variables for the firewall hub virtual network

$VNetnameHub = "VNet-Hub"

$SNnameHub = "AzureFirewallSubnet"

$VNetHubPrefix = "10.5.0.0/16"

$SNHubPrefix = "10.5.0.0/24"

$SNGWHubPrefix = "10.5.1.0/24"

$GWHubName = "GW-hub"

$GWHubpipName = "VNet-Hub-GW-pip"

$GWIPconfNameHub = "GW-ipconf-hub"

$ConnectionNameHub = "hub-to-Onprem"

# Variables for the spoke virtual network

$VnetNameSpoke = "VNet-Spoke"

$SNnameSpoke = "SN-Workload"

$VNetSpokePrefix = "10.6.0.0/16"

$SNSpokePrefix = "10.6.0.0/24"

$SNSpokeGWPrefix = "10.6.1.0/24"

# Variables for the on-premises virtual network

$VNetnameOnprem = "Vnet-Onprem"

$SNNameOnprem = "SN-Corp"

$VNetOnpremPrefix = "192.168.0.0/16"

$SNOnpremPrefix = "192.168.1.0/24"

$SNGWOnpremPrefix = "192.168.2.0/24"

$GWOnpremName = "GW-Onprem"

$GWIPconfNameOnprem = "GW-ipconf-Onprem"

$ConnectionNameOnprem = "Onprem-to-hub"

$GWOnprempipName = "VNet-Onprem-GW-pip"

$SNnameGW = "GatewaySubnet"

Tworzenie sieci wirtualnej koncentratora zapory

Najpierw utwórz grupę zasobów, aby zawierała zasoby dla tego artykułu:

New-AzResourceGroup -Name $RG1 -Location $Location1

Zdefiniuj podsieci, które mają być dołączone do sieci wirtualnej:

$FWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameHub -AddressPrefix $SNHubPrefix

$GWsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWHubPrefix

Utwórz sieć wirtualną koncentratora zapory:

$VNetHub = New-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetHubPrefix -Subnet $FWsub,$GWsub

Zażądaj przydzielenie publicznego adresu IP do bramy sieci VPN utworzonej dla sieci wirtualnej. Zwróć uwagę, że AllocationMethod wartość to Dynamic. Nie można określić adresu IP, którego chcesz użyć. Jest on przydzielany dynamicznie do bramy sieci VPN.

$gwpip1 = New-AzPublicIpAddress -Name $GWHubpipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

Tworzenie sieci wirtualnej będącej szprychą

Zdefiniuj podsieci, które mają być dołączone do sieci wirtualnej będącej szprychą:

$Spokesub = New-AzVirtualNetworkSubnetConfig -Name $SNnameSpoke -AddressPrefix $SNSpokePrefix

$GWsubSpoke = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNSpokeGWPrefix

Utwórz sieć wirtualną będącą szprychą:

$VNetSpoke = New-AzVirtualNetwork -Name $VnetNameSpoke -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetSpokePrefix -Subnet $Spokesub,$GWsubSpoke

Tworzenie lokalnej sieci wirtualnej

Zdefiniuj podsieci, które mają być dołączone do sieci wirtualnej:

$Onpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNNameOnprem -AddressPrefix $SNOnpremPrefix

$GWOnpremsub = New-AzVirtualNetworkSubnetConfig -Name $SNnameGW -AddressPrefix $SNGWOnpremPrefix

Utwórz lokalną sieć wirtualną:

$VNetOnprem = New-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1 `

-Location $Location1 -AddressPrefix $VNetOnpremPrefix -Subnet $Onpremsub,$GWOnpremsub

Zażądaj przydzielenie publicznego adresu IP do bramy, która zostanie utworzona dla sieci wirtualnej. Zwróć uwagę, że AllocationMethod wartość to Dynamic. Nie można określić adresu IP, którego chcesz użyć. Jest on przydzielany dynamicznie do bramy.

$gwOnprempip = New-AzPublicIpAddress -Name $GWOnprempipName -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Dynamic

Konfigurowanie i wdrażanie zapory

Teraz wdróż zaporę w sieci wirtualnej koncentratora:

# Get a public IP for the firewall

$FWpip = New-AzPublicIpAddress -Name "fw-pip" -ResourceGroupName $RG1 `

-Location $Location1 -AllocationMethod Static -Sku Standard

# Create the firewall

$Azfw = New-AzFirewall -Name AzFW01 -ResourceGroupName $RG1 -Location $Location1 -VirtualNetworkName $VNetnameHub -PublicIpName fw-pip

#Save the firewall private IP address for future use

$AzfwPrivateIP = $Azfw.IpConfigurations.privateipaddress

$AzfwPrivateIP

Konfigurowanie reguł sieci:

$Rule1 = New-AzFirewallNetworkRule -Name "AllowWeb" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 80

$Rule2 = New-AzFirewallNetworkRule -Name "AllowRDP" -Protocol TCP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort 3389

$Rule3 = New-AzFirewallNetworkRule -Name "AllowPing" -Protocol ICMP -SourceAddress $SNOnpremPrefix `

-DestinationAddress $VNetSpokePrefix -DestinationPort

$NetRuleCollection = New-AzFirewallNetworkRuleCollection -Name RCNet01 -Priority 100 `

-Rule $Rule1,$Rule2 -ActionType "Allow"

$Azfw.NetworkRuleCollections = $NetRuleCollection

Set-AzFirewall -AzureFirewall $Azfw

Tworzenie i łączenie bram sieci VPN

Sieć wirtualna koncentratora i lokalna sieć wirtualna są połączone za pośrednictwem bram sieci VPN.

Tworzenie bramy sieci VPN dla sieci wirtualnej koncentratora

Utwórz konfigurację bramy sieci VPN dla sieci wirtualnej koncentratora. W ramach konfiguracji bramy sieci VPN zostaje zdefiniowana podsieć i publiczny adres IP do użycia.

$vnet1 = Get-AzVirtualNetwork -Name $VNetnameHub -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameHub `

-Subnet $subnet1 -PublicIpAddress $gwpip1

Teraz utwórz bramę sieci VPN dla sieci wirtualnej koncentratora. Konfiguracje sieć-sieć wymagają VpnType wartości RouteBased. Tworzenie bramy sieci VPN może często potrwać 45 minut lub więcej, w zależności od wybranej jednostki SKU.

New-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

Tworzenie bramy sieci VPN dla lokalnej sieci wirtualnej

Utwórz konfigurację bramy sieci VPN dla lokalnej sieci wirtualnej. W ramach konfiguracji bramy sieci VPN zostaje zdefiniowana podsieć i publiczny adres IP do użycia.

$vnet2 = Get-AzVirtualNetwork -Name $VNetnameOnprem -ResourceGroupName $RG1

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gwipconf2 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfNameOnprem `

-Subnet $subnet2 -PublicIpAddress $gwOnprempip

Teraz utwórz bramę sieci VPN dla lokalnej sieci wirtualnej. Konfiguracje sieć-sieć wymagają VpnType wartości RouteBased. Tworzenie bramy sieci VPN może często potrwać 45 minut lub więcej, w zależności od wybranej jednostki SKU.

New-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1 `

-Location $Location1 -IpConfigurations $gwipconf2 -GatewayType Vpn `

-VpnType RouteBased -GatewaySku basic

Tworzenie połączeń sieci VPN

Utwórz połączenia sieci VPN między bramami centrum i lokalnymi.

Uzyskiwanie bram sieci VPN

$vnetHubgw = Get-AzVirtualNetworkGateway -Name $GWHubName -ResourceGroupName $RG1

$vnetOnpremgw = Get-AzVirtualNetworkGateway -Name $GWOnpremName -ResourceGroupName $RG1

Tworzenie połączeń

W tym kroku utworzysz połączenie z sieci wirtualnej koncentratora do lokalnej sieci wirtualnej. W przykładach pokazano klucz współużytkowany, ale możesz użyć własnych wartości dla klucza współużytkowanego. Ważne jest, aby klucz współużytkowany był zgodny z obydwoma połączeniami. Tworzenie połączenia może nieco potrwać.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetHubgw -VirtualNetworkGateway2 $vnetOnpremgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Utwórz połączenie sieci wirtualnej ze środowiska lokalnego do koncentratora. Ten krok jest podobny do poprzedniego, z tą różnicą, że połączenie jest tworzone z sieci wirtualnej-onprem do sieci wirtualnej. Upewnij się, że klucze udostępnione są zgodne. Połączenie zostanie nawiązane po kilku minutach.

New-AzVirtualNetworkGatewayConnection -Name $ConnectionNameOnprem -ResourceGroupName $RG1 `

-VirtualNetworkGateway1 $vnetOnpremgw -VirtualNetworkGateway2 $vnetHubgw -Location $Location1 `

-ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

Weryfikowanie połączenia

Możesz zweryfikować pomyślne połączenie przy użyciu polecenia cmdlet z poleceniem Get-AzVirtualNetworkGatewayConnection cmdlet lub bez -Debugpolecenia .

Użyj poniższego przykładu polecenia cmdlet, ale skonfiguruj wartości, aby odpowiadały własnym. Jeśli zostanie wyświetlony monit, wybierz polecenie A , aby uruchomić polecenie All. W tym przykładzie -Name odwołuje się do nazwy połączenia, które chcesz przetestować.

Get-AzVirtualNetworkGatewayConnection -Name $ConnectionNameHub -ResourceGroupName $RG1

Po zakończeniu działania polecenia cmdlet sprawdź wartości. W poniższym przykładzie pokazano stan połączenia z wartością , a także bajty ruchu przychodzącego Connectedi wychodzącego:

"connectionStatus": "Connected",

"ingressBytesTransferred": 33509044,

"egressBytesTransferred": 4142431

Komunikacja równorzędna pomiędzy sieciami wirtualnymi koncentratora i szprychy

Teraz należy za pomocą komunikacji równorzędnej sieci wirtualnych piasty i szprych:

# Peer hub to spoke

Add-AzVirtualNetworkPeering -Name HubtoSpoke -VirtualNetwork $VNetHub -RemoteVirtualNetworkId $VNetSpoke.Id -AllowGatewayTransit

# Peer spoke to hub

Add-AzVirtualNetworkPeering -Name SpoketoHub -VirtualNetwork $VNetSpoke -RemoteVirtualNetworkId $VNetHub.Id -AllowForwardedTraffic -UseRemoteGateways

Tworzenie tras

Użyj następujących poleceń, aby utworzyć te trasy:

- Trasa z podsieci bramy koncentratora do podsieci będącej szprychą za pośrednictwem adresu IP zapory

- Trasa domyślna z podsieci będącej szprychą za pośrednictwem adresu IP zapory

#Create a route table

$routeTableHubSpoke = New-AzRouteTable `

-Name 'UDR-Hub-Spoke' `

-ResourceGroupName $RG1 `

-location $Location1

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-Hub-Spoke `

| Add-AzRouteConfig `

-Name "ToSpoke" `

-AddressPrefix $VNetSpokePrefix `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetHub `

-Name $SNnameGW `

-AddressPrefix $SNGWHubPrefix `

-RouteTable $routeTableHubSpoke | `

Set-AzVirtualNetwork

#Now, create the default route

#Create a table, with BGP route propagation disabled. The property is now called "Virtual network gateway route propagation," but the API still refers to the parameter as "DisableBgpRoutePropagation."

$routeTableSpokeDG = New-AzRouteTable `

-Name 'UDR-DG' `

-ResourceGroupName $RG1 `

-location $Location1 `

-DisableBgpRoutePropagation

#Create a route

Get-AzRouteTable `

-ResourceGroupName $RG1 `

-Name UDR-DG `

| Add-AzRouteConfig `

-Name "ToFirewall" `

-AddressPrefix 0.0.0.0/0 `

-NextHopType "VirtualAppliance" `

-NextHopIpAddress $AzfwPrivateIP `

| Set-AzRouteTable

#Associate the route table to the subnet

Set-AzVirtualNetworkSubnetConfig `

-VirtualNetwork $VNetSpoke `

-Name $SNnameSpoke `

-AddressPrefix $SNSpokePrefix `

-RouteTable $routeTableSpokeDG | `

Set-AzVirtualNetwork

Tworzenie maszyn wirtualnych

Utwórz obciążenie szprychy i lokalne maszyny wirtualne i umieść je w odpowiednich podsieciach.

Tworzenie maszyny wirtualnej pakietu roboczego

Utwórz maszynę wirtualną w sieci wirtualnej będącej szprychą z uruchomionymi usługami Internet Information Services (IIS), nie ma publicznego adresu IP i zezwala na polecenia ping. Po wyświetleniu monitu wprowadź nazwę użytkownika i hasło dla maszyny wirtualnej.

# Create an inbound network security group rule for ports 3389 and 80

$nsgRuleRDP = New-AzNetworkSecurityRuleConfig -Name Allow-RDP -Protocol Tcp `

-Direction Inbound -Priority 200 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 3389 -Access Allow

$nsgRuleWeb = New-AzNetworkSecurityRuleConfig -Name Allow-web -Protocol Tcp `

-Direction Inbound -Priority 202 -SourceAddressPrefix * -SourcePortRange * -DestinationAddressPrefix $SNSpokePrefix -DestinationPortRange 80 -Access Allow

# Create a network security group

$nsg = New-AzNetworkSecurityGroup -ResourceGroupName $RG1 -Location $Location1 -Name NSG-Spoke02 -SecurityRules $nsgRuleRDP,$nsgRuleWeb

#Create the NIC

$NIC = New-AzNetworkInterface -Name spoke-01 -ResourceGroupName $RG1 -Location $Location1 -SubnetId $VnetSpoke.Subnets[0].Id -NetworkSecurityGroupId $nsg.Id

#Define the virtual machine

$VirtualMachine = New-AzVMConfig -VMName VM-Spoke-01 -VMSize "Standard_DS2"

$VirtualMachine = Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName Spoke-01 -ProvisionVMAgent -EnableAutoUpdate

$VirtualMachine = Add-AzVMNetworkInterface -VM $VirtualMachine -Id $NIC.Id

$VirtualMachine = Set-AzVMSourceImage -VM $VirtualMachine -PublisherName 'MicrosoftWindowsServer' -Offer 'WindowsServer' -Skus '2016-Datacenter' -Version latest

#Create the virtual machine

New-AzVM -ResourceGroupName $RG1 -Location $Location1 -VM $VirtualMachine -Verbose

#Install IIS on the VM

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server"}' `

-Location $Location1

#Create a host firewall rule to allow pings in

Set-AzVMExtension `

-ResourceGroupName $RG1 `

-ExtensionName IIS `

-VMName VM-Spoke-01 `

-Publisher Microsoft.Compute `

-ExtensionType CustomScriptExtension `

-TypeHandlerVersion 1.4 `

-SettingString '{"commandToExecute":"powershell New-NetFirewallRule –DisplayName "Allow ICMPv4-In" –Protocol ICMPv4"}' `

-Location $Location1

Tworzenie maszyny wirtualnej w środowisku lokalnym

Utwórz prostą maszynę wirtualną, której można użyć do nawiązania połączenia za pośrednictwem dostępu zdalnego z publicznym adresem IP. Z tego miejsca można nawiązać połączenie z serwerem lokalnym za pośrednictwem zapory. Po wyświetleniu monitu wprowadź nazwę użytkownika i hasło dla maszyny wirtualnej.

New-AzVm `

-ResourceGroupName $RG1 `

-Name "VM-Onprem" `

-Location $Location1 `

-VirtualNetworkName $VNetnameOnprem `

-SubnetName $SNNameOnprem `

-OpenPorts 3389 `

-Size "Standard_DS2"

Uwaga

Platforma Azure udostępnia domyślny adres IP dostępu wychodzącego dla maszyn wirtualnych, które nie są przypisane do publicznego adresu IP lub znajdują się w puli zaplecza wewnętrznego podstawowego modułu równoważenia obciążenia platformy Azure. Domyślny mechanizm adresów IP dostępu wychodzącego zapewnia wychodzący adres IP, który nie jest konfigurowalny.

Domyślny adres IP dostępu wychodzącego jest wyłączony, gdy wystąpi jedno z następujących zdarzeń:

- Publiczny adres IP jest przypisywany do maszyny wirtualnej.

- Maszyna wirtualna jest umieszczana w puli zaplecza standardowego modułu równoważenia obciążenia z regułami ruchu wychodzącego lub bez tych reguł.

- Zasób usługi Azure NAT Gateway jest przypisywany do podsieci maszyny wirtualnej.

Maszyny wirtualne tworzone przy użyciu zestawów skalowania maszyn wirtualnych w trybie elastycznej aranżacji nie mają domyślnego dostępu wychodzącego.

Aby uzyskać więcej informacji na temat połączeń wychodzących na platformie Azure, zobacz Domyślny dostęp wychodzący na platformie Azure i Używanie źródłowego tłumaczenia adresów sieciowych (SNAT) dla połączeń wychodzących.

Testowanie zapory

Pobierz i zanotuj prywatny adres IP maszyny wirtualnej VM-spoke-01 :

$NIC.IpConfigurations.privateipaddressW witrynie Azure Portal połącz się z maszyną wirtualną VM-Onprem.

Otwórz wiersz polecenia programu Windows PowerShell na maszynie wirtualnej Vm-Onprem, i wyślij polecenie ping na prywatny adres IP maszyny wirtualnej VM-spoke-01. Powinna pojawić się odpowiedź.

Otwórz przeglądarkę internetową na maszynie wirtualnej w środowisku lokalnym i przejdź do

http://<VM-spoke-01 private IP>witryny . Powinna zostać otwarta domyślna strona usług IIS.Z maszyny wirtualnej w trybie lokalnym otwórz połączenie dostępu zdalnego z maszyną wirtualną VM-spoke-01 pod prywatnym adresem IP. Połączenie powinno zakończyć się pomyślnie i powinno być możliwe zalogowanie się przy użyciu wybranej nazwy użytkownika i hasła.

Po sprawdzeniu, czy reguły zapory działają, możesz:

- Wyślij polecenie ping do serwera w sieci wirtualnej będącej szprychą.

- Przejdź do serwera internetowego w sieci wirtualnej będącej szprychą.

- Połączenie do serwera w sieci wirtualnej będącej szprychą przy użyciu protokołu RDP.

Następnie uruchom następujący skrypt, aby zmienić akcję dla kolekcji reguł sieci zapory na Deny:

$rcNet = $azfw.GetNetworkRuleCollectionByName("RCNet01")

$rcNet.action.type = "Deny"

Set-AzFirewall -AzureFirewall $azfw

Zamknij wszystkie istniejące połączenia dostępu zdalnego. Uruchom ponownie testy, aby przetestować zmienione reguły. Tym razem wszystkie powinny zakończyć się niepowodzeniem.

Czyszczenie zasobów

Możesz zachować zasoby zapory na potrzeby następnego samouczka. Jeśli nie są już potrzebne, usuń grupę zasobów FW-Hybrid-Test , aby usunąć wszystkie zasoby związane z zaporą.