Konfigurowanie protokołu HTTPS w domenie niestandardowej usługi Azure Front Door (klasycznej)

Ważne

Usługa Azure Front Door (klasyczna) zostanie wycofana 31 marca 2027 r. Aby uniknąć zakłóceń w działaniu usługi, należy przeprowadzić migrację profilów usługi Azure Front Door (wersja klasyczna) do warstwy Azure Front Door Standard lub Premium do marca 2027 r. Aby uzyskać więcej informacji, zobacz Wycofywanie usługi Azure Front Door (wersja klasyczna).

W tym artykule pokazano, jak włączyć protokół HTTPS dla domeny niestandardowej skojarzonej z usługą Front Door (klasyczną) w sekcji hostów frontonu. Korzystając z protokołu HTTPS w domenie niestandardowej (na przykład ), upewnij się, https://www.contoso.comże poufne dane są bezpiecznie dostarczane za pośrednictwem szyfrowania TLS/SSL podczas ich wysyłania przez Internet. Gdy przeglądarka internetowa jest połączona z witryną sieci Web przy użyciu protokołu HTTPS, weryfikuje certyfikat zabezpieczeń witryny internetowej i sprawdza, czy jest wystawiony przez legalny urząd certyfikacji. Ten proces zapewnia bezpieczeństwo i chroni aplikacje internetowe przed złośliwymi atakami.

Usługa Azure Front Door domyślnie obsługuje protokół HTTPS w domyślnej nazwie hosta usługi Front Door. Jeśli na przykład tworzysz usługę Front Door (na https://contoso.azurefd.netprzykład ), protokół HTTPS jest automatycznie włączony dla żądań wysyłanych do https://contoso.azurefd.netusługi . Jednak po dołączeniu domeny niestandardowej "www.contoso.com" należy dodatkowo włączyć protokół HTTPS dla tego hosta frontonu.

Niektóre z kluczowych atrybutów niestandardowej funkcji HTTPS to:

Brak dodatkowych kosztów: nie ma kosztów nabycia lub odnowienia certyfikatu i bez dodatkowych kosztów dla ruchu HTTPS.

Proste włączanie: w witrynie Azure Portal jest dostępna aprowizacja przy użyciu jednego kliknięcia. Aby włączyć tę funkcję, można użyć interfejsu API REST lub innych narzędzi dla deweloperów.

Dostępne jest kompletne zarządzanie certyfikatami: użytkownik obsługuje wszystkie operacje nabywania certyfikatów i zarządzania nimi. Certyfikaty są automatycznie aprowidowane i odnawiane przed wygaśnięciem, co eliminuje ryzyko przerwy w działaniu usługi z powodu wygaśnięcia certyfikatu.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Włączanie protokołu HTTPS w domenie niestandardowej

- Używanie certyfikatu zarządzanego przez usługę AFD

- Użyj własnego certyfikatu, czyli niestandardowego certyfikatu TLS/SSL

- Weryfikowanie domeny

- Wyłączanie protokołu HTTPS w domenie niestandardowej

Uwaga

Do interakcji z platformą Azure zalecamy używanie modułu Azure Az w programie PowerShell. Zobacz Instalowanie programu Azure PowerShell, aby rozpocząć. Aby dowiedzieć się, jak przeprowadzić migrację do modułu Az PowerShell, zobacz Migracja programu Azure PowerShell z modułu AzureRM do modułu Az.

Wymagania wstępne

Przed wykonaniem kroków opisanych w tym samouczku należy utworzyć usługę Front Door z co najmniej jedną dołączoną domeną niestandardową. Aby uzyskać więcej informacji, zobacz Samouczek: dodawanie do usługi Front Door domeny niestandardowej.

Certyfikat TLS/SSL

Aby włączyć protokół HTTPS do bezpiecznego dostarczania zawartości w domenie niestandardowej usługi Front Door (klasycznej), należy użyć certyfikatu TLS/SSL. Możesz użyć certyfikatu zarządzanego przez usługę Azure Front Door lub użyć własnego certyfikatu.

Opcja 1 (ustawienie domyślne): użycie certyfikatu zarządzanego przez usługę Front Door

W przypadku korzystania z certyfikatu zarządzanego przez usługę Azure Front Door funkcja HTTPS może zostać włączona z kilkoma zmianami ustawień. Usługa Azure Front Door całkowicie obsługuje zadania zarządzania certyfikatami, takie jak zaopatrzenie i odnawianie. Po włączeniu funkcji proces rozpocznie się automatycznie. Jeśli domena niestandardowa jest już zamapowana do domyślnego hosta frontonu usługi Front Door ({hostname}.azurefd.net), nie są wymagane żadne dalsze działania. Usługa Front Door przetwarza kroki i automatycznie wykonuje żądanie. Jeśli jednak domena niestandardowa jest zmapowana w innej lokalizacji, należy użyć widomości e-mail, aby zweryfikować własność domeny.

Aby włączyć protokół HTTPS w domenie niestandardowej, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do profilu usługi Front Door.

Na liście hostów frontonu wybierz domenę niestandardową, dla której chcesz włączyć protokół HTTPS.

W sekcji Custom domain HTTPS (Domena niestandardowa HTTPS) wybierz pozycję Enabled (Włączone) i wybierz pozycję Front Door managed as the certificate source (Usługa Front Door zarządzana jako źródło certyfikatu).

Wybierz pozycję Zapisz.

Przejdź do sekcji Weryfikowanie domeny.

Uwaga

- W przypadku certyfikatów zarządzanych przez usługę Azure Front Door jest wymuszany limit 64 znaków firmy DigiCert. Walidacja zakończy się niepowodzeniem, jeśli ten limit zostanie przekroczony.

- Włączanie protokołu HTTPS za pośrednictwem certyfikatu zarządzanego usługi Front Door nie jest obsługiwane w przypadku domen wierzchołka/katalogu głównego (na przykład: contoso.com). W tym scenariuszu możesz użyć własnego certyfikatu. Aby uzyskać więcej informacji, kontynuuj pracę z opcją 2.

Opcja 2: użycie własnego certyfikatu

Możesz włączyć funkcję HTTPS przy użyciu własnego certyfikatu. Ten proces odbywa się dzięki integracji z usługą Azure Key Vault, umożliwiającą bezpieczne przechowywanie certyfikatów. Ten bezpieczny mechanizm, używany w usłudze Azure Front Door do pobierania certyfikatu, wymaga wykonania kilku dodatkowych czynności. Podczas tworzenia certyfikatu TLS/SSL należy utworzyć pełny łańcuch certyfikatów z dozwolonym urzędem certyfikacji, który jest częścią listy zaufanych urzędów certyfikacji firmy Microsoft. Jeśli używasz urzędu certyfikacji, który nie jest niedozwolony, żądanie zostanie odrzucone. Jeśli zostanie przedstawiony certyfikat bez kompletnego łańcucha, nie ma gwarancji, że żądania dotyczące tego certyfikatu będą działać zgodnie z oczekiwaniami.

Przygotowanie własnego magazynu kluczy i certyfikat

Musisz mieć konto magazynu kluczy w tej samej subskrypcji platformy Azure co usługa Front Door. Utwórz konto usługi Azure Key Vault, jeśli go nie masz.

Ostrzeżenie

Usługa Azure Front Door obecnie obsługuje tylko konta usługi Key Vault w tej samej subskrypcji co konfiguracja usługi Front Door. Wybranie usługi Key Vault z innej subskrypcji niż usługa Front Door spowoduje błąd.

Jeśli magazyn kluczy ma włączone ograniczenia dostępu do sieci, musisz skonfigurować magazyn kluczy, aby umożliwić zaufanym usługom firmy Microsoft omijanie zapory.

Magazyn kluczy musi być skonfigurowany do używania modelu uprawnień zasad dostępu usługi Key Vault.

Jeśli masz już certyfikat, możesz przekazać go bezpośrednio do magazynu kluczy. W przeciwnym razie utwórz nowy certyfikat bezpośrednio za pośrednictwem usługi Azure Key Vault, korzystając z jednego z urzędów certyfikacji partnera, z którymi integruje się usługa Azure Key Vault. Przekaż certyfikat jako obiekt certyfikatu, a nie wpis tajny.

Uwaga

Usługa Front Door nie obsługuje certyfikatów z algorytmami kryptografii krzywej eliptycznej (EC). Certyfikat musi mieć pełny łańcuch certyfikatów z certyfikatami liścia i certyfikatów pośrednich, a główny urząd certyfikacji musi być częścią listy zaufanych urzędów certyfikacji firmy Microsoft.

Zarejestruj usługę Azure Front Door

Zarejestruj jednostkę usługi dla usługi Azure Front Door jako aplikację w identyfikatorze Entra firmy Microsoft przy użyciu programu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

Uwaga

- Ta akcja wymaga co najmniej uprawnień roli application Administracja istrator w identyfikatorze Entra firmy Microsoft. Rejestracja musi być wykonywana tylko raz dla dzierżawy firmy Microsoft Entra.

- Identyfikator aplikacji jest przypisywany przez platformę Azure specjalnie dla usługi Azure Front Door (wersja klasyczna).

- Usługa Azure Front Door (wersja klasyczna) ma inny identyfikator aplikacji niż usługa Azure Front Door w warstwie Standardowa/Premium.

- Przypisana rola dotyczy tylko wybranej subskrypcji, chyba że zdefiniujesz inny zakres.

Azure PowerShell

Jeśli to konieczne, zainstaluj program Azure PowerShell za pomocą programu PowerShell na komputerze lokalnym.

W programie PowerShell uruchom następujące polecenie:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Interfejs wiersza polecenia platformy Azure

W razie potrzeby zainstaluj interfejs wiersza polecenia platformy Azure na komputerze lokalnym.

W interfejsie wiersza polecenia uruchom następujące polecenie:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Udziel usłudze Azure Front Door dostępu do magazynu kluczy

Udziel usłudze Azure Front Door uprawnień dostępu do certyfikatów na koncie usługi Azure Key Vault.

Na koncie magazynu kluczy wybierz pozycję Zasady dostępu.

Wybierz pozycję Utwórz, aby utworzyć nowe zasady dostępu.

W obszarze Uprawnienia wpisu tajnego wybierz pozycję Pobierz, aby zezwolić usłudze Front Door na pobranie certyfikatu.

W obszarze Uprawnienia certyfikatu wybierz pozycję Pobierz, aby zezwolić usłudze Front Door na pobranie certyfikatu.

W obszarze Wybierz podmiot zabezpieczeń wyszukaj wartość ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037 i wybierz pozycję Microsoft.Azure.Frontdoor. Wybierz opcję Dalej.

W obszarze Aplikacja wybierz pozycję Dalej.

Na stronie Przeglądanie + tworzenie wybierz pozycję Utwórz.

Uwaga

Jeśli magazyn kluczy jest chroniony za pomocą ograniczeń dostępu do sieci, upewnij się, że zezwalaj zaufanym usługi firmy Microsoft na dostęp do magazynu kluczy.

Usługa Azure Front Door może teraz uzyskać dostęp do tego magazynu kluczy i certyfikatów, które zawiera.

Wybierz certyfikat do wdrożenia dla usługi Azure Front Door

Wróć do usługi Front Door w portalu.

Na liście domen niestandardowych wybierz domenę niestandardową, dla której chcesz włączyć protokół HTTPS.

Zostanie wyświetlona strona Domena niestandardowa.

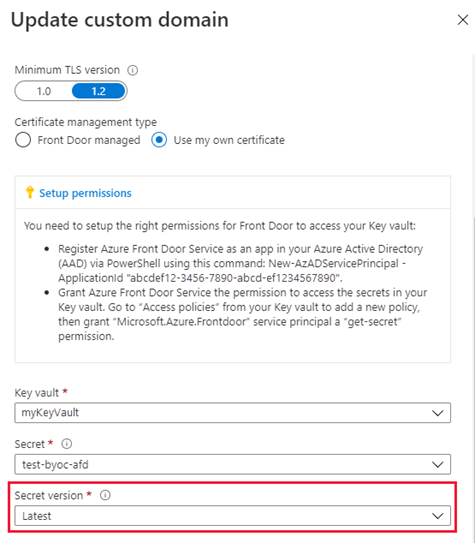

W obszarze Typ zarządzania certyfikatami wybierz pozycję Użyj własnego certyfikatu.

Usługa Azure Front Door wymaga, aby subskrypcja konta usługi Key Vault była taka sama jak w przypadku usługi Front Door. Wybierz magazyn kluczy, wpis tajny i wersję wpisu tajnego.

Usługa Azure Front Door zawiera następujące informacje:

- Konta magazynów kluczy dla Twojego identyfikatora subskrypcji.

- Wpisy tajne dla wybranego magazynu kluczy.

- Dostępne wersje wpisów tajnych.

Uwaga

Aby certyfikat był automatycznie zmieniany na najnowszą wersję, gdy nowsza wersja certyfikatu jest dostępna w magazynie kluczy, ustaw tajną wersję na „Najnowsza”. Jeśli wybrano określoną wersję, należy ręcznie ponownie wybrać nową wersję w celu wymiany certyfikatu. Wdrożenie nowej wersji certyfikatu / wpisu tajnego trwa od 72 do 96 godzin.

Ostrzeżenie

Jest to ostrzeżenie tylko w witrynie Azure Portal. Musisz skonfigurować jednostkę usługi, aby mieć uprawnienie GET w usłudze Key Vault. Aby użytkownik mógł wyświetlić certyfikat na liście rozwijanej portalu, konto użytkownika musi mieć uprawnienia LIST i GET w usłudze Key Vault. Jeśli użytkownik nie ma tych uprawnień, zobaczy komunikat o błędzie niedostępny w portalu. Komunikat o błędzie niedostępny nie ma żadnego wpływu na automatyczną rotację certyfikatu ani żadną funkcję HTTPS. Nie są wymagane żadne akcje dla tego komunikatu o błędzie, jeśli nie zamierzasz wprowadzać zmian w certyfikacie lub wersji. Jeśli chcesz zmienić informacje na tej stronie, zobacz Zapewnianie uprawnień do usługi Key Vault w celu dodania konta do listy i uprawnień GET usługi Key Vault.

Jeśli używasz własnego certyfikatu, walidacja domeny nie jest wymagana. Przejdź do sekcji Oczekiwanie na propagację.

Weryfikowanie domeny

Jeśli masz już domenę niestandardową, która zostanie zamapowana na niestandardowy punkt końcowy z rekordem CNAME lub używasz własnego certyfikatu, przejdź do domeny niestandardowej zamapowanej na usługę Front Door. W przeciwnym razie, jeśli wpis rekordu CNAME dla domeny nie istnieje lub zawiera domenę podrzędną afdverify, przejdź do domeny niestandardowej nie jest mapowany na usługę Front Door.

Domena niestandardowa została zamapowana do usługi Front Door według rekordu CNAME

Gdy domena niestandardowa była dodawana do hostów frontonu usługi Front Door, został utworzony rekord CNAME w tabeli DNS rejestratora domen w celu zamapowania go na domyślną nazwę hosta .azurefd.net dla usługi Front Door. Jeśli ten rekord CNAME nadal istnieje i nie zawiera poddomeny afdverify, urząd certyfikacji DigiCert używa go do automatycznego weryfikowania własności domeny niestandardowej.

Jeśli używasz własnego certyfikatu, weryfikacja domeny nie jest wymagana.

Rekord CNAME powinien mieć następujący format, gdzie Nazwa to nazwa domeny niestandardowej, a Wartość to domyślna nazwa hosta .azurefd.net usługi Front Door:

| Nazwisko | Typ | Wartość |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Aby uzyskać więcej informacji na temat rekordów CNAME, zobacz Tworzenie rekordu DNS CNAME.

Jeśli rekord CNAME na poprawny format, firma DigiCert weryfikuje nazwę domeny niestandardowej i tworzy dedykowany certyfikat dla nazwy domeny. Aplikacja DigitCert nie wysyła weryfikacyjnej wiadomości e-mail i nie musisz zatwierdzać żądania. Certyfikat jest ważny przez jeden rok i autorenews przed jego wygaśnięciem. Przejdź do sekcji Oczekiwanie na propagację.

Automatyczna walidacja przeważnie trwa kilka minut. Jeśli w ciągu godziny nie zobaczysz zweryfikowanej domeny, otwórz bilet pomocy technicznej.

Uwaga

Jeśli u swojego dostawcy DNS masz rekord autoryzacji urzędu certyfikacji (CAA, Certificate Authority Authorization), musi on zawierać firmę DigiCert jako prawidłowy urząd certyfikacji. Rekord CAA umożliwia właścicielom domen określanie za pomocą dostawców DNS, które urzędy certyfikacji będą upoważnione do wystawiania certyfikatów dla danej domeny. Jeśli urząd certyfikacji otrzymuje zamówienie na certyfikat dla domeny, która ma rekord CAA, a ten urząd certyfikacji nie jest wymieniony jako autoryzowany wystawca, nie może wystawić certyfikatu dla tej domeny ani domeny podrzędnej. Informacje o zarządzaniu rekordami CAA można znaleźć w temacie Manage CAA records (Zarządzanie rekordami CAA). Informacje o narzędziu obsługi rekordów CAA można znaleźć w temacie CAA Record Helper (Pomocnik rekordów CAA).

Domena niestandardowa nie jest mapowana na usługę Front Door

Jeśli wpis rekordu CNAME dla punktu końcowego już nie istnieje lub zawiera domenę podrzędną afdverify, postępuj zgodnie z dalszymi instrukcjami w tym kroku.

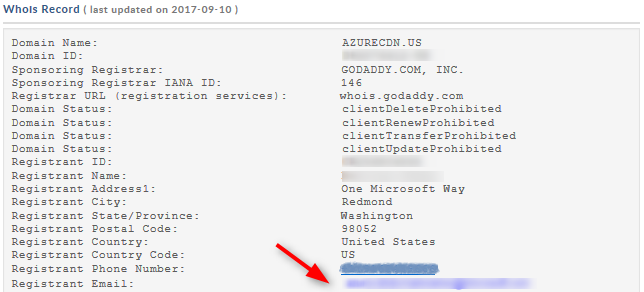

Po włączeniu protokołu HTTPS w domenie niestandardowej urząd certyfikacji DigiCert weryfikuje własność domeny, kontaktując się z jej rejestratorem zgodnie z informacjami o rejestratorze domeny z bazy danych WHOIS. Kontakt jest nawiązywany za pośrednictwem adresu e-mail (domyślnie) lub numeru telefonu wymienionego w rejestracji WHOIS. Aby protokół HTTPS był aktywny w domenie niestandardowej, należy ukończyć walidację domeny. Domenę należy zatwierdzić w ciągu sześciu dni roboczych. Żądania, które nie zostały zatwierdzone w ciągu sześciu dni roboczych, są automatycznie anulowane. Weryfikacja domeny DigiCert działa na poziomie poddomeny. Musisz udowodnić własność każdej poddomeny oddzielnie.

Firma DigiCert wysyła również weryfikacyjną wiadomość e-mail na inne adresy e-mail. Jeśli informacje o rejestratorze WHOIS są prywatne, sprawdź, czy możesz zatwierdzić bezpośrednio z jednego z następujących adresów:

<admin@your-domain-name.com> administrator@<your-domain-name.com<> webmaster@your-domain-name.com>< hostmaster@your-domain-name.com postmaster@><your-domain-name.com>

W ciągu kilku minut otrzymasz wiadomość e-mail (podobną do poniższego przykładu) z prośbą o zatwierdzenie żądania. Jeśli używasz filtru spamu, dodaj no-reply@digitalcertvalidation.com go do listy dozwolonych. W niektórych scenariuszach firma DigiCert może nie być w stanie pobrać kontaktów domeny z informacji rejestrujących WHOIS w celu wysłania ci wiadomości e-mail. Jeśli w ciągu 24 godzin nie otrzymasz wiadomości e-mail, skontaktuj się z działem pomocy technicznej firmy Microsoft.

Po wybraniu linku zatwierdzenia zostanie przekierowany do formularza zatwierdzenia online. Postępuj zgodnie z instrukcjami w formularzu. Dostępne są dwie opcje weryfikacji:

Możesz zatwierdzać wszystkie przyszłe zamówienia składane za pośrednictwem tego samego konta dla tej samej domeny głównej; na przykład contoso.com. To podejście jest zalecane, jeśli planujesz dodać więcej domen niestandardowych dla tej samej domeny głównej.

Możesz zatwierdzać tylko nazwę określonego hosta używaną w tym żądaniu. Dodatkowe zatwierdzenie jest wymagane dla kolejnych żądań.

Po zatwierdzeniu firma DigiCert kończy tworzenie certyfikatu dla niestandardowej nazwy domeny. Certyfikat jest ważny przez jeden rok i jest automatycznie instalowany przed jego wygaśnięciem.

Oczekiwanie na propagację

Po zweryfikowaniu nazwy domeny aktywowanie funkcji protokołu HTTPS domeny niestandardowej może potrwać 6–8 godzin. Po ukończeniu procesu stan niestandardowego protokołu HTTPS w witrynie Azure Portal jest ustawiony na Włączono, a cztery kroki operacji w oknie dialogowym domeny niestandardowej są oznaczane jako ukończone. Domena niestandardowa jest teraz gotowa do korzystania z protokołu HTTPS.

Postęp operacji

W poniższej tabeli przedstawiono postęp operacji w przypadku włączania protokołu HTTPS. Po włączeniu protokołu HTTPS w oknie dialogowym domeny niestandardowej są wyświetlane cztery kroki operacji. Gdy każdy krok stanie się aktywny, więcej szczegółów podrzędnych będzie wyświetlanych w kroku w miarę postępu. Nie wszystkie te kroki podrzędne występują. Po pomyślnym ukończeniu kroku obok niego zostanie wyświetlony zielony znacznik wyboru.

| Krok operacji | Szczegóły kroku podrzędnego operacji |

|---|---|

| 1. Przesyłanie żądania | Przesyłanie żądania |

| Trwa przesyłanie żądania HTTPS. | |

| Żądanie HTTPS zostało pomyślnie przesłane. | |

| 2. Weryfikacja domeny | Domena jest automatycznie weryfikowana, czy jest ona mapowana na domyślny host frontonu usługi Front Door azurefd.net. W przeciwnym razie żądanie weryfikacji jest wysyłane do poczty e-mail wymienionej w rekordzie rejestracji domeny (registrant WHOIS). Jak najszybciej zweryfikuj domenę. |

| Własność domeny została pomyślnie zweryfikowana. | |

| Żądanie weryfikacji własności domeny wygasło (prawdopodobnie klient nie odpowiedział w ciągu 6 dni). Protokół HTTPS nie zostanie włączony w domenie. * | |

| Żądanie weryfikacji własności domeny odrzucone przez klienta. Protokół HTTPS nie zostanie włączony w domenie. * | |

| 3. Aprowizowanie certyfikatów | Trwa wystawianie przez urząd certyfikacji certyfikatu wymaganego do włączenia obsługi protokołu HTTPS w domenie. |

| Certyfikat został wystawiony i trwa jego wdrażanie w usłudze Front Door. Ukończenie tego procesu może potrwać od kilku minut do godziny. | |

| Certyfikat został pomyślnie wdrożony w usłudze Front Door. | |

| 4. Ukończono | Obsługa protokołu HTTPS została pomyślnie włączona w domenie. |

* Ten komunikat nie jest wyświetlany, chyba że wystąpił błąd.

Jeśli przed przesłaniem żądania wystąpi błąd, zostanie wyświetlony następujący komunikat o błędzie:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Często zadawane pytania

Kto jest dostawcą certyfikatów i jaki typ certyfikatu jest używany?

Dla domeny niestandardowej jest używany dedykowany/pojedynczy certyfikat dostarczony przez firmę DigiCert.

Czy używasz protokołu TLS/SSL opartego na protokole IP, czy z rozszerzeniem SNI?

Usługa Azure Front Door używa protokołu TLS/SSL SNI.

Co zrobić, jeśli nie otrzymam wiadomości e-mail weryfikującej domenę od firmy DigiCert?

Jeśli masz wpis CNAME dla domeny niestandardowej, który wskazuje bezpośrednio nazwę hosta punktu końcowego (i nie używasz nazwy domeny podrzędnej afdverify), nie otrzymasz wiadomości e-mail weryfikacji domeny. Walidacja będzie wykonywana automatycznie. W przeciwnym razie, jeśli nie masz wpisu CNAME i nie otrzymasz wiadomości e-mail w ciągu 24 godzin, skontaktuj się z działem pomocy technicznej firmy Microsoft.

Czy używanie certyfikatu SAN jest mniejsze bezpieczne niż certyfikatu dedykowanego?

Certyfikat SAN działa zgodnie z tymi samymi standardami szyfrowania i zabezpieczeń, co certyfikat dedykowany. Wszystkie wystawione certyfikaty TLS/SSL używają algorytmu SHA-256 w celu zapewnienia zwiększonych zabezpieczeń serwera.

Czy muszę mieć rekord autoryzacji urzędu certyfikacji z moim dostawcą DNS?

Nie, rekord autoryzacji urzędu certyfikacji nie jest obecnie wymagany. Jeśli jednak istnieje, musi zawierać firmę DigiCert jako prawidłowy urząd certyfikacji.

Czyszczenie zasobów

W poprzednich krokach protokół HTTPS został włączony w domenie niestandardowej. Jeśli nie chcesz już używać domeny niestandardowej z protokołem HTTPS, możesz wyłączyć protokół HTTPS, wykonując następujące czynności:

Wyłączanie funkcji protokołu HTTPS

W witrynie Azure Portal przejdź do konfiguracji usługi Azure Front Door .

Na liście hostów frontonu wybierz domenę niestandardową, dla której chcesz wyłączyć protokół HTTPS.

Wybierz pozycję Wyłączone , aby wyłączyć protokół HTTPS, a następnie wybierz pozycję Zapisz.

Oczekiwanie na propagację

Po wyłączeniu funkcji protokołu HTTPS w domenie niestandardowej wprowadzenie tej zmiany może potrwać 6–8 godzin. Po zakończeniu procesu niestandardowy stan HTTPS w witrynie Azure Portal zostanie ustawiony na Wyłączone , a trzy kroki operacji w oknie dialogowym domeny niestandardowej zostaną oznaczone jako ukończone. Domena niestandardowa nie może już używać protokołu HTTPS.

Postęp operacji

W poniższej tabeli przedstawiono postęp operacji w przypadku wyłączenia protokołu HTTPS. Po wyłączeniu protokołu HTTPS w oknie dialogowym domeny niestandardowej są wyświetlane trzy kroki operacji. Gdy każdy krok staje się aktywny, więcej szczegółów jest wyświetlanych w kroku. Po pomyślnym ukończeniu kroku obok niego zostanie wyświetlony zielony znacznik wyboru.

| Postęp operacji | Szczegóły operacji |

|---|---|

| 1. Przesyłanie żądania | Przesyłanie żądania |

| 2. Anulowanie aprowizacji certyfikatu | Usuwanie certyfikatu |

| 3. Ukończono | Certyfikat został usunięty |

Następne kroki

Aby dowiedzieć się, jak skonfigurować zasady filtrowania geograficznego dla usługi Front Door, przejdź do następnego samouczka.