Samouczek: Tworzenie hierarchii urządzeń IoT Edge

Dotyczy:![]() IoT Edge 1.4

IoT Edge 1.4

Ważne

Azure IoT Edge1.4 jest obsługiwaną wersją. Jeśli korzystasz z wcześniejszej wersji, zobacz aktualizacjęIoT Edge.

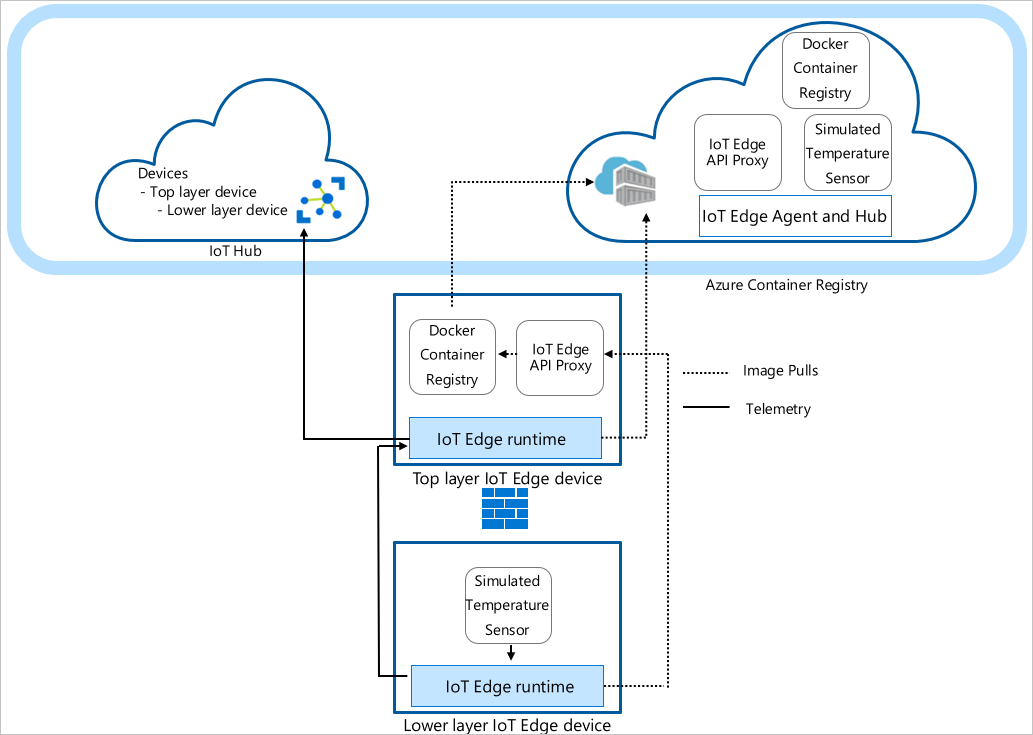

Węzły usługi Azure IoT Edge można wdrożyć w sieciach zorganizowanych w warstwach hierarchicznych. Każda warstwa w hierarchii jest urządzeniem bramy, które obsługuje komunikaty i żądania z urządzeń w warstwie poniżej. Ta konfiguracja jest również nazywana zagnieżdżonym krawędzią.

Hierarchię urządzeń można utworzyć tak, aby tylko górna warstwa zapewniała łączność z chmurą, a dolne warstwy mogą komunikować się tylko z sąsiednimi warstwami nadrzędnymi i podrzędnymi. Ta warstwa sieci jest podstawą większości sieci przemysłowych, które są zgodne ze standardem ISA-95.

Ten samouczek przeprowadzi Cię przez proces tworzenia hierarchii urządzeń IoT Edge, wdrażania kontenerów środowiska uruchomieniowego IoT Edge na urządzeniach i konfigurowania urządzeń lokalnie. Wykonaj następujące zadania:

- Tworzenie i definiowanie relacji w hierarchii urządzeń IoT Edge.

- Skonfiguruj środowisko uruchomieniowe IoT Edge na urządzeniach w hierarchii.

- Zainstaluj spójne certyfikaty w hierarchii urządzeń.

- Dodaj obciążenia do urządzeń w hierarchii.

- Użyj modułu serwera proxy interfejsu API IoT Edge, aby bezpiecznie kierować ruch HTTP przez pojedynczy port z urządzeń niższej warstwy.

Porada

Ten samouczek zawiera kombinację ręcznych i zautomatyzowanych kroków zapewniających pokaz funkcji zagnieżdżonych IoT Edge.

Jeśli chcesz całkowicie zautomatyzować przegląd konfigurowania hierarchii urządzeń IoT Edge, postępuj zgodnie ze skryptami przykładowymi usługi Azure IoT Edge for Industrial IoT. Ten scenariusz skryptowy wdraża maszyny wirtualne platformy Azure jako wstępnie skonfigurowane urządzenia w celu symulowania środowiska fabryki.

Jeśli chcesz szczegółowo zapoznać się z instrukcjami, które należy wykonać, aby utworzyć hierarchię urządzeń IoT Edge i zarządzać nią, zobacz przewodnik z instrukcjami dotyczącymi hierarchii bramy urządzeń IoT Edge.

W tym samouczku zdefiniowano następujące warstwy sieciowe:

Warstwa górna: IoT Edge urządzenia w tej warstwie mogą łączyć się bezpośrednio z chmurą.

Niższe warstwy: IoT Edge urządzenia w warstwach poniżej górnej warstwy nie mogą łączyć się bezpośrednio z chmurą. Muszą przejść przez co najmniej jeden pośredni IoT Edge urządzenia do wysyłania i odbierania danych.

W tym samouczku dla uproszczenia użyto dwóch hierarchii urządzeń. Urządzenie warstwy górnej reprezentuje urządzenie w górnej warstwie hierarchii, które może łączyć się bezpośrednio z chmurą. To urządzenie jest określane jako urządzenie nadrzędne. Urządzenie niższej warstwy reprezentuje urządzenie w niższej warstwie hierarchii, które nie może połączyć się bezpośrednio z chmurą. W razie potrzeby można dodać więcej urządzeń do reprezentowania środowiska produkcyjnego. Urządzenia w niższych warstwach są określane jako urządzenia podrzędne.

Uwaga

Urządzenie podrzędne może być urządzeniem podrzędnym lub urządzeniem bramy w topologii zagnieżdżonej.

Wymagania wstępne

Aby utworzyć hierarchię urządzeń IoT Edge, potrzebne są następujące elementy:

Komputer (Windows lub Linux) z łącznością z Internetem.

Konto platformy Azure z prawidłową subskrypcją. Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto .

IoT Hub w warstwie Bezpłatna lub Standardowa na platformie Azure.

Powłoka Bash na platformie Azure Cloud Shell przy użyciu interfejsu wiersza polecenia platformy Azure z zainstalowanym rozszerzeniem usługi Azure IoT. W tym samouczku jest używana usługa Azure Cloud Shell. Aby wyświetlić bieżące wersje modułów i rozszerzeń interfejsu wiersza polecenia platformy Azure, uruchom polecenie az version.

Dwa urządzenia z systemem Linux do skonfigurowania hierarchii. Jeśli nie masz dostępnych urządzeń, możesz utworzyć maszyny wirtualne platformy Azure dla każdego urządzenia w hierarchii przy użyciu szablonu IoT Edge Azure Resource Manager. IoT Edge w wersji 1.4 jest wstępnie instalowany przy użyciu tego szablonu Resource Manager. Jeśli instalujesz IoT Edge na własnych urządzeniach, zobacz Instalowanie usługi Azure IoT Edge dla systemu Linux lub Update IoT Edge.

Aby uprościć komunikację sieci między urządzeniami, maszyny wirtualne powinny znajdować się w tej samej sieci wirtualnej lub korzystać z komunikacji równorzędnej sieci wirtualnych.

Upewnij się, że następujące porty są otwarte dla wszystkich urządzeń z wyjątkiem najniższego urządzenia warstwowego: 443, 5671, 8883:

- 443: Używane między koncentratorami nadrzędnymi i podrzędnymi krawędziami na potrzeby wywołań interfejsu API REST i ściągania obrazów kontenera platformy Docker.

- 5671, 8883: używane w przypadku protokołu AMQP i MQTT.

Aby uzyskać więcej informacji, zobacz jak otworzyć porty na maszynie wirtualnej przy użyciu Azure Portal.

Porada

Użyj dojścia SSH i nazwy FQDN lub adresu IP każdej maszyny wirtualnej do konfiguracji w kolejnych krokach, więc śledź te informacje. Adres IP i nazwa FQDN można znaleźć w Azure Portal. W polu Adres IP przejdź do listy maszyn wirtualnych i zanotuj pole Publiczny adres IP. W przypadku nazwy FQDN przejdź do strony przeglądu każdej maszyny wirtualnej i poszukaj pola nazwa DNS . W przypadku dojścia SSH przejdź do strony łączenia każdej maszyny wirtualnej.

Tworzenie hierarchii urządzeń IoT Edge

IoT Edge urządzenia tworzą warstwy hierarchii. W tym samouczku zostanie utworzona hierarchia dwóch urządzeń IoT Edge: urządzenie warstwy najwyższego i urządzenie niższej warstwy. W razie potrzeby można utworzyć więcej urządzeń podrzędnych.

Aby utworzyć i skonfigurować hierarchię urządzeń IoT Edge, użyj polecenia az iot edge devices create interfejsu wiersza polecenia platformy Azure. Polecenie upraszcza konfigurację hierarchii, automatyzując i kondensując kilka kroków:

- Tworzy urządzenia w IoT Hub

- Ustawia relacje nadrzędny-podrzędny w celu autoryzowania komunikacji między urządzeniami

- Stosuje manifest wdrożenia do każdego urządzenia

- Generuje łańcuch certyfikatów dla każdego urządzenia w celu ustanowienia bezpiecznej komunikacji między nimi

- Generuje pliki konfiguracji dla każdego urządzenia

Tworzenie konfiguracji urządzenia

Należy utworzyć grupę zagnieżdżonych urządzeń brzegowych z urządzeniem nadrzędnym z jednym urządzeniem podrzędnym. W tym samouczku używamy podstawowych przykładowych manifestów wdrożenia. Aby zapoznać się z innymi przykładami scenariuszy, przejrzyj przykładowe szablony konfiguracji.

Przed użyciem polecenia az iot edge devices create należy zdefiniować manifest wdrożenia dla urządzeń warstwy górnej i niższej warstwy. Pobierz przykładowy plik deploymentTopLayer.json na komputer lokalny.

Manifest wdrożenia urządzenia najwyższego poziomu definiuje moduł serwera proxy interfejsu API IoT Edge i deklaruje trasę z urządzenia niższej warstwy do IoT Hub.

Pobierz przykładowy plik deploymentLowerLayer.json na komputer lokalny.

Manifest wdrożenia urządzenia niższej warstwy obejmuje moduł czujnika symulowanej temperatury i deklaruje trasę do urządzenia w warstwie górnej. W sekcji systemModules można zobaczyć, że moduły środowiska uruchomieniowego są ustawione do ściągnięcia z $upstream:443, zamiast mcr.microsoft.com. Urządzenie w warstwie niższej wysyła obraz platformy Docker żąda modułu serwera proxy interfejsu API IoT Edge na porcie 443, ponieważ nie może bezpośrednio ściągać obrazów z chmury. Drugi moduł wdrożony na urządzeniu niższej warstwy, moduł Simulated Temperature Sensor , wysyła również żądanie obrazu do usługi

$upstream:443.Aby uzyskać więcej informacji na temat tworzenia manifestu wdrożenia niższej warstwy, zobacz Connect Azure IoT Edge devices to create a hierarchy (Łączenie urządzeń z usługą Azure IoT Edge w celu utworzenia hierarchii).

W usłudze Azure Cloud Shell użyj polecenia az iot edge devices create interfejsu wiersza polecenia platformy Azure, aby utworzyć urządzenia w IoT Hub i pakietach konfiguracji dla każdego urządzenia w hierarchii. Zastąp następujące symbole zastępcze odpowiednimi wartościami:

Symbol zastępczy Opis <hub-name> Nazwa IoT Hub. <config-bundle-output-path> Ścieżka folderu, w którym chcesz zapisać pakiety konfiguracji. <parent-device-name> Nazwa nadrzędnego identyfikatora urządzenia w górnej warstwie . <manifest wdrożenia nadrzędnego> Plik manifestu wdrożenia urządzenia nadrzędnego. <parent-fqdn-or-ip> W pełni kwalifikowana nazwa domeny (FQDN) lub adres IP urządzenia nadrzędnego. <child-device-name> Nazwa identyfikatora urządzenia podrzędnego w niższej warstwie . <child-deployment-manifest> Plik manifestu wdrożenia urządzenia podrzędnego. <child-fqdn-or-ip> W pełni kwalifikowana nazwa domeny urządzenia podrzędnego (FQDN) lub adres IP. az iot edge devices create \ --hub-name <hub-name> \ --output-path <config-bundle-output-path> \ --default-edge-agent "mcr.microsoft.com/azureiotedge-agent:1.4" \ --device id=<parent-device-name> \ deployment=<parent-deployment-manifest> \ hostname=<parent-fqdn-or-ip> \ --device id=child-1 \ parent=parent-1 \ deployment=<child-deployment-manifest> \ hostname=<child-fqdn-or-ip>Na przykład następujące polecenie tworzy hierarchię dwóch urządzeń IoT Edge w IoT Hub. Urządzenie warstwy najwyższej o nazwie parent-1 i niższej warstwy urządzenia o nazwie child-1*. Polecenie zapisuje pakiety konfiguracji dla każdego urządzenia w katalogu wyjściowym . Polecenie generuje również certyfikaty testowe z podpisem własnym i zawiera je w pakiecie konfiguracji. Pakiety konfiguracji są instalowane na każdym urządzeniu przy użyciu skryptu instalacji.

az iot edge devices create \ --hub-name my-iot-hub \ --output-path ./output \ --default-edge-agent "mcr.microsoft.com/azureiotedge-agent:1.4" \ --device id=parent-1 \ deployment=./deploymentTopLayer.json \ hostname=10.0.0.4 \ --device id=child-1 \ parent=parent-1 \ deployment=./deploymentLowerLayer.json \ hostname=10.1.0.4

Po uruchomieniu polecenia można znaleźć pakiety konfiguracji urządzenia w katalogu wyjściowym. Na przykład:

PS C:\nested-edge\output> dir

Directory: C:\nested-edge\output

Mode LastWriteTime Length Name

---- ------------- ------ ----

-a--- 4/10/2023 4:12 PM 7192 child-1.tgz

-a--- 4/10/2023 4:12 PM 6851 parent-1.tgz

Możesz użyć własnych certyfikatów i kluczy przekazanych jako argumenty do polecenia lub utworzyć bardziej złożoną hierarchię urządzeń. Aby uzyskać więcej informacji na temat tworzenia urządzeń zagnieżdżonych przy użyciu polecenia az , zobacz az iot edge devices create. Jeśli nie znasz sposobu użycia certyfikatów w scenariuszu bramy, zobacz sekcję instrukcji dotyczących certyfikatów.

W tym samouczku użyjesz wbudowanych argumentów, aby utworzyć urządzenia i pakiety konfiguracji. Możesz również użyć pliku konfiguracji w formacie YAML lub JSON. Przykładowy plik konfiguracji można znaleźć w przykładzie sample_devices_config.yaml.

Konfigurowanie środowiska uruchomieniowego usługi IoT Edge

Oprócz aprowizacji urządzeń kroki konfiguracji określają zaufaną komunikację między urządzeniami w hierarchii przy użyciu utworzonych wcześniej certyfikatów. Kroki te zaczynają również ustanowić strukturę sieciową hierarchii. Urządzenie w górnej warstwie utrzymuje łączność z Internetem, umożliwiając ściąganie obrazów dla środowiska uruchomieniowego z chmury, podczas gdy urządzenia niższej warstwy kierują przez urządzenie warstwy górnej w celu uzyskania dostępu do tych obrazów.

Aby skonfigurować środowisko uruchomieniowe IoT Edge, należy zastosować pakiety konfiguracji do urządzeń. Konfiguracje różnią się między urządzeniem warstwy górnej a urządzeniem niższej warstwy, dlatego należy pamiętać o pliku konfiguracji urządzenia, który jest stosowany do każdego urządzenia.

Skopiuj każdy plik archiwum pakietu konfiguracji do odpowiedniego urządzenia. Możesz użyć dysku USB, usługi, takiej jak Azure Key Vault, lub z funkcją podobną do bezpiecznego kopiowania plików. Wybierz jedną z tych metod, która najlepiej pasuje do danego scenariusza.

Aby na przykład wysłać pakiet konfiguracji parent-1 do katalogu macierzystego na maszynie wirtualnej parent-1 , możesz użyć polecenia takiego jak w poniższym przykładzie:

scp ./output/parent-1.tgz admin@parent-1-vm.westus.cloudapp.azure.com:~Na każdym urządzeniu wyodrębnij archiwum pakietu konfiguracji. Na przykład użyj polecenia tar , aby wyodrębnić plik archiwum parent-1 :

tar -xzf ./parent-1.tgzUstaw uprawnienie do wykonywania skryptu instalacji.

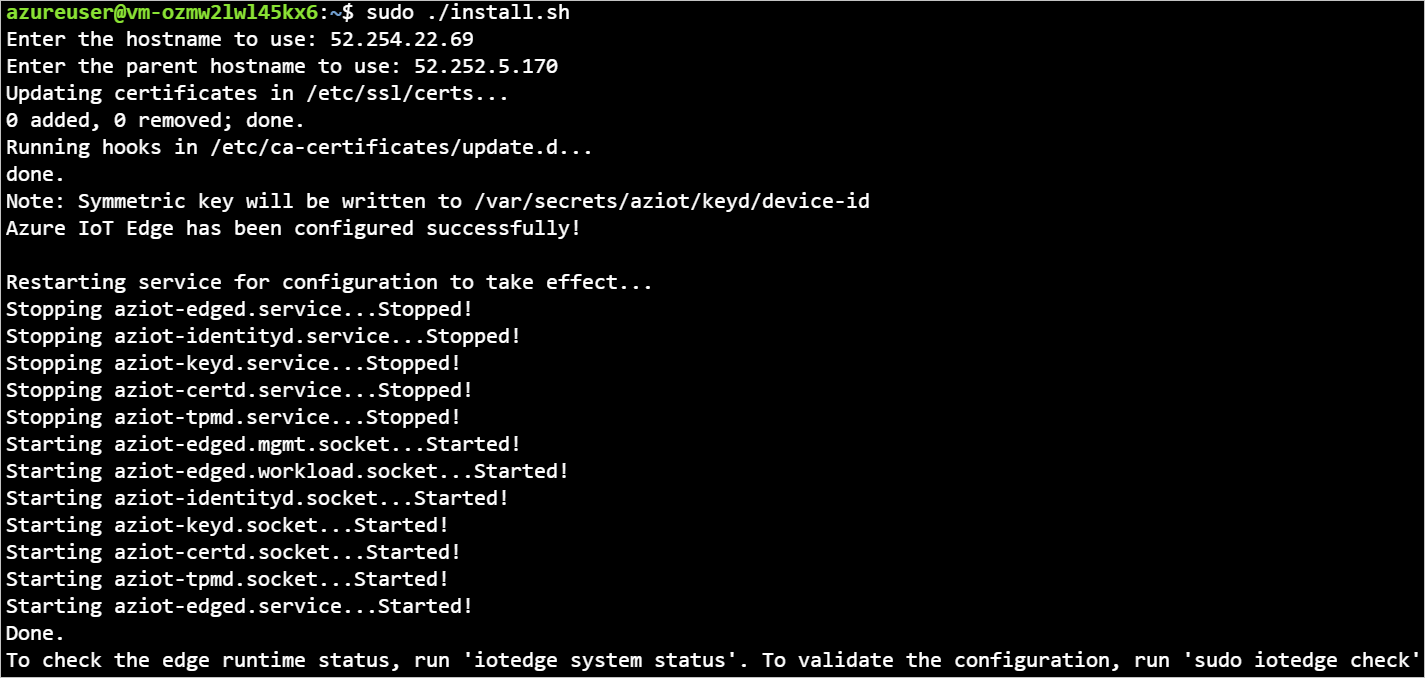

chmod +x install.shNa każdym urządzeniu zastosuj pakiet konfiguracji do urządzenia przy użyciu uprawnień głównego:

sudo ./install.sh

Jeśli chcesz przyjrzeć się bliżej tym, jakie modyfikacje są wprowadzane do pliku konfiguracji urządzenia, zobacz Łączenie urządzeń platformy Azure IoT Edge razem w celu utworzenia hierarchii.

Aby sprawdzić, czy urządzenia są poprawnie skonfigurowane, uruchom kontrolę konfiguracji i łączności na urządzeniach.

sudo iotedge check

admin@child-1-vm:~$ sudo iotedge check

Configuration checks (aziot-identity-service)

---------------------------------------------

√ keyd configuration is well-formed - OK

√ certd configuration is well-formed - OK

√ tpmd configuration is well-formed - OK

√ identityd configuration is well-formed - OK

√ daemon configurations up-to-date with config.toml - OK

√ identityd config toml file specifies a valid hostname - OK

√ host time is close to reference time - OK

√ preloaded certificates are valid - OK

√ keyd is running - OK

√ certd is running - OK

√ identityd is running - OK

√ read all preloaded certificates from the Certificates Service - OK

√ read all preloaded key pairs from the Keys Service - OK

√ check all EST server URLs utilize HTTPS - OK

√ ensure all preloaded certificates match preloaded private keys with the same ID - OK

Connectivity checks (aziot-identity-service)

--------------------------------------------

√ host can connect to and perform TLS handshake with iothub AMQP port - OK

√ host can connect to and perform TLS handshake with iothub HTTPS / WebSockets port - OK

√ host can connect to and perform TLS handshake with iothub MQTT port - OK

Configuration checks

--------------------

√ aziot-edged configuration is well-formed - OK

√ configuration up-to-date with config.toml - OK

√ container engine is installed and functional - OK

√ configuration has correct parent_hostname - OK

√ configuration has correct URIs for daemon mgmt endpoint - OK

√ container time is close to host time - OK

‼ DNS server - Warning

Container engine is not configured with DNS server setting, which may impact connectivity to IoT Hub.

Please see https://aka.ms/iotedge-prod-checklist-dns for best practices.

You can ignore this warning if you are setting DNS server per module in the Edge deployment.

‼ production readiness: logs policy - Warning

Container engine is not configured to rotate module logs which may cause it run out of disk space.

Please see https://aka.ms/iotedge-prod-checklist-logs for best practices.

You can ignore this warning if you are setting log policy per module in the Edge deployment.

‼ production readiness: Edge Agent's storage directory is persisted on the host filesystem - Warning

The edgeAgent module is not configured to persist its /tmp/edgeAgent directory on the host filesystem.

Data might be lost if the module is deleted or updated.

Please see https://aka.ms/iotedge-storage-host for best practices.

‼ production readiness: Edge Hub's storage directory is persisted on the host filesystem - Warning

The edgeHub module is not configured to persist its /tmp/edgeHub directory on the host filesystem.

Data might be lost if the module is deleted or updated.

Please see https://aka.ms/iotedge-storage-host for best practices.

√ Agent image is valid and can be pulled from upstream - OK

√ proxy settings are consistent in aziot-edged, aziot-identityd, moby daemon and config.toml - OK

Connectivity checks

-------------------

√ container on the default network can connect to upstream AMQP port - OK

√ container on the default network can connect to upstream HTTPS / WebSockets port - OK

√ container on the IoT Edge module network can connect to upstream AMQP port - OK

√ container on the IoT Edge module network can connect to upstream HTTPS / WebSockets port - OK

30 check(s) succeeded.

4 check(s) raised warnings. Re-run with --verbose for more details.

2 check(s) were skipped due to errors from other checks. Re-run with --verbose for more details.

Na urządzeniu w górnej warstwie spodziewaj się, że dane wyjściowe będą wyświetlane z kilkoma ocenami z przekazywaniem. Mogą pojawić się ostrzeżenia dotyczące zasad dzienników i, w zależności od sieci, zasad DNS.

Wdrażanie modułu urządzenia

Wdrożenie modułu dla urządzeń zostało zastosowane podczas tworzenia urządzeń w IoT Hub. Polecenie az iot edge devices create zastosowało pliki JSON wdrożenia dla urządzeń w górnej i niższej warstwie. Po zakończeniu tych wdrożeń urządzenie niższej warstwy używa modułu serwera proxy interfejsu API IoT Edge do ściągania niezbędnych obrazów.

Ponadto moduły środowiska uruchomieniowego IoT Edge Agent i IoT Edge Hub, urządzenie w górnej warstwie odbiera moduł rejestru platformy Docker i moduł serwera proxy interfejsu API IoT Edge.

Moduł rejestru platformy Docker wskazuje istniejącą Azure Container Registry. W takim przypadku REGISTRY_PROXY_REMOTEURL wskazuje usługę Microsoft Container Registry. Domyślnie rejestr platformy Docker nasłuchuje na porcie 5000.

Moduł serwera proxy interfejsu API IoT Edge kieruje żądania HTTP do innych modułów, umożliwiając urządzeniom niższej warstwy ściąganie obrazów kontenerów lub wypychanie obiektów blob do magazynu. W tym samouczku komunikuje się on na porcie 443 i jest skonfigurowany do wysyłania żądań ściągnięcia obrazu kontenera platformy Docker do modułu rejestru platformy Docker na porcie 5000. Ponadto wszystkie żądania przekazywania magazynu obiektów blob są kierowane do modułu AzureBlobStorageonIoTEdge na porcie 11002. Aby uzyskać więcej informacji na temat modułu serwera proxy interfejsu API IoT Edge i sposobu jej konfigurowania, zobacz przewodnik z instrukcjami modułu.

Jeśli chcesz zobaczyć, jak utworzyć wdrożenie, takie jak to, za pomocą Azure Portal lub usługi Azure Cloud Shell, zobacz sekcję urządzenia w warstwie najwyższej w przewodniku z instrukcjami.

Stan modułów można wyświetlić za pomocą polecenia :

az iot hub module-twin show --device-id <edge-device-id> --module-id '$edgeAgent' --hub-name <iot-hub-name> --query "properties.reported.[systemModules, modules]"

To polecenie zwraca wszystkie zgłaszane właściwości edgeAgent. Oto kilka przydatnych do monitorowania stanu urządzenia: stan środowiska uruchomieniowego, czas rozpoczęcia środowiska uruchomieniowego, czas ostatniego zakończenia środowiska uruchomieniowego, liczba ponownych uruchomień środowiska uruchomieniowego.

Stan modułów można również wyświetlić w Azure Portal. Przejdź do sekcji Urządzenia w IoT Hub, aby wyświetlić urządzenia i moduły.

Wyświetlanie wygenerowanych danych

Moduł Symulowany czujnik temperatury , który został wypchnięty, generuje przykładowe dane środowiska. Wysyła komunikaty, które obejmują temperaturę otoczenia i wilgotność, temperaturę i ciśnienie maszyny oraz znacznik czasu.

Te komunikaty można również wyświetlić za pośrednictwem usługi Azure Cloud Shell:

az iot hub monitor-events -n <iot-hub-name> -d <lower-layer-device-name>

Na przykład:

az iot hub monitor-events -n my-iot-hub -d child-1

{

"event": {

"origin": "child-1",

"module": "simulatedTemperatureSensor",

"interface": "",

"component": "",

"payload": "{\"machine\":{\"temperature\":104.29281270901808,\"pressure\":10.48905461241978},\"ambient\":{\"temperature\":21.086561171611102,\"humidity\":24},\"timeCreated\":\"2023-04-17T21:50:30.1082487Z\"}"

}

}

Rozwiązywanie problemów

Uruchom polecenie , iotedge check aby zweryfikować konfigurację i rozwiązać problemy z błędami.

Można uruchomić iotedge check w hierarchii zagnieżdżonej, nawet jeśli maszyny podrzędne nie mają bezpośredniego dostępu do Internetu.

Po uruchomieniu iotedge check z niższej warstwy program próbuje ściągnąć obraz z elementu nadrzędnego przez port 443.

Wartość azureiotedge-diagnostics jest pobierana z rejestru kontenerów połączonego z modułem rejestru. Ten samouczek ma domyślnie ustawioną wartość :https://mcr.microsoft.com

| Nazwa | Wartość |

|---|---|

REGISTRY_PROXY_REMOTEURL |

https://mcr.microsoft.com |

Jeśli używasz prywatnego rejestru kontenerów, upewnij się, że w rejestrze kontenerów znajdują się wszystkie obrazy (IoTEdgeAPIProxy, edgeAgent, edgeHub, Symulowany czujnik temperatury i diagnostyka).

Jeśli urządzenie podrzędne ma inną architekturę procesora od urządzenia nadrzędnego, potrzebujesz odpowiedniego obrazu architektury. Możesz użyć połączonego rejestru lub określić prawidłowy obraz dla modułów edgeAgent i edgeHub w pliku config.toml urządzenia podrzędnego. Jeśli na przykład urządzenie nadrzędne działa w architekturze ARM32v7, a urządzenie podrzędne działa w architekturze AMD64, należy określić pasującą wersję i tag obrazu architektury w pliku config.toml urządzenia podrzędnego.

[agent.config]

image = "$upstream:443/azureiotedge-agent:1.4.10-linux-amd64"

"systemModules": {

"edgeAgent": {

"settings": {

"image": "$upstream:443/azureiotedge-agent:1.4.10-linux-amd64"

},

},

"edgeHub": {

"settings": {

"image": "$upstream:443/azureiotedge-hub:1.4.10-linux-amd64",

}

}

}

Czyszczenie zasobów

Możesz usunąć konfiguracje lokalne i zasoby platformy Azure utworzone w tym artykule, aby uniknąć opłat.

Aby usunąć zasoby:

Zaloguj się do witryny Azure Portal i wybierz pozycję Grupy zasobów.

Wybierz nazwę grupy zasobów, która zawiera zasoby testowe usługi IoT Edge.

Przejrzyj listę zasobów znajdujących się w grupie zasobów. Jeśli chcesz usunąć je wszystkie, możesz wybrać pozycję Usuń grupę zasobów. Jeśli chcesz usunąć tylko niektóre z nich, możesz wybrać każdy zasób, aby usunąć je indywidualnie.

Następne kroki

W tym samouczku skonfigurowano dwa urządzenia IoT Edge jako bramy i ustawiliśmy jedno jako urządzenie nadrzędne drugie. Następnie obraz kontenera został pobrany na urządzenie podrzędne za pośrednictwem bramy przy użyciu modułu serwera proxy interfejsu API IoT Edge. Aby dowiedzieć się więcej, zapoznaj się z przewodnikiem dotyczącym użycia modułu proxy .

Aby dowiedzieć się więcej na temat używania bram do tworzenia warstw hierarchicznych urządzeń IoT Edge, zobacz następujący artykuł.