Szybki start: konfigurowanie klastra hybrydowego za pomocą usługi Azure Managed Instance dla usługi Apache Cassandra przy użyciu programu Client Configurator

Konfigurator klienta platformy Azure to narzędzie ułatwiające konfigurowanie klastra hybrydowego i upraszczanie procesu migracji do wystąpienia zarządzanego platformy Azure dla usługi Apache Cassandra. Jeśli obecnie masz lokalne centra danych lub działają we własnym środowisku, możesz użyć wystąpienia zarządzanego platformy Azure dla usługi Apache Cassandra, aby bezproblemowo dołączyć inne centra danych do klastra, jednocześnie efektywnie je konserwując.

Ważne

Narzędzie client Configurator jest w publicznej wersji zapoznawczej. Ta funkcja jest udostępniana bez umowy dotyczącej poziomu usług i nie jest zalecana w przypadku obciążeń produkcyjnych. Aby uzyskać więcej informacji, zobacz Uzupełniające warunki korzystania z wersji zapoznawczych platformy Microsoft Azure.

Wymagania wstępne

Użyj środowiska powłoki Bash w usłudze Azure Cloud Shell. Aby uzyskać więcej informacji, zobacz Szybki start dotyczący powłoki Bash w usłudze Azure Cloud Shell.

Jeśli wolisz uruchamiać polecenia referencyjne interfejsu wiersza polecenia lokalnie, zainstaluj interfejs wiersza polecenia platformy Azure. Jeśli korzystasz z systemu Windows lub macOS, rozważ uruchomienie interfejsu wiersza polecenia platformy Azure w kontenerze Docker. Aby uzyskać więcej informacji, zobacz Jak uruchomić interfejs wiersza polecenia platformy Azure w kontenerze platformy Docker.

Jeśli korzystasz z instalacji lokalnej, zaloguj się do interfejsu wiersza polecenia platformy Azure za pomocą polecenia az login. Aby ukończyć proces uwierzytelniania, wykonaj kroki wyświetlane w terminalu. Aby uzyskać inne opcje logowania, zobacz Logowanie się przy użyciu interfejsu wiersza polecenia platformy Azure.

Po wyświetleniu monitu zainstaluj rozszerzenie interfejsu wiersza polecenia platformy Azure podczas pierwszego użycia. Aby uzyskać więcej informacji na temat rozszerzeń, zobacz Korzystanie z rozszerzeń w interfejsie wiersza polecenia platformy Azure.

Uruchom polecenie az version, aby znaleźć zainstalowane wersje i biblioteki zależne. Aby uaktualnić do najnowszej wersji, uruchom polecenie az upgrade.

Ten artykuł wymaga interfejsu wiersza polecenia platformy Azure w wersji 2.30.0 lub nowszej. Jeśli używasz usługi Azure Cloud Shell, najnowsza wersja jest już zainstalowana.

Usługa Azure Virtual Network z łącznością ze środowiskiem własnym lub lokalnym. Aby uzyskać więcej informacji na temat łączenia środowisk lokalnych z platformą Azure, zobacz artykuł Połączenie sieci lokalnej z platformą Azure.

Wymagana jest instalacja języka Python. Możesz sprawdzić, czy język Python jest zainstalowany, uruchamiając polecenie

python --versionw terminalu.Upewnij się, że zarówno wystąpienie zarządzane platformy Azure, jak i lokalny klaster Cassandra znajdują się w tej samej sieci wirtualnej. Jeśli nie, należy ustanowić komunikację równorzędną sieci lub inne środki łączności (na przykład express route).

Nazwa klastra zarówno dla klastra zarządzanego, jak i klastra lokalnego musi być taka sama. * W pliku cassandra.yaml upewnij się, że port magazynu jest ustawiony na wartość 7001, a nazwa klastra jest taka sama jak klaster zarządzany:

cluster_name: managed_cluster-name

storage_port: 7001

UPDATE system.local SET cluster_name = 'managed_cluster-name' where key='local';

Instalacja

- Pobierz i przejdź do folderu konfiguratora klienta.

- Skonfiguruj środowisko wirtualne, aby uruchomić skrypt języka Python:

python3 -m venv env

source env/bin/activate

python3 -m pip install -r requirements.txt

- Zaloguj się do interfejsu wiersza polecenia platformy Azure

az login - Uruchom skrypt języka Python w folderze klienta z informacjami z istniejącego klastra (lokalnego):

python3 client_configurator.py --subscription-id <subcriptionId> --cluster-resource-group <clusterResourceGroup> --cluster-name <clusterName> --initial-password <initialPassword> --vnet-resource-group <vnetResourceGroup> --vnet-name <vnetName> --subnet-name <subnetName> --location <location> --seed-nodes <seed1 seed2 seed3> --mi-dc-name <managedInstanceDataCenterName> --dc-name <onPremDataCenterName> --sku <sku>

Uwaga

- subscription-id: identyfikator subskrypcji platformy Azure.

- cluster-resource-group: grupa zasobów, która znajduje się w klastrze.

- nazwa klastra: nazwa klastra wystąpienia zarządzanego platformy Azure.

- hasło początkowe: hasło dla wystąpienia zarządzanego platformy Azure dla klastra Apache Cassandra.

- vnet-resource-group: grupa zasobów dołączona do sieci wirtualnej.

- nazwa sieci wirtualnej: nazwa sieci wirtualnej dołączonej do klastra.

- nazwa podsieci: nazwa adresu IP przydzielonego do klastra Cassandra.

- location: Gdzie jest wdrożony klaster.

- węzły inicjacji: węzły inicjacji istniejących centrów danych w lokalnym lub własnym klastrze Cassandra.

- mi-dc-name: nazwa centrum danych klastra usługi Azure Managed Instance.

- dc-name: nazwa centrum danych klastra lokalnego.

- sku: rozmiar jednostki SKU maszyny wirtualnej.

Skrypt języka Python tworzy archiwum tar o nazwie

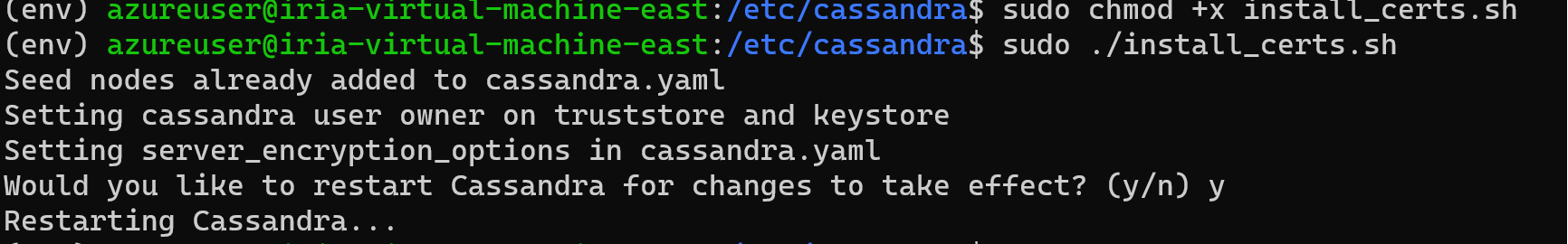

install_certs.tar.gz. * Rozpakuj ten folder w/etc/cassandra/każdym węźle.sudo tar -xzvf install_certs.tar.gz -C /etc/cassandraW folderze

/etc/cassandra/uruchom poleceniesudo ./install_certs.sh.- Upewnij się, że skrypt jest wykonywalny, uruchamiając polecenie

sudo chmod +x install_certs.sh. - Skrypt instaluje i wskazuje cassandra na nowe certyfikaty potrzebne do nawiązania połączenia z klastrem usługi Azure Managed Instance.

- Następnie monituje użytkownika o ponowne uruchomienie bazy danych Cassandra.

- Upewnij się, że skrypt jest wykonywalny, uruchamiając polecenie

Po zakończeniu ponownego uruchamiania systemu Cassandra na wszystkich węzłach sprawdź

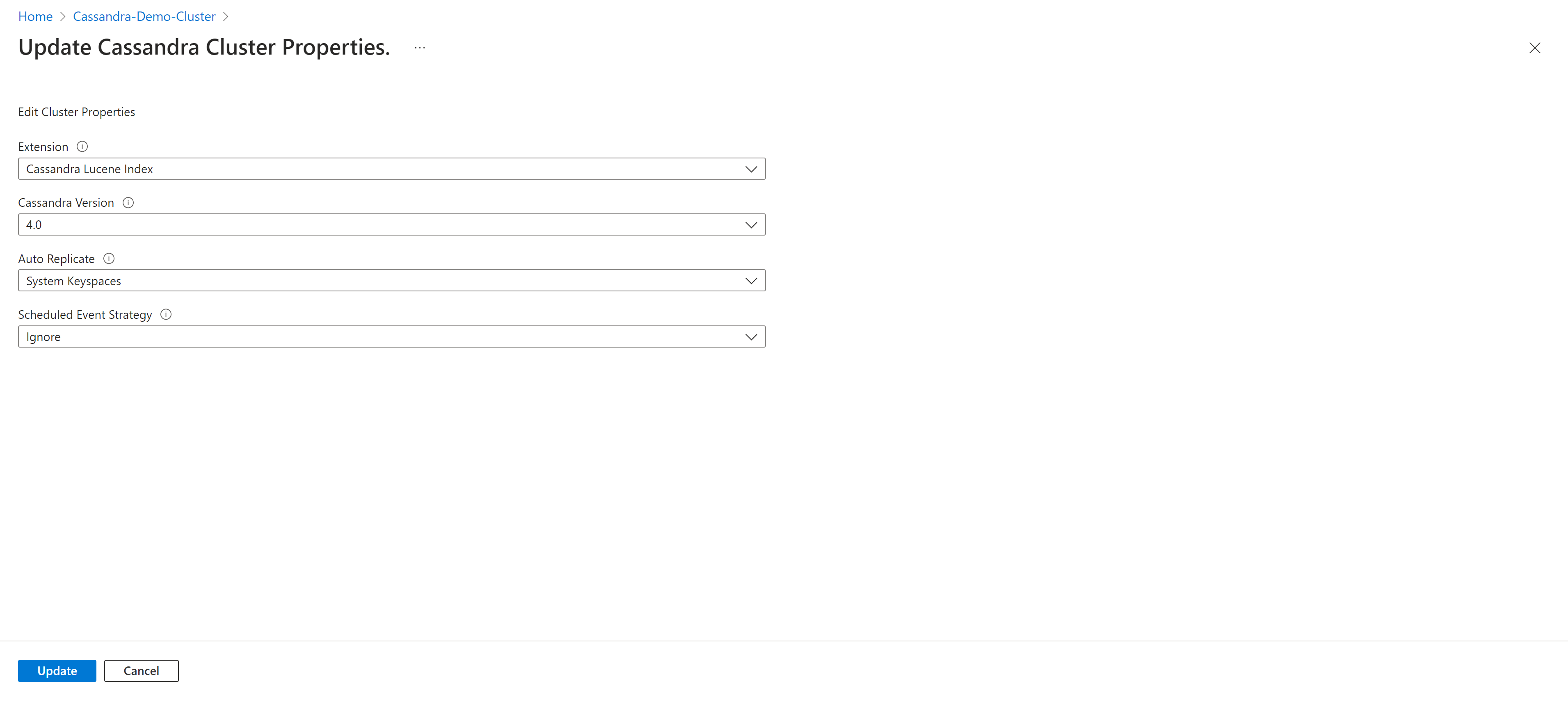

nodetool statuspolecenie . Oba centra danych powinny być wyświetlane na liście z ich węzłami w stanie UN (Up/Normal).W wystąpieniu zarządzanym platformy Azure dla usługi Apache Cassandra możesz wybrać opcję

AllKeyspaceszmiany ustawień replikacji w schemacie przestrzeni kluczy i rozpocząć proces migracji do klastra wystąpienia zarządzanego Cassandra.

Napiwek

Ustawienie Automatycznego replikowania powinno być włączone za pośrednictwem szablonu arm. Szablon arm powinien zawierać następujące elementy:

"properties":{

...

"externalDataCenters": ["dc-name-1","dc-name-2"],

"autoReplicate": "AllKeyspaces",

...

}

Ostrzeżenie

Spowoduje to zmianę całej definicji przestrzeni kluczy w celu uwzględnienia WITH REPLICATION = { 'class' : 'NetworkTopologyStrategy', 'on-prem-datacenter-1' : 3, 'mi-datacenter-1': 3 }elementu .

Jeśli nie jest to topologia, musisz ją dostosować i uruchomić nodetool rebuild ręcznie w klastrze wystąpienia zarządzanego Cassandra.

Dowiedz się więcej o automatycznej replikacji

[!INFO]

Następne kroki

W tym przewodniku Szybki start przedstawiono sposób tworzenia klastra hybrydowego przy użyciu usługi Azure Managed Instance dla programu Apache Cassandra Client Configurator. Teraz możesz rozpocząć pracę z klastrem.