Wdrażanie łącznika danych usługi Microsoft Sentinel dla oprogramowania SAP przy użyciu protokołu SNC

W tym artykule pokazano, jak wdrożyć łącznik danych usługi Microsoft Sentinel dla oprogramowania SAP w celu pozyskiwania dzienników SAP NetWeaver i SAP ABAP za pośrednictwem bezpiecznego połączenia przy użyciu protokołu Secure Network Communications (SNC).

Agent łącznika danych SAP zwykle łączy się z serwerem SAP ABAP przy użyciu połączenia zdalnego wywołania funkcji (RFC) oraz nazwy użytkownika i hasła na potrzeby uwierzytelniania.

Jednak niektóre środowiska mogą wymagać nawiązania połączenia w zaszyfrowanym kanale, a niektóre środowiska mogą wymagać użycia certyfikatów klienta do uwierzytelniania. W takich przypadkach można bezpiecznie połączyć łącznik danych za pomocą SNC z oprogramowania SAP. Wykonaj kroki opisane w tym artykule.

Wymagania wstępne

Aby wdrożyć łącznik danych usługi Microsoft Sentinel dla oprogramowania SAP przy użyciu protokołu SNC, potrzebne są następujące elementy:

- Biblioteka kryptograficzna SAP.

- Łączność sieciowa. SNC używa portu 48xx (gdzie xx jest numerem wystąpienia SAP) w celu nawiązania połączenia z serwerem ABAP.

- Serwer SAP skonfigurowany do obsługi uwierzytelniania SNC.

- Certyfikat wystawiony przez urząd certyfikacji (CA) z podpisem własnym lub przedsiębiorstwa na potrzeby uwierzytelniania użytkownika.

Uwaga

W tym artykule opisano przykładowy przypadek konfigurowania SNC. W środowisku produkcyjnym zdecydowanie zalecamy skonsultowanie się z administratorami systemu SAP w celu utworzenia planu wdrożenia.

Eksportowanie certyfikatu serwera

Aby rozpocząć, wyeksportuj certyfikat serwera:

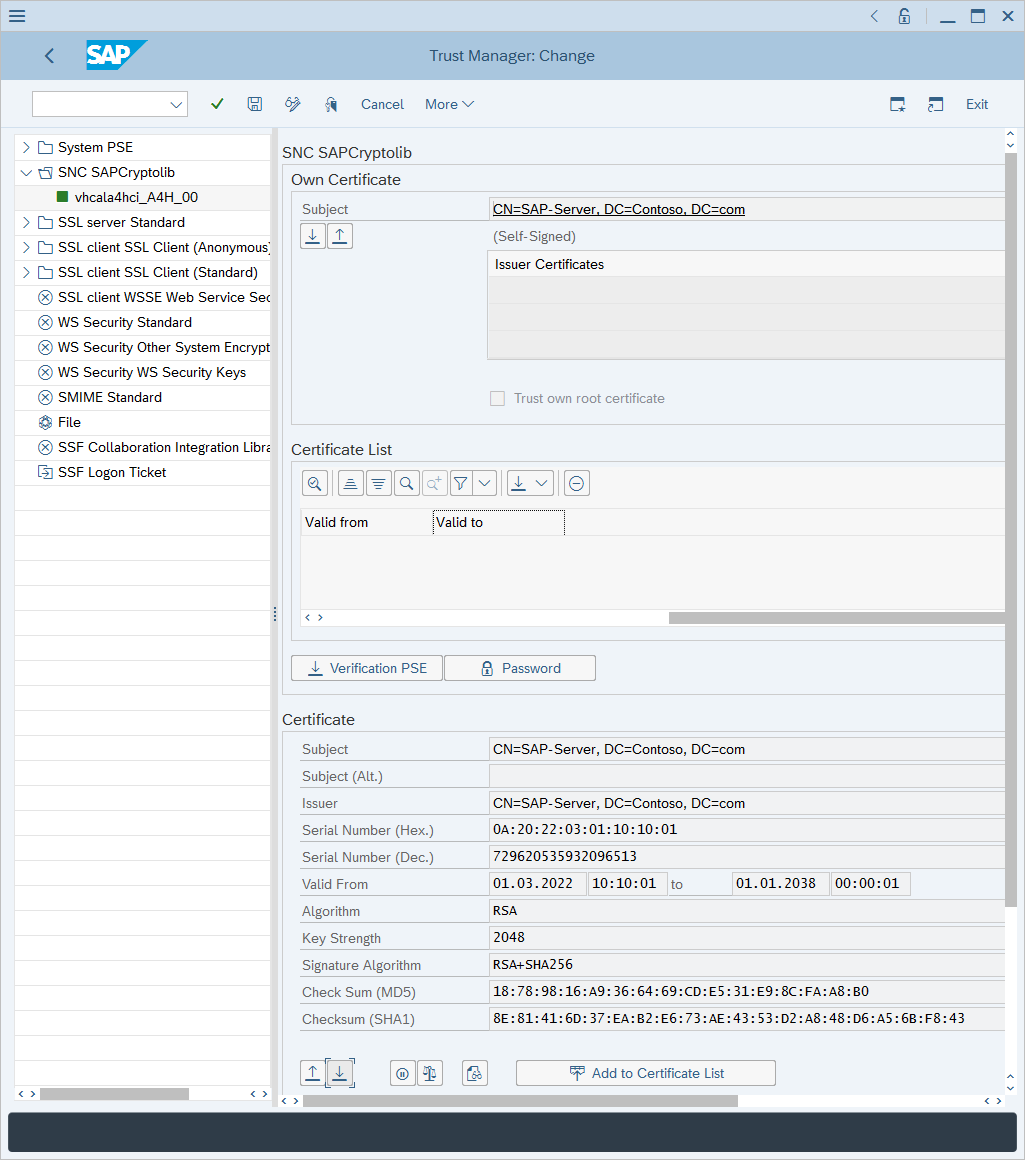

Zaloguj się do klienta SAP i uruchom transakcję STRUST .

W okienku po lewej stronie przejdź do pozycji SNC SAPCryptolib i rozwiń sekcję.

Wybierz system, a następnie wybierz wartość tematu.

Informacje o certyfikacie serwera są wyświetlane w sekcji Certyfikat .

Wybierz pozycję Eksportuj certyfikat.

W oknie dialogowym Eksportowanie certyfikatu:

W polu Format pliku wybierz pozycję Base64.

Obok pozycji Ścieżka pliku wybierz ikonę podwójnych pól.

Wybierz nazwę pliku, do których chcesz wyeksportować certyfikat.

Wybierz zielony znacznik wyboru, aby wyeksportować certyfikat.

Importowanie certyfikatu

W tej sekcji wyjaśniono, jak zaimportować certyfikat, aby był zaufany przez serwer ABAP. Ważne jest, aby zrozumieć, który certyfikat należy zaimportować do systemu SAP. Do systemu SAP należy zaimportować tylko klucze publiczne certyfikatów.

Jeśli certyfikat użytkownika jest z podpisem własnym: zaimportuj certyfikat użytkownika.

Jeśli certyfikat użytkownika jest wystawiany przez urząd certyfikacji przedsiębiorstwa: importowanie certyfikatu urzędu certyfikacji przedsiębiorstwa. Jeśli są używane zarówno serwery główne, jak i podrzędne urzędy certyfikacji, zaimportuj zarówno certyfikaty publiczne głównego, jak i podrzędnego urzędu certyfikacji.

Aby zaimportować certyfikat:

Uruchom transakcję STRUST .

Wybierz pozycję Display-Change (Zmień).<>

Wybierz pozycję Importuj certyfikat.

W oknie dialogowym Importowanie certyfikatu:

Obok pozycji Ścieżka pliku wybierz ikonę podwójnych pól i przejdź do certyfikatu.

Przejdź do pliku zawierającego certyfikat (tylko dla klucza publicznego) i wybierz zielony znacznik wyboru, aby zaimportować certyfikat.

Informacje o certyfikacie są wyświetlane w sekcji Certyfikat .

Wybierz pozycję Dodaj do listy certyfikatów.

Certyfikat zostanie wyświetlony w sekcji Lista certyfikatów.

Kojarzenie certyfikatu z kontem użytkownika

Aby skojarzyć certyfikat z kontem użytkownika:

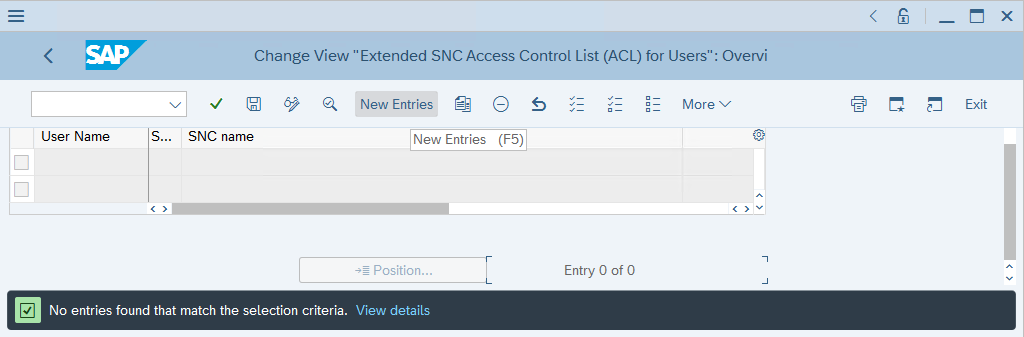

Uruchom transakcję SM30 .

W obszarze Tabela/Widok wprowadź wartość USRACLEXT, a następnie wybierz pozycję Zachowaj.

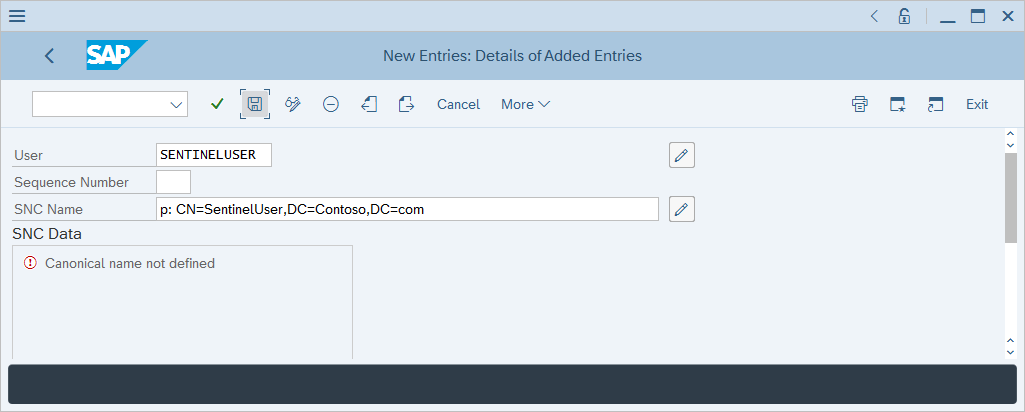

Przejrzyj dane wyjściowe i określ, czy użytkownik docelowy ma już skojarzoną nazwę SNC. Jeśli żadna nazwa SNC nie jest skojarzona z użytkownikiem, wybierz pozycję Nowe wpisy.

W polu Użytkownik wprowadź nazwę użytkownika. W polu Nazwa SNC wprowadź nazwę podmiotu certyfikatu użytkownika poprzedzoną ciągiem p:, a następnie wybierz pozycję Zapisz.

Udzielanie praw logowania przy użyciu certyfikatu

Aby udzielić praw logowania:

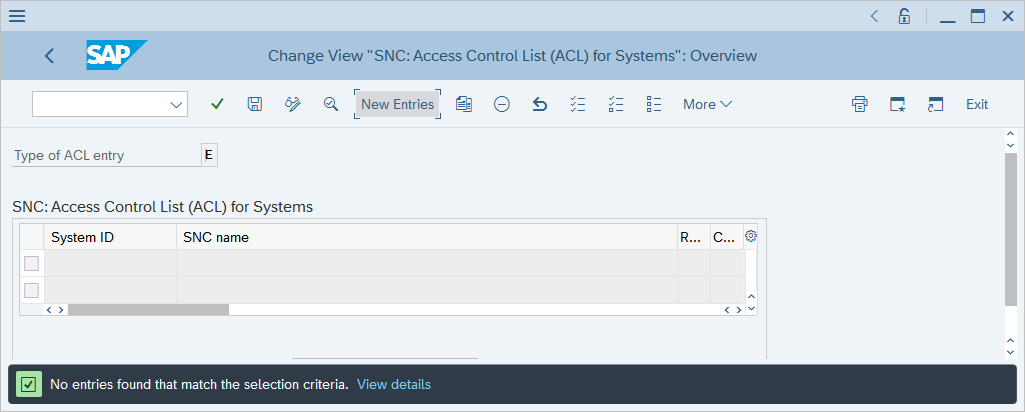

Uruchom transakcję SM30 .

W obszarze Tabela/Widok wprowadź wartość VSNCSYSACL, a następnie wybierz pozycję Zachowaj.

W wyświetlonym monicie informacyjnym upewnij się, że tabela jest klientem krzyżowym.

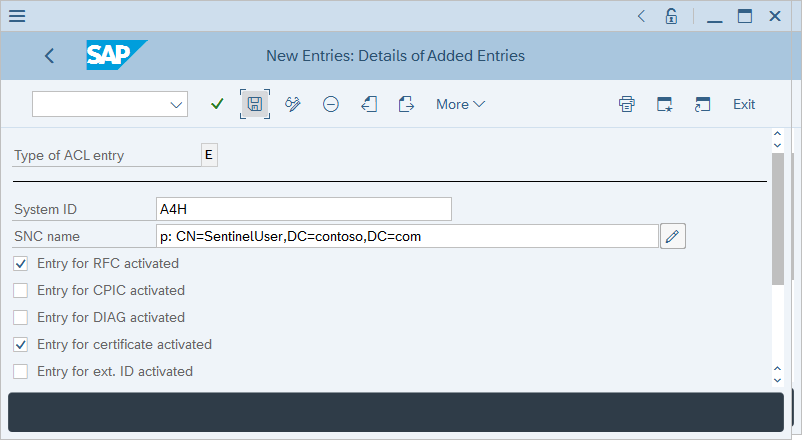

W obszarze Określanie obszaru roboczego: Wpis wprowadź wartość E w polu Typ wpisu listy ACL, a następnie wybierz zielony znacznik wyboru.

Przejrzyj dane wyjściowe i określ, czy użytkownik docelowy ma już skojarzoną nazwę SNC. Jeśli użytkownik nie ma skojarzonej nazwy SNC, wybierz pozycję Nowe wpisy.

Wprowadź identyfikator systemu i nazwę podmiotu certyfikatu użytkownika z prefiksem p: .

Upewnij się, że zaznaczono pola wyboru Wpis dla aktywowanej jednostki RFC i Wpis certyfikatu , a następnie wybierz pozycję Zapisz.

Mapuj użytkowników dostawcy usług ABAP na identyfikatory użytkowników zewnętrznych

Aby zamapować użytkowników dostawcy usług ABAP na identyfikatory użytkowników zewnętrznych:

Uruchom transakcję SM30 .

W obszarze Tabela/Widok wprowadź wartość VUSREXTID, a następnie wybierz pozycję Zachowaj.

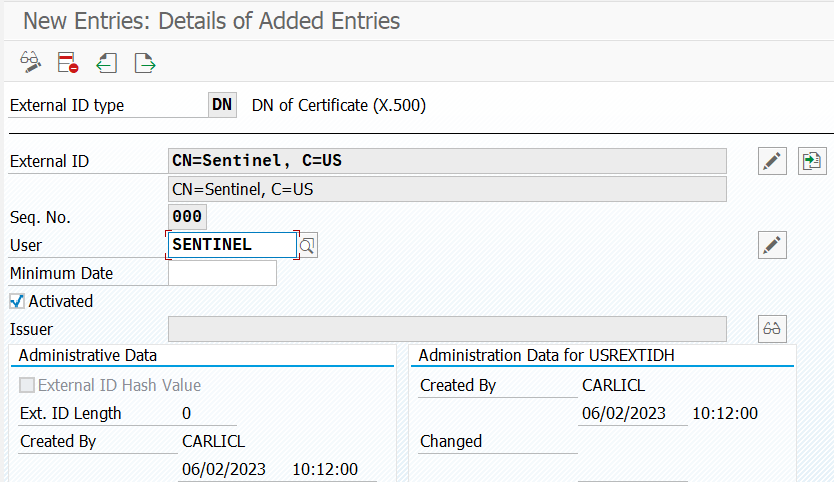

W obszarze Określanie obszaru roboczego: wpis wybierz typ identyfikatora DN dla obszaru roboczego.

Wprowadź następujące wartości:

- W polu Identyfikator zewnętrzny wprowadź WARTOŚĆ CN=Sentinel, C=US.

- W polu Seq. Nie wprowadź wartość 000.

- W polu Użytkownik wprowadź wartość SENTINEL.

Wybierz pozycję Zapisz, a następnie naciśnij klawisz Enter.

Konfigurowanie kontenera

Uwaga

Jeśli skonfigurujesz kontener agenta łącznika danych SAP przy użyciu interfejsu użytkownika, nie wykonaj kroków opisanych w tej sekcji. Zamiast tego kontynuuj konfigurowanie łącznika na stronie łącznika.

Aby skonfigurować kontener:

Przenieś pliki libsapcrypto.so i sapgenpse do systemu, w którym zostanie utworzony kontener.

Przenieś certyfikat klienta (zarówno prywatny, jak i publiczny) do systemu, w którym zostanie utworzony kontener.

Certyfikat klienta i klucz mogą być w formacie .p12, pfx lub Base64 .crt i .key .

Przenieś certyfikat serwera (tylko klucz publiczny) do systemu, w którym zostanie utworzony kontener.

Certyfikat serwera musi być w formacie crt base64.

Jeśli certyfikat klienta został wystawiony przez urząd certyfikacji przedsiębiorstwa, przenieś certyfikaty urzędu wystawiającego certyfikaty urzędu certyfikacji i głównego urzędu certyfikacji do systemu, w którym zostanie utworzony kontener.

Pobierz skrypt kickstart z repozytorium GitHub usługi Microsoft Sentinel:

wget https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/Solutions/SAP/sapcon-sentinel-kickstart.shZmień uprawnienia skryptu, aby ustawić go jako wykonywalny:

chmod +x ./sapcon-sentinel-kickstart.shUruchom skrypt i określ następujące podstawowe parametry:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib <path to sapcryptolib.so> \ --sapgenpse <path to sapgenpse> \ --server-cert <path to server certificate public key> \Jeśli certyfikat klienta ma format crt lub .key , użyj następujących przełączników:

--client-cert <path to client certificate public key> \ --client-key <path to client certificate private key> \Jeśli certyfikat klienta ma format pfx lub p12 , użyj następujących przełączników:

--client-pfx <pfx filename> --client-pfx-passwd <password>Jeśli certyfikat klienta został wystawiony przez urząd certyfikacji przedsiębiorstwa, dodaj ten przełącznik dla każdego urzędu certyfikacji w łańcuchu zaufania:

--cacert <path to ca certificate>Na przykład:

./sapcon-sentinel-kickstart.sh \ --use-snc \ --cryptolib /home/azureuser/libsapcrypto.so \ --sapgenpse /home/azureuser/sapgenpse \ --client-cert /home/azureuser/client.crt \ --client-key /home/azureuser/client.key \ --cacert /home/azureuser/issuingca.crt --cacert /home/azureuser/rootca.crt --server-cert /home/azureuser/server.crt \

Aby uzyskać więcej informacji na temat opcji dostępnych w skrypacie kickstart, zobacz Reference: Kickstart script (Dokumentacja: skrypt Kickstart).

Rozwiązywanie problemów i dokumentacja

Aby uzyskać informacje dotyczące rozwiązywania problemów, zobacz następujące artykuły:

- Rozwiązywanie problemów z rozwiązaniem Microsoft Sentinel na potrzeby wdrażania aplikacji SAP

- Rozwiązania usługi Microsoft Sentinel

Aby uzyskać informacje, zobacz następujące artykuły:

- Dokumentacja danych aplikacji SAP dla rozwiązania Microsoft Sentinel

- Rozwiązanie Microsoft Sentinel dla aplikacji SAP: dokumentacja zawartości zabezpieczeń

- Dokumentacja skryptu Kickstart

- Aktualizowanie odwołania do skryptu

- dokumentacja pliku Systemconfig.ini