Badanie zdarzeń za pomocą usługi Microsoft Sentinel

Ważne

Zanotowane funkcje są obecnie dostępne w wersji zapoznawczej. Dodatkowe postanowienia dotyczące wersji zapoznawczej platformy Azure obejmują dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Ten artykuł ułatwia badanie zdarzeń w usłudze Microsoft Sentinel. Po połączeniu źródeł danych z usługą Microsoft Sentinel chcesz otrzymywać powiadomienia w przypadku wystąpienia podejrzanego zdarzenia. Aby to zrobić, usługa Microsoft Sentinel umożliwia tworzenie zaawansowanych reguł analizy, które generują zdarzenia, które można przypisywać i badać.

Ten artykuł dotyczy:

- Badanie zdarzeń

- Korzystanie z grafu badania

- Reagowanie na zagrożenia

Zdarzenie może zawierać wiele alertów. Jest to agregacja wszystkich istotnych dowodów na konkretne dochodzenie. Zdarzenie jest tworzone na podstawie reguł analizy utworzonych na stronie Analiza . Właściwości związane z alertami, takimi jak ważność i stan, są ustawiane na poziomie zdarzenia. Po powiadomieniu usługi Microsoft Sentinel, jakiego rodzaju zagrożenia szukasz i jak je znaleźć, możesz monitorować wykryte zagrożenia, badając zdarzenia.

Wymagania wstępne

Będzie można zbadać zdarzenie tylko wtedy, gdy podczas konfigurowania reguły analizy użyto pól mapowania jednostek. Graf badania wymaga, aby oryginalny incydent zawierał jednostki.

Jeśli masz użytkownika-gościa, który musi przypisać zdarzenia, użytkownik musi mieć przypisaną rolę Czytelnik katalogu w dzierżawie firmy Microsoft Entra. Domyślnie do tej roli przypisano zwykłą (nie-gościa).

Jak badać zdarzenia

Wybierz pozycję Incydenty. Strona Incydenty informuje o liczbie posiadanych zdarzeń oraz o tym, czy są nowe, aktywne lub zamknięte. Dla każdego zdarzenia można zobaczyć czas jego wystąpienia i stan zdarzenia. Przyjrzyj się ważności, aby zdecydować, które zdarzenia mają być obsługiwane jako pierwsze.

Zdarzenia można filtrować zgodnie z potrzebami, na przykład według stanu lub ważności. Aby uzyskać więcej informacji, zobacz Wyszukiwanie zdarzeń.

Aby rozpocząć badanie, wybierz określone zdarzenie. Po prawej stronie można wyświetlić szczegółowe informacje o zdarzeniu, w tym jego ważność, podsumowanie liczby zaangażowanych jednostek, nieprzetworzone zdarzenia, które wywołały ten incydent, unikatowy identyfikator zdarzenia i wszelkie mapowane taktyki lub techniki MITRE ATT&CK.

Aby wyświetlić więcej szczegółów na temat alertów i jednostek w zdarzeniu, wybierz pozycję Wyświetl pełne szczegóły na stronie zdarzenia i przejrzyj odpowiednie karty podsumowujące informacje o zdarzeniu.

Na karcie Oś czasu przejrzyj oś czasu alertów i zakładek w zdarzeniu, co może ułatwić odtworzenie osi czasu działania osoby atakującej.

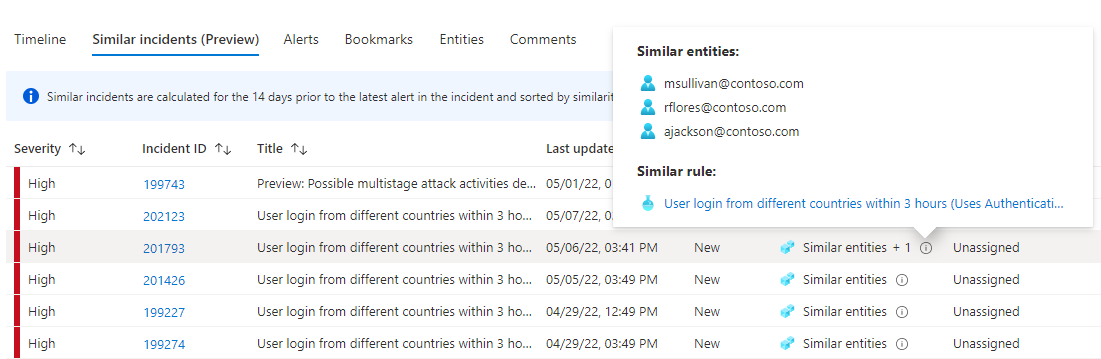

Na karcie Podobne incydenty (wersja zapoznawcza) zobaczysz kolekcję maksymalnie 20 innych zdarzeń, które najbardziej przypominają bieżące zdarzenie. Dzięki temu można wyświetlić zdarzenie w większym kontekście i pomóc w kierowaniu badania. Dowiedz się więcej o podobnych zdarzeniach poniżej.

Na karcie Alerty przejrzyj alerty uwzględnione w tym zdarzeniu. Zostaną wyświetlone wszystkie istotne informacje o alertach — reguły analizy, które je wygenerowały, liczba wyników zwróconych na alert oraz możliwość uruchamiania podręczników w alertach. Aby przejść do szczegółów zdarzenia, wybierz liczbę zdarzeń. Spowoduje to otwarcie zapytania, które wygenerowało wyniki i zdarzenia, które wyzwoliły alert w usłudze Log Analytics.

Na karcie Zakładki zobaczysz wszystkie zakładki powiązane z tym zdarzeniem przez Ciebie lub innych badaczy. Dowiedz się więcej o zakładkach.

Na karcie Jednostki można wyświetlić wszystkie jednostki mapowane jako część definicji reguły alertu. Są to obiekty, które odegrały rolę w zdarzeniu, niezależnie od tego, czy są użytkownikami, urządzeniami, adresami, plikami, czy innymi typami.

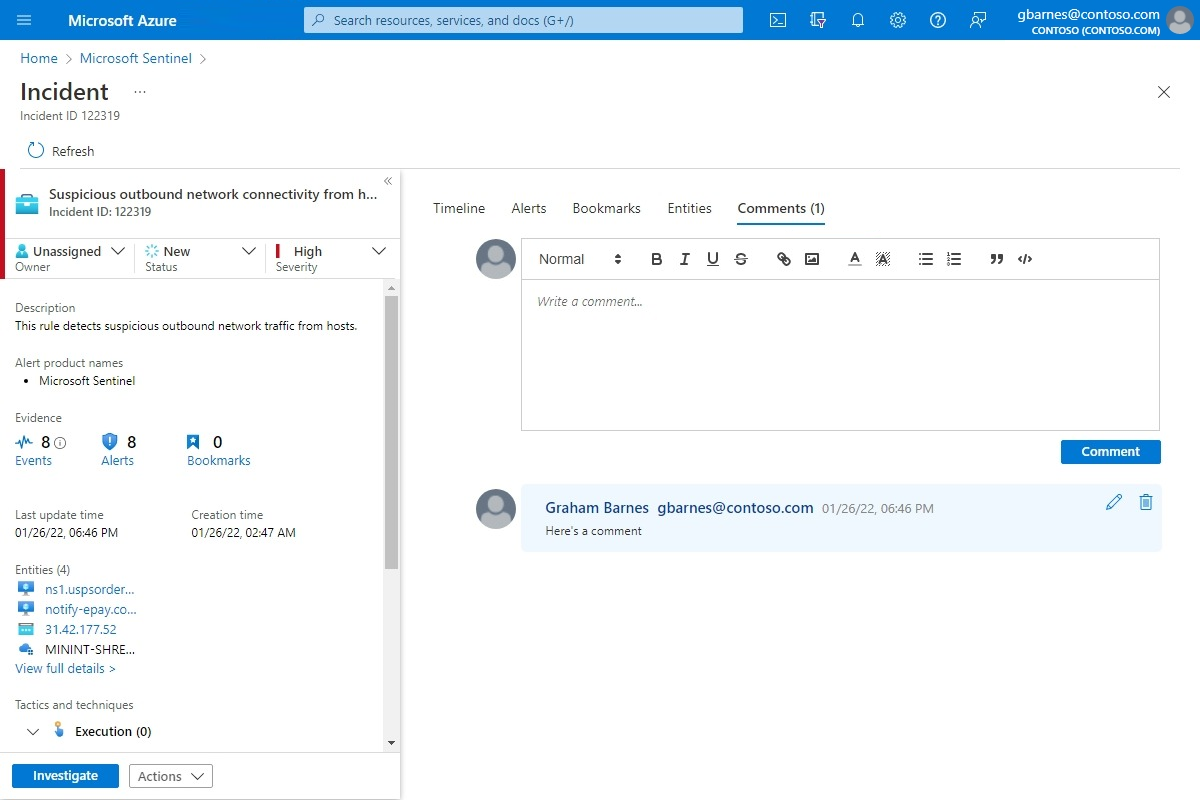

Na koniec na karcie Komentarze możesz dodać swoje komentarze do badania i wyświetlić wszelkie komentarze dokonane przez innych analityków i badaczy. Dowiedz się więcej o komentarzach.

Jeśli aktywnie badasz zdarzenie, dobrym pomysłem jest ustawienie stanu zdarzenia na Aktywne , dopóki go nie zamkniesz.

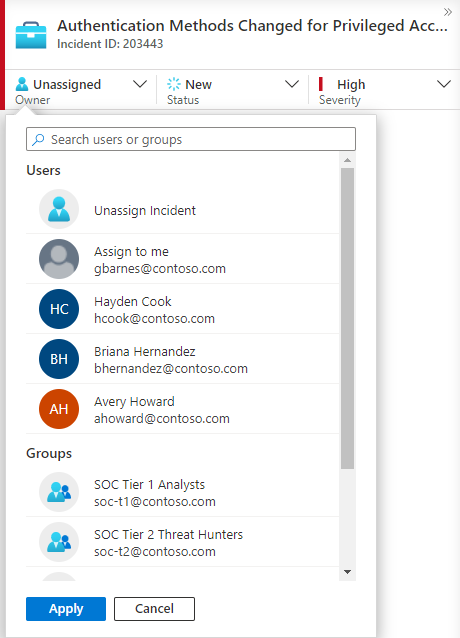

Zdarzenia można przypisać do określonego użytkownika lub do grupy. Dla każdego zdarzenia można przypisać właściciela, ustawiając pole Właściciel . Wszystkie zdarzenia zaczynają się od nieprzypisanego. Możesz również dodać komentarze, aby inni analitycy mogli zrozumieć, co zbadano i jakie są twoje obawy związane ze zdarzeniem.

Ostatnio wybrani użytkownicy i grupy będą wyświetlane w górnej części wyświetlonej listy rozwijanej.

Wybierz pozycję Zbadaj , aby wyświetlić mapę badania.

Szczegółowe omówienie za pomocą grafu badania

Wykres badania umożliwia analitykom zadawanie odpowiednich pytań dotyczących każdego badania. Wykres badania pomaga zrozumieć zakres i zidentyfikować główną przyczynę potencjalnego zagrożenia bezpieczeństwa, korelując odpowiednie dane z dowolną zaangażowaną jednostką. Możesz dokładniej zbadać dowolną jednostkę przedstawioną na wykresie, wybierając ją i wybierając między różnymi opcjami rozszerzenia.

Wykres badania zapewnia następujące elementy:

Kontekst wizualny z nieprzetworzonych danych: dynamiczny wykres wizualny wyświetla relacje jednostek wyodrębnione automatycznie z danych pierwotnych. Dzięki temu można łatwo wyświetlać połączenia między różnymi źródłami danych.

Odnajdywanie zakresu pełnego badania: rozwiń zakres badania przy użyciu wbudowanych zapytań eksploracyjnych, aby wyświetlić pełny zakres naruszenia.

Wbudowane kroki badania: użyj wstępnie zdefiniowanych opcji eksploracji, aby upewnić się, że zadajesz odpowiednie pytania w obliczu zagrożenia.

Aby użyć wykresu badania:

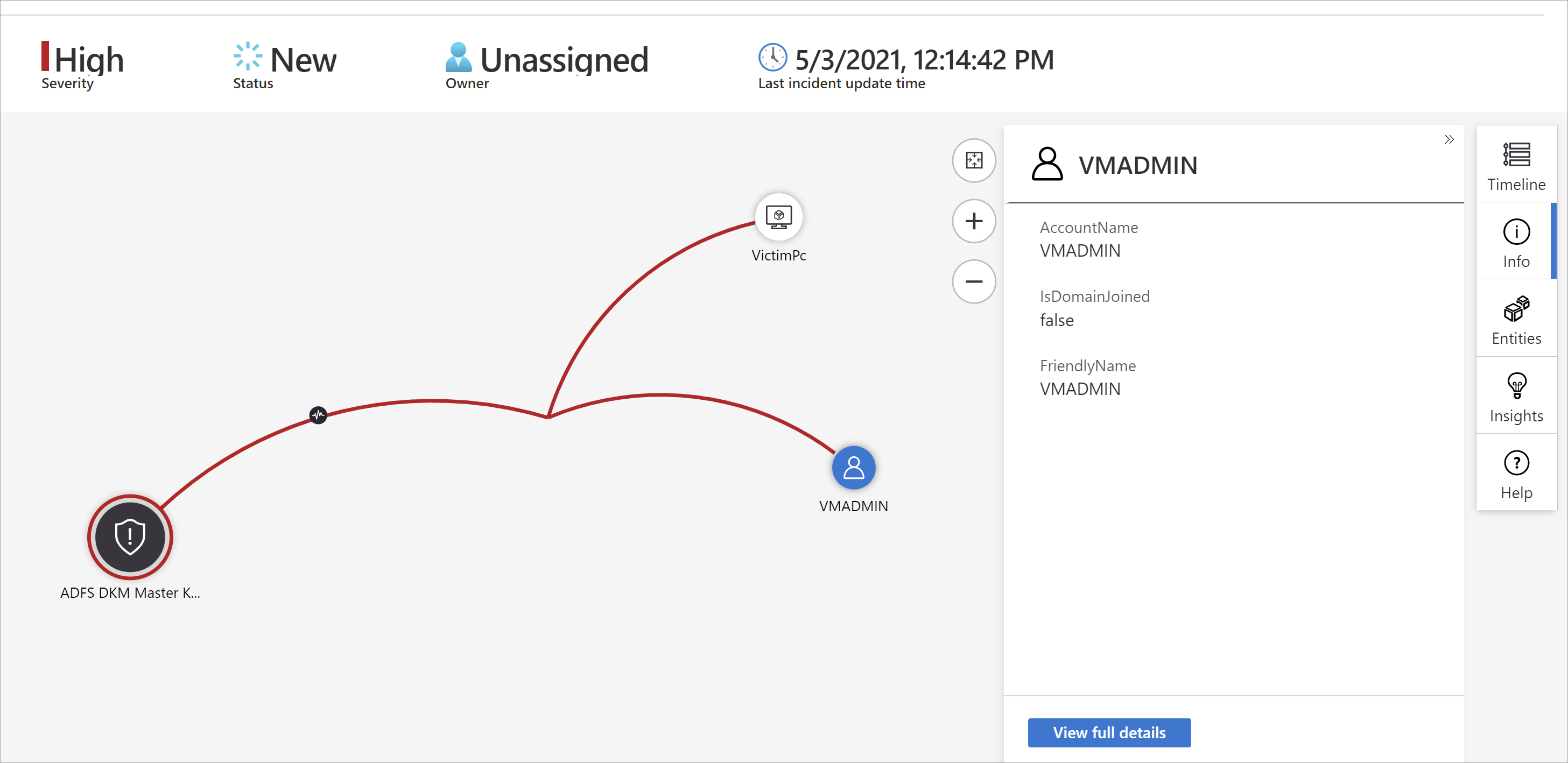

Wybierz zdarzenie, a następnie wybierz pozycję Zbadaj. Spowoduje to przejście do wykresu badania. Wykres zawiera ilustracyjną mapę jednostek połączonych bezpośrednio z alertem i każdy zasób połączony dalej.

Ważne

Będzie można zbadać zdarzenie tylko wtedy, gdy podczas konfigurowania reguły analizy użyto pól mapowania jednostek. Graf badania wymaga, aby oryginalny incydent zawierał jednostki.

Usługa Microsoft Sentinel obecnie obsługuje badanie zdarzeń do 30 dni.

Wybierz jednostkę, aby otworzyć okienko Jednostki , aby przejrzeć informacje dotyczące tej jednostki.

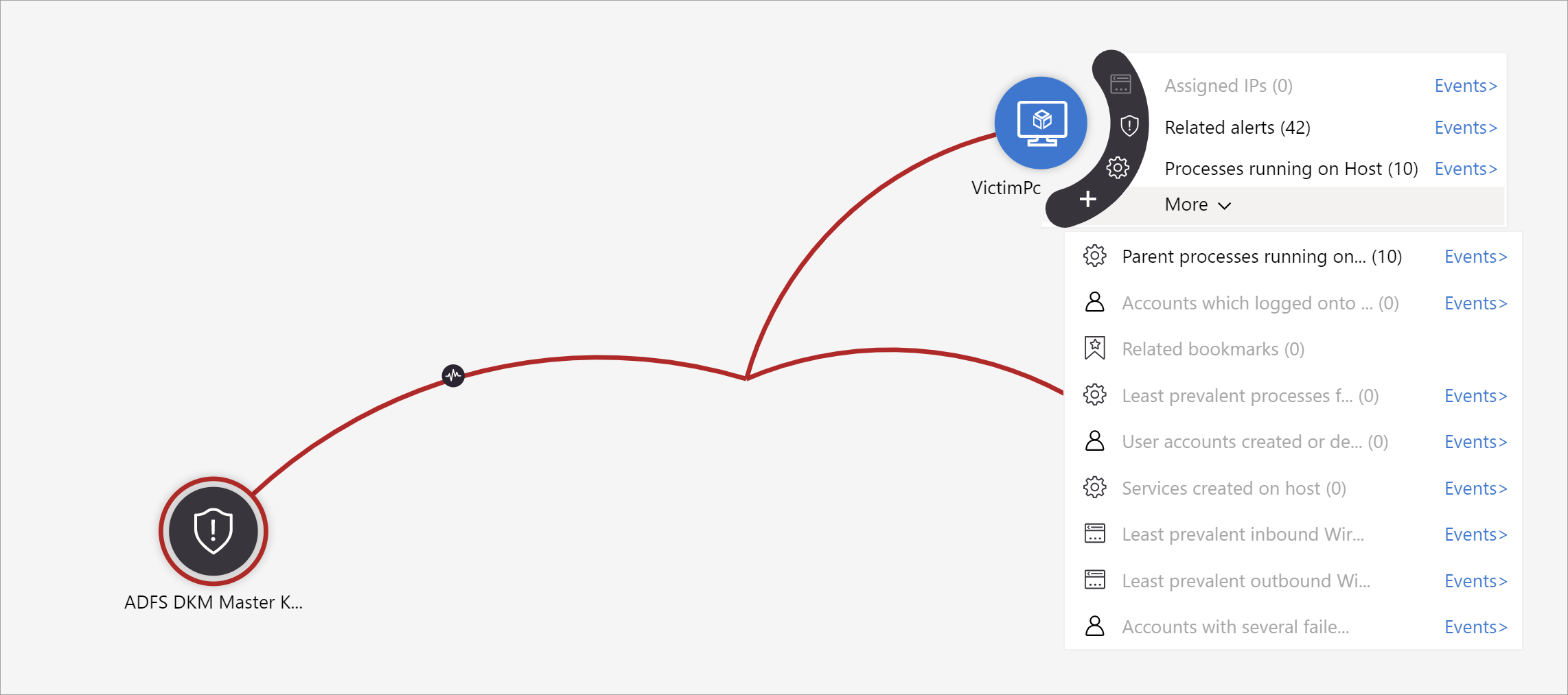

Rozwiń badanie, umieszczając wskaźnik myszy na każdej jednostce, aby wyświetlić listę pytań zaprojektowanych przez naszych ekspertów ds. zabezpieczeń i analityków na typ jednostki w celu pogłębienia badania. Nazywamy te zapytania eksploracji opcji.

Możesz na przykład zażądać powiązanych alertów. Jeśli wybierzesz zapytanie eksploracji, wynikowe uprawnienia zostaną dodane z powrotem do grafu. W tym przykładzie wybranie pozycji Powiązane alerty zwróciły następujące alerty do grafu:

Sprawdź, czy powiązane alerty są wyświetlane połączone z jednostką według wierszy kropkowanych.

Dla każdego zapytania eksploracji można wybrać opcję otwierania nieprzetworzonych wyników zdarzeń i zapytania używanego w usłudze Log Analytics, wybierając pozycję Zdarzenia>.

Aby zrozumieć zdarzenie, wykres przedstawia równoległą oś czasu.

Zatrzymaj wskaźnik myszy na osi czasu, aby zobaczyć, które elementy na grafie wystąpiły w jakim momencie w czasie.

Skoncentruj swoje badanie

Dowiedz się, jak rozszerzyć lub zawęzić zakres badania, dodając alerty do zdarzeń lub usuwając alerty ze zdarzeń.

Podobne zdarzenia (wersja zapoznawcza)

Jako analityk operacji zabezpieczeń podczas badania incydentu warto zwrócić uwagę na jego większy kontekst. Na przykład chcesz sprawdzić, czy inne zdarzenia, takie jak te, wystąpiły wcześniej lub są teraz wykonywane.

Możesz zidentyfikować współbieżne zdarzenia, które mogą być częścią tej samej większej strategii ataku.

Możesz zidentyfikować podobne incydenty w przeszłości, aby użyć ich jako punktów odniesienia dla bieżącego badania.

Możesz chcieć zidentyfikować właścicieli poprzednich podobnych zdarzeń, aby znaleźć osoby w SOC, które mogą dostarczyć więcej kontekstu lub do kogo można eskalować dochodzenie.

Podobna karta zdarzeń na stronie szczegółów zdarzenia, teraz w wersji zapoznawczej, zawiera maksymalnie 20 innych zdarzeń, które są najbardziej podobne do bieżącego. Podobieństwo jest obliczane przez wewnętrzne algorytmy usługi Microsoft Sentinel, a zdarzenia są sortowane i wyświetlane w kolejności malejącej podobieństwa.

Obliczanie podobieństwa

Istnieją trzy kryteria określające podobieństwo:

Podobne jednostki: Zdarzenie jest uznawane za podobne do innego zdarzenia, jeśli oba te jednostki obejmują te same jednostki. Im więcej jednostek dwa zdarzenia mają wspólne, tym bardziej podobne są one uważane za.

Podobna reguła: Zdarzenie jest uznawane za podobne do innego zdarzenia, jeśli zostały utworzone przez tę samą regułę analizy.

Podobne szczegóły alertu: Zdarzenie jest uznawane za podobne do innego zdarzenia, jeśli mają ten sam tytuł, nazwę produktu i/lub szczegóły niestandardowe.

Przyczyny wystąpienia zdarzenia na podobnej liście zdarzeń są wyświetlane w kolumnie Przyczyna podobieństwa. Umieść kursor na ikonie informacji, aby wyświetlić typowe elementy (jednostki, nazwę reguły lub szczegóły).

Ramy czasowe podobieństwa

Podobieństwo zdarzenia jest obliczane na podstawie danych z 14 dni przed ostatnim działaniem w zdarzeniu, które jest czasem zakończenia ostatniego alertu w zdarzeniu.

Podobieństwo zdarzenia jest obliczane ponownie za każdym razem, gdy wprowadzasz stronę szczegółów zdarzenia, więc wyniki mogą się różnić między sesjami, jeśli nowe zdarzenia zostały utworzone lub zaktualizowane.

Komentowanie zdarzeń

Jako analityk operacji zabezpieczeń podczas badania incydentu należy dokładnie udokumentować wykonywane czynności, zarówno w celu zapewnienia dokładnego raportowania zarządzania, jak i umożliwienia bezproblemowej współpracy i współpracy między współpracownikami. Usługa Microsoft Sentinel udostępnia rozbudowane środowisko komentowania, które pomoże Ci to osiągnąć.

Kolejną ważną rzeczą, którą można zrobić z komentarzami, jest automatyczne wzbogacanie zdarzeń. Po uruchomieniu podręcznika na incydencie, który pobiera odpowiednie informacje ze źródeł zewnętrznych (np. sprawdzanie pliku pod kątem złośliwego oprogramowania w virusTotal), podręcznik może umieścić odpowiedź zewnętrznego źródła — wraz z innymi informacjami zdefiniowanymi przez Ciebie — w komentarzach zdarzenia.

Komentarze są proste w użyciu. Dostęp do nich można uzyskać za pośrednictwem karty Komentarze na stronie szczegółów zdarzenia.

Często zadawane pytania

Podczas korzystania z komentarzy dotyczących zdarzeń należy wziąć pod uwagę kilka zagadnień. Poniższa lista pytań wskazuje na te zagadnienia.

Jakie rodzaje danych wejściowych są obsługiwane?

Tekst: Komentarze w usłudze Microsoft Sentinel obsługują wprowadzanie tekstu w postaci zwykłego tekstu, podstawowego kodu HTML i języka Markdown. Możesz również wkleić skopiowany tekst, kod HTML i znacznik Markdown w oknie komentarza.

Obrazy: Możesz wstawić linki do obrazów w komentarzach, a obrazy będą wyświetlane w tekście, ale obrazy muszą być już hostowane w publicznie dostępnej lokalizacji, takiej jak Dropbox, OneDrive, Google Drive i podobne. Nie można przekazywać obrazów bezpośrednio do komentarzy.

Czy istnieje limit rozmiaru komentarzy?

Na komentarz: pojedynczy komentarz może zawierać maksymalnie 30 000 znaków.

Na zdarzenie: pojedyncze zdarzenie może zawierać maksymalnie 100 komentarzy.

Uwaga

Limit rozmiaru pojedynczego rekordu incydentu w tabeli SecurityIncident w usłudze Log Analytics wynosi 64 KB. Jeśli ten limit zostanie przekroczony, komentarze (począwszy od najwcześniejszego) zostaną obcięte, co może mieć wpływ na komentarze, które będą wyświetlane w zaawansowanych wynikach wyszukiwania .

Rzeczywiste rekordy zdarzeń w bazie danych zdarzeń nie będą miały wpływu.

KtoTo można edytować lub usuwać komentarze?

Edytowanie: tylko autor komentarza ma uprawnienia do jego edytowania.

Usuwanie: tylko użytkownicy z rolą Współautor usługi Microsoft Sentinel mają uprawnienia do usuwania komentarzy. Nawet autor komentarza musi mieć tę rolę, aby ją usunąć.

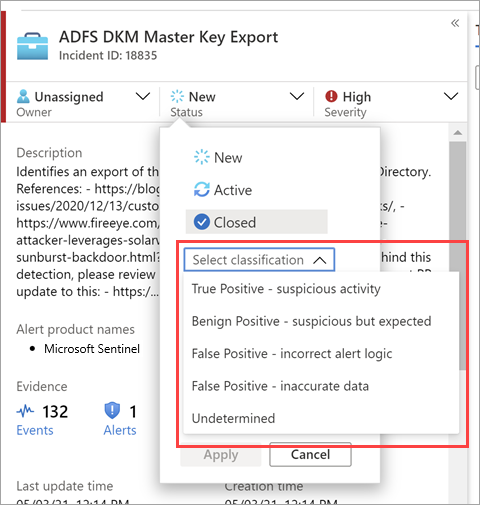

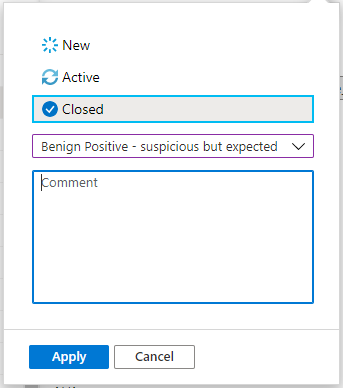

Zamykanie zdarzenia

Po rozwiązaniu określonego zdarzenia (na przykład po zakończeniu badania należy ustawić stan zdarzenia na Zamknięty. Gdy to zrobisz, zostanie wyświetlony monit o sklasyfikowanie zdarzenia, określając przyczynę jego zamknięcia. Ten krok jest obowiązkowy. Kliknij pozycję Wybierz klasyfikację i wybierz jedną z następujących pozycji z listy rozwijanej:

- Wynik prawdziwie dodatni — podejrzana aktywność

- Wynik nieszkodliwie dodatni — podejrzane, ale oczekiwane

- Wynik fałszywie dodatni — nieprawidłowa logika alertu

- Wynik fałszywie dodatni — nieprawidłowe dane

- Nieokreślone

Aby uzyskać więcej informacji na temat wyników fałszywie dodatnich i łagodnych wyników dodatnich, zobacz Obsługa wyników fałszywie dodatnich w usłudze Microsoft Sentinel.

Po wybraniu odpowiedniej klasyfikacji dodaj tekst opisowy w polu Komentarz . Będzie to przydatne w przypadku, gdy musisz odwołać się z powrotem do tego zdarzenia. Kliknij przycisk Zastosuj po zakończeniu, a zdarzenie zostanie zamknięte.

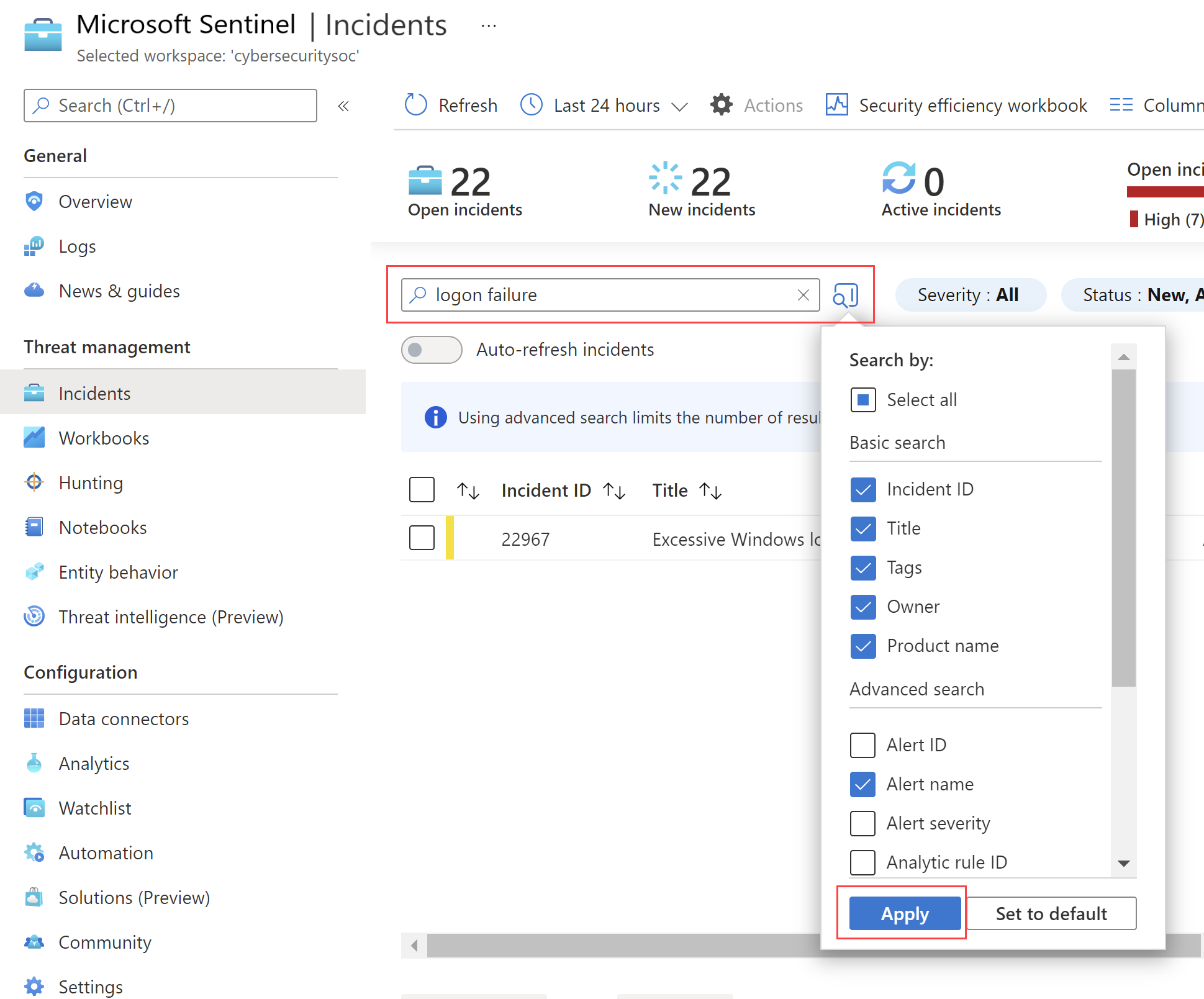

Wyszukiwanie zdarzeń

Aby szybko znaleźć określone zdarzenie, wprowadź ciąg wyszukiwania w polu wyszukiwania powyżej siatki zdarzeń i naciśnij klawisz Enter , aby odpowiednio zmodyfikować listę wyświetlanych zdarzeń. Jeśli zdarzenie nie jest uwzględnione w wynikach, możesz zawęzić wyszukiwanie przy użyciu opcji wyszukiwania zaawansowanego.

Aby zmodyfikować parametry wyszukiwania, wybierz przycisk Wyszukaj , a następnie wybierz parametry, w których chcesz uruchomić wyszukiwanie.

Na przykład:

Domyślnie wyszukiwania zdarzeń są uruchamiane tylko w wartościach Identyfikator zdarzenia, Tytuł, Tagi, Właściciel i Nazwa produktu. W okienku wyszukiwania przewiń listę w dół, aby wybrać co najmniej jeden inny parametr do wyszukania, a następnie wybierz pozycję Zastosuj , aby zaktualizować parametry wyszukiwania. Wybierz pozycję Ustaw, aby zresetować wybrane parametry do domyślnej opcji.

Uwaga

Wyszukiwanie w polu Właściciel obsługuje zarówno nazwy, jak i adresy e-mail.

Użycie opcji wyszukiwania zaawansowanego zmienia zachowanie wyszukiwania w następujący sposób:

| Sposób wyszukiwania | opis |

|---|---|

| Kolor przycisku wyszukiwania | Kolor przycisku wyszukiwania zmienia się w zależności od typów parametrów aktualnie używanych w wyszukiwaniu.

|

| Automatyczne odświeżanie | Korzystanie z zaawansowanych parametrów wyszukiwania uniemożliwia wybranie opcji automatycznego odświeżania wyników. |

| Parametry jednostki | Wszystkie parametry jednostki są obsługiwane w przypadku wyszukiwania zaawansowanego. Podczas wyszukiwania w dowolnym parametrze jednostki wyszukiwanie jest uruchamiane we wszystkich parametrach jednostki. |

| Wyszukiwanie ciągów | Wyszukiwanie ciągu wyrazów obejmuje wszystkie wyrazy w zapytaniu wyszukiwania. W ciągach wyszukiwania jest rozróżniana wielkość liter. |

| Obsługa między obszarami roboczymi | Wyszukiwania zaawansowane nie są obsługiwane w przypadku widoków wielu obszarów roboczych. |

| Liczba wyświetlonych wyników wyszukiwania | W przypadku korzystania z zaawansowanych parametrów wyszukiwania wyświetlane są jednocześnie tylko 50 wyników. |

Napiwek

Jeśli nie możesz znaleźć szukanych zdarzeń, usuń parametry wyszukiwania, aby rozwinąć wyszukiwanie. Jeśli wyniki wyszukiwania będą zawierać zbyt wiele elementów, dodaj więcej filtrów, aby zawęzić wyniki.

Następne kroki

W tym artykule przedstawiono sposób rozpoczynania badania zdarzeń przy użyciu usługi Microsoft Sentinel. Aby uzyskać więcej informacji, zobacz: