Sieciowe grupy zabezpieczeń z usługą Azure Site Recovery

Sieciowe grupy zabezpieczeń służą do ograniczania ruchu sieciowego do zasobów w sieci wirtualnej. Sieciowa grupa zabezpieczeń (NSG) zawiera listę reguł zabezpieczeń, które zezwalają na ruch przychodzący lub wychodzący lub wychodzący na podstawie źródłowego lub docelowego adresu IP, portu i protokołu.

W ramach modelu wdrażania Resource Manager sieciowe grupy zabezpieczeń mogą być skojarzone z podsieciami lub poszczególnymi interfejsami sieciowymi. Jeśli sieciowa grupa zabezpieczeń jest skojarzona z podsiecią, te reguły są stosowane do wszystkich zasobów połączonych z tą podsiecią. Ruch może być dodatkowo ograniczony przez skojarzenie sieciowej grupy zabezpieczeń z poszczególnymi interfejsami sieciowymi w podsieci, która ma już skojarzona sieciowa grupa zabezpieczeń.

W tym artykule opisano sposób używania sieciowych grup zabezpieczeń w usłudze Azure Site Recovery.

Korzystanie z sieciowych grup zabezpieczeń

Pojedyncza podsieć może mieć zero lub jedną skojarzona sieciowa grupa zabezpieczeń. Pojedynczy interfejs sieciowy może również mieć zero lub jedną skojarzną sieciową grupę zabezpieczeń. W związku z tym można skutecznie mieć ograniczenie ruchu podwójnego dla maszyny wirtualnej, kojarząc najpierw sieciową grupę zabezpieczeń z podsiecią, a następnie inną sieciową grupę zabezpieczeń do interfejsu sieciowego maszyny wirtualnej. Zastosowanie reguł sieciowej grupy zabezpieczeń w tym przypadku zależy od kierunku ruchu i priorytetu zastosowanych reguł zabezpieczeń.

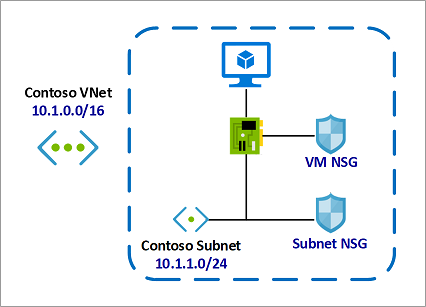

Rozważmy prosty przykład z jedną maszyną wirtualną w następujący sposób:

- Maszyna wirtualna jest umieszczana w podsieci Contoso.

- Podsieć Contoso jest skojarzona z sieciową grupą zabezpieczeń podsieci.

- Interfejs sieciowy maszyny wirtualnej jest dodatkowo skojarzony z sieciową grupą zabezpieczeń maszyny wirtualnej.

W tym przykładzie w przypadku ruchu przychodzącego grupa zabezpieczeń podsieci jest najpierw oceniana. Każdy ruch dozwolony przez sieciową grupę zabezpieczeń podsieci jest następnie oceniany przez sieciową grupę zabezpieczeń maszyn wirtualnych. Odwrotnie dotyczy ruchu wychodzącego, a najpierw oceniana jest sieciowa grupa zabezpieczeń maszyn wirtualnych. Każdy ruch dozwolony przez sieciową grupę zabezpieczeń maszyny wirtualnej jest następnie oceniany przez sieciową grupę zabezpieczeń podsieci.

Umożliwia to szczegółową aplikację reguł zabezpieczeń. Na przykład możesz zezwolić na przychodzący dostęp do Internetu do kilku maszyn wirtualnych aplikacji (takich jak maszyny wirtualne frontonu) w podsieci, ale ograniczyć przychodzący dostęp do Internetu do innych maszyn wirtualnych (takich jak baza danych i inne maszyny wirtualne zaplecza). W takim przypadku możesz mieć bardziej łagodną regułę w sieciowej grupie zabezpieczeń podsieci, zezwalając na ruch internetowy i ograniczając dostęp do określonych maszyn wirtualnych, odmawiając dostępu do sieciowej grupy zabezpieczeń maszyn wirtualnych. To samo można zastosować dla ruchu wychodzącego.

Podczas konfigurowania takich konfiguracji sieciowej grupy zabezpieczeń upewnij się, że odpowiednie priorytety są stosowane do reguł zabezpieczeń. Reguły są przetwarzane w kolejności priorytetów. Im niższy numer, tym wyższy priorytet, więc te o niższych numerach są przetwarzane przed tymi o wyższych numerach. Kiedy ruch jest zgodny z regułą, przetwarzanie zostaje zatrzymane. W związku z tym żadne istniejące reguły o niższych priorytetach (wyższych numerach), które mają takie same atrybuty jak reguły o wyższych priorytetach, nie będą przetwarzane.

Możesz czasami nie wiedzieć, że grupy zabezpieczeń sieci są stosowane do interfejsu sieciowego i podsieci. Reguły agregacji stosowane do interfejsu sieciowego można sprawdzić, wyświetlając obowiązujące reguły zabezpieczeń interfejsu sieciowego. Możesz również użyć funkcji weryfikacji przepływu adresów IP w usłudze Azure Network Watcher, aby określić, czy komunikacja jest dozwolona, czy z interfejsu sieciowego. Narzędzie informuje, czy komunikacja jest dozwolona, oraz która reguła zabezpieczeń sieci zezwala lub nie zezwala na ruch.

Replikacja lokalna na platformę Azure za pomocą sieciowej grupy zabezpieczeń

Usługa Azure Site Recovery umożliwia odzyskiwanie po awarii i migrację na platformę Azure na potrzeby lokalnych maszyn wirtualnych funkcji Hyper-V, maszyn wirtualnych VMware i serwerów fizycznych. W przypadku wszystkich scenariuszy lokalnych na platformie Azure dane replikacji są wysyłane do i przechowywane na koncie usługi Azure Storage. Podczas replikacji nie płacisz żadnych opłat za maszynę wirtualną. Po uruchomieniu trybu failover na platformie Azure Site Recovery automatycznie tworzy maszyny wirtualne IaaS platformy Azure.

Po utworzeniu maszyn wirtualnych po przejściu w tryb failover na platformę Azure sieciowe grupy zabezpieczeń mogą służyć do ograniczania ruchu sieciowego do sieci wirtualnej i maszyn wirtualnych. Site Recovery nie tworzy sieciowych grup zabezpieczeń w ramach operacji trybu failover. Zalecamy utworzenie wymaganych sieciowych grup zabezpieczeń platformy Azure przed zainicjowaniem trybu failover. Następnie można skojarzyć sieciowe grupy zabezpieczeń z maszynami wirtualnymi w trybie failover automatycznie podczas pracy w trybie failover przy użyciu skryptów automatyzacji z zaawansowanymi planami odzyskiwania Site Recovery.

Jeśli na przykład konfiguracja maszyny wirtualnej po przejściu w tryb failover jest podobna do przykładowego scenariusza opisanego powyżej:

- Sieć wirtualna Contoso i podsieć Contoso można utworzyć w ramach planowania odzyskiwania po awarii w docelowym regionie świadczenia usługi Azure.

- Można również utworzyć i skonfigurować zarówno sieciową grupę zabezpieczeń podsieci , jak i sieciową grupę zabezpieczeń maszyn wirtualnych w ramach tego samego planowania odzyskiwania po awarii.

- Sieciowa grupa zabezpieczeń podsieci może być następnie natychmiast skojarzona z podsiecią Contoso, ponieważ zarówno sieciowa grupa zabezpieczeń, jak i podsieć są już dostępne.

- Sieciowa grupa zabezpieczeń maszyn wirtualnych może być skojarzona z maszynami wirtualnymi podczas pracy w trybie failover przy użyciu planów odzyskiwania.

Po utworzeniu i skonfigurowaniu sieciowych grup zabezpieczeń zalecamy uruchomienie testowego przejścia w tryb failover w celu zweryfikowania skojarzeń sieciowych grup zabezpieczeń i łączności maszyn wirtualnych po przejściu w tryb failover.

Replikacja z platformy Azure do platformy Azure za pomocą sieciowej grupy zabezpieczeń

Usługa Azure Site Recovery umożliwia odzyskiwanie po awarii maszyn wirtualnych platformy Azure. Podczas włączania replikacji dla maszyn wirtualnych platformy Azure Site Recovery może utworzyć sieci wirtualne repliki (w tym podsieci i podsieci bramy) w regionie docelowym i utworzyć wymagane mapowania między źródłowymi i docelowymi sieciami wirtualnymi. Można również wstępnie utworzyć docelowe sieci boczne i podsieci oraz użyć tego samego podczas włączania replikacji. Site Recovery nie tworzy żadnych maszyn wirtualnych w docelowym regionie świadczenia usługi Azure przed przejściem w tryb failover.

W przypadku replikacji maszyny wirtualnej platformy Azure upewnij się, że reguły sieciowej grupy zabezpieczeń w regionie źródłowym platformy Azure zezwalają na łączność wychodzącą dla ruchu replikacji. Możesz również przetestować i zweryfikować te wymagane reguły za pomocą tej przykładowej konfiguracji sieciowej grupy zabezpieczeń.

Site Recovery nie tworzy ani nie replikuje sieciowych grup zabezpieczeń w ramach operacji trybu failover. Zalecamy utworzenie wymaganych sieciowych grup zabezpieczeń w docelowym regionie świadczenia usługi Azure przed zainicjowaniem trybu failover. Następnie można skojarzyć sieciowe grupy zabezpieczeń z maszynami wirtualnymi w trybie failover automatycznie podczas pracy w trybie failover przy użyciu skryptów automatyzacji z zaawansowanymi planami odzyskiwania Site Recovery.

Biorąc pod uwagę opisany wcześniej przykładowy scenariusz :

- Site Recovery można tworzyć repliki sieci wirtualnej Contoso i podsieci Contoso w docelowym regionie świadczenia usługi Azure po włączeniu replikacji dla maszyny wirtualnej.

- Możesz utworzyć żądane repliki sieciowej grupy zabezpieczeń podsieci i sieciowej grupy zabezpieczeńmaszyn wirtualnych (na przykład grupy zabezpieczeń podsieci docelowej i docelowej grupy zabezpieczeń maszyn wirtualnych) w docelowym regionie świadczenia usługi Azure, co pozwala na stosowanie dodatkowych reguł wymaganych w regionie docelowym.

- Docelowa sieciowa grupa zabezpieczeń podsieci może być natychmiast skojarzona z podsiecią regionu docelowego, ponieważ zarówno sieciowa grupa zabezpieczeń, jak i podsieć są już dostępne.

- Docelowa grupa zabezpieczeń maszyn wirtualnych może być skojarzona z maszynami wirtualnymi podczas pracy w trybie failover przy użyciu planów odzyskiwania.

Po utworzeniu i skonfigurowaniu sieciowych grup zabezpieczeń zalecamy uruchomienie testowego przejścia w tryb failover w celu zweryfikowania skojarzeń sieciowych grup zabezpieczeń i łączności maszyn wirtualnych po przejściu w tryb failover.

Następne kroki

- Dowiedz się więcej o sieciowych grupach zabezpieczeń.

- Dowiedz się więcej o regułach zabezpieczeń sieciowej grupy zabezpieczeń.

- Dowiedz się więcej o obowiązujących regułach zabezpieczeń dla sieciowej grupy zabezpieczeń.

- Dowiedz się więcej o planach odzyskiwania w celu zautomatyzowania trybu failover aplikacji.