Szyfrowanie po stronie serwera usługi Azure Disk Storage

Dotyczy: ✔️ Maszyny wirtualne z systemem Linux Maszyny ✔️ wirtualne z systemem Windows ✔️ — elastyczne zestawy ✔️ skalowania

Większość dysków zarządzanych platformy Azure jest szyfrowana za pomocą szyfrowania usługi Azure Storage, która używa szyfrowania po stronie serwera (SSE) w celu ochrony danych i pomaga spełnić wymagania organizacji dotyczące zabezpieczeń i zgodności. Szyfrowanie usługi Azure Storage automatycznie szyfruje dane przechowywane na dyskach zarządzanych platformy Azure (system operacyjny i dyski danych) magazynowanych domyślnie podczas utrwalania ich w chmurze. Dyski z szyfrowaniem na hoście włączone nie są jednak szyfrowane za pośrednictwem usługi Azure Storage. W przypadku dysków z włączonym szyfrowaniem na hoście serwer hostujący maszynę wirtualną zapewnia szyfrowanie danych oraz że zaszyfrowane dane przepływają do usługi Azure Storage.

Dane na dyskach zarządzanych platformy Azure są szyfrowane w sposób niewidoczny przy użyciu 256-bitowego szyfrowania AES, jednego z najsilniejszych dostępnych szyfrów blokowych i jest zgodny ze standardem FIPS 140-2. Aby uzyskać więcej informacji na temat modułów kryptograficznych bazowych dysków zarządzanych platformy Azure, zobacz Cryptography API: Next Generation (Interfejs API kryptografii: następna generacja)

Szyfrowanie usługi Azure Storage nie ma wpływu na wydajność dysków zarządzanych i nie ma dodatkowych kosztów. Aby uzyskać więcej informacji na temat szyfrowania usługi Azure Storage, zobacz Szyfrowanie usługi Azure Storage.

Uwaga

Dyski tymczasowe nie są dyskami zarządzanymi i nie są szyfrowane przez funkcję SSE, chyba że włączono szyfrowanie na hoście.

Informacje o zarządzaniu kluczami szyfrowania

Możesz polegać na kluczach zarządzanych przez platformę na potrzeby szyfrowania dysku zarządzanego lub zarządzać szyfrowaniem przy użyciu własnych kluczy. Jeśli zdecydujesz się zarządzać szyfrowaniem przy użyciu własnych kluczy, możesz określić klucz zarządzany przez klienta do użycia do szyfrowania i odszyfrowywania wszystkich danych na dyskach zarządzanych.

W poniższych sekcjach opisano szczegółowo każdą z opcji zarządzania kluczami.

Klucze zarządzane przez platformę

Domyślnie dyski zarządzane używają kluczy szyfrowania zarządzanych przez platformę. Wszystkie dyski zarządzane, migawki, obrazy i dane zapisywane na istniejących dyskach zarządzanych są automatycznie szyfrowane w spoczynku przy użyciu kluczy zarządzanych przez platformę. Klucze zarządzane przez platformę są zarządzane przez firmę Microsoft.

Klucze zarządzane przez klienta

Możesz zarządzać szyfrowaniem na poziomie każdego dysku zarządzanego przy użyciu własnych kluczy. Gdy określisz klucz zarządzany przez klienta, ten klucz będzie używany w celu ochrony i kontroli dostępu do klucza szyfrującego dane. Klucze zarządzane przez klienta zapewniają większą elastyczność zarządzania kontrolą dostępu.

Do przechowywania kluczy zarządzanych przez klienta należy użyć jednego z następujących magazynów kluczy platformy Azure:

Możesz zaimportować klucze RSA do usługi Key Vault lub wygenerować nowe klucze RSA w usłudze Azure Key Vault. Dyski zarządzane platformy Azure obsługują szyfrowanie i odszyfrowywanie w sposób w pełni przejrzysty przy użyciu szyfrowania kopert. Szyfruje dane przy użyciu klucza szyfrowania danych opartego na protokole AES 256 (DEK), który z kolei jest chroniony przy użyciu kluczy. Usługa Storage generuje klucze szyfrowania danych i szyfruje je przy użyciu kluczy zarządzanych przez klienta przy użyciu szyfrowania RSA. Szyfrowanie kopert umożliwia okresowe obracanie (zmienianie) kluczy zgodnie z zasadami zgodności bez wpływu na maszyny wirtualne. Podczas rotacji kluczy usługa Storage ponownie szyfruje klucze szyfrowania danych przy użyciu nowych kluczy zarządzanych przez klienta.

Dyski zarządzane i magazyn kluczy lub zarządzany moduł HSM muszą znajdować się w tym samym regionie świadczenia usługi Azure, ale mogą znajdować się w różnych subskrypcjach. Muszą również znajdować się w tej samej dzierżawie firmy Microsoft Entra, chyba że używasz funkcji Szyfruj dyski zarządzane przez klienta z kluczami zarządzanymi przez klienta (wersja zapoznawcza).

Pełna kontrola kluczy

Należy udzielić dostępu do dysków zarządzanych w usłudze Key Vault lub zarządzanym module HSM, aby używać kluczy do szyfrowania i odszyfrowywania klucza szyfrowania danych. Umożliwia to pełną kontrolę nad danymi i kluczami. Klucze można wyłączyć lub odwołać dostęp do dysków zarządzanych w dowolnym momencie. Możesz również przeprowadzić inspekcję użycia klucza szyfrowania za pomocą monitorowania usługi Azure Key Vault, aby upewnić się, że tylko dyski zarządzane lub inne zaufane usługi platformy Azure uzyskują dostęp do kluczy.

Ważne

Jeśli klucz jest wyłączony, usunięty lub wygasł, wszystkie maszyny wirtualne z systemem operacyjnym lub dyskami danych przy użyciu tego klucza zostaną automatycznie zamknięte. Po automatycznym zamknięciu maszyny wirtualne nie będą uruchamiane do momentu ponownego włączenia klucza lub przypisania nowego klucza.

Zazwyczaj operacje we/wy dysku (operacje odczytu lub zapisu) kończą się niepowodzeniem o jedną godzinę po wyłączeniu, usunięciu lub wygaśnięciu klucza.

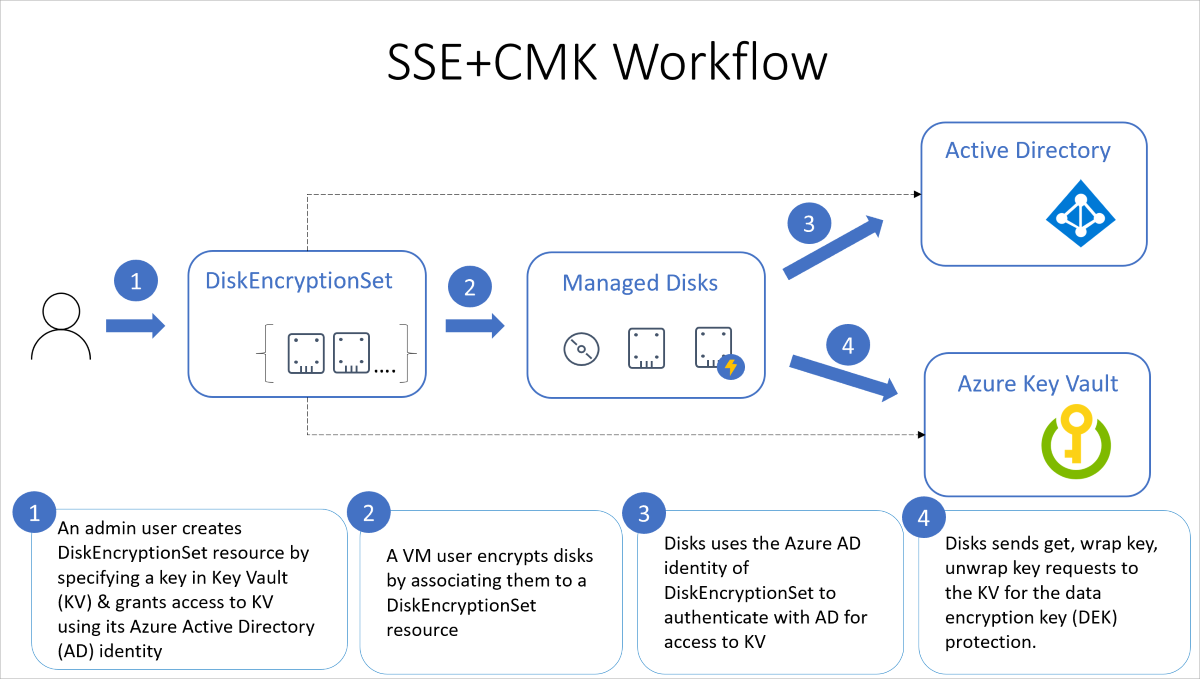

Na poniższym diagramie pokazano, jak dyski zarządzane używają identyfikatora Microsoft Entra i usługi Azure Key Vault do wykonywania żądań przy użyciu klucza zarządzanego przez klienta:

Poniższa lista zawiera bardziej szczegółowe omówienie diagramu:

- Administrator usługi Azure Key Vault tworzy zasoby magazynu kluczy.

- Administrator magazynu kluczy importuje swoje klucze RSA do usługi Key Vault lub generuje nowe klucze RSA w usłudze Key Vault.

- Ten administrator tworzy wystąpienie zasobu Zestawu szyfrowania dysków, określając identyfikator usługi Azure Key Vault i adres URL klucza. Zestaw szyfrowania dysków to nowy zasób wprowadzony w celu uproszczenia zarządzania kluczami dla dysków zarządzanych.

- Po utworzeniu zestawu szyfrowania dysku tożsamość zarządzana przypisana przez system jest tworzona w identyfikatorze Entra firmy Microsoft i skojarzona z zestawem szyfrowania dysków.

- Administrator usługi Azure Key Vault udziela następnie tożsamości zarządzanej uprawnień do wykonywania operacji w magazynie kluczy.

- Użytkownik maszyny wirtualnej tworzy dyski, kojarząc je z zestawem szyfrowania dysków. Użytkownik maszyny wirtualnej może również włączyć szyfrowanie po stronie serwera przy użyciu kluczy zarządzanych przez klienta dla istniejących zasobów, kojarząc je z zestawem szyfrowania dysku.

- Dyski zarządzane używają tożsamości zarządzanej do wysyłania żądań do usługi Azure Key Vault.

- W przypadku odczytywania lub zapisywania danych dyski zarządzane wysyłają żądania do usługi Azure Key Vault w celu szyfrowania (opakowywania) i odszyfrowania (odpakowywania) klucza szyfrowania danych w celu przeprowadzenia szyfrowania i odszyfrowywania danych.

Aby odwołać dostęp do kluczy zarządzanych przez klienta, zobacz Azure Key Vault PowerShell i interfejs wiersza polecenia usługi Azure Key Vault. Cofanie dostępu skutecznie blokuje dostęp do wszystkich danych na koncie magazynu, ponieważ klucz szyfrowania jest niedostępny przez usługę Azure Storage.

Automatyczna rotacja kluczy zarządzanych przez klienta

Ogólnie rzecz biorąc, jeśli używasz kluczy zarządzanych przez klienta, należy włączyć automatyczną rotację kluczy do najnowszej wersji klucza. Automatyczna rotacja kluczy pomaga zapewnić bezpieczeństwo kluczy. Dysk odwołuje się do klucza za pośrednictwem zestawu szyfrowania dysków. Po włączeniu automatycznej rotacji zestawu szyfrowania dysku system automatycznie zaktualizuje wszystkie dyski zarządzane, migawki i obrazy odwołujące się do zestawu szyfrowania dysku, aby używać nowej wersji klucza w ciągu jednej godziny. Aby dowiedzieć się, jak włączyć klucze zarządzane przez klienta z automatycznym obracaniem kluczy, zobacz Konfigurowanie usługi Azure Key Vault i funkcji DiskEncryptionSet z automatycznym obracaniem kluczy.

Uwaga

Maszyny wirtualne nie są ponownie uruchamiane podczas automatycznego obracania kluczy.

Jeśli nie możesz włączyć automatycznej rotacji kluczy, możesz użyć innych metod, aby otrzymywać alerty przed wygaśnięciem kluczy. W ten sposób możesz upewnić się, że klucze są obracane przed wygaśnięciem i zachować ciągłość działania. Możesz użyć usługi Azure Policy lub Azure Event Grid , aby wysłać powiadomienie po wygaśnięciu klucza wkrótce.

Ograniczenia

Na razie klucze zarządzane przez klienta mają następujące ograniczenia:

- Jeśli ta funkcja jest włączona dla dysku z migawkami przyrostowymi, nie można jej wyłączyć na tym dysku ani jego migawkach. Aby obejść ten problem, skopiuj wszystkie dane na zupełnie inny dysk zarządzany, który nie korzysta z kluczy zarządzanych przez klienta. Można to zrobić za pomocą interfejsu wiersza polecenia platformy Azure lub modułu Azure PowerShell.

- Obsługiwane są tylko klucze oprogramowania i modułu HSM RSA o rozmiarach 2048-bitowych, 3072-bitowych i 4096-bitowych, bez innych kluczy ani rozmiarów.

- Klucze HSM wymagają warstwy Premium usługi Azure Key Vault.

- Tylko w przypadku dysków w warstwie Ultra Disk i SSD w warstwie Premium w wersji 2:

- Migawki utworzone na podstawie dysków zaszyfrowanych za pomocą szyfrowania po stronie serwera i kluczy zarządzanych przez klienta muszą być szyfrowane przy użyciu tych samych kluczy zarządzanych przez klienta.

- Tożsamości zarządzane przypisane przez użytkownika nie są obsługiwane w przypadku dysków w warstwie Ultra i dysków SSD w warstwie Premium w wersji 2 zaszyfrowanych przy użyciu kluczy zarządzanych przez klienta.

- Większość zasobów związanych z kluczami zarządzanymi przez klienta (zestawy szyfrowania dysków, maszyny wirtualne, dyski i migawki) musi znajdować się w tej samej subskrypcji i regionie.

- Usługi Azure Key Vault mogą być używane z innej subskrypcji, ale muszą znajdować się w tym samym regionie co zestaw szyfrowania dysków. Jako wersja zapoznawcza możesz używać usługi Azure Key Vault z różnych dzierżaw firmy Microsoft Entra.

- Dyski zaszyfrowane za pomocą kluczy zarządzanych przez klienta mogą być przenoszone tylko do innej grupy zasobów, jeśli maszyna wirtualna, do której są dołączone, zostanie cofnięto przydział.

- Dysków, migawek i obrazów zaszyfrowanych przy użyciu kluczy zarządzanych przez klienta nie można przenosić między subskrypcjami.

- Dyski zarządzane obecnie lub wcześniej zaszyfrowane przy użyciu usługi Azure Disk Encryption nie mogą być szyfrowane przy użyciu kluczy zarządzanych przez klienta.

- Można utworzyć maksymalnie 5000 zestawów szyfrowania dysków na region na subskrypcję.

- Aby uzyskać informacje na temat używania kluczy zarządzanych przez klienta z galeriami obrazów udostępnionych, zobacz Wersja zapoznawcza: używanie kluczy zarządzanych przez klienta do szyfrowania obrazów.

Obsługiwane regiony

Klucze zarządzane przez klienta są dostępne we wszystkich regionach, w których są dostępne dyski zarządzane.

Ważne

Klucze zarządzane przez klienta opierają się na tożsamościach zarządzanych dla zasobów platformy Azure— funkcji identyfikatora Entra firmy Microsoft. Podczas konfigurowania kluczy zarządzanych przez klienta tożsamość zarządzana jest automatycznie przypisywana do zasobów w ramach tych elementów. Jeśli następnie przeniesiesz subskrypcję, grupę zasobów lub dysk zarządzany z jednego katalogu firmy Microsoft Entra do innego, tożsamość zarządzana skojarzona z dyskami zarządzanymi nie zostanie przeniesiona do nowej dzierżawy, więc klucze zarządzane przez klienta mogą przestać działać. Aby uzyskać więcej informacji, zobacz Przenoszenie subskrypcji między katalogami firmy Microsoft Entra.

Aby włączyć klucze zarządzane przez klienta dla dysków zarządzanych, zobacz nasze artykuły dotyczące sposobu włączania go za pomocą modułu Azure PowerShell, interfejsu wiersza polecenia platformy Azure lub witryny Azure Portal.

Zobacz Tworzenie dysku zarządzanego na podstawie migawki za pomocą interfejsu wiersza polecenia , aby zapoznać się z przykładem kodu.

Szyfrowanie na hoście — kompleksowe szyfrowanie danych maszyny wirtualnej

Po włączeniu szyfrowania na hoście szyfrowanie jest uruchamiane na samym hoście maszyny wirtualnej, do którego jest przydzielana maszyna wirtualna. Dane dla tymczasowego dysku i pamięci podręcznej dysku systemu operacyjnego/danych są przechowywane na tym hoście maszyny wirtualnej. Po włączeniu szyfrowania na hoście wszystkie te dane są szyfrowane w spoczynku i przepływy szyfrowane w usłudze Storage, gdzie są utrwalane. Zasadniczo szyfrowanie na hoście szyfruje dane od końca do końca. Szyfrowanie na hoście nie korzysta z procesora CPU maszyny wirtualnej i nie wpływa na wydajność maszyny wirtualnej.

Dyski tymczasowe i efemeryczne dyski systemu operacyjnego są szyfrowane w spoczynku przy użyciu kluczy zarządzanych przez platformę po włączeniu kompleksowego szyfrowania. Pamięć podręczna dysku systemu operacyjnego i danych są szyfrowane w spoczynku przy użyciu kluczy zarządzanych przez klienta lub zarządzanych przez platformę, w zależności od wybranego typu szyfrowania dysku. Jeśli na przykład dysk jest szyfrowany przy użyciu kluczy zarządzanych przez klienta, pamięć podręczna dysku jest szyfrowana przy użyciu kluczy zarządzanych przez klienta, a jeśli dysk jest zaszyfrowany przy użyciu kluczy zarządzanych przez platformę, pamięć podręczna dla dysku jest szyfrowana przy użyciu kluczy zarządzanych przez platformę.

Ograniczenia

- Obsługiwane w przypadku dysków Ultra Disk o rozmiarze 4k i ssd w warstwie Premium w wersji 2.

- Obsługiwane tylko w przypadku dysków Ultra Disk o rozmiarze 512e i ssd w warstwie Premium w wersji 2, jeśli zostały utworzone po 13.05.2023.

- W przypadku dysków utworzonych przed tą datą utwórz migawkę dysku i utwórz nowy dysk przy użyciu migawki.

- Nie można włączyć na maszynach wirtualnych ani w zestawach skalowania maszyn wirtualnych, które obecnie lub kiedykolwiek miały włączoną usługę Azure Disk Encryption.

- Nie można włączyć usługi Azure Disk Encryption na dyskach z włączonym szyfrowaniem na hoście.

- Szyfrowanie można włączyć w istniejących zestawach skalowania maszyn wirtualnych. Jednak tylko nowe maszyny wirtualne utworzone po włączeniu szyfrowania są automatycznie szyfrowane.

- Aby można było zaszyfrować istniejące maszyny wirtualne, należy cofnąć przydział i przydzielić ich przydział.

Dostępność w regionach

Szyfrowanie na hoście jest dostępne we wszystkich regionach dla wszystkich typów dysków.

Obsługiwane rozmiary maszyn wirtualnych

Pełną listę obsługiwanych rozmiarów maszyn wirtualnych można ściągnąć programowo. Aby dowiedzieć się, jak je programowo pobrać, zapoznaj się z sekcją Znajdowanie obsługiwanych rozmiarów maszyn wirtualnych w artykule modułu Azure PowerShell lub interfejsu wiersza polecenia platformy Azure.

Aby włączyć kompleksowe szyfrowanie przy użyciu szyfrowania na hoście, zobacz nasze artykuły dotyczące włączania go za pomocą modułu azure PowerShell, interfejsu wiersza polecenia platformy Azure lub witryny Azure Portal.

Podwójne szyfrowanie danych nieużywanych

Klienci z wysokim poziomem zabezpieczeń, którzy są zainteresowani ryzykiem związanym z konkretnym algorytmem szyfrowania, implementacją lub kluczem, których bezpieczeństwo zostało naruszone, może teraz wybrać dodatkową warstwę szyfrowania przy użyciu innego algorytmu/trybu szyfrowania w warstwie infrastruktury przy użyciu kluczy szyfrowania zarządzanych przez platformę. Ta nowa warstwa może być stosowana do utrwalonego systemu operacyjnego i dysków danych, migawek i obrazów, z których wszystkie będą szyfrowane w spoczynku przy użyciu podwójnego szyfrowania.

Ograniczenia

Podwójne szyfrowanie magazynowane nie jest obecnie obsługiwane w przypadku dysków w warstwie Ultra Lub dysków SSD w warstwie Premium w wersji 2.

Obsługiwane regiony

Podwójne szyfrowanie jest dostępne we wszystkich regionach, w których są dostępne dyski zarządzane.

Aby włączyć podwójne szyfrowanie magazynowane dla dysków zarządzanych, zobacz nasze artykuły dotyczące sposobu włączania go za pomocą modułu Azure PowerShell, interfejsu wiersza polecenia platformy Azure lub witryny Azure Portal.

Szyfrowanie po stronie serwera a szyfrowanie dysków platformy Azure

Usługa Azure Disk Encryption korzysta z funkcji DM-Crypt systemu Linux lub funkcji BitLocker systemu Windows do szyfrowania dysków zarządzanych przez klienta przy użyciu kluczy zarządzanych przez klienta na maszynie wirtualnej gościa. Szyfrowanie po stronie serwera przy użyciu kluczy zarządzanych przez klienta usprawnia usługę ADE, umożliwiając korzystanie z dowolnego typu systemu operacyjnego i obrazów dla maszyn wirtualnych przez szyfrowanie danych w usłudze Storage.

Ważne

Klucze zarządzane przez klienta opierają się na tożsamościach zarządzanych dla zasobów platformy Azure— funkcji identyfikatora Entra firmy Microsoft. Podczas konfigurowania kluczy zarządzanych przez klienta tożsamość zarządzana jest automatycznie przypisywana do zasobów w ramach tych elementów. Jeśli następnie przeniesiesz subskrypcję, grupę zasobów lub dysk zarządzany z jednego katalogu firmy Microsoft Entra do innego, tożsamość zarządzana skojarzona z dyskami zarządzanymi nie zostanie przeniesiona do nowej dzierżawy, więc klucze zarządzane przez klienta mogą już nie działać. Aby uzyskać więcej informacji, zobacz Przenoszenie subskrypcji między katalogami firmy Microsoft Entra.

Następne kroki

- Włącz kompleksowe szyfrowanie przy użyciu szyfrowania na hoście przy użyciu modułu Azure PowerShell, interfejsu wiersza polecenia platformy Azure lub witryny Azure Portal.

- Włącz podwójne szyfrowanie danych magazynowanych dla dysków zarządzanych za pomocą modułu Azure PowerShell, interfejsu wiersza polecenia platformy Azure lub witryny Azure Portal.

- Włącz klucze zarządzane przez klienta dla dysków zarządzanych za pomocą modułu Azure PowerShell, interfejsu wiersza polecenia platformy Azure lub witryny Azure Portal.

- Eksplorowanie szablonów usługi Azure Resource Manager na potrzeby tworzenia zaszyfrowanych dysków przy użyciu kluczy zarządzanych przez klienta

- Co to jest usługa Azure Key Vault?