Zarządzanie dostępem administratora

usługa Microsoft Defender dla Chmury Apps obsługuje kontrolę dostępu opartą na rolach. Ten artykuł zawiera instrukcje dotyczące ustawiania dostępu do aplikacji Defender dla Chmury dla administratorów. Aby uzyskać więcej informacji na temat przypisywania ról administratorów, zobacz artykuły dotyczące identyfikatora Microsoft Entra ID i platformy Microsoft 365.

Role microsoft 365 i Microsoft Entra z dostępem do aplikacji Defender dla Chmury

Uwaga

- Role Microsoft 365 i Microsoft Entra nie są wymienione na stronie zarządzania dostępem administratora Defender dla Chmury Apps. Aby przypisać role w usłudze Microsoft 365 lub Microsoft Entra ID, przejdź do odpowiednich ustawień kontroli dostępu opartej na rolach dla tej usługi.

- Defender dla Chmury Apps używa identyfikatora Entra firmy Microsoft do określenia ustawienia limitu czasu braku aktywności na poziomie katalogu użytkownika. Jeśli użytkownik jest skonfigurowany w identyfikatorze Entra firmy Microsoft, aby nigdy nie wylogowywał się, to to samo ustawienie będzie stosowane również w aplikacjach Defender dla Chmury.

Domyślnie następujące role administratora microsoft 365 i Microsoft Entra ID mają dostęp do aplikacji Defender dla Chmury:

Administrator globalny i administrator zabezpieczeń: Administracja istratorzy z pełnym dostępem mają pełne uprawnienia w usłudze Defender dla Chmury Apps. Mogą dodawać administratorów, dodawać zasady i ustawienia, przekazywać dzienniki i wykonywać akcje ładu, uzyskiwać dostęp do agentów rozwiązania SIEM i zarządzać nimi.

Administrator usługi Cloud App Security: zezwala na pełny dostęp i uprawnienia w aplikacjach Defender dla Chmury. Ta rola udziela pełnych uprawnień do aplikacji Defender dla Chmury, takich jak rola administratora globalnego identyfikatora entra firmy Microsoft. Ta rola jest jednak ograniczona do Defender dla Chmury Apps i nie będzie udzielać pełnych uprawnień w innych produktach zabezpieczeń firmy Microsoft.

Administrator zgodności: ma uprawnienia tylko do odczytu i może zarządzać alertami. Nie można uzyskać dostępu do zaleceń dotyczących zabezpieczeń dla platform w chmurze. Może tworzyć i modyfikować zasady plików, zezwalać na akcje ładu plików i wyświetlać wszystkie wbudowane raporty w Zarządzanie danymi.

Administrator danych zgodności: ma uprawnienia tylko do odczytu, może tworzyć i modyfikować zasady plików, zezwalać na akcje ładu plików i wyświetlać wszystkie raporty odnajdywania. Nie można uzyskać dostępu do zaleceń dotyczących zabezpieczeń dla platform w chmurze.

Operator zabezpieczeń: ma uprawnienia tylko do odczytu i może zarządzać alertami. Ci administratorzy nie mogą wykonywać następujących czynności:

- Tworzenie zasad lub edytowanie i zmiana istniejących zasad

- Wykonywanie akcji ładu

- Przekazywanie dzienników odnajdywania

- Zakaz lub zatwierdzanie aplikacji innych firm

- Wyświetlanie strony ustawień zakresu adresów IP i uzyskiwanie do niej dostępu

- Uzyskiwanie dostępu do wszystkich stron ustawień systemowych i wyświetlanie ich

- Uzyskiwanie dostępu do ustawień odnajdywania i wyświetlanie ich

- Uzyskiwanie dostępu do strony Łącznik aplikacji i wyświetlanie jej

- Wyświetlanie dziennika nadzoru i uzyskiwanie do niego dostępu

- Wyświetlanie strony zarządzania raportami migawek i uzyskiwanie do niej dostępu

- Uzyskiwanie dostępu do agentów SIEM i wyświetlanie ich

Czytelnik zabezpieczeń: ma uprawnienia tylko do odczytu. Ci administratorzy nie mogą wykonywać następujących czynności:

- Tworzenie zasad lub edytowanie i zmiana istniejących zasad

- Wykonywanie akcji ładu

- Przekazywanie dzienników odnajdywania

- Zakaz lub zatwierdzanie aplikacji innych firm

- Wyświetlanie strony ustawień zakresu adresów IP i uzyskiwanie do niej dostępu

- Uzyskiwanie dostępu do wszystkich stron ustawień systemowych i wyświetlanie ich

- Uzyskiwanie dostępu do ustawień odnajdywania i wyświetlanie ich

- Uzyskiwanie dostępu do strony Łącznik aplikacji i wyświetlanie jej

- Wyświetlanie dziennika nadzoru i uzyskiwanie do niego dostępu

- Wyświetlanie strony zarządzania raportami migawek i uzyskiwanie do niej dostępu

- Uzyskiwanie dostępu do agentów SIEM i wyświetlanie ich

Czytelnik globalny: ma pełny dostęp tylko do odczytu do wszystkich aspektów aplikacji Defender dla Chmury. Nie można zmienić żadnych ustawień ani podjąć żadnych akcji.

Uwaga

Funkcje ładu aplikacji są kontrolowane tylko przez role identyfikatora Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz Role ładu aplikacji.

Uprawnienia i role

| Uprawnienia | Administrator globalny | Administrator zabezpieczeń | Administrator zgodności | Administracja danych zgodności | Operator zabezpieczeń | Czytelnik zabezpieczeń | Czytelnik globalny | Administracja usługi PBI | Administrator usługi Cloud App Security |

|---|---|---|---|---|---|---|---|---|---|

| Odczytywanie alertów | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Zarządzanie alertami | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| Odczytywanie aplikacji OAuth | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Wykonywanie akcji aplikacji OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Dostęp do odnalezionych aplikacji, katalogu aplikacji w chmurze i innych danych odnajdywania w chmurze | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Konfigurowanie łączników interfejsu API | ✔ | ✔ | ✔ | ✔ | |||||

| Wykonywanie akcji odnajdywania w chmurze | ✔ | ✔ | ✔ | ||||||

| Uzyskiwanie dostępu do danych plików i zasad dotyczących plików | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Wykonywanie akcji dotyczących plików | ✔ | ✔ | ✔ | ✔ | |||||

| Dziennik nadzoru dostępu | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Wykonywanie akcji dziennika ładu | ✔ | ✔ | ✔ | ✔ | |||||

| Uzyskiwanie dostępu do dziennika ładu odnajdywania w zakresie | ✔ | ✔ | ✔ | ||||||

| Odczytywanie zasad | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Wykonywanie wszystkich akcji zasad | ✔ | ✔ | ✔ | ✔ | |||||

| Wykonywanie akcji zasad dotyczących plików | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| Wykonywanie akcji zasad OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Wyświetlanie dostępu administratora do zarządzania | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Zarządzanie prywatnością administratorów i działań | ✔ | ✔ | ✔ |

Wbudowane role administratora w aplikacjach Defender dla Chmury

Następujące określone role administratora można skonfigurować w portalu usługi Microsoft Defender w obszarze Uprawnienia > role aplikacji > w chmurze:

Administrator globalny: ma pełny dostęp podobny do roli Administracja istratora globalnego firmy Microsoft, ale tylko do aplikacji Defender dla Chmury.

Administrator zgodności: przyznaje te same uprawnienia co rola administratora usługi Microsoft Entra Compliance, ale tylko do Defender dla Chmury Apps.

Czytelnik zabezpieczeń: przyznaje te same uprawnienia co rola czytelnika zabezpieczeń firmy Microsoft, ale tylko do Defender dla Chmury Apps.

Operator zabezpieczeń: przyznaje te same uprawnienia co rola operatora Microsoft Entra Security, ale tylko do Defender dla Chmury Apps.

Administrator aplikacji/wystąpienia: ma pełne lub tylko do odczytu uprawnienia do wszystkich danych w usłudze Defender dla Chmury Apps, które dotyczą wyłącznie wybranej aplikacji lub wystąpienia aplikacji. Możesz na przykład przyznać administratorowi użytkownika uprawnienia do wystąpienia usługi Box European. Administrator będzie widzieć tylko dane odnoszące się do wystąpienia usługi Box European, niezależnie od tego, czy są to pliki, działania, zasady, czy alerty:

- Strona Działania — tylko działania dotyczące określonej aplikacji

- Alerty — tylko alerty dotyczące określonej aplikacji. W niektórych przypadkach dane alertu związane z inną aplikacją, jeśli dane są skorelowane z określoną aplikacją. Widoczność danych alertów związanych z inną aplikacją jest ograniczona i nie ma dostępu do przechodzenia do szczegółów

- Zasady — może wyświetlać wszystkie zasady i jeśli przypisano pełne uprawnienia, mogą edytować lub tworzyć tylko zasady, które dotyczą wyłącznie aplikacji/wystąpienia

- Strona Konta — tylko konta dla określonej aplikacji/wystąpienia

- Uprawnienia aplikacji — tylko uprawnienia dla określonej aplikacji/wystąpienia

- Strona Pliki — tylko pliki z określonej aplikacji/wystąpienia

- Kontrola aplikacji dostępu warunkowego — brak uprawnień

- Działanie usługi Cloud Discovery — brak uprawnień

- Rozszerzenia zabezpieczeń — uprawnienia tylko dla tokenu interfejsu API z uprawnieniami użytkownika

- Akcje ładu — tylko dla określonej aplikacji/wystąpienia

- Zalecenia dotyczące zabezpieczeń dla platform w chmurze — brak uprawnień

- Zakresy adresów IP — brak uprawnień

Administrator grupy użytkowników: ma pełne lub tylko do odczytu uprawnienia do wszystkich danych w usłudze Defender dla Chmury Apps, które dotyczą wyłącznie przypisanych do nich grup. Jeśli na przykład przypiszesz uprawnienia administratora użytkownika do grupy "Niemcy — wszyscy użytkownicy", administrator może wyświetlać i edytować informacje w aplikacji Defender dla Chmury tylko dla tej grupy użytkowników. Administrator grupy użytkowników ma następujący dostęp:

Strona Działania — tylko działania dotyczące użytkowników w grupie

Alerty — tylko alerty dotyczące użytkowników w grupie. W niektórych przypadkach dane alertu związane z innym użytkownikiem, jeśli dane są skorelowane z użytkownikami w grupie. Widoczność danych alertów związanych z innymi użytkownikami jest ograniczona i nie ma dostępu do przechodzenia do szczegółów, aby uzyskać więcej informacji.

Zasady — może wyświetlać wszystkie zasady i jeśli przypisano pełne uprawnienia, mogą edytować lub tworzyć tylko zasady, które dotyczą wyłącznie użytkowników w grupie

Strona Konta — tylko konta dla określonych użytkowników w grupie

Uprawnienia aplikacji — brak uprawnień

Strona Pliki — brak uprawnień

Kontrola aplikacji dostępu warunkowego — brak uprawnień

Działanie usługi Cloud Discovery — brak uprawnień

Rozszerzenia zabezpieczeń — uprawnienia tylko dla tokenu interfejsu API z użytkownikami w grupie

Akcje nadzoru — tylko dla określonych użytkowników w grupie

Zalecenia dotyczące zabezpieczeń dla platform w chmurze — brak uprawnień

Zakresy adresów IP — brak uprawnień

Uwaga

- Aby przypisać grupy do administratorów grup użytkowników, należy najpierw zaimportować grupy użytkowników z połączonych aplikacji.

- Uprawnienia administratorów grupy użytkowników można przypisywać tylko do zaimportowanych grup firmy Microsoft Entra.

Administrator globalny rozwiązania Cloud Discovery: ma uprawnienia do wyświetlania i edytowania wszystkich ustawień i danych usługi Cloud Discovery. Administrator odnajdywania globalnego ma następujący dostęp:

- Ustawienia

- Ustawienia systemowe — tylko wyświetlanie

- Ustawienia usługi Cloud Discovery — wyświetlanie i edytowanie wszystkich (uprawnienia anonimizacji zależą od tego, czy była dozwolona podczas przypisywania roli)

- Działanie rozwiązania Cloud Discovery — pełne uprawnienia

- Alerty — wyświetlanie alertów związanych tylko z odpowiednim raportem usługi Cloud Discovery i zarządzanie nimi

- Zasady — może wyświetlać wszystkie zasady i może edytować lub tworzyć tylko zasady usługi Cloud Discovery

- Strona Działania — brak uprawnień

- Strona Konta — brak uprawnień

- Uprawnienia aplikacji — brak uprawnień

- Strona Pliki — brak uprawnień

- Kontrola aplikacji dostępu warunkowego — brak uprawnień

- Rozszerzenia zabezpieczeń — tworzenie i usuwanie własnych tokenów interfejsu API

- Akcje ładu — tylko akcje związane z usługą Cloud Discovery

- Zalecenia dotyczące zabezpieczeń dla platform w chmurze — brak uprawnień

- Zakresy adresów IP — brak uprawnień

- Ustawienia

Administrator raportu usługi Cloud Discovery:

- Ustawienia

- Ustawienia systemowe — tylko wyświetlanie

- Ustawienia usługi Cloud Discovery — wyświetlanie wszystkich (uprawnienia do anonimizacji zależą od tego, czy była dozwolona podczas przypisywania roli)

- Działanie usługi Cloud Discovery — uprawnienia tylko do odczytu

- Alerty — wyświetlanie tylko alertów związanych z odpowiednim raportem usługi Cloud Discovery

- Zasady — może wyświetlać wszystkie zasady i tworzyć tylko zasady usługi Cloud Discovery bez możliwości zarządzania aplikacją (tagowanie, sankcje i niezatwierdzone)

- Strona Działania — brak uprawnień

- Strona Konta — brak uprawnień

- Uprawnienia aplikacji — brak uprawnień

- Strona Pliki — brak uprawnień

- Kontrola aplikacji dostępu warunkowego — brak uprawnień

- Rozszerzenia zabezpieczeń — tworzenie i usuwanie własnych tokenów interfejsu API

- Akcje ładu — wyświetlanie tylko akcji związanych z odpowiednim raportem usługi Cloud Discovery

- Zalecenia dotyczące zabezpieczeń dla platform w chmurze — brak uprawnień

- Zakresy adresów IP — brak uprawnień

- Ustawienia

Uwaga

Wbudowane role administratora usługi Defender dla Chmury Apps zapewniają tylko uprawnienia dostępu do aplikacji Defender dla Chmury.

Zastępowanie uprawnień administratora

Jeśli chcesz zastąpić uprawnienia administratora z witryny Microsoft Entra ID lub Platformy Microsoft 365, możesz to zrobić ręcznie, dodając użytkownika do aplikacji Defender dla Chmury i przypisując uprawnienia użytkownika. Jeśli na przykład chcesz przypisać Stephanie, który jest czytelnikiem zabezpieczeń w usłudze Microsoft Entra ID, aby mieć pełny dostęp w usłudze Defender dla Chmury Apps, możesz dodać ją ręcznie do aplikacji Defender dla Chmury i przypisać jej pełny dostęp, aby zastąpić swoją rolę i zezwolić jej na niezbędne uprawnienia w usłudze Defender dla Chmury Apps. Należy pamiętać, że nie można zastąpić ról firmy Microsoft Entra, które udzielają pełnego dostępu (administrator globalny, administrator zabezpieczeń i administrator usługi Cloud App Security).

Dodawanie dodatkowych administratorów

Możesz dodać dodatkowych administratorów do aplikacji Defender dla Chmury bez dodawania użytkowników do ról administracyjnych firmy Microsoft Entra. Aby dodać dodatkowych administratorów, wykonaj następujące kroki:

Ważne

- Dostęp do strony Zarządzanie dostępem administratora jest dostępny dla członków globalnych Administracja istratorów, Administracja istratorów zabezpieczeń, Administracja istratorów zgodności, Administracja istratorów zgodności, operatorów zabezpieczeń, czytelników zabezpieczeń i grup czytelników globalnych.

- Tylko Administracja istratory globalne firmy Microsoft lub Administracja istratory zabezpieczeń mogą edytować stronę Zarządzanie dostępem administratora i udzielać innym użytkownikom dostępu do aplikacji Defender dla Chmury.

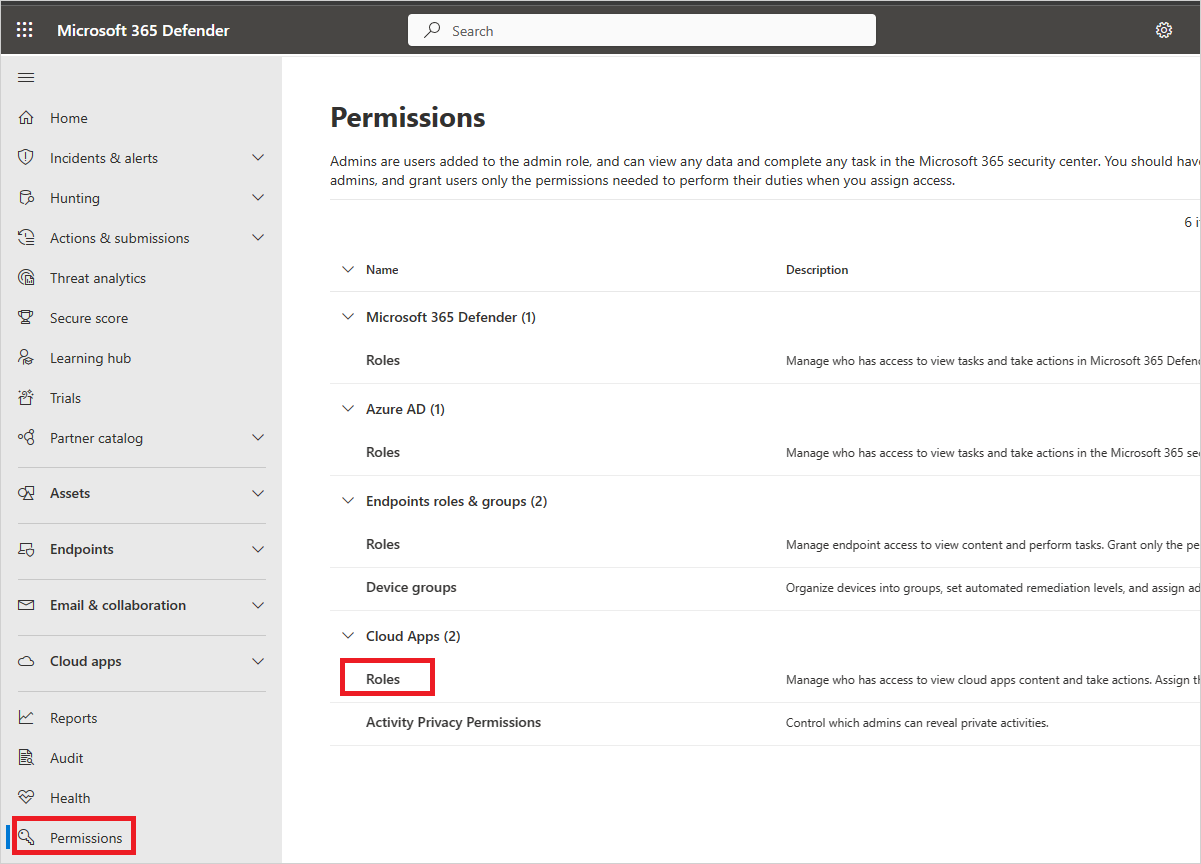

W witrynie Microsoft Defender Portal w menu po lewej stronie wybierz pozycję Uprawnienia.

W obszarze Aplikacje w chmurze wybierz pozycję Role.

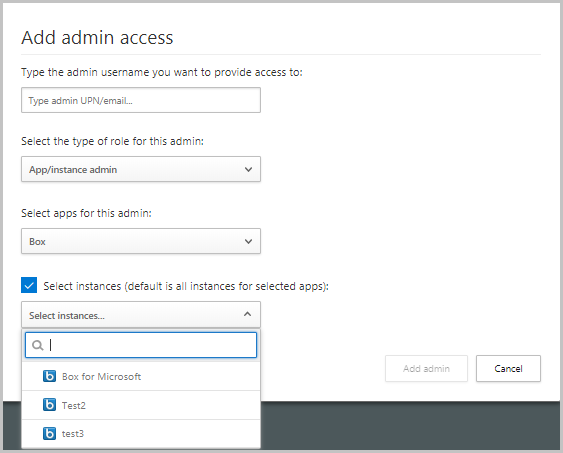

Wybierz pozycję +Dodaj użytkownika, aby dodać administratorów, którzy powinni mieć dostęp do aplikacji Defender dla Chmury. Podaj adres e-mail użytkownika z organizacji.

Uwaga

Jeśli chcesz dodać zewnętrznych dostawców usług zabezpieczeń zarządzanych (MSSPs) jako administratorów aplikacji Defender dla Chmury, upewnij się, że najpierw zaprosisz ich jako gościa do organizacji.

Następnie wybierz listę rozwijaną, aby ustawić typ roli administratora, administratora globalnego, czytelnika zabezpieczeń, administratora zgodności, administratora aplikacji/wystąpienia, administratora grupy użytkowników, administratora globalnego rozwiązania Cloud Discovery lub administratora raportu usługi Cloud Discovery. Jeśli wybierzesz pozycję Administrator aplikacji/wystąpienia, wybierz aplikację i wystąpienie, dla którego administrator ma uprawnienia.

Uwaga

Każdy administrator, którego dostęp jest ograniczony, który próbuje uzyskać dostęp do strony z ograniczeniami lub wykona akcję z ograniczeniami, otrzyma błąd, że nie ma uprawnień dostępu do strony lub wykona akcję.

Wybierz pozycję Dodaj administratora.

Zapraszanie administratorów zewnętrznych

Defender dla Chmury Apps umożliwia zapraszanie administratorów zewnętrznych (MSSPs) jako administratorów usługi Defender dla Chmury Apps w organizacji (klienta MSSP). Aby dodać usługi MSSPs, upewnij się, że Defender dla Chmury Aplikacje są włączone w dzierżawie MSSPs, a następnie dodaj je jako użytkowników współpracy microsoft Entra B2B w witrynie Azure Portal klientów MSSPs. Po dodaniu usługi MSSPs można skonfigurować jako administratorów i przypisać dowolną z ról dostępnych w usłudze Defender dla Chmury Apps.

Aby dodać usługi MSSPs do usługi Defender dla Chmury Apps klienta msSP

- Dodaj dostawców usługi MSSPs jako gościa w katalogu klienta MSSP, wykonując kroki opisane w sekcji Dodawanie użytkowników-gości do katalogu.

- Dodaj dostawcy usługi MSSPs i przypisz rolę administratora w portalu Defender dla Chmury Apps klienta msSP, wykonując kroki opisane w sekcji Dodawanie dodatkowych administratorów. Podaj ten sam zewnętrzny adres e-mail używany podczas dodawania ich jako gości w katalogu klienta programu MSSP.

Dostęp dla dostawców usług MSSPs do usługi Defender dla Chmury Apps klienta msSP

Domyślnie dostawcy usługi MSSPs uzyskują dostęp do dzierżawy usługi Defender dla Chmury Apps za pomocą następującego adresu URL: https://security.microsoft.com.

Dostawcy usługi MSSPs muszą jednak uzyskać dostęp do witryny Microsoft Defender Portal klienta msSP przy użyciu adresu URL specyficznego dla dzierżawy w następującym formacie: https://security.microsoft.com/?tid=<tenant_id>.

Dostawcy usługi MSSPs mogą wykonać następujące kroki, aby uzyskać identyfikator dzierżawy portalu klienta msSP, a następnie użyć identyfikatora w celu uzyskania dostępu do adresu URL specyficznego dla dzierżawy:

Jako dostawca msSP zaloguj się do identyfikatora Entra firmy Microsoft przy użyciu swoich poświadczeń.

Przełącz katalog do dzierżawy klienta MSSP.

Wybierz pozycję Microsoft Entra ID Properties (Właściwości identyfikatora entra>firmy Microsoft). Identyfikator dzierżawy klienta msSP znajdziesz w polu Identyfikator dzierżawy.

Uzyskaj dostęp do portalu klienta programu MSSP, zastępując

customer_tenant_idwartość następującym adresem URL:https://security.microsoft.com/?tid=<tenant_id>.

inspekcja działań Administracja

Defender dla Chmury Apps umożliwia eksportowanie dziennika działań logowania administratora oraz inspekcję widoków określonego użytkownika lub alertów przeprowadzonych w ramach badania.

Aby wyeksportować dziennik, wykonaj następujące kroki:

W witrynie Microsoft Defender Portal w menu po lewej stronie wybierz pozycję Uprawnienia.

W obszarze Aplikacje w chmurze wybierz pozycję Role.

Na stronie ról Administracja w prawym górnym rogu wybierz pozycję Eksportuj działania administratora.

Określ wymagany zakres czasu.

Wybierz Eksportuj.