Łącznik jamf Mobile Threat Defense z usługą Intune

Kontrolowanie dostępu urządzeń przenośnych do zasobów firmy przy użyciu dostępu warunkowego na podstawie oceny ryzyka przeprowadzonej przez narzędzie Jamf. Jamf to rozwiązanie usługi Mobile Threat Defense (MTD), które integruje się z Microsoft Intune. Ryzyko jest oceniane na podstawie danych telemetrycznych zebranych z urządzeń przez usługę Jamf, w tym:

- Luki w zabezpieczeniach systemu operacyjnego

- Zainstalowane złośliwe aplikacje

- Złośliwe profile sieciowe

- Cryptojacking

Zasady dostępu warunkowego , które są oparte na ocenie ryzyka narzędzia Jamf, można skonfigurować za pomocą zasad zgodności urządzeń usługi Intune. Zasady oceny ryzyka mogą zezwalać niezgodnym urządzeniom na dostęp do zasobów firmowych lub blokować go na podstawie wykrytych zagrożeń.

Uwaga

W lipcu 2021 roku Jamf zakończył przejęcie Wandery, a ostatnio rozpoczął rebranding i aktualizacje, aby przenieść Wanderę do portfolio Jamf. Praca nad zaktualizowaniem centrum administracyjnego usługi Intune w celu odzwierciedlenia nowego znakowania pozostaje w toku. Ta zawartość będzie odzwierciedlać nową markę Jamf, jeśli to możliwe, ale w razie potrzeby będzie odzwierciedlać znakowanie Wandera, aby zachować dokładność bieżącego interfejsu użytkownika w centrum administracyjnym.

Jak usługa Intune i narzędzie Jamf Mobile Threat Defense pomagają chronić zasoby firmy?

Aplikacja mobilna jamf bezproblemowo instaluje się przy użyciu Microsoft Intune. Ta aplikacja przechwytuje dane telemetryczne systemu plików, stosu sieci oraz urządzenia i aplikacji (jeśli są dostępne). Te informacje są synchronizowane z usługą jamf w chmurze w celu oceny ryzyka urządzenia pod kątem zagrożeń mobilnych. Te klasyfikacje na poziomie ryzyka można skonfigurować zgodnie z potrzebami w konsoli administratora narzędzia Jamf.

Zasady zgodności w usłudze Intune obejmują regułę mtd opartą na ocenie ryzyka narzędzia Jamf. Po włączeniu tej reguły usługa Intune ocenia zgodność urządzenia z włączonymi zasadami.

W przypadku niezgodnych urządzeń można zablokować dostęp do zasobów, takich jak microsoft 365. Użytkownicy zablokowanych urządzeń otrzymują wskazówki z aplikacji Jamf, aby rozwiązać ten problem i odzyskać dostęp.

Narzędzie Jamf aktualizuje usługę Intune przy użyciu najnowszego poziomu zagrożenia na każdym urządzeniu (Bezpieczny, Niski, Średni lub Wysoki) za każdym razem, gdy się zmieni. Ten poziom zagrożenia jest stale ponownie obliczany przez chmurę zabezpieczeń jamf i jest oparty na stanie urządzenia, aktywności sieciowej i licznych kanałach informacyjnych analizy zagrożeń mobilnych w różnych kategoriach zagrożeń.

Te kategorie i skojarzone z nimi poziomy zagrożeń można skonfigurować w witrynie Jamf Security Cloud Portal, dzięki czemu całkowity obliczony poziom zagrożenia dla każdego urządzenia można dostosować zgodnie z wymaganiami dotyczącymi zabezpieczeń organizacji. Mając poziom zagrożenia, istnieją dwa typy zasad usługi Intune, które wykorzystują te informacje do zarządzania dostępem do danych firmowych:

Korzystając z zasad zgodności urządzeń z dostępem warunkowym, administratorzy ustawiają zasady, aby automatycznie oznaczać urządzenie zarządzane jako "niezgodne" na podstawie poziomu zagrożenia zgłoszonego przez narzędzie Jamf. Ta flaga zgodności powoduje następnie, że zasady dostępu warunkowego umożliwiają lub odmawiają dostępu do aplikacji korzystających z nowoczesnego uwierzytelniania. Aby uzyskać szczegółowe informacje o konfiguracji , zobacz Tworzenie zasad zgodności urządzeń usługi Mobile Threat Defense (MTD) w usłudze Intune.

Korzystając z zasad ochrony aplikacji z uruchamianiem warunkowym, administratorzy mogą ustawiać zasady wymuszane na poziomie aplikacji natywnej (na przykład aplikacje systemu operacyjnego Android i iOS/iPad, takie jak Outlook, OneDrive itp.) na podstawie poziomu zagrożenia zgłoszonego przez narzędzie Jamf. Te zasady mogą być również używane w przypadku niezarejestrowanych urządzeń z aplikacjami zarządzanymi przez funkcję ZARZĄDZANIA aplikacjami mobilnymi w celu zapewnienia jednolitych zasad na wszystkich platformach urządzeń i w trybach własności. Aby uzyskać szczegółowe informacje o konfiguracji, zobacz Tworzenie zasad ochrony aplikacji usługi Mobile Threat Defense w usłudze Intune.

Obsługiwane platformy

Następujące platformy są obsługiwane dla narzędzia Jamf po zarejestrowaniu w usłudze Intune:

- Android 9.0 lub nowszy

- System iOS 13.7 lub nowszy

Aby uzyskać więcej informacji o platformie i urządzeniu, zobacz witrynę internetową narzędzia Jamf.

Wymagania wstępne

- subskrypcja planu Microsoft Intune 1

- Microsoft Entra ID

- Jamf Mobile Threat Defense

Aby uzyskać więcej informacji, zobacz Jamf Mobile Security.

Przykładowe scenariusze

Poniżej przedstawiono typowe scenariusze korzystania z usługi Jamf MTD w usłudze Intune.

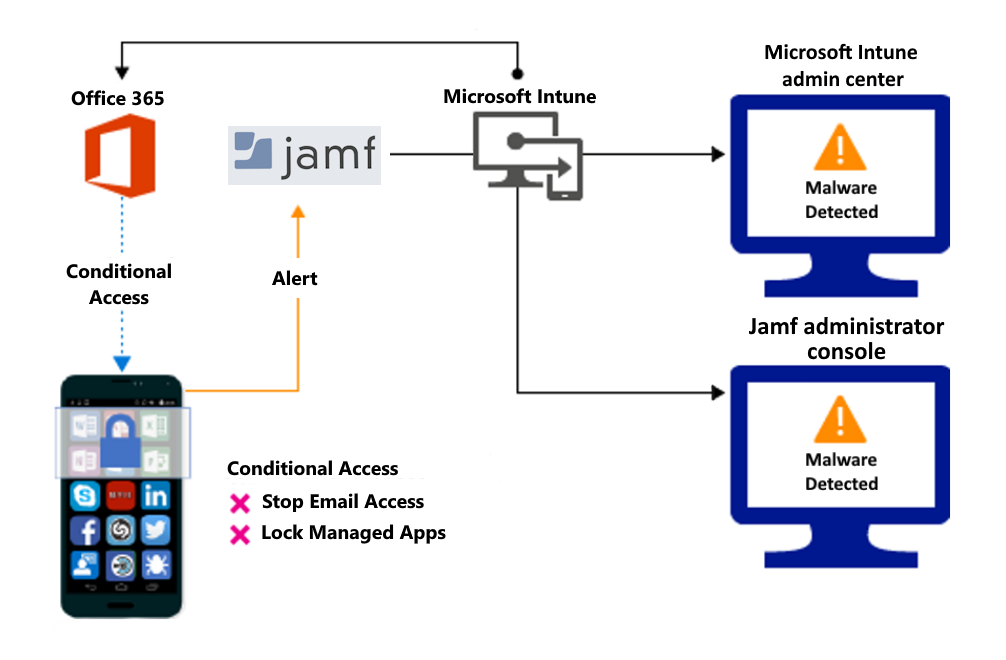

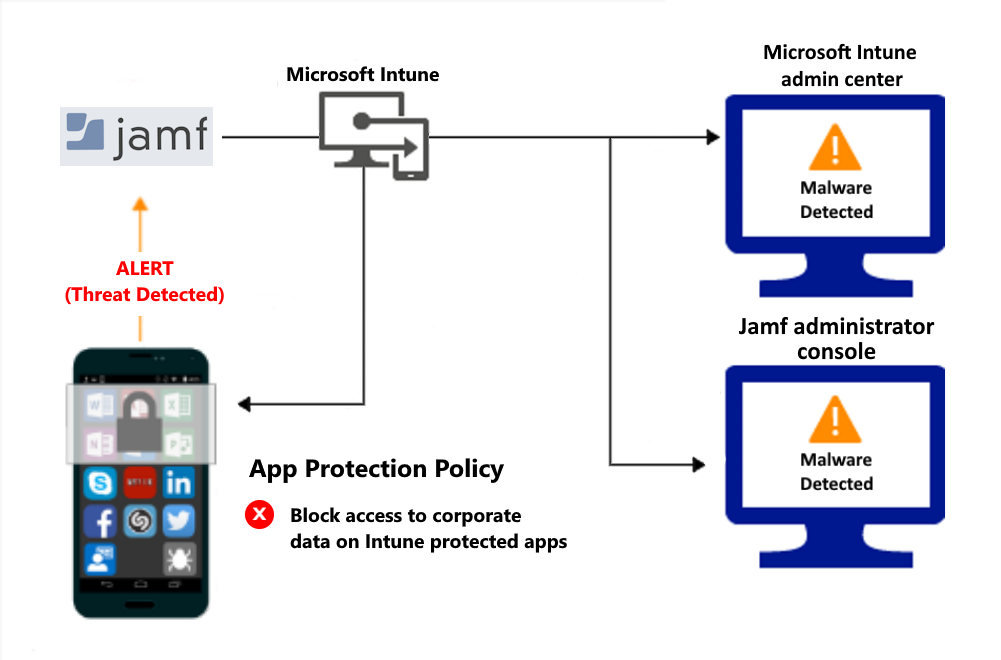

Kontrolowanie dostępu na podstawie zagrożeń ze strony złośliwych aplikacji

Po wykryciu złośliwych aplikacji, takich jak złośliwe oprogramowanie na urządzeniach, można zablokować urządzenia z typowych narzędzi, dopóki nie będzie można rozwiązać problemu zagrożenia. Typowe bloki obejmują:

- Nawiązywanie połączenia z firmową pocztą e-mail

- Synchronizowanie plików firmowych z aplikacją OneDrive for Work

- Uzyskiwanie dostępu do aplikacji firmowych

Blokuj po wykryciu złośliwych aplikacji:

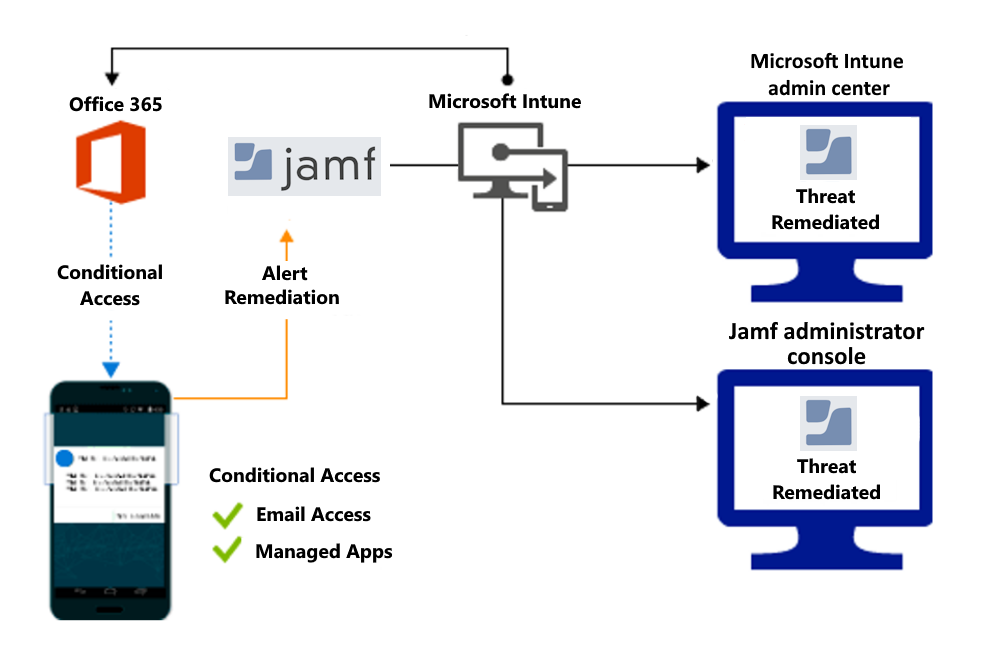

Dostęp udzielony podczas korygowania:

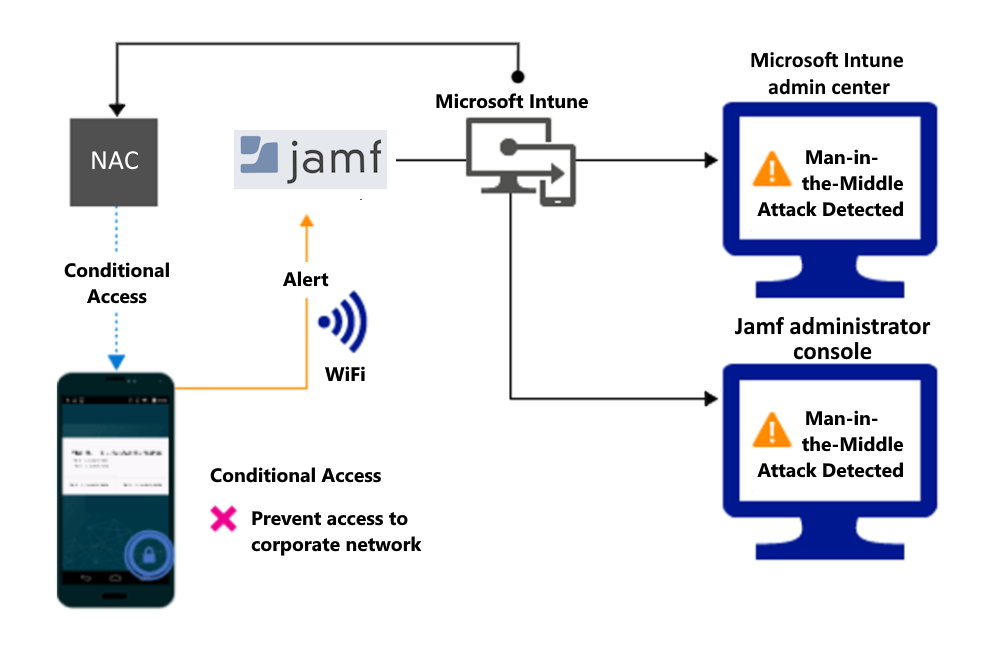

Kontrolowanie dostępu na podstawie zagrożenia dla sieci

Wykrywanie zagrożeń dla sieci, takich jak ataki typu man-in-the-middle i ochrona dostępu do sieci Wi-Fi na podstawie ryzyka związanego z urządzeniem.

Blokuj dostęp do sieci za pośrednictwem sieci Wi-Fi:

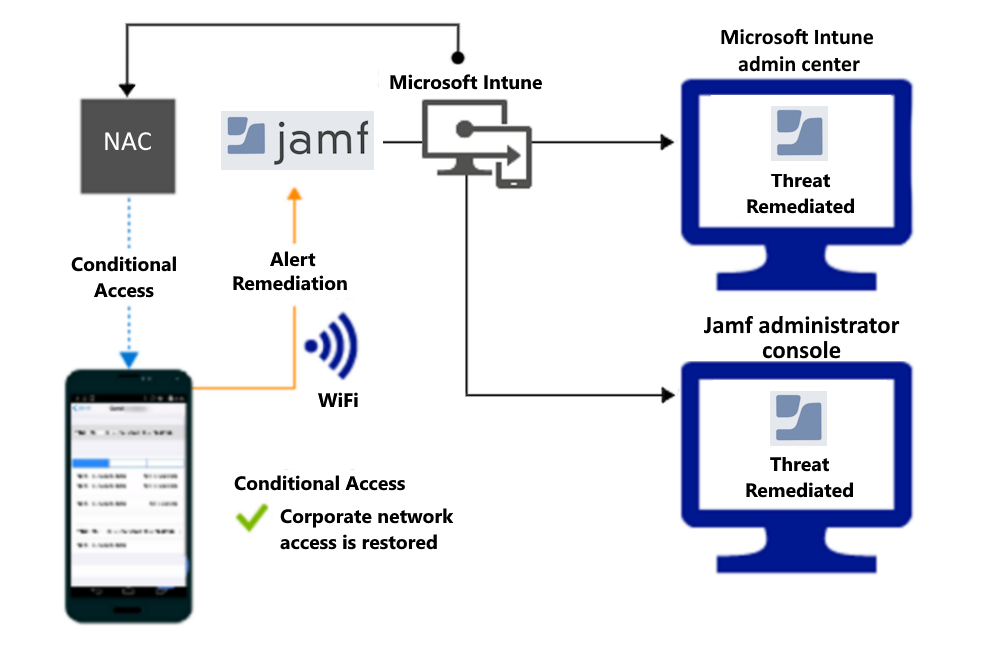

Dostęp udzielony podczas korygowania:

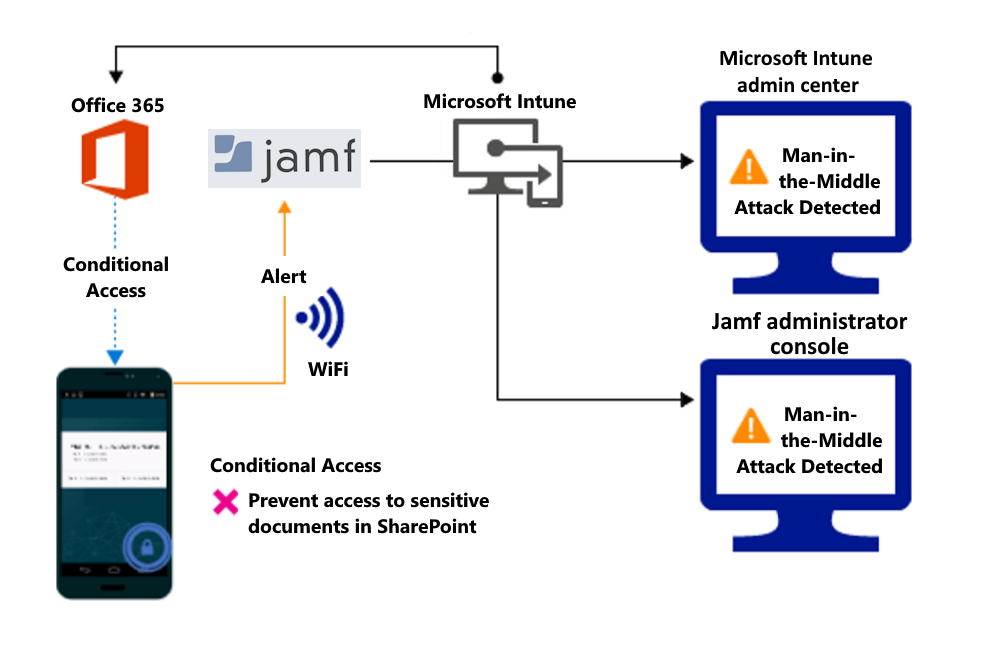

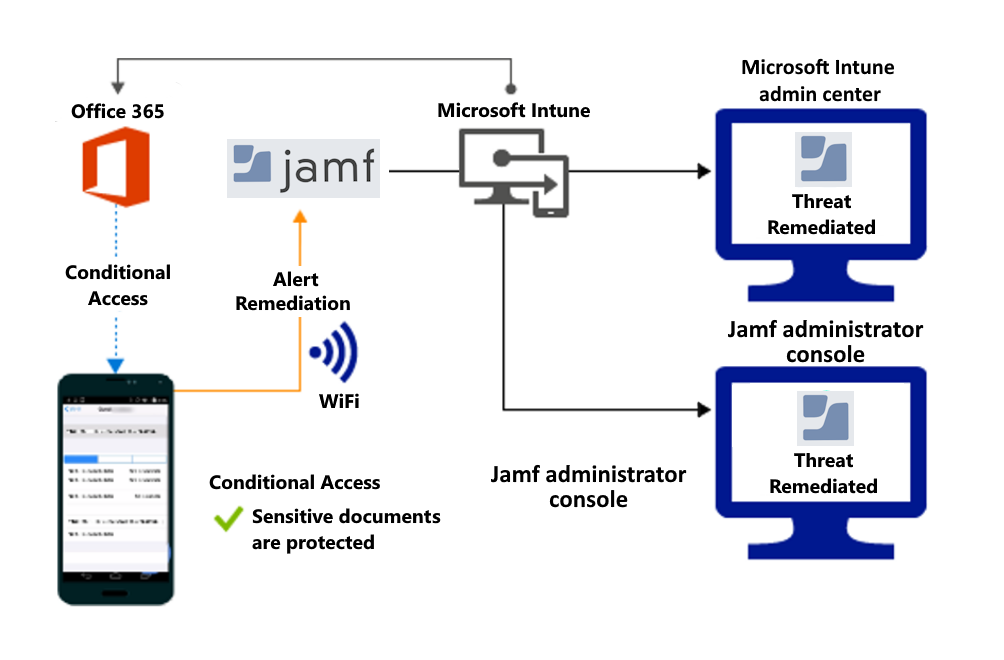

Kontrolowanie dostępu do usługi SharePoint Online na podstawie zagrożenia dla sieci

Wykrywanie zagrożeń dla sieci, takich jak ataki typu man-in-the-middle, i zapobieganie synchronizacji plików firmowych na podstawie ryzyka związanego z urządzeniem.

Blokuj usługę SharePoint Online po wykryciu zagrożeń sieciowych:

Dostęp udzielony podczas korygowania:

Kontrolowanie dostępu na niezarejestrowanych urządzeniach na podstawie zagrożeń ze strony złośliwych aplikacji

Gdy rozwiązanie Jamf Mobile Threat Defense uzna urządzenie za zainfekowane:

Dostęp jest udzielany w przypadku korygowania:

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla