Stosowanie zasad Zero Trust do aplikacji IaaS w usługach Amazon Web Services

Ten artykuł zawiera kroki stosowania zasad zerowego zaufania do aplikacji IaaS w usługach Amazon Web Services (AWS):

| Zasada zerowego zaufania | Definicja | Met by |

|---|---|---|

| Jawną weryfikację | Zawsze uwierzytelniaj się i autoryzuj na podstawie wszystkich dostępnych punktów danych. | Zabezpieczenia w metodyce DevOps (DevSecOps) przy użyciu zaawansowanych zabezpieczeń usługi GitHub i metodyki DevOps skanuje i zabezpieczają infrastrukturę jako kod. |

| Korzystanie z dostępu z najniższymi uprawnieniami | Ogranicz dostęp użytkowników za pomocą zasad just in time i Just-Enough-Access (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych. |

|

| Zakładanie naruszeń zabezpieczeń | Zminimalizuj promień wybuchu i dostęp segmentu. Zweryfikuj kompleksowe szyfrowanie i korzystaj z analizy, aby uzyskać widoczność, zwiększyć wykrywanie zagrożeń i poprawić ochronę. |

|

Aby uzyskać więcej informacji na temat stosowania zasad zero trust w środowisku IaaS platformy Azure, zobacz Omówienie zasad Zastosuj zero trust do usługi Azure IaaS.

Składniki usług AWS i AWS

AWS to jeden z dostawców chmury publicznej dostępnych na rynku, a także microsoft Azure, Google Cloud Platform i inne. Często zdarza się, że firmy mają architekturę wielochmurową składającą się z więcej niż jednego dostawcy usług w chmurze. W tym artykule koncentrujemy się na architekturze wielochmurowej, w której:

- Platformy Azure i AWS są zintegrowane z uruchamianiem obciążeń i rozwiązań biznesowych IT.

- Zabezpieczasz obciążenie IaaS platformy AWS przy użyciu produktów firmy Microsoft.

Maszyny wirtualne platformy AWS o nazwie Amazon Elastic Compute Cloud (Amazon EC2) działają na podstawie sieci wirtualnej platformy AWS o nazwie Amazon Virtual Private Cloud (Amazon VPC). Użytkownicy i administratorzy chmury konfigurują usługę Amazon VPC w swoim środowisku platformy AWS i dodają maszyny wirtualne Amazon EC2.

Usługa AWS CloudTrail rejestruje aktywność konta platformy AWS w środowisku platformy AWS. Amazon EC2, Amazon VPC i AWS CloudTrail są powszechne w środowiskach AWS. Zbieranie dzienników z tych usług jest niezbędne do zrozumienia tego, co dzieje się w środowisku platformy AWS, oraz akcji, które należy podjąć, aby uniknąć lub ograniczyć ataki.

Amazon GuardDuty to usługa wykrywania zagrożeń, która pomaga chronić obciążenia platformy AWS przez monitorowanie środowiska AWS pod kątem złośliwych działań i nieautoryzowanego zachowania.

Z tego artykułu dowiesz się, jak zintegrować monitorowanie i rejestrowanie tych zasobów i usług platformy AWS z rozwiązaniami do monitorowania platformy Azure i stosem zabezpieczeń firmy Microsoft.

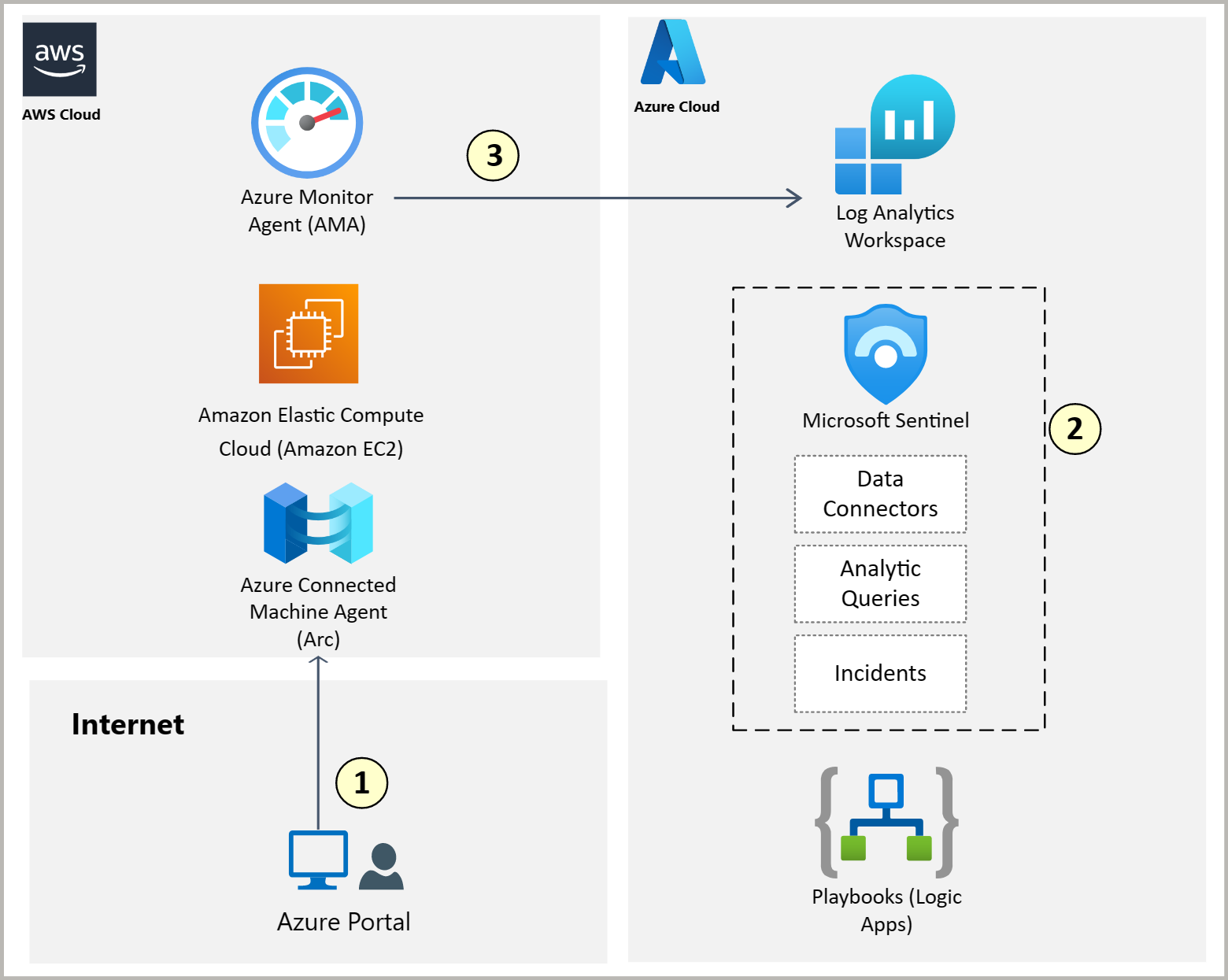

Architektura referencyjna

Na poniższym diagramie architektury przedstawiono typowe usługi i zasoby potrzebne do uruchomienia obciążenia IaaS w środowisku platformy AWS. Na diagramie przedstawiono również usługi platformy Azure potrzebne do pozyskiwania dzienników i danych ze środowiska platformy AWS do platformy Azure oraz zapewnienia monitorowania zagrożeń i ochrony.

Na diagramie przedstawiono pozyskiwanie dzienników na platformie Azure dla następujących zasobów i usług w środowisku platformy AWS:

- Amazon Elastic Compute Cloud (Amazon EC2)

- Amazon Virtual Private Cloud (Amazon VPC)

- Amazon Web Services CloudTrail (AWS CloudTrail)

- Amazon GuardDuty

Aby pozyskać dzienniki na platformie Azure dla zasobów i usług w środowisku AWS, musisz mieć zdefiniowaną usługę Amazon Simple Storage Service (Amazon S3) i usługę Amazon Simple Queue Service (SQS).

Dzienniki i dane są pozyskiwane do usługi Log Analytics w usłudze Azure Monitor.

Następujące produkty firmy Microsoft używają pozyskanych danych do monitorowania:

- Microsoft Defender for Cloud

- Microsoft Sentinel

- Usługa Microsoft Defender dla punktu końcowego

Uwaga

Nie musisz pozyskiwać dzienników do wszystkich produktów firmy Microsoft wymienionych w celu monitorowania zasobów i usług platformy AWS. Korzystanie ze wszystkich produktów firmy Microsoft zapewnia jednak większą korzyść z rejestrowania i pozyskiwania danych na platformie Azure.

W tym artykule przedstawiono diagram architektury i opisano sposób wykonywania następujących czynności:

- Zainstaluj i skonfiguruj produkty firmy Microsoft w celu pozyskiwania dzienników z zasobów platformy AWS.

- Skonfiguruj metryki dla danych zabezpieczeń, które chcesz monitorować.

- Zwiększ ogólny poziom zabezpieczeń i zabezpiecz obciążenie platformy AWS.

- Bezpieczna infrastruktura jako kod.

Krok 1. Instalowanie i łączenie produktów firmy Microsoft z pozyskiwaniem dzienników i danych

W tej sekcji opisano sposób instalowania i łączenia produktów firmy Microsoft w architekturze referencyjnej w celu pozyskiwania dzienników z usług AWS i amazon oraz zasobów. Aby stosować się do zasady Zero Trust , należy zainstalować produkty firmy Microsoft i połączyć się ze środowiskiem platformy AWS, aby podejmować aktywne działania przed atakiem.

| Kroki | Zadanie |

|---|---|

| A | Zainstaluj agenta usługi Azure Połączenie ed Machine na maszynach wirtualnych usługi Amazon Elastic Compute Cloud (Amazon EC2), aby pozyskiwać dane systemu operacyjnego i logować się do platformy Azure. |

| B | Zainstaluj agenta usługi Azure Monitor na maszynach wirtualnych usługi Amazon EC2, aby wysyłać dzienniki do obszaru roboczego usługi Log Analytics. |

| C | Połączenie konto platformy AWS do Microsoft Defender dla Chmury. |

| D | Połączenie usługę Microsoft Sentinel do platformy AWS w celu pozyskiwania danych dziennika platformy AWS. |

| E | Łączniki platformy AWS umożliwiają ściąganie dzienników usługi AWS do usługi Microsoft Sentinel. |

Odp. Instalowanie agenta usługi Azure Połączenie ed Machine na maszynach wirtualnych usługi Amazon EC2 w celu pozyskiwania danych systemu operacyjnego i logowania się do platformy Azure

Serwery z obsługą usługi Azure Arc umożliwiają zarządzanie serwerami fizycznymi i maszynami fizycznymi z systemem Windows i Linux hostowanymi poza platformą Azure w sieci firmowej lub innym dostawcą usług w chmurze. Na potrzeby usługi Azure Arc maszyny hostowane poza platformą Azure są uznawane za maszyny hybrydowe. Aby połączyć maszyny wirtualne Amazon EC2 (nazywane również maszynami hybrydowymi) z platformą Azure, zainstaluj agenta usługi Azure Połączenie ed Machine na każdej maszynie.

Aby uzyskać więcej informacji, zobacz Połączenie maszynach hybrydowych na platformie Azure.

B. Instalowanie agenta usługi Azure Monitor na maszynach wirtualnych usługi Amazon EC2 w celu wysyłania dzienników do obszaru roboczego usługi Log Analytics

Usługa Azure Monitor zapewnia pełne monitorowanie zasobów i aplikacji działających na platformie Azure i innych chmurach, w tym platformy AWS. Usługa Azure Monitor zbiera, analizuje dane telemetryczne i działa na podstawie danych telemetrycznych ze środowisk chmurowych i lokalnych. Szczegółowe informacje o maszynach wirtualnych w usłudze Azure Monitor używają serwerów z obsługą usługi Azure Arc w celu zapewnienia spójnego środowiska między maszynami wirtualnymi platformy Azure i maszynami wirtualnymi amazon EC2. Maszyny wirtualne usługi Amazon EC2 można wyświetlić bezpośrednio obok maszyn wirtualnych platformy Azure. Maszyny wirtualne amazon EC2 można dołączyć przy użyciu identycznych metod. Obejmuje to używanie standardowych konstrukcji platformy Azure, takich jak usługa Azure Policy i stosowanie tagów.

Po włączeniu szczegółowych informacji o maszynie jest instalowany agent usługi Azure Monitor (AMA). Usługa AMA zbiera dane monitorowania z maszyn wirtualnych Amazon EC2 i dostarcza je do usługi Azure Monitor do użycia przez funkcje, szczegółowe informacje i inne usługi, takie jak Microsoft Sentinel i Microsoft Defender dla Chmury.

Ważne

Log Analytics to narzędzie w witrynie Azure Portal, które służy do edytowania i uruchamiania zapytań dziennika względem danych w magazynie dzienników usługi Azure Monitor. Usługa Log Analytics jest instalowana automatycznie.

Na maszynach wirtualnych usługi Amazon EC2 może być zainstalowany starszy agent usługi Log Analytics. Ten agent zostanie wycofany we wrześniu 2024 r. Firma Microsoft zaleca zainstalowanie nowego agenta usługi Azure Monitor.

Agent usługi Log Analytics lub agent usługi Azure Monitor dla systemów Windows i Linux jest wymagany do:

- Proaktywne monitorowanie systemu operacyjnego i obciążeń uruchomionych na maszynie.

- Zarządzanie maszyną przy użyciu elementów Runbook usługi Automation lub rozwiązań, takich jak Update Management.

- Użyj innych usług platformy Azure, takich jak Microsoft Defender dla Chmury.

Podczas zbierania dzienników i danych informacje są przechowywane w obszarze roboczym usługi Log Analytics. Jeśli zbierasz dane z zasobów platformy Azure w ramach subskrypcji, potrzebujesz obszaru roboczego usługi Log Analytics.

Skoroszyty usługi Azure Monitor to narzędzie do wizualizacji dostępne w witrynie Azure Portal. Skoroszyty łączą tekst, zapytania dzienników, metryki i parametry w rozbudowane interaktywne raporty. Skonfigurowanie skoroszytów ułatwia korzystanie z analizy w celu przestrzegania zasady naruszenia przez zero trust.

Skoroszyty zostały omówione w następnym artykule w obszarze Monitorowanie dzienników usługi Microsoft Sentinel z chmury prywatnej Amazon Virtual (Amazon VPC), AWS CloudTrail i Amazon GuardDuty.

Aby uzyskać więcej informacji, zobacz:

- Instalowanie usługi AMA za pomocą reguł zbierania danych w usłudze Azure Monitor

- Tworzenie obszaru roboczego usługi Log Analytics

- Wprowadzenie do skoroszytów platformy Azure

C. Połączenie konta platformy AWS do Microsoft Defender dla Chmury

Microsoft Defender dla Chmury to zarządzanie stanem zabezpieczeń w chmurze (CSPM) i platforma ochrony obciążeń w chmurze (CWPP) dla wszystkich zasobów platformy Azure, lokalnych i wielochmurowych, w tym platformy AWS. Defender for Cloud spełnia trzy ważne potrzeby związane z zarządzaniem bezpieczeństwem zasobów i obciążeń roboczych w chmurze i w lokalnie:

- Ciągła ocena — znajomość stanu zabezpieczeń. Identyfikowanie i śledzenie luk w zabezpieczeniach.

- Zabezpieczanie — wzmacnianie zabezpieczeń zasobów i usług przy użyciu standardu najlepszych rozwiązań w zakresie zabezpieczeń w chmurze firmy Microsoft (MCSB) i AWS Foundational Security Best Practices.

- Obrona — wykrywanie i rozwiązywanie zagrożeń dla zasobów i usług.

Usługa Microsoft Defender dla serwerów to jeden z płatnych planów oferowanych przez Microsoft Defender dla Chmury. Usługa Defender for Servers rozszerza ochronę maszyn z systemami Windows i Linux działających na platformie Azure, AWS, Google Cloud Platform i lokalnie. Usługa Defender for Servers integruje się z Ochrona punktu końcowego w usłudze Microsoft Defender w celu zapewnienia wykrywanie i reagowanie w punktach końcowych (EDR) i innych funkcji ochrony przed zagrożeniami.

Aby uzyskać więcej informacji, zobacz:

- Połączenie konto platformy AWS, aby Microsoft Defender dla Chmury w celu ochrony zasobów platformy AWS.

- Wybierz plan usługi Defender for Servers w Microsoft Defender dla Chmury, aby porównać różne plany oferowane przez usługę Defender for Servers. Usługa Defender for Servers automatycznie aprowizuje czujnik usługi Defender for Endpoint na każdej obsługiwanej maszynie podłączonej do Defender dla Chmury.

Uwaga

Jeśli usługa AMA nie została jeszcze wdrożona na serwerach, możesz wdrożyć agenta usługi Azure Monitor na serwerach po włączeniu usługi Defender for Servers.

D. Połączenie usługę Microsoft Sentinel do platformy AWS w celu pozyskiwania danych dziennika platformy AWS

Microsoft Sentinel to skalowalne, natywne dla chmury rozwiązanie, które zapewnia następujące usługi:

- Zarządzanie informacjami o zabezpieczeniach i zdarzeniami (SIEM)

- Orkiestracja zabezpieczeń, automatyzacja i reagowanie (SOAR)

Usługa Microsoft Sentinel zapewnia analizę zabezpieczeń i analizę zagrożeń w całym przedsiębiorstwie. Dzięki usłudze Microsoft Sentinel uzyskasz jedno rozwiązanie do wykrywania ataków, widoczności zagrożeń, proaktywnego wyszukiwania zagrożeń i reagowania na zagrożenia.

Aby uzyskać instrukcje dotyczące konfiguracji, zobacz Dołączanie usługi Microsoft Sentinel.

E. Używanie łączników platformy AWS do ściągania dzienników usługi AWS do usługi Microsoft Sentinel

Aby ściągnąć dzienniki usługi AWS do usługi Microsoft Sentinel, musisz użyć łącznika platformy AWS usługi Microsoft Sentinel. Łącznik działa, udzielając usłudze Microsoft Sentinel dostępu do dzienników zasobów platformy AWS. Konfigurowanie łącznika ustanawia relację zaufania między platformami AWS i Microsoft Sentinel. Na platformie AWS tworzona jest rola, która daje usłudze Microsoft Sentinel uprawnienia dostępu do dzienników platformy AWS.

Łącznik platformy AWS jest dostępny w dwóch wersjach: nowy łącznik Amazon Simple Storage Service (Amazon S3), który pozyskuje dzienniki, ściągając je z zasobnika Amazon S3 i starszego łącznika do zarządzania usługą CloudTrail i dzienników danych. Łącznik Amazon S3 może pozyskiwać dzienniki z usługi Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail i Amazon GuardDuty. Łącznik Amazon S3 jest w wersji zapoznawczej. Zalecamy korzystanie z łącznika Amazon S3.

Aby pozyskać dzienniki z platform Amazon VPC, AWS CloudTrail i Amazon GuardDuty przy użyciu łącznika Amazon S3, zobacz Połączenie Microsoft Sentinel do platformy AWS.

Uwaga

Firma Microsoft zaleca użycie skryptu automatycznej konfiguracji w celu wdrożenia łącznika Amazon S3. Jeśli wolisz wykonać każdy krok ręcznie, postępuj zgodnie z ręczną konfiguracją, aby połączyć usługę Microsoft Sentinel z usługą AWS.

Krok 2. Konfigurowanie metryk dla danych zabezpieczeń

Teraz, gdy platforma Azure pozyskuje dzienniki z zasobów platformy AWS, możesz utworzyć reguły wykrywania zagrożeń w środowisku i monitorować alerty. W tym artykule przedstawiono procedurę zbierania dzienników i danych oraz monitorowania podejrzanych działań. Zero Trust zakłada, że zasada naruszenia jest osiągana przez monitorowanie środowiska pod kątem zagrożeń i luk w zabezpieczeniach.

| Kroki | Zadanie |

|---|---|

| A | Zbieranie dzienników usługi Amazon Elastic Compute Cloud (Amazon EC2) w usłudze Azure Monitor. |

| B | Wyświetlanie alertów zabezpieczeń i zaleceń dotyczących usługi Amazon EC2 oraz zarządzanie Microsoft Defender dla Chmury nimi. |

| C | Integrowanie Ochrona punktu końcowego w usłudze Microsoft Defender z Defender dla Chmury. |

| D | Monitorowanie danych usługi Amazon EC2 w usłudze Microsoft Sentinel. |

| E | Monitoruj dzienniki usługi Microsoft Sentinel z chmury prywatnej Amazon Virtual (Amazon VPC), AWS CloudTrail i Amazon GuardDuty. |

| F | Użyj wbudowanych reguł wykrywania usługi Microsoft Sentinel, aby utworzyć i zbadać reguły wykrywania zagrożeń w danym środowisku. |

Odp. Zbieranie dzienników usługi Amazon Elastic Compute Cloud (Amazon EC2) w usłudze Azure Monitor

Agent usługi Azure Połączenie ed Machine zainstalowany na maszynach wirtualnych usługi Amazon EC2 umożliwia monitorowanie zasobów platformy AWS tak, jakby były zasobami platformy Azure. Na przykład za pomocą zasad platformy Azure można zarządzać aktualizacjami maszyn wirtualnych usługi Amazon EC2 i zarządzać nimi.

Agent usługi Azure Monitor (AMA) zainstalowany na maszynach wirtualnych usługi Amazon EC2 zbiera dane monitorowania i dostarcza go do usługi Azure Monitor. Te dzienniki stają się danymi wejściowymi dla usługi Microsoft Sentinel i Defender dla Chmury.

Aby zbierać dzienniki z maszyn wirtualnych usługi Amazon EC2, zobacz Tworzenie reguł zbierania danych.

B. Wyświetlanie alertów zabezpieczeń i zaleceń dotyczących usługi Amazon EC2 i zarządzanie Microsoft Defender dla Chmury nimi

Microsoft Defender dla Chmury używa dzienników zasobów do generowania alertów zabezpieczeń i zaleceń. Defender dla Chmury może zapewnić alerty, aby ostrzec o możliwych zagrożeniach na maszynach wirtualnych Usługi Amazon EC2. Alerty są priorytetowe według ważności. Każdy alert zawiera szczegółowe informacje o dotkniętych zasobach, problemach i zaleceniach dotyczących korygowania.

Istnieją dwa sposoby wyświetlania zaleceń w witrynie Azure Portal. Na stronie przeglądu Defender dla Chmury wyświetlisz zalecenia dotyczące środowiska, które chcesz ulepszyć. Na stronie Defender dla Chmury spisu zasobów zalecenia są wyświetlane zgodnie z zasobem, którego dotyczy problem.

Aby wyświetlić alerty i zalecenia dotyczące usługi Amazon EC2 i zarządzać nimi:

- Dowiedz się więcej o różnych typach alertów dostępnych w Defender dla Chmury i sposobach reagowania na alerty.

- Zwiększ poziom zabezpieczeń, wdrażając zalecenia z Defender dla Chmury.

- Dowiedz się, jak uzyskać dostęp do strony spisu zasobów Defender dla Chmury.

Uwaga

Test porównawczy zabezpieczeń w chmurze firmy Microsoft (MCSB) zawiera zbiór zaleceń dotyczących zabezpieczeń o dużym wpływie, których można użyć do zabezpieczania usług w chmurze w jednym lub wielochmurowym środowisku. Firma Microsoft zaleca korzystanie z testów porównawczych zabezpieczeń, aby ułatwić szybkie zabezpieczanie wdrożeń w chmurze. Dowiedz się więcej o usłudze MCSB.

C. Integrowanie Ochrona punktu końcowego w usłudze Microsoft Defender z Defender dla Chmury

Chroń punkty końcowe za pomocą zintegrowanego rozwiązania wykrywanie i reagowanie w punktach końcowych Defender dla Chmury, Ochrona punktu końcowego w usłudze Microsoft Defender. Ochrona punktu końcowego w usłudze Microsoft Defender chroni maszyny z systemem Windows i Linux niezależnie od tego, czy są hostowane na platformie Azure, lokalnie, czy w środowisku wielochmurowym. Ochrona punktu końcowego w usłudze Microsoft Defender to całościowe, dostarczane w chmurze rozwiązanie zabezpieczeń punktów końcowych. Główne funkcje to:

- Zarządzanie lukami w zabezpieczeniach i ocena oparta na ryzyku

- Zmniejszenie obszaru podatnego na ataki

- Ochrona oparta na zachowaniu i ochrona oparta na chmurze

- Wykrywanie i reagowanie na punkty końcowe (EDR)

- Automatyczne badanie i korygowanie

- Zarządzane usługi wyszukiwania zagrożeń

Aby uzyskać więcej informacji, zobacz Włączanie integracji Ochrona punktu końcowego w usłudze Microsoft Defender.

D. Monitorowanie danych usługi Amazon EC2 w usłudze Microsoft Sentinel

Po zainstalowaniu agenta usługi Azure Połączenie ed Machine i usługi AMA systemy operacyjne Amazon EC2 zaczynają wysyłać dzienniki do tabel usługi Azure Log Analytics, które są automatycznie dostępne dla usługi Microsoft Sentinel.

Na poniższej ilustracji przedstawiono sposób pozyskiwania dzienników systemu operacyjnego Amazon EC2 przez usługę Microsoft Sentinel. Agent usługi Azure Połączenie ed Machine sprawia, że maszyny wirtualne Usługi Amazon EC2 są częścią platformy Azure. Zdarzenia Zabezpieczenia Windows za pośrednictwem łącznika danych usługi AMA zbierają dane z maszyn wirtualnych usługi Amazon EC2.

Uwaga

Nie potrzebujesz usługi Microsoft Sentinel do pozyskiwania dzienników z usługi Amazon EC2, ale potrzebujesz wcześniej skonfigurowanego obszaru roboczego usługi Log Analytics.

Aby uzyskać szczegółowe wskazówki, zobacz Amazon EC2 Sentinel Ingestion using Arc and AMA (Pozyskiwanie danych usługi Amazon EC2 Sentinel przy użyciu usług Arc i AMA), które jest dokumentem w usłudze GitHub. Dokument usługi GitHub zawiera adresy instalowania usługi AMA, które można pominąć, ponieważ zainstalowano usługę AMA wcześniej w tym przewodniku po rozwiązaniu.

E. Monitorowanie dzienników usługi Microsoft Sentinel z usługi Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail i Amazon GuardDuty

Wcześniej połączono usługę Microsoft Sentinel z usługą AWS przy użyciu łącznika Amazon Simple Storage Service (Amazon S3). Zasobnik Usługi Amazon S3 wysyła dzienniki do obszaru roboczego usługi Log Analytics, czyli bazowego narzędzia używanego do wykonywania zapytań. W obszarze roboczym są tworzone następujące tabele:

- AWSCloudTrail — dzienniki aws CloudTrail przechowują wszystkie twoje dane i zdarzenia zarządzania twojego konta platformy AWS.

- AWSGuardDuty — Wyniki usługi Amazon GuardDuty reprezentują potencjalny problem z zabezpieczeniami wykryty w sieci. Amazon GuardDuty generuje odkrycie za każdym razem, gdy wykryje nieoczekiwane i potencjalnie złośliwe działanie w środowisku platformy AWS.

- AWSVPCFlow — dzienniki przepływu usługi Amazon Virtual Private Cloud (Amazon VPC) umożliwiają przechwytywanie ruchu IP przechodzącego do i z interfejsów sieciowych amazon VPC.

W usłudze Microsoft Sentinel można wykonywać zapytania dotyczące dzienników przepływów usługi Amazon VPC, usług AWS CloudTrail i Amazon GuardDuty. Poniżej przedstawiono przykłady zapytań dla każdej usługi i odpowiedniej tabeli w usłudze Log Analytics:

W przypadku dzienników Amazon GuardDuty:

AWSGuardDuty | gdzie ważność > 7 | summarize count() by ActivityType

W przypadku dzienników usługi Amazon VPC Flow:

AWSVPCFlow | where Action == "REJECT" | where Type == "Ipv4" | 10

W przypadku dzienników platformy AWS CloudTrail:

AWSCloudTrail | where EventName == "CreateUser" | summarize count() by AWSRegion

W usłudze Microsoft Sentinel używasz skoroszytu amazon S3, aby przeanalizować więcej szczegółów.

W przypadku usługi AWS CloudTrail możesz analizować:

- Przepływ danych w czasie

- Identyfikatory kont

- Lista źródeł zdarzeń

W przypadku usługi Amazon GuardDuty możesz analizować:

- Amazon GuardDuty według mapy

- Amazon GuardDuty według regionu

- Amazon GuardDuty by IP

F. Tworzenie i badanie reguł wykrywania zagrożeń w środowisku za pomocą wbudowanych reguł wykrywania zagrożeń w usłudze Microsoft Sentinel

Po połączeniu źródeł danych z usługą Microsoft Sentinel użyj wbudowanych szablonów reguł wykrywania usługi Microsoft Sentinels, aby ułatwić tworzenie i badanie reguł wykrywania zagrożeń w danym środowisku. Usługa Microsoft Sentinel udostępnia gotowe do użycia wbudowane szablony ułatwiające tworzenie reguł wykrywania zagrożeń.

Zespół ekspertów ds. zabezpieczeń i analityków firmy Microsoft projektuje szablony reguł na podstawie znanych zagrożeń, typowych wektorów ataków i łańcuchów eskalacji podejrzanych działań. Reguły utworzone na podstawie tych szablonów automatycznie wyszukują wszystkie działania, które wyglądają podejrzanie. Wiele szablonów można dostosować do wyszukiwania działań lub odfiltrować je zgodnie z potrzebami. Alerty generowane przez te reguły tworzą zdarzenia, które można przypisać i zbadać w danym środowisku.

Aby uzyskać więcej informacji, zobacz wykrywanie zagrożeń za pomocą wbudowanych reguł analizy w usłudze Microsoft Sentinel.

Krok 3. Zwiększanie ogólnego poziomu zabezpieczeń

W tej sekcji dowiesz się, jak Zarządzanie uprawnieniami Microsoft Entra ułatwia monitorowanie nieużywanych i nadmiernych uprawnień. Przedstawiono sposób konfigurowania, dołączania i wyświetlania kluczowych danych. Zasada dostępu o najniższym poziomie uprawnień jest osiągana przez zarządzanie, kontrolowanie i monitorowanie dostępu do zasobów oraz zarządzanie nim.

| Kroki | Zadanie |

|---|---|

| A | Konfigurowanie zarządzania uprawnieniami i usługi Privileged Identity Management. |

| B | Dołączanie konta platformy AWS. |

| C | Wyświetlanie kluczowych statystyk i danych. |

Konfigurowanie zarządzania uprawnieniami

Zarządzanie uprawnieniami to rozwiązanie do zarządzania upoważnieniami do infrastruktury w chmurze (CIEM), które wykrywa, automatycznie nadaje się do odpowiednich rozmiarów i stale monitoruje nieużywane i nadmierne uprawnienia w infrastrukturze wielochmurowej.

Zarządzanie uprawnieniami pogłębia strategie zabezpieczeń Zero Trust, zwiększając zasadę dostępu z najmniejszymi uprawnieniami, umożliwiając klientom:

- Uzyskaj kompleksową widoczność: odkryj, która tożsamość robi to, co, gdzie i kiedy.

- Automatyzowanie dostępu z najmniejszymi uprawnieniami: użyj analizy dostępu, aby zapewnić, że tożsamości mają odpowiednie uprawnienia w odpowiednim czasie.

- Ujednolicenie zasad dostępu na platformach IaaS: implementowanie spójnych zasad zabezpieczeń w całej infrastrukturze chmury.

Usługa Permissions Management zawiera podsumowanie kluczowych statystyk i danych dotyczących usług AWS i Azure. Dane obejmują metryki związane z ryzykiem, które można uniknąć. Te metryki umożliwiają administratorowi zarządzania uprawnieniami identyfikowanie obszarów, w których można zmniejszyć ryzyko związane z zasadą dostępu o najniższych uprawnieniach z użyciem zera zaufania.

Dane mogą być przekazywane do usługi Microsoft Sentinel w celu dalszej analizy i automatyzacji.

Aby zaimplementować zadania, zobacz:

- Odp. Włączanie zarządzania uprawnieniami w organizacji

- B. Dołączanie konta platformy AWS do zarządzania uprawnieniami

- C. Wyświetlanie kluczowych statystyk i danych

Krok 4. Zabezpieczanie infrastruktury jako kodu

W tej sekcji opisano kluczowy filar metodyki DevSecOps, skanowanie i zabezpieczanie infrastruktury jako kodu. W przypadku infrastruktury jako kodu zespoły ds. zabezpieczeń i metodyki DevOps powinny monitorować błędy konfiguracji, które mogą prowadzić do luk w zabezpieczeniach wdrożeń infrastruktury.

Implementując ciągłe kontrole szablonów usługi Azure Resource Manager (ARM), Bicep lub Terraform, można zapobiec naruszeniom i wykorzystaniu luk w zabezpieczeniach na wczesnym etapie programowania, gdy są one mniej kosztowne w celu rozwiązania problemu. Chcesz również zachować ścisłą kontrolę nad administratorami i grupami kont usług w usłudze Microsoft Entra ID i narzędziu DevOps.

Należy zaimplementować zasadę dostępu o najniższych uprawnieniach za pomocą usługi Zero Trust, wykonując następujące działania:

- Przeprowadzanie niezawodnych przeglądów konfiguracji infrastruktury z skonfigurowanym dostępem do tożsamości z najmniejszymi uprawnieniami i siecią.

- Przypisywanie użytkownikom kontroli dostępu opartej na rolach (RBAC) do zasobów na poziomie repozytorium, na poziomie zespołu lub organizacji.

Wymagania wstępne:

- Repozytoria kodu znajdują się w usłudze Azure DevOps lub GitHub

- Potoki są hostowane w usłudze Azure DevOps lub GitHub

| Kroki | Zadanie |

|---|---|

| A | Włącz metodyka DevSecOps dla infrastruktury jako kodu (IaC). |

| B | Implementowanie kontroli dostępu opartej na rolach dla narzędzi DevOps. |

| C | Włącz zabezpieczenia zaawansowane usługi GitHub. |

| D | Wyświetlanie wyników skanowania kodu i wpisu tajnego. |

Odp. Włączanie metodyki DevSecOps dla IaC

Usługa Defender for DevOps zapewnia wgląd w stan zabezpieczeń środowiska wielo potoku, niezależnie od tego, czy kod i potoki znajdują się w usłudze Azure DevOps, czy GitHub. Ma to dodatkową korzyść z zaimplementowania jednego okienka szkła, w którym zespoły ds. zabezpieczeń i metodyki DevOps mogą wyświetlać wyniki skanowania wszystkich swoich repozytoriów na jednym pulpicie nawigacyjnym i skonfigurować proces żądania ściągnięcia w celu rozwiązania wszelkich problemów.

Aby uzyskać więcej informacji, zobacz:

B. Implementowanie kontroli dostępu opartej na rolach dla narzędzi DevOps

Musisz zarządzać i implementować praktyki zapewniania ładu dźwiękowego dla zespołu, takie jak uprawnienia kontroli dostępu opartej na rolach. Jeśli ten model nie jest dublowany w przypadku automatyzacji metodyki DevOps, organizacja może pozostawić otwarte tylne drzwi zabezpieczeń. Rozważmy przykład, w którym deweloper nie ma dostępu za pośrednictwem szablonów usługi ARM. Deweloper może nadal mieć wystarczające uprawnienia do zmiany kodu aplikacji lub infrastruktury jako kodu i wyzwolenia przepływu pracy automatyzacji. Deweloper, pośrednio za pośrednictwem metodyki DevOps, może uzyskiwać dostęp do szablonów usługi ARM i wprowadzać destrukcyjne zmiany.

Podczas wdrażania rozwiązań opartych na chmurze na potrzeby wdrożeń infrastruktury bezpieczeństwo zawsze powinno być najważniejszym problemem. Firma Microsoft zapewnia bezpieczeństwo podstawowej infrastruktury chmury. Zabezpieczenia można skonfigurować w usłudze Azure DevOps lub GitHub.

Aby skonfigurować zabezpieczenia:

- W usłudze Azure DevOps można używać grup zabezpieczeń, zasad i ustawień na poziomie organizacji/kolekcji, projektu lub obiektu.

- W usłudze GitHub można przypisać użytkownikom dostęp do zasobów, udzielając im ról na poziomie repozytorium, na poziomie zespołu lub organizacji.

C. Włączanie zabezpieczeń zaawansowanych usługi GitHub

Aby aktywnie zabezpieczyć środowiska, ważne jest, aby stale monitorować i wzmacniać zabezpieczenia metodyki DevOps. Usługa GitHub Advanced Security automatyzuje kontrole w potoku, aby wyszukać ujawnione wpisy tajne, luki w zabezpieczeniach zależności i nie tylko. Usługa GitHub udostępnia klientom dodatkowe funkcje zabezpieczeń w ramach licencji usługi Advanced Security.

Domyślnie usługa GitHub Advanced Security jest włączona dla repozytoriów publicznych. W przypadku repozytoriów prywatnych należy użyć licencjonowania usługi GitHub Advanced Security. Po włączeniu można rozpocząć korzystanie z wielu funkcji dostępnych w pakiecie GitHub Advanced Security:

- Skanowanie kodu

- Skanowanie zależności

- Skanowanie wpisów tajnych

- Kontrola dostępu

- Alerty dotyczące luk w zabezpieczeniach

- Dziennik inspekcji

- Reguły ochrony gałęzi

- Przeglądy żądań ściągnięcia

Dzięki tym funkcjom możesz mieć pewność, że kod jest bezpieczny i zgodny ze standardami branżowymi. Możesz również utworzyć zautomatyzowane przepływy pracy, aby szybko wykrywać i rozwiązywać wszelkie problemy z zabezpieczeniami w kodzie. Ponadto można użyć reguł ochrony gałęzi, aby zapobiec nieautoryzowanym zmianom bazy kodu.

Aby uzyskać więcej informacji, zobacz Włączanie usługi GitHub Advanced Security.

D. Wyświetlanie kodu i wyników skanowania wpisów tajnych

Usługa Defender for DevOps, usługa dostępna w Defender dla Chmury, umożliwia zespołom ds. zabezpieczeń zarządzanie zabezpieczeniami DevOps w środowiskach obejmujących wiele potoków. Usługa Defender dla DevOps wykorzystuje konsolę centralną, aby umożliwić zespołom ds. zabezpieczeń ochronę aplikacji i zasobów od kodu do chmury w środowiskach obejmujących wiele potoków, takich jak usługi GitHub i Azure DevOps.

Usługa Defender for DevOps uwidacznia wyniki zabezpieczeń jako adnotacje w żądaniach ściągnięcia (PR). Operatory zabezpieczeń mogą włączać adnotacje żądań ściągnięcia w Microsoft Defender dla Chmury. Ujawnione problemy można rozwiązać przez deweloperów. Ten proces może zapobiegać potencjalnym lukom w zabezpieczeniach i błędom konfiguracji oraz usuwać je przed wejściem do etapu produkcji. Adnotacje żądań ściągnięcia można skonfigurować w usłudze Azure DevOps. Adnotacje żądań ściągnięcia można uzyskać w usłudze GitHub, jeśli jesteś klientem usługi GitHub Advanced Security.

Aby uzyskać więcej informacji, zobacz:

- Konfigurowanie akcji GitHub devOps zabezpieczeń firmy Microsoft

- Konfigurowanie rozszerzenia Usługi Azure DevOps zabezpieczeń firmy Microsoft

- Włączanie adnotacji żądania ściągnięcia w usługach GitHub i Azure DevOps

Następne kroki

Dowiedz się więcej o usługach platformy Azure omówionych w tym artykule:

- Microsoft Defender dla Chmury

- Microsoft Sentinel

- Azure Monitor

- Serwery z obsługą usługi Azure ARC

- Log Analytics

Dowiedz się więcej o usługach AWS i usługach Amazon i zasobach omówionych w tym artykule:

- Amazon Elastic Compute Cloud (Amazon EC2)

- AWS CloudTrail

- Amazon Virtual Private Cloud (Amazon VPC)

- Amazon GuardDuty

- Amazon Simple Storage Service (Amazon S3)

- Amazon Simple Queue Service (SQS)

- Zarządzanie tożsamościami i dostępem (IAM) platformy AWS

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla