Rozwiązywanie problemów z zasadami funkcji BitLocker po stronie klienta

Ten artykuł zawiera wskazówki dotyczące rozwiązywania problemów z szyfrowaniem funkcji BitLocker po stronie klienta. Chociaż raport szyfrowania Microsoft Intune może pomóc w identyfikowaniu i rozwiązywaniu typowych problemów z szyfrowaniem, niektóre dane o stanie dostawcy usług konfiguracji funkcji BitLocker mogą nie być zgłaszane. W tych scenariuszach należy uzyskać dostęp do urządzenia w celu dalszego zbadania.

Proces szyfrowania funkcji BitLocker

W poniższych krokach opisano przepływ zdarzeń, które powinny spowodować pomyślne szyfrowanie urządzenia Windows 10, które nie zostało wcześniej zaszyfrowane za pomocą funkcji BitLocker.

- Administrator konfiguruje zasady funkcji BitLocker w Intune przy użyciu odpowiednich ustawień i jest przeznaczony dla grupy użytkowników lub grupy urządzeń.

- Zasady są zapisywane w dzierżawie w usłudze Intune.

- Klient Windows 10 Mobile Zarządzanie urządzeniami (MDM) synchronizuje się z usługą Intune i przetwarza ustawienia zasad funkcji BitLocker.

- Zaplanowane zadanie odświeżania zasad mdm funkcji BitLocker jest uruchamiane na urządzeniu, które replikuje ustawienia zasad funkcji BitLocker do klucza rejestru szyfrowania pełnego woluminu (FVE).

- Szyfrowanie funkcji BitLocker jest inicjowane na dyskach.

W raporcie szyfrowania zostaną wyświetlone szczegóły stanu szyfrowania dla każdego urządzenia docelowego w Intune. Aby uzyskać szczegółowe wskazówki dotyczące sposobu używania tych informacji do rozwiązywania problemów, zobacz Rozwiązywanie problemów z funkcją BitLocker z raportem szyfrowania Intune.

Inicjowanie synchronizacji ręcznej

Jeśli w raporcie szyfrowania nie ma żadnych informacji z możliwością działania, musisz zebrać dane z urządzenia, którego dotyczy problem, aby ukończyć badanie.

Po uzyskaniu dostępu do urządzenia pierwszym krokiem jest zainicjowanie synchronizacji z usługą Intune ręcznie przed zebraniem danych. Na urządzeniu z systemem Windows wybierz pozycję Ustawienia>Konta>Dostęp do pracy lub szkoły><Wybierz informacjeo koncie służbowym>>. Następnie w obszarze Stan synchronizacji urządzenia wybierz pozycję Synchronizuj.

Po zakończeniu synchronizacji przejdź do następujących sekcji.

Zbieranie danych dziennika zdarzeń

W poniższych sekcjach wyjaśniono, jak zbierać dane z różnych dzienników, aby ułatwić rozwiązywanie problemów ze stanem szyfrowania i zasadami. Przed zebraniem danych dziennika upewnij się, że wykonasz ręczną synchronizację.

Dziennik zdarzeń agenta zarządzania urządzeniami przenośnymi (MDM)

Dziennik zdarzeń mdm jest przydatny do określenia, czy wystąpił problem podczas przetwarzania zasad Intune czy stosowania ustawień dostawcy CSP. Agent DM OMA nawiąże połączenie z usługą Intune i podejmie próbę przetworzenia zasad przeznaczonych dla użytkownika lub urządzenia. W tym dzienniku zostaną wyświetlone informacje o powodzeniu i niepowodzeniach przetwarzania zasad Intune.

Zbierz lub przejrzyj następujące informacje:

DZIENNIKA>DeviceManagement-Enterprise-Diagnostics-Provider admin

- Lokalizacja: kliknij prawym przyciskiem myszy menu> Start Podgląd zdarzeń>Aplikacje i dzienniki> usługMicrosoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider>Administracja

- Lokalizacja systemu plików: C:\Windows\System32\winevt\Logs\Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider%4Admin.evtx

Aby filtrować ten dziennik, kliknij prawym przyciskiem myszy dziennik zdarzeń i wybierz pozycję Filtruj bieżący dziennik>Krytyczny/Błąd/Ostrzeżenie. Następnie przeszukuj filtrowane dzienniki pod kątem funkcji BitLocker (naciśnij klawisz F3 i wprowadź tekst).

Błędy w ustawieniach funkcji BitLocker będą zgodne z formatem dostawcy CSP funkcji BitLocker, więc zobaczysz następujące wpisy:

./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

lub

./Vendor/MSFT/BitLocker/ConfigureRecoveryPasswordRotation

Uwaga

Możesz również włączyć rejestrowanie debugowania dla tego dziennika zdarzeń przy użyciu Podgląd zdarzeń rozwiązywania problemów.

Dziennik zdarzeń zarządzania funkcją BitLocker-API

Jest to główny dziennik zdarzeń funkcji BitLocker. Jeśli agent mdm pomyślnie przetworzył zasady i nie ma żadnych błędów w dzienniku zdarzeń administratora DeviceManagement-Enterprise-Diagnostics-Provider, jest to następny dziennik do zbadania.

DZIENNIKA>Zarządzanie funkcją BitLocker-API

- Lokalizacja: Kliknij prawym przyciskiem myszy menu> Start Podgląd zdarzeń>Aplikacje i dzienniki> usługMicrosoft>Windows>BitLocker-API

- Lokalizacja systemu plików: C:\Windows\System32\winevt\Logs\Microsoft-Windows-BitLocker%4BitLocker Management.evtx

Zazwyczaj w tym miejscu są rejestrowane błędy, jeśli brakuje wymagań wstępnych dotyczących sprzętu lub oprogramowania, których wymagają zasady, takich jak moduł TPM (Trusted Platform Module) lub Windows Recovery Environment (WinRE).

Błąd: Nie można włączyć szyfrowania dyskretnego

Jak pokazano w poniższym przykładzie, rejestrowane są również sprzeczne ustawienia zasad, których nie można zaimplementować podczas szyfrowania dyskretnego i manifestu, ponieważ są również rejestrowane konflikty zasad grupy:

Nie można włączyć szyfrowania dyskretnego.

Błąd: Nie można zastosować szyfrowania funkcji BitLocker do tego dysku z powodu konfliktu ustawień zasady grupy. W przypadku odmowy dostępu do zapisu do dysków niechronionych przez funkcję BitLocker nie jest wymagane użycie klucza uruchamiania USB. Poproś administratora systemu o rozwiązanie tych konfliktów zasad przed podjęciem próby włączenia funkcji BitLocker.

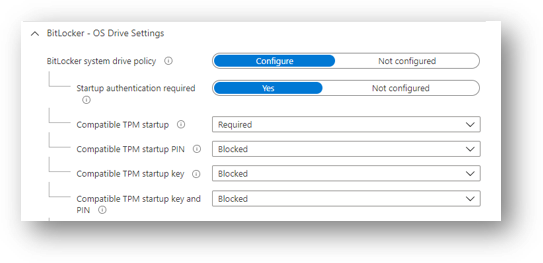

Rozwiązanie: Skonfiguruj zgodny numer PIN uruchamiania modułu TPM na wartość Zablokowane. Spowoduje to rozwiązanie powodujących konflikt ustawień zasady grupy podczas korzystania z szyfrowania dyskretnego.

Należy ustawić numer PIN i klucz uruchamiania modułu TPM na wartość Zablokowane , jeśli wymagane jest szyfrowanie dyskretne. Skonfigurowanie numeru PIN uruchamiania modułu TPM i klucza uruchamiania na wartość Dozwolone i inne ustawienie klucza uruchamiania i numeru PIN na wartość Zablokowane na potrzeby interakcji z użytkownikiem i spowoduje konflikt zasady grupy błędem w dzienniku zdarzeń funkcji BitLocker-AP. Ponadto w przypadku skonfigurowania numeru PIN uruchamiania modułu TPM lub klucza uruchamiania w celu wymagania interakcji z użytkownikiem spowoduje to niepowodzenie szyfrowania dyskretnego.

Skonfigurowanie dowolnego z zgodnych ustawień modułu TPM na wartość Wymagane spowoduje niepowodzenie szyfrowania dyskretnego.

Błąd: Moduł TPM jest niedostępny

Innym typowym błędem w dzienniku bitlocker-API jest to, że moduł TPM jest niedostępny. Poniższy przykład pokazuje, że moduł TPM jest wymagany do szyfrowania dyskretnego:

Nie można włączyć szyfrowania dyskretnego. Moduł TPM jest niedostępny.

Błąd: Na tym komputerze nie można odnaleźć zgodnego urządzenia zabezpieczającego modułu TPM (Trusted Platform Module).

Rozwiązanie: Upewnij się, że na urządzeniu jest dostępny moduł TPM, a jeśli jest obecny, sprawdź stan za pośrednictwem pliku TPM.msc lub polecenia cmdlet programu PowerShell get-tpm.

Błąd: magistrala z obsługą Un-Allowed DMA

Jeśli dziennik bitlocker-API wyświetla następujący stan, oznacza to, że system Windows wykrył dołączone urządzenie obsługujące bezpośredni dostęp do pamięci (DMA), które może ujawnić zagrożenie DMA.

Un-Allowed wykryto magistrala/urządzenia z obsługą funkcji DMA

Rozwiązanie: Aby rozwiązać ten problem, najpierw sprawdź, czy urządzenie nie ma zewnętrznych portów DMA z producentem oryginalnego sprzętu (OEM). Następnie wykonaj następujące kroki, aby dodać urządzenie do listy dozwolonych. Uwaga: do listy dozwolonych należy dodać urządzenie DMA tylko wtedy, gdy jest to wewnętrzny interfejs/magistrala DMA.

Systemowy dziennik zdarzeń

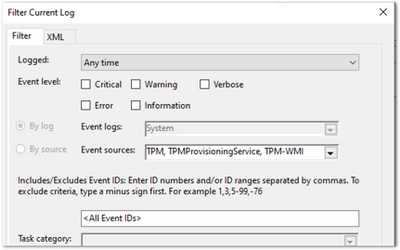

Jeśli występują problemy związane ze sprzętem , takie jak problemy z modułem TPM, błędy będą wyświetlane w dzienniku zdarzeń systemowych modułu TPM ze źródła TPMProvisioningService lub TPM-WMI.

DZIENNIKA>Zdarzenie systemowe

- Lokalizacja: Kliknij prawym przyciskiem myszy menu> Start Podgląd zdarzeń>Windows Logs>System

- Lokalizacja systemu plików: C:\Windows\System32\winevt\Logs\System.evtx

Przefiltruj te źródła zdarzeń, aby ułatwić zidentyfikowanie wszelkich problemów związanych ze sprzętem, które może występować na urządzeniu z modułem TPM, i sprawdź u producenta OEM, czy są dostępne jakiekolwiek aktualizacje oprogramowania układowego.

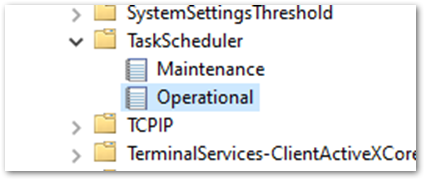

Dziennik zdarzeń operacyjnych harmonogramu zadań

Dziennik zdarzeń operacyjnych harmonogramu zadań jest przydatny do rozwiązywania problemów ze scenariuszami, w których zasady zostały odebrane z Intune (zostały przetworzone w usłudze DeviceManagement-Enterprise), ale szyfrowanie funkcji BitLocker nie zostało pomyślnie zainicjowane. Odświeżanie zasad MDM funkcji BitLocker to zaplanowane zadanie, które powinno zostać pomyślnie uruchomione, gdy agent MDM zsynchronizuje się z usługą Intune.

Włącz i uruchom dziennik operacyjny w następujących scenariuszach:

- Zasady funkcji BitLocker są wyświetlane w dzienniku zdarzeń administratora DeviceManagement-Enterprise-Diagnostics-Provider w diagnostyce mdm i rejestrze.

- Nie ma żadnych błędów (zasady zostały pomyślnie pobrane z Intune).

- Nic nie jest rejestrowane w dzienniku zdarzeń bitlocker-API, aby pokazać, że szyfrowanie zostało nawet próbowane.

DZIENNIKA>Zdarzenie operacyjne harmonogramu zadań

- Lokalizacja: Podgląd zdarzeń>Aplikacje i dzienniki> usługMicrosoft>Windows>TaskScheduler

- Lokalizacja systemu plików: C:\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx

Włączanie i uruchamianie dziennika zdarzeń operacyjnych

Ważna

Należy ręcznie włączyć ten dziennik zdarzeń przed rejestrowaniem jakichkolwiek danych, ponieważ dziennik zidentyfikuje wszelkie problemy z uruchomieniem zaplanowanego zadania odświeżania zasad MDM funkcji BitLocker.

Aby włączyć ten dziennik, kliknij prawym przyciskiem myszy menu> Start Podgląd zdarzeń>Aplikacje i usługi>Microsoft>Windows>TaskScheduler>Operational.

Następnie wprowadź harmonogram zadań w polu wyszukiwania systemu Windows i wybierz pozycję Harmonogram> zadańMicrosoft>Windows>BitLocker. Kliknij prawym przyciskiem myszy pozycję Odśwież zasady MDM funkcji BitLocker i wybierz pozycję Uruchom.

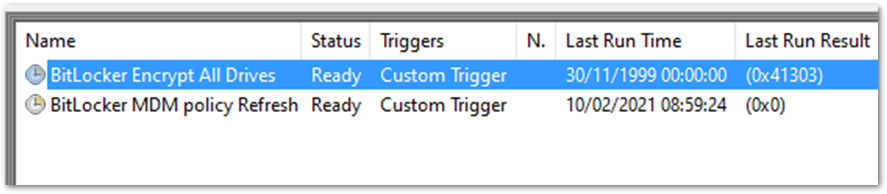

Po zakończeniu przebiegu sprawdź kolumnę Wynik ostatniego uruchomienia pod kątem kodów błędów i sprawdź dziennik zdarzeń harmonogramu zadań pod kątem błędów.

W powyższym przykładzie 0x0 została pomyślnie uruchomiona. Błąd 0x41303 oznacza to, że zadanie nigdy wcześniej nie zostało uruchomione.

Uwaga

Aby uzyskać więcej informacji na temat komunikatów o błędach harmonogramu zadań, zobacz Błąd harmonogramu zadań i stałe powodzenia.

Sprawdzanie ustawień funkcji BitLocker

W poniższych sekcjach wyjaśniono różne narzędzia, których można użyć do sprawdzania ustawień i stanu szyfrowania.

Raport diagnostyczny mdm

Możesz utworzyć raport dzienników mdm w celu zdiagnozowania problemów z rejestracją lub zarządzaniem urządzeniami w Windows 10 urządzeniach zarządzanych przez Intune. Raport diagnostyczny mdm zawiera przydatne informacje o Intune zarejestrowanym urządzeniu i wdrożonych na nim zasadach.

Aby zapoznać się z samouczkiem dotyczącym tego procesu, zobacz wideo w serwisie YouTube How to create an Intune MDM diagnostic report on Windows devices (Jak utworzyć raport diagnostyczny Intune MDM na urządzeniach z systemem Windows)

- Lokalizacja systemu plików: C:\Users\Public\Documents\MDMDiagnostics

Kompilacja i edycja systemu operacyjnego

Pierwszym krokiem w zrozumieniu, dlaczego zasady szyfrowania nie są stosowane prawidłowo, jest sprawdzenie, czy wersja i wersja systemu operacyjnego Windows obsługuje skonfigurowane ustawienia. Niektóre CSP zostały wprowadzone w określonych wersjach systemu Windows i będą działać tylko w określonej wersji. Na przykład większość ustawień dostawcy CSP funkcji BitLocker wprowadzono w Windows 10 w wersji 1703, ale te ustawienia nie były obsługiwane w Windows 10 Pro do Windows 10, wersja 1809.

Ponadto istnieją ustawienia, takie jak AllowStandardUserEncryption (dodane w wersji 1809), ConfigureRecoveryPasswordRotation (dodane w wersji 1909), RotateRecoveryPasswords (dodane w wersji 1909) i Status (dodane w wersji 1903).

Badanie za pomocą identyfikatora EntDMID

Identyfikator EntDMID jest unikatowym identyfikatorem urządzenia dla rejestracji Intune. W centrum administracyjnym Microsoft Intune możesz użyć identyfikatora EntDMID, aby wyszukać widok Wszystkie urządzenia i zidentyfikować określone urządzenie. Jest to również kluczowa informacja dla pomocy technicznej firmy Microsoft umożliwiająca dalsze rozwiązywanie problemów po stronie usługi, jeśli jest wymagany przypadek pomocy technicznej.

Możesz również użyć raportu diagnostycznego MDM, aby określić, czy zasady zostały pomyślnie wysłane do urządzenia z ustawieniami skonfigurowanymi przez administratora. Korzystając z dostawcy CSP funkcji BitLocker jako odwołania, można rozszyfrować ustawienia, które zostały pobrane podczas synchronizacji z usługą Intune. Możesz użyć raportu, aby określić, czy zasady są przeznaczone dla urządzenia, i użyć dokumentacji dostawcy CSP funkcji BitLocker , aby określić, jakie ustawienia zostały skonfigurowane.

MSINFO32

MSINFO32 jest narzędziem informacyjnym zawierającym dane urządzenia, których można użyć do określenia, czy urządzenie spełnia wymagania wstępne funkcji BitLocker. Wymagane wymagania wstępne będą zależeć od ustawień zasad funkcji BitLocker i wymaganego wyniku. Na przykład szyfrowanie dyskretne dla modułu TPM 2.0 wymaga modułu TPM i interfejsu UEFI (Unified Extensible Firmware Interface).

- Lokalizacja: w polu Wyszukiwania wprowadź msinfo32, kliknij prawym przyciskiem myszy pozycję Informacje systemowe w wynikach wyszukiwania, a następnie wybierz pozycję Uruchom jako administrator.

- Lokalizacja systemu plików: C:\Windows\System32\Msinfo32.exe.

Jeśli jednak ten element nie spełnia wymagań wstępnych, nie musi to oznaczać, że nie można zaszyfrować urządzenia przy użyciu zasad Intune.

- Jeśli skonfigurowano zasady funkcji BitLocker do szyfrowania w trybie dyskretnym, a urządzenie używa modułu TPM 2.0, należy sprawdzić, czy tryb BIOS to UEFI. Jeśli moduł TPM ma wartość 1.2, tryb BIOS w interfejsie UEFI nie jest wymagany.

- Bezpieczny rozruch, ochrona przed atakami DMA i konfiguracja pcr7 nie są wymagane do szyfrowania dyskretnego, ale mogą być wyróżnione w pomocy technicznej szyfrowania urządzeń. Ma to na celu zapewnienie obsługi automatycznego szyfrowania.

- Zasady funkcji BitLocker, które są skonfigurowane tak, aby nie wymagały modułu TPM i mają interakcję z użytkownikiem, a nie szyfrują w trybie dyskretnym, również nie będą miały wymagań wstępnych do zaewidencjonowania MSINFO32.

Modułu tpm. Plik MSC

TPM.msc to plik przystawki programu Microsoft Management Console (MMC). Możesz użyć pliku TPM.msc, aby określić, czy urządzenie ma moduł TPM, aby zidentyfikować wersję i czy jest gotowe do użycia.

- Lokalizacja: W polu Wyszukiwania wprowadź plik tpm.msc, a następnie kliknij prawym przyciskiem myszy i wybierz pozycję Uruchom jako administrator.

- Lokalizacja systemu plików: C:\Windows\System32\mmc.exe przystawki MMC.

Moduł TPM nie jest wymaganiami wstępnymi funkcji BitLocker, ale jest wysoce zalecany ze względu na zwiększone bezpieczeństwo, które zapewnia. Moduł TPM jest jednak wymagany do szyfrowania dyskretnego i automatycznego. Jeśli próbujesz zaszyfrować w trybie dyskretnym za pomocą Intune i występują błędy modułu TPM w dziennikach zdarzeń bitlocker-API i systemowych, plik TPM.msc pomoże Ci zrozumieć problem.

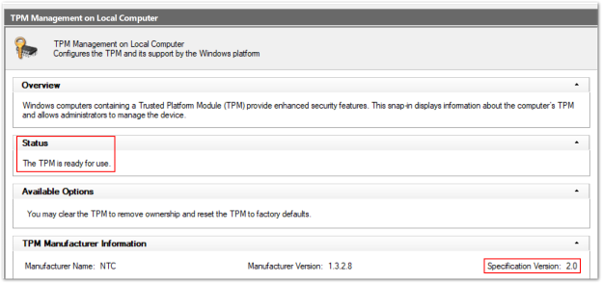

W poniższym przykładzie przedstawiono stan modułu TPM 2.0 w dobrej kondycji. Zwróć uwagę na specyfikację w wersji 2.0 w prawym dolnym rogu i stan jest gotowy do użycia.

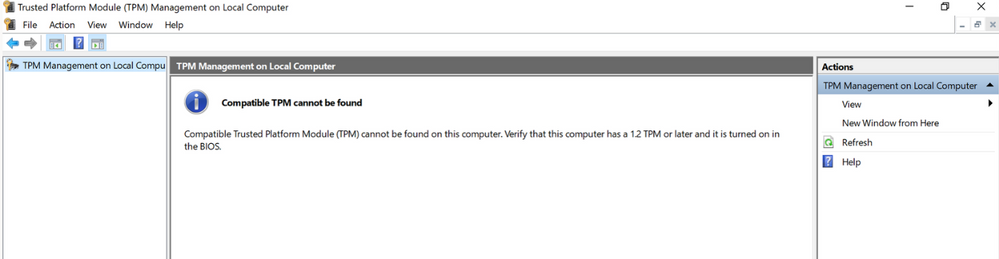

W tym przykładzie przedstawiono stan złej kondycji, gdy moduł TPM jest wyłączony w systemie BIOS:

Konfigurowanie zasad w taki sposób, aby wymagały modułu TPM, i oczekiwanie szyfrowania przez funkcję BitLocker w przypadku braku modułu TPM lub złej kondycji jest jednym z najczęstszych problemów.

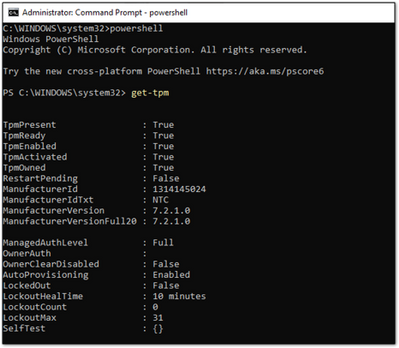

polecenie cmdlet Get-Tpm

Polecenie cmdlet to uproszczone polecenie w środowisku Windows PowerShell. Oprócz uruchamiania pliku TPM.msc możesz zweryfikować moduł TPM przy użyciu polecenia cmdlet Get-Tpm. Należy uruchomić to polecenie cmdlet z uprawnieniami administratora.

- Lokalizacja: W polu Wyszukiwania wprowadź polecenie cmd, a następnie kliknij prawym przyciskiem myszy i wybierz polecenie Uruchom jako administrator>programu PowerShell>get-tpm.

W powyższym przykładzie widać, że moduł TPM jest obecny i aktywny w oknie programu PowerShell. Wartości są równe True. Jeśli wartości zostały ustawione na wartość False, oznaczałoby to problem z modułem TPM. Funkcja BitLocker nie będzie mogła używać modułu TPM, dopóki nie będzie ona obecna, gotowa, włączona, aktywowana i należąca do niej.

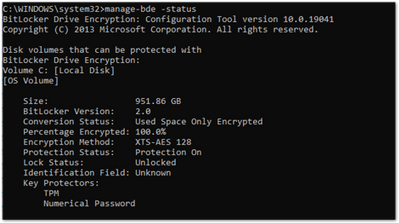

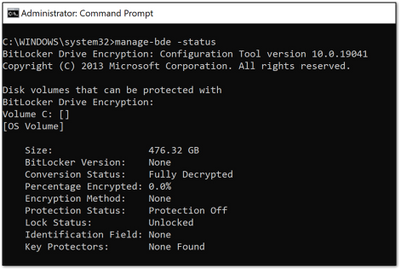

Narzędzie wiersza polecenia Manage-bde

Manage-bde to narzędzie wiersza polecenia szyfrowania funkcji BitLocker zawarte w systemie Windows. Jest on przeznaczony do pomocy w administrowaniu po włączeniu funkcji BitLocker.

- Lokalizacja: w polu Wyszukiwania wprowadź polecenie cmd, kliknij prawym przyciskiem myszy i wybierz pozycję Uruchom jako administrator, a następnie wprowadź polecenie manage-bde -status.

- Lokalizacja systemu plików: C:\Windows\System32\manage-bde.exe.

Za pomocą polecenia manage-bde można odnaleźć następujące informacje o urządzeniu:

- Czy jest zaszyfrowany? Jeśli raportowanie w centrum administracyjnym Microsoft Intune wskazuje, że urządzenie nie jest szyfrowane, to narzędzie wiersza polecenia może zidentyfikować stan szyfrowania.

- Której metody szyfrowania użyto? Możesz porównać informacje z narzędzia do metody szyfrowania w zasadach, aby upewnić się, że są zgodne. Jeśli na przykład zasady Intune są skonfigurowane do 256-bitowej wersji XTS-AES, a urządzenie jest szyfrowane przy użyciu 128-bitowej wersji XTS-AES, spowoduje to błędy w Microsoft Intune raportowaniu zasad centrum administracyjnego.

- Jakie konkretne funkcje ochrony są używane? Istnieje kilka kombinacji funkcji ochrony. Wiedza o tym, która funkcja ochrony jest używana na urządzeniu, pomoże Ci zrozumieć, czy zasady zostały zastosowane prawidłowo.

W poniższym przykładzie urządzenie nie jest szyfrowane:

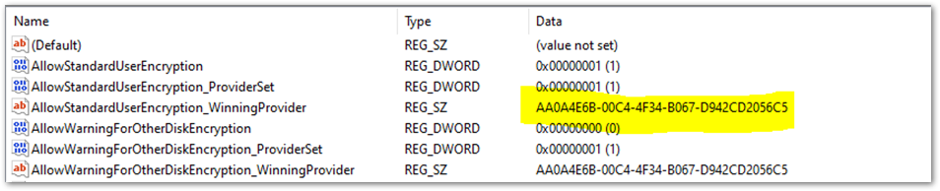

Lokalizacje rejestru funkcji BitLocker

Jest to pierwsze miejsce w rejestrze, aby sprawdzić, kiedy chcesz rozszyfrować ustawienia zasad odebrane przez Intune:

- Lokalizacja: kliknij prawym przyciskiem myszy pozycję Uruchom,>a następnie wprowadź regedit, aby otworzyć Redaktor rejestru.

- Domyślna lokalizacja systemu plików: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker

Klucz rejestru agenta MDM pomoże Ci zidentyfikować unikatowy identyfikator globalny (GUID) w usłudze PolicyManager, który zawiera rzeczywiste ustawienia zasad funkcji BitLocker.

Identyfikator GUID został wyróżniony w powyższym przykładzie. Aby rozwiązać problemy z ustawieniami zasad funkcji BitLocker, możesz dołączyć identyfikator GUID (będzie on inny dla każdej dzierżawy):

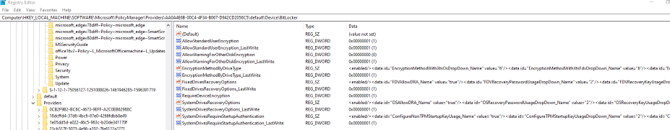

<Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\ProvidersGUID>\default\Device\BitLocker

Ten raport przedstawia ustawienia zasad funkcji BitLocker, które zostały odebrane przez agenta MDM (klienta OMADM). Są to te same ustawienia, które zostaną wyświetlone w raporcie diagnostycznym mdm, więc jest to alternatywny sposób identyfikowania ustawień, które klient odebrał.

Przykład klucza rejestru EncryptionMethodByDriveType :

<enabled/><data id="EncryptionMethodWithXtsOsDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsFdvDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsRdvDropDown_Name" value="3"/>

Przykład systemDrivesRecoveryOptions:

<enabled/><data id="OSAllowDRA_Name" value="true"/><data id="OSRecoveryPasswordUsageDropDown_Name" value="2"/><data id="OSRecoveryKeyUsageDropDown_Name" value="2"/><data id="OSHideRecoveryPage_Name" value="false"/><data id="OSActiveDirectoryBackup_Name" value="true"/><data id="OSActiveDirectoryBackupDropDown_Name" value="1"/><data id="OSRequireActiveDirectoryBackup_Name" value="true"/>

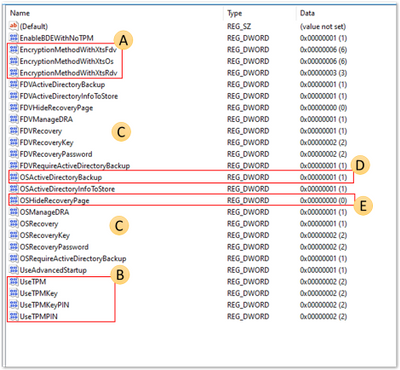

Klucz rejestru funkcji BitLocker

Ustawienia w kluczu rejestru dostawcy zasad zostaną zduplikowane do głównego klucza rejestru funkcji BitLocker. Możesz porównać ustawienia, aby upewnić się, że są one zgodne z ustawieniami zasad w interfejsie użytkownika, dzienniku MDM, diagnostyki MDM i kluczu rejestru zasad.

- Lokalizacja klucza rejestru: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

Jest to przykład klucza rejestru FVE:

- A: EncryptionMethodWithXtsOs, EncryptionMethodWithXtsFdv i EncryptionMethodWithXtsRdv mają następujące możliwe wartości:

- 3 = AES-CBC 128

- 4 = AES-CBC 256

- 6 = XTS-AES 128

- 7 = XTS-AES 256

- B: Wartości UseTPM, UseTPMKey, UseTPMKeyPIN, USeTPMPIN są ustawione na wartość 2, co oznacza, że wszystkie są ustawione tak, aby zezwalały.

- C: Zwróć uwagę, że większość kluczy jest podzielona na grupy ustawień dla dysku systemu operacyjnego (OS), dysku stałego (FDV) i dysku wymiennego (FDVR).

- D: Wartość OSActiveDirectoryBackup wynosi 1 i jest włączona.

- E: OSHideRecoveryPage jest równa 0 i nie jest włączona.

Użyj dokumentacji dostawcy CSP funkcji BitLocker , aby zdekodować wszystkie nazwy ustawień w rejestrze.

narzędzie wiersza polecenia REAgentC.exe

REAgentC.exe jest narzędziem wykonywalnym wiersza polecenia, którego można użyć do skonfigurowania środowiska odzyskiwania systemu Windows (Windows RE). WinRE jest wymaganiem wstępnym włączania funkcji BitLocker w niektórych scenariuszach, takich jak szyfrowanie dyskretne lub automatyczne.

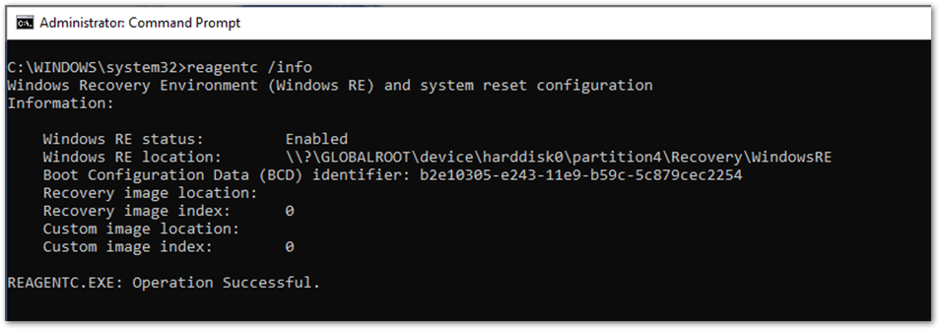

- Lokalizacja: kliknij prawym przyciskiem myszy pozycję Uruchom,> wprowadź polecenie cmd. Następnie kliknij prawym przyciskiem myszy polecenie cmd i wybierz pozycję Uruchom jako odczynnik administratora>/info.

- Lokalizacja systemu plików: C:\Windows\System32\ReAgentC.exe.

Porada

Jeśli w interfejsie API funkcji BitLocker są wyświetlane komunikaty o błędach, które nie są włączone, uruchom polecenie reagentc /info na urządzeniu, aby określić stan WinRE.

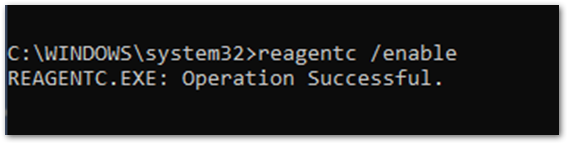

Jeśli stan WinRE jest wyłączony, uruchom polecenie reagentc /enable jako administrator, aby włączyć go ręcznie:

Podsumowanie

Jeśli funkcja BitLocker nie może włączyć na urządzeniu Windows 10 przy użyciu zasad Intune, w większości przypadków wymagania wstępne dotyczące sprzętu lub oprogramowania nie są spełnione. Badanie dziennika funkcji BitLocker-API pomoże określić, które wymagania wstępne nie są spełnione. Najczęstsze problemy to:

- Moduł TPM nie jest obecny

- Funkcja WinRE nie jest włączona

- System BIOS UEFI nie jest włączony dla urządzeń TPM 2.0

Błędna konfiguracja zasad może również powodować błędy szyfrowania. Nie wszystkie urządzenia z systemem Windows mogą szyfrować w trybie dyskretnym, więc pomyśl o docelowych użytkownikach i urządzeniach.

Konfigurowanie klucza uruchamiania lub numeru PIN dla zasad przeznaczonych do szyfrowania dyskretnego nie będzie działać z powodu interakcji użytkownika wymaganej podczas włączania funkcji BitLocker. Należy o tym pamiętać podczas konfigurowania zasad funkcji BitLocker w Intune.

Sprawdź, czy ustawienia zasad zostały odebrane przez urządzenie, aby ustalić, czy określanie wartości docelowej zakończyło się pomyślnie.

Można zidentyfikować ustawienia zasad przy użyciu diagnostyki mdm, kluczy rejestru i dziennika zdarzeń przedsiębiorstwa zarządzania urządzeniami, aby sprawdzić, czy ustawienia zostały pomyślnie zastosowane. Dokumentacja dostawcy CSP funkcji BitLocker może ułatwić rozszyfrowanie tych ustawień w celu zrozumienia, czy są one zgodne z tym, co zostało skonfigurowane w zasadach.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla