Этап 2. Оптимальная сеть для клиентов Microsoft 365 для предприятий

Microsoft 365 для предприятий включает в себя облачные приложения для повышения производительности, такие как Teams и Exchange Online, а также Microsoft Intune, а также множество служб идентификации и безопасности Microsoft Azure. Все эти облачные службы зависят от безопасности, производительности и надежности подключений с клиентских устройств в локальной сети или в любом расположении в Интернете.

Чтобы оптимизировать сетевой доступ для клиента, необходимо:

- Оптимизируйте путь между локальными пользователями и ближайшим расположением к глобальной сети Майкрософт.

- Оптимизируйте доступ к глобальной сети Майкрософт для удаленных пользователей, использующих vpn-решение удаленного доступа.

- Используйте Network Insights для проектирования периметра сети для расположений в офисе.

- Оптимизируйте доступ к определенным ресурсам, размещенным на сайтах SharePoint, с помощью Office 365 CDN.

- Настройте прокси-серверы и пограничные сетевые устройства, чтобы обходить обработку доверенного трафика Microsoft 365 со списком конечных точек и автоматизировать обновление списка по мере внесения изменений.

Корпоративные локальные рабочие роли

Для корпоративных сетей следует оптимизировать взаимодействие с конечными пользователями, включив высокопроизводительный сетевой доступ между клиентами и ближайшими конечными точками Microsoft 365. Качество взаимодействия с конечным пользователем напрямую связано с производительностью и скоростью реагирования приложения, которое использует пользователь. Например, Microsoft Teams использует низкую задержку, поэтому телефонные звонки, конференции и совместная работа с общим экраном не сбои.

Основной целью проектирования сети должно быть сокращение задержки за счет сокращения времени кругового пути (RTT) от клиентских устройств до глобальной сети Майкрософт— магистральной общедоступной сети Майкрософт, которая соединяет все центры обработки данных Майкрософт с низкой задержкой, точками входа облачных приложений с высоким уровнем доступности, известными как передние двери, распространяется по всему миру.

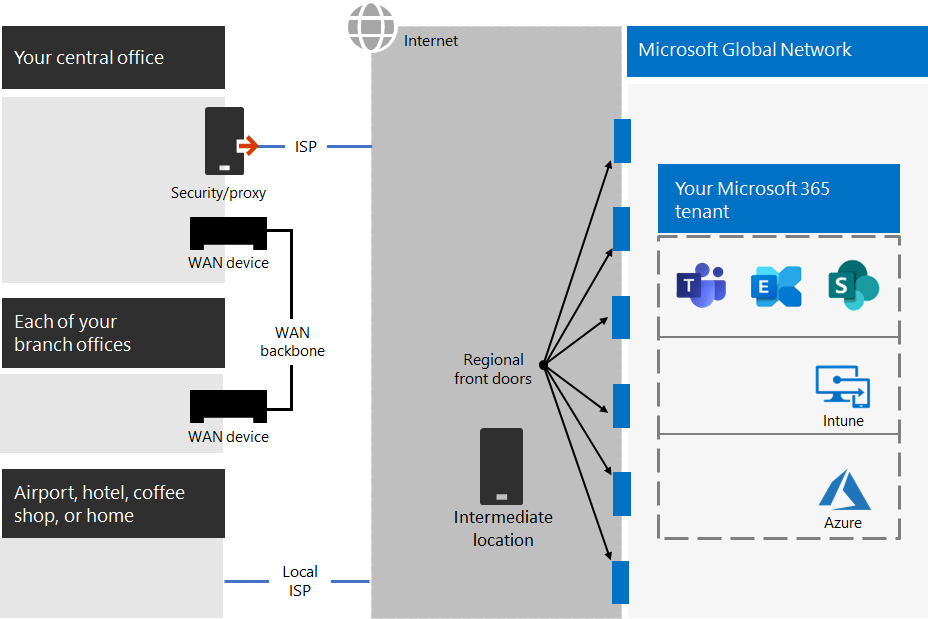

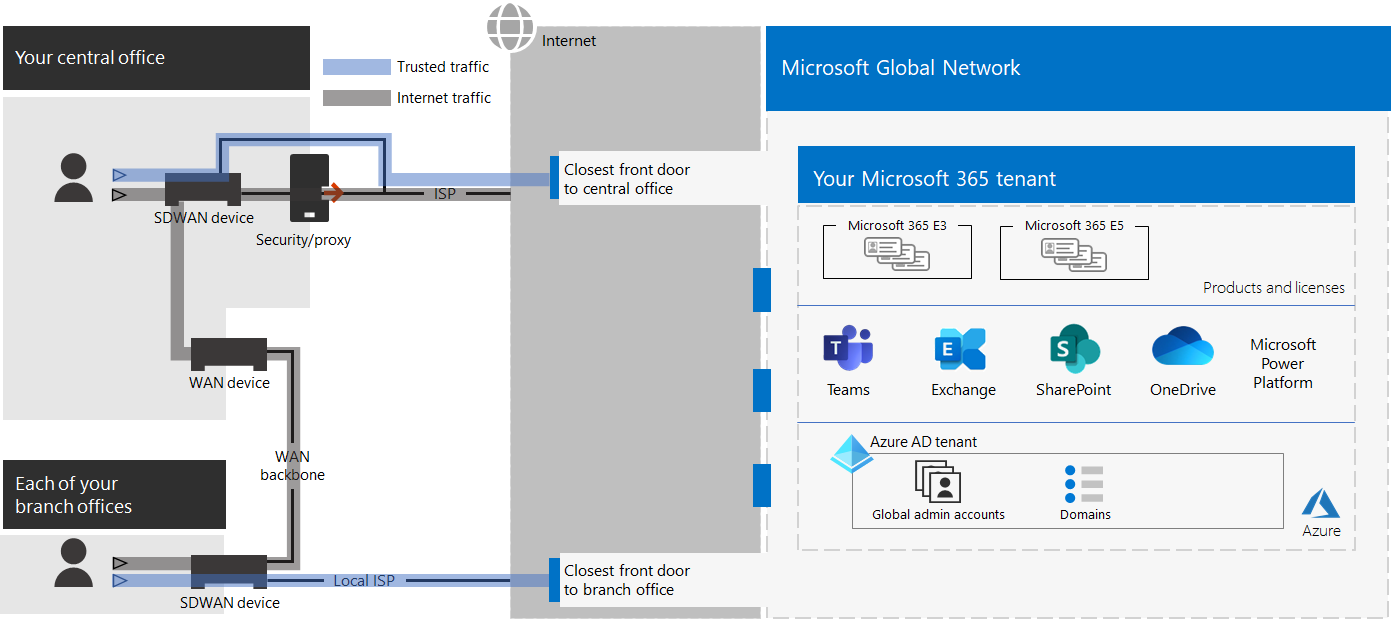

Ниже приведен пример традиционной корпоративной сети.

На этом рисунке филиалы подключаются к центральному офису с помощью устройств глобальной сети (WAN) и магистрали глобальной сети. Доступ к Интернету осуществляется через устройство безопасности или прокси-сервер на границе сети центрального офиса и поставщика услуг Интернета (ISP). В Интернете глобальная сеть Майкрософт имеет серию входных дверей в регионах по всему миру. Организации также могут использовать промежуточные расположения для дополнительной обработки пакетов и обеспечения безопасности трафика. Клиент Microsoft 365 организации находится в глобальной сети Майкрософт.

Проблемы с этой конфигурацией для облачных служб Microsoft 365:

- Для пользователей в филиалах трафик отправляется на внешние двери, не являющиеся локальными, что увеличивает задержку.

- Отправка трафика в промежуточные расположения создает сетевые шпильки, которые выполняют повторяющуюся обработку пакетов для доверенного трафика, что увеличивает задержку.

- Пограничные сетевые устройства выполняют ненужные и дублирующиеся пакеты для доверенного трафика, что увеличивает задержку.

Оптимизация производительности сети Microsoft 365 не должна быть сложной. Вы можете добиться максимальной производительности, следуя нескольким ключевым принципам:

- Определите сетевой трафик Microsoft 365, который является доверенным трафиком, предназначенным для облачных служб Майкрософт.

- Разрешите исходящий сетевой трафик Microsoft 365 в Интернет из каждого расположения, где пользователи подключаются к Microsoft 365.

- Избегайте сетевых заколок.

- Разрешите трафику Microsoft 365 обходить прокси-серверы и устройства проверки пакетов.

При реализации этих принципов вы получите корпоративную сеть, оптимизированную для Microsoft 365.

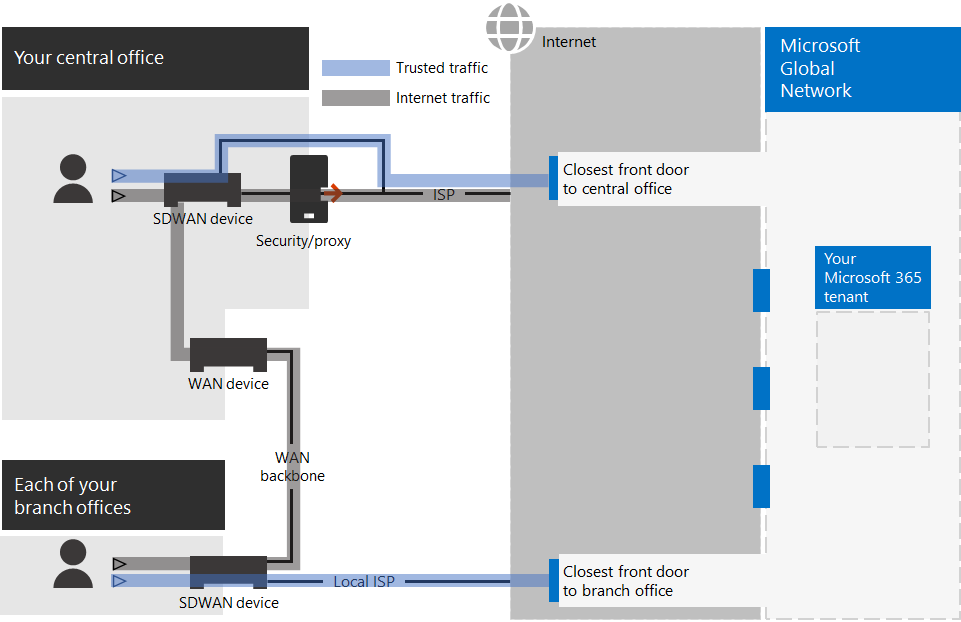

На этом рисунке филиалы имеют собственное подключение к Интернету через программно-определяемое глобальное устройство (SDWAN), которое отправляет доверенный трафик Microsoft 365 в ближайший к региону входной двери. В центральном офисе доверенный трафик Microsoft 365 обходит устройство безопасности или прокси-сервер, а промежуточные устройства больше не используются.

Вот как оптимизированная конфигурация решает проблемы с задержкой в традиционной корпоративной сети.

- Доверенный трафик Microsoft 365 пропускает магистральную сеть и отправляется в локальные входные двери для всех офисов, что снижает задержку.

- Сетевые шпильки, выполняющие повторяющуюся обработку пакетов, пропускаются для доверенного трафика Microsoft 365, что снижает задержку.

- Сетевые пограничные устройства, которые выполняют ненужные и дублирующиеся пакеты, пропускаются для доверенного трафика Microsoft 365, что снижает задержку.

Дополнительные сведения см. в статье Общие сведения о сетевом подключении Microsoft 365.

Удаленные сотрудники

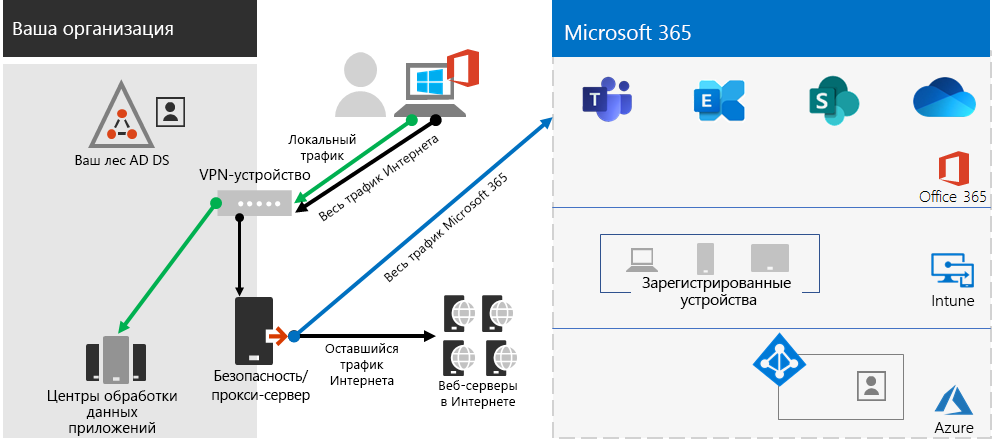

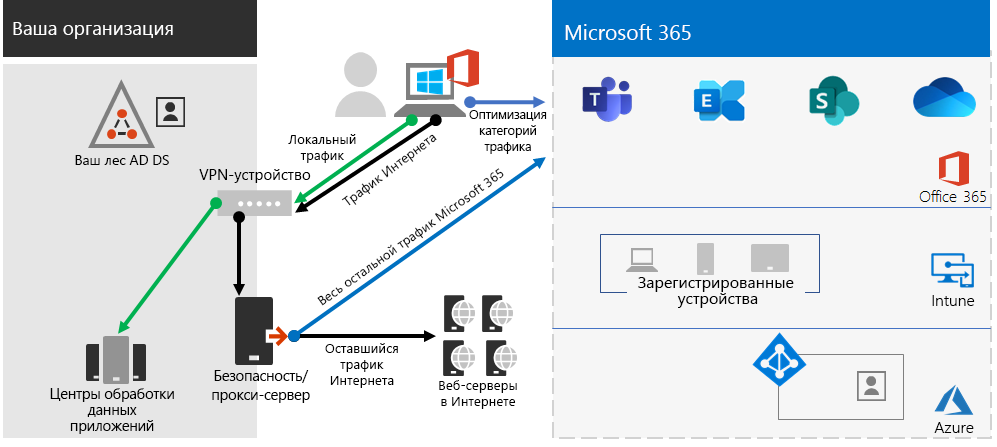

Если удаленные сотрудники используют традиционный VPN-клиент для получения удаленного доступа к сети организации, убедитесь, что для VPN-клиента поддерживается раздельное туннелирование. Без разделения туннелирования весь удаленный рабочий трафик отправляется через VPN-подключение, где он должен быть переадресован на пограничные устройства вашей организации, обрабатывается, а затем отправляется через Интернет. Пример:

На этом рисунке трафик Microsoft 365 должен проходить непрямым маршрутом через вашу организацию, который может быть перенаправлен в входную дверь глобальной сети Майкрософт далеко от физического расположения VPN-клиента. Использование непрямого пути приводит к задержке сетевого трафика и снижению общей производительности.

При использовании раздельного туннелирования в настройках VPN-клиента можно исключить передачу определенных типов трафика через VPN-подключение в сеть организации.

Чтобы оптимизировать доступ к облачным ресурсам Microsoft 365, в настройках VPN-клиентов с раздельным туннелированием исключите трафик через VPN-подключение к конечным точкам Microsoft 365 категории оптимизации. Дополнительные сведения см. в разделе Office 365 категорий конечных точек и списках оптимизации конечных точек категорий для раздельного туннелирования.

Ниже приведен результирующий поток трафика для раздельного туннелирования, в котором большая часть трафика в облачные приложения Microsoft 365 обходит VPN-подключение.

На этом рисунке VPN-клиент отправляет и получает важный трафик облачной службы Microsoft 365 непосредственно через Интернет и в ближайшую входную дверь в глобальную сеть Майкрософт.

Дополнительные сведения и инструкции см. в статье Оптимизация подключения Office 365 для удаленных пользователей с помощью раздельного VPN-туннелирования.

Использование Аналитики сети (предварительная версия)

Аналитика сети — это метрики производительности, собранные из клиента Microsoft 365, которые помогают спроектировать периметры сети для расположения офиса. Каждая аналитика предоставляет динамические сведения о характеристиках производительности для указанной проблемы для каждого географического расположения, в котором локальные пользователи обращаются к вашему клиенту.

Для клиента могут отображаться две аналитические сведения о сети на уровне клиента:

- Выборка подключений Exchange, на которые влияют проблемы с подключением

- Выборка подключений SharePoint, на которые влияют проблемы с подключением

Ниже приведены сведения о конкретных сетевых аналитиках для каждого расположения офиса:

- Исходящий сетевой трафик с обратным трафиком

- Улучшенная производительность обнаружена для клиентов, которые находятся рядом с вами

- Использование неоптимальной Exchange Online передней двери службы

- Использование неоптимальной передней двери службы SharePoint Online

- Низкая скорость скачивания из передней двери SharePoint

- Оптимальный исходящий сетевой трафик для пользователей в Китае

Важно!

Аналитика сети, рекомендации по производительности и оценки в центре Microsoft 365 Admin в настоящее время находится в состоянии предварительной версии. Он доступен только для клиентов Microsoft 365, зарегистрированных в программе предварительной версии функций.

Дополнительные сведения см. в статье Microsoft 365 Network Insights.

Производительность SharePoint с Office 365 CDN

Облачная сеть доставки содержимого (CDN) позволяет сократить время загрузки, сэкономить пропускную способность и скорость реагирования. СЕТЬ CDN повышает производительность за счет кэширования статических ресурсов, таких как графические или видеофайлы, ближе к запрашивающим их браузерам, что помогает ускорить загрузку и уменьшить задержку. Вы можете использовать встроенную сеть доставки содержимого Office 365 (CDN), включаемую в SharePoint в Microsoft 365 E3 и E5, для размещения статических ресурсов, чтобы повысить производительность страниц SharePoint.

Сети доставки содержимого Office 365 состоит из нескольких сетей CDN, позволяющих размещать статические ресурсы в нескольких расположениях или источниках и использовать их из глобальных высокоскоростных сетей. В зависимости от типа содержимого, которое вы хотите разместить в Office 365 CDN, можно добавить общедоступные источники, частные источники или и то, и другое.

При развертывании и настройке Office 365 CDN отправляет ресурсы из общедоступных и частных источников и делает их доступными для быстрого доступа для пользователей, расположенных через Интернет.

Дополнительные сведения см. в статье Использование Office 365 CDN с SharePoint Online.

Список автоматизированных конечных точек

Чтобы локальные клиенты, пограничные устройства и облачные службы анализа пакетов пропускали обработку доверенного трафика Microsoft 365, необходимо настроить их с помощью набора конечных точек (диапазонов IP-адресов и DNS-имен), соответствующих службам Microsoft 365. Эти конечные точки можно настроить вручную в брандмауэрах и других пограничных устройствах безопасности, PAC-файлах для клиентских компьютеров для обхода прокси-серверов или устройствах SD-WAN в филиалах. Однако конечные точки со временем изменяются, что требует постоянного обслуживания списков конечных точек в этих расположениях вручную.

Чтобы автоматизировать перечисление и управление изменениями для конечных точек Microsoft 365 в клиентских PAC-файлах и сетевых устройствах, используйте веб-службу REST Office 365 IP-адреса и URL-адреса. Эта служба помогает лучше определять и дифференцировать сетевой трафик Microsoft 365, упрощая оценку, настройку и отслеживание последних изменений.

Вы можете использовать PowerShell, Python или другие языки для определения изменений конечных точек с течением времени и настройки PAC-файлов и пограничных сетевых устройств.

Основной процесс:

- Используйте веб-службу Office 365 IP-адреса и URL-адреса и механизм настройки по своему выбору, чтобы настроить paC-файлы и сетевые устройства с текущим набором конечных точек Microsoft 365.

- Запустите ежедневно повторяющееся проверка изменений в конечных точках или используйте метод уведомления.

- При обнаружении изменений повторно создайте и повторно распространяйте PAC-файл для клиентских компьютеров и внесите изменения на сетевые устройства.

Дополнительные сведения см. в разделе веб-служба Office 365 IP-адреса и URL-адреса.

Результаты этапа 2

Для клиента Microsoft 365 с оптимальной сетью вы определили следующее:

- Как оптимизировать производительность сети для локальных пользователей путем добавления подключений к Интернету во все филиалы и устранения сетевых шпиль.

- Как реализовать автоматизированный список доверенных конечных точек для клиентских PAC-файлов, сетевых устройств и служб, включая текущие обновления (наиболее подходящие для корпоративных сетей).

- Поддержка доступа удаленных сотрудников к локальным ресурсам.

- Использование Сетевой аналитики

- Развертывание Office 365 CDN.

Ниже приведен пример корпоративной организации и ее клиента с оптимальной сетью.

На этом рисунке клиент для этой корпоративной организации имеет:

- Локальный доступ в Интернет для каждого филиала с sdWAN-устройством, которое перенаправит доверенный трафик Microsoft 365 в локальную входную дверь.

- Нет сетевых заколок.

- Устройства безопасности центрального офиса и пограничные прокси-серверы, которые передают доверенный трафик Microsoft 365 в локальную переднюю дверь.

Текущее обслуживание для оптимального сетевого взаимодействия

На постоянной основе может потребоваться:

- Обновите пограничные устройства и развернутые PAC-файлы для изменения конечных точек или убедитесь, что автоматизированный процесс работает правильно.

- Управление ресурсами в Office 365 CDN.

- Обновите конфигурацию разделенного туннелирования в VPN-клиентах для изменения конечных точек.

Следующее действие

Продолжайте использовать удостоверение , чтобы синхронизировать локальные учетные записи и группы и обеспечить безопасный вход пользователей.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по