Распределение защищенных узлов в VMM

Важно!

Поддержка этой версии Virtual Machine Manager (VMM) завершена. Мы рекомендуем выполнить обновление до VMM 2022.

В этой статье описывается развертывание защищенных узлов Hyper-V в вычислительной структуре System Center Virtual Machine Manager (VMM). Дополнительные сведения о защищенной структуре.

Существует два способа настройки защищенных узлов Hyper-V в структуре VMM.

- Защита существующего узла: существующий узел можно настроить для запуска экранированных виртуальных машин.

- Добавление или распределение нового защищенного узла. В качестве этого узла можно использовать следующее:

- Существующий компьютер Windows Server (с ролью Hyper-V или без нее)

- Компьютер без операционной системы

Защищенные узлы в структуре VMM настраиваются следующим образом:

Настройка глобальных параметров HGS: VMM подключает все защищенные узлы к одному и тому же серверу HGS, чтобы можно было успешно переносить экранированные виртуальные машины между узлами. Вы указываете глобальные параметры HGS, которые применяются ко всем защищенным узлам, и вы можете указать параметры конкретного узла, которые переопределяют глобальные параметры. Используются следующие параметры.

- URL-адреса аттестации: URL-адрес, используемый узлом для подключения к службе аттестации HGS. Эта служба авторизует узел для запуска экранированных виртуальных машин.

- URL-адрес сервера защиты ключей: URL-адрес, используемый узлом для извлечения ключа, необходимого для расшифровки виртуальных машин. Для извлечения ключей узел должен пройти аттестацию.

- Политики целостности кода. Политика целостности кода ограничивает список программ, которые могут выполняться на защищенном узле. Если в HGS настроено использование аттестации TPM, защищенные узлы необходимо настроить на использование политики целостности кода, разрешенной сервером HGS. Вы можете указать размещение политик целостности кода в VMM и развернуть их на своих узлах. Это необязательно и не требуется для управления защищенной структурой.

- Вспомогательный виртуальный жесткий диск для экранирования виртуальных машин: специально подготовленный виртуальный жесткий диск, который используется для преобразования существующих виртуальных машин в экранированные виртуальные машины. Этот параметр необходимо настроить, если вы хотите защитить существующие виртуальные машины.

Настройте облако: если защищенный узел будет включен в облако VMM, потребуется включить поддержку экранированных виртуальных машин в облаке.

Перед началом работы

Прежде чем продолжить, убедитесь, что вы развернули и настроили службу защиты узла. Дополнительные сведения о настройке HGS см. в документации по Windows Server.

Кроме того, убедитесь, что все узлы, которые станут защищенными узлами, соответствуют предварительным требованиям к защищенному узлу:

- Операционная система: на серверах узлов должна быть установлена ОС Windows Server Datacenter. Рекомендуется использовать server Core для защищенных узлов.

- Роли и компоненты: серверы узла должны работать с ролью Hyper-V и компонентом "Поддержка Hyper-V защитника узлов". Поддержка Hyper-V защитника узлов позволяет узлу взаимодействовать с HGS в целях проверки работоспособности системы и запроса ключей для экранированных виртуальных машин. Если на узле установлена версия Nano Server, должны быть также установлены пакеты Compute, SCVMM-Package, SCVMM-Compute, SecureStartup и ShieldedVM.

- Аттестация TPM: если в HGS настроено использование аттестации TPM, серверы узлов должны:

- использовать модуль UEFI 2.3.1c и TPM 2.0;

- загружаться в режиме UEFI (не в BIOS и не "устаревшем" режиме);

- разрешать безопасную загрузку.

- Регистрация HGS: узлы Hyper-V должны быть зарегистрированы в службе HGS. Способ их регистрации зависит от того, использует ли HGS аттестацию AD или TPM. Подробнее

- Динамическая миграция: если требуется динамическая миграция экранированных виртуальных машин, необходимо развернуть два или более защищенных узлов.

- Домен. Защищенные узлы и сервер VMM должны находиться в одном домене или в доменах с двусторонним доверием.

Настройка глобальных параметров HGS

Прежде чем добавлять защищенные узлы в вычислительную структуру VMM, необходимо настроить VMM со сведениями о службе защиты узлов (HGS) для структуры. Для всех защищенных узлов, которыми управляет VMM, будет использоваться одна и та же HGS.

Получите URL-адреса аттестации и защиты ключами для своей структуры у администратора HGS.

В консоли VMM выберите Параметры Параметры>Службы защиты узла Параметры.

В соответствующие поля введите URL-адреса аттестации и защиты ключами. В настоящее время вам не нужно настраивать политики целостности кода и разделы вспомогательного виртуального жесткого диска экранирования виртуальных машин.

Нажмите кнопку Готово, чтобы сохранить настройки.

Добавление или распределение нового защищенного узла

- Добавление узла

- Если требуется добавить существующий сервер с Windows Server как защищенный узел Hyper-V, добавьте его в структуру.

- Если требуется распределить узел Hyper-V с компьютера без операционной системы, выполните следующие предварительные требования и инструкции.

Примечание

Вы можете развернуть узел как защищенный при его подготовке (мастер добавления ресурсов >параметров> ОСНастроить как защищенный узел).

- Перейдите к следующему разделу, где описывается настройка узла как защищенного.

Настройка существующего узла как защищенного

Чтобы настроить существующий узел Hyper-V под управлением VMM как защищенный узел, выполните описанные ниже действия.

Переведите узел в режим обслуживания.

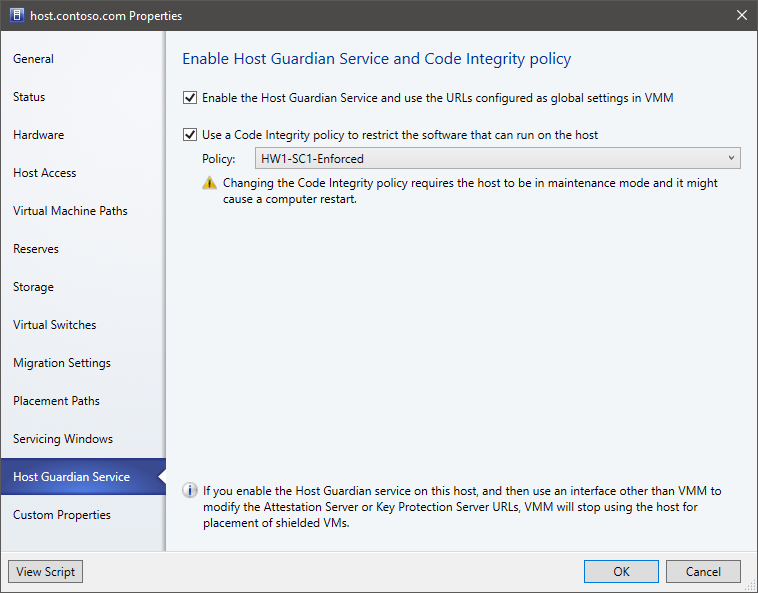

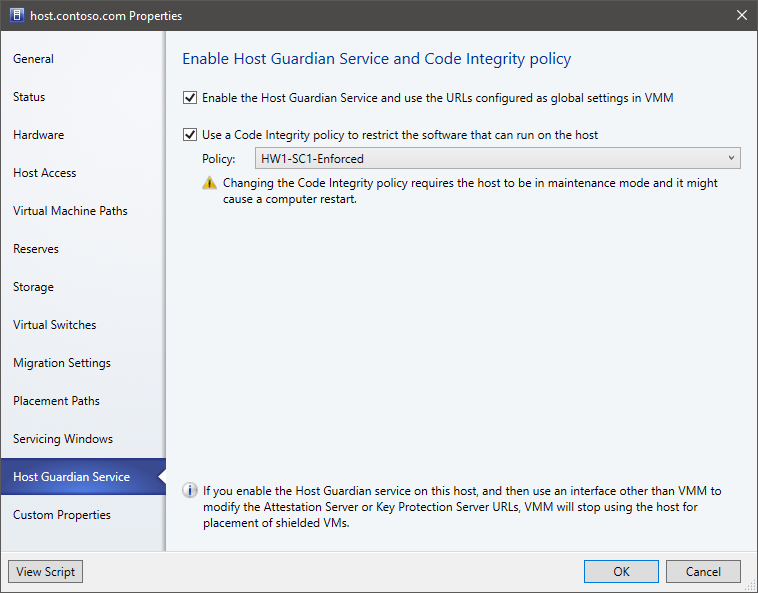

В разделе Все узлы щелкните узел правой кнопкой мыши, выберите Свойства>Служба защитника узлов.

Включите функцию поддержки защиты узлов Hyper-V и настройте узел.

Примечание

- URL-адреса серверов глобальной аттестации и защиты ключей будут заданы на узле.

- Если изменить эти URL-адреса за пределами консоли VMM, необходимо обновить их и в VMM. В противном случае VMM не будет размещать экранированные виртуальные машины на узле, пока URL-адреса не будут снова совпадать. Вы также можете снять флажок и повторно проверка поле "Включить", чтобы перенастроить узел с ПОМОЩЬЮ URL-адресов, настроенных в VMM.

Если VMM используется для управления политиками целостности кода, можно установить второй флажок и выбрать соответствующую политику для системы.

Нажмите кнопку ОК , чтобы обновить конфигурацию узла.

Выведите узел из режима обслуживания.

VMM проверяет, проходит ли узел аттестацию при добавлении и при каждом обновлении состояния узла. VMM развертывает и переносит экранированные виртуальные машины только на тех узлах, которые прошли аттестацию. Проверить статус аттестации узла можно в разделе Свойства>Состояние>Общее состояние клиента HGS.

Включение защищенных узлов в облаке VMM

Включите поддержку защищенных узлов в облаке:

- В консоли VMM выберите Виртуальные машины и облака служб>. Щелкните правой кнопкой мыши имя облака и выберите Свойства.

- В разделе Общие>Поддержка экранированных виртуальных машин выберите Поддерживается в этом частном облаке.

Управление политиками целостности кода и их развертывание с помощью VMM

В защищаемой структуре, где настроено использование аттестации TPM, на каждом узле должна быть задана политика целостности кода, которой доверяет служба защиты узлов. Для упрощения управления политики целостности кода при необходимости можно использовать для развертывания новых или обновленных политик защищенных узлов VMM.

Чтобы развернуть политику целостности кода на защищенным узле под управлением VMM, выполните описанные ниже действия.

- Создайте политику целостности кода для каждого заданного узла в вашей среде. Вам потребуется другая политика CI для каждой уникальной конфигурации оборудования и программного обеспечения защищенных узлов.

- Храните политики целостности кода в защищенной общей папке. Учетные записи компьютеров для каждого защищенного узла должны иметь доступ на чтение общей папки. Доступ на запись должны иметь только доверенные администраторы.

- В консоли VMM выберите Параметры Параметры>Службы защиты узла Параметры.

- В разделе Политики целостности кода выберите Добавить и укажите понятное имя и путь к политике CI. Повторите этот шаг для каждой политики целостности кода. Обязательно присвойте политикам имя таким образом, чтобы вы могли определить, какая политика должна применяться к тем или иным узлам.

- Нажмите кнопку Готово, чтобы сохранить настройки.

Теперь примените политику целостности кода для каждого защищенного узла, выполнив описанные ниже действия.

Переведите узел в режим обслуживания.

В разделе Все узлы щелкните узел правой кнопкой мыши, выберите Свойства>Служба защитника узлов.

Включите этот параметр, чтобы настроить политику целостности кода для узла, и выберите соответствующую политику для системы.

Нажмите кнопку ОК , чтобы применить изменение конфигурации. Для применения новой политики может потребоваться перезапуск узла.

Выведите узел из режима обслуживания.

Предупреждение

Убедитесь, что выбрана правильная политика целостности кода для узла. Если для узла будет выбрана несовместимая политика, некоторые приложения, драйверы или компоненты операционной системы работать не будут.

Если вы обновили политику целостности кода в общей папке и хотите обновить ее также на защищенных узлах, выполните описанные ниже действия.

- Переведите узел в режим обслуживания.

- В разделе Все узлы щелкните узел правой кнопкой мыши и выберите пункт Применить последнюю политику целостности кода.

- Выведите узел из режима обслуживания.

Дальнейшие действия

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по