Používanie vlastných šifrovacích kľúčov pre službu Power BI

Power BI šifruje uložené údaje aj údaje v procese. Power BI predvolene používa na šifrovanie údajov kľúče spravované spoločnosťou Microsoft. V službe Power BI Premium môžete použiť aj vlastné kľúče pre uložené údaje, ktoré sa importujú do sémantického modelu. Tento prístup sa často nazýva preneste si svoj vlastný kľúč (BYOK). Ďalšie informácie nájdete v téme Dôležité informácie o zdroji údajov a úložisku.

Prečo používať BYOK?

BYOK uľahčuje splnenie požiadaviek na dodržiavanie súladu, ktoré špecifikujú usporiadanie kľúčov s poskytovateľom cloudových služieb, v tomto prípade je to spoločnosť Microsoft. Pomocou BYOK môžete zadať a ovládať šifrovacie kľúče pre svoje uložené údaje v službe Power BI na úrovni aplikácie. V dôsledku toho môžete vykonávať kontrolu a odvolať kľúče vašej organizácie, ak sa rozhodnete ukončiť službu. Po odvolaní kľúčov sa údaje do 30 minút stanú nečitateľnými pre službu.

Dôležité informácie o zdroji údajov a ukladacom priestore

Ak chcete použiť BYOK, je potrebné nahrať údaje do služba Power BI zo súboru aplikácie Power BI Desktop (PBIX). BYOK nie je možné použiť v nasledujúcich scenároch:

- Dynamické Pripojenie Analysis Services

- Excelové zošity, pokiaľ sa údaje najskôr nenaimportovali do aplikácie Power BI Desktop

- Push sémantické modely

- Sémantické modely streamovania

- Metriky Power BI v súčasnosti nepodporujú BYOK.

POSTUP BYOK sa vzťahuje len na sémantické modely. Presunutie sémantických modelov, excelových súborov a súborov CSV, ktoré používatelia môžu nahrať do služby, nie sú šifrované pomocou vlastného kľúča. Ak chcete identifikovať položky, ktoré sú uložené vo vašich pracovných priestoroch, použite nasledujúci príkaz prostredia PowerShell:

PS C:\> Get-PowerBIWorkspace -Scope Organization -Include All

Poznámka

Táto rutina typu cmdlet vyžaduje modul Power BI Management v1.0.840. Spustením Get-InstalledModule -Name MicrosoftPowerBIMgmtfunkcie môžete zistiť, ktorú verziu máte k dispozícii. Nainštalujte najnovšiu verziu spustením príkazu Install-Module -Name MicrosoftPowerBIMgmt. Ďalšie informácie o rutine typu cmdlet služby Power BI a jej parametroch nájdete v module rutiny typu cmdlet prostredia PowerShell v službe Power BI.

Konfigurácia Azure Key Vault

Táto časť vysvetľuje, ako nakonfigurovať Azure Key Vault, nástroj na bezpečné ukladanie a prístup k tajomstvám, ako sú napríklad šifrovacie kľúče. Existujúci trezor kľúčov môžete použiť na uloženie šifrovacích kľúčov, alebo môžete vytvoriť nový špeciálne na použitie so službou Power BI.

Nasledujúce pokyny predpokladajú základné znalosti o nástroji Azure Key Vault. Ďalšie informácie nájdete v téme Čo je nástroj Azure Key Vault?

Nakonfigurujte trezor kľúčov nasledujúcim spôsobom:

Pridajte služba Power BI ako objekt služby pre trezor kľúčov s povoleniami na zbalenie a rozbalenie.

Vytvorte kľúč RSA s dĺžkou 4096-bitov alebo použite existujúci kľúč tohto typu s povoleniami na zbalenie a rozbalenie.

Dôležité

Služba BYOK pre Power BI podporuje iba kľúče RSA s 4096-bitovú dĺžkou.

Odporúčané: Skontrolujte, či má trezor kľúčov povolenú možnosť obnoviteľné odstránenie.

Pridanie objektu služby

Prihláste sa na portál Azure a vyhľadajte položku Key Vaults.

V trezore kľúčov vyberte položku Politiky prístupu a potom vyberte položku Vytvoriť.

Na obrazovke Povolenia v časti Povolenia kľúčov vyberte položky Rozbaliť kľúč a Zbaliť kľúč a potom vyberte položku Ďalej.

Na obrazovke Hlavné vyhľadajte a vyberte Microsoft.Azure.AnalysisServices.

Poznámka

Ak nie je možné nájsť Microsoft.Azure.AnalysisServices, je pravdepodobné, že predplatné na Azure priradené k vášmu úloužbiu Azure Key Vault nikdy nemalo priradený zdroj služby Power BI. Pokúste sa namiesto toho vyhľadať nasledujúci reťazec: 00000009-0000-0000-c000-00000000000000.

Vyberte položku Ďalej a potom položku Skontrolovať a vytvoriť>.

Poznámka

Ak chcete zrušiť prístup služby Power BI k svojim údajom, odstráňte prístupové práva k tomuto objektu služby v službe Azure Key Vault.

Vytvorenie kľúča RSA

V trezore kľúčov v časti Kľúče vyberte položku Generovať/importovať.

Vyberte typ kľúča RSA a veľkosť kľúča RSA 4096.

Vyberte položku Vytvoriť.

V časti Kľúče vyberte kľúč, ktorý ste vytvorili.

Vyberte identifikátor GUID pre aktuálnu verziu kľúča.

Skontrolujte, či sú možnosti Zbaliť kľúč a Rozbaliť kľúč vybraté. Skopírujte identifikátor kľúča, ktorý použijete, keď povolíte BYOK v službe Power BI.

Možnosť obnoviteľného odstránenia

Mali by ste povoliť obnoviteľné odstránenie vo svojom trezore kľúčov na ochranu pred stratou údajov v prípade náhodného vymazania kľúča alebo trezora kľúčov. Ak chcete povoliť vlastnosť obnoviteľného odstránenia , musíte použiť prostredie PowerShell , pretože táto možnosť ešte nie je k dispozícii na portáli Azure.

Keď je služba Azure Key Vault správne nakonfigurovaná, môžete povoliť BYOK vo svojom nájomníkovi.

Konfigurácia brány firewall služby Azure Key Vault

Táto časť popisuje používanie obchvatu brány firewall v službe Microsoft na konfiguráciu brány firewall v rámci služby Azure Key Vault.

Poznámka

Môžete si vybrať, či povolíte pravidlá brány firewall vo svojom trezore kľúčov. Môžete sa tiež rozhodnúť ponechať bránu firewall vypnutú vo vašom trezore kľúčov podľa predvoleného nastavenia.

Power BI je dôveryhodná služba spoločnosti Microsoft. Brána firewall služby Key Vault vám umožňuje povoliť prístup ku všetkým dôveryhodným služby Microsoft. Toto nastavenie umožňuje službe Power BI pristupovať k trezoru kľúčov bez zadávania pripojení koncových bodov.

Ak chcete nakonfigurovať službu Azure Key Vault na povolenie prístupu k dôveryhodným služby Microsoft, postupujte podľa týchto krokov:

Na portáli Azure vyhľadajte službu Key Vaults a potom vyberte trezor kľúčov, ku ktorému chcete povoliť prístup zo služby Power BI a všetkých ostatných dôveryhodných služby Microsoft.

Na ľavom navigačnom paneli vyberte položku Možnosti siete .

V časti Brány firewall a virtuálne siete vyberte možnosť Povoliť verejný prístup z konkrétnych virtuálnych sietí a IP adries.

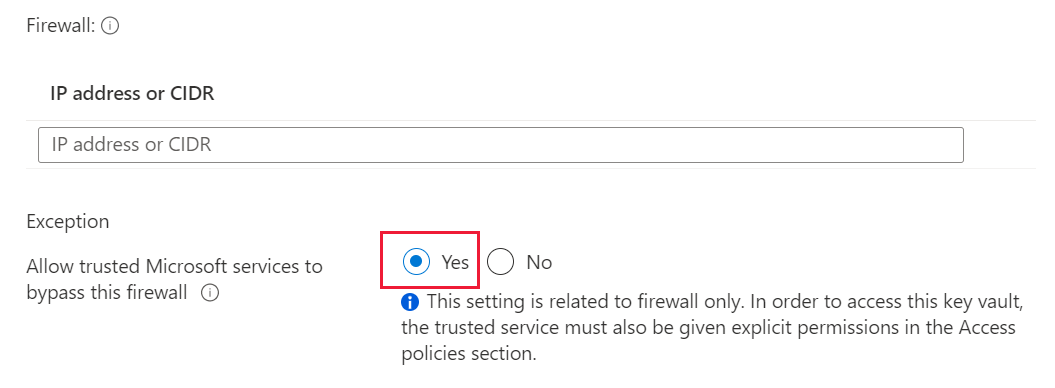

Posuňte sa nadol do časti Brána firewall . Vyberte možnosť Povoliť dôveryhodným služby Microsoft obísť túto bránu firewall.

Vyberte Použiť.

Povolenie BYOK vo vašom nájomníkovi

POSTUP BYOK povolíte na úrovni nájomníka pomocou prostredia PowerShell. Najskôr si nainštalujte balík na správu služby Power BI pre prostredie PowerShell a zoznámte sa so šifrovacími kľúčmi, ktoré ste vytvorili a uložili v službe Azure Key Vault, pre nájomníka služby Power BI. Potom tieto šifrovacie kľúče priraďte do kapacity Premium na šifrovanie obsahu v kapacite.

Dôležité aspekty

Skôr ako povolíte BYOK, pamätajte na tieto dôležité informácie:

V súčasnosti nie je možné zakázať BYOK po povolení. V závislosti od toho, ako špecifikujete parametre pre

Add-PowerBIEncryptionKey, môžete ovládať, ako používate BYOK pre jednu alebo viaceré z vašich kapacít. Úvod kľúčov do nájomníka však nie je možné vrátiť späť. Ďalšie informácie nájdete v téme Povolenie BYOK.Nemôžete priamo presunúť pracovný priestor, ktorý používa BYOK, z kapacity v službe Power BI Premium do zdieľanej kapacity. Najprv musíte presunúť pracovný priestor do kapacity, ktorá nemá postup BYOK povolený.

Ak presuniete pracovný priestor, ktorý používa BYOK, z kapacity v službe Power BI Premium do zdieľanej kapacity, zostavy a sémantické modely sa stanú nedostupnými, pretože sú šifrované kľúčom. Ak sa chcete takejto situácii vyhnúť, najprv musíte presunúť pracovný priestor do kapacity, ktorá nemá službu BYOK povolenú.

Povolenie BYOK

Ak chcete povoliť BYOK, musíte byť správcom služby Power BI a prihlásiť sa pomocou Connect-PowerBIServiceAccount rutiny typu cmdlet. Potom pomocou add-PowerBIEncryptionKey povoľte BYOK, ako je to znázornené v nasledujúcom príklade:

Add-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'

Ak chcete pridať viacero kľúčov, spustite príkaz Add-PowerBIEncryptionKey s rôznymi hodnotami pre -Name a -KeyVaultKeyUri.

Rutina typu cmdlet môže prijímať dva parametre prepínača, ktoré ovplyvňujú šifrovanie pre aktuálne a budúce kapacity. Predvolene nie sú nastavené žiadne prepínače:

-Activate: Označuje, že tento kľúč sa používa pre všetky existujúce kapacity v nájomníkovi, ktoré ešte nie sú šifrované.-Default: Označuje, že tento kľúč je teraz predvolený pre celého nájomníka. Keď vytvoríte novú kapacitu, táto kapacita zdedí tento kľúč.

Dôležité

Ak zadáte text -Default, od tohto okamihu sa všetky kapacity vytvorené v nájomníkovi šifrujú pomocou kľúča, ktorý zadáte, alebo pomocou aktualizovaného predvoleného kľúča. Predvolenú operáciu nie je možné vrátiť späť, takže stratíte možnosť vytvoriť v nájomníkovi kapacitu Premium, ktorá nepoužíva BYOK.

Po povolení BYOK v nájomníkovi nastavte šifrovací kľúč pre jednu alebo viac kapacít Power BI:

ID kapacity požadované v ďalšom kroku získate pomocou funkcie Get-PowerBICapacity .

Get-PowerBICapacity -Scope IndividualRutina typu cmdlet vráti výstup podobný nasledujúcemu výstupu:

Id : xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx DisplayName : Test Capacity Admins : adam@sometestdomain.com Sku : P1 State : Active UserAccessRight : Admin Region : North Central USPomocou kľúča Set-PowerBICapacityEncryptionKey nastavte šifrovací kľúč:

Set-PowerBICapacityEncryptionKey -CapacityId xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx -KeyName 'Contoso Sales'

Máte kontrolu nad tým, ako používate BYOK v rámci svojho nájomníka. Ak chcete napríklad šifrovať jednu kapacitu, vyvolajte kľúč Add-PowerBIEncryptionKey bez -Activate alebo -Default. Potom zavolajte Set-PowerBICapacityEncryptionKey pre kapacitu, kde chcete povoliť BYOK.

Spravovanie BYOK

Služba Power BI poskytuje ďalšie rutiny typu cmdlet, ktoré vám pomôžu spravovať BYOK vo vašom nájomníkovi:

Pomocou funkcie Get-PowerBICapacity získate kľúč, ktorý kapacita aktuálne používa:

Get-PowerBICapacity -Scope Organization -ShowEncryptionKeyPomocou get-PowerBIEncryptionKey získajte kľúč, ktorý váš nájomník aktuálne používa:

Get-PowerBIEncryptionKeyPomocou metódy Get-PowerBIWorkspaceEncryptionStatus môžete zistiť, či sú sémantické modely v pracovnom priestore šifrované a či je ich stav šifrovania synchronizovaný s pracovným priestorom:

Get-PowerBIWorkspaceEncryptionStatus -Name'Contoso Sales'Všimnite si, že šifrovanie je povolené na úrovni kapacity, ale stav šifrovania získate na úrovni sémantického modelu pre zadaný pracovný priestor.

Pomocou prepínača Switch-PowerBIEncryptionKey môžete prepnúť (alebo otočiť) verziu kľúča, ktorý sa používa na šifrovanie. Rutina typu cmdlet jednoducho aktualizuje

-KeyVaultKeyUripre kľúč-Name:Switch-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'Všimnite si, že by mal byť povolený aktuálny kľúč.

Súvisiaci obsah

Pripomienky

Pripravujeme: V priebehu roka 2024 postupne zrušíme službu Problémy v službe GitHub ako mechanizmus pripomienok týkajúcich sa obsahu a nahradíme ju novým systémom pripomienok. Ďalšie informácie nájdete na stránke: https://aka.ms/ContentUserFeedback.

Odoslať a zobraziť pripomienky pre