Konfigurácia jediného prihlásenia založeného na protokole Kerberos zo služba Power BI do lokálnych zdrojov údajov

Povolením jediného prihlásenia (SSO) sa obnovenie údajov z lokálnych zdrojov pre zostavy a tabule služby Power BI zjednoduší, pričom sa budú rešpektovať povolenia na úrovni používateľov nakonfigurované pre tieto zdroje. Na povolenie bezproblémového pripájania pomocou jediného prihlásenia môžete použiť delegovania obmedzené protokolom Kerberos.

Tento článok popisuje kroky potrebné na konfiguráciu jediného prihlásenia založeného na protokole Kerberos z služba Power BI do lokálnych zdrojov údajov.

Požiadavky

Delegovanie obmedzené protokolom Kerberos funguje správne, len ak je nakonfigurovaných niekoľko položiek vrátane *hlavných názvov služieb (SPN) a nastavení delegovania pre kontá služby.

Poznámka

Používanie aliasu DNS s jediného prihlásenia nie je podporované.

Obrys konfigurácie

Kroky potrebné na konfiguráciu jediného prihlásenia brány sú uvedené nižšie.

Vykonajte všetky kroky v časti 1: Základná konfigurácia.

V závislosti od prostredia služby Active Directory a použitých zdrojov údajov možno budete musieť dokončiť časť alebo celú konfiguráciu popísanú v časti 2: Konfigurácia špecifická pre prostredie.

Možné scenáre, ktoré môžu vyžadovať ďalšiu konfiguráciu, sú uvedené nižšie:

Scenár Prejsť na Zabezpečenie prostredia služby Active Directory je neovplyvnené. Pridanie konta služby brány do skupiny Windows Authorization Access Group Konto služby brány a používateľské kontá, ktoré brána zosobní, sa nachádzajú v samostatných doménach alebo doménových doménach. Pridanie konta služby brány do skupiny Windows Authorization Access Group Nemáte nakonfigurované Pripojenie Microsoft Entra so synchronizáciou používateľského konta a hlavné meno používateľa použité v službe Power BI pre používateľov nezodpovedá hlavnému názvu používateľa v lokálnom prostredí služby Active Directory. Nastavenie parametrov konfigurácie priradenia používateľov v počítači s bránou Plánujete použiť zdroj údajov SAP HANA s jediného prihlásenia. Dokončenie krokov konfigurácie špecifických pre zdroj údajov Plánujete použiť zdroj údajov SAP BW s jediného prihlásenia. Dokončenie krokov konfigurácie špecifických pre zdroj údajov Plánujete použiť zdroj údajov Teradata s jediného prihlásenia. Dokončenie krokov konfigurácie špecifických pre zdroj údajov Overte konfiguráciu podľa postupu popísaného v časti 3: Overte konfiguráciu , aby sa zabezpečilo správne nastavenie jediného prihlásenia.

Oddiel 1: Základná konfigurácia

Krok č. 1: Inštalácia a konfigurácia lokálnej brány údajov spoločnosti Microsoft

Lokálna brána údajov podporuje inováciu na mieste a prevzatie nastavení existujúcich brán.

Krok 2: Získanie práv správcu domény na konfiguráciu SPN (SetSPN) a nastavení delegovania obmedzeného protokolom Kerberos

Pri konfigurácii hlavných názvov služieb (SPN) a nastavení delegovania Kerberos by správca domény nemal udeľovať práva niekomu, kto nemá práva správcu domény. Nasledujúca časť obsahuje viac podrobností o odporúčaných krokoch konfigurácie.

Krok č. 3: Konfigurácia konta služby brány

Požadovaná konfigurácia je uvedená nižšie a táto možnosť je potrebná, pokiaľ nemáte nakonfigurovanú obe Pripojenie Microsoft Entra a používateľské kontá nie sú synchronizované. V takom prípade sa odporúča možnosť B.

Možnosť Odpoveď: Spustenie služby brány Windows ako konta domény s hlavný názov služby

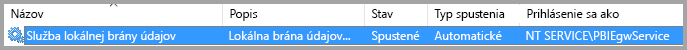

V štandardnej inštalácii sa brána spustí ako konto služby lokálneho počítača ( NT Service\PBIEgwService).

Delegovanie obmedzené protokolom Kerberos je možné povoliť len vtedy, ak je brána spustená ako konto domény, alebo musí byť inštancia microsoft Entra už synchronizovaná s lokálnou inštanciou služby Active Directory (pomocou nástroja Microsoft Entra DirSync/Pripojenie). Ak chcete prepnúť na konto domény, pozrite si tému Zmena konta služby brány.

Konfigurácia hlavného názvu služby pre konto služby brány

Najprv určite, či už je vytvorený SPN pre konto domény, ktoré sa používa ako konto služby brány:

V roli správcu domény spustite modul Používatelia a počítače služby Active Directory Konzola MMC (Microsoft Management Console).

Na ľavej table kliknite pravým tlačidlom myši na názov domény, vyberte položku Nájsť a potom zadajte názov konta služby brány.

Vo výsledkoch vyhľadávania kliknite pravým tlačidlom myši na konto služby brány a vyberte položku Vlastnosti.

Ak sa v dialógovom okne Vlastnosti zobrazuje karta Delegovania, hlavný názov služby (SPN) už bol vytvorený a môžete prejsť na položku Konfigurácia delegovania obmedzeného protokolom Kerberos.

Ak sa karta Delegovanie v dialógovom okne Vlastnosti nezobrazuje, môžete v tomto konte manuálne vytvoriť hlavný názov služby, čím ju povolíte. Použite nástroj setspn, ktorý je súčasťou systému Windows (na vytvorenie hlavného názvu služby potrebujete práva správcu domény).

Predpokladajme napríklad, že konto služby brány je Contoso\GatewaySvc a služba brány je spustená na počítači s názvom MyGatewayMachine. Ak chcete nastaviť hlavný názov služby pre konto služby brány, spustite nasledujúci príkaz:

setspn -S gateway/MyGatewayMachine Contoso\GatewaySvcHlavný názov služby môžete nastaviť aj pomocou modulu Používatelia a počítače služby Active Directory KONZOLY MMC.

Možnosť B: Konfigurácia počítača pre službu Microsoft Entra Pripojenie

Ak je služba Microsoft Entra Pripojenie nakonfigurovaná a používateľské kontá sú synchronizované, služba brány nemusí vykonať vyhľadávania v lokálnej aplikácii Microsoft Entra v režime runtime. Namiesto toho môžete pre službu brány jednoducho použiť identifikátor SID lokálnej služby, aby ste dokončili všetky požadované konfigurácie v identifikátore Microsoft Entra ID. Kroky na konfiguráciu delegovania obmedzeného protokolom Kerberos, ktoré sú uvedené v tomto článku, sú rovnaké ako kroky konfigurácie v kontexte služby Microsoft Entra. Použijú sa na objekt počítača brány (určeného identifikátorom SID lokálnej služby) v identifikátore Microsoft Entra ID namiesto konta domény. Identifikátor SID lokálnej služby pre NT SERVICE/PBIEgwService je takýto:

S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079

Ak chcete vytvoriť hlavný názov služby pre tento identifikátor SID v počítači s bránou Power BI, je potrebné spustiť tento príkaz z príkazového riadka správcu (nahraďte <COMPUTERNAME> názov počítača s bránou Power BI):

SetSPN -s HTTP/S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079 <COMPUTERNAME>

Poznámka

V závislosti od miestnych nastavení zabezpečenia možno budete musieť pridať konto služby brány NT SERVICE\PBIEgwService do skupiny lokálnych Spravovanie v počítači s bránou a potom reštartovať službu brány v aplikácii brány. Táto možnosť nie je podporovaná pre scenáre, ktoré majú viacero brán, pretože služba Active Directory vynucuje jedinečné hlavné názvy služby v celej doménovej štruktúre. Pre tieto scenáre použite namiesto toho možnosť A .

Krok 4: Konfigurácia delegovania obmedzeného protokolom Kerberos

Nastavenia delegovania môžete nakonfigurovať pre štandardné delegovaie obmedzené protokolom Kerberos alebo pre delegovania obmedzené protokolom Kerberos na základe zdrojov. Ďalšie informácie o rozdieloch medzi danými prístupmi k delegovania nájdete v téme Prehľad delegovania obmedzeného protokolom Kerberos.

Vyžadujú sa nasledujúce kontá služby:

- Konto služby brány: používateľ služby reprezentujúci bránu v službe Active Directory s hlavný názov služby nakonfigurovaný v kroku 3.

- Konto služby zdroja údajov: používateľ služby reprezentujúci zdroj údajov v službe Active Directory s hlavný názov služby priradený k zdroju údajov.

Poznámka

Kontá služby brány a zdroja údajov musia byť oddelené. Rovnaké konto služby nemožno použiť na reprezentovať bránu aj zdroj údajov.

V závislosti od toho, ktorý prístup chcete použiť, prejdite na jednu z nasledujúcich častí. Neposúvajte obe sekcie:

- Možnosť A: Štandardné delegovaie obmedzené protokolom Kerberos. Toto je predvolené odporúčanie pre väčšinu prostredí.

- Možnosť B: Delegovať obmedzené protokolom Kerberos na základe zdrojov. Vyžaduje sa to, ak váš zdroj údajov patrí do inej domény ako vaša brána.

Možnosť A: Štandardné delegovania obmedzené protokolom Kerberos

Teraz nastavíme delegovania pre konto služby brány. Na vykonanie týchto krokov môžete použiť viacero nástrojov. Tu použijeme modul konzoly MMC Používatelia a počítače služby Active Directory na správu a publikovanie informácií v adresári. Tento modul je predvolene k dispozícii v radičoch domény, na iných počítačoch ho môžete povoliť prostredníctvom konfigurácie funkcií systému Windows.

Delegovať obmedzené protokolom Kerberos je potrebné nakonfigurovať pomocou prechodu protokolu. V prípade obmedzeného delegovania je nutné explicitne určiť, ktorým službám môže brána predložiť delegované poverenia. Volania delegovania z konta služby brány môže prijímať napríklad len SQL Server alebo server SAP HANA.

V tejto časti sa predpokladá, že ste už nakonfigurovali SPN pre základné zdroje údajov (ako napríklad SQL Server, SAP HANA, SAP BW, Teradata alebo Spark). Informácie o tom, ako nakonfigurovať tieto hlavné názvy služieb servera zdroja údajov, nájdete v technickej dokumentácii k príslušnému databázovému serveru a v časti What SPN does your app require? (Aký HLAVNÝ názov služby vyžaduje vaša aplikácia? ) v blogovom príspevku My Kerberos Checklist (Môj kontrolný zoznam protokolu Kerberos).

V nasledujúcich krokoch predpokladáme lokálne prostredie s dvoma počítačmi v rovnakej doméne: počítačom brány a databázovým serverom, na ktorom je spustený SQL Server a nakonfigurované jediné prihlásenie založené na protokole Kerberos. Kroky možno použiť pri jednom z ostatných podporovaných zdrojov údajov, ak je zdroj údajov nakonfigurovaný pre jediné prihlásenie založené na protokole Kerberos. V tomto príklade použijeme nasledujúce nastavenia:

- Doména služby Active Directory (Netbios): Contoso

- Názov počítača s bránou: MyGatewayMachine

- Konto služby brány: Contoso\GatewaySvc

- Názov počítača so zdrojom údajov SQL Server: TestSQLServer

- Servisné konto zdroja údajov SQL Server: Contoso\SQLService

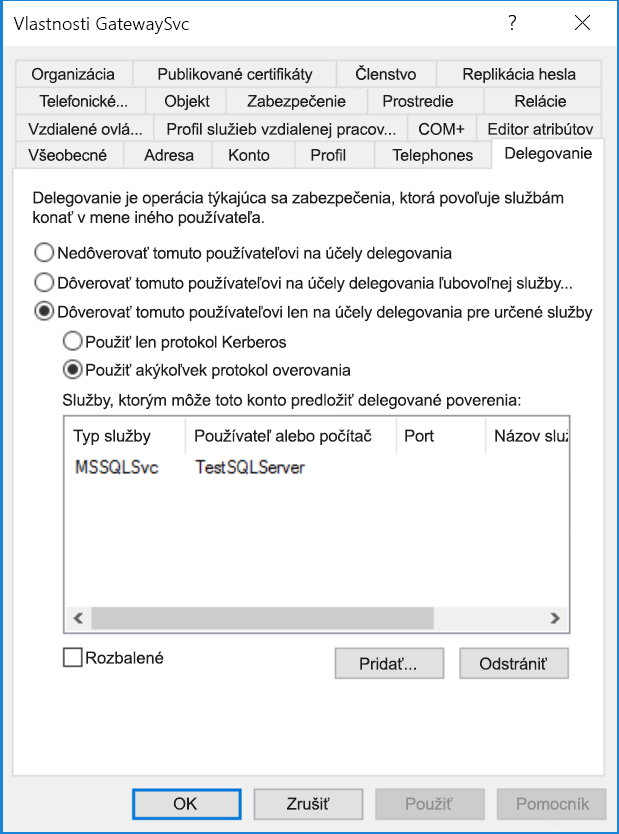

Tu je postup na konfiguráciu nastavení delegovania:

Na základe oprávnení správcu domény otvorte modul konzoly MMC Používatelia a počítače služby Active Directory.

Kliknite pravým tlačidlom myši na konto služby brány (Contoso\GatewaySvc) a vyberte položku Vlastnosti.

Vyberte kartu Delegovať.

Vyberte položku Dôverovať tomuto počítaču len>na delegovaie do zadaných služieb Použiť akýkoľvek protokol overovania.

V časti Služby, ktorým môže toto konto predložiť delegované poverenia vyberte položku Pridať.

V novom dialógovom okne vyberte položku Používatelia alebo počítače.

Zadajte konto služby pre zdroj údajov a potom vyberte položku OK.

Napríklad zdroj údajov SQL Server môže mať konto služby Contoso\SQLService. V konte by už mal byť nastavený vhodný hlavný názov služby pre zdroj údajov.

Vyberte hlavný názov služby, ktorý ste vytvorili pre server databázy.

V našom príklade bude hlavný názov služby začínať znakmi MSSQLSvc. Ak ste pre službu databázy pridali spn pre úplný názov domény aj hlavný názov služby NetBIOS, vyberte oba. Môže sa zobrazovať iba jeden.

Vyberte položku OK.

Hlavný názov služby by sa teraz mal zobrazovať v zozname služieb, pre ktoré môže konto služby brány predložiť delegované poverenia.

Pokračujte v nastavování tak, že prejdete na položku Udelenie práv lokálnej politiky kontu služby brány pre počítač s bránou.

Možnosť B: Delegovať obmedzené protokolom Kerberos na základe zdrojov

Delegovať obmedzené protokolom Kerberos na základe zdrojov vám umožní pripájať sa pomocou jediného prihlásenia pre Windows Server 2012 a novšie verzie. Tento typ delegovania umožňuje, aby sa klientske a serverové služby mohli nachádzajú v rôznych doménach. Aby fungovala, doména serverovej služby musí dôverovať doméne klientskej služby.

V nasledujúcich krokoch predpokladáme lokálne prostredie s dvoma počítačmi v rôznych doménach: počítačom brány a databázovým serverom, na ktorom je spustený SQL Server a nakonfigurované jediné prihlásenie založené na protokole Kerberos. Tieto kroky možno použiť pri jednom z ostatných podporovaných zdrojov údajov, ak je zdroj údajov nakonfigurovaný pre jediné prihlásenie založené na protokole Kerberos. V tomto príklade použijeme nasledujúce nastavenia:

- Klientska doména služby Active Directory (Netbios): ContosoFrontEnd

- Serverová doména služby Active Directory (Netbios): ContosoBackEnd

- Názov počítača s bránou: MyGatewayMachine

- Konto služby brány: ContosoFrontEnd\GatewaySvc

- Názov počítača so zdrojom údajov SQL Server: TestSQLServer

- Servisné konto zdroja údajov SQL Server: ContosoBackEnd\SQLService

Vykonajte nasledujúce kroky konfigurácie:

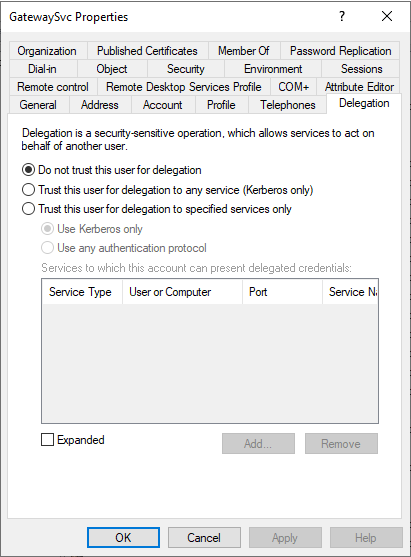

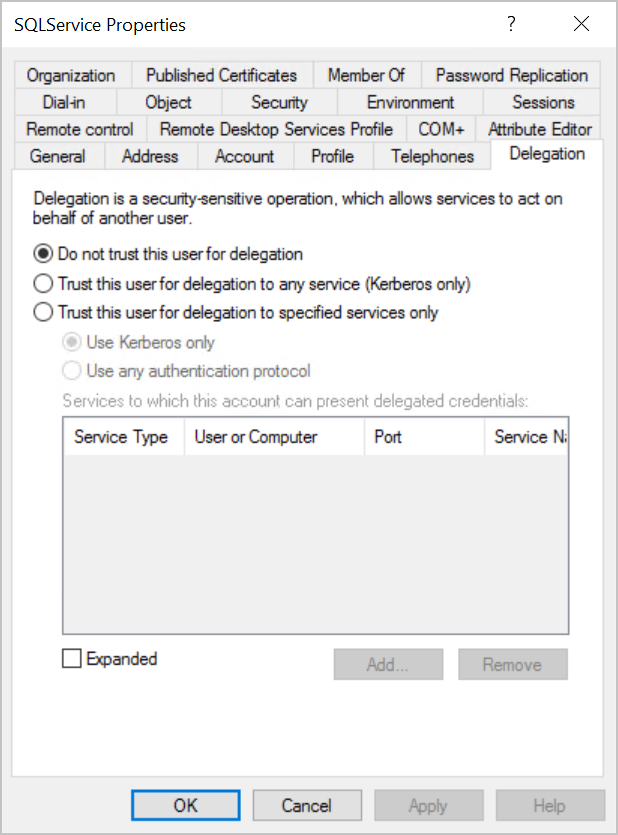

Pomocou modulu konzoly MMC Používatelia a počítače služby Active Directory na radiči domény pre doménu ContosoFrontEnd overte, že pre konto služby brány neboli použité žiadne nastavenia delegovania.

Použite Používatelia a počítače služby Active Directory na radiči domény pre doménu ContosoBackEnd a overte, či sa pre konto serverovej služby nepoužili žiadne nastavenia delegovania.

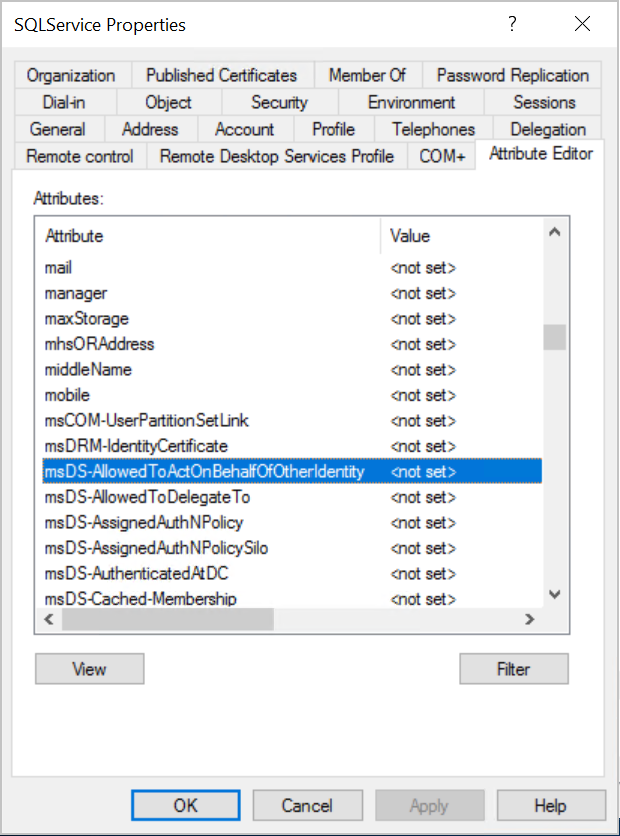

Na karte Editor atribútov vlastností konta overte, že nie je nastavený atribút msDS-AllowedToActOnBehalfOfOtherIdentity.

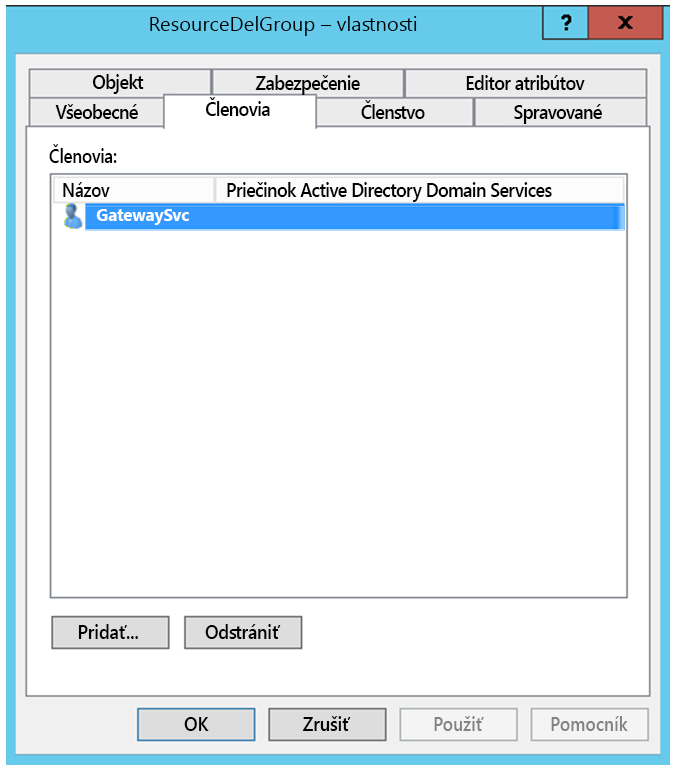

V Používatelia a počítače služby Active Directory vytvorte na radiči domény skupinu pre doménu ContosoBackEnd. Pridajte konto služby brány GatewaySvc do skupiny ResourceDelGroup.

Ak chcete pridať používateľov z dôveryhodnej domény, táto skupina musí mať rozsah lokálnej domény.

Otvorte príkazový riadok. Atribút msDS-AllowedToActOnBehalfOfOtherIdentity konta klientskej služby sa aktualizuje po spustení nasledujúcich príkazov v radiči domény pre doménu ContosoBackEnd:

$c = Get-ADGroup ResourceDelGroup Set-ADUser SQLService -PrincipalsAllowedToDelegateToAccount $cV Používatelia a počítače služby Active Directory overte, či sa aktualizácia prejavila na karte Editor atribútov vo vlastnostiach konta serverovej služby.

Krok 5: Povolenie šifrovania AES v kontách služby

Použite nasledujúce nastavenia na konto služby brány a každé konto služby zdroja údajov, na ktoré môže brána delegovať:

Poznámka

Ak sú v kontách služby definované existujúce enctypes, poraďte sa so svojím Spravovanie istrátorom služby Active Directory, pretože pomocou nasledujúcich krokov sa prepíšu existujúce hodnoty enctypov a môžu poškodiť klientov.

Na základe oprávnení správcu domény otvorte modul konzoly MMC Používatelia a počítače služby Active Directory.

Kliknite pravým tlačidlom myši na konto služby brány/zdroja údajov a vyberte položku Vlastnosti.

Vyberte kartu Konto.

V časti Možnosti konta povoľte aspoň jednu z nasledujúcich možností (alebo obe). Všimnite si, že pre všetky kontá služby je potrebné povoliť rovnaké možnosti.

- Toto konto podporuje 128-bitové šifrovanie Kerberos AES

- Toto konto podporuje 256-bitové šifrovanie Kerberos AES

Poznámka

Ak si nie ste istí, ktorú šifrovanie schému použiť, poraďte sa so svojím Spravovanie inštruátorom služby Active Directory.

Krok 6: Udelenie práv lokálnej politiky kontu služby brány počítaču s bránou

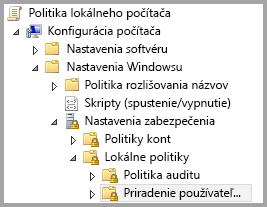

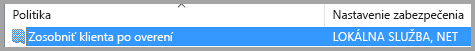

V počítači, v ktorom je spustená služba brány (v našom príklade je to MyGatewayMachine ), udeľte kontu služby brány lokálnu politiku Zosobniť klienta po overení a Vystupovať ako súčasť operačného systému (SeTcbPrivilege). Túto konfiguráciu vykonajte pomocou lokálneho editora skupinovej politiky (gpedit.msc).

V počítači s bránou spustite príkaz gpedit.msc.

Prejdite na položky Konfigurácia>počítača s politikou>lokálneho počítača systému Windows Nastavenia> Zabezpečenie Nastavenia> Pridelenie používateľských práv lokálnych politík.>

V zozname politík pod položkou Pridelenie používateľských práv vyberte možnosť Po overení zosobniť klienta.

Kliknite pravým tlačidlom myši na politiku, otvorte okno Vlastnosti a potom zobrazte zoznam kont.

Zoznam musí obsahovať konto služby brány (Contoso\GatewaySvc alebo ContosoFrontEnd\GatewaySvc v závislosti od typu obmedzeného delegovania).

V zozname politík pod položkou Pridelenie používateľských práv vyberte možnosť Vystupovať ako súčasť operačného systému (SeTcbPrivilege ). Skontrolujte, či sa konto služby brány nachádza v zozname kont.

Reštartujte proces služby Brána lokálnych údajov.

Krok 7: Konto systému Windows môže získať prístup k počítaču brány

Jediné prihlásenie používa overovanie systému Windows, takže skontrolujte, či má konto systému Windows prístup k počítaču brány. Ak nie ste istí, pridajte NT-AUTHORITY\Authenticated Users (S-1-5-11) do skupiny Lokálni používatelia.

Oddiel 2: Konfigurácia špecifická pre prostredie

Pridanie konta služby brány do skupiny Windows Authorization Access Group

Ak na to použijete niektorú z nasledujúcich situácií, dokončite túto časť:

- Zabezpečenie prostredia služby Active Directory je neovplyvnené.

- Keď sa konto služby brány a používateľské kontá, ktoré brána zosobní, nachádzajú v samostatných doménach alebo doménových doménach.

Konto služby brány môžete do skupiny Windows Authorization Access Group pridať aj vtedy, keď zabezpečenie domény alebo doménovej štruktúry nebolo posilnenie. Toto sa však nevyžaduje.

Ďalšie informácie nájdete v téme Windows Authorization Access Group.

Ak chcete dokončiť tento krok konfigurácie, môžete v prípade každej domény, ktorá obsahuje používateľov služby Active Directory, zosobniť konto služby brány:

- Prihláste sa do počítača v doméne a spustite modul konzoly MMC Používatelia a počítače služby Active Directory.

- Vyhľadajte skupinu Windows Authorization Access Group, ktorá sa zvyčajne nachádza v kontajneri Builtin (Vstavané ).

- Dvakrát kliknite na skupinu a kliknite na kartu Members ( Členovia ).

- Kliknite na položku Add (Pridať) a umiestnenie domény zmeňte na doménu, v ktorej sa nachádza konto služby brány.

- Zadajte názov konta služby brány a kliknite na položku Check Names (Skontrolovať názvy ), čím overíte, či je konto služby brány dostupné.

- Kliknite na tlačidlo OK.

- Kliknite na Použiť.

- Reštartujte službu brány.

Nastavenie parametrov konfigurácie priradenia používateľov v počítači s bránou

Dokončite túto časť, ak:

- Microsoft Entra Pripojenie so synchronizáciou používateľského konta nakonfigurovanou AND

- Hlavné meno používateľa použité v službe Power BI pre používateľov nezodpovedá hlavnému názvu používateľa v lokálnom prostredí služby Active Directory.

Každý používateľ služby Active Directory, ktorý je priradený týmto spôsobom, musí mať povolenia jediného prihlásenia pre váš zdroj údajov.

Otvorte hlavný konfiguračný súbor brány

Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll. Tento súbor je predvolene uložený vC:\Program Files\On-premises data gateway.Nastavte vlastnosť ADUserNameLookupProperty na nepoužitý atribút služby Active Directory. V nasledujúcich krokoch použijeme

msDS-cloudExtensionAttribute1atribút . Tento atribút je k dispozícii iba v systéme Windows Server 2012 a novšom.Nastavte vlastnosť ADUserNameReplacementProperty na

SAMAccountNamea uložte konfiguračný súbor.Poznámka

V scenároch s viacerými doménami možno budete musieť nastaviť vlastnosť ADUserNameReplacementProperty , aby sa

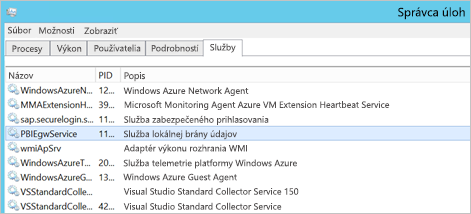

userPrincipalNamezachovali informácie o doméne používateľa.V Správcovi úloh na karte Služby kliknite pravým tlačidlom myši na službu brány a vyberte položku Reštartovať.

Pre každý služba Power BI používateľ, ktorému chcete povoliť jediné prihlásenie cez protokol Kerberos, nastavte

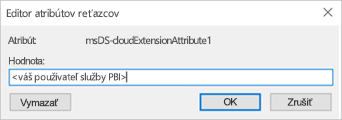

msDS-cloudExtensionAttribute1vlastnosť lokálneho používateľa služby Active Directory (s povolením na jediné prihlásenie k vášmu zdroju údajov) na celé meno používateľa (hlavné meno používateľa) služba Power BI. Ak sa napríklad prihlásite do služba Power BI ako test@contoso.com a chcete tohto používateľa priradiť k lokálnemu používateľovi služby Active Directory s povoleniami na jediné prihlásenie, povedzme , test@LOCALDOMAIN.COMnastavte atribút tohto používateľamsDS-cloudExtensionAttribute1na test@contoso.com.Vlastnosť môžete nastaviť

msDS-cloudExtensionAttribute1pomocou modulu Používatelia a počítače služby Active Directory KONZOLY MMC:Ako správca domény spustite Používatelia a počítače služby Active Directory.

Kliknite pravým tlačidlom myši na názov domény, vyberte položku Nájsť a potom zadajte názov konta lokálneho používateľa služby Active Directory, ktoré chcete priradiť.

Vyberte kartu Editor atribútov.

msDS-cloudExtensionAttribute1Vyhľadajte vlastnosť a dvakrát na ňu kliknite. Nastavte hodnotu na celé meno používateľa (HLAVNÉ meno používateľa), ktoré používate na prihlásenie do služba Power BI.Vyberte položku OK.

Vyberte Použiť. Overte, či bola v stĺpci Hodnota nastavená správna hodnota.

Dokončenie krokov konfigurácie špecifických pre zdroj údajov

V prípade zdrojov údajov SAP HANA, SAP BW a Teradata sa na používanie s jediné prihlásenie bránou vyžaduje ďalšia konfigurácia:

- Na jediné prihlásenie (SSO) k databáze SAP HANA použite protokol Kerberos.

- Používanie protokolu Kerberos na jediné prihlásenie (SSO) k serveru SAP BW pomocou knižnice CommonCryptoLib (sapcrypto.dll).

- Protokol Kerberos použite na jediné prihlásenie k protokolu Teradata.

Poznámka

Aj keď pre jediné prihlásenie k serveru BW môžu fungovať aj iné knižnice SNC, spoločnosť Microsoft ich oficiálne nepodporuje.

Časť 3: Overenie konfigurácie

Krok č. 1: Konfigurácia zdrojov údajov v službe Power BI

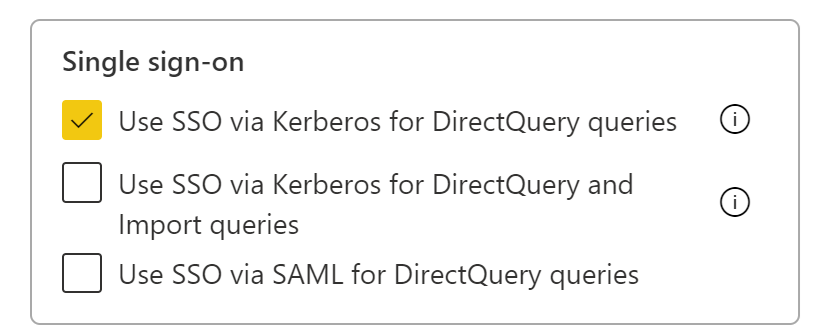

Po dokončení celého postupu konfigurácie nakonfigurujte v službe Power BI na stránke Spravovať bránu zdroj údajov, ktorý chcete použiť pre jediné prihlásenie. Ak máte viacero brán, uistite sa, že ste vybrali bránu, ktorú ste nakonfigurovali pre jediné prihlásenie cez protokol Kerberos. V časti Nastavenia pre zdroj údajov skontrolujte, či pre dotazy DirectQuery použiť jediné prihlásenie cez protokol Kerberos alebo Pre dotazy DirectQuery a Import použiť jediné prihlásenie cez protokol Kerberos je začiarknuté. Pre zostavy založené na DirectQuery je začiarknuté políčko Pre dotazy DirectQuery a Import používať jediné prihlásenie cez Kerberos je začiarknuté v zostavách založených na importe.

Nastavenia Pre dotazy DirectQuery použiť jediné prihlásenie cez protokol Kerberos a Pre dotazy DirectQuery a Import používať jediné prihlásenie cez protokol Kerberos sa správajú inak pri zostavách založených na režime DirectQuery a zostavách založených na importe.

Pre dotazy DirectQuery použite jediné prihlásenie cez protokol Kerberos:

- Pre zostavu založenú na DirectQuery sa používajú poverenia jediného prihlásenia používateľa.

- Pre zostavu na základe importu sa poverenia jediného prihlásenia nepoužívajú, ale poverenia zadané na stránke zdroja údajov sa používajú.

Pre dotazy DirectQuery a Import použite jediné prihlásenie cez protokol Kerberos:

- Pre zostavu založenú na DirectQuery sa používajú poverenia jediného prihlásenia používateľa.

- Pri zostave na základe importu sa používajú poverenia jediného prihlásenia vlastníka sémantického modelu bez ohľadu na používateľa, ktorý spúšťa import.

Krok č. 2: Testovanie jediného prihlásenia

Prejdite do časti Test konfigurácie jediného prihlásenia (SSO) a rýchlo overte, či je vaša konfigurácia správne nastavená a môžete riešiť bežné problémy.

Krok č. 3: Spustenie zostavy Power BI

Ak máte viacero brán, pri publikovaní vyberte bránu, ktorú ste nakonfigurovali pre jediné prihlásenie.

Súvisiaci obsah

Ďalšie informácie o lokálnej bráne údajov a režime DirectQuery získate v nasledujúcich témach:

Pripomienky

Pripravujeme: V priebehu roka 2024 postupne zrušíme službu Problémy v službe GitHub ako mechanizmus pripomienok týkajúcich sa obsahu a nahradíme ju novým systémom pripomienok. Ďalšie informácie nájdete na stránke: https://aka.ms/ContentUserFeedback.

Odoslať a zobraziť pripomienky pre