Inlösen av Microsoft Entra B2B-samarbetsinbjudan

Den här artikeln beskriver hur gästanvändare kan komma åt dina resurser och den medgivandeprocess som de kommer att stöta på. Om du skickar ett e-postmeddelande med inbjudan till gästen innehåller inbjudan en länk som gästen kan lösa in för att få åtkomst till din app eller portal. E-postinbjudan är bara ett av sätten som gäster kan få åtkomst till dina resurser på. Alternativt kan du lägga till gäster i din katalog och ge dem en direktlänk till portalen eller appen som du vill dela. Oavsett vilken metod de använder vägleds gästerna genom en första process för medgivande. Den här processen säkerställer att dina gäster godkänner sekretessvillkoren och accepterar alla användningsvillkor som du har konfigurerat.

När du lägger till en gästanvändare i din katalog har gästanvändarkontot en medgivandestatus (kan visas i PowerShell) som ursprungligen är inställd på PendingAcceptance. Den här inställningen kvarstår tills gästen godkänner din inbjudan och godkänner din sekretesspolicy och användningsvillkor. Därefter ändras medgivandestatusen till Godkänd och medgivandesidorna visas inte längre för gästen.

Viktigt!

- Från och med den 12 juli 2021, om Microsoft Entra B2B-kunder konfigurerar nya Google-integreringar för användning med självbetjäningsregistrering för sina anpassade eller branschspecifika program, fungerar inte autentisering med Google-identiteter förrän autentiseringar flyttas till systemwebbvyer. Läs mer.

- Från och med den 30 september 2021 är Google inaktuellt stöd för inbäddad webbvisningsinloggning. Om dina appar autentiserar användare med en inbäddad webbvy och du använder Google-federation med Azure AD B2C eller Microsoft Entra B2B för externa användarinbjudningar eller självbetjäningsregistrering kommer Google Gmail-användare inte att kunna autentisera. Läs mer.

- Funktionen för engångslösenord för e-post är nu aktiverad som standard för alla nya klienter och för alla befintliga klienter där du inte uttryckligen har inaktiverat den. När den här funktionen är inaktiverad är återställningsautentiseringsmetoden att uppmana inbjudna att skapa ett Microsoft-konto.

Inlösenprocess och inloggning via en gemensam slutpunkt

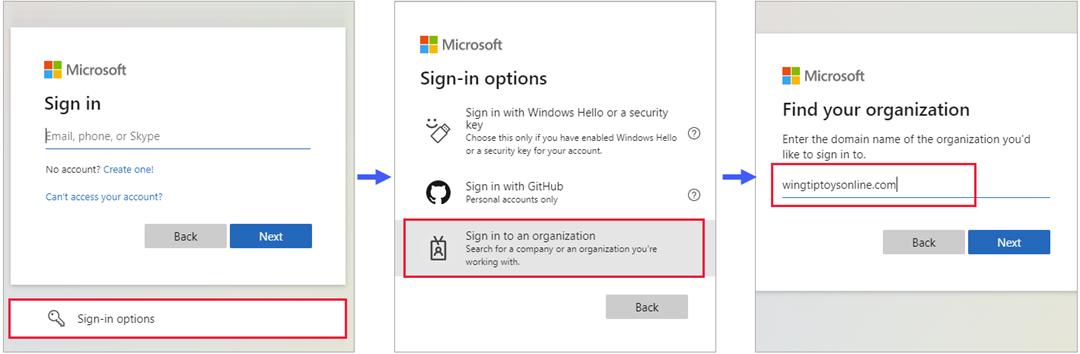

Gästanvändare kan nu logga in på dina appar med flera klientorganisationer eller Microsofts första part via en gemensam slutpunkt (URL), till exempel https://myapps.microsoft.com. Tidigare omdirigerade en vanlig URL en gästanvändare till sin hemklientorganisation i stället för din resursklient för autentisering, så en klientspecifik länk krävdes (till exempel https://myapps.microsoft.com/?tenantid=<tenant id>). Nu kan gästanvändaren gå till programmets gemensamma URL, välja Inloggningsalternativ och sedan välja Logga in på en organisation. Användaren skriver sedan domännamnet för din organisation.

Användaren omdirigeras sedan till din klientspecifika slutpunkt, där de antingen kan logga in med sin e-postadress eller välja en identitetsprovider som du har konfigurerat.

Inlösenprocess via en direktlänk

Som ett alternativ till e-postinbjudan eller ett programs gemensamma URL kan du ge en gäst en direktlänk till din app eller portal. Du måste först lägga till gästanvändaren i din katalog via administrationscentret för Microsoft Entra eller PowerShell. Sedan kan du använda något av de anpassningsbara sätten att distribuera program till användare, inklusive direkt inloggningslänkar. När en gäst använder en direktlänk i stället för e-postmeddelandet med inbjudan vägleds de fortfarande genom den första medgivandeupplevelsen.

Kommentar

En direktlänk är klientspecifik. Med andra ord innehåller den ett klient-ID eller en verifierad domän så att gästen kan autentiseras i din klientorganisation, där den delade appen finns. Här följer några exempel på direkta länkar med klientkontext:

- Åtkomstpanel för appar:

https://myapps.microsoft.com/?tenantid=<tenant id> - Åtkomstpanel för appar för en verifierad domän:

https://myapps.microsoft.com/<;verified domain> - Administrationscenter för Microsoft Entra:

https://entra.microsoft.com/<tenant id> - Enskild app: se hur du använder en direkt inloggningslänk

Det finns vissa fall där e-postinbjudan rekommenderas via en direktlänk. Om de här specialfallen är viktiga för din organisation rekommenderar vi att du bjuder in användare med metoder som fortfarande skickar e-postmeddelandet med inbjudan:

- Ibland kanske det inbjudna användarobjektet inte har någon e-postadress på grund av en konflikt med ett kontaktobjekt (till exempel ett Outlook-kontaktobjekt). I det här fallet måste användaren välja inlösnings-URL:en i e-postmeddelandet för inbjudan.

- Användaren kan logga in med ett alias för den e-postadress som har bjudits in. (Ett alias är en annan e-postadress som är associerad med ett e-postkonto.) I det här fallet måste användaren välja inlösnings-URL:en i e-postmeddelandet för inbjudan.

Inlösenprocess via e-postinbjudan

När du lägger till en gästanvändare i din katalog med hjälp av administrationscentret för Microsoft Entra skickas ett e-postmeddelande med inbjudan till gästen i processen. Du kan också välja att skicka e-postinbjudan när du använder PowerShell för att lägga till gästanvändare i din katalog. Här är en beskrivning av gästens upplevelse när de löser in länken i e-postmeddelandet.

- Gästen får ett e-postmeddelande med inbjudan som skickas från Microsoft Invitations.

- Gästen väljer Acceptera inbjudan i e-postmeddelandet.

- Gästen använder sina egna autentiseringsuppgifter för att logga in på din katalog. Om gästen inte har ett konto som kan federeras till din katalog och funktionen för engångslösenord för e-post (OTP) inte är aktiverad uppmanas gästen att skapa en personlig MSA. Mer information finns i flödet för inlösen av inbjudan.

- Gästen vägleds genom den medgivandeupplevelse som beskrivs nedan.

Processbegränsning för inlösen med kontaktobjekt som är i konflikt

Ibland kan den inbjudna externa gästanvändarens e-post vara i konflikt med ett befintligt kontaktobjekt, vilket resulterar i att gästanvändaren skapas utan proxyAdress. Detta är en känd begränsning som hindrar gästanvändare från att lösa in en inbjudan via en direktlänk med HJÄLP av SAML/WS-Fed IdP, MSAs, Google Federation eller E-post engångslösenordkonton .

Följande scenarier bör dock fortsätta att fungera:

- Lösa in en inbjudan via en e-postinlösenlänk med hjälp av SAML/WS-Fed IdP, E-post engångslösenord och Google Federation-konton .

- Logga tillbaka till ett program efter inlösenprocessen med HJÄLP av SAML/WS-Fed IdP, E-post engångslösenord och Google Federation-konton .

Om du vill avblockera användare som inte kan lösa in en inbjudan på grund av ett kontaktobjekt som står i konflikt följer du dessa steg:

- Ta bort det kontaktobjekt som är i konflikt.

- Ta bort gästanvändaren i administrationscentret för Microsoft Entra (användarens egenskap "Inbjudan accepterad" bör vara i ett väntande tillstånd).

- Bjud in gästanvändaren igen.

- Vänta tills användaren har löst in inbjudan.

- Lägg till användarens kontakt-e-post i Exchange igen och eventuella DLs som de ska ingå i.

Flöde för inlösen av inbjudan

När en användare väljer länken Acceptera inbjudan i ett e-postmeddelande med inbjudan löser Microsoft Entra-ID automatiskt in inbjudan baserat på den standardinlösenorder som visas nedan:

Microsoft Entra ID utför användarbaserad identifiering för att avgöra om användaren redan finns i en hanterad Microsoft Entra-klientorganisation. (Ohanterade Microsoft Entra-konton kan inte längre användas för inlösenflödet.) Om användarens användarhuvudnamn (UPN) matchar både ett befintligt Microsoft Entra-konto och ett personligt MSA uppmanas användaren att välja vilket konto de vill lösa in med.

Om en administratör har aktiverat SAML/WS-Fed IdP-federation kontrollerar Microsoft Entra ID om användarens domänsuffix matchar domänen för en konfigurerad SAML/WS-Fed-identitetsprovider och omdirigerar användaren till den förkonfigurerade identitetsprovidern.

Om en administratör har aktiverat Google-federation kontrollerar Microsoft Entra-ID om användarens domänsuffix är gmail.com eller googlemail.com och omdirigerar användaren till Google.

Inlösningsprocessen kontrollerar om användaren har en befintlig personlig MSA. Om användaren redan har en befintlig MSA loggar de in med sin befintliga MSA.

När användarens hemkatalog har identifierats skickas användaren till motsvarande identitetsprovider för att logga in.

Om ingen hemkatalog hittas och funktionen för engångslösenord för e-post är aktiverad för gäster, skickas ett lösenord till användaren via det inbjudna e-postmeddelandet. Användaren hämtar och anger det här lösenordet på inloggningssidan för Microsoft Entra.

Om ingen hemkatalog hittas och e-postlösenord för gäster inaktiveras uppmanas användaren att skapa en msa för konsument med det inbjudna e-postmeddelandet. Vi stöder skapandet av en MSA med e-postmeddelanden om arbete i domäner som inte har verifierats i Microsoft Entra-ID.

När du har autentiserat till rätt identitetsprovider omdirigeras användaren till Microsoft Entra-ID för att slutföra medgivandeupplevelsen.

Konfigurerbar inlösen

Med konfigurerbar inlösning kan du anpassa ordningen på identitetsprovidrar som visas för gäster när de löser in dina inbjudningar. När en gäst väljer länken Acceptera inbjudan löser Microsoft Entra-ID automatiskt in inbjudan baserat på standardbeställningen. Du kan åsidosätta detta genom att ändra inlösningsordningen för identitetsprovidern i inställningarna för åtkomst mellan klientorganisationer.

Medgivandeupplevelse för gästen

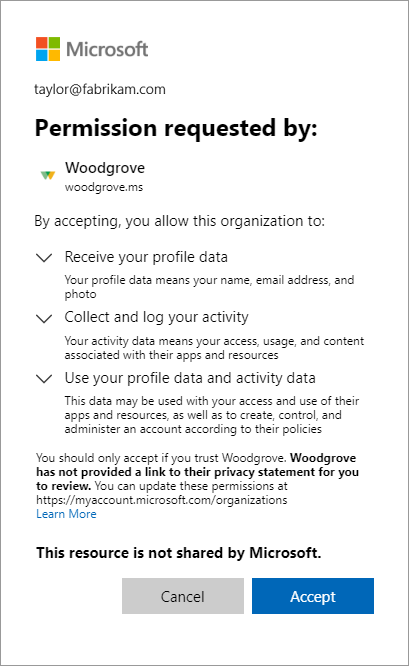

När en gäst loggar in på en resurs i en partnerorganisation för första gången visas följande medgivandeupplevelse. Dessa medgivandesidor visas endast för gästen efter inloggningen, och de visas inte alls om användaren redan har accepterat dem.

Gästen granskar sidan Granska behörigheter som beskriver den inbjudande organisationens sekretesspolicy. En användare måste acceptera att deras information används i enlighet med den inbjudande organisationens sekretesspolicy för att fortsätta.

Genom att godkänna den här medgivandeprompten bekräftar du att vissa delar av ditt konto kommer att delas. Dessa inkluderar namn, foto och e-postadress samt katalogidentifierare som kan användas av den andra organisationen för att bättre hantera ditt konto och för att förbättra din upplevelse mellan organisationer.

Kommentar

Information om hur du som klientadministratör kan länka till organisationens sekretesspolicy finns i Anvisningar: Lägg till din organisations sekretessinformation i Microsoft Entra-ID.

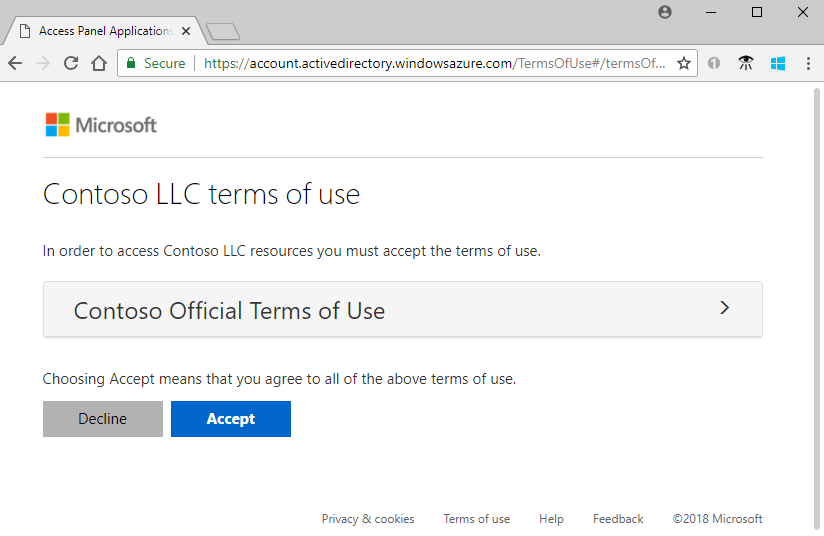

Om användningsvillkoren har konfigurerats öppnar och granskar gästen användningsvillkoren och väljer sedan Acceptera.

Du kan konfigurera användningsvillkor i användningsvillkor för externa identiteter>.

Om inget annat anges omdirigeras gästen till åtkomstpanelen Appar, som visar de program som gästen kan komma åt.

I din katalog ändras gästens godkända värde för inbjudan till Ja. Om en MSA har skapats visar gästens källa Microsoft-konto. Mer information om egenskaper för gästanvändarkonton finns i Egenskaper för en Microsoft Entra B2B-samarbetsanvändare. Om du ser ett fel som kräver administratörsmedgivande vid åtkomst till ett program kan du läsa om hur du beviljar administratörsmedgivande till appar.

Automatisk inlösenprocessinställning

Du kanske vill lösa in inbjudningar automatiskt så att användarna inte behöver acceptera medgivandeprompten när de läggs till i en annan klientorganisation för B2B-samarbete. När det konfigureras skickas ett e-postmeddelande till B2B-samarbetsanvändaren som inte kräver någon åtgärd från användaren. Användarna får e-postmeddelandet direkt och behöver inte komma åt klientorganisationen först innan de får e-postmeddelandet.

Information om hur du automatiskt löser in inbjudningar finns i översikten över åtkomst mellan klientorganisationer och Konfigurera åtkomstinställningar mellan klientorganisationer för B2B-samarbete.