Traditionell Azure-nätverkstopologi

Viktigt!

Prova den nya topologiupplevelsen (förhandsversion) som erbjuder en visualisering av Azure-resurser för enkel lagerhantering och övervakning av nätverket i stor skala. Använd topologiförhandsgranskningen för att visualisera resurser och deras beroenden mellan prenumerationer, regioner och platser. Välj den här länken för att navigera till upplevelsen.

Utforska viktiga designöverväganden och rekommendationer kring nätverkstopologier i Microsoft Azure.

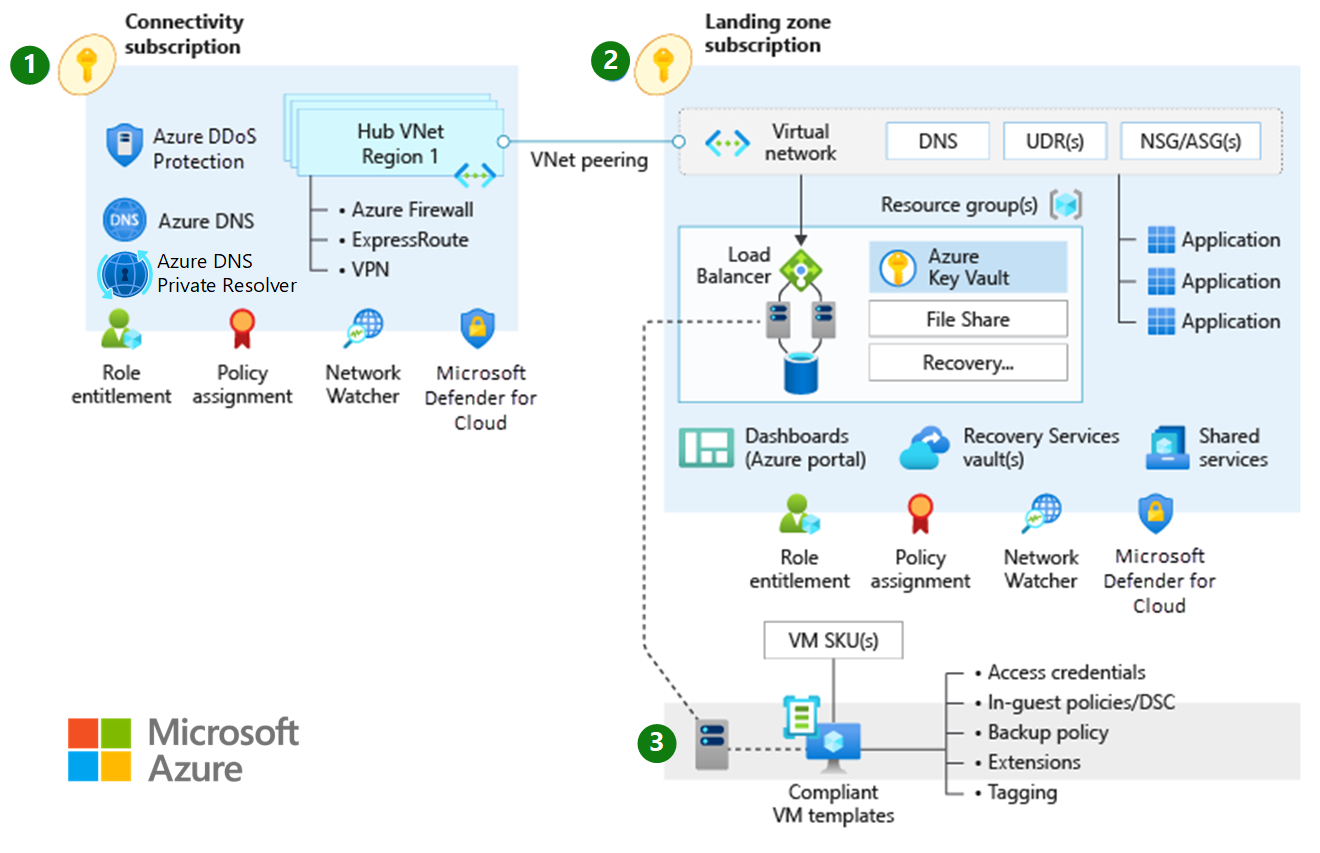

Bild 1: En traditionell Azure-nätverkstopologi.

Designöverväganden:

Olika nätverkstopologier kan ansluta flera virtuella nätverk i landningszonen. Exempel på nätverkstopologier är ett stort platt virtuellt nätverk, flera virtuella nätverk som är anslutna med flera Azure ExpressRoute-kretsar eller anslutningar, hub-and-spoke, fullständigt nät och hybrid.

Virtuella nätverk kan inte passera prenumerationsgränser. Du kan dock uppnå anslutning mellan virtuella nätverk i olika prenumerationer med hjälp av peering för virtuella nätverk, en ExpressRoute-krets eller VPN-gatewayer.

Peering för virtuella nätverk är den bästa metoden för att ansluta virtuella nätverk i Azure. Du kan använda peering för virtuella nätverk för att ansluta virtuella nätverk i samma region, i olika Azure-regioner och mellan olika Microsoft Entra-klienter.

Peering för virtuella nätverk och global peering för virtuella nätverk är inte transitiva. För att aktivera ett överföringsnätverk behöver du användardefinierade vägar (UDR) och virtuella nätverksinstallationer (NVA). Mer information finns i Nätverkstopologi för hub-spoke i Azure.

Du kan dela en Azure DDoS Protection-plan i alla virtuella nätverk i en enda Microsoft Entra-klientorganisation för att skydda resurser med offentliga IP-adresser. Mer information finns i Azure DDoS Protection.

Azure DDoS Protection-planer omfattar endast resurser med offentliga IP-adresser.

Kostnaden för en Azure DDoS Protection-plan innehåller 100 offentliga IP-adresser i alla skyddade virtuella nätverk som är associerade med DDoS Protection-planen. Skydd för fler resurser är tillgängligt till en separat kostnad. Mer information om prissättningen för Azure DDoS Protection-planen finns på prissättningssidan för Azure DDoS Protection eller vanliga frågor och svar.

Granska de resurser som stöds i Azure DDoS Protection-planer.

Du kan använda ExpressRoute-kretsar för att upprätta anslutningar mellan virtuella nätverk inom samma geopolitiska region eller genom att använda premiumtillägget för anslutning mellan geopolitiska regioner. Ha dessa punkter i åtanke:

Nätverks-till-nätverk-trafik kan uppleva mer svarstid, eftersom trafiken måste hårfästa vid Microsoft Enterprise Edge-routrarna (MSEE).

ExpressRoute-gatewayens SKU begränsar bandbredden.

Distribuera och hantera UDR:er om du behöver inspektera eller logga UDR för trafik över virtuella nätverk.

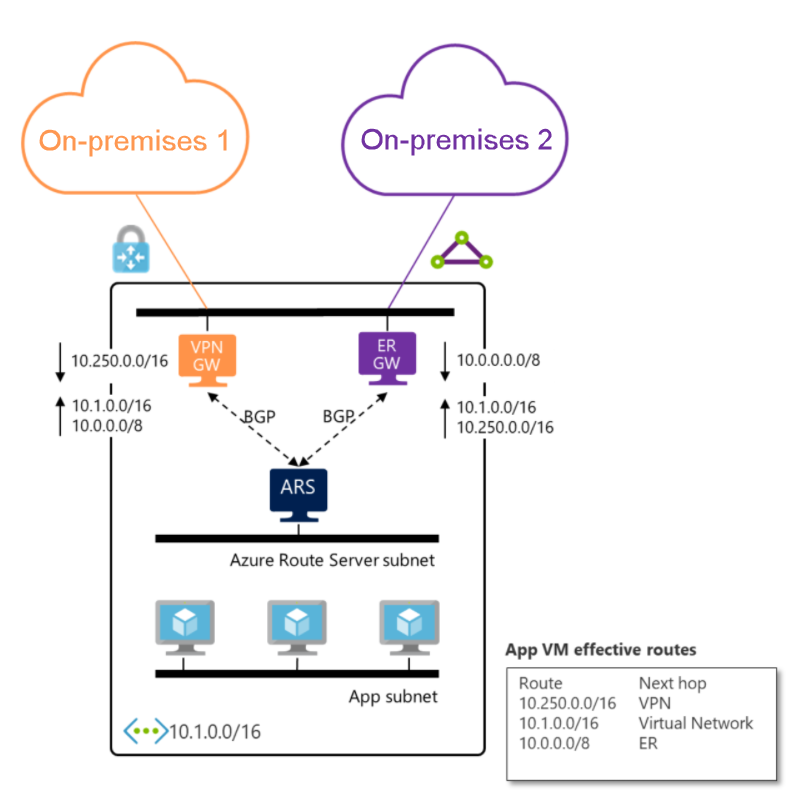

VPN-gatewayer med Border Gateway Protocol (BGP) är transitiva i Azure och lokala nätverk, men de ger inte transitiv åtkomst till nätverk som är anslutna via ExpressRoute som standard. Om du behöver transitiv åtkomst till nätverk som är anslutna via ExpressRoute bör du överväga Azure Route Server.

När du ansluter flera ExpressRoute-kretsar till samma virtuella nätverk använder du anslutningsvikter och BGP-tekniker för att säkerställa en optimal väg för trafik mellan lokala nätverk och Azure. Mer information finns i Optimera ExpressRoute-routning.

Att använda BGP-mått för att påverka ExpressRoute-routning är en konfigurationsändring som görs utanför Azure-plattformen. Din organisation eller din anslutningsleverantör måste konfigurera de lokala routrarna i enlighet med detta.

ExpressRoute-kretsar med premiumtillägg ger global anslutning.

ExpressRoute har vissa gränser. Det finns ett maximalt antal ExpressRoute-anslutningar per ExpressRoute-gateway, och privat ExpressRoute-peering kan identifiera ett maximalt antal vägar från Azure till lokalt. Mer information om ExpressRoute-gränser finns i ExpressRoute-gränser.

En VPN-gateways maximala aggregerade dataflöde är 10 gigabit per sekund. En VPN-gateway stöder upp till 100 tunnlar från plats till plats eller nätverk till nätverk.

Om en NVA ingår i arkitekturen bör du överväga Azure Route Server för att förenkla dynamisk routning mellan din virtuella nätverksinstallation (NVA) och ditt virtuella nätverk. Med Azure Route Server kan du utbyta routningsinformation direkt via BGP-routningsprotokollet (Border Gateway Protocol) mellan alla NVA:er som stöder BGP-routningsprotokollet och det Azure-programvarudefinierade nätverket (SDN) i det virtuella Azure-nätverket (VNet) utan att behöva konfigurera eller underhålla routningstabeller manuellt.

Designrekommendationer:

Överväg en nätverksdesign baserad på den traditionella nätverkstopologin hub-and-spoke för följande scenarier:

En nätverksarkitektur som distribueras i en enda Azure-region.

En nätverksarkitektur som sträcker sig över flera Azure-regioner, utan behov av transitiv anslutning mellan virtuella nätverk för landningszoner mellan regioner.

En nätverksarkitektur som omfattar flera Azure-regioner och global peering för virtuella nätverk som kan ansluta virtuella nätverk i Azure-regioner.

Det finns inget behov av transitiv anslutning mellan VPN- och ExpressRoute-anslutningar.

Den huvudsakliga hybridanslutningsmetoden på plats är ExpressRoute och antalet VPN-anslutningar är mindre än 100 per VPN Gateway.

Det finns ett beroende av centraliserade NVA:er och detaljerad routning.

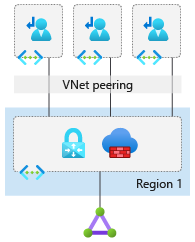

För regionala distributioner använder du främst topologin hub-and-spoke. Använd virtuella nätverk i landningszonen som ansluter med peering för virtuella nätverk till ett virtuellt nätverk för central hubb för följande scenarier:

Anslutning mellan platser via ExpressRoute.

VPN för grenanslutning.

Eker-till-eker-anslutning via NVA och UDR.

Internetutgående skydd via Azure Firewall eller en annan nva från tredje part.

Följande diagram visar topologin hub-and-spoke. Med den här konfigurationen kan lämplig trafikkontroll uppfylla de flesta krav för segmentering och inspektion.

Bild 2: Nätverkstopologi för nav och eker.

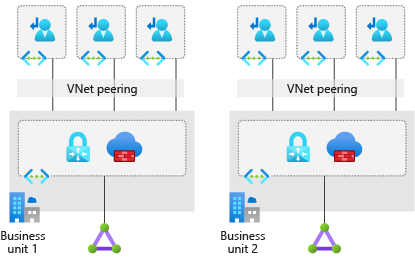

Använd topologin för flera virtuella nätverk som är anslutna med flera ExpressRoute-kretsar när något av dessa villkor är sant:

Du behöver en hög isoleringsnivå.

Du behöver dedikerad ExpressRoute-bandbredd för specifika affärsenheter.

Du har nått det maximala antalet anslutningar per ExpressRoute-gateway (se artikeln Om ExpressRoute-gränser för det maximala antalet).

Följande bild visar den här topologin.

Bild 3: Flera virtuella nätverk som är anslutna med flera ExpressRoute-kretsar.

Distribuera en uppsättning med minimala delade tjänster, inklusive ExpressRoute-gatewayer, VPN-gatewayer (efter behov) och Azure Firewall eller partner-NVA:er (efter behov) i det centrala virtuella nätverket. Om det behövs kan du även distribuera Active Directory-domänkontrollanter och DNS-servrar.

Distribuera Azure Firewall eller partner-NVA:er för trafikskydd och filtrering i östra/västra eller södra/norra i det virtuella nätverket för central hubb.

När du distribuerar partnernätverkstekniker eller NVA:er följer du partnerleverantörens vägledning för att se till att:

Leverantören stöder distribution.

Vägledningen stöder hög tillgänglighet och högsta prestanda.

Det finns inga konfigurationer i konflikt med Azure-nätverk.

Distribuera inte inkommande NVA:er för Layer 7, till exempel Azure Application Gateway, som en delad tjänst i det centrala hubbnätverket. Distribuera dem i stället tillsammans med programmet i respektive landningszoner.

Distribuera en enda Azure DDoS-standardskyddsplan i anslutningsprenumerationen.

- Alla virtuella landningszoner och plattformsnätverk bör använda den här planen.

Använd ditt befintliga nätverk, växling av flerprotokoletiketter och SD-WAN för att ansluta filialplatser till företagets huvudkontor. Om du inte använder Azure Route Server finns det inget stöd för överföring i Azure mellan ExpressRoute- och VPN-gatewayer.

Om du behöver transitivitet mellan ExpressRoute och VPN-gatewayer i ett hub-and-spoke-scenario använder du Azure Route Server enligt beskrivningen i det här referensscenariot.

När du har hub-and-spoke-nätverk i flera Azure-regioner och några landningszoner behöver ansluta mellan regioner använder du global peering för virtuella nätverk för att ansluta virtuella nätverk i landningszonen direkt som behöver dirigera trafik till varandra. Beroende på den kommunicerande virtuella datorns SKU kan global peering för virtuella nätverk ge högt nätverksdataflöde. Trafik mellan direkt peer-kopplade virtuella nätverk i landningszonen kringgår NVA:er i virtuella hubbnätverk. Begränsningar för global peering för virtuella nätverk gäller för trafiken.

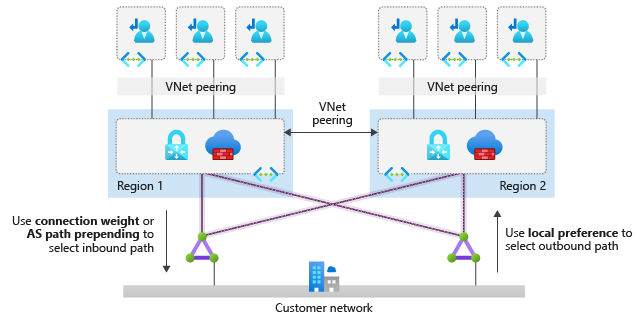

När du har nav- och ekernätverk i flera Azure-regioner och de flesta landningszoner måste ansluta mellan regioner (eller när du använder direkt peering för att kringgå hubb-NVA:er inte är kompatibelt med dina säkerhetskrav), använder du hubb-NVA:er för att ansluta virtuella hubbnätverk i varje region till varandra och dirigera trafik mellan regioner. Global peering för virtuella nätverk eller ExpressRoute-kretsar kan hjälpa dig att ansluta virtuella hubbnätverk på följande sätt:

Global peering för virtuella nätverk ger en låg svarstid och hög dataflödesanslutning men genererar trafikavgifter.

Routning via ExpressRoute kan leda till ökad svarstid (på grund av MSEE-hårnålen) och den valda ExpressRoute-gatewayens SKU begränsar dataflödet.

Följande bild visar båda alternativen:

Bild 4: Alternativ för hubb-till-hubb-anslutning.

När två Azure-regioner behöver ansluta använder du global peering för virtuella nätverk för att ansluta båda de virtuella hubbnätverken.

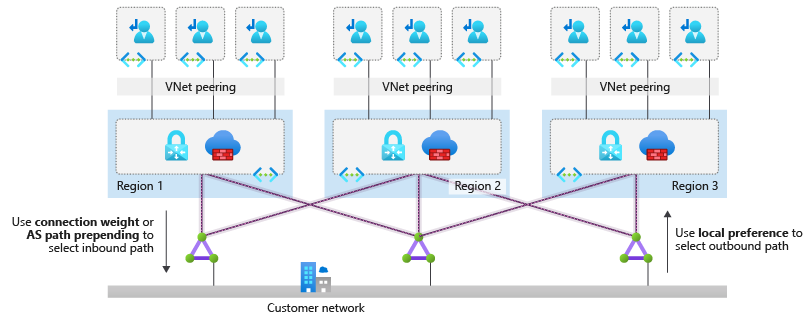

När fler än två Azure-regioner behöver ansluta rekommenderar vi att de virtuella hubbnätverken i varje region ansluter till samma ExpressRoute-kretsar. Global peering för virtuella nätverk skulle kräva hantering av ett stort antal peering-relationer och en komplex uppsättning användardefinierade vägar (UDR) i flera virtuella nätverk. Följande diagram visar hur du ansluter hub-and-spoke-nätverk i tre regioner:

Bild 5: ExpressRoute tillhandahåller hub-to-hub-anslutning mellan flera regioner.

När du använder ExpressRoute-kretsar för anslutningar mellan regioner kommunicerar ekrar i olika regioner direkt och kringgår brandväggen eftersom de lär sig via BGP-vägar till ekrarna i fjärrhubben. Om du behöver brandväggs-NVA:erna i de virtuella hubbnätverken för att inspektera trafik mellan ekrar måste du implementera något av följande alternativ:

Skapa mer specifika routningsposter i eker-UDR:erna för brandväggen i det lokala virtuella hubbnätverket för att omdirigera trafik mellan hubbar.

För att förenkla routningskonfigurationen inaktiverar du BGP-spridning i ekervägstabellerna.

När din organisation kräver nav-och-eker-nätverksarkitekturer i mer än två Azure-regioner och global överföringsanslutning mellan virtuella nätverk i landningszoner i Azure-regioner, och du vill minimera nätverkshanteringskostnaderna, rekommenderar vi en hanterad global transitnätverksarkitektur som baseras på Virtual WAN.

Distribuera varje regions hubbnätverksresurser i separata resursgrupper och sortera dem i varje distribuerad region.

Använd Azure Virtual Network Manager för att hantera anslutning och säkerhetskonfiguration av virtuella nätverk globalt i prenumerationer.

Använd Azure Monitor för nätverk för att övervaka tillståndet från slutpunkt till slutpunkt för dina nätverk i Azure.

Du måste tänka på följande två gränser när du ansluter virtuella ekernätverk till det centrala virtuella hubbnätverket:

- Det maximala antalet peering-anslutningar för virtuella nätverk per virtuellt nätverk.

- Det maximala antalet prefix som ExpressRoute med privat peering annonserar från Azure till lokalt.

Se till att antalet virtuella ekernätverk som är anslutna till det virtuella hubbnätverket inte överskrider dessa gränser.