Konfigurera och installera den klassiska Azure Information Protection-skannern

Innan du börjar konfigurera och installera Azure Information Protection-skannern kontrollerar du att systemet uppfyller kraven.

När du är klar fortsätter du med följande steg:

Utför följande ytterligare konfigurationsprocedurer efter behov för systemet:

| Procedur | Beskrivning |

|---|---|

| Ändra vilka filtyper som ska skyddas | Du kanske vill genomsöka, klassificera eller skydda andra filtyper än standard. Mer information finns i AIP-genomsökningsprocessen. |

| Uppgradera skannern | Uppgradera skannern för att utnyttja de senaste funktionerna och förbättringarna. |

| Massredigering av inställningar för datalagringsplats | Använd import- och exportalternativ för att göra massändringar för flera datalagringsplatser. |

| Använda skannern med alternativa konfigurationer | Använd skannern utan att konfigurera etiketter med några villkor |

| Optimera prestanda | Vägledning för att optimera skannerprestanda |

Mer information finns även i Lista över cmdletar för skannern.

Konfigurera skannern i Azure Portal

Innan du installerar skannern eller uppgraderar den från en äldre allmänt tillgänglig version av skannern skapar du ett kluster- och innehållsgenomsökningsjobb för skannern i Azure Portal.

Konfigurera sedan klustret och innehållssökningsjobbet med skannerinställningar och datalagringsplatser som ska genomsökas.

Så här konfigurerar du skannern:

Logga in på Azure Portal och gå till fönstret Azure Information Protection.

I sökrutan för resurser, tjänster och dokument: Börja skriva Information och välj Azure Information Protection.

Leta upp menyalternativen för Skanner och välj Kluster.

I fönstret Azure Information Protection – Kluster väljer du Lägg till:

I fönstret Lägg till ett nytt kluster :

Ange ett beskrivande namn för skannern. Det här namnet används för att identifiera skannerns konfigurationsinställningar och datalagringsplatserna som ska genomsökas.

Du kan till exempel ange Europa för att identifiera den geografiska platsen för de datalagringsplatser som ska täckas av skannern. När du senare installerar eller uppgraderar skannern måste du ange samma klusternamn.

Du kan också ange en beskrivning för administrativa ändamål som hjälper dig att identifiera skannerns klusternamn.

Välj Spara.

Leta upp menyalternativen för Skanner och välj Innehållssökningsjobb.

I fönstret Azure Information Protection – Innehållssökningsjobb väljer du Lägg till.

För den här inledande konfigurationen konfigurerar du följande inställningar och väljer sedan Spara men stäng inte fönstret:

Avsnitt Inställningar Jobbinställningar för innehållssökning - Schema: Behåll standardinställningen Manuell

- information som ska identifieras: Ändra endast till Princip

- Konfigurera lagringsplatser: Konfigurera inte för tillfället eftersom innehållssökningsjobbet måste sparas.Känslighetsprincip - Framtvinga: Välj Av

- etikettfiler baserat på innehåll: Behåll standardvärdet På

- standardetikett: Behåll standardinställningen principstandard

- ometikettfiler: Behåll standardvärdet AvKonfigurera filinställningar - Behåll "Ändrad datum", "Senast ändrad" och "Ändrad av": Behåll standardvärdet På

- filtyper som ska genomsökas: Behåll standardfiltyperna för Exkludera

- standardägare: Behåll standardvärdet skannerkontoNu när innehållssökningsjobbet har skapats och sparats är du redo att återgå till alternativet Konfigurera lagringsplatser för att ange vilka datalager som ska genomsökas.

Ange UNC-sökvägar och SharePoint Server-URL:er för SharePoint lokala dokumentbibliotek och mappar.

Anteckning

SharePoint Server 2019, SharePoint Server 2016 och SharePoint Server 2013 stöds för SharePoint. SharePoint Server 2010 stöds också när du har utökat stöd för den här versionen av SharePoint.

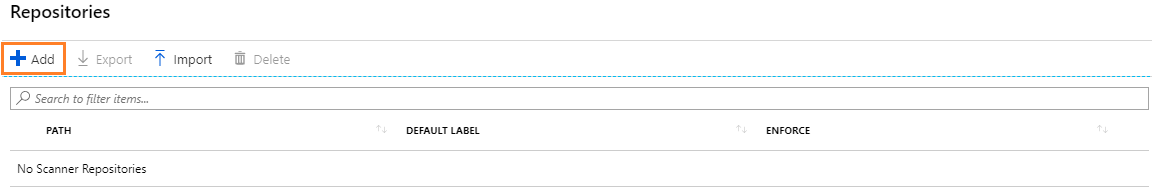

Om du vill lägga till ditt första datalager går du till jobbfönstret Lägg till en ny innehållssökning och väljer Konfigurera lagringsplatser för att öppna fönstret Lagringsplatser :

I fönstret Lagringsplatser väljer du Lägg till:

I fönstret Lagringsplats anger du sökvägen till datalagringsplatsen och väljer sedan Spara.

Exempel:

- För en nätverksresurs använder du

\\Server\Folder. - För ett SharePoint-bibliotek använder du

http://sharepoint.contoso.com/Shared%20Documents/Folder.

Anteckning

Jokertecken stöds inte och WebDav-platser stöds inte.

Använd följande syntax när du lägger till SharePoint sökvägar:

Sökväg Syntax Rotsökväg http://<SharePoint server name>

Söker igenom alla webbplatser, inklusive alla webbplatssamlingar som tillåts för skanneranvändaren.

Kräver ytterligare behörigheter för att automatiskt identifiera rotinnehållSpecifik SharePoint underwebbplats eller samling Något av följande:

-http://<SharePoint server name>/<subsite name>-http://SharePoint server name>/<site collection name>/<site name>

Kräver ytterligare behörigheter för att automatiskt identifiera webbplatssamlingens innehållSpecifikt SharePoint bibliotek Något av följande:

-http://<SharePoint server name>/<library name>

-http://SharePoint server name>/.../<library name>Specifik SharePoint mapp http://<SharePoint server name>/.../<folder name>För de återstående inställningarna i det här fönstret ska du inte ändra dem för den här inledande konfigurationen, utan behålla dem som standard för innehållssökningsjobbet. Standardinställningen innebär att datalagringsplatsen ärver inställningarna från innehållssökningsjobbet.

- För en nätverksresurs använder du

Om du vill lägga till en annan datalagringsplats upprepar du steg 8 och 9.

Stäng fönstret Lagringsplatser och innehållssökningsjobbfönstret .

I jobbfönstret Azure Information Protection – Innehållssökning visas namnet på innehållssökningen tillsammans med kolumnen SCHEDULE som visar Manuell och kolumnen ENFORCE är tom.

Nu är du redo att installera skannern med innehållsskannerjobbet som du har skapat. Fortsätt med Installera skannern.

Installera skannern

När du har konfigurerat Azure Information Protection-skannern i Azure Portal utför du stegen nedan för att installera skannern:

Logga in på Windows Server-datorn som ska köra skannern. Använd ett konto som har lokal administratörsbehörighet och som har behörighet att skriva till SQL Server huvuddatabas.

Viktigt

Mer information finns i Krav för att installera och distribuera Azure Information Protection-skannern.

Öppna en Windows PowerShell session med alternativet Kör som administratör.

Kör cmdleten Install-AIPScanner och ange din SQL Server-instans där du vill skapa en databas för Azure Information Protection-skannern och det skannerklusternamn som du angav i föregående avsnitt:

Install-AIPScanner -SqlServerInstance <name> -Profile <cluster name>Exempel som använder profilnamnet för Europa:

För en standardinstans:

Install-AIPScanner -SqlServerInstance SQLSERVER1 -Profile EuropeFör en namngiven instans:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNER -Profile EuropeFör SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS -Profile Europe

När du uppmanas anger du autentiseringsuppgifterna för skannertjänstkontot (

\<domain\user name>) och lösenordet.Kontrollera att tjänsten nu har installerats med hjälp av administrationsverktygstjänster>.

Den installerade tjänsten heter Azure Information Protection Scanner och är konfigurerad för att köras med hjälp av det skannertjänstkonto som du skapade.

Nu när du har installerat skannern måste du hämta en Azure AD token för skannertjänstkontot för autentisering, så att skannern kan köras obevakat.

Hämta en Azure AD token för skannern

Med en Azure AD token kan skannern autentisera till Azure Information Protection-tjänsten.

Så här hämtar du en Azure AD token:

Gå tillbaka till Azure Portal för att skapa två Azure AD program för att ange en åtkomsttoken för autentisering. Med den här token kan skannern köras icke-interaktivt.

Mer information finns i Så här etiketterar du filer icke-interaktivt för Azure Information Protection.

Logga in med det här kontot och starta en PowerShell-session om skannertjänstkontot har beviljats lokal inloggning för installationen från Windows Server-datorn.

Kör Set-AIPAuthentication och ange de värden som du kopierade från föregående steg:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>När du uppmanas till det anger du lösenordet för autentiseringsuppgifterna för ditt tjänstkonto för Azure AD och klickar sedan på Acceptera.

Exempel:

Set-AIPAuthentication -WebAppId "57c3c1c3-abf9-404e-8b2b-4652836c8c66" -WebAppKey "+LBkMvddz?WrlNCK5v0e6_=meM59sSAn" -NativeAppId "8ef1c873-9869-4bb1-9c11-8313f9d7f76f").token | clip Acquired application access token on behalf of the user

Tips

Om skannertjänstkontot inte kan beviljas lokal inloggninganger och använder du parametern Token för Set-AIPAuthentication.

Skannern har nu en token för att autentisera till Azure AD, som är giltig i ett år, två år eller aldrig, enligt din konfiguration av webbappen /API i Azure AD.

När token upphör att gälla måste du upprepa steg 1 och 2.

Nu är du redo att köra din första genomsökning i identifieringsläge. Mer information finns i Köra en identifieringscykel och visa rapporter för skannern.

Om du redan har kört en identifieringsgenomsökning fortsätter du med Konfigurera skannern för att tillämpa klassificering och skydd.

Konfigurera skannern att tillämpa klassificering och skydd

Standardinställningarna konfigurerar skannern så att den körs en gång och i läget endast rapportering.

Om du vill ändra de här inställningarna redigerar du innehållssökningsjobbet:

I Azure Portal går du till fönstret Azure Information Protection – Innehållssökningsjobb och väljer klustret och innehållssökningsjobbet för att redigera det.

I fönstret Innehållssökningsjobb ändrar du följande och väljer sedan Spara:

- Från avsnittet Innehållssökningsjobb : Ändra schemat till Alltid

- I avsnittet Känslighetsprincip : Ändra Framtvinga till På

Tips

Du kanske vill ändra andra inställningar i det här fönstret, till exempel om filattribut ändras och om skannern kan etikettera om filer. Använd informations-popup-hjälpen om du vill veta mer om varje konfigurationsinställning.

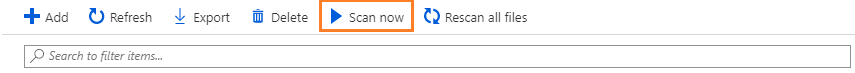

Anteckna den aktuella tiden och starta skannern igen från fönstret Azure Information Protection – Innehållssökningsjobb:

Du kan också köra följande kommando i PowerShell-sessionen:

Start-AIPScanOm du vill visa rapporter över filer märkta, vilken klassificering som tillämpades och om skydd tillämpades, övervakar du händelseloggen för informationstypen 911 och den senaste tidsstämpeln.

Sök efter information i rapporterna eller använd Azure Portal för att hitta den här informationen.

Skannern är nu schemalagd att köras kontinuerligt. När skannern arbetar sig igenom alla konfigurerade filer startar den automatiskt en ny cykel så att alla nya och ändrade filer identifieras.

Ändra vilka filtyper som ska skyddas

Som standard skyddar AIP-skannern endast Office filtyper och PDF-filer. Om du vill ändra det här beteendet, till exempel för att konfigurera skannern för att skydda alla filtyper, precis som klienten gör, eller för att skydda specifika ytterligare filtyper, redigerar du registret på följande sätt:

- Ange de ytterligare filtyper som du vill ska skyddas

- Ange vilken typ av skydd du vill använda (intern eller allmän)

I denna dokumentation för utvecklare kallas allmänt skydd för ”PFile”.

Så här justerar du de filtyper som stöds med klienten, där alla filer automatiskt skyddas med internt eller allmänt skydd:

Ange:

- Jokertecknet

*som en registernyckel Encryptionsom värde (REG_SZ)Defaultsom värdedata

- Jokertecknet

Kontrollera om nycklarna MSIPC och FileProtection finns. Skapa dem manuellt om de inte gör det och skapa sedan en undernyckel för varje filnamnstillägg.

Om skannern till exempel ska skydda TIFF-avbildningar utöver Office filer och PDF-filer ser registret ut ungefär så här när du har redigerat det:

Anteckning

Som en bildfil har TIFF-filer stöd för internt skydd och det resulterande filnamnstillägget är .ptiff.

För filer som inte stöder internt skydd anger du filnamnstillägget som en ny nyckel och PFile för allmänt skydd. Det resulterande filnamnstillägget för den skyddade filen är .pfile.

En lista över filtyper för text och bilder som på liknande sätt stöder internt skydd men som måste anges i registret finns i Filtyper som stöds för klassificering och skydd.

Uppgradera skannern

Om du tidigare har installerat skannern och vill uppgradera kan du läsa Uppgradera Azure Information Protection-skannern.

Konfigurera och använd sedan skannern som vanligt och hoppa över stegen för att installera skannern.

Anteckning

Om du har en version av skannern som är äldre än 1.48.204.0 och du inte är redo att uppgradera den kan du läsa Distribuera tidigare versioner av Azure Information Protection-skannern för att automatiskt klassificera och skydda filer.

Massredigering av inställningar för datalagringsplats

Använd knapparna Exportera och Importera för att göra ändringar för skannern på flera lagringsplatser.

På så sätt behöver du inte göra samma ändringar flera gånger, manuellt, i Azure Portal.

Om du till exempel har en ny filtyp på flera SharePoint datalagringsplatser kanske du vill uppdatera inställningarna för dessa lagringsplatser samtidigt.

Så här gör du massändringar mellan lagringsplatser:

I Azure Portal i fönstret Lagringsplatser väljer du alternativet Exportera. Exempel:

Redigera den exporterade filen manuellt för att göra ändringen.

Använd alternativet Importera på samma sida för att importera uppdateringarna tillbaka till dina lagringsplatser.

Använda skannern med alternativa konfigurationer

Azure Information Protection-skannern söker vanligtvis efter villkor som har angetts för etiketterna för att klassificera och skydda ditt innehåll efter behov.

I följande scenarier kan Azure Information Protection-skannern också genomsöka ditt innehåll och hantera etiketter, utan att några villkor har konfigurerats:

- Använd en standardetikett på alla filer i en datalagringsplats

- Identifiera alla anpassade villkor och kända typer av känslig information

Använd en standardetikett på alla filer i en datalagringsplats

I den här konfigurationen etiketteras alla omärkta filer på lagringsplatsen med standardetiketten som angetts för lagringsplatsen eller innehållssökningsjobbet. Filer märks utan kontroll.

Konfigurera följande inställningar:

- Etikettfiler baserade på innehåll: Ställ in på Av

- Standardetikett: Ställ in på Anpassad och välj sedan den etikett som ska användas

Identifiera alla anpassade villkor och kända typer av känslig information

Med den här konfigurationen kan du hitta känslig information som du kanske inte inser att du hade, på bekostnad av genomsökningsfrekvensen för skannern.

Ange vilka informationstyper som ska identifieras till Alla.

För att identifiera villkor och informationstyper för etikettering använder skannern anpassade villkor som angetts för etiketter och listan över informationstyper som är tillgängliga att ange för etiketter, som anges i Azure Information Protection-principen.

Mer information finns i Snabbstart: Hitta den känsliga information du har.

Optimera skannerprestanda

Anteckning

Om du vill förbättra skannerdatorns svarstider i stället för skannerns prestanda använder du en avancerad klientinställning för att begränsa antalet trådar som skannern använder.

Använd följande alternativ och vägledning för att optimera skannerprestanda:

| Alternativ | Beskrivning |

|---|---|

| Ha en hög hastighet och tillförlitlig nätverksanslutning mellan skannerdatorn och det skannade datalagret | Placera till exempel skannerdatorn i samma LAN, eller helst i samma nätverkssegment som det skannade datalagret. Kvaliteten på nätverksanslutningen påverkar skannerns prestanda eftersom skannern för att inspektera filerna överför innehållet i filerna till datorn som kör skannertjänsten. Att minska eller eliminera de nätverkshopp som krävs för att data ska kunna resa minskar också belastningen på nätverket. |

| Kontrollera att skannerdatorn har tillgängliga processorresurser | Att granska filinnehållet och kryptera och dekryptera filer är processorintensiva åtgärder. Övervaka de vanliga genomsökningscyklerna för dina angivna datalager för att identifiera om bristen på processorresurser påverkar skannerns prestanda negativt. |

| Installera flera instanser av skannern | Azure Information Protection-skannern stöder flera konfigurationsdatabaser på samma SQL serverinstans när du anger ett anpassat klusternamn (profil) för skannern. |

| Bevilja specifika rättigheter och inaktivera låg integritetsnivå | Bekräfta att tjänstkontot som kör skannern endast har de rättigheter som beskrivs i Tjänstkontokrav. Konfigurera sedan den avancerade klientinställningen för att inaktivera den låga integritetsnivån för skannern. |

| Kontrollera din alternativa konfigurationsanvändning | Skannern körs snabbare när du använder den alternativa konfigurationen för att tillämpa en standardetikett på alla filer eftersom skannern inte inspekterar filinnehållet. Skannern körs långsammare när du använder den alternativa konfigurationen för att identifiera alla anpassade villkor och kända typer av känslig information. |

| Minska tidsgränser för skanner | Minska tidsgränserna för skannern med avancerade klientinställningar. Minskade timeouter för skanner ger bättre genomsökningshastigheter och lägre minnesförbrukning. Obs! Om du minskar tidsgränsen för skannern kan vissa filer hoppas över. |

Ytterligare faktorer som påverkar prestanda

Ytterligare faktorer som påverkar skannerns prestanda är:

| Faktor | Beskrivning |

|---|---|

| Inläsnings-/svarstider | De aktuella inläsnings- och svarstiderna för de datalager som innehåller filerna som ska genomsökas påverkar även skannerns prestanda. |

| Skannerläge (identifiering/framtvinga) | Identifieringsläget har vanligtvis en högre genomsökningshastighet än tvingande läge. Identifiering kräver en enda filläsningsåtgärd, medan tvingande läge kräver läs- och skrivåtgärder. |

| Principändringar | Skannerns prestanda kan påverkas om du har gjort ändringar i villkoren i Azure Information Protection-principen . Din första genomsökningscykel, när skannern måste inspektera varje fil, tar längre tid än efterföljande genomsökningscykler som som standard endast inspekterar nya och ändrade filer. Om du ändrar villkoren genomsöks alla filer igen. Mer information finns i Söka om filer. |

| Regex konstruktioner | Skannerprestanda påverkas av hur dina regex-uttryck för anpassade villkor konstrueras. Om du vill undvika hög minnesförbrukning och risken för timeouter (15 minuter per fil) granskar du regex-uttrycken för effektiv mönstermatchning. Exempel: – Undvik giriga kvantifierare – Använd grupper som inte samlar in, till exempel (?:expression) i stället för (expression) |

| Loggnivå | Bland alternativen på loggnivå finns felsökning, information, fel och av för skannerrapporterna. - Av resulterar i bästa prestanda - Felsökning avsevärt saktar ner skannern och bör endast användas för felsökning. Mer information finns i parametern ReportLevel för cmdleten Set-AIPScannerConfiguration . |

| Filer som genomsöks | – Med undantag för Excel filer genomsöks Office filer snabbare än PDF-filer. – Oskyddade filer går snabbare att genomsöka än skyddade filer. – Stora filer tar uppenbarligen längre tid att skanna än små filer. |

Lista över cmdletar för skannern

I det här avsnittet visas PowerShell-cmdletar som stöds för Azure Information Protection-skannern.

Anteckning

Azure Information Protection-skannern konfigureras från Azure Portal. Därför är cmdletar som används i tidigare versioner för att konfigurera datalagringsplatser och listan över skannade filtyper inaktuella.

Cmdletar som stöds för skannern är:

Nästa steg

När du har installerat och konfigurerat skannern börjar du genomsöka filerna.

Se även: Distribuera Azure Information Protection-skannern för att automatiskt klassificera och skydda filer.

Mer information:

Är du intresserad av hur Core Services Engineering and Operations-teamet i Microsoft implementerade den här skannern? Läs den tekniska fallstudien: Automatisera dataskydd med Azure Information Protection-skanner.

Du kanske undrar: Vad är skillnaden mellan Windows Server FCI och Azure Information Protection-skannern?

Du kan också använda PowerShell för att interaktivt klassificera och skydda filer från din stationära dator. Mer information om detta och andra scenarier som använder PowerShell finns i Använda PowerShell med Azure Information Protection-klienten.