Noktadan Siteye VPN hakkında

Noktadan Siteye (P2S) VPN ağ geçidi bağlantısı, ayrı bir istemci bilgisayardan sanal ağınıza güvenli bir bağlantı oluşturmanıza olanak sağlar. P2S bağlantısı, istemci bilgisayardan başlatılarak oluşturulur. Bu çözüm, Azure sanal ağlarına uzak bir konumdan (örneğin, evden veya bir konferanstan) bağlanmak isteyen uzaktan çalışan kişiler için kullanışlıdır. P2S VPN ayrıca, bir sanal ağa bağlanması gereken yalnızca birkaç istemciniz olduğunda S2S VPN yerine kullanabileceğiniz yararlı bir çözümüdür. Bu makale Resource Manager dağıtım modeli için geçerlidir.

P2S hangi protokolü kullanıyor?

Noktadan siteye VPN aşağıdaki protokollerden birini kullanabilir:

OpenVPN® Protokolü, SSL/TLS tabanlı bir VPN protokolü. Çoğu güvenlik duvarı, TLS'nin kullandığı 443 numaralı GIDEN TCP bağlantı noktasını açtığından TLS VPN çözümü güvenlik duvarlarına nüfuz edebilir. OpenVPN, Android, iOS (sürüm 11.0 ve üzeri), Windows, Linux ve Mac cihazlarından (macOS sürüm 10.13 ve üzeri) bağlanmak için kullanılabilir.

Özel bir TLS tabanlı VPN protokolü olan Güvenli Yuva Tünel Protokolü (SSTP). Çoğu güvenlik duvarı, TLS'nin kullandığı 443 numaralı GIDEN TCP bağlantı noktasını açtığından TLS VPN çözümü güvenlik duvarlarına nüfuz edebilir. SSTP yalnızca Windows cihazlarında desteklenir. Azure desteği, SSTP içeren ve TLS 1.2 (Windows 8.1 ve üzeri) destekleyen tüm Windows sürümlerini içerir.

IKEv2 VPN, standart tabanlı bir IPsec VPN çözümü. IKEv2 VPN, Mac cihazlardan (macOS sürüm 10.11 ve üzeri) bağlanmak için kullanılabilir.

Not

IKEv2 ve P2S için OpenVPN yalnızca Resource Manager dağıtım modeli için kullanılabilir. Bunlar klasik dağıtım modeli için kullanılamaz.

P2S VPN istemcilerinin kimliği nasıl doğrulanır?

Azure bir P2S VPN bağlantısını kabul etmeden önce kullanıcının kimliğinin doğrulanması gerekir. Azure'ın bağlanan bir kullanıcının kimliğini doğrulamak için sunduğu iki mekanizma vardır.

Sertifika kimlik doğrulaması

Yerel Azure sertifikası kimlik doğrulaması kullanılırken, bağlanan kullanıcının kimliğini doğrulamak için cihazda bulunan bir istemci sertifikası kullanılır. İstemci sertifikaları güvenilen bir kök sertifikadan oluşturulur ve her istemci bilgisayara yüklenir. Kurumsal çözüm kullanılarak oluşturulmuş bir kök sertifika kullanabilir veya otomatik olarak imzalanan bir sertifika oluşturabilirsiniz.

İstemci sertifikasının doğrulaması VPN ağ geçidi tarafından gerçekleştirilir ve P2S VPN bağlantısının kurulması sırasında gerçekleşir. Kök sertifika doğrulama için gereklidir ve Azure'a yüklenmelidir.

Microsoft Entra doğrulaması

Microsoft Entra kimlik doğrulaması, kullanıcıların Microsoft Entra kimlik bilgilerini kullanarak Azure'a bağlanmasını sağlar. Yerel Microsoft Entra kimlik doğrulaması yalnızca OpenVPN protokolü için desteklenir ve ayrıca Azure VPN İstemcisi'nin kullanılmasını gerektirir. Desteklenen istemci işlem sistemleri Windows 10 veya üzeri ve macOS'tır.

Yerel Microsoft Entra kimlik doğrulaması ile VPN için Microsoft Entra Koşullu Erişim ve çok faktörlü kimlik doğrulaması (MFA) özelliklerini kullanabilirsiniz.

Üst düzeyde, Microsoft Entra kimlik doğrulamasını yapılandırmak için aşağıdaki adımları gerçekleştirmeniz gerekir:

Ağ geçidinde Microsoft Entra kimlik doğrulamasını etkinleştirme

Aşağıdaki bağlantılardan birini kullanarak Azure VPN İstemcisi yükleme dosyalarının en son sürümünü indirin:

- İstemci Yükleme dosyalarını kullanarak yükleme: https://aka.ms/azvpnclientdownload.

- İstemci bilgisayarda oturum açtığınızda doğrudan yükleyin: Microsoft Store.

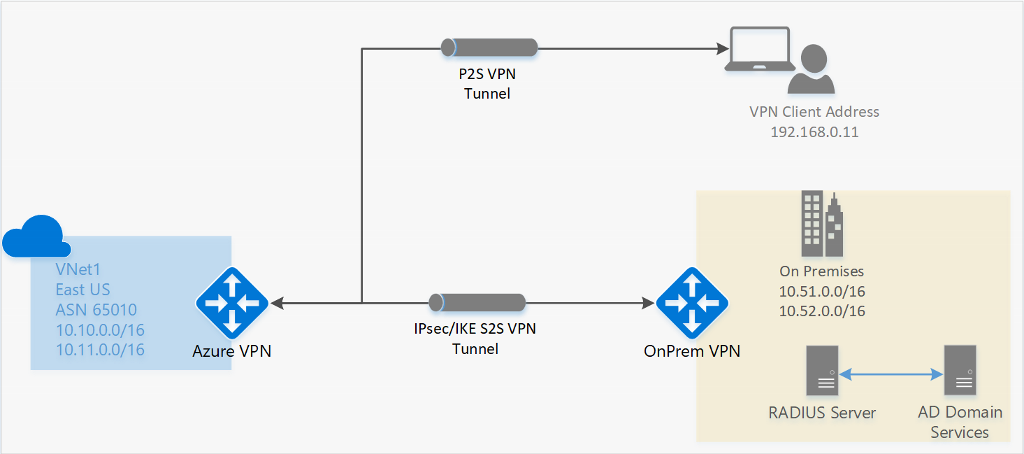

Active Directory (AD) Etki Alanı Sunucusu

AD Etki Alanı kimlik doğrulaması, kullanıcıların kuruluş etki alanı kimlik bilgilerini kullanarak Azure'a bağlanmasını sağlar. AD sunucusuyla tümleşen bir RADIUS sunucusu gerektirir. Kuruluşlar mevcut RADIUS dağıtımlarını da kullanabilir.

RADIUS sunucusu şirket içinde veya Azure sanal ağınızda dağıtılabilir. Kimlik doğrulaması sırasında Azure VPN Gateway geçiş görevi görür ve radius sunucusu ile bağlantı cihazı arasında kimlik doğrulama iletilerini ileri geri ile iletir. Bu nedenle RADIUS sunucusuna ağ geçidi erişilebilirliği önemlidir. RADIUS sunucusu şirket içinde mevcutsa, ulaşılabilirlik için Azure'dan şirket içi siteye VPN S2S bağlantısı gerekir.

RADIUS sunucusu, AD sertifika hizmetleriyle de tümleştirebilir. Bu, Azure sertifika kimlik doğrulamasına alternatif olarak P2S sertifika kimlik doğrulaması için RADIUS sunucusunu ve kurumsal sertifika dağıtımınızı kullanmanıza olanak tanır. Bunun avantajı, kök sertifikaları ve iptal edilen sertifikaları Azure'a yüklemeniz gerekmeyecek olmasıdır.

RADIUS sunucusu diğer dış kimlik sistemleriyle de tümleştirebilir. Bu, P2S VPN için çok faktörlü seçenekler de dahil olmak üzere birçok kimlik doğrulama seçeneği açar.

İstemci yapılandırma gereksinimleri nelerdir?

İstemci yapılandırma gereksinimleri, kullandığınız VPN istemcisine, kimlik doğrulama türüne ve protokole göre farklılık gösterir. Aşağıdaki tabloda kullanılabilir istemciler ve her yapılandırma için ilgili makaleler gösterilmektedir.

| Kimlik Doğrulaması | Tünel türü | Yapılandırma dosyaları oluşturma | VPN istemciyi yapılandırma |

|---|---|---|---|

| Azure sertifikası | IKEv2, SSTP | Windows | Yerel VPN istemcisi |

| Azure sertifikası | OpenVPN | Windows | - OpenVPN istemcisi - Azure VPN istemcisi |

| Azure sertifikası | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Azure sertifikası | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra Kimlik | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra Kimlik | OpenVPN (SSL) | macOS | macOS |

| RADIUS - sertifika | - | Makale | Makale |

| RADIUS - parola | - | Makale | Makale |

| RADIUS - diğer yöntemler | - | Makale | Makale |

Önemli

1 Temmuz 2018 tarihinden itibaren TLS 1.0 ve 1.1 desteği Azure VPN Gateway'den kaldırılıyor. VPN Gateway, yalnızca TLS 1.2’yi destekleyecektir. Yalnızca noktadan siteye bağlantılar etkilenir; siteden siteye bağlantılar etkilenmez. Windows 10 veya sonraki istemcilerde noktadan siteye VPN'ler için TLS kullanıyorsanız herhangi bir işlem yapmanız gerekmez. Windows 7 ve Windows 8 istemcilerinde noktadan siteye bağlantılar için TLS kullanıyorsanız güncelleştirme yönergeleri için VPN Gateway SSS bölümüne bakın.

Hangi ağ geçidi SKU'ları P2S VPN desteği sunuyor?

Aşağıdaki tabloda tünel, bağlantı ve aktarım hızına göre ağ geçidi SKU'ları gösterilmektedir. Bu tabloyla ilgili ek tablolar ve daha fazla bilgi için VPN Gateway ayarları makalesinin Ağ Geçidi SKU'ları bölümüne bakın.

| VPN Ağ Geçidi Nesil |

SKU | S2S/Sanal Ağdan Sanal Ağa Tünel |

P2S SSTP Bağlan ions |

P2S IKEv2/OpenVPN Bağlan ions |

Toplama Aktarım Hızı Karşılaştırması |

BGP | Alanlar arası yedekli | Sanal Ağ DESTEKLENEN VM Sayısı |

|---|---|---|---|---|---|---|---|---|

| Nesil1 | Temel | Maks. 10 | Maks. 128 | Desteklenmiyor | 100 Mb/sn | Desteklenmiyor | Hayır | 200 |

| Nesil1 | VpnGw1 | Maks. 30 | Maks. 128 | Maks. 250 | 650 Mbps | Desteklenir | Hayır | 450 |

| Nesil1 | VpnGw2 | Maks. 30 | Maks. 128 | Maks. 500 | 1 Gbps | Desteklenir | Hayır | 1300 |

| Nesil1 | VpnGw3 | Maks. 30 | Maks. 128 | Maks. 1000 | 1,25 Gb/sn | Desteklenir | Hayır | 4000 |

| Nesil1 | VpnGw1AZ | Maks. 30 | Maks. 128 | Maks. 250 | 650 Mbps | Desteklenir | Yes | 1000 |

| Nesil1 | VpnGw2AZ | Maks. 30 | Maks. 128 | Maks. 500 | 1 Gbps | Desteklenir | Yes | Kategori 2000 |

| Nesil1 | VpnGw3AZ | Maks. 30 | Maks. 128 | Maks. 1000 | 1,25 Gb/sn | Desteklenir | Yes | Kategori 5000 |

| Nesil2 | VpnGw2 | Maks. 30 | Maks. 128 | Maks. 500 | 1,25 Gb/sn | Desteklenir | Hayır | 685 |

| Nesil2 | VpnGw3 | Maks. 30 | Maks. 128 | Maks. 1000 | 2,5 Gb/sn | Desteklenir | Hayır | 2240 |

| Nesil2 | VpnGw4 | Maks. 100* | Maks. 128 | Maks. Kategori 5000 | 5 Gbps | Desteklenir | Hayır | 5300 |

| Nesil2 | VpnGw5 | Maks. 100* | Maks. 128 | Maks. 10000 | 10 Gbps | Desteklenir | Hayır | 6700 |

| Nesil2 | VpnGw2AZ | Maks. 30 | Maks. 128 | Maks. 500 | 1,25 Gb/sn | Desteklenir | Yes | Kategori 2000 |

| Nesil2 | VpnGw3AZ | Maks. 30 | Maks. 128 | Maks. 1000 | 2,5 Gb/sn | Desteklenir | Yes | 3300 |

| Nesil2 | VpnGw4AZ | Maks. 100* | Maks. 128 | Maks. Kategori 5000 | 5 Gbps | Desteklenir | Yes | 4400 |

| Nesil2 | VpnGw5AZ | Maks. 100* | Maks. 128 | Maks. 10000 | 10 Gbps | Desteklenir | Yes | 9000 |

Not

Temel SKU'nun sınırlamaları vardır ve IKEv2, IPv6 veya RADIUS kimlik doğrulamasını desteklemez. Daha fazla bilgi için VPN Gateway ayarları makalesine bakın.

P2S için VPN ağ geçitlerinde hangi IKE/IPsec ilkeleri yapılandırılır?

Bu bölümdeki tablolarda varsayılan ilkelerin değerleri gösterilir. Ancak, özel ilkeler için kullanılabilir desteklenen değerleri yansıtmaz. Özel ilkeler için New-AzVpnClientIpsecParameter PowerShell cmdlet'inde listelenen Kabul edilen değerlere bakın.

IKEv2

| Şifre | Bütünlük | PRF | DH Grubu |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

Ipsec

| Şifre | Bütünlük | PFS Grubu |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

P2S için VPN ağ geçitlerinde hangi TLS ilkeleri yapılandırılır?

TLS

| İlkeler |

|---|

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 |

P2S bağlantısı Nasıl yaparım? yapılandırılır?

P2S yapılandırması için birkaç belirli adım gerekir. Aşağıdaki makaleler, yaygın P2S yapılandırma adımlarında size yol gösterir.

P2S bağlantısının yapılandırmasını kaldırmak için

PowerShell veya CLI kullanarak bir bağlantının yapılandırmasını kaldırabilirsiniz. Örnekler için bkz . SSS.

P2S yönlendirmesi nasıl çalışır?

Aşağıdaki makalelere bakın:

SSS

Kimlik doğrulamasına dayalı olarak P2S için birden çok SSS bölümü vardır.

Sonraki Adımlar

- P2S bağlantısı yapılandırma - Azure sertifika kimlik doğrulaması

- P2S bağlantısı yapılandırma - RADIUS kimlik doğrulaması

"OpenVPN", OpenVPN Inc.'in ticari markasıdır.