Noktadan siteye VPN istemcilerini yapılandırma: sertifika kimlik doğrulaması - Linux

Bu makale, Bir Linux istemcisinden VPN Gateway noktadan siteye (P2S) ve Sertifika kimlik doğrulaması kullanarak Azure sanal ağınıza (VNet) bağlanmanıza yardımcı olur. Bu makalede, P2S yapılandırmanız için seçtiğiniz tünel türüne, işletim sistemine ve bağlanmak için kullanılan VPN istemcisine bağlı olarak birden çok adım kümesi vardır.

Başlamadan önce

Başlamadan önce doğru makalede olduğunuzu doğrulayın. Aşağıdaki tabloda Azure VPN Gateway P2S VPN istemcileri için kullanılabilen yapılandırma makaleleri gösterilmektedir. Adımlar kimlik doğrulama türüne, tünel türüne ve istemci işletim sistemine bağlı olarak farklılık gösterir.

| Kimlik Doğrulaması | Tünel türü | Yapılandırma dosyaları oluşturma | VPN istemciyi yapılandırma |

|---|---|---|---|

| Azure sertifikası | IKEv2, SSTP | Windows | Yerel VPN istemcisi |

| Azure sertifikası | OpenVPN | Windows | - OpenVPN istemcisi - Azure VPN istemcisi |

| Azure sertifikası | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Azure sertifikası | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra Kimlik | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra Kimlik | OpenVPN (SSL) | macOS | macOS |

| RADIUS - sertifika | - | Makale | Makale |

| RADIUS - parola | - | Makale | Makale |

| RADIUS - diğer yöntemler | - | Makale | Makale |

Önemli

1 Temmuz 2018 tarihinden itibaren TLS 1.0 ve 1.1 desteği Azure VPN Gateway'den kaldırılıyor. VPN Gateway, yalnızca TLS 1.2’yi destekleyecektir. Yalnızca noktadan siteye bağlantılar etkilenir; siteden siteye bağlantılar etkilenmez. Windows 10 veya sonraki istemcilerde noktadan siteye VPN'ler için TLS kullanıyorsanız herhangi bir işlem yapmanız gerekmez. Windows 7 ve Windows 8 istemcilerinde noktadan siteye bağlantılar için TLS kullanıyorsanız güncelleştirme yönergeleri için VPN Gateway SSS bölümüne bakın.

İstemci sertifikaları oluşturma

Sertifika kimlik doğrulaması için, her istemci bilgisayara bir istemci sertifikası yüklenmelidir. Kullanmak istediğiniz istemci sertifikası özel anahtarla dışarı aktarılmalı ve sertifika yolundaki tüm sertifikaları içermelidir. Ayrıca, bazı yapılandırmalar için kök sertifika bilgilerini de yüklemeniz gerekir.

Sertifikalarla çalışma hakkında bilgi için bkz . Noktadan siteye: Sertifika oluşturma.

VPN istemcisi yapılandırma dosyaları oluşturma

VPN istemcileri için gerekli tüm yapılandırma ayarları bir VPN istemcisi profili yapılandırma zip dosyasında bulunur. Oluşturduğunuz VPN istemci profili yapılandırma dosyaları, sanal ağ için P2S VPN ağ geçidi yapılandırmasına özeldir. Dosyaları oluşturduktan sonra P2S VPN yapılandırmasında vpn protokolü türü veya kimlik doğrulama türü değişiklikleri gibi değişiklikler varsa, yeni VPN istemci profili yapılandırma dosyaları oluşturmanız ve yeni yapılandırmayı bağlanmak istediğiniz tüm VPN istemcilerine uygulamanız gerekir. P2S bağlantıları hakkında daha fazla bilgi için bkz . Noktadan siteye VPN hakkında.

Azure portalını kullanarak yapılandırma dosyaları oluşturmak için:

Azure portalında, bağlanmak istediğiniz sanal ağın sanal ağ geçidine gidin.

Sanal ağ geçidi sayfasında Noktadan siteye yapılandırma'yı seçerek Noktadan siteye yapılandırma sayfasını açın.

Noktadan siteye yapılandırma sayfasının üst kısmında VPN istemcisini indir'i seçin. Bu, VPN istemci yazılımını indirmez, VPN istemcilerini yapılandırmak için kullanılan yapılandırma paketini oluşturur. İstemci yapılandırma paketinin oluşturulması birkaç dakika sürer. Bu süre boyunca paket oluşturulana kadar herhangi bir gösterge göremeyebilirsiniz.

Yapılandırma paketi oluşturulduktan sonra tarayıcınız bir istemci yapılandırma zip dosyasının kullanılabilir olduğunu gösterir. Ağ geçidinizle aynı adla adlandırılır.

Klasörleri görüntülemek için dosyanın sıkıştırmasını açın. VPN istemcinizi yapılandırmak için bu dosyaların bazılarını veya tümünü kullanacaksınız. Oluşturulan dosyalar, P2S sunucusunda yapılandırdığınız kimlik doğrulaması ve tünel türü ayarlarına karşılık gelir.

Ardından VPN istemcisini yapılandırın. Aşağıdaki yönergelerden birini seçin:

IKEv2 - strongSwan adımları

strongSwan yükleme

Komutlar belirtilirken aşağıdaki yapılandırma kullanıldı:

- Bilgisayar: Ubuntu Server 18.04

- Bağımlılıklar: strongSwan

Gerekli strongSwan yapılandırmasını yüklemek için aşağıdaki komutları kullanın:

sudo apt-get update

sudo apt-get upgrade

sudo apt install strongswan

sudo apt install strongswan-pki

sudo apt install libstrongswan-extra-plugins

sudo apt install libtss2-tcti-tabrmd0

Sertifikaları yükleme

Azure sertifika kimlik doğrulama türü kullanılırken kimlik doğrulaması için bir istemci sertifikası gereklidir. Her istemci bilgisayara bir istemci sertifikası yüklenmelidir. Dışarı aktarılan istemci sertifikası özel anahtarla dışarı aktarılmalı ve sertifika yolundaki tüm sertifikaları içermelidir. Sonraki bölüme geçmeden önce istemci bilgisayarda uygun istemci sertifikasının yüklü olduğundan emin olun.

İstemci sertifikaları hakkında bilgi için bkz . Sertifika oluşturma - Linux.

VPN istemcisi profil dosyalarını görüntüleme

İndirilen VPN istemci profili yapılandırma dosyalarına gidin. Yapılandırma için ihtiyacınız olan tüm bilgileri Genel klasöründe bulabilirsiniz. Azure, bu yapılandırma için bir mobileconfig dosyası sağlamaz.

Genel klasörünü görmüyorsanız, aşağıdaki öğeleri denetleyin ve zip dosyasını yeniden oluşturun.

- Yapılandırmanızın tünel türünü denetleyin. IKEv2, tünel türü olarak seçilmemiş olabilir.

- VPN ağ geçidinde SKU'nun Temel olmadığını doğrulayın. VPN Gateway Temel SKU'su IKEv2'yi desteklemez. Ardından, IKEv2'yi seçin ve Genel klasörünü almak için zip dosyasını yeniden oluşturun.

Genel klasörü aşağıdaki dosyaları içerir:

- Vpn Ayarlar.xml, sunucu adresi ve tünel türü gibi önemli ayarları içerir.

- P2S bağlantısı kurulumu sırasında Azure VPN ağ geçidini doğrulamak için gereken kök sertifikayı içeren VpnServerRoot.cer.

Dosyaları görüntüledikten sonra, kullanmak istediğiniz adımlarla devam edin:

strongSwan GUI adımları

Bu bölümde strongSwan GUI kullanarak yapılandırmada size yol gösterir. Aşağıdaki yönergeler Ubuntu 18.0.4'te oluşturulmuştur. Ubuntu 16.0.10, strongSwan GUI'lerini desteklemez. Ubuntu 16.0.10 kullanmak istiyorsanız komut satırını kullanmanız gerekir. Aşağıdaki örnekler, Linux ve strongSwan sürümünüze bağlı olarak gördüğünüz ekranlarla eşleşmeyebilir.

Örnekte komutunu çalıştırarak strongSwan'ı ve Ağ Yöneticisi'ni yüklemek için Terminal'i açın.

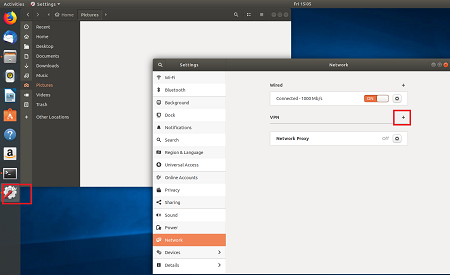

sudo apt install network-manager-strongswanAyarlar'ı ve ardından Ağ'ı seçin. Yeni bir bağlantı oluşturmak için düğmeyi + seçin.

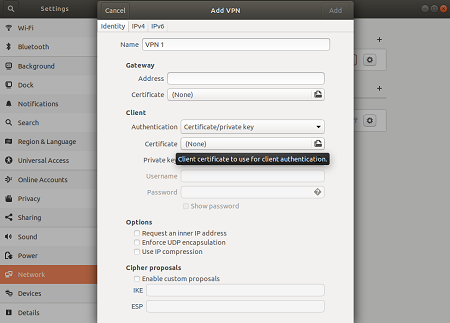

Menüden IPsec/IKEv2 (strongSwan) öğesini seçin ve çift tıklayın.

VPN Ekle sayfasında VPN bağlantınız için bir ad ekleyin.

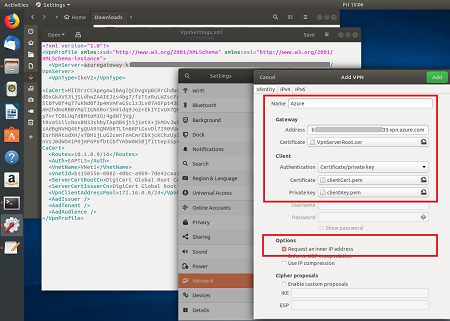

İndirilen VPN istemci profili yapılandırma dosyalarında bulunan Genel klasöründen Vpn Ayarlar.xml dosyasını açın. VpnServer adlı etiketi bulun ve 'azuregateway' ile başlayıp '.cloudapp.net' ile biten adı kopyalayın.

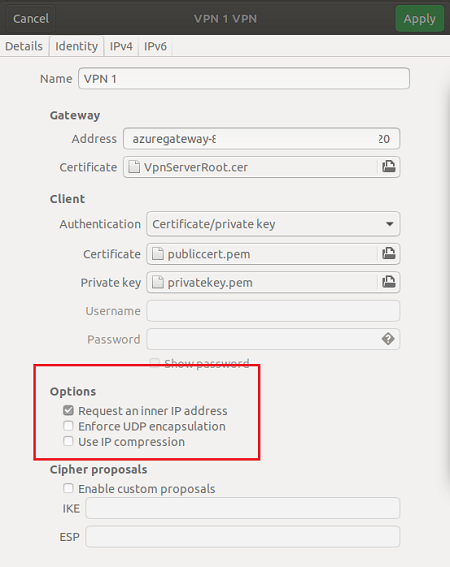

Adı Ağ Geçidi bölümündeki yeni VPN bağlantınızın Adres alanına yapıştırın. Ardından Sertifika alanının sonundaki klasör simgesini seçin, Genel klasörüne gidin ve VpnServerRoot dosyasını seçin.

Bağlantının İstemci bölümünde, Kimlik Doğrulaması için Sertifika/özel anahtar'ı seçin. Sertifika ve Özel anahtar için, daha önce oluşturulan sertifikayı ve özel anahtarı seçin. Seçenekler'de İç IP adresi iste'yi seçin. Ardından Ekle'yi seçin.

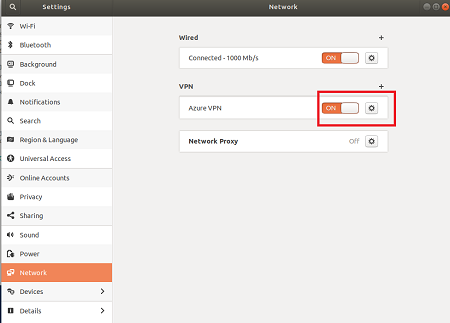

Bağlantıyı Açık duruma getirin.

strongSwan CLI adımları

Bu bölümde strongSwan CLI kullanarak yapılandırmada size yol gösterilir.

VPN istemci profili yapılandırma dosyaları Genel klasöründen VpnServerRoot.cer /etc/ipsec.d/cacerts klasörüne kopyalayın veya taşıyın.

Oluşturduğunuz dosyaları sırasıyla /etc/ipsec.d/certs ve /etc/ipsec.d/private/ dosyaları kopyalayın veya taşıyın. Bu dosyalar istemci sertifikası ve özel anahtardır, bunlara karşılık gelen dizinlerde bulunmaları gerekir. Aşağıdaki komutları kullanın:

sudo cp ${USERNAME}Cert.pem /etc/ipsec.d/certs/ sudo cp ${USERNAME}Key.pem /etc/ipsec.d/private/ sudo chmod -R go-rwx /etc/ipsec.d/private /etc/ipsec.d/certsAna bilgisayar adınızı not almak için aşağıdaki komutu çalıştırın. Sonraki adımda bu değeri kullanacaksınız.

hostnamectl --staticVpn Ayarlar.xml dosyasını açın ve değeri kopyalayın

<VpnServer>. Sonraki adımda bu değeri kullanacaksınız.Aşağıdaki örnekteki değerleri ayarlayın ve örneği /etc/ipsec.conf yapılandırmasına ekleyin.

conn azure keyexchange=ikev2 type=tunnel leftfirewall=yes left=%any # Replace ${USERNAME}Cert.pem with the key filename inside /etc/ipsec.d/certs directory. leftcert=${USERNAME}Cert.pem leftauth=pubkey leftid=%client # use the hostname of your machine with % character prepended. Example: %client right= #Azure VPN gateway address. Example: azuregateway-xxx-xxx.vpn.azure.com rightid=% #Azure VPN gateway FQDN with % character prepended. Example: %azuregateway-xxx-xxx.vpn.azure.com rightsubnet=0.0.0.0/0 leftsourceip=%config auto=add esp=aes256gcm16Gizli dizi değerlerini /etc/ipsec.secrets dizinine ekleyin.

PEM dosyasının adı, daha önce istemci anahtarı dosyanız olarak kullandığınız adla eşleşmelidir.

: RSA ${USERNAME}Key.pem # Replace ${USERNAME}Key.pem with the key filename inside /etc/ipsec.d/private directory.Son olarak aşağıdaki komutları çalıştırın:

sudo ipsec restart sudo ipsec up azure

OpenVPN adımları

Bu bölüm, OpenVPN tünel türünü kullanan sertifika kimlik doğrulaması için Linux istemcilerini yapılandırmanıza yardımcı olur. Azure'a bağlanmak için OpenVPN istemcisini indirin ve bağlantı profilini yapılandırın.

Not

OpenVPN İstemcisi sürüm 2.6 henüz desteklenmiyor.

Yeni bir Terminal oturumu açın. 'Ctrl + Alt + t' tuşlarına aynı anda basarak yeni bir oturum açabilirsiniz.

Gerekli bileşenleri yüklemek için aşağıdaki komutu girin:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartArdından, VPN istemci profili klasörüne gidin ve dosyaları görüntülemek için sıkıştırmayı açın.

Oluşturduğunuz ve yüklediğiniz P2S istemci sertifikasını ağ geçidindeki P2S yapılandırmanıza aktarın. Adımlar için bkz . VPN Gateway noktadan siteye.

.pfx'ten özel anahtarı ve base64 parmak izini ayıklayın. Bunu yapmanın birden çok yolu vardır. Bilgisayarınızda OpenSSL kullanmak bir yoldur.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"profileinfo.txt dosyası özel anahtarı, CA'nın parmak izini ve İstemci sertifikasını içerir. İstemci sertifikasının parmak izini kullandığınızdan emin olun.

profileinfo.txt bir metin düzenleyicisinde açın. İstemci (alt) sertifikasının parmak izini almak için, alt sertifika için "-----BEGIN CERTIFICATE-----" ile "-----END CERTIFICATE-----" arasındaki metni seçin ve kopyalayın. Konu=/ satırına bakarak alt sertifikayı tanımlayabilirsiniz.

vpnconfig.ovpn dosyasını açın ve aşağıda gösterilen bölümü bulun. "cert" ile "/cert" arasındaki her şeyi değiştirin.

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>profileinfo.txt bir metin düzenleyicisinde açın. Özel anahtarı almak için , "-----BEGIN ÖZEL ANAHTAR-----" ile "-----END PRIVATE KEY-----" arasındaki metni seçin ve kopyalayın.

vpnconfig.ovpn dosyasını bir metin düzenleyicisinde açın ve bu bölümü bulun. "anahtar" ile "/key" arasındaki her şeyin yerini alan özel anahtarı yapıştırın.

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Başka hiçbir alanı değiştirmeyin. VPN’e bağlanmak için istemci girişinde doldurulmuş yapılandırmayı kullanın.

Komut satırını kullanarak bağlanmak için aşağıdaki komutu yazın:

sudo openvpn --config <name and path of your VPN profile file>&Komut satırını kullanarak bağlantıyı kesmek için aşağıdaki komutu yazın:

sudo pkill openvpnGUI kullanarak bağlanmak için sistem ayarlarına gidin.

Yeni bir VPN bağlantısı eklemek için seçin + .

VPN Ekle'nin altında Dosyadan içeri aktar... öğesini seçin.

Profil dosyasına göz atın ve Çift tıklayın veya Aç'ı seçin.

VPN Ekle penceresinde Ekle'yi seçin.

Vpn'iAğ Ayarlar sayfasında veya sistem tepsisindeki ağ simgesinin altında açarak bağlanabilirsiniz.

Sonraki adımlar

Ek adımlar için, üzerinde çalıştığınız özgün noktadan siteye makaleye dönün.