Noktadan siteye VPN istemcilerini yapılandırma: sertifika kimlik doğrulaması - macOS ve iOS

Bu makale, VPN Gateway noktadan siteye (P2S) ve Sertifika kimlik doğrulaması kullanarak Azure sanal ağınıza (VNet) bağlanmanıza yardımcı olur. Bu makalede, P2S yapılandırmanız için seçtiğiniz tünel türüne, işletim sistemine ve bağlanmak için kullanılan VPN istemcisine bağlı olarak birden çok adım kümesi vardır.

Sertifika kimlik doğrulamasıyla çalışırken aşağıdakilere dikkat edin:

IKEv2 tünel türü için, macOS sisteminde yerel olarak yüklü olan VPN istemcisini kullanarak bağlanabilirsiniz.

OpenVPN tünel türü için bir OpenVPN istemcisi kullanabilirsiniz.

Sertifika kimlik doğrulaması kullanırken P2S yapılandırmanız için OpenVPN tünel türünü seçmiş olsanız bile Azure VPN İstemcisi macOS ve iOS için kullanılamaz.

Başlamadan önce

Başlamadan önce doğru makalede olduğunuzu doğrulayın. Aşağıdaki tabloda Azure VPN Gateway P2S VPN istemcileri için kullanılabilen yapılandırma makaleleri gösterilmektedir. Adımlar kimlik doğrulama türüne, tünel türüne ve istemci işletim sistemine bağlı olarak farklılık gösterir.

| Kimlik Doğrulaması | Tünel türü | Yapılandırma dosyaları oluşturma | VPN istemciyi yapılandırma |

|---|---|---|---|

| Azure sertifikası | IKEv2, SSTP | Windows | Yerel VPN istemcisi |

| Azure sertifikası | OpenVPN | Windows | - OpenVPN istemcisi - Azure VPN istemcisi |

| Azure sertifikası | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Azure sertifikası | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra Kimlik | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra Kimlik | OpenVPN (SSL) | macOS | macOS |

| RADIUS - sertifika | - | Makale | Makale |

| RADIUS - parola | - | Makale | Makale |

| RADIUS - diğer yöntemler | - | Makale | Makale |

Önemli

1 Temmuz 2018 tarihinden itibaren TLS 1.0 ve 1.1 desteği Azure VPN Gateway'den kaldırılıyor. VPN Gateway, yalnızca TLS 1.2’yi destekleyecektir. Yalnızca noktadan siteye bağlantılar etkilenir; siteden siteye bağlantılar etkilenmez. Windows 10 veya sonraki istemcilerde noktadan siteye VPN'ler için TLS kullanıyorsanız herhangi bir işlem yapmanız gerekmez. Windows 7 ve Windows 8 istemcilerinde noktadan siteye bağlantılar için TLS kullanıyorsanız güncelleştirme yönergeleri için VPN Gateway SSS bölümüne bakın.

İstemci sertifikaları oluşturma

Sertifika kimlik doğrulaması için, her istemci bilgisayara bir istemci sertifikası yüklenmelidir. Kullanmak istediğiniz istemci sertifikası özel anahtarla dışarı aktarılmalı ve sertifika yolundaki tüm sertifikaları içermelidir. Ayrıca, bazı yapılandırmalar için kök sertifika bilgilerini de yüklemeniz gerekir.

Sertifikalarla çalışma hakkında bilgi için bkz . Noktadan siteye: Sertifika oluşturma - Linux.

VPN istemcisi yapılandırma dosyaları oluşturma

VPN istemcileri için gerekli tüm yapılandırma ayarları bir VPN istemcisi profili yapılandırma zip dosyasında bulunur. PowerShell kullanarak veya Azure portalını kullanarak istemci profili yapılandırma dosyaları oluşturabilirsiniz. Her iki yöntem de aynı zip dosyasını döndürür.

Oluşturduğunuz VPN istemci profili yapılandırma dosyaları, sanal ağ için P2S VPN ağ geçidi yapılandırmasına özeldir. Dosyaları oluşturduktan sonra P2S VPN yapılandırmasında vpn protokolü türü veya kimlik doğrulama türü değişiklikleri gibi değişiklikler varsa, yeni VPN istemci profili yapılandırma dosyaları oluşturmanız ve yeni yapılandırmayı bağlanmak istediğiniz tüm VPN istemcilerine uygulamanız gerekir. P2S bağlantıları hakkında daha fazla bilgi için bkz . Noktadan siteye VPN hakkında.

Azure portalını kullanarak dosya oluşturmak için:

Azure portalında, bağlanmak istediğiniz sanal ağın sanal ağ geçidine gidin.

Sanal ağ geçidi sayfasında Noktadan siteye yapılandırma'yı seçerek Noktadan siteye yapılandırma sayfasını açın.

Noktadan siteye yapılandırma sayfasının üst kısmında VPN istemcisini indir'i seçin. Bu, VPN istemci yazılımını indirmez, VPN istemcilerini yapılandırmak için kullanılan yapılandırma paketini oluşturur. İstemci yapılandırma paketinin oluşturulması birkaç dakika sürer. Bu süre boyunca paket oluşturulana kadar herhangi bir gösterge göremeyebilirsiniz.

Yapılandırma paketi oluşturulduktan sonra tarayıcınız bir istemci yapılandırma zip dosyasının kullanılabilir olduğunu gösterir. Ağ geçidinizle aynı adla adlandırılır.

Klasörleri görüntülemek için dosyanın sıkıştırmasını açın. VPN istemcinizi yapılandırmak için bu dosyaların bazılarını veya tümünü kullanacaksınız. Oluşturulan dosyalar, P2S sunucusunda yapılandırdığınız kimlik doğrulaması ve tünel türü ayarlarına karşılık gelir.

Ardından VPN istemcisini yapılandırın. Aşağıdaki yönergelerden birini seçin:

IKEv2: yerel VPN istemcisi - macOS adımları

Aşağıdaki bölümler, macOS'un bir parçası olarak zaten yüklü olan yerel VPN istemcisini yapılandırmanıza yardımcı olur. Bu bağlantı türü yalnızca IKEv2 üzerinden çalışır.

Dosyaları görüntüleme

Klasörleri görüntülemek için dosyanın sıkıştırmasını açın. macOS yerel istemcilerini yapılandırırken, Genel klasöründeki dosyaları kullanırsınız. Ağ geçidinde IKEv2 yapılandırıldıysa Genel klasörü bulunur. Yerel VPN istemcisini yapılandırmak için ihtiyacınız olan tüm bilgileri Genel klasöründe bulabilirsiniz. Genel klasörünü görmüyorsanız, aşağıdaki öğeleri denetleyin ve zip dosyasını yeniden oluşturun.

- Yapılandırmanızın tünel türünü denetleyin. IKEv2, tünel türü olarak seçilmemiş olabilir.

- VPN ağ geçidinde SKU'nun Temel olmadığını doğrulayın. VPN Gateway Temel SKU'su IKEv2'yi desteklemez. Ardından, IKEv2'yi seçin ve Genel klasörünü almak için zip dosyasını yeniden oluşturun.

Genel klasörü aşağıdaki dosyaları içerir.

- Vpn Ayarlar.xml, sunucu adresi ve tünel türü gibi önemli ayarları içerir.

- P2S bağlantısı kurulumu sırasında Azure VPN ağ geçidini doğrulamak için gereken kök sertifikayı içeren VpnServerRoot.cer.

Sertifika kimlik doğrulaması için Mac'te yerel VPN istemcisini yapılandırmak için aşağıdaki adımları kullanın. Azure'a bağlanmak istediğiniz her Mac'te bu adımların tamamlanması gerekir.

Sertifikaları yükleme

Kök sertifika

- Mac bilgisayarınıza kök sertifika dosyasına ( VpnServerRoot.cer ) kopyalayın. Sertifikaya çift tıklayın. İşletim sisteminize bağlı olarak, sertifika otomatik olarak yüklenir veya Sertifika Ekle sayfasını görürsünüz.

- Sertifika Ekle sayfasını görüyorsanız Anahtarlık için oklara tıklayın ve açılan listeden oturum aç'ı seçin.

- Dosyayı içeri aktarmak için Ekle'ye tıklayın.

İstemci sertifikası

İstemci sertifikası kimlik doğrulaması için kullanılır ve gereklidir. Genellikle, yüklemek için yalnızca istemci sertifikasına tıklayabilirsiniz. İstemci sertifikası yükleme hakkında daha fazla bilgi için bkz . İstemci sertifikası yükleme.

Sertifika yüklemesini doğrulama

hem istemcinin hem de kök sertifikanın yüklü olduğunu doğrulayın.

- Anahtarlık Erişimi'ni açın.

- Sertifikalar sekmesine gidin.

- hem istemcinin hem de kök sertifikanın yüklü olduğunu doğrulayın.

VPN istemci profilini yapılandırma

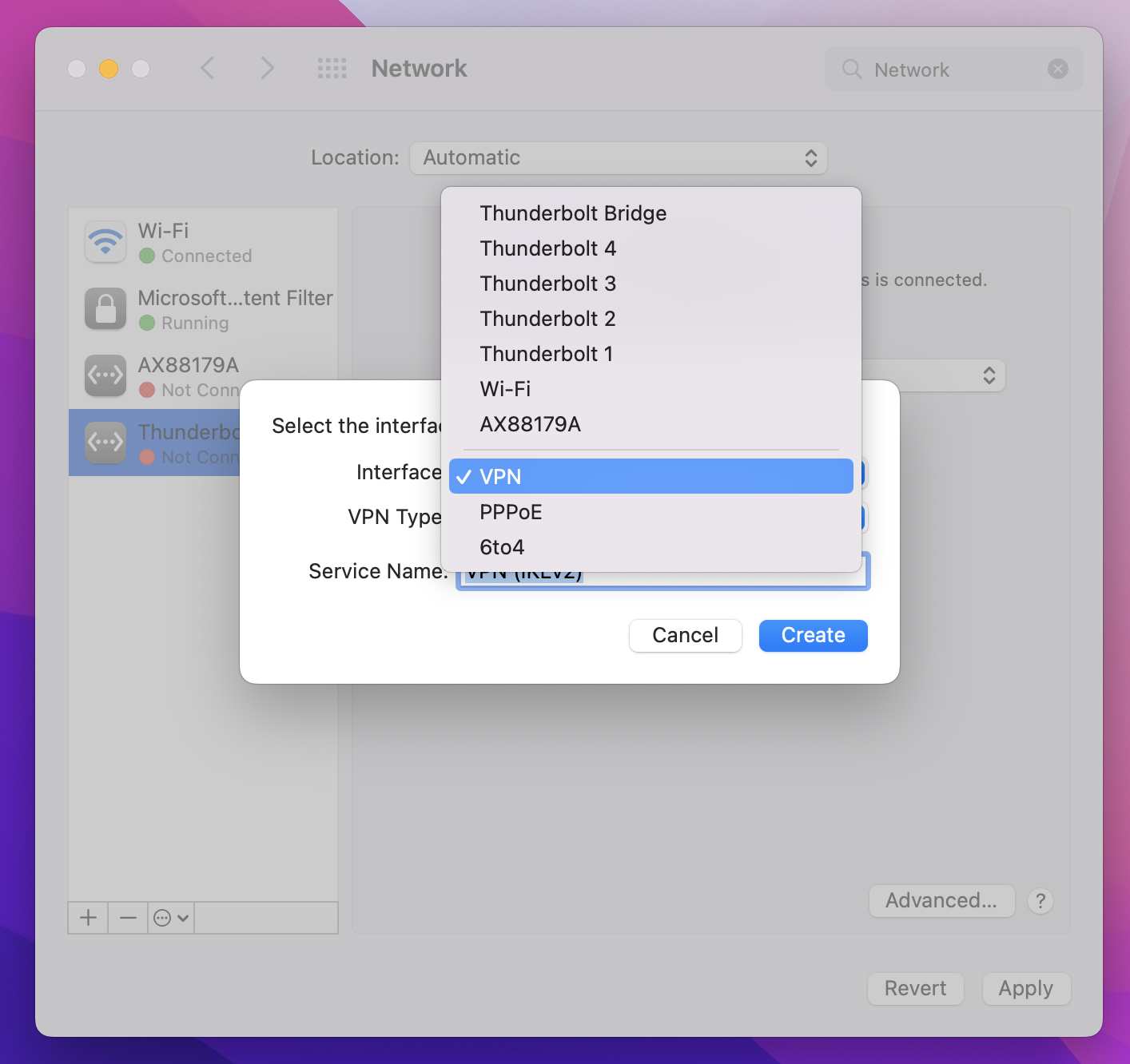

Sistem Tercihleri -> Ağ'a gidin. Ağ sayfasında, Azure sanal ağına yönelik bir P2S bağlantısı için yeni bir VPN istemci bağlantı profili oluşturmak için '+' öğesine tıklayın.

Arabirimi seçin sayfasında Arabirim: öğesinin yanındaki oklara tıklayın. Açılan listeden VPN'e tıklayın.

VPN Türü için açılan listedeN IKEv2'ye tıklayın. Hizmet Adı alanında profil için kolay bir ad belirtin ve Oluştur'a tıklayın.

İndirdiğiniz VPN istemci profiline gidin. Genel klasöründe, bir metin düzenleyicisi kullanarak Vpn Ayarlar.xml dosyasını açın. Örnekte, tünel türü ve sunucu adresi hakkındaki bilgileri görebilirsiniz. Listelenen iki VPN türü olsa da, bu VPN istemcisi IKEv2 üzerinden bağlanır. VpnServer etiket değerini kopyalayın.

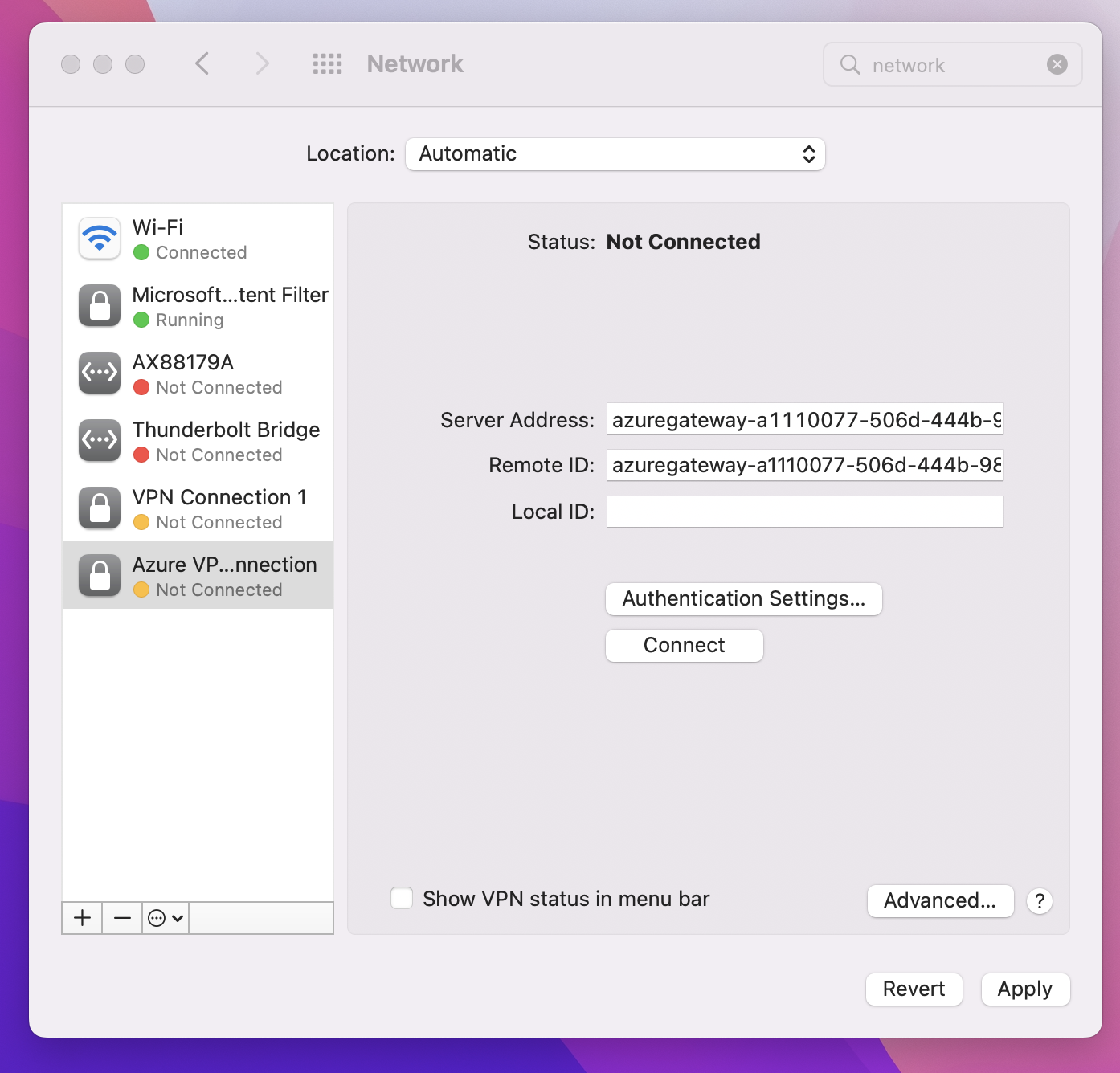

VpnServer etiket değerini profilin hem Sunucu Adresi hem de Uzak Kimlik alanlarına yapıştırın. Yerel Kimlik'i boş bırakın. Ardından Kimlik Doğrulaması Ayarlar... seçeneğine tıklayın.

Kimlik doğrulaması ayarlarını yapılandırma

Kimlik doğrulama ayarlarını yapılandırın. İki yönerge kümesi vardır. İşletim sistemi sürümünüzle ilgili yönergeleri seçin.

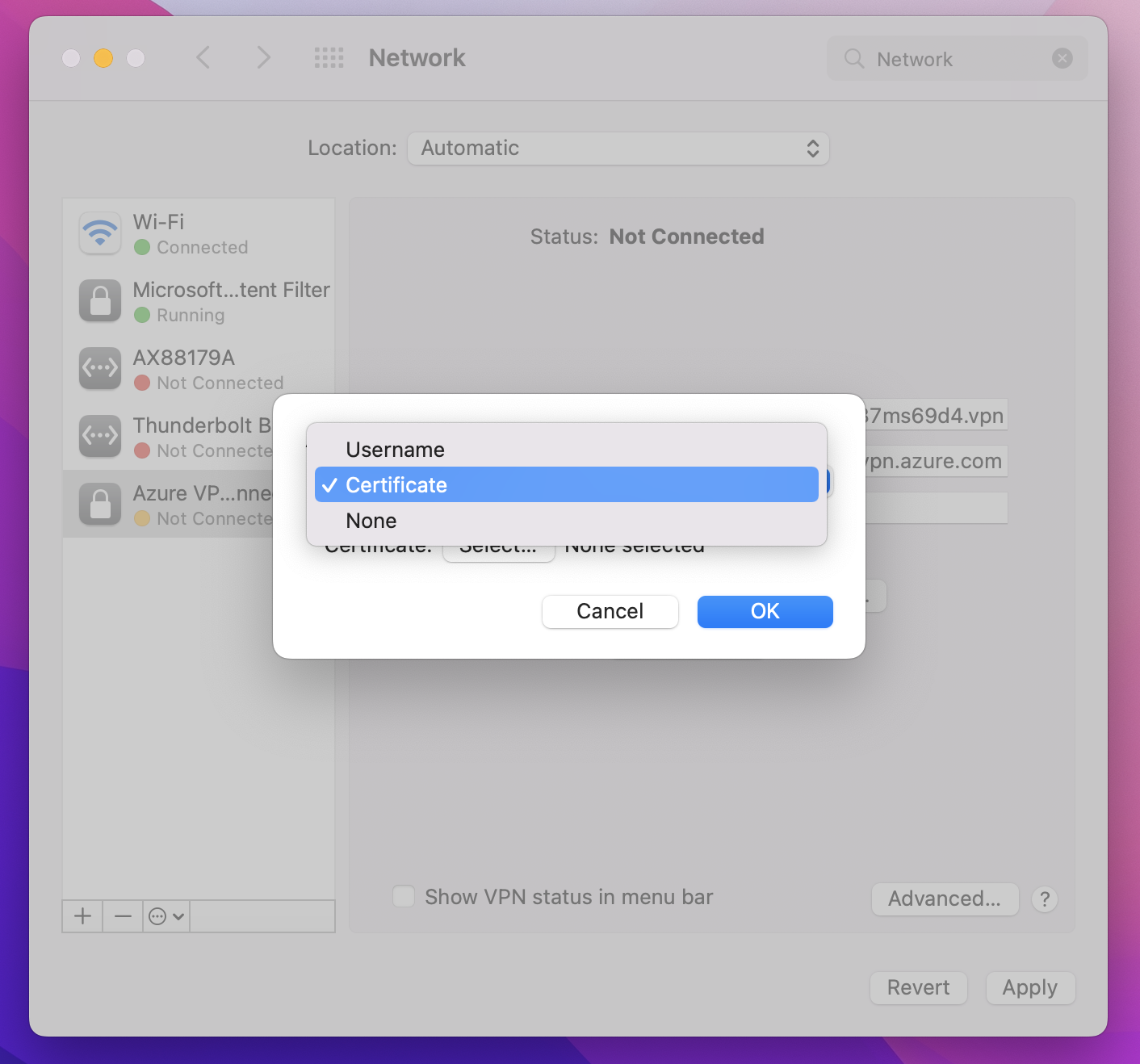

Big Sur ve üzeri

Kimlik Doğrulaması Ayarlar sayfasında, Kimlik doğrulama ayarları alanında Sertifika'yı seçmek için oklara tıklayın.

Kimlik Seç sayfasını açmak için Seç'e tıklayın.

Kimlik Seçin sayfasında, aralarından seçim yapabileceğiniz sertifikaların listesi görüntülenir. Hangi sertifikayı kullanacağınızdan emin değilseniz, her sertifika hakkında daha fazla bilgi görmek için Sertifikayı Göster'i seçebilirsiniz. Uygun sertifikaya ve ardından Devam'a tıklayın.

Kimlik doğrulaması Ayarlar sayfasında doğru sertifikanın gösterildiğini doğrulayın ve Tamam'a tıklayın.

Catalina

Catalina kullanıyorsanız şu kimlik doğrulama ayarları adımlarını kullanın:

Kimlik Doğrulaması Ayarlar Için Yok'u seçin.

Sertifika'ya tıklayın, Seç'e tıklayın ve daha önce yüklediğiniz doğru istemci sertifikasına tıklayın. Ardından Tamam’a tıklayın.

Sertifika belirtme

Yerel Kimlik alanında sertifikanın adını belirtin. Bu örnekte P2SChildCertMac'tir.

Tüm değişiklikleri kaydetmek için Uygula'ya tıklayın.

Bağlan

Azure sanal ağına yönelik P2S bağlantısını başlatmak için Bağlan'e tıklayın. "Oturum açma" anahtarlık parolanızı girmeniz gerekebilir.

Bağlantı kurulduktan sonra durum Bağlan olarak gösterilir ve VPN istemci adres havuzundan çekilen IP adresini görüntüleyebilirsiniz.

OpenVPN: macOS adımları

Aşağıdaki örnekte TunnelBlick kullanılır.

Önemli

OpenVPN protokolü ile yalnızca MacOS 10.13 ve üzeri desteklenir.

Not

OpenVPN İstemcisi sürüm 2.6 henüz desteklenmiyor.

TunnelBlick gibi bir OpenVPN istemcisi indirin ve yükleyin.

Henüz yapmadıysanız Azure portalından VPN istemci profili paketini indirin.

Profilin sıkıştırmasını açın. OpenVPN klasöründen vpnconfig.ovpn yapılandırma dosyasını bir metin düzenleyicisinde açın.

P2S istemci sertifikası bölümünü base64’teki P2S istemci sertifikası genel anahtarı ile doldurun. PEM biçimli bir sertifikada, .cer dosyasını açabilir ve sertifika üst bilgileri arasında base64 anahtarının üzerine kopyalayabilirsiniz.

Özel anahtar bölümünü, base64’teki P2S istemci sertifikası özel anahtarı ile doldurun. Özel anahtarı ayıklama hakkında bilgi için bkz . OpenVPN sitesinde özel anahtarınızı dışarı aktarma.

Başka hiçbir alanı değiştirmeyin. VPN’e bağlanmak için istemci girişinde doldurulmuş yapılandırmayı kullanın.

Tunnelblick'te profili oluşturmak için profil dosyasına çift tıklayın.

Applications klasöründen Tunnelblick'i başlatın.

Sistem tepsisindeki Tunnelblick simgesine tıklayın ve bağlan'ı seçin.

OpenVPN: iOS adımları

Aşağıdaki örnek, App Store'dan OpenVPN Bağlan kullanır.

Önemli

OpenVPN protokolü ile yalnızca iOS 11.0 ve üzeri desteklenir.

Not

OpenVPN İstemcisi sürüm 2.6 henüz desteklenmiyor.

OpenVPN istemcisini (sürüm 2.4 veya üzeri) App Store'dan yükleyin. Sürüm 2.6 henüz desteklenmiyor.

Henüz yapmadıysanız Azure portalından VPN istemci profili paketini indirin.

Profilin sıkıştırmasını açın. OpenVPN klasöründen vpnconfig.ovpn yapılandırma dosyasını bir metin düzenleyicisinde açın.

P2S istemci sertifikası bölümünü base64’teki P2S istemci sertifikası genel anahtarı ile doldurun. PEM biçimli bir sertifikada, .cer dosyasını açabilir ve sertifika üst bilgileri arasında base64 anahtarının üzerine kopyalayabilirsiniz.

Özel anahtar bölümünü, base64’teki P2S istemci sertifikası özel anahtarı ile doldurun. Özel anahtarı ayıklama hakkında bilgi için bkz . OpenVPN sitesinde özel anahtarınızı dışarı aktarma.

Başka hiçbir alanı değiştirmeyin.

Profil dosyasını (.ovpn) i Telefon üzerindeki posta uygulamasında yapılandırılan e-posta hesabınıza e-posta ile gönderin.

i Telefon üzerindeki posta uygulamasında e-postayı açın ve ekli dosyaya dokunun.

OpenVPN'e Kopyala seçeneğini görmüyorsanız Diğer'e dokunun.

OpenVPN'e Kopyala'ya dokunun.

Profili İçeri Aktar sayfasında EKLE'yedokunun

İçeri Aktarılan Profil sayfasında EKLE'yedokunun

OpenVPN uygulamasını başlatın ve bağlantı kurmak için Profil sayfasındaki anahtarı kaydırın

Sonraki adımlar

Ek adımlar için, üzerinde çalıştığınız özgün noktadan siteye makaleye dönün.