Medbring dine egne krypteringsnøgler til Power BI

Power BI krypterer inaktive og igangværende data. Power BI bruger som standard Microsoft-administrerede nøgler til at kryptere dine data. I Power BI Premium kan du også bruge dine egne nøgler til inaktive data, der importeres til en semantisk model. Denne fremgangsmåde beskrives ofte som byok (bring your own key ). Du kan få flere oplysninger under Overvejelser i forbindelse med datakilde og lager.

Hvorfor bruge BYOK?

BYOK gør det lettere at opfylde krav til overholdelse af angivne standarder, der angiver vigtige aftaler med cloududbyderen, i dette tilfælde Microsoft. Med BYOK kan du angive og styre krypteringsnøglerne for dine Inaktive Power BI-data på programniveau. Derfor kan du udøve kontrol og tilbagekalde organisationens nøgler, hvis du beslutter dig for at afslutte tjenesten. Når du tilbagekalder nøglerne, bliver dataene ulæselige for tjenesten inden for 30 minutter.

Overvejelser i forbindelse med datakilde og lager

Hvis du vil bruge BYOK, skal du uploade data til Power BI-tjeneste fra en PBIX-fil (Power BI Desktop). Du kan ikke bruge BYOK i følgende scenarier:

- Analysis Services Live Forbind ion

- Excel-projektmapper, medmindre data først importeres til Power BI Desktop

- Push semantiske modeller

- Streaming af semantiske modeller

- Power BI-målepunkter understøtter i øjeblikket ikke BYOK

BYOK gælder kun for semantiske modeller. Push semantiske modeller, Excel-filer og CSV-filer, som brugerne kan uploade til tjenesten, krypteres ikke ved hjælp af din egen nøgle. Hvis du vil identificere, hvilke elementer der er gemt i dine arbejdsområder, skal du bruge følgende PowerShell-kommando:

PS C:\> Get-PowerBIWorkspace -Scope Organization -Include All

Bemærk

Denne cmdlet kræver Power BI-administrationsmodul v1.0.840. Du kan se, hvilken version du har, ved at køre Get-InstalledModule -Name MicrosoftPowerBIMgmt. Installér den nyeste version ved at køre Install-Module -Name MicrosoftPowerBIMgmt. Du kan få flere oplysninger om Power BI-cmdlet'en og dens parametre i PowerShell-cmdlet-modulet i Power BI.

Konfigurer Azure Key Vault

I dette afsnit forklares det, hvordan du konfigurerer Azure Key Vault, som er et værktøj til sikker lagring og adgang til hemmeligheder, f.eks. krypteringsnøgler. Du kan bruge en eksisterende key vault til at gemme krypteringsnøgler, eller du kan oprette en ny specielt til brug sammen med Power BI.

Følgende instruktioner forudsætter grundlæggende viden om Azure Key Vault. Du kan få flere oplysninger under Hvad er Azure Key Vault?

Konfigurer din key vault på følgende måde:

Tilføj Power BI-tjeneste som en tjenesteprincipal for key vault med ombrydnings- og udpakningstilladelser.

Opret en RSA-nøgle med en længde på 4096-bit, eller brug en eksisterende nøgle af denne type med ombrydnings- og udpakningstilladelser.

Vigtigt

Power BI BYOK understøtter kun RSA-nøgler med en længde på 4096-bit.

Anbefalet: Kontrollér, at indstillingen blød sletning er aktiveret i key vault.

Tilføj tjenesteprincipalen

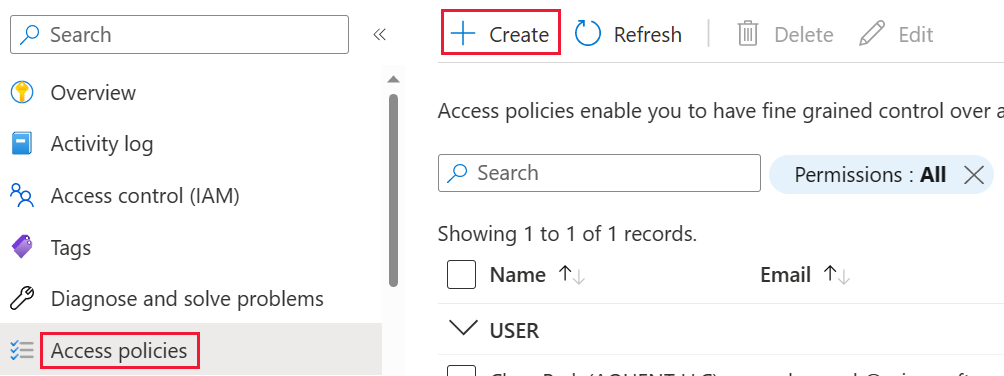

Vælg Access-politikker i din key vault, og vælg derefter Opret.

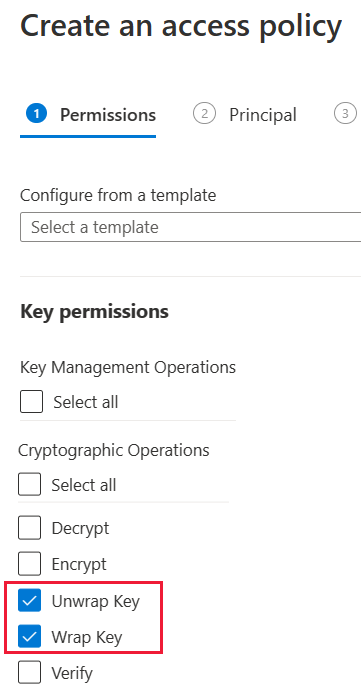

På skærmbilledet Tilladelser under Nøgletilladelser skal du vælge Fjern ombrydning af nøgle og Ombryd nøgle og derefter vælge Næste.

På skærmen Principal skal du søge efter og vælge Microsoft.Azure.AnalysisServices.

Bemærk

Hvis du ikke kan finde Microsoft.Azure.AnalysisServices, er det sandsynligt, at det Azure-abonnement, der er knyttet til din Azure Key Vault, aldrig havde en Power BI-ressource tilknyttet. Prøv at søge efter følgende streng i stedet: 00000009-0000-0000-c000-000000000000.

Vælg Næste, og klik derefter på Gennemse + opret>opret.

Bemærk

Hvis du vil tilbagekalde Power BI-adgang til dine data, skal du fjerne adgangsrettigheder til denne tjenesteprincipal fra din Azure Key Vault.

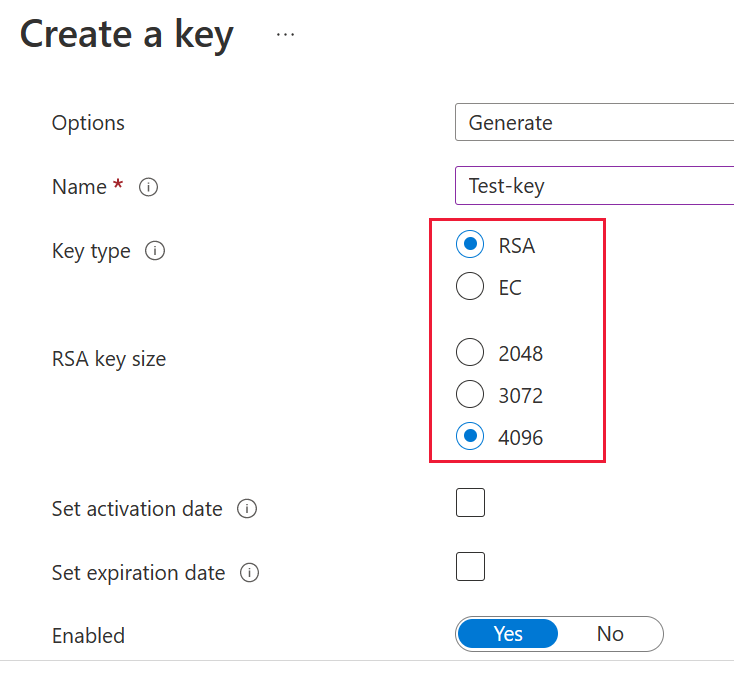

Opret en RSA-nøgle

Vælg Generér/importér under Nøgler i din key vault.

Vælg en nøgletype for RSA og en RSA-nøglestørrelse på 4096.

Vælg Opret.

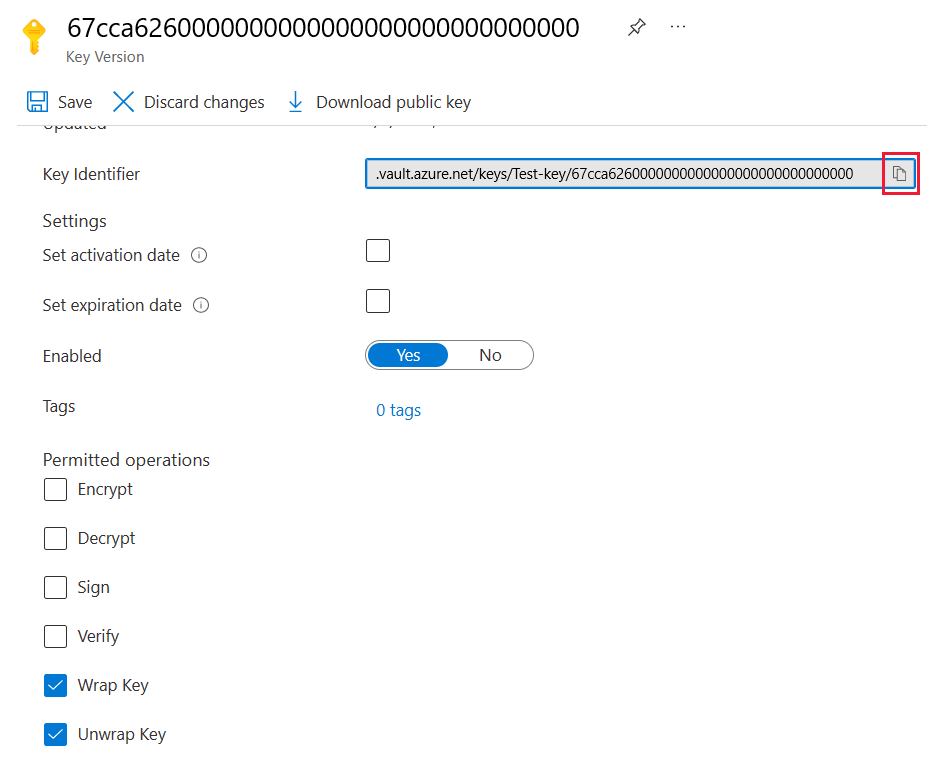

Under Nøgler skal du vælge den nøgle, du har oprettet.

Vælg GUID'et for den aktuelle version af nøglen.

Kontrollér, at Wrap Key og Unwrap Key begge er valgt. Kopiér det nøgle-id, der skal bruges, når du aktiverer BYOK i Power BI.

Indstilling for blød sletning

Du bør aktivere blød sletning på din key vault for at beskytte mod datatab i tilfælde af utilsigtet nøgle eller key vault, sletning. Hvis du vil aktivere egenskaben blød sletning, skal du bruge PowerShell, fordi denne indstilling endnu ikke er tilgængelig i Azure-portal.

Når Azure Key Vault er konfigureret korrekt, er du klar til at aktivere BYOK på din lejer.

Konfigurer Azure Key Vault-firewallen

I dette afsnit beskrives, hvordan du bruger den omgåelse af Microsoft-tjenestefirewall, der er tillid til, til at konfigurere en firewall omkring din Azure Key Vault.

Bemærk

Du kan vælge at aktivere firewallregler på din key vault. Du kan også vælge at lade firewallen være deaktiveret på din key vault i henhold til standardindstillingen.

Power BI er en Microsoft-tjeneste, der er tillid til. Du kan instruere firewallen key vault for at give adgang til alle de Microsoft-tjenester, der er tillid til, en indstilling, der gør det muligt for Power BI at få adgang til din key vault uden at angive slutpunktsforbindelser.

Hvis du vil konfigurere Azure Key Vault for at give adgang til Microsoft-tjenester, der er tillid til, skal du følge disse trin:

Søg efter Key Vaults i Azure-portal, og vælg derefter den key vault, du vil give adgang fra Power BI og alle andre Microsoft-tjenester, der er tillid til.

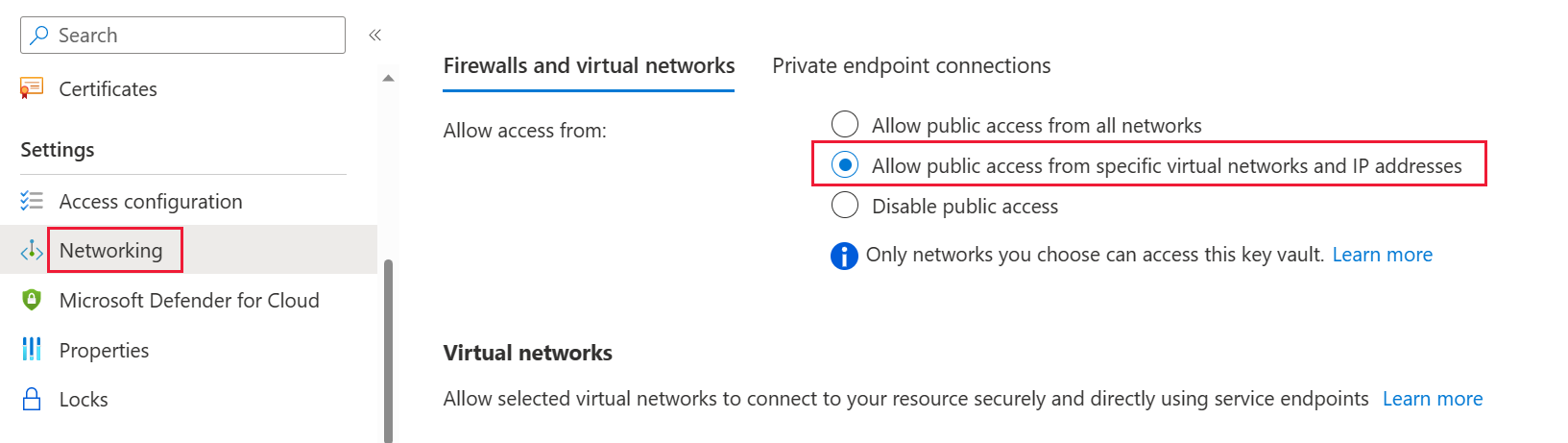

Vælg Netværk i navigationspanelet til venstre.

Under Firewalls og virtuelle netværk skal du vælge Tillad offentlig adgang fra bestemte virtuelle netværk og IP-adresser.

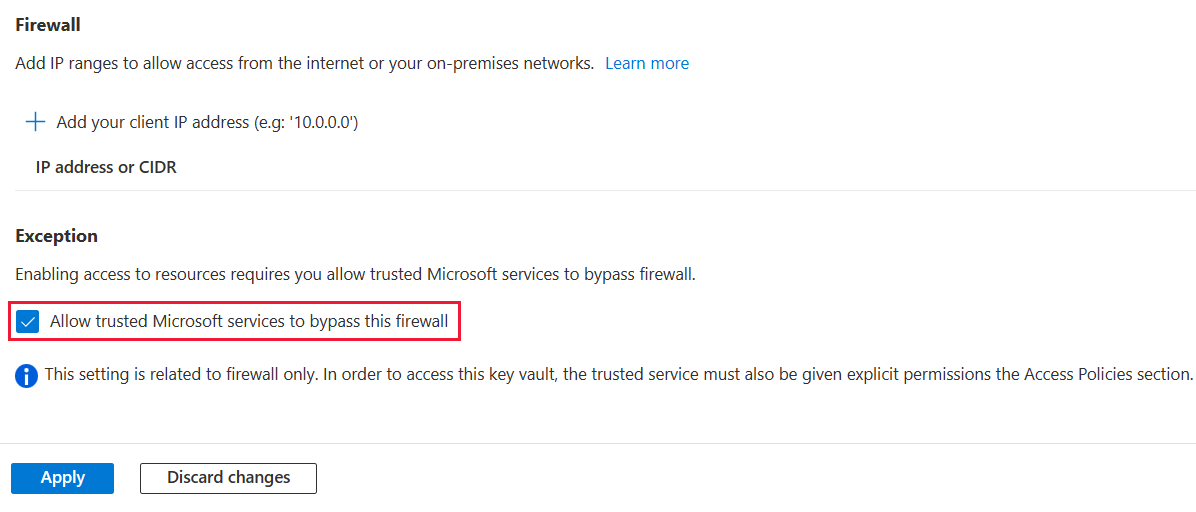

Rul ned til afsnittet Firewall . Vælg Tillad, at Microsoft-tjenester, der er tillid til, tilsidesætter denne firewall.

Vælg Anvend.

Aktivér BYOK på din lejer

Du aktiverer BYOK på lejerniveau ved hjælp af PowerShell. Først skal du installere Power BI-administrationspakken til PowerShell og introducere de krypteringsnøgler, du har oprettet og gemt i Azure Key Vault, til din Power BI-lejer. Du tildeler derefter disse krypteringsnøgler pr. Premium-kapacitet til kryptering af indhold i kapaciteten.

Vigtige overvejelser

Før du aktiverer BYOK, skal du være opmærksom på følgende:

På nuværende tidspunkt kan du ikke deaktivere BYOK, når du har aktiveret den. Afhængigt af hvordan du angiver parametre for

Add-PowerBIEncryptionKey, kan du styre, hvordan du bruger BYOK til en eller flere af dine kapaciteter. Du kan dog ikke fortryde introduktionen af nøgler til din lejer. Du kan få flere oplysninger under Aktivér BYOK.Du kan ikke direkte flytte et arbejdsområde, der bruger BYOK, fra en kapacitet i Power BI Premium til en delt kapacitet. Du skal først flytte arbejdsområdet til en kapacitet, der ikke har BYOK aktiveret.

Hvis du flytter et arbejdsområde, der bruger BYOK, fra en kapacitet i Power BI Premium til en delt kapacitet, bliver rapporter og semantiske modeller utilgængelige, da de krypteres med nøglen. Hvis du vil undgå denne situation, skal du først flytte arbejdsområdet til en kapacitet, der ikke har BYOK aktiveret.

Aktivér BYOK

Hvis du vil aktivere BYOK, skal du være Power BI-administrator, der er logget på ved hjælp af cmdlet'en Connect-PowerBIServiceAccount . Brug derefter Add-PowerBIEncryptionKey til at aktivere BYOK som vist i følgende eksempel:

Add-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'

Hvis du vil tilføje flere nøgler, skal du køre Add-PowerBIEncryptionKey med forskellige værdier for -Name og -KeyVaultKeyUri.

Cmdlet'en accepterer to parameterparametre, der påvirker kryptering for aktuelle og fremtidige kapaciteter. Som standard er ingen af parametrene angivet:

-Activate: Angiver, at denne nøgle bruges til alle eksisterende kapaciteter i lejeren, der ikke allerede er krypteret.-Default: Angiver, at denne nøgle nu er standard for hele lejeren. Når du opretter en ny kapacitet, arver kapaciteten denne nøgle.

Vigtigt

Hvis du angiver -Default, krypteres alle de kapaciteter, der er oprettet på din lejer fra dette tidspunkt, ved hjælp af den nøgle, du angiver, eller en opdateret standardnøgle. Du kan ikke fortryde standardhandlingen, så du mister muligheden for at oprette en Premium-kapacitet i din lejer, der ikke bruger BYOK.

Når du har aktiveret BYOK på din lejer, skal du angive krypteringsnøglen for en eller flere Power BI-kapaciteter:

Brug Get-PowerBICapacity til at hente det kapacitets-id, der kræves til næste trin.

Get-PowerBICapacity -Scope IndividualCmdlet'en returnerer output, der ligner følgende output:

Id : xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx DisplayName : Test Capacity Admins : adam@sometestdomain.com Sku : P1 State : Active UserAccessRight : Admin Region : North Central USBrug Set-PowerBICapacityEncryptionKey til at angive krypteringsnøglen:

Set-PowerBICapacityEncryptionKey -CapacityId xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx -KeyName 'Contoso Sales'

Du har kontrol over, hvordan du bruger BYOK på tværs af din lejer. Hvis du f.eks. vil kryptere en enkelt kapacitet, skal du kalde Add-PowerBIEncryptionKey uden -Activate eller -Default. Kald Set-PowerBICapacityEncryptionKey derefter for den kapacitet, hvor du vil aktivere BYOK.

Administrer BYOK

Power BI indeholder yderligere cmdlet'er, der kan hjælpe med at administrere BYOK i din lejer:

Brug Get-PowerBICapacity til at få den nøgle, som en kapacitet bruger i øjeblikket:

Get-PowerBICapacity -Scope Organization -ShowEncryptionKeyBrug Get-PowerBIEncryptionKey til at hente den nøgle, som din lejer bruger i øjeblikket:

Get-PowerBIEncryptionKeyBrug Get-PowerBIWorkspaceEncryptionStatus til at se, om de semantiske modeller i et arbejdsområde er krypteret, og om deres krypteringsstatus er synkroniseret med arbejdsområdet:

Get-PowerBIWorkspaceEncryptionStatus -Name'Contoso Sales'Bemærk, at kryptering er aktiveret på kapacitetsniveau, men du får krypteringsstatus på semantisk modelniveau for det angivne arbejdsområde.

Brug Switch-PowerBIEncryptionKey til at skifte (eller rotere) versionen af den nøgle, der bruges til kryptering. Cmdlet'en opdaterer

-KeyVaultKeyUriblot for en nøgle-Name:Switch-PowerBIEncryptionKey -Name'Contoso Sales' -KeyVaultKeyUri'https://contoso-vault2.vault.azure.net/keys/ContosoKeyVault/b2ab4ba1c7b341eea5ecaaa2wb54c4d2'Bemærk, at den aktuelle nøgle skal aktiveres.

Relateret indhold

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om