Sichern von Cloudworkloads und lokalen Workloads in der Cloud

Azure Backup schützt Ihre Datenbestände in Azure umfassend durch eine einfache, sichere und kostengünstige Lösung, die keine Infrastruktur erfordert. Azure Backup ist die integrierte Datenschutzlösung von Azure für eine breite Palette von Workloads. Azure Backup schützt Ihre unternehmenskritischen Workloads, die in der Cloud ausgeführt werden, und stellt sicher, dass Ihre Sicherungen jederzeit verfügbar sind und innerhalb Ihrer gesamten Sicherungsumgebung bedarfsorientiert verwaltet werden.

Zielpublikum

Die primäre Zielgruppe für diesen Artikel sind IT- und Anwendungsadministratoren sowie Implementierer großer und mittelständischer Organisationen, die mehr über die Funktionen der integrierten Datenschutztechnologie von Azure Backup erfahren und Lösungen zum Schutz Ihrer Daten effizient implementieren möchten. In diesem Artikel wird davon ausgegangen, dass Sie mit den Kerntechnologien von Azure und den Datenschutzkonzepten vertraut sind und Erfahrung im Umgang mit einer Sicherungslösung haben. Die in diesem Artikel behandelten Anleitungen können es Ihnen erleichtern, Ihre Sicherungslösung auf Azure nach etablierten Mustern zu gestalten und bekannte Fallstricke zu vermeiden.

Wie dieser Artikel aufgebaut ist

Es ist zwar einfach, mit dem Schutz von Infrastruktur und Anwendungen auf Azure zu beginnen, aber wenn Sie sicherstellen, dass die zugrunde liegenden Azure-Ressourcen korrekt konfiguriert sind und optimal genutzt werden, können Sie die Amortisationszeit beschleunigen. Dieser Artikel gibt einen kurzen Überblick über Entwurfsüberlegungen und Anleitungen zur optimalen Konfiguration Ihrer Azure Backup-Bereitstellung. Dabei werden die Kernkomponenten (z. B. Recovery Services-Tresor, Sicherungsrichtlinie) und Konzepte (z. B. Governance) untersucht, die Sichtweisen auf diese Komponenten und zugehörigen Funktionen betrachtet sowie Links zur detaillierten Produktdokumentation bereitgestellt.

Erste Schritte

Strategie für die Gestaltung von Abonnements

Neben einer klaren Roadmap für die Cloud Adoption Journey müssen Sie das Abonnementdesign und die Kontostruktur Ihrer Cloud-Bereitstellung so planen, dass sie den Eigentums-, Abrechnungs- und Verwaltungsmöglichkeiten Ihres Unternehmens entsprechen. Da der Tresor auf ein Abonnement beschränkt ist, hat das Design Ihres Abonnements einen großen Einfluss auf das Design Ihres Tresors. Erfahren Sie mehr über die verschiedenen Strategien zur Gestaltung von Abonnements und wann Sie diese einsetzen sollten.

Dokumentieren Sie Ihre Backup-Anforderungen

Um mit Azure Backup zu beginnen, planen Sie Ihren Backup-Bedarf. Im Folgenden finden Sie einige der Fragen, die Sie sich bei der Formulierung einer perfekten Sicherungsstrategie stellen sollten.

Welche Art von Arbeitsbelastung möchten Sie schützen?

Achten Sie bei der Planung Ihrer Tresore darauf, ob Sie einen zentralen oder dezentralen Betrieb wünschen.

Wie sieht die erforderliche Granularität der Sicherung aus?

Legen Sie fest, ob es sich um eine anwendungskonsistente, eine absturzkonsistente oder eine Protokollsicherung handeln soll.

Haben Sie irgendwelche Compliance-Anforderungen?

Vergewissern Sie sich, ob Sie Sicherheitsstandards und getrennte Zugangsgrenzen durchsetzen müssen.

Was ist das erforderliche RPO, RTO?

Ermitteln Sie die Sicherungshäufigkeit und die Geschwindigkeit der Wiederherstellung.

Gibt es irgendwelche Data Residency Einschränkungen?

Bestimmen Sie die Speicherredundanz für die erforderliche Data Durability.

Wie lange wollen Sie die Sicherungsdaten aufbewahren?

Legen Sie fest, wie lange die gesicherten Daten im Speicher aufbewahrt werden sollen.

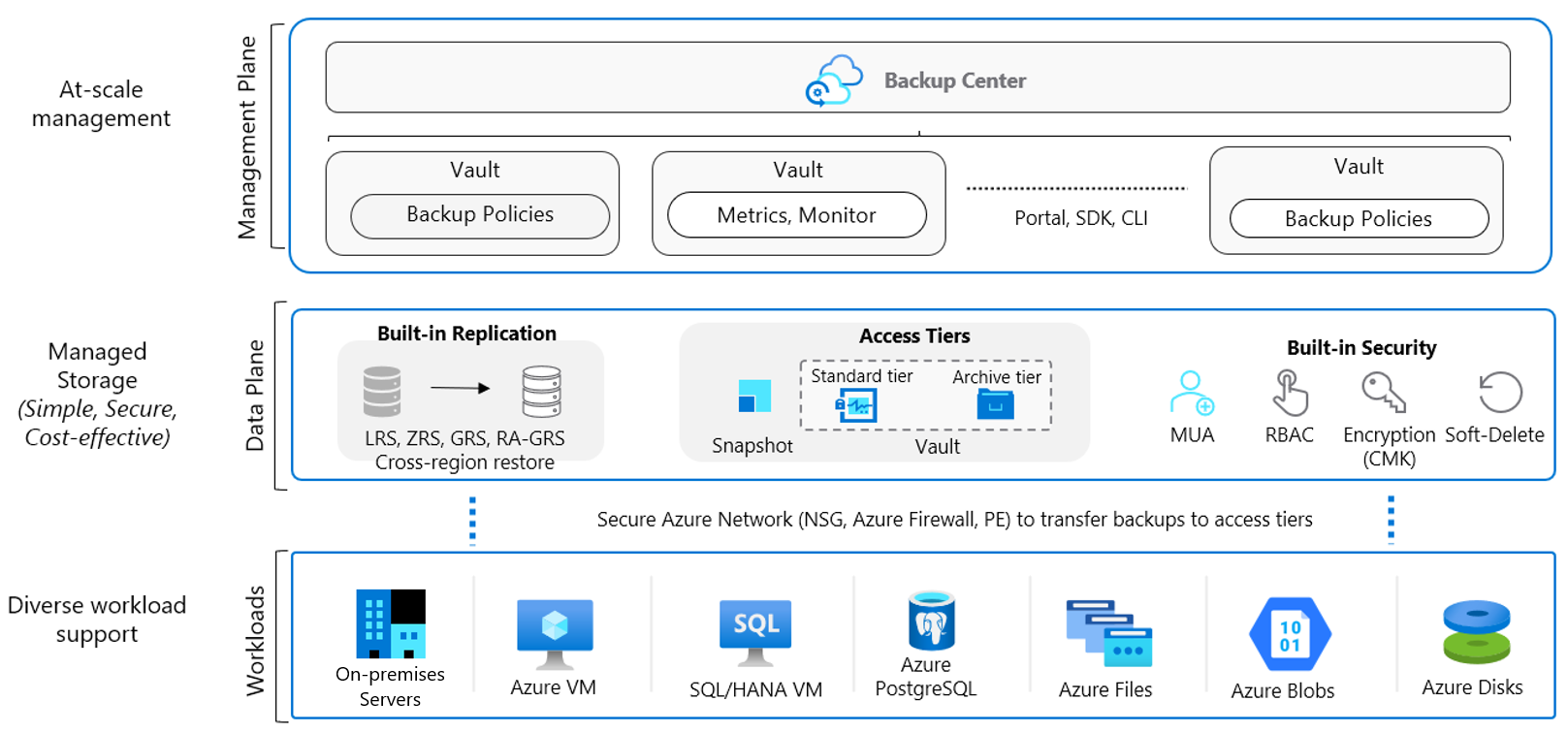

Aufbau

Arbeitsauslastungen

Azure Backup ermöglicht den Datenschutz für verschiedene Workloads (lokale und Cloudworkloads). Es handelt sich um einen sicheren und zuverlässigen integrierten Datenschutzmechanismus in Azure. Azure Backup kann den Schutz nahtlos über mehrere Workloads hinweg skalieren, ohne dass Ihnen Verwaltungsaufwand entsteht. Es gibt auch mehrere Automatisierungskanäle, um dies zu ermöglichen (über PowerShell, CLI, Azure Resource Manager-Vorlagen und REST-APIs).

Skalierbarer, langlebiger und sicherer Speicher: Azure Backup verwendet einen zuverlässigen Blob-Speicher mit eingebauten Sicherheits- und Hochverfügbarkeitsfunktionen. Sie können LRS-, GRS- oder RA-GRS-Speicher für Ihre Sicherungsdaten wählen.

Native Workload-Integration: Azure Backup bietet eine native Integration mit Azure Workloads (VMs, SAP HANA, SQL in Azure VMs und sogar Azure Files), ohne dass Sie die Automatisierung oder Infrastruktur verwalten müssen, um Agenten bereitzustellen, neue Skripte zu schreiben oder Speicherplatz bereitzustellen.

Erfahren Sie mehr über unterstützte Arbeitslasten.

Datenebene

Automatisierte Speicherverwaltung: Azure Backup automatisiert die Bereitstellung und Verwaltung von Speicherkonten für die Sicherungsdaten, um eine Skalierung mit dem Wachstum der Sicherungsdaten zu gewährleisten.

Schutz vor böswilligem Löschen: Schützen Sie sich vor versehentlichen und böswilligen Löschversuchen Ihrer Backups durch das sanfte Löschen von Backups. Die gelöschten Sicherungsdaten werden 14 Tage lang kostenlos aufbewahrt und können aus diesem Zustand wiederhergestellt werden.

Sichere verschlüsselte Backups: Azure Backup stellt sicher, dass Ihre Backup-Daten auf sichere Weise gespeichert werden, indem es die integrierten Sicherheitsfunktionen der Azure-Plattform nutzt, wie z. B. die rollenbasierte Zugriffskontrolle (Azure RBAC) und die Verschlüsselung.

Verwaltung des Datenlebenszyklussichern: Azure Backup bereinigt ältere Sicherungsdaten automatisch, um die Aufbewahrungsrichtlinien zu erfüllen. Sie können Ihre Daten auch aus dem operativen Speicher in den Tresorspeicher übertragen.

Geschützte kritische Vorgänge: Die Multi-User-Autorisierung (MUA) für Azure Backup ermöglicht es Ihnen, kritische Vorgänge auf Ihren Recovery Services-Datenspeichern zusätzlich zu schützen.

Verwaltungsebene

Zugangskontrolle: Tresore (Recovery Services und Backup-Tresore) bieten die Verwaltungsfunktionen und sind über das Azure-Portal, Backup Center, Tresor-Dashboards, SDK, CLI und sogar REST-APIs zugänglich. Es handelt sich außerdem um eine rollenbasierte Azure-Zugriffskontrolle (Azure RBAC), die Ihnen die Möglichkeit bietet, den Zugriff auf Sicherungen auf autorisierte Backup-Administratoren zu beschränken.

Richtlinienverwaltung: Azure Backup Policies innerhalb jedes Tresors definieren, wann die Backups ausgelöst werden sollen und wie lange sie aufbewahrt werden müssen. Sie können diese Richtlinien auch verwalten und auf mehrere Elemente anwenden.

Überwachung und Berichterstattung: Azure Backup ist mit Log Analytics integriert und bietet die Möglichkeit, Berichte auch über Workbooks einzusehen.

Snapshotverwaltung:Azure Backup erstellt Momentaufnahmen für einige native Azure-Workloads (VMs und Azure-Dateien), verwaltet diese Momentaufnahmen und ermöglicht schnelle Wiederherstellungen von diesen. Diese Option verkürzt die Zeit zur Wiederherstellung Ihrer Daten auf dem Originalspeicher drastisch.

Überlegungen zum Tresor

Azure Backup verwendet Tresore (Recovery Services und Backup Tresore), um Backups zu orchestrieren, zu verwalten und gesicherte Daten zu speichern. Ein effektiver Tresorentwurf hilft Unternehmen, eine Struktur für die Organisation und Verwaltung der Backup-Ressourcen in Azure zu schaffen, um Ihre Geschäftsfachleute zu unterstützen. Beachten Sie bei der Erstellung eines Tresors die folgenden Richtlinien.

Einzelne oder mehrere Tresore

Um einen einzelnen Tresor oder mehrere Tresore zum Organisieren und Verwalten Ihres Backups zu verwenden, beachten Sie die folgenden Richtlinien:

Schützen Sie Ressourcenglobal in mehreren Regionen: Wenn Ihre Organisation globale Aktivitäten in Nordamerika, Europa und Asien hat und Ihre Ressourcen in den Regionen „USA, Osten“, „Vereinigtes Königreich“, „Asien, Westen“ und „Asien, Osten“ bereitgestellt werden. Eine der Anforderungen von Azure Backup ist, dass sich die Tresore in derselben Region befinden müssen wie die zu sichernde Ressource. Daher sollten Sie für jede Region drei separate Tresore anlegen, um Ihre Ressourcen zu schützen.

Schützen Sie Ressourcen in verschiedenen Geschäftseinheiten und Abteilungen: Stellen Sie sich vor, Ihr Unternehmen ist in drei separate Geschäftseinheiten (BU) unterteilt, und jede Geschäftseinheit hat ihre eigenen Abteilungen (fünf Abteilungen – Finanzen, Vertrieb, HR, R & D und Marketing). Die Anforderungen Ihres Unternehmens können es erforderlich machen, dass jede Abteilung ihre eigenen Backups und Wiederherstellungen verwaltet und darauf zugreift; außerdem sollten sie in der Lage sein, ihre individuelle Nutzung und Kosten zu verfolgen. Für solche Szenarien empfehlen wir Ihnen, einen Tresor für jede Abteilung in einer Geschäftseinheit zu erstellen. Auf diese Weise verfügen Sie über 15 Tresore in der gesamten Organisation.

Schützen Sie verschiedene Workloads: Wenn Sie verschiedene Arten von Workloads schützen möchten (z. B. 150 VMs, 40 SQL-Datenbanken und 70 PostgreSQL-Datenbanken), empfehlen wir Ihnen, für jeden Workload-Typ einen eigenen Tresor zu erstellen (in diesem Beispiel müssen Sie für jeden Workload drei Tresore erstellen - VMs, SQL-Datenbanken und PostgreSQL-Datenbanken). Dies hilft Ihnen, Zugriffsgrenzen für die Benutzer zu trennen, indem Sie den relevanten Beteiligten Zugriff gewähren (unter Verwendung der rollenbasierten Zugriffssteuerung von Azure – Azure RBAC).

Schützen Sie Ressourcen, die in mehreren Umgebungen laufen: Wenn Sie in mehreren Umgebungen arbeiten müssen, z. B. in der Produktions-, Nicht-Produktions- und Entwicklungsumgebung, empfehlen wir Ihnen, für jede Umgebung einen eigenen Tresor zu erstellen.

Schützen Sie eine große Anzahl (1000+) von Azure VMs: Nehmen wir an, Sie haben 1500 VMs zu sichern. Mit Azure Backup können nur 1000 Azure-VMs in einem Tresor gesichert werden. Für dieses Szenario können Sie zwei verschiedene Tresore erstellen und die Ressourcen als 1000 und 500 VMs auf die jeweiligen Tresore oder in einer beliebigen Kombination unter Berücksichtigung der Obergrenze verteilen.

Schützen Sie eine große Anzahl (2000+) verschiedener Arbeitslasten: Während Sie Ihre Backups in großem Umfang verwalten, schützen Sie die Azure-VMs zusammen mit anderen Workloads wie SQL und SAP HANA-Datenbanken, die auf diesen Azure-VMs laufen. Sie müssen beispielsweise 1300 Azure-VMs und 2500 SQL-Datenbanken schützen. Die Tresorgrenzen erlauben Ihnen die Sicherung von 2000 Workloads (mit einer Beschränkung von 1000 VMs) in jedem Tresor. Daher können Sie rechnerisch 2000 Workloads in einem Tresor (1000 VMs + 1000 SQL-Datenbanken) und die restlichen 1800 Workloads in einem separaten Tresor (300 VMs + 1500 SQL-Datenbanken) sichern.

Diese Art von Trennung wird jedoch nicht empfohlen, da Sie keine Zugriffsgrenzen definieren können und die Workloads nicht voneinander isoliert werden. Um die Arbeitslasten richtig zu verteilen, sollten Sie also vier Tresore erstellen. Zwei Tresore für die Sicherung der VMs (1000 VMs + 300 VMs) und die beiden anderen Tresore für die Sicherung der SQL-Datenbanken (2000 Datenbanken + 500 Datenbanken).

Sie können sie mit verwalten:

- Mit Backup Center können Sie alle Backup-Aufgaben in einem einzigen Fenster verwalten. Hier erhalten Sie weitere Informationen.

- Wenn Sie eine konsistente Richtlinie für alle Tresore benötigen, können Sie Azure Policy verwenden, um die Sicherungsrichtlinie über mehrere Tresore hinweg zu verbreiten. Sie können eine benutzerdefinierte Azure Policy-Definition schreiben, die den Effekt ‚deployifnotexists‘ verwendet, um eine Sicherungsrichtlinie über mehrere Tresore weiterzugeben. Sie können diese Azure Policy-Definition auch einem bestimmten Bereich (Abonnement oder RG) zuweisen, sodass eine Sicherungsrichtlinienressource für alle Recovery Services-Tresore im Bereich der Azure Policy-Zuweisung bereitgestellt wird. Die Einstellungen der Sicherungsrichtlinie (wie z. B. Sicherungshäufigkeit, Aufbewahrung usw.) sollten vom Benutzer als Parameter in der Azure Policy-Zuweisung festgelegt werden.

- Wenn Ihr organisatorischer Fußabdruck wächst, möchten Sie möglicherweise aus folgenden Gründen Workloads über Abonnements hinweg verschieben: Ausrichtung nach Sicherungsrichtlinie, Konsolidierung von Tresoren, Kompromiss bezüglich geringerer Redundanz zum Einsparen von Kosten (Wechsel von GRS zu LRS). Azure Backup unterstützt das Verschieben eines Recovery Services-Tresors über Azure-Abonnements hinweg oder in eine andere Ressourcengruppe innerhalb desselben Abonnements. Hier erhalten Sie weitere Informationen.

Standardeinstellungen überprüfen

Vergewissern Sie sich vor dem Konfigurieren von Sicherungen im Tresor, dass die Standardeinstellungen für Speicherreplikationstyp und Sicherheitseinstellungen Ihre Anforderungen erfüllen.

Der Speicherreplikationstyp ist standardmäßig auf Georedundant (GRS) festgelegt. Nachdem Sie die Sicherung konfiguriert haben, ist die Option zum Ändern deaktiviert. Führen Sie diese Schritte aus, um die Einstellungen zu überprüfen und zu ändern.

Unkritische Workloads wie Non-Prod und Dev sind für die LRS-Speicherreplikation geeignet.

Die zonenredundante Speicherung (ZRS) ist eine gute Speicheroption für eine hohe Datenhaltbarkeit zusammen mit der Datenresidenz.

Geo-Redundanter Speicher (GRS) wird für geschäftskritische Workloads empfohlen, wie sie in Produktionsumgebungen laufen, um permanenten Datenverlust zu verhindern und sie im Falle eines kompletten regionalen Ausfalls oder einer Katastrophe zu schützen, bei der die primäre Region nicht wiederherstellbar ist.

Vorläufiges Löschen ist für neu erstellte Tresore standardmäßig auf Aktiviert festgelegt, um das versehentliche oder bösartige Löschen von Sicherungsdaten zu verhindern. Führen Sie diese Schritte aus, um die Einstellungen zu überprüfen und zu ändern.

Die regionsübergreifende Wiederherstellung ermöglicht Ihnen, virtuelle Azure-Computer in einer sekundären Region wiederherzustellen, bei der es sich um eine gepaarte Azure-Region handelt. Mit dieser Option können Sie Übungen durchführen, um Audit- oder Complianceanforderungen zu erfüllen und die VM oder ihre Festplatte bei einem Notfall in der primären Region wiederherzustellen. CRR ist ein optionales Feature für jeden GRS-Tresor. Hier erhalten Sie weitere Informationen.

Bevor Sie Ihren Tresorentwurf abschließen, sollten Sie die Tresorunterstützungsmatrizen überprüfen, um die Faktoren zu verstehen, die Ihre Entwurfsentscheidungen beeinflussen oder einschränken könnten.

Überlegungen zur Sicherungsrichtlinie

Die Azure Backup-Richtlinie umfasst zwei Aspekte: Zeitplan (wann die Sicherung erfolgen soll) und Aufbewahrung (wie lange die Sicherung aufbewahrt werden soll). Sie können die Richtlinie auf der Grundlage der Art der zu sichernden Daten, der RTO-/RPO-Anforderungen, der operativen oder behördlichen Complianceanforderungen und des Workloadtyps (z. B. VM, Datenbank, Dateien) definieren. Weitere Informationen

Berücksichtigen Sie beim Erstellen einer Sicherungsichtlinien die folgenden Richtlinien:

Überlegungen zum Zeitplan

Beachten Sie bei der Planung Ihrer Backup-Richtlinie die folgenden Punkte:

Bei geschäftskritischen Ressourcen sollten Sie versuchen, die am häufigsten verfügbaren automatisierten Backups pro Tag zu planen, um ein kleineres RPO zu erreichen. Weitere Informationen

Wenn Sie mehrere Backups pro Tag für Azure VM über die Erweiterung erstellen müssen, lesen Sie die Umgehungsmöglichkeiten im nächsten Abschnitt.

Für eine Ressource, die dieselben Einstellungen für Startzeit, Häufigkeit und Aufbewahrung benötigt, müssen Sie sie in einer einzigen Sicherungsrichtlinie zusammenfassen.

Wir empfehlen Ihnen, die geplante Startzeit für die Datensicherung in die Zeit zu legen, in der die Produktion nicht auf Hochtouren läuft. Es ist zum Beispiel besser, die tägliche automatische Sicherung nachts um 2 bis 3 Uhr morgens zu planen, als tagsüber, wenn die Nutzung der Ressourcen hoch ist.

Um den Backup-Traffic zu verteilen, empfehlen wir Ihnen, verschiedene VMs zu unterschiedlichen Tageszeiten zu sichern. Wenn Sie beispielsweise 500 VMs mit denselben Aufbewahrungseinstellungen sichern möchten, empfehlen wir Ihnen, 5 verschiedene Richtlinien zu erstellen, die jeweils 100 VMs zugeordnet sind, und diese im Abstand von einigen Stunden einzuplanen.

Überlegungen zur Aufbewahrung

Die kurzfristige Aufbewahrung kann „täglich“ lauten. Die Aufbewahrung für „wöchentliche“, „monatliche“ oder „jährliche“ Sicherungspunkte wird als langfristige Aufbewahrung bezeichnet.

Langfristige Aufbewahrung:

- Geplant (Complianceanforderungen): Wenn Sie im Voraus wissen, dass Daten noch Jahre nach dem aktuellen Zeitpunkt benötigt werden, dann verwenden Sie die Langzeitaufbewahrung. Azure Backup unterstützt die Sicherung von Langzeitaufbewahrungspunkten im Archiv-Tier, zusammen mit Snapshots und dem Standard-Tier. Erfahren Sie mehr über unterstützte Workloads für die Archivierungsschicht und die Aufbewahrungskonfiguration.

- Ungeplant (Bedarfsgesteuerte Anforderung): Wenn Sie es nicht im Voraus wissen, dann können Sie „Bedarfsgesteuert“ mit bestimmten benutzerdefinierten Aufbewahrungseinstellungen verwenden (die Richtlinieneinstellungen haben keinen Einfluss auf diese benutzerdefinierten Aufbewahrungseinstellungen).

Bedarfsgesteuerte Sicherung mit benutzerdefinierter Aufbewahrung: Wenn Sie eine Sicherung erstellen müssen, die nicht über die Sicherungsrichtlinie geplant ist, können Sie eine bedarfsgesteuerte Sicherung verwenden. Dies kann nützlich sein, um Sicherungen zu erstellen, die nicht in Ihren Sicherungszeitplan passen, oder um detaillierte Sicherungen zu erstellen (z. B. mehrere IaaS VM-Sicherungen pro Tag, da geplante Sicherungen nur ein Mal pro Tag möglich sind). Beachten Sie unbedingt, dass die in der geplanten Richtlinie definierte Aufbewahrungsrichtlinie nicht für bedarfsgesteuerte Sicherung gilt.

Optimieren der Sicherungsrichtlinie

Wenn sich Ihre Geschäftsanforderungen ändern, müssen Sie möglicherweise die Aufbewahrungsdauer verlängern oder verkürzen. Wenn Sie dies tun, können Sie Folgendes erwarten:

- Bei einer Ausweitung der Aufbewahrung werden bereits vorhandene Wiederherstellungspunkte markiert und gemäß der neuen Richtlinie aufbewahrt.

- Bei einer Verkürzung der Aufbewahrung werden Wiederherstellungspunkte zum Löschen im Rahmen der nächsten Bereinigung markiert und dementsprechend gelöscht.

- Die neuesten Aufbewahrungsregeln gelten für alle Aufbewahrungspunkte (mit Ausnahme von bedarfsgesteuerten Aufbewahrungspunkten). Wenn also der Aufbewahrungszeitraum verlängert wird (z. B. auf 100 Tage), dann werden beim Erstellen der Sicherung, gefolgt von einer Verkürzung des Aufbewahrungszeitraums (z. B. von 100 Tagen auf sieben Tage), alle Sicherungsdaten entsprechend des zuletzt angegebenen Aufbewahrungszeitraums (d. h. 7 Tage) aufbewahrt.

Azure Backup bietet Ihnen die Flexibilität, den Schutz und die Verwaltung Ihrer Sicherungen zu beenden:

Schutz beenden und Sicherungsdaten beibehalten. Wenn Sie Ihre Datenquelle (VM, Anwendung) außer Betrieb nehmen oder einstellen, aber Daten zu Audit- oder Compliancezwecken aufbewahren müssen, können Sie diese Option verwenden, um alle zukünftigen Sicherungsaufträge zum Schutz Ihrer Datenquelle zu beenden und die gesicherten Wiederherstellungspunkte beizubehalten. Anschließend können Sie den VM-Schutz wiederherstellen oder fortsetzen.

Schutz beenden und Sicherungsdaten löschen. Mit dieser Option werden alle zukünftigen Sicherungsaufträge zum Schutz Ihres virtuellen Computers beendet und alle Wiederherstellungspunkte gelöscht. Sie können den virtuellen Computer nicht wiederherstellen und auch nicht die Option Sicherung fortsetzen verwenden.

Wenn Sie den Schutz (einer Datenquelle, der mit „Daten beibehalten“ gestoppt wurde) wieder aufnehmen, gelten die Aufbewahrungsregeln. Abgelaufene Wiederherstellungspunkte werden (zum geplanten Zeitpunkt) entfernt.

Bevor Sie Ihren Richtlinienentwurf fertigstellen, ist es wichtig, sich der folgenden Faktoren bewusst zu sein, die Ihre Entwurfsentscheidungen beeinflussen könnten.

- Eine Sicherungsrichtlinie wird auf den Bereich eines Tresor bezogen.

- Es gibt eine Begrenzung der Anzahl der Elemente pro Richtlinie (z. B. 100 VMs). Zum Skalieren können Sie doppelte Richtlinien mit gleichen oder unterschiedlichen Zeitplänen erstellen.

- Sie können bestimmten Wiederherstellungspunkte nicht selektiv löschen.

- Sie können die geplante Sicherung nicht vollständig deaktivieren und die Datenquelle in einem geschützten Zustand halten. Die geringste Häufigkeit, die Sie für Sicherungen mit der Richtlinie konfigurieren können, ist eine wöchentliche geplante Sicherung. Eine Alternative bestünde darin, den Schutz mit „Daten beibehalten“ zu stoppen und den Schutz jedes Mal zu aktivieren, wenn Sie eine Sicherung erstellen möchten, dann eine bedarfsgesteuerte Sicherung zu erstellen, und den Schutz anschließend wieder zu deaktivieren, die Sicherungsdaten aber aufzubewahren. Hier erhalten Sie weitere Informationen.

Sicherheitshinweise

Zum Schutz Ihrer Sicherungsdaten zur Einhaltung der Sicherheitsanforderungen Ihres Unternehmens bietet Azure Backup Vertraulichkeit, Integrität und Verfügbarkeit gegenüber vorsätzlichen Angriffen und Missbrauch Ihrer wertvollen Daten und Systeme. Beachten Sie die folgenden Sicherheitsrichtlinien für Ihre Azure Backup-Lösung:

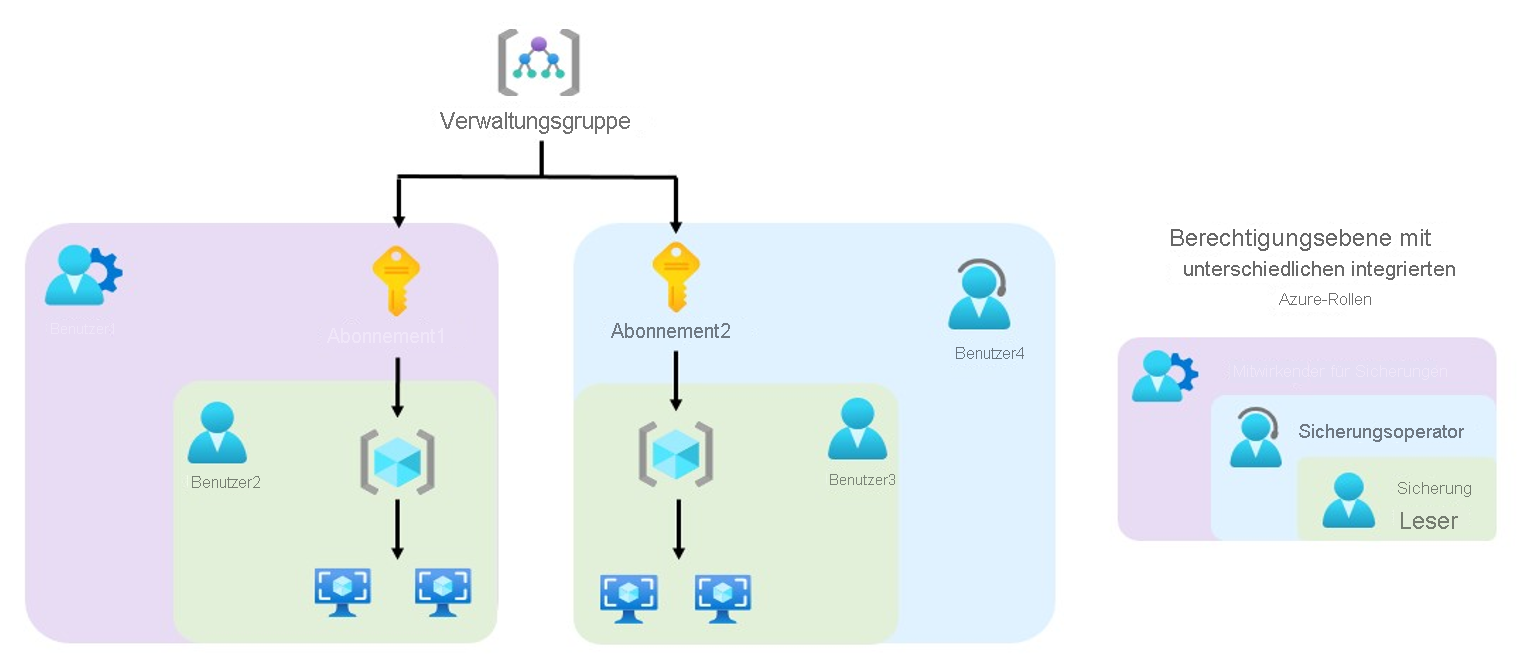

Authentifizierung und Autorisierung mit Azure rollenbasierter Zugriffskontrolle (Azure RBAC)

Die rollenbasierte Zugriffssteuerung von Azure (Azure RBAC) ermöglicht eine differenzierte Zugriffsverwaltung, eine Trennung der Aufgaben innerhalb Ihres Teams und die Gewährung von Zugriffsrechten für Benutzer nur in dem Umfang, der für die Ausführung ihrer Aufgaben erforderlich ist. Hier erhalten Sie weitere Informationen.

Wenn Sie mehrere Workloads sichern müssen (z. B. Azure-VMs, SQL-Datenbanken und PostgreSQL-Datenbanken) und diese Sicherungen von mehreren Beteiligten verwaltet werden müssen, ist es wichtig, die Verantwortlichkeiten der Benutzer voneinander zu trennen, damit der Benutzer nur auf die Ressourcen zugreifen kann, für die sie verantwortlich sind. Die rollenbasierte Zugriffskontrolle von Azure (Azure RBAC) ermöglicht eine granulare Zugriffsverwaltung, die Trennung von Aufgaben innerhalb Ihres Teams und die Gewährung von nur den Zugriffsarten für Benutzer, die für die Ausführung ihrer Aufgaben erforderlich sind. Weitere Informationen

Sie können die Aufgaben auch trennen, indem Sie den für die Ausführung einer bestimmten Aufgabe erforderlichen Mindestzugang gewähren. So sollte beispielsweise eine Person, die für die Überwachung der Arbeitslasten zuständig ist, keinen Zugriff auf die Änderung der Sicherungsrichtlinie oder das Löschen von Sicherungselementen haben. Azure Backup bietet drei integrierte Rollen, um Vorgänge der Sicherungsverwaltung zu steuern: Sicherungsmitwirkende, Sicherungsoperatoren und Sicherungsleser. Weitere Informationen finden Sie hier. Informationen über die minimale Azure-Rolle, die für jeden Backup-Vorgang für Azure VMs, SQL/SAP HANA-Datenbanken und Azure File Share erforderlich ist, finden Sie in diesem Leitfaden.

Die rollenbasierte Zugriffskontrolle von Azure (Azure RBAC) bietet auch die Flexibilität, Benutzerdefinierte Rollen nach Ihren individuellen Anforderungen zu erstellen. Wenn Sie sich nicht sicher sind, welche Arten von Rollen für einen bestimmten Vorgang empfohlen werden, können Sie die integrierten Rollen der rollenbasierten Zugriffskontrolle von Azure (Azure RBAC) nutzen und loslegen.

Das folgende Diagramm erklärt, wie die verschiedenen in Azure integrierten Rollen funktionieren:

Im obigen Diagramm sind Benutzer2 und Benutzer3 Sicherungsleser. Daher haben sie nur die Berechtigung, die Backups zu überwachen und die Backup-Dienste einzusehen.

Was den Umfang des Zugangs betrifft,

- Benutzer2 kann nur auf die Ressourcen des Abonnements1 und Benutzer3 nur auf die Ressourcen des Abonnements zugreifen2.

- Benutzer4 ist ein Backup-Operator. Er verfügt über die Berechtigung zum Aktivieren der Sicherung, zum Auslösen einer On-Demand-Sicherung und zum Auslösen von Wiederherstellungen sowie über alle Leseberechtigungen für Sicherungsfunktionen. In diesem Szenario ist der Anwendungsbereich jedoch nur auf das Abonnement2 beschränkt.

- Benutzer1 ist ein Sicherungsmitarbeiter. Er hat die Berechtigung, Tresore zu erstellen, Sicherungsrichtlinien zu erstellen/zu ändern/zu löschen und Sicherungen zu stoppen, zusammen mit den Fähigkeiten eines Sicherungsbedieners. In diesem Szenario ist der Anwendungsbereich jedoch nur auf Abonnement1 beschränkt.

Von Recovery Services-Tresoren verwendete Speicherkonten sind isoliert, sodass böswillige Akteure keinen Zugriff darauf erhalten. Der Zugriff ist nur über Azure Backup-Verwaltungsvorgänge, z. B. eine Wiederherstellung, zulässig.

Verschlüsselung von Daten während der Übertragung und im Ruhezustand

Die Verschlüsselung schützt Ihre Daten und unterstützt Sie beim Einhalten der Sicherheits- und Complianceanforderungen Ihrer Organisation.

In Azure werden Daten bei der Übertragung zwischen Azure Storage und dem Tresor per HTTPS geschützt. Diese Daten bleiben innerhalb des Azure-Backbone-Netzwerks.

Sicherungsdaten werden automatisch mit von Microsoft verwalteten Schlüsseln verschlüsselt. Alternativ können Sie Ihre eigenen Schlüssel verwenden, die auch als vom Kunden verwaltete Schlüssel bekannt sind. Auch die Verwendung der CMK-Verschlüsselung für die Datensicherung verursacht keine zusätzlichen Kosten. Die Verwendung von Azure Key Vault, wo Ihr Schlüssel gespeichert wird, verursacht jedoch Kosten, die im Gegenzug für die höhere Datensicherheit angemessen sind.

Azure Backup unterstützt die Sicherung und Wiederherstellung von Azure-VMs, deren Datenträger für Betriebssystem/Daten mit Azure Disk Encryption (ADE) verschlüsselt wurden. Weitere Informationen

Schutz der Backup-Daten vor unbeabsichtigtem Löschen mit Soft-Delete

Es können Szenarien auftreten, in denen Sie unternehmenskritische Sicherungsdaten in einem Tresor gespeichert haben und die versehentlich oder fälschlicherweise gelöscht werden. Außerdem kann ein böswilliger Akteur Ihre Produktionssicherungselemente löschen. Häufig ist es kostspielig und zeitaufwändig, diese Ressourcen neu zu erstellen, und kann sogar zu einem erheblichen Datenverlust führen. Azure Backup bietet mit der Funktion Soft-Delete Schutz vor versehentlichem und böswilligem Löschen, indem es Ihnen ermöglicht, diese Ressourcen wiederherzustellen, nachdem sie gelöscht wurden.

Wenn ein Benutzer die Sicherung (einer VM, SQL Server-Datenbank, Azure-Dateifreigabe, SAP HANA-Datenbank) löscht, werden die Sicherungsdaten bei der soft delete-Instanz 14 weitere Tage lang aufbewahrt, wodurch die Wiederherstellung dieses Sicherungselements ohne Datenverlust ermöglicht wird. Für die zusätzliche 14-tägige Aufbewahrung der Sicherungsdaten im Zustand des sanften Löschens fallen keine Kosten an. Weitere Informationen

Multi-User-Autorisierung (MUA)

Wie würden Sie Ihre Daten schützen, wenn Ihr Administrator abtrünnig wird und Ihr System kompromittiert?

Jeder Administrator, der privilegierten Zugriff auf Ihre Sicherungsdaten hat, kann dem System irreparablen Schaden zufügen. Ein böswilliger Administrator kann alle Ihre geschäftskritischen Daten löschen oder sogar alle Sicherheitsmaßnahmen deaktivieren, wodurch Ihr System anfällig für Cyberangriffe wird.

Azure Backup bietet Ihnen die Funktion Mehrbenutzerautorisierung (Multi-User-Authorization, MUA), um Sie vor solchen Angriffen von nicht autorisierten Administratoren zu schützen. Die Multi-User-Autorisierung schützt vor der Durchführung von destruktiven Operationen durch einen böswilligen Administrator (z. B. Deaktivierung des Soft-Delete), indem sie sicherstellt, dass jede privilegierte/destruktive Operation nur nach Genehmigung durch einen Sicherheitsadministrator durchgeführt wird.

Schutz vor Ransomware

Ein direkter Zugriff auf Azure Backup-Daten zur Verschlüsselung durch einen böswilligen Akteur ist ausgeschlossen, da alle Operationen an Backup-Daten nur über Recovery-Services Vault oder Backup Vault durchgeführt werden können, die durch Azure rollenbasierte Zugriffskontrolle (Azure RBAC) und MUA gesichert werden können.

Durch die Aktivierung der Funktion zum sanften Löschen von Sicherungsdaten (die standardmäßig aktiviert ist) werden gelöschte Daten 14 Tage lang aufbewahrt (kostenlos). Die Deaktivierung des Soft-Delete kann mit MUA geschützt werden.

Verwenden Sie längere Aufbewahrungsfristen (Wochen, Monate, Jahre), um sicherzustellen, dass saubere Backups (die nicht durch Ransomware verschlüsselt wurden) nicht vorzeitig ablaufen, und dass Strategien zur frühzeitigen Erkennung und Abschwächung solcher Angriffe auf Quelldaten vorhanden sind.

Überwachung und Warnungen zu verdächtigen Aktivitäten

Es kann vorkommen, dass jemand versucht, in Ihr System einzudringen und die Sicherheitsmechanismen böswillig auszuschalten, z. B. durch Deaktivieren der Funktion "Soft Delete", oder versucht, zerstörerische Operationen durchzuführen, wie z. B. das Löschen der Sicherungsressourcen.

Azure Backup bietet Sicherheit gegen solche Vorfälle, indem es Ihnen kritische Alarme über den von Ihnen bevorzugten Benachrichtigungskanal (E-Mail, ITSM, Webhook, Runbook und sp pn) sendet, indem es eine Aktionsregel über dem Alarm erstellt. Weitere Informationen

Sicherheitsfeatures für den Schutz von Hybridsicherungen

Azure Backup-Dienst verwendet den Microsoft Azure Recovery Services-Agent (MARS) zum Sichern und Wiederherstellen von Dateien, Ordnern und des Volume- oder Systemstatus von einem lokalen Computer in Azure. MARS bietet jetzt Sicherheitsfeatures: eine Passphrase zum Verschlüsseln vor dem Hochladen und Entschlüsseln nach dem Herunterladen von Azure Backup, gelöschte Sicherungsdaten werden für weitere 14 Tage ab dem Datum der Löschung aufbewahrt, und kritische Vorgänge (z. B. das Ändern einer Passphrase) können nur von Benutzern mit gültigen Azure-Anmeldeinformationen durchgeführt werden. Hier erhalten Sie weitere Informationen.

Überlegungen zu Netzwerken

Azure Backup erfordert das Verschieben von Daten Ihrer Workload in den Recovery Services-Tresor. Azure Backup bietet mehrere Funktionen, um Sicherungsdaten vor unbeabsichtigter Offenlegung zu schützen (z. B. vor einem Man-in-the-Middle-Angriff auf das Netzwerk). Berücksichtigen Sie die folgenden Richtlinien:

Internetkonnektivität

Azure VM-Sicherung: Die gesamte erforderliche Kommunikation und Datenübertragung zwischen dem Speicher und dem Azure-Backup-Service erfolgt innerhalb des Azure-Netzwerks, ohne dass Sie auf Ihr virtuelles Netzwerk zugreifen müssen. Für die Sicherung von Azure-VMs, die sich in gesicherten Netzwerken befinden, müssen Sie also keinen Zugriff auf IPs oder FQDNs erlauben.

SAP HANA-Datenbanken auf einem virtuellen Azure-Computer, SQL Server-Datenbanken auf einem virtuellen Azure-Computer: Benötigen eine Verbindung mit dem Azure Backup-Dienst, mit Azure Storage und Microsoft Entra ID. Dies kann durch die Verwendung privater Endpunkte oder durch die Gewährung des Zugriffs auf die erforderlichen öffentlichen IP-Adressen oder FQDNs erreicht werden. Wenn keine ordnungsgemäße Verbindung zu den erforderlichen Azure-Diensten zugelassen wird, kann dies zu Fehlern bei Operationen wie der Datenbankermittlung, der Konfiguration von Sicherungen, der Durchführung von Sicherungen und der Wiederherstellung von Daten führen. Eine vollständige Anleitung bei Verwendung von NSG-Tags, Azure-Firewall und HTTP-Proxy im Netzwerk finden Sie in diesen Artikeln: SQL und SAP HANA.

Hybrid: Der MARS-Agent (Microsoft Azure Recovery Services) benötigt für alle kritischen Vorgänge - Installation, Konfiguration, Sicherung und Wiederherstellung - Netzwerkzugang. Der MARS-Agent kann eine Verbindung zum Azure Backup-Dienst über Azure ExpressRoute herstellen, indem er öffentliches Peering (verfügbar für alte Leitungen) und Microsoft-Peering, über private Endpunkte bzw. über Proxy/Firewall mit entsprechenden Zugriffssteuerungen nutzt.

Private Endpunkte für sicheren Zugang

Während Sie Ihre kritischen Daten mit Azure Backup schützen, möchten Sie nicht, dass auf Ihre Ressourcen über das öffentliche Internet zugegriffen werden kann. Vor allem, wenn Sie eine Bank oder ein Finanzinstitut sind, haben Sie strenge Compliance- und Sicherheitsanforderungen, um Ihre High Business Impact (HBI) Daten zu schützen. Selbst im Gesundheitswesen gibt es strenge Compliance-Vorschriften.

Um all diese Anforderungen zu erfüllen, verwenden Sie Azure Privater Endpunkt, eine Netzwerkschnittstelle, die Sie privat und sicher mit einem von Azure Private Link betriebenen Dienst verbindet. Wir empfehlen Ihnen die Verwendung privater Endpunkte für eine sichere Sicherung und Wiederherstellung, ohne dass Sie IPs/FQDNs für Azure Backup oder Azure Storage aus Ihren virtuellen Netzwerken in eine Zulassungsliste aufnehmen müssen.

Erfahren Sie mehr darüber, wie Sie private Endpunkte für Azure Backup innerhalb Ihrer virtuellen Netzwerke erstellen und verwenden können.

Wenn Sie private Endpunkte für den Tresor aktivieren, werden sie nur für die Sicherung und Wiederherstellung von SQL- und SAP HANA-Workloads in Sicherungen in einer Azure-VM, einem MARS-Agent und DPM/MABS verwendet. Sie können den Tresor auch für die Sicherung anderer Workloads einsetzen (die allerdings keine privaten Endpunkte benötigen). Neben der Sicherung von SQL- und SAP HANA-Workloads, der Sicherung mit dem MARS-Agent und dem DPM/MABS-Server werden private Endpunkte im Fall einer Azure VM-Sicherung auch für die Dateiwiederherstellung verwendet. Hier erhalten Sie weitere Informationen.

Microsoft Entra ID unterstützt derzeit keine privaten Endpunkte. Daher muss IP-Adressen und FQDNs, die für Microsoft Entra ID erforderlich sind, ein ausgehender Zugriff aus dem abgesicherten Netzwerk gestattet werden, wenn eine Sicherung von Datenbanken auf virtuellen Azure-Computern und eine Sicherung mit dem MARS-Agent erfolgt. Sie können ggf. auch NSG- und Azure Firewall-Tags verwenden, um Zugriff auf Microsoft Entra ID zuzulassen. Weitere Informationen zu erforderlichen Komponenten finden Sie hier.

Governanceüberlegungen

Die Governance in Azure wird in erster Linie mit Azure Policy und Azure Cost Management implementiert. Azure-Richtlinien ermöglicht es Ihnen, Richtliniendefinitionen zu erstellen, zuzuweisen und zu verwalten, um Regeln für Ihre Ressourcen durchzusetzen. Dieses Feature gewährleistet die Konformität dieser Ressourcen mit Ihren Unternehmensstandards. Azure Cost Management ermöglicht es Ihnen, die Cloudnutzung und Ausgaben für Ihre Azure-Ressourcen und andere Cloudanbieter nachzuverfolgen. Auch die folgenden Tools wie der Azure-Preisrechner und Azure Advisor spielen eine wichtige Rolle im Kostenmanagementprozess.

Automatische Konfiguration der neu bereitgestellten Backup-Infrastruktur mit Azure Policy at Scale

Wann immer eine neue Infrastruktur bereitgestellt und neue VMs erstellt werden, müssen Sie als Backup-Administrator für deren Schutz sorgen. Sie können problemlos Backups für eine oder zwei VMs konfigurieren. Komplex wird es jedoch, wenn Sie Hunderte oder gar Tausende von VMs in großem Umfang konfigurieren müssen. Um den Prozess der Konfiguration von Sicherungen zu vereinfachen, bietet Azure Backup eine Reihe integrierter Azure-Richtlinien zur Verwaltung Ihres Sicherungsbestands.

Automatisches Aktivieren der Sicherung auf VMs mit Azure Policy (Modell des zentralen Sicherungsteams): Wenn Ihr Unternehmen über ein zentrales Sicherungsteam verfügt, das anwendungsübergreifende Sicherungen verwaltet, können Sie diese Richtlinie verwenden, um die Sicherung in einem vorhandenen zentralen Recovery Services-Datenspeicher zu konfigurieren, der sich im selben Abonnement und am selben Ort wie die VMs befindet. Sie können wählen, ob Sie VMs, die ein bestimmtes Tag enthalten, in den Geltungsbereich der Richtlinie einbeziehen oder ausschließen möchten. Weitere Informationen

Automatisches Aktivieren der Sicherung auf VMs mit Azure Policy (wobei die Sicherung im Besitz von Anwendungsteams ist): Wenn Sie Anwendungen in dedizierten Ressourcengruppen organisieren und diese durch denselben Tresor sichern lassen möchten, verwenden Sie diese Richtlinie, um diese Aktion automatisch zu verwalten. Sie können wählen, ob Sie VMs, die ein bestimmtes Tag enthalten, in den Geltungsbereich der Richtlinie einbeziehen oder ausschließen möchten. Weitere Informationen

Überwachungsrichtlinie: Um die Sicherungsberichte für Ihre Ressourcen zu erstellen, aktivieren Sie die Diagnoseeinstellungen, wenn Sie einen neuen Tresor erstellen. Häufig ist das manuelle Hinzufügen einer Diagnoseeinstellung pro Tresor eine mühselige Aufgabe. Sie können also eine in Azure integrierte Richtlinie verwenden, die die Diagnoseeinstellungen bei der Skalierung für alle Tresore in jedem Abonnement oder jeder Ressourcengruppe konfiguriert, wobei Log Analytics das Ziel ist.

Nur-Audit-Richtlinie: Azure Backup bietet Ihnen auch eine Nur-Audit-Richtlinie, welche die VMs ohne Sicherungskonfiguration identifiziert.

Kostenbetrachtung für Azure Backup

Der Azure-Backup-Service bietet die Flexibilität, Ihre Kosten effektiv zu verwalten und Ihre BCDR (Business Continuity and Disaster Recovery) Geschäftsanforderungen zu erfüllen. Berücksichtigen Sie die folgenden Richtlinien:

Verwenden Sie den Preisrechner, um die Kosten zu bewerten und zu optimieren, indem Sie verschiedene Hebel anpassen. Weitere Informationen

Optimieren der Sicherungsrichtlinie,

- Optimieren Sie Zeitplan- und Aufbewahrungseinstellungen auf der Grundlage von Workload-Archetypen (z. B. unternehmenskritisch, nicht kritisch).

- Optimieren Sie die Aufbewahrungseinstellungen für Instant Restore.

- Wählen Sie den richtigen Sicherungstyp, um den Anforderungen gerecht zu werden, und nehmen Sie die unterstützten Sicherungstypen (vollständig, inkrementell, protokolliert, differenziell) nach der Arbeitslast in Azure Backup.

Verringern der Sicherungsspeicherkosten mit selektiven Sicherungsdatenträgern: Die Funktion „Datenträger ausschließen“ bietet eine effiziente und kostengünstige Option zum selektiven Sichern kritischer Daten. Sie können zum Beispiel nur eine Festplatte sichern, wenn Sie nicht alle an eine VM angeschlossenen Festplatten sichern möchten. Dies ist auch nützlich, wenn Sie über mehrere Sicherungslösungen verfügen. Um beispielsweise Ihre Datenbanken oder Daten mit einer Workload-Backup-Lösung zu sichern (SQL Server-Datenbank in Azure VM-Backup), verwenden Sie Azure VM-Level-Backup für ausgewählte Festplatten.

Beschleunigen Sie Ihre Wiederherstellungen und minimieren Sie die RTO mit der Instant Restore-Funktion: Azure Backup erstellt Snapshots von Azure VMs und speichert sie zusammen mit den Festplatten, um die Erstellung von Wiederherstellungspunkten zu beschleunigen und Wiederherstellungsvorgänge zu beschleunigen. Dies wird als sofortige Wiederherstellung bezeichnet. Mit diesem Feature kann eine Wiederherstellung über diese Momentaufnahmen mit reduzierten Wiederherstellungszeiten durchgeführt werden. Es reduziert die erforderliche Zeit zum Transformieren und Zurückkopieren von Daten aus dem Tresor. Daher fallen für die in diesem Zeitraum erstellten Snapshots Speicherkosten an. Erfahren Sie mehr über die Azure Backup Instant Recovery-Funktion.

Wählen Sie den richtigen Replikationstyp: Der Speicherreplikationstyp von Azure Backup vault ist standardmäßig auf Georedundant (GRS) eingestellt. Diese Option kann nicht mehr geändert werden, nachdem Sie mit dem Schützen von Elementen beginnen. Georedundanter Speicher (GRS) bietet ein höheres Maß an Datenbeständigkeit als lokal redundanter Speicher (LRS), ermöglicht eine Option für die regionsübergreifende Wiederherstellung und kostet mehr. Prüfen Sie die Kompromisse zwischen geringeren Kosten und höherer Datenhaltbarkeit und wählen Sie die beste Option für Ihr Szenario. Weitere Informationen

Nutzen Sie Archive Tier für die Langzeitaufbewahrung (LTR) und sparen Sie Kosten: Stellen Sie sich ein Szenario vor, in dem Sie ältere Sicherungsdaten haben, auf die Sie nur selten zugreifen, die aber aus Compliance-Gründen über einen langen Zeitraum (z. B. 99 Jahre) aufbewahrt werden müssen. Die Speicherung solch großer Datenmengen in einer Standardebene ist kostspielig und nicht wirtschaftlich. Um Ihnen bei der Optimierung Ihrer Speicherkosten zu helfen, bietet Azure Backup Ihnen Archive Tier, eine Zugriffsebene, die speziell für die Langzeitaufbewahrung (Long-Term Retention, LTR) der Sicherungsdaten konzipiert ist.

Wenn Sie sowohl den Workload, der in einer VM läuft, als auch die VM selbst schützen möchten, sollten Sie sicherstellen, dass dieser doppelte Schutz erforderlich ist.

Überlegungen zu Überwachung und Warnung

Als Sicherungsbenutzer oder -administrator sollten Sie alle Sicherungslösungen überwachen können und bei wichtigen Szenarien benachrichtigt werden. In diesem Abschnitt werden die Überwachungs- und Benachrichtigungsfunktionen im Azure Backup-Dienst näher erläutert.

Monitor

Azure Backup bietet eine integrierte Auftragsüberwachung für Vorgänge wie die Konfiguration von Backups, Backups, Wiederherstellungen, das Löschen von Backups usw. Diese bezieht sich auf den Bereich eines Tresor und eignet sich ideal für die Überwachung eines einzelnen Tresors. Hier erhalten Sie weitere Informationen.

Wenn Sie operative Aktivitäten in großem Maßstab überwachen müssen, bietet der Sicherungs-Explorer eine aggregierte Ansicht Ihrer gesamten Sicherungsumgebung und ermöglicht eine detaillierte Drilldownanalyse und Problembehandlung. Eine integrierte Azure Monitor-Arbeitsmappe bietet einen einzigen, zentralen Ort zur Überwachung operativer Aktivitäten in der gesamten Sicherungsumgebung von Azure über Mandanten, Standorte, Abonnements, Ressourcengruppen und Tresore hinweg. Hier erhalten Sie weitere Informationen.

- Verwenden Sie sie, um Ressourcen zu identifizieren, die nicht für die Sicherung konfiguriert sind, und um sicherzustellen, dass Sie den Schutz wichtiger Daten in Ihrer wachsenden Umgebung nicht aus den Augen verlieren.

- Das Dashboard bietet operative Aktivitäten für die letzten sieben Tage (maximal). Wenn Sie diese Daten aufbewahren müssen, können Sie sie als Excel-Datei exportieren und aufbewahren.

- Als Azure Lighthouse-Benutzer können Sie Informationen über mehrere Mandanten hinweg anzeigen und so eine grenzenlose Überwachung ermöglichen.

Wenn Sie die operative Aktivitäten langfristig aufbewahren und anzeigen müssen, verwenden Sie Berichte. Eine häufige Anforderung an Sicherungsadministratoren besteht darin, basierend auf Daten, die sich über einen längeren Zeitraum erstrecken, Einblicke in Sicherungen zu erhalten. Anwendungsfälle für eine solche Lösung sind:

- Zuordnung und Vorhersagen des verbrauchten Cloudspeichers.

- Überwachung von Sicherungen und Wiederherstellungen.

- Identifizierung wichtiger Trends auf verschiedenen Granularitätsebenen.

Außerdem:

- Sie können Daten (z. B. Aufträge, Richtlinien usw.) an den Log Analytics-Arbeitsbereich senden. Auf diese Weise können Sie mit den Features von Azure Monitor Logs die Korrelation der Daten mit anderen von Azure Monitor gesammelten Überwachungsdaten ermöglichen, Protokolleinträge von mehreren Azure-Abonnements und -Mandanten an einem Ort für die gemeinsame Analyse konsolidieren, Protokollabfragen verwenden, um komplexe Analysen durchzuführen, und tiefe Einblicke in die Protokolleinträge gewinnen. Hier erhalten Sie weitere Informationen.

- Sie können Daten an einen Azure-Ereignis-Hub senden, um Einträge außerhalb von Azure zu senden, z. B. an ein SIEM (Security Information and Event Management) eines Drittanbieters oder eine andere Protokollanalyselösung. Hier erhalten Sie weitere Informationen.

- Sie können Daten an ein Azure Storage-Konto senden, wenn Sie Ihre Protokolldaten für Überwachung, statische Analyse oder Sicherungszwecke länger als 90 Tage aufbewahren möchten. Falls Sie Ihre Ereignisse nur maximal 90 Tage lang aufbewahren möchten, müssen Sie keine Archive in einem Speicherkonto einrichten, da Aktivitätsprotokollereignisse in der Azure-Plattform 90 Tage lang aufbewahrt werden. Weitere Informationen

Alerts

In einem Szenario, in dem Ihr Sicherungs-/Wiederherstellungsauftrag aufgrund eines unbekannten Problems fehlgeschlagen ist. Um einen Techniker mit der Fehlerbehebung zu beauftragen, möchten Sie so schnell wie möglich über den Fehler informiert werden. Es könnte auch der Fall eintreten, dass jemand böswillig eine zerstörerische Operation durchführt, wie z. B. das Löschen von Sicherungselementen oder das Ausschalten der Soft-Löschung, und Sie würden eine Warnmeldung für einen solchen Vorfall benötigen.

Sie können solche kritischen Alarme konfigurieren und an jeden beliebigen Benachrichtigungskanal (E-Mail, ITSM, Webhook, Runbook usw.) weiterleiten. Azure Backup lässt sich in mehrere Azure-Dienste integrieren, um unterschiedliche Anforderungen an Warnmeldungen und Benachrichtigungen zu erfüllen:

Azure Monitor Logs (Log Analytics): Sie können Ihre Tresore so konfigurieren, dass sie Daten an einen Log Analytics-Arbeitsbereich senden, benutzerdefinierte Abfragen auf dem Arbeitsbereich schreiben und Warnmeldungen konfigurieren, die auf der Grundlage der Abfrageausgabe generiert werden. Sie können die Abfrageergebnisse in Tabellen und Diagrammen anzeigen und sie in Power BI oder Grafana exportieren. (Log Analytics ist auch eine Schlüsselkomponente der in den späteren Abschnitten beschriebenen Berichts-/Auditfunktionen).

Azure Monitor-Warnungen: Für bestimmte Standardszenarien, wie z. B. Sicherungsfehler, Wiederherstellungsfehler, Löschung von Sicherungsdaten usw., sendet Azure Backup standardmäßig Warnmeldungen, die mit Azure Monitor angezeigt werden, ohne dass ein Benutzer einen Log Analytics-Arbeitsbereich einrichten muss.

Azure Backup stellt einen Benachrichtigungsmechanismus für integrierte Warnungen per E-Mail für Fehler, Warnungen und kritische Vorgänge bereit. Sie können einzelne E-Mail-Adressen oder Verteilerlisten angeben, die benachrichtigt werden sollen, wenn eine Warnung generiert wurde. Sie können ebenfalls Benachrichtigungen für jede einzelne Warnung aktivieren oder diese in einer stündlichen Übersicht gruppieren.

- Diese Warnungen werden vom Dienst definiert und bieten Unterstützung für begrenzte Szenarien: Sicherungs-/Wiederherstellungsfehler, Beenden des Schutzes inklusive Beibehaltung der Daten/Beenden des Schutzes inklusive Löschung usw. Hier erhalten Sie weitere Informationen.

- Wenn ein destruktiver Vorgang wie das Beenden des Schutzes inklusive Löschung der Daten durchgeführt wird, wird eine Warnung ausgelöst und eine E-Mail an den Besitzer des Abonnements sowie an die Administratoren und Co-Admins des Abonnements gesendet, auch wenn die Benachrichtigungen für den Recovery Services-Tresor nicht konfiguriert wurden.

- Bestimmte Workloads können eine hohe Fehlerfrequenz generieren (z. B. SQL Server alle 15 Minuten). Um zu verhindern, mit Warnungen überhäuft zu werden, die bei jedem Fehlerereignis ausgelöst werden, werden die Warnungen konsolidiert. Hier erhalten Sie weitere Informationen.

- Die integrierten Warnungen können nicht angepasst werden und sind auf die im Azure-Portal definierten E-Mails beschränkt.

Wenn Sie benutzerdefinierte Warnungen erstellen müssen (z. B. Benachrichtigungen bei erfolgreichen Aufträgen), verwenden Sie Log Analytics. In Azure Monitor können Sie Ihre eigenen Warnungen in einem Log Analytics-Arbeitsbereich erstellen. Hybridworkloads (DPM/MABS) können auch Daten an LA senden und LA verwenden, um gemeinsame Warnungen für alle von Azure Backup unterstützten Workloads bereitzustellen.

Sie können Benachrichtigungen auch über integrierte Aktivitätsprotokolle für Recovery Services-Tresore erhalten. Diese Vorgehensweise unterstützt jedoch begrenzte Szenarien und eignet sich nicht für Vorgänge wie geplante Sicherungen, die sich besser mit Ressourcenprotokollen als mit Aktivitätsprotokollen vereinbaren lassen. Weitere Informationen zu diesen Einschränkungen und darüber, wie Sie einen Log Analytics-Arbeitsbereich für die ordnungsgemäße Überwachung und Warnungserstellung für alle Ihre durch Azure Backup geschützten Workloads verwenden, finden Sie in diesem Artikel.

Automatischer Wiederholungsversuch bei fehlgeschlagenen Sicherungsaufträgen

Viele der Fehler oder Ausfallszenarien sind vorübergehender Natur, und Sie können Abhilfe schaffen, indem Sie die richtigen Azure RBAC-Berechtigungen einrichten oder den Sicherungs-/Wiederherstellungsauftrag erneut auslösen. Die Lösung für solche Fehler ist einfach: Sie brauchen keine Zeit zu investieren, um auf einen Techniker zu warten, der den Auftrag manuell auslöst oder die entsprechende Berechtigung erteilt. Die intelligenteste Lösung für dieses Szenario ist daher die automatische Wiederholung der fehlgeschlagenen Aufträge. Dadurch wird die Zeit, die für die Wiederherstellung nach Fehlern benötigt wird, erheblich verkürzt. Sie können dies erreichen, indem Sie relevante Sicherungsdaten über Azure Resource Graph (ARG) abrufen und sie mit korrigierenden PowerShell/CLI-Prozeduren kombinieren.

Sehen Sie sich das folgende Video an, um zu erfahren, wie Sie mithilfe von ARG und PowerShell die Sicherung für alle fehlgeschlagenen Aufträge (über Tresore, Abonnements und Mandanten hinweg) erneut anstoßen können.

Leiten Sie Alerts an Ihren bevorzugten Benachrichtigungskanal weiter

Während vorübergehende Fehler korrigiert werden können, erfordern einige anhaltende Fehler eine gründliche Analyse, und die erneute Auslösung der Aufträge ist möglicherweise nicht die praktikable Lösung. Möglicherweise verfügen Sie über eigene Überwachungs-/Ticketing-Mechanismen, um sicherzustellen, dass solche Fehler ordnungsgemäß nachverfolgt und behoben werden. Um solche Szenarien zu handhaben, können Sie die Alerts an den von Ihnen bevorzugten Benachrichtigungskanal (E-Mail, ITSM, Webhook, Runbook usw.) weiterleiten, indem Sie eine Aktionsregel für den Alert erstellen.

Sehen Sie sich das folgende Video an, um zu erfahren, wie Sie Azure Monitor nutzen können, um verschiedene Benachrichtigungsmechanismen für kritische Alarme zu konfigurieren.

Nächste Schritte

Lesen Sie die folgenden Artikel als Ausgangspunkt für die Verwendung von Azure Backup: