Funcionalidades técnicas de seguridad de Azure

Este artículo sirve de introducción a los servicios de seguridad de Azure que ayudan a proteger los datos, recursos y aplicaciones en la nube, así como a satisfacer las necesidades de seguridad de su negocio.

Plataforma Azure

Microsoft Azure es una plataforma en la nube compuesta de servicios de infraestructura y aplicaciones, con servicios de datos y análisis avanzado integrados, y herramientas y servicios para desarrolladores, que se hospeda dentro de los centros de datos de la nube pública de Microsoft. Los clientes pueden usar Azure para muchos tipos de capacidades y escenarios, que van desde procesos, redes y almacenamiento básicos a servicios móviles y de aplicaciones web, o a escenarios completamente en la nube, como Internet de las cosas, que se pueden usar con tecnologías de código abierto e implementarse como nubes híbridas u hospedarse en el centro de datos de un cliente. Azure proporciona tecnología de nube como bloques de creación para ayudar a las empresas a ahorrar costos, innovar con rapidez y a administrar los sistemas de forma proactiva. Al crear o migrar recursos de TI a un proveedor de nube, confía en las capacidades de la organización para proteger las aplicaciones y los datos con los servicios y los controles que facilitan para administrar la seguridad de sus recursos en la nube.

Microsoft Azure es el único proveedor de informática en la nube que ofrece una plataforma de aplicaciones seguras y coherente y una infraestructura como servicio para que los equipos trabajen según sus diferentes habilidades en la nube y niveles de complejidad del proyecto, con servicios de datos y análisis integrados que descubran inteligencia de datos en cualquier parte, a través de plataformas de Microsoft o de terceros, abra marcos y herramientas, proporcionando alternativas para la integración en la nube con aplicaciones locales así como la implementación de servicios en la nube de Azure en centros de datos locales. Como parte de Microsoft Trusted Cloud, los clientes confían en Azure a la hora de conseguir una seguridad, confiabilidad, cumplimiento y privacidad líderes en el mercado, así como en la enorme red de usuarios, asociados y procesos existentes para ayudar a las organizaciones en la nube.

Con Microsoft Azure, puede:

Aceleración de la innovación con la nube

Power business decisions & apps with insights (Power Business Decisions & Apps con conclusiones)

Compilar con libertad e implementar en cualquier parte

Proteger su negocio

Administración y control de identidades y del acceso de usuarios

Azure le ayuda a proteger información empresarial y personal permitiéndole administrar las identidades y credenciales del usuario y controlar los accesos.

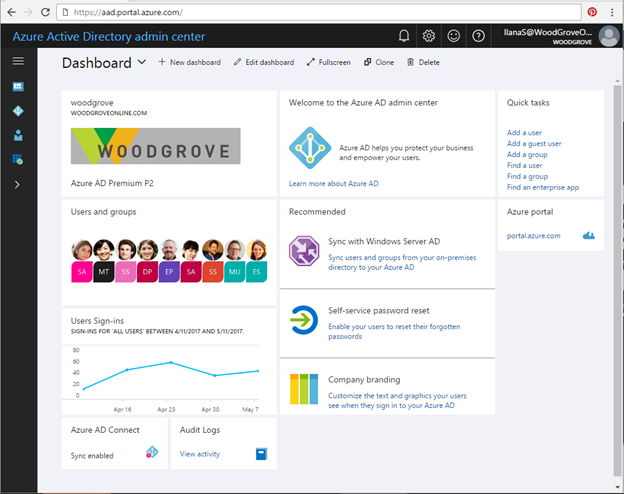

Microsoft Entra ID

Las soluciones de administración de identidades y acceso de Microsoft ayudan al departamento de TI a proteger el acceso a las aplicaciones y los recursos en el centro de datos corporativo y en la nube, para lo que se habilitan más niveles de validación, tales como las directivas de autenticación multifactor y de acceso condicional. La supervisión de actividades sospechosas mediante auditorías, alertas e informes de seguridad avanzados contribuye a minimizar los posibles problemas de seguridad. Microsoft Entra ID P1 o P2 proporciona un inicio de sesión único para miles de aplicaciones en la nube y acceso a aplicaciones web que se ejecutan de forma local.

Entre las ventajas de seguridad de Microsoft Entra ID se incluye la capacidad de:

Crear y administrar una identidad única para cada usuario en toda la empresa híbrida, lo que mantiene los usuarios, grupos y dispositivos sincronizados.

Proporcionar un acceso de inicio de sesión único a las aplicaciones, incluidas miles de aplicaciones SaaS preintegradas.

Habilitar la seguridad del acceso a las aplicaciones mediante la aplicación de la autenticación multifactor basada en reglas para las aplicaciones locales o en la nube.

Proporcionar un acceso remoto seguro a las aplicaciones web locales a través del proxy de la aplicación de Microsoft Entra.

Las siguientes son las principales funcionalidades de administración de identidades de Azure:

Inicio de sesión único

Autenticación multifactor

Supervisión de seguridad, alertas e informes basados en aprendizaje automático

Administración de identidades y acceso de consumidores

Registro de dispositivos

Privileged Identity Management

Protección de identidad

Inicio de sesión único

Inicio de sesión único (SSO) significa poder tener acceso a todas las aplicaciones y los recursos que necesita para hacer negocios, iniciando sesión una sola vez con una única cuenta de usuario. Una vez que ha iniciado sesión, puede tener acceso a todas las aplicaciones que necesite sin tener que autenticarse (por ejemplo, escribiendo una contraseña) una segunda vez.

Muchas organizaciones confían en aplicaciones de software como servicio (SaaS) como Microsoft 365, Box y Salesforce para la productividad del usuario final. Tradicionalmente, el personal de TI tenía que crear y actualizar individualmente cuentas de usuario en cada aplicación SaaS y los usuarios tenían que recordar una contraseña para cada aplicación SaaS.

Microsoft Entra ID extiende Active Directory local a la nube, permitiendo a los usuarios usar su cuenta profesional principal no solo para iniciar sesión en sus dispositivos unidos a dominios y recursos de la empresa, sino también en todas las aplicaciones web y SaaS necesarias para su trabajo.

Los usuarios no solo no tienen que administrar varios conjuntos de nombres de usuario y contraseñas, sino que es posible aprovisionar o cancelar el aprovisionamiento del acceso a las aplicaciones automáticamente en función de los grupos de la organización y de su estado de empleado. Microsoft Entra ID introduce controles de seguridad y de gobernanza del acceso que permiten administrar de forma centralizada el acceso de los usuarios a través de aplicaciones SaaS.

Autenticación multifactor

La autenticación multifactor de Microsoft Entra es un método de autenticación que requiere el uso de más de un método de verificación y que agrega una segunda capa de seguridad crítica a las transacciones y los inicios de sesión del usuario. MFA ayuda a proteger el acceso a los datos y las aplicaciones, al tiempo que satisface la demanda de los usuarios de un proceso de inicio de sesión simple. Proporciona autenticación sólida mediante una gran variedad de opciones de verificación, como llamadas telefónicas, mensajes de texto, notificaciones de aplicaciones móviles, códigos de verificación y tokens OAuth de terceros.

Supervisión de seguridad, alertas e informes basados en aprendizaje automático

La supervisión y las alertas de seguridad, así como los informes basados en el aprendizaje automático que identifican patrones de acceso incoherentes, puede ayudarle a proteger su negocio. Puede usar los informes de acceso y uso de Microsoft Entra ID para proporcionar visibilidad de la integridad y la seguridad del directorio de la organización. Con esta información, un administrador de directorios puede determinar mejor dónde puede haber posibles riesgos de seguridad de modo que pueda planear adecuadamente la mitigación de estos riesgos.

En Azure Portal, los informes se clasifican de las maneras siguientes:

Informes de anomalías: contienen eventos de inicio de sesión que se consideran anómalos. Nuestro objetivo es que sea consciente de dicha actividad y que pueda tomar una decisión sobre si un evento es sospechoso.

Informes de aplicaciones integradas: ofrecen información sobre cómo se usan las aplicaciones en la nube en la organización. Microsoft Entra ID ofrece integración con miles de aplicaciones en la nube.

Informes de errores: indican errores que se pueden producir al aprovisionar cuentas a aplicaciones externas.

Informes específicos del usuario: muestran los datos de actividad de dispositivo o de inicio de sesión de un usuario concreto.

Registros de actividad: contienen un registro de todos los eventos auditados en las últimas 24 horas, los últimos 7 días o los últimos 30 días, así como los cambios en la actividad del grupo y la actividad de registro y de restablecimiento de contraseña.

Administración de identidades y acceso de consumidores

Azure Active Directory B2C es un servicio de administración de identidades global y de alta disponibilidad para aplicaciones orientadas al consumidor que se puede utilizar con cientos de millones de identidades. Se puede integrar en plataformas móviles y web. Los consumidores pueden iniciar sesión en todas sus aplicaciones con una experiencia totalmente personalizable, usando sus cuentas de las redes sociales o mediante credenciales nuevas.

En el pasado, los desarrolladores de aplicaciones que deseaban registrar e iniciar la sesión de los consumidores en sus aplicaciones tenían que escribir su propio código. Y usaban bases de datos o sistemas locales para almacenar nombres de usuario y contraseñas. Azure Active Directory B2C ofrece a su organización una manera mejor de integrar la administración de identidades de consumidor en las aplicaciones gracias a la ayuda de una plataforma segura basada en estándares y un amplio conjunto de directivas extensibles.

El uso de Azure Active Directory B2C permite a los consumidores registrarse en las aplicaciones con sus cuentas de redes sociales existentes (Facebook, Google, Amazon, LinkedIn) o creando nuevas credenciales (dirección de correo electrónico y contraseña o nombre de usuario y contraseña).

Registro de dispositivos

El Registro de dispositivos de Microsoft Entra es la base de los escenarios de acceso condicional basado en dispositivos. Cuando se registra un dispositivo, el Registro de dispositivos de Microsoft Entra le proporciona una identidad que se utiliza para autenticar el dispositivo cuando el usuario inicia sesión. El dispositivo autenticado y los atributos del dispositivo pueden utilizarse para aplicar directivas de acceso condicional a las aplicaciones que se hospedan en la nube y en el entorno local.

Cuando se combina con una solución de administración de dispositivos móviles (MDM) como Intune, los atributos del dispositivo en Microsoft Entra ID se actualizan con información adicional sobre este. Esto le permite crear reglas de acceso condicional que obligan a que el acceso desde dispositivos cumpla con las normas de seguridad y cumplimiento.

Privileged Identity Management

Microsoft Entra Privileged Identity Management le permite administrar, controlar y supervisar las identidades con privilegios y el acceso a los recursos en Microsoft Entra ID y en otros servicios en línea de Microsoft, como Microsoft 365 o Microsoft Intune.

A veces, los usuarios necesitan llevar a cabo operaciones con privilegios en recursos de Azure u Microsoft 365 o en otras aplicaciones SaaS. Esto significa a menudo que las organizaciones tienen que concederles acceso con privilegios permanentes en Microsoft Entra ID. Esto representa un riesgo de seguridad creciente para los recursos hospedados en la nube porque las organizaciones no pueden supervisar suficientemente qué hacen esos usuarios con sus privilegios administrativos. Además, si se pone en peligro una cuenta de usuario que tiene acceso con privilegios, esta situación podría afectar a su seguridad en la nube global. Microsoft Entra Privileged Identity Management le ayuda a resolver este riesgo.

Microsoft Entra Privileged Identity Management (PIM) le permite:

Ver qué usuarios son administradores de Microsoft Entra.

Habilitar el acceso administrativo a petición y "Just-In-Time" en servicios de Microsoft Online Services, como Microsoft 365 e Intune

Obtener informes sobre el historial de acceso de administrador y sobre los cambios en las asignaciones de administrador

Obtener alertas sobre el acceso a un rol con privilegios

Protección de identidad

Microsoft Entra ID Protection es un servicio de seguridad que proporciona una vista consolidada de detecciones de riesgo y posibles vulnerabilidades que afectan a las identidades de su organización. Identity Protection usa las funcionalidades de detección de anomalías existentes de Microsoft Entra ID (disponibles mediante informes de actividad anómala de Microsoft Entra ID) e introduce nuevos tipos de detección de riesgo que pueden detectar anomalías en tiempo real.

Protección del acceso a los recursos

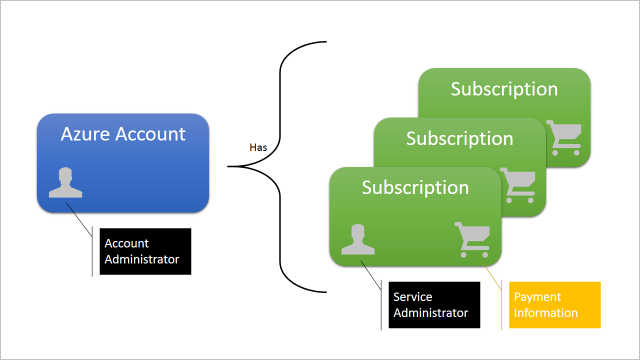

El control de acceso de Azure se inicia desde una perspectiva de facturación. El propietario de una cuenta de Azure, a la que se accede desde Azure Portal, es el administrador de cuenta (AA). Las suscripciones son un contenedor para la facturación, pero también sirven de límite de seguridad: cada suscripción tiene un administrador de servicios (SA) que puede agregar, quitar y modificar recursos de Azure en esa suscripción mediante Azure Portal. El administrador de servicios predeterminado de una suscripción nueva es el administrador de cuenta, pero este último puede cambiar el administrador de servicios en Azure Portal.

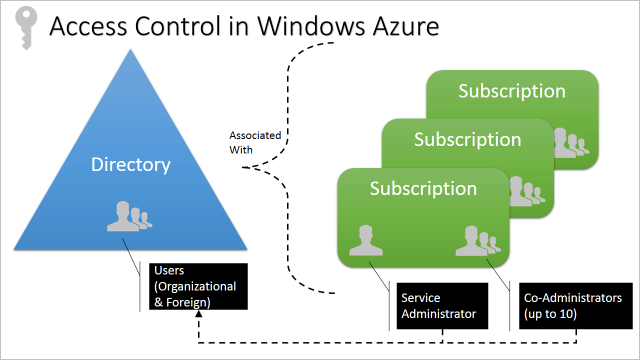

Las suscripciones también tienen una asociación con un directorio. El directorio define un conjunto de usuarios. Pueden ser usuarios de una cuenta profesional o educativa que crearon el directorio, o bien pueden ser usuarios externos (es decir, Cuentas Microsoft). Las suscripciones son accesibles por un subconjunto de esos usuarios del directorio que se han asignado como administrador de servicios (SA) o coadministrador (CA); la única excepción es que, por razones heredadas, las Cuentas de Microsoft (antes Windows Live ID) pueden asignarse como SA o CA sin estar presentes en el directorio.

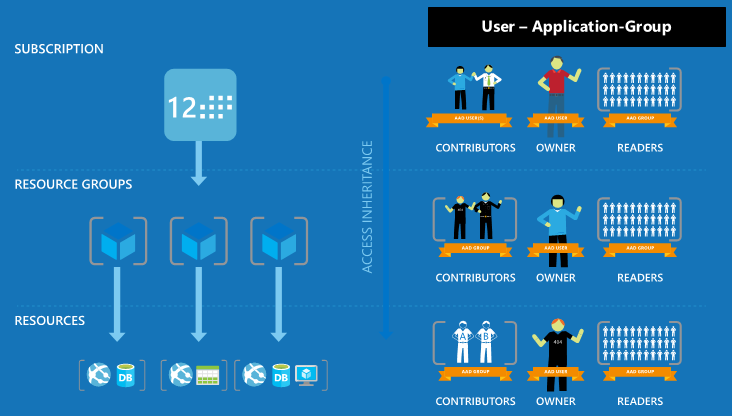

Las empresas de seguridad deben centrarse en conceder a los empleados los permisos exactos que necesiten. Un número elevado de permisos puede provocar que la cuenta esté expuesta a los atacantes. Si se conceden muy pocos, los empleados no podrán realizar su trabajo de manera eficaz. El control de acceso basado en rol (RBAC) de Azure ayuda a abordar este problema al ofrecer administración avanzada del acceso para Azure.

Con Azure RBAC, puede repartir las tareas entre el equipo y conceder a los usuarios únicamente el nivel de acceso que necesitan para realizar su trabajo. En lugar de proporcionar a todos los empleados permisos no restringidos en los recursos o la suscripción de Azure, puede permitir solo determinadas acciones. Por ejemplo, use RBAC de Azure para permitir que un empleado administre las máquinas virtuales de una suscripción mientras otro administra las bases de datos SQL de la misma suscripción.

Seguridad y cifrado de datos

Uno de los elementos clave para la protección de datos en la nube consiste en tener en cuenta los posibles estados en que se pueden producir datos y qué controles hay disponibles para ese estado. Como parte de los procedimientos recomendados de cifrado y seguridad de datos en Azure, se ofrecen recomendaciones relacionadas con los estados de datos siguientes.

- En reposo: Esto incluye información sobre todos los objetos de almacenamiento, los contenedores y los tipos que existen de forma estática en medios físicos, ya sean discos magnéticos u ópticos.

- En tránsito: Se considera que los datos están en movimiento cuando se transfieren entre componentes, ubicaciones o programas. Por ejemplo, a través de la red o un bus de servicio (desde una ubicación local hacia la nube, y viceversa, incluidas las conexiones híbridas como ExpressRoute) o durante el proceso de entrada y salida.

Cifrado en reposo

El cifrado en reposo se describe con más detalle en Cifrado en reposo de datos de Azure.

Cifrado en tránsito

Proteger los datos en tránsito debe ser una parte esencial de su estrategia de protección de datos. Puesto que los datos se desplazan entre muchas ubicaciones, la recomendación general es utilizar siempre los protocolos SSL/TLS para intercambiar datos entre diferentes ubicaciones. En algunas circunstancias, podría aislar todo el canal de comunicación entre su infraestructura local y la nube mediante una red privada virtual (VPN).

Para los datos que se desplazan entre la infraestructura local y Azure, debe plantearse usar medidas de seguridad apropiadas, como HTTPS o VPN.

Para las organizaciones que necesitan proteger el acceso a Azure desde varias estaciones de trabajo locales, use una VPN de sitio a sitio de Azure.

Si la organización necesita proteger el acceso a Azure desde una estación de trabajo local, use una VPN de punto a sitio.

Los conjuntos de datos más grandes se pueden mover por medio de un vínculo WAN dedicado de alta velocidad como ExpressRoute. Si decide usar ExpressRoute, también puede cifrar los datos en el nivel de aplicación mediante SSL/TLS u otros protocolos para una mayor protección.

Si interactúa con Azure Storage mediante Azure Portal, todas las transacciones se realizan a través de HTTPS. También se puede usar la API REST de almacenamiento a través de HTTPS para interactuar con Azure Storage y Azure SQL Database.

Para más información sobre la opción de VPN de Azure, lea el artículo Planeamiento y diseño de VPN Gateway.

Aplicación del cifrado de datos a nivel de archivos

Azure Rights Management (Azure RMS) usa directivas de cifrado, identidad y autorización como ayuda para proteger los archivos y el correo electrónico. Azure RMS funciona en varios dispositivos (teléfonos, tabletas y PC) y los protege tanto dentro como fuera de la organización. Esta funcionalidad es posible porque Azure RMS agrega una capa de protección que acompaña a los datos, incluso cuando salen de los límites de su organización.

Protección de la aplicación

Aunque Azure se encarga de proteger la infraestructura y la plataforma en las que se ejecuta su aplicación, es responsabilidad suya proteger su propia aplicación. Es decir, debe desarrollar, implementar y administrar el código y el contenido de la aplicación de forma segura. De lo contrario, el código o el contenido de la aplicación pueden seguir siendo vulnerables frente a amenazas.

Firewall de aplicaciones web

Firewall de aplicaciones web (WAF) es una característica de Application Gateway que proporciona a las aplicaciones una protección centralizada contra vulnerabilidades de seguridad comunes.

Firewall de aplicaciones web se basa en las reglas contenidas en los conjuntos de reglas básicas de OWASP. Las aplicaciones web son cada vez más los objetivos de ataques malintencionados que aprovechan vulnerabilidades comunes conocidas, como ataques por inyección de código SQL o ataques de scripts de sitios, por nombrar unos pocos. Impedir tales ataques en el código de aplicación puede ser un verdadero desafío y requerir tareas rigurosas de mantenimiento, aplicación de revisiones y supervisión en varias capas de la topología de aplicación. Un firewall de aplicaciones web centralizado facilita enormemente la administración de la seguridad y proporciona mayor protección a los administradores de la aplicación frente a amenazas o intrusiones. Las soluciones de WAF también pueden reaccionar más rápido ante una amenaza de la seguridad aplicando revisiones que aborden una vulnerabilidad conocida en una ubicación central en lugar de proteger cada una de las aplicaciones web por separado. Las puertas de enlace de aplicaciones existentes pueden transformarse rápidamente en puertas de enlace con un firewall de aplicaciones web habilitado.

Entre las vulnerabilidades web más habituales frente a las que protege el firewall de aplicaciones web se incluyen:

Protección contra la inyección de código SQL

Protección contra scripts entre sitios

Protección contra ataques web comunes, como inyección de comandos, contrabando de solicitudes HTTP, división de respuestas HTTP y ataque remoto de inclusión de archivos

Protección contra infracciones del protocolo HTTP

Protección contra anomalías del protocolo HTTP, como la falta de agentes de usuario de host y encabezados de aceptación

Prevención contra bots, rastreadores y escáneres

Detección de errores de configuración comunes en aplicaciones (es decir, Apache, IIS, etc.)

Nota

Para una lista más detallada de las reglas y los mecanismos de protección, consulte el siguiente apartado sobre conjuntos de reglas principales.

Azure ofrece varias características fáciles de usar que facilitan la protección del tráfico entrante y saliente de la aplicación. Azure ayuda a los clientes a proteger el código de su aplicación con funcionalidad externa para detectar vulnerabilidades en la aplicación web. Para más información, consulte Azure App Services.

Azure App Service usa la misma solución antimalware que usan Azure Cloud Services y Virtual Machines. Para obtener más información al respecto, consulte nuestra documentación sobre antimalware

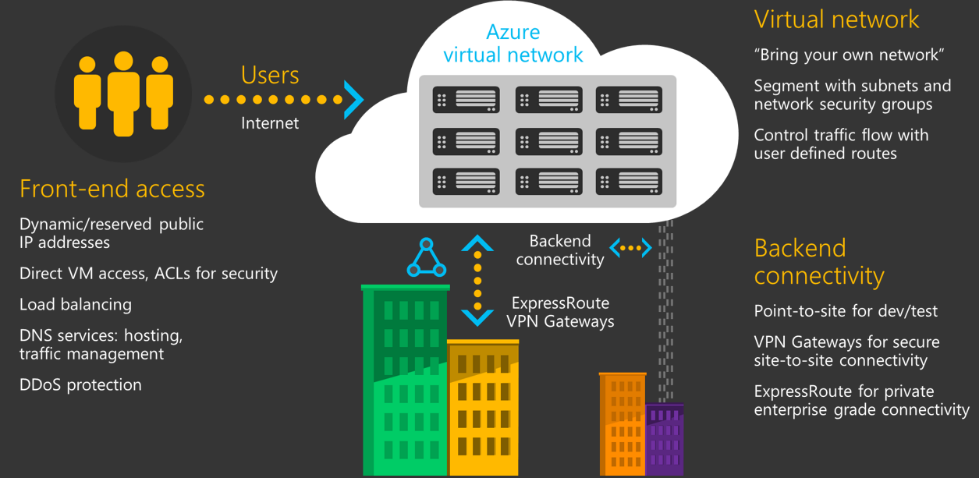

Protección de la red

Microsoft Azure incluye una sólida infraestructura de red que respalda sus requisitos de conectividad de aplicaciones y servicios. Es posible la conectividad de red entre recursos ubicados en Azure, entre recursos locales y hospedados en Azure y entre Internet y Azure.

La infraestructura de red de Azure le permite conectar de forma segura los recursos de Azure entre sí por medio de redes virtuales. Una red virtual es una representación de su propia red en la nube. Una red virtual es un aislamiento lógico de la red de nube de Azure dedicada a su suscripción. Puede conectar redes virtuales a las redes locales.

Si necesita un control de acceso de nivel de red básico (basado en la dirección IP y los protocolos TCP o UDP), puede usar grupos de seguridad de red. Un grupo de seguridad de red (NSG) es un firewall de filtrado de paquetes básico con estado que le permite controlar el acceso.

Azure Firewall es un servicio de seguridad de firewall de red inteligente y nativo de la nube que le proporciona la mejor protección contra amenazas para las cargas de trabajo en la nube que se ejecutan en Azure. Se trata de un firewall como servicio con estado completo que incorpora alta disponibilidad y escalabilidad a la nube sin restricciones. Asimismo, proporciona la opción de realizar la inspección del tráfico de este a oeste y de norte a sur.

Azure Firewall se ofrece en dos SKU: Estándar y Premium. Azure Firewall Estándar proporciona fuentes de inteligencia sobre amenazas y filtrado L3-L7 directamente desde Microsoft Cyber Security. Azure Firewall Premium proporciona funcionalidades avanzadas que incluyen IDPS basados en firmas para permitir la detección rápida de ataques mediante la búsqueda de patrones específicos.

Las redes de Azure ofrecen la posibilidad de personalizar el comportamiento de enrutamiento del tráfico de red en Azure Virtual Network. Para ello, puede configurar rutas definidas por el usuario en Azure.

tunelización forzada es un mecanismo que puede usar para tener la seguridad de que no se permite que sus servicios inicien una conexión con dispositivos en Internet.

Azure es compatible con la conectividad de vínculo WAN dedicado a su red local y a una instancia de Azure Virtual Network con ExpressRoute. El vínculo entre Azure y su sitio utiliza una conexión dedicada que no va por la red pública de Internet. Si su aplicación de Azure se va a ejecutar en varios centros de datos, puede utilizar Azure Traffic Manager para enrutar las solicitudes de los usuarios de forma inteligente entre instancias de la aplicación. También puede enrutar tráfico a servicios que no se ejecuten en Azure si se puede obtener acceso a ellos desde Internet.

Azure también admite la conectividad privada y segura con los recursos de PaaS (por ejemplo, Azure Storage y SQL Database) desde Azure Virtual Network con Azure Private Link. El recurso de PaaS se asigna a un punto de conexión privado en la red virtual. El vínculo entre el punto de conexión privado de la red virtual y el recurso de PaaS usa la red troncal de Microsoft y no pasa por la red pública de Internet. Ya no es necesario exponer el servicio a la red pública de Internet. También puede usar Azure Private Link para acceder a servicios de partner y propiedad del cliente hospedados de Azure en la red virtual. Además, Azure Private Link le permite crear su propio servicio de vínculo privado en la red virtual y entregarlo a los clientes de forma privada en sus redes virtuales. La configuración y el consumo mediante Azure Private Link es coherente entre los servicios de asociados compartidos y propiedad del cliente de PaaS de Azure.

Seguridad de máquina virtual

Azure Virtual Machines permite implementar una amplia gama de soluciones informáticas con agilidad. Gracias a la compatibilidad con Microsoft Windows, Linux, Microsoft SQL Server, Oracle, IBM, SAP y Azure BizTalk Services, puede implementar cualquier carga de trabajo y cualquier idioma en casi cualquier sistema operativo.

Con Azure, puede usar software antimalware de proveedores de seguridad como Microsoft, Symantec, Trend Micro y Kaspersky, para proteger las máquinas virtuales de archivos malintencionados, adware y otras amenazas.

Microsoft Antimalware para Azure Cloud Services y Virtual Machines es una funcionalidad de protección en tiempo real que permite identificar y eliminar virus, spyware y otro software malintencionado. Microsoft Antimalware activa alertas configurables cuando software no deseado o malintencionado intenta instalarse o ejecutarse en los sistemas de Azure.

Azure Backup es una solución escalable que protege los datos de su aplicación sin necesidad de realizar ninguna inversión y afrontando unos costos operativos mínimos. Los errores de una aplicación pueden dañar los datos, y los errores humanos pueden crear errores en las aplicaciones. Con Azure Backup, las máquinas virtuales que ejecutan Windows y Linux están protegidas.

Azure Site Recovery ayuda a coordinar la replicación, la conmutación por error y la recuperación de aplicaciones y cargas de trabajo para que estén disponibles desde una ubicación secundaria si la ubicación principal deja de funcionar.

Asegurar el cumplimiento: Lista de comprobación de diligencia debida para Cloud Services

Microsoft ha desarrollado la lista de comprobación de diligencia debida para Cloud Services para ayudar a las organizaciones a actuar con la debida diligencia cuando están pensando trasladarse a la nube. Proporciona una estructura que ayuda a las organizaciones de cualquier tipo y tamaño, desde empresas privadas a organizaciones públicas, incluidos organismos gubernamentales de todos los niveles y organizaciones sin ánimo de lucro, a identificar su propio rendimiento, servicio, administración de datos y objetivos y requisitos de gobernanza. Esto les permite comparar las ofertas de los distintos proveedores de servicios en la nube que, en última instancia, forman la base para un contrato de este tipo de servicios.

Esta lista de comprobación proporciona un marco que se adecua cláusula por clausula a un nuevo estándar internacional de contratos de servicios en la nube, la norma ISO/IEC 19086. Esta norma ofrece un conjunto unificado de consideraciones que ayuda a las organizaciones a la hora de tomar decisiones acerca de la adopción de la nube y permiten crear una base para la comparación entre las ofertas de servicios en la nube.

La lista de comprobación promueve un movimiento muy estudiado en favor de la nube, proporciona una guía estructurada y un enfoque coherente y repetible para elegir un proveedor de servicios en la nube.

La adopción de la nube ya no es solo una decisión tecnológica. Dado que los requisitos de la lista de comprobación abarcan todos los aspectos de una organización, sirven para reunir a todos los encargados de la toma de decisiones: desde el CIO y el CISO a los profesionales de los departamentos legales, de administración de riesgos y de cumplimiento normativo. Esto aumenta la eficacia del proceso de toma de decisiones y la toma de decisiones fundamentadas en sólidos razonamientos, lo que reduce la probabilidad de obstáculos imprevistos en el proceso de adopción.

Además, la lista de comprobación:

Muestra temas de discusión clave para los encargados de tomar decisiones al principio del proceso de adopción de la nube.

Fomenta debates exhaustivos en la empresa acerca de la normativa y los objetivos de la organización en cuanto a privacidad, información personal y seguridad de los datos.

Ayuda a las organizaciones a identificar posibles problemas que pudieran afectar a un proyecto en la nube.

Proporciona un conjunto coherente de preguntas con los mismos términos, definiciones, métricas y resultados para cada proveedor, para simplificar el proceso de comparación entre las ofertas de los distintos proveedores de servicios en la nube.

Validación de la seguridad de la infraestructura y aplicaciones de Azure

Con seguridad operativa de Azure, se hace referencia a los servicios, los controles y las características disponibles para los usuarios para proteger sus datos, aplicaciones y otros recursos en Microsoft Azure.

La seguridad operativa de Azure se basa en una plataforma que incorpora el conocimiento adquirido a través de diversas funcionalidades exclusivas de Microsoft, incluido el Ciclo de vida de desarrollo de seguridad (SDL) de Microsoft, el programa Microsoft Security Response Center y un conocimiento en profundidad del panorama de amenazas de ciberseguridad.

Microsoft Azure Monitor

Azure Monitor es la solución de administración de TI para la nube híbrida. Si se usa de forma independiente o para extender la implementación existente de System Center, los registros de Azure Monitor ofrecen la máxima flexibilidad y control para la administración basada en la nube de su infraestructura.

Con Azure Monitor, puede administrar cualquier instancia en cualquier nube, incluidas instancias en entornos locales, Azure, AWS, Windows Server, Linux, VMware y OpenStack, a un costo menor que el de las soluciones de la competencia. Diseñado para el mundo que da prioridad a la nube, Azure Monitor ofrece un nuevo método de administración empresarial que es la forma más rápida y rentable de enfrentarse a los nuevos retos empresariales y adaptarse a nuevas cargas de trabajo, aplicaciones y entornos de nube.

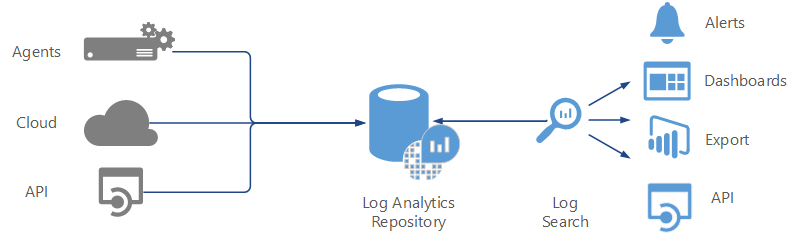

Registros de Azure Monitor

Los registros de Azure Monitor proporcionan servicios de supervisión al recopilar datos de los recursos administrados en un repositorio central. Estos datos podrían incluir eventos, datos de rendimiento o datos personalizados proporcionados a través de la API. Una vez recopilados, los datos están disponibles para las alertas, el análisis y la exportación.

Este método permite consolidar datos de varios orígenes, por lo que puede combinar datos de los servicios de Azure con el entorno local existente. También separa claramente la recopilación de los datos de la acción realizada en los datos, para que todas las acciones estén disponibles para todos los tipos de datos.

Microsoft Sentinel

Microsoft Sentinel es una solución de administración de eventos e información de seguridad (SIEM) y respuesta automatizada de orquestación de seguridad (SOAR) escalable y nativa de la nube. Microsoft Sentinel ofrece análisis de seguridad inteligente e inteligencia frente a amenazas en toda la empresa, de forma que proporciona una única solución para la detección de ataques, la visibilidad de amenazas, la búsqueda proactiva y la respuesta a amenazas.

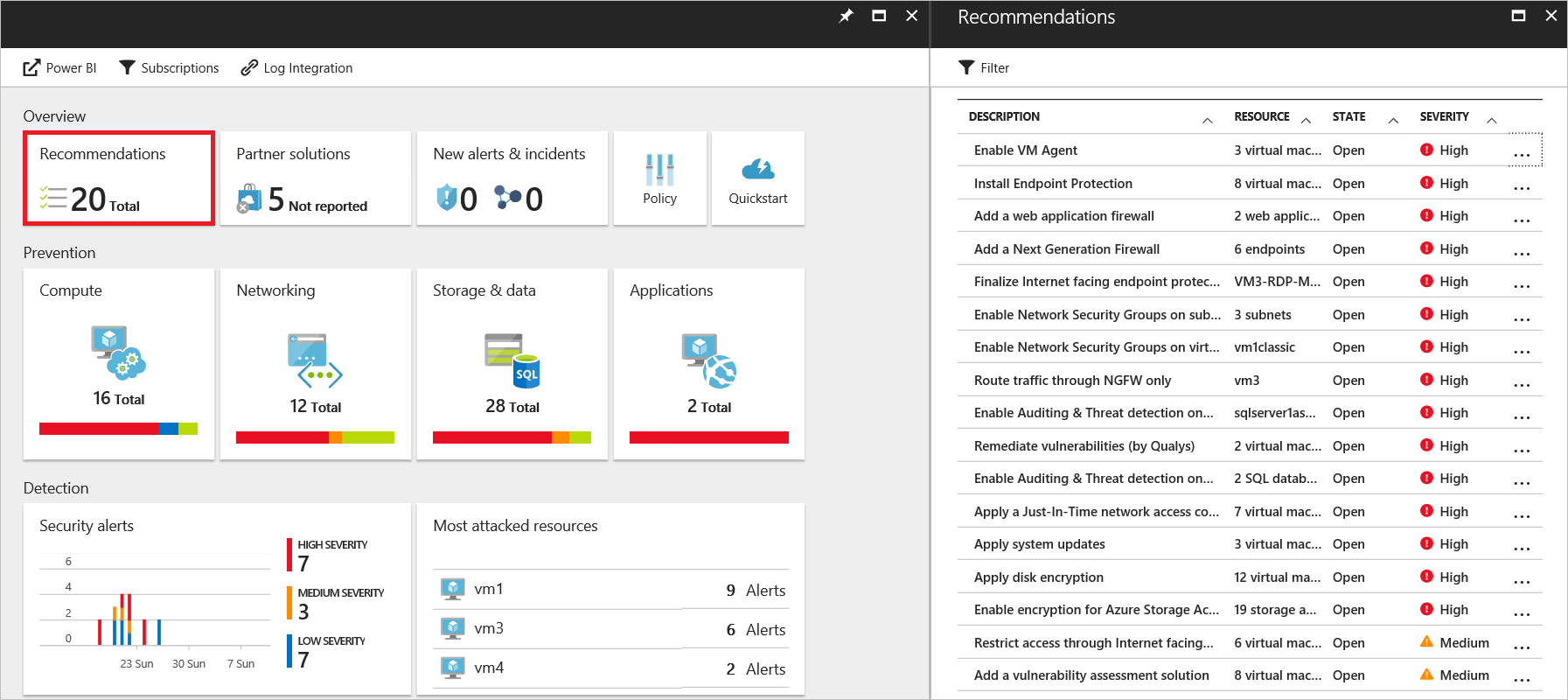

Microsoft Defender for Cloud

Microsoft Defender for Cloud ayuda a evitar amenazas y a detectarlas y responder a ellas con más visibilidad y control sobre la seguridad de sus recursos de Azure. Proporciona administración de directivas y supervisión de la seguridad integrada en las suscripciones de Azure, ayuda a detectar las amenazas que podrían pasar desapercibidas y funciona con un amplio ecosistema de soluciones de seguridad.

Defender for Cloud se encarga de analizar el estado de seguridad de los recursos de Azure para identificar posibles vulnerabilidades de seguridad. Una lista de recomendaciones le guiará por el proceso de configuración de los controles necesarios.

Algunos ejemplos son:

Aprovisionamiento de antimalware para ayudar a identificar y eliminar el software malintencionado.

Configuración de reglas y grupos de seguridad de red para controlar el tráfico a las VM

Aprovisionamiento de firewalls de aplicaciones web para ayudar a defenderse contra ataques dirigidos a las aplicaciones web.

Implementación de actualizaciones del sistema que faltan.

Resolución de las configuraciones de sistema operativo que no coinciden con las líneas base recomendadas.

Defender for Cloud recopila, analiza e integra automáticamente los datos de registro de los recursos de Azure, la red y soluciones de asociados como firewalls y programas antimalware. Cuando se detecten amenazas, se creará una alerta de seguridad. Como ejemplos se incluye la detección de:

VM en peligro que se comunican con direcciones IP malintencionadas conocidas

Malware avanzado detectado mediante la generación de informes de errores de Windows.

Ataques de fuerza bruta contra VM

Alertas de seguridad de programas antimalware y firewalls integrados

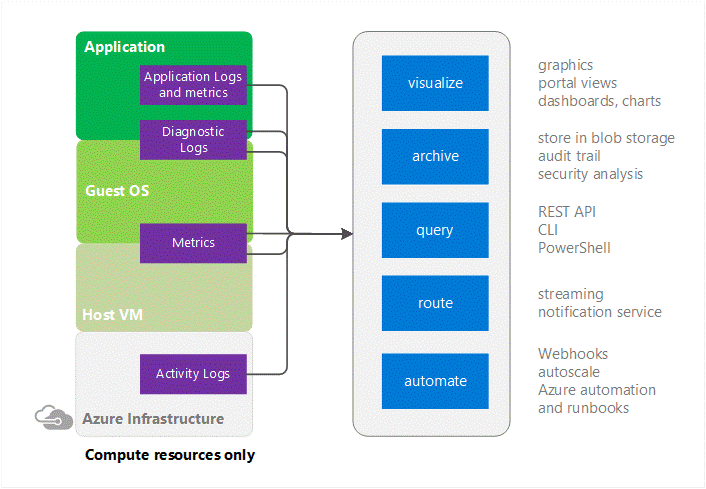

Azure Monitor

Azure Monitor proporciona punteros a la información sobre determinados tipos de recursos. Ofrece funciones de visualización, consulta, enrutamiento, alertas, escalado automático y automatización de los datos tanto de la infraestructura de Azure (registro de actividad) como de cada recurso individual de Azure (registros de diagnóstico).

Las aplicaciones de nube son complejas y tienen muchas partes móviles. La supervisión proporciona datos para garantizar que la aplicación permanece en funcionamiento en un estado correcto. También ayuda a evitar posibles problemas o a solucionar los existentes.

Además, puede usar la supervisión de datos para obtener información más detallada sobre su aplicación. Este conocimiento puede ayudarle a mejorar el rendimiento o mantenimiento de la aplicación, o a automatizar acciones que de lo contrario requerirían intervención manual.

Además, puede usar la supervisión de datos para obtener información más detallada sobre su aplicación. Este conocimiento puede ayudarle a mejorar el rendimiento o mantenimiento de la aplicación, o a automatizar acciones que de lo contrario requerirían intervención manual.

La auditoría de la seguridad de la red es fundamental para detectar vulnerabilidades de red y asegurar el cumplimiento de la seguridad de TI y el modelo de gobernanza reglamentario. Con la vista Grupo de seguridad, puede recuperar las reglas de seguridad y de grupo de seguridad de red configuradas, así como las reglas de seguridad efectivas. Con la lista de reglas que se aplican, puede determinar los puertos que están abiertos y evaluar la vulnerabilidad de la red.

Network Watcher

Network Watcher es un servicio regional que permite supervisar y diagnosticar problemas en un nivel de red en Azure. Las herramientas de visualización y diagnóstico de red que incluye Network Watcher le ayudan a conocer, diagnosticar y obtener información acerca de cualquier red de Azure. Este servicio incluye captura de paquetes, próximo salto, comprobación de flujo de IP, vista de grupos de seguridad y registros de flujo de NSG. La supervisión en el nivel de escenario, ofrece una visión global de los recursos de la red que contrasta con la supervisión de recursos de red individuales.

Storage Analytics

Storage Analytics puede almacenar métricas que incluyen estadísticas de las transacciones y datos de capacidad agregados sobre las solicitudes realizadas a un servicio de almacenamiento. Las transacciones se notifican tanto en el nivel de operación de API como en el nivel de servicio de almacenamiento, y la capacidad se notifica en el nivel de servicio de almacenamiento. Los datos de las métricas se pueden utilizar para analizar el uso del servicio de almacenamiento, diagnosticar problemas con las solicitudes realizadas en el mismo y mejorar el rendimiento de las aplicaciones que utilizan un servicio.

Application Insights

Application Insights es un servicio de Application Performance Management (APM) extensible para desarrolladores web en varias plataformas. Úselo para supervisar la aplicación web en directo. Se detectarán automáticamente las anomalías de rendimiento. Incluye herramientas de análisis eficaces que le ayudan a diagnosticar problemas y comprender lo que hacen realmente los usuarios con la aplicación. Está diseñado para ayudarle a mejorar continuamente el rendimiento y la facilidad de uso. Funciona con diversas aplicaciones y en una amplia variedad de plataformas, como .NET, Node.js o Java EE, tanto hospedadas localmente como en la nube. Se integra con el proceso de DevOps y tiene puntos de conexión para diversas herramientas de desarrollo.

Supervisa:

Tasas de solicitud, tiempos de respuesta y tasas de error - Averigüe qué páginas que son las más conocidas, en qué momento del día y dónde están los usuarios. Vea qué páginas presentan mejor rendimiento. Si los tiempos de respuesta y las tasas de error aumentan cuando hay más solicitudes, quizás tiene un problema de recursos.

Tasas de dependencia, tiempos de respuesta y tasa de error - Averigüe si los servicios externos le ralentizan.

Excepciones: - Analice las estadísticas agregadas o seleccione instancias concretas y profundice en el seguimiento de la pila y las solicitudes relacionadas. Se notifican tanto las excepciones de servidor como las de explorador.

Vistas de página y rendimiento de carga - Notificados por los exploradores de los usuarios.

Llamadas AJAX desde páginas web - Tasas, tiempos de respuesta y tasas de error.

Número de usuarios y sesiones.

Contadores de rendimiento de las máquinas de servidor de Windows o Linux, como CPU, memoria y uso de la red.

Diagnóstico de host de Docker o Azure.

Registros de seguimiento de diagnóstico de la aplicación - De esta forma puede correlacionar eventos de seguimiento con las solicitudes.

Métricas y eventos personalizados que usted mismo escribe en el código de cliente o servidor para realizar un seguimiento de eventos empresariales, como artículos vendidos o partidas ganadas.

La infraestructura de la aplicación está constituida normalmente por varios componentes: quizás una máquina virtual, una cuenta de almacenamiento y una red virtual, o una aplicación web, una base de datos, un servidor de bases de datos y servicios de terceros. Estos componentes no se ven como entidades independientes, sino como partes de una sola entidad relacionadas e interdependientes. Desea implementarlos, administrarlos y supervisarlos como grupo. Azure Resource Manager permite trabajar con los recursos de la solución como grupo.

Todos los recursos de la solución se pueden implementar, actualizar o eliminar en una sola operación coordinada. Para realizar la implementación se usa una plantilla, que puede funcionar en distintos entornos, como producción, pruebas y ensayo. Administrador de recursos proporciona funciones de seguridad, auditoría y etiquetado que le ayudan a administrar los recursos después de la implementación.

Ventajas de usar Resource Manager

Administrador de recursos ofrece varias ventajas:

Puede implementar, administrar y supervisar todos los recursos de la solución en grupo, en lugar de controlarlos individualmente.

Puede implementar la solución repetidamente a lo largo del ciclo de vida del desarrollo y tener la seguridad de que los recursos se implementan de forma coherente.

Puede administrar la infraestructura mediante plantillas declarativas en lugar de scripts.

Puede definir las dependencias entre recursos de modo que se implementen en el orden correcto.

Puede aplicar control de acceso a todos los servicios del grupo de recursos porque el control de acceso basado en rol de Azure (RBAC de Azure) está integrado de forma nativa en la plataforma de administración.

Puede aplicar etiquetas a los recursos para organizar de manera lógica todos los recursos de la suscripción.

Puede aclarar la facturación de su organización viendo los costos de un grupo de recursos que compartan la misma etiqueta.

Nota

Resource Manager ofrece una nueva manera de implementar y administrar las soluciones. Si usó el anterior modelo de implementación y desea obtener más información sobre los cambios, consulte Descripción de la implementación de Resource Manager y la implementación clásica.

Paso siguiente

El punto de referencia de seguridad en la nube de Microsoft incluye una recopilación de recomendaciones de seguridad que se puede usar para ayudar a proteger los servicios que se usan en Azure.