Expériences de la gestion multilocataire

En tant que fournisseur de services, vous pouvez utiliser Azure Lighthouse pour gérer les ressources Azure de vos clients à partir de votre propre locataire Microsoft Entra. Nombre de tâches et services communs peuvent être exécutés par ces locataires gérés.

Conseil

Azure Lighthouse peut également être utilisé dans une entreprise qui compte plusieurs locataires (tenants) Microsoft Entra propres afin de simplifier l’administration inter-locataire.

Comprendre les locataires et la délégation

Un locataire Microsoft Entra est la représentation d’une organisation. Il s’agit d’une instance dédiée de Microsoft Entra ID qu’une organisation reçoit quand elle crée une relation avec Microsoft en s’inscrivant à Azure, à Microsoft 365 ou à d’autres services. Chaque locataire Microsoft Entra est distinct et séparé des autres locataires Microsoft Entra, et a son propre ID de locataire (GUID). Pour plus d’informations, consultez Qu’est-ce que Microsoft Entra ID ?

En général, pour gérer les ressources Azure d’un client, les fournisseurs de services doivent se connecter au portail Azure en utilisant un compte associé au locataire de ce client. Dans ce scénario, un administrateur du locataire du client doit créer et gérer des comptes d’utilisateur pour le fournisseur de services.

Avec Azure Lighthouse, le processus d’intégration désigne les utilisateurs du locataire du fournisseur de services qui bénéficient de rôles relatifs aux abonnements et aux groupes de ressources délégués dans le locataire du client. Ces utilisateurs peuvent ensuite se connecter au portail Azure, en utilisant leurs propres informations d’identification, et travailler sur les ressources appartenant à tous les clients auxquels ils ont accès. Les utilisateurs du locataire de gestion peuvent voir tous ces clients en consultant la page Mes clients dans le portail Azure. Ils peuvent également travailler sur des ressources directement dans le contexte de l’abonnement de ce client, soit dans le portail Azure, soit via des API.

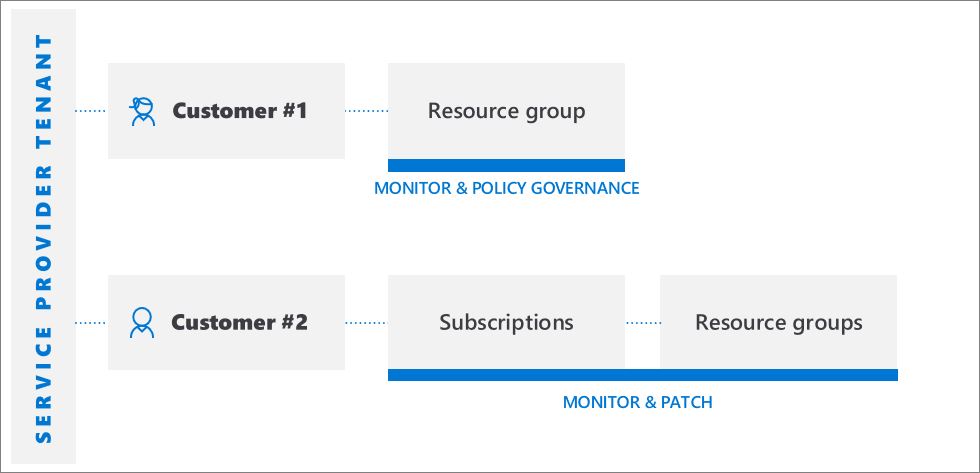

Azure Lighthouse offre plus de flexibilité pour gérer les ressources de plusieurs clients sans avoir à se connecter à différents comptes associés à différents locataires. Par exemple, un fournisseur de services peut avoir deux clients, avec des responsabilités et des niveaux d’accès différents. Grâce à Azure Lighthouse, les utilisateurs autorisés peuvent se connecter au locataire du fournisseur de services et accéder à toutes les ressources déléguées de ces clients en fonction des rôles qui leur ont été attribués pour chaque délégation.

Prise en charge des API et de l’outil de gestion

Vous pouvez effectuer des tâches de gestion sur les ressources déléguées directement sur le portail Azure ou à l’aide d’API et d’outils de gestion tels que Azure CLI et Azure PowerShell. Toutes les API existantes peuvent être utilisées sur des ressources déléguées, tant que la fonctionnalité est prise en charge pour la gestion entre inter-locataires et que l’utilisateur dispose des autorisations appropriées.

L’applet de commande Azure PowerShell Get-AzSubscription affiche le TenantId pour le locataire gérant par défaut. Les attributs HomeTenantId et ManagedByTenantIds de chaque abonnement vous permettent d’identifier si un abonnement retourné appartient à un locataire géré ou à votre locataire gérant.

De même, des commandes Azure CLI comme az account list affichent les attributs homeTenantId et managedByTenants. Si vous ne voyez pas ces valeurs lors de l’utilisation d'Azure CLI, essayez d’effacer votre cache en exécutant az account clear, puis az login --identity.

Dans l’API REST Azure, les commandes Abonnements – Get et Abonnements – List incluent ManagedByTenant.

Notes

En plus des informations sur les locataires liées à Azure Lighthouse, les locataires indiqués par ces API peuvent également refléter les locataires partenaires des applications managées Azure ou Azure Databricks.

Nous fournissons également des API spécifiques pour l'exécution de tâches Azure Lighthouse. Pour plus d’informations, voir la section Référence.

Services et scénarios améliorés

La plupart des tâches et services Azure peuvent être utilisés avec des ressources déléguées entre les locataires managés, en supposant que les rôles appropriés sont accordés. Voici quelques-uns des principaux scénarios dans lesquels la gestion inter-locataires peut être particulièrement efficace.

- Gérer des serveurs hybrides à grande échelle – Serveurs compatibles Azure Arc :

- Intégrer des serveurs à des abonnements de clients délégués et/ou à des groupes de ressources dans Azure

- Gérer des machines Windows Server ou Linux en dehors d’Azure qui sont connectées à des abonnements délégués

- Gérer des machines connectées à l’aide de constructions Azure, comme Azure Policy et le marquage

- S’assurer que le même ensemble de stratégies est appliqué dans les environnements hybrides des clients

- Utiliser Microsoft Defender pour le cloud pour surveiller la conformité entre les environnements hybrides des clients

- Gérer des clusters Kubernetes hybrides à grande échelle – Kubernetes avec Azure Arc :

- Connecter des clusters Kubernetes à des abonnements délégués et/ou des groupes de ressources

- Utiliser GitOps pour déployer des configurations sur des clusters connectés

- Effectuer des tâches de gestion comme l’application de stratégies sur des clusters connectés

- Utiliser des comptes Automation pour accéder à des ressources du déléguées et les utiliser

- Sauvegarder et restaurer des données client à partir de charges de travail locales, de machines virtuelles Azure, de partages de fichiers Azure, etc.

- Afficher les données de toutes les ressources client déléguées dans le Centre de sauvegarde

- Utilisez l'Explorateur de sauvegarde pour visualiser les informations opérationnelles des éléments de sauvegarde (y compris les ressources Azure qui n'ont pas encore été configurées pour la sauvegarde) et les informations de supervision (travaux et alertes) des abonnements délégués. Pour l’instant, l’Explorateur de sauvegarde est uniquement disponible pour les données de machines virtuelles Azure.

- Utilisez Rapports de sauvegarde dans les abonnements délégués pour suivre les tendances historiques, analyser la consommation du stockage de sauvegarde et auditer les sauvegardes et les restaurations.

- Utiliser Azure Blueprints pour orchestrer le déploiement de modèles de ressource et d’autres artefacts (nécessite un accès supplémentaire pour préparer l’abonnement client)

Azure Cost Management + Facturation :

- À partir du locataire de gestion, les fournisseurs de solutions Cloud partenaires peuvent visualiser, gérer et analyser les coûts de consommation hors taxes (hors achats) pour les clients qui relèvent du plan Azure. Le coût est fonction des tarifs de vente au détail et l’accès Azure RBAC (contrôle d’accès en fonction du rôle Azure) dont dispose le partenaire pour l’abonnement du client. Actuellement, vous pouvez visualiser les coûts de consommation au prix de détail pour chaque abonnement client individuel en fonction de l’accès Azure RBAC.

- Créer des coffres de clés dans les locataires clients

- Utiliser une identité managée pour créer des coffres de clés dans les locataires clients

Azure Kubernetes Service (AKS) :

- Gérer des environnements Kubernetes hébergés, ainsi que déployer et gérer des applications en conteneur au sein des locataires du client

- Déployer et gérer des clusters dans les locataires client

- Utiliser Azure Monitor pour les conteneurs afin de surveiller les performances des locataires clients

- Créer des projets de migration dans le locataire client et migrer des machines virtuelles

- Afficher les alertes pour les abonnements délégués, avec la possibilité d’afficher et d’actualiser des alertes à travers tous les abonnements

- Afficher les détails du journal d’activité pour des abonnements délégués

- Log Analytics : Interroger des données à partir d’espaces de travail distants dans plusieurs locataires (notez que les comptes Automation utilisés pour accéder aux données à partir d’espaces de travail de locataires clients doivent être créés dans le même locataire)

- Créer, afficher et gérer des alertes dans des locataires clients

- Créer des alertes dans les locataires du client qui déclenchent une automatisation, par exemple des runbooks Azure Automation ou des fonctions Azure Functions, dans le locataire gérant par le biais de webhooks

- Créer des paramètres de diagnostic dans les espaces de travail créés dans les locataires clients, afin d’envoyer les journaux de ressources aux espaces de travail du locataire gérant

- Pour les charges de travail SAP, surveiller les métriques des solutions SAP avec une vue agrégée sur les locataires clients

- Pour Azure AD B2C, router les journaux de connexion et d’audit vers des solutions de monitoring différentes

- Déployer et gérer des Réseaux virtuels Azure et des cartes virtuelles d’interface réseau (cartes réseau virtuelles) au sein des locataires gérés

- Déployer et configurer Pare-feu Azure pour protéger les ressources Réseau virtuel des clients

- Gérer des services de connectivité comme Azure Virtual WAN, Azure ExpressRoute et la Passerelle VPN

- Utiliser Azure Lighthouse pour prendre en charge des scénarios clés pour le programme MSP Azure Networking

- Créer et modifier des définitions de stratégie au sein d’abonnements délégués

- Déployer des définitions et des affectations de stratégies sur plusieurs locataires

- Affecter des définitions de stratégie définies par le client au sein d’abonnements délégués

- Les clients voient les stratégies créées par le fournisseur de services en même temps que les stratégies qu’ils ont créées eux-mêmes

- Peut corriger deployIfNotExists ou modifier des affectations au sein du locataire géré

- Notez que l’affichage des détails de compatibilité pour les ressources non conformes dans les locataires client n’est pas pris en charge actuellement

- Afficher l’ID de locataire dans les résultats de requête retournés, ce qui vous permet d’identifier si un abonnement appartient à un locataire géré

- Surveiller l’intégrité des ressources du client avec Azure Resource Health

- Suivre l’intégrité des services Azure utilisés par les clients

- Gérer les options de récupération d’urgence pour les machines virtuelles Azure dans les locataires du client (notez que vous ne pouvez pas utiliser de comptes

RunAspour copier des extensions de machines virtuelles)

- Utiliser des extensions de machine virtuelle pour accomplir des tâches d’automatisation et de configuration après déploiement sur des machines virtuelles Azure

- Utiliser des diagnostics de démarrage pour résoudre des problèmes de machines virtuelles Azure

- Accéder à des machines virtuelles avec la console série

- Intégrer des machines virtuelles à Azure Key Vault pour les mots de passe, les secrets ou les clés de chiffrement pour le chiffrement de disque à l’aide d’une identité managée par le biais d’une stratégie, garantissant que les secrets sont stockés dans un coffre Key Vault dans les locataires gérés

- Notez que vous ne pouvez pas utiliser Microsoft Entra ID pour les ouvertures de session à distance sur des machines virtuelles

Microsoft Defender pour le cloud :

- Visibilité inter-locataire

- Superviser la conformité avec des stratégies de sécurité et garantir la couverture de sécurité des ressources de tous les locataires

- Surveillance continue de la conformité réglementaire de plusieurs locataires dans une seule vue

- Surveiller, trier et hiérarchiser les recommandations de sécurité actionnables avec un calcul du degré de sécurisation

- Gestion d’état de la sécurité inter-locataire

- Gérer les stratégies de sécurité

- Agir sur des ressources non conformes à l’aide de recommandations de sécurité actionnables

- Collecter et stocker des données liées à la sécurité

- Détection et traitement des menaces inter-locataires

- Détecter des menaces pesant sur des ressources inter-locataires

- Appliquer des contrôles de protection avancée contre les menaces tels que l’accès à la machine virtuelle juste-à-temps (JIT)

- Renforcer la configuration du groupe de sécurité réseau avec le renforcement du réseau adaptatif

- S’assurer que les serveurs exécutent uniquement les applications et processus qu’ils doivent exécuter avec des contrôles d’application adaptatifs

- Surveiller les modifications apportées aux fichiers et aux entrées de Registre importants avec le monitoring d’intégrité de fichier

- À savoir : l’intégralité de l’abonnement doit être déléguée au locataire gérant ; les scénarios Microsoft Defender pour le cloud ne sont pas pris en charge avec les groupes de ressources délégués.

- Gérer les ressources Microsoft Sentinel dans les locataires clients

- Suivre les attaques et afficher les alertes de sécurité sur plusieurs locataires

- Afficher les incidents dans plusieurs espaces de travail Microsoft Sentinel répartis entre les locataires

Demandes de support :

- Ouvrir des demandes de support à partir du panneau Aide + Support dans le portail Azure pour les ressources déléguées (en sélectionnant le plan de support disponible pour l’étendue déléguée)

- Utiliser l’API de quota Azure pour afficher et gérer les quotas de service Azure pour les ressources client déléguées

Limites actuelles

Dans tous les scénarios, tenez compte des limitations actuelles ci-après :

- Les demandes traitées par Azure Resource Manager peuvent être effectuées à l’aide d’Azure Lighthouse. Les URI d’opération pour ces demandes commencent par

https://management.azure.com. Toutefois, les demandes qui sont gérées par une instance d’un type de ressource (par exemple, accès aux secrets du coffre de clés ou accès aux données de stockage) ne sont pas prises en charge avec Azure Lighthouse. Les URI d’opération pour ces demandes commencent généralement par une adresse propre à votre instance, telle quehttps://myaccount.blob.core.windows.netouhttps://mykeyvault.vault.azure.net/. Ces dernières sont également davantage des opérations de données que des opérations de gestion. - Les attributions de rôles doivent utiliser les rôles intégrés Azure. Tous les rôles intégrés sont actuellement pris en charge avec Azure Lighthouse, à l’exception du propriétaire et des rôles intégrés avec l’autorisation

DataActions. Le rôle Administrateur de l’accès utilisateur est pris en charge uniquement pour une utilisation limitée dans l’affectation de rôles à des identités gérées. Les rôles personnalisés et les Rôles Administrateur classique de l’abonnement ne sont pas pris en charge. Pour plus d’informations, consultez Prise en charge des rôles pour Azure Lighthouse. - Pour les utilisateurs du locataire managé, les attributions de rôles opérées via Azure Lighthouse ne s’affichent pas sous Access Control (IAM) ou avec des outils CLI tels que

az role assignment list. Ces affectations ne sont visibles que dans le Portail Azure, dans la section Délégations d’Azure Lighthouse ou au travers de l’API Azure Lighthouse. - S’il vous est possible d’intégrer des abonnements utilisant Azure Databricks, les utilisateurs du locataire gestionnaire ne peuvent pas lancer d’espaces de travail Azure Databricks sur un abonnement délégué.

- Bien que vous puissiez intégrer des abonnements et des groupes de ressources avec des verrous de ressources, ces verrous n’empêchent pas les actions d’être effectuées par les utilisateurs dans le locataire gestionnaire. Les affectations de refus, qui protègent les ressources managées par le système, telles que celles créées par les applications managées Azure ou Azure Blueprints (affectations de refus émises par le système), empêchent les utilisateurs du locataire gestionnaire d’agir sur ces ressources. Toutefois, à ce moment-là, les utilisateurs du locataire client ne peuvent pas créer leurs propres affectations de refus.

- La délégation d’abonnements sur un cloud national et le cloud public Azure, ou sur deux clouds nationaux distincts, n’est pas prise en charge.

Étapes suivantes

- Intégrez vos clients à Azure Lighthouse en utilisant des modèles Azure Resource Manager ou en publiant une offre de services managés privés ou publics sur la Place de marché Azure.

- Affichez et gérez les clients en accédant à Mes clients sur le portail Azure.

- Apprenez-en davantage sur l’architecture d’Azure Lighthouse.