Gérer votre clé de chiffrement gérée par le client

Les clients ont des exigences de confidentialité et de conformité des données pour protéger leurs données en les chiffrant au repos. Cela protège les données de l’exposition en cas de vol d’une copie de la base de données. Avec le chiffrement des données au repos, les données volées de la base de données sont protégées contre la restauration sur un autre serveur sans la clé de chiffrement.

Toutes les données client stockées dans Power Platform sont chiffrées au repos avec des clés de chiffrement fortes gérées par Microsoft par défaut. Microsoft stocke et gère la clé de chiffrement de la base de données pour toutes vos données afin que vous n’ayez pas à le faire. Cependant, Power Platform fournit cette clé de chiffrement gérée par le client (CMK) pour votre contrôle de protection des données supplémentaire où vous pouvez autogérer la clé de chiffrement de la base de données associée à votre environnement Microsoft Dataverse. Cela vous permet de faire pivoter ou d’échanger la clé de chiffrement à la demande, et vous permet également d’empêcher l’accès de Microsoft à vos données client lorsque vous révoquez l’accès de la clé à nos services à tout moment.

Pour en savoir plus sur la clé gérée par le client dans Power Platform, regardez la vidéo de la clé gérée par le client.

Ces opérations de la clé de chiffrement sont disponibles avec la clé gérée par le client (CMK) :

- Créer une clé RSA (RSA-HSM) à partir de votre Azure Key Vault.

- Créer une stratégie d’entreprise Power Platform pour votre clé.

- Accorder à la stratégie d’entreprise Power Platform l’autorisation pour accéder à votre coffre de clés.

- Accorder à l’administrateur de services Power Platform le privilège pour lire la stratégie d’entreprise.

- Appliquer la clé de chiffrement à votre environnement.

- Rétablir/supprimer le chiffrement CMK de l’environnement de la clé gérée par Microsoft.

- Modifier la clé en créant une nouvelle stratégie d’entreprise, en supprimant l’environnement de CMK et en réappliquant CMK avec la nouvelle stratégie d’entreprise.

- Verrouiller les environnements CMK en révoquant le coffre de clés CMK et/ou les autorisations de la clé.

- Migrer les environnements Bring-Your-Own-Key (BYOK) vers CMK en appliquant la clé CMK.

Actuellement, toutes vos données client stockées uniquement dans les applications et services suivants peuvent être chiffrées avec la clé gérée par le client :

- Dataverse (solutions personnalisées et services Microsoft)

- Power Automate1

- Conversation instantanée pour Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Finance et opérations)

- Dynamics 365 Intelligent Order Management (Finance et opérations)

- Dynamics 365 Project Operations (Finance et opérations)

- Dynamics 365 Supply Chain Management (Finance et opérations)

- Dynamics 365 Fraud Protection (Finance et opérations)

1 Lorsque vous appliquez la clé gérée par le client à un environnement qui possède des flux Power Automate existants, les données de flux continuent d’être chiffrées avec la clé gérée par Microsoft. Pour en savoir plus : Clé gérée client Power Automate.

Note

La RVI conversationnelle de Nuance et le Contenu d’accueil du créateur sont exclus du chiffrement par la clé gérée par le client.

Power Apps et Power Virtual Agent stockent leurs données dans leur propre stockage et dans Microsoft Dataverse. Lorsque vous appliquez la clé gérée par le client à ces environnements, seuls les magasins de données Microsoft Dataverse sont chiffrés avec votre clé. Les données non Microsoft Dataverse , y compris le code source Power Apps et les icônes des applications canevas, continuent d’être chiffrées avec la clé gérée par Microsoft.

Note

Les paramètres de connexion des connecteurs continuent d’être chiffrés avec une clé gérée par Microsoft.

Contactez un représentant des services non répertoriés ci-dessus pour obtenir des informations sur la prise en charge de la clé gérée par le client.

Les environnements avec des applications de finances et d’opérations où l’intégration de Power Platform est activée peuvent également être chiffrés. Les environnements de finances et d’opérations sans intégration de Power Platform continueront d’utiliser la clé gérée par Microsoft par défaut pour chiffrer les données. Plus d’informations : Chiffrement dans les applications de finances et d’opérations

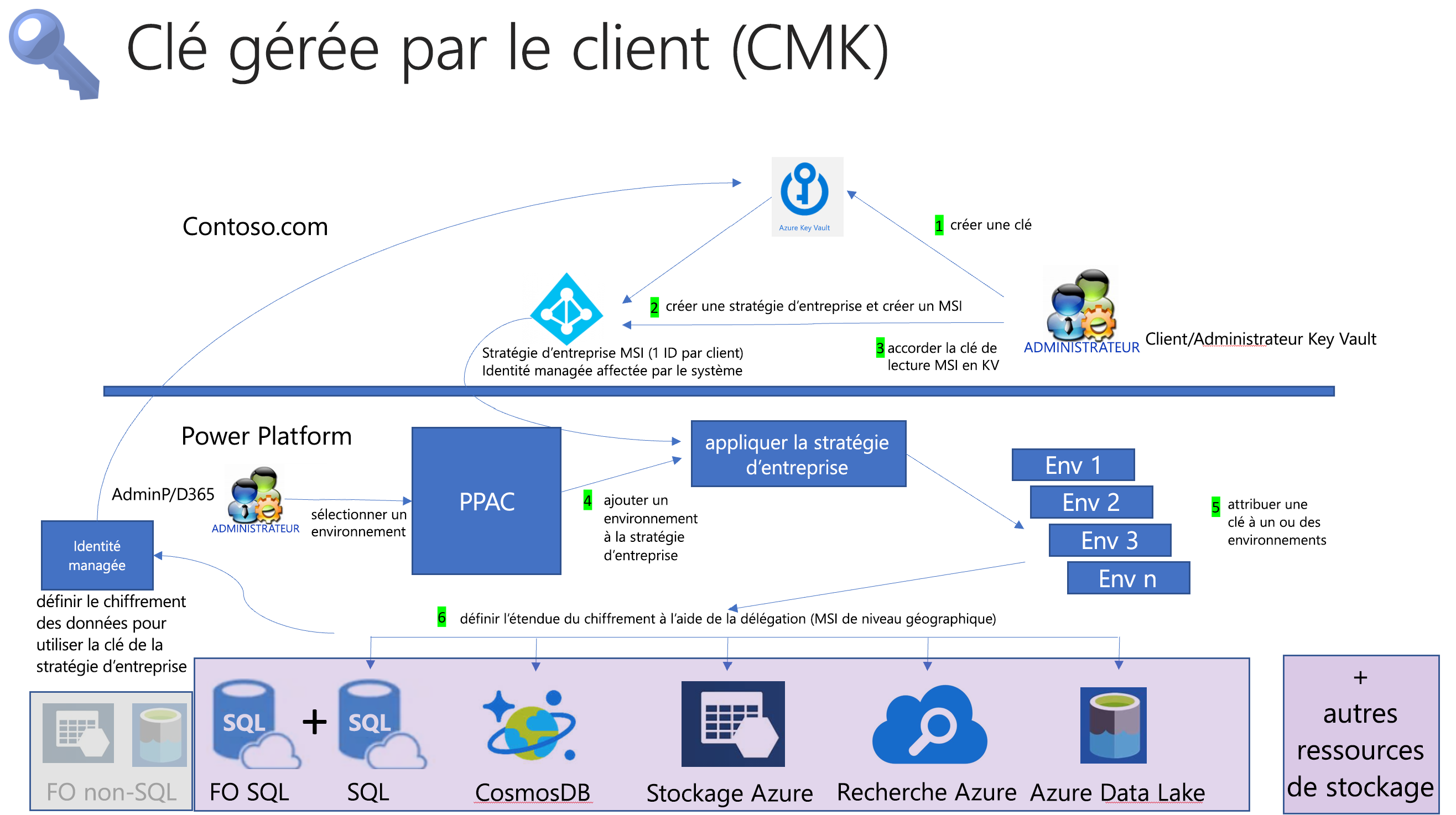

Présentation de la clé gérée par le client

Avec la clé gérée par le client, les administrateurs peuvent fournir leur propre clé de chiffrement à partir de leur propre Azure Key Vault aux services de stockage Power Platform pour chiffrer leurs données client. Microsoft n’a pas d’accès direct à votre Azure Key Vault. Pour que les services Power Platform puissent accéder à la clé de chiffrement à partir de votre Azure Key Vault, l’administrateur crée une stratégie d’entreprise Power Platform, qui fait référence à la clé de chiffrement et accorde à cette stratégie d’entreprise l’accès pour lire la clé depuis votre Azure Key Vault.

L’administrateur du service Power Platform peut ensuite ajouter des environnements Dataverse à la stratégie d’entreprise pour commencer à chiffrer toutes les données client dans l’environnement avec votre clé de chiffrement. Les administrateurs peuvent modifier la clé de chiffrement de l’environnement en créant une autre stratégie d’entreprise et en ajoutant l’environnement (après l’avoir supprimé) à la nouvelle stratégie d’entreprise. S’il n’est plus nécessaire de chiffrer l’environnement avec votre clé gérée par le client, l’administrateur peut supprimer l’environnement Dataverse de la stratégie d’entreprise pour rétablir le chiffrement des données sur la clé gérée par Microsoft.

L’administrateur peut verrouiller les environnements de clé gérée par le client en révoquant l’accès à la clé de la stratégie d’entreprise, et déverrouiller les environnements en restaurant l’accès à la clé. Pour plus d’informations : Verrouiller les environnements en révoquant l’accès au coffre de clés et/ou à l’autorisation de la clé

Pour simplifier les tâches de gestion des clés, les tâches sont réparties en trois principaux domaines :

- Créer une clé de chiffrement.

- Créer une stratégie d’entreprise et accorder l’accès.

- Gérer le chiffrement de l’environnement.

Avertissement

Lorsque les environnements sont verrouillés, personne ne peut y accéder, y compris le support Microsoft. Les environnements verrouillés deviennent désactivés et une perte de données peut se produire.

Licences requises pour la clé gérée par le client

La stratégie de la clé gérée par le client n’est appliquée que sur les environnements activés pour les environnements gérés. Les environnements gérés sont inclus en tant que droit dans les licences Power Apps, Power Automate, Power Virtual Agents, Power Pages et Dynamics 365 autonomes qui donnent des droits d’utilisation premium. Pour en savoir plus sur les Licences pour les environnements gérés, consultez Vue d’ensemble des licences pour Microsoft Power Platform.

De plus, l’accès à l’utilisation de la clé gérée par le client pour Microsoft Power Platform et Dynamics 365 nécessite que les utilisateurs dans les environnements où la stratégie de la clé de chiffrement est appliquée disposent de l’un de ces abonnements :

- Microsoft 365 ou Office 365 A5/E5/G5

- Conformité à Microsoft 365 A5/E5/F5/G5

- Sécurité et conformité de Microsoft 365 F5

- Protection et gouvernance des informations Microsoft 365 A5/E5/F5/G5

- Gestion des risques internes pour Microsoft 365 A5/E5/F5/G5

En savoir plus sur ces licences

Comprendre le risque potentiel lié à la gestion de votre clé

Comme pour toute application critique d’entreprise, le personnel de votre organisation qui dispose d’un accès de niveau administrateur doit être approuvé. Avant d’utiliser la fonctionnalité de gestion des clés, vous devez comprendre le risque lié à la gestion de vos clés de chiffrement de base de données. Il est possible qu’un administrateur malveillant (une personne qui reçoit ou obtient un accès de niveau administrateur dans l’intention de nuire à la sécurité ou aux processus d’entreprise d’une organisation) qui travaille au sein de votre organisation utilise la fonction de gestion des clés pour créer une clé et l’utiliser pour verrouiller vos environnements dans le client.

Imaginez la séquence suivante d’événements.

L’administrateur malveillant du coffre de clés crée une clé et une stratégie d’entreprise sur le portail Azure. L’administrateur Azure Key Vault va dans le centre d’administration Power Platform et ajoute des environnements à la stratégie d’entreprise. L’administrateur malveillant retourne ensuite sur le portail Azure et révoque l’accès de la clé à la stratégie d’entreprise, verrouillant ainsi tous les environnements. Cela provoque des interruptions d’activité car tous les environnements deviennent inaccessibles, et si cet événement n’est pas résolu, c’est-à-dire, l’accès à la clé est restauré, les données de l’environnement peuvent être potentiellement perdues.

Note

- Azure Key Vault a des protections intégrées qui aident à restaurer la clé, ce qui nécessite l’activation des paramètres du coffre de clés Suppression réversible et Protection contre le vidage.

- Une autre protection à prendre en compte est de veiller à la séparation des tâches lorsque l’administrateur Azure Key Vault n’est pas autorisé à accéder au centre d’administration Power Platform.

Séparation des tâches pour atténuer le risque

Cette section décrit les fonctions de clé gérée par le client qui incombent à chaque rôle d’administrateur. La séparation de ces tâches aide à atténuer le risque lié aux clés gérées par le client.

Tâches d’administration du service Azure Key Vault et Power Platform/Dynamics 365

Pour activer les clés gérées par le client, l’administrateur du coffre de clés crée d’abord une clé dans Azure Key Vault et crée une stratégie d’entreprise Power Platform. Lorsque la stratégie d’entreprise est créée, une identité gérée Microsoft Entra ID spéciale est créée. Ensuite, l’administrateur du coffre de clés retourne dans Azure Key Vault et accorde à la stratégie d’entreprise/l’identité gérée l’accès à la clé de chiffrement.

L’administrateur du coffre de clés accorde ensuite à l’administrateur du service Power Platform/Dynamics 365 respectif un accès en lecture à la stratégie d’entreprise. Une fois l’autorisation de lecture accordée, l’administrateur du service Power Platform/Dynamics 365 peut accéder au centre d’administration Power Platform et ajouter des environnements à la stratégie d’entreprise. Toutes les données client des environnements ajoutés sont ensuite chiffrées avec la clé gérée par le client liée à cette stratégie d’entreprise.

Conditions préalables

- Un abonnement Azure qui comprend des modules de sécurité matériels managés Azure Key Vault ou Azure Key Vault (version préliminaire).

- Un administrateur client général ou un Microsoft Entra ID avec l’autorisation contributeur sur l’abonnement Microsoft Entra et l’autorisation de créer un Azure Key Vault et une clé. Ceci est nécessaire pour configurer le coffre de clés.

Créer la clé et accorder l’accès à l’aide d’Azure Key Vault

L’administrateur Azure Key Vault effectue ces tâches dans Azure.

- Créez un abonnement payant Azure et un coffre de clés. Ignorez cette étape si vous avez déjà un abonnement incluant Azure Key Vault.

- Accédez au service Azure Key Vault et créez une clé. Informations complémentaires : Créer une clé dans le coffre de clés

- Activez le service de stratégies d’entreprise Power Platform pour votre abonnement Azure. Ne le faites qu’une seule fois. Informations complémentaires : Activer le service de stratégies d’entreprise Power Platform pour votre abonnement Azure

- Créez une stratégie d’entreprise Power Platform. Informations complémentaires : Créer une stratégie d’entreprise

- Accordez à la stratégie d’entreprise les autorisations pour accéder au coffre de clés. Informations complémentaires : Accorder à la stratégie d’entreprise les autorisations pour accéder au coffre de clés

- Accordez aux administrateurs Power Platform et Dynamics 365 l’autorisation pour lire la stratégie d’entreprise. Informations complémentaires : Accorder à l’administrateur Power Platform le privilège pour lire la stratégie d’entreprise

Tâches de l’administrateur de services Power Platform/Dynamics 365 et du centre d’administration Power Platform

Conditions préalables

- Le rôle Microsoft Entra d’administrateur de services Power Platform ou Dynamics 365 doit être attribué à l’administrateur Power Platform.

Gérer le chiffrement de l’environnement dans le centre d’administration Power Platform

L’administrateur Power Platform gère les tâches de clé gérée par le client liées à l’environnement dans le centre d’administration Power Platform.

- Ajoutez les environnements Power Platform à la stratégie d’entreprise pour chiffrer les données avec la clé gérée par le client. Informations complémentaires : Ajouter un environnement à la stratégie d’entreprise pour chiffrer les données

- Supprimez des environnements de la stratégie d’entreprise pour rétablir le chiffrement sur la clé gérée par Microsoft. Informations complémentaires : Supprimer des environnements de la stratégie pour rétablir la clé gérée par Microsoft

- Modifiez la clé en supprimant des environnements de l’ancienne stratégie d’entreprise et en ajoutant des environnements à une nouvelle stratégie d’entreprise. Pour plus d’informations : Créer une clé de chiffrement et accorder l’accès

- Effectuez une migration depuis BYOK. Si vous utilisez la fonction de clé de chiffrement autogérée précédente, vous pouvez migrer votre clé vers la clé gérée par le client. Pour plus d’informations : Migrer les environnements Bring Your Own Key vers la clé gérée par le client

Créer une clé de chiffrement et accorder l’accès

Créer un abonnement payant Azure et un coffre de clés

Dans Azure, effectuez les étapes suivantes :

- Créez un abonnement Paiement à l’utilisation ou son équivalent Azure. Cette étape n’est pas nécessaire si le client a déjà un abonnement.

- Créez un groupe de ressources. Informations complémentaires : Créer des groupes de ressources

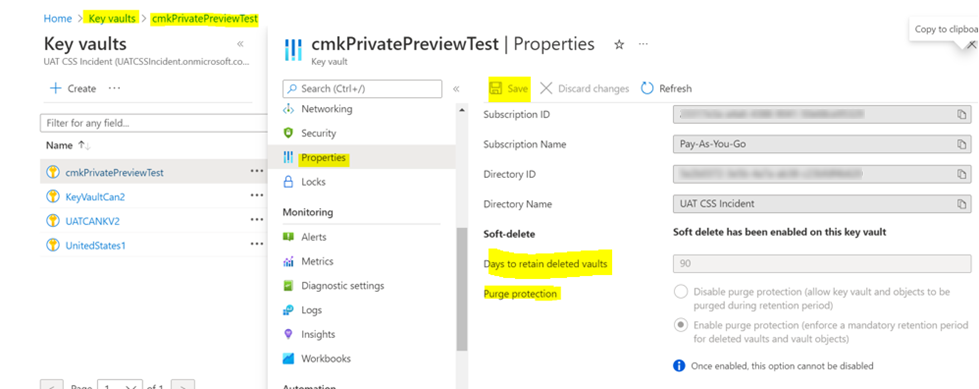

- Créez un coffre de clés en utilisant l’abonnement payant incluant la suppression réversible et la protection contre le vidage avec le groupe de ressources que vous avez créé à l’étape précédente.

Important

- Pour garantir que votre environnement est protégé contre la suppression accidentelle de la clé de chiffrement, la suppression réversible et la protection contre le vidage doivent être activées dans le coffre de clés. Vous ne pourrez pas chiffrer votre environnement avec votre propre clé sans activer ces paramètres. Informations complémentaires : Vue d’ensemble de la suppression réversible d’Azure Key Vault Informations complémentaires : Créer un coffre de clés à l’aide du portail Azure

Créer une clé dans le coffre de clés

Assurez-vous de remplir les conditions préalables.

Accédez au Portail Azure>Key Vault et recherchez le coffre de clés dans lequel vous souhaitez générer une clé de chiffrement.

Vérifiez les paramètres d’Azure Key Vault :

- Sélectionnez Propriétés sous Paramètres.

- Sous Suppression réversible, définissez ou vérifiez qu’elle est définie sur l’option La suppression réversible a été activée sur ce coffre de clés.

- Sous Protection contre le vidage, définissez ou vérifiez que l’option Activer la protection contre le vidage (appliquer une période de rétention obligatoire pour les coffres supprimés et les objets du coffre) est activée.

- Si vous avez apporté des modifications, sélectionnez Enregistrer.

Créer des clés RSA

- Créez ou importez une clé possédant ces propriétés :

- Sur les pages des propriétés Key Vault , sélectionnez Clés.

- Sélectionnez Générer/Importer.

- Dans l’écran Créer une clé, définissez les valeurs suivantes, puis sélectionnez Créer.

- Options : Générer

- Nom : indiquez un nom pour la clé

- Type de clé : RSA

- Taille de la clé RSA : 2048

Importer des clés protégées pour les modules de sécurité matériels (HSM)

Vous pouvez utiliser vos clés protégées pour les modules de sécurité matériels (HSM) pour chiffrer vos environnements Power Platform Dataverse. Vos clés protégées par HSM doivent être importées dans le coffre de clés pour qu’une stratégie d’entreprise puisse être créée. Pour plus d’informations, consultez HSM pris en chargeImporter des clés protégées par HSM dans Key Vault (BYOK).

Créer une clé dans le HSM managé Azure Key Vault (version préliminaire)

Vous pouvez utiliser une clé de chiffrement créée à partir du HSM managé Azure Key Vault pour chiffrer les données de votre environnement. Cela vous offre une prise en charge FIPS 140-2 de niveau 3.

Créer des clés RSA-HSM

Assurez-vous de remplir les conditions préalables.

Accédez au portail Azure.

Créez un HSM managé :

Activez la Protection contre le vidage dans votre HSM managé.

Accordez le rôle Utilisateur cryptographique de HSM managé à la personne qui a créé le coffre de clés HSM managé.

- Accédez au coffre de clés HSM managé sur le portail Azure.

- Accédez à RBAC local et sélectionnez + Ajouter.

- Dans la liste déroulante Rôle, sélectionnez le rôle Utilisateur cryptographique de HSM managé sur la page Attribution de rôles.

- Sélectionnez Toutes les clés sous Portée.

- Sélectionnez Sélectionner un principal de sécurité, puis sélectionnez l’administrateur sur la page Ajouter un principal.

- Sélectionnez Créer.

Créez une clé RSA-HSM :

- Options : Générer

- Nom : indiquez un nom pour la clé

- Type de clé : RSA-HSM

- Taille de la clé RSA : 2048

Note

Tailles de la clé RSA-HSM prises en charge : 2 048 bits, 3 072 bits, 4 096 bits.

Chiffrer votre environnement avec la clé d’Azure Key Vault avec une liaison privée

Vous pouvez mettre à jour le réseau d’Azure Key Vault en activant un point de terminaison privé et utiliser la clé du coffre de clés pour chiffrer vos environnements Power Platform.

Vous pouvez créer un nouveau coffre de clés et établir une connexion par liaison privée ou établir une connexion par liaison privée vers un coffre de clés existant et créer une clé à partir de ce coffre de clés et l’utiliser pour chiffrer votre environnement. Vous pouvez également établir une connexion par liaison privée vers un coffre de clés existant après avoir déjà créé une clé et l’utiliser pour chiffrer votre environnement.

Chiffrer les données avec la clé du coffre de clés avec une liaison privée

Créez un Azure Key Vault avec ces options :

- Activer la Protection contre le vidage

- Type de clé : RSA

- Taille de la clé : 2048

Copiez l’URL du coffre de clés et l’URL de la clé de chiffrement à utiliser pour créer la stratégie d’entreprise.

Note

Une fois que vous avez ajouté un point de terminaison privé à votre coffre de clés ou désactivé le réseau d’accès public, vous ne pouvez pas voir la clé, sauf si vous disposez de l’autorisation appropriée.

Créez un réseau virtuel.

Revenez à votre coffre de clés et ajoutez des connexions par point de terminaison privé à votre Azure Key Vault.

Note

Vous devez sélectionner l’option de réseau Désactiver l’accès public et activer l’exception Autoriser les services Microsoft approuvés à contourner ce pare-feu.

Créez une stratégie d’entreprise Power Platform. Informations complémentaires : Créer une stratégie d’entreprise

Accordez à la stratégie d’entreprise les autorisations pour accéder au coffre de clés. Informations complémentaires : Accorder à la stratégie d’entreprise les autorisations pour accéder au coffre de clés

Accordez aux administrateurs Power Platform et Dynamics 365 l’autorisation pour lire la stratégie d’entreprise. Informations complémentaires : Accorder à l’administrateur Power Platform le privilège pour lire la stratégie d’entreprise

L’administrateur du centre d’administration Power Platform sélectionne l’environnement pour chiffrer et activer l’environnement géré. Pour plus d’informations : Activer l’environnement géré à ajouter à la stratégie d’entreprise

L’administrateur du centre d’administration Power Platform ajoute l’environnement géré à la stratégie d’entreprise. Informations complémentaires : Ajouter un environnement à la stratégie d’entreprise pour chiffrer les données

Activer le service de stratégies d’entreprise Power Platform pour votre abonnement Azure

Enregistrez Power Platform comme fournisseur de ressources. Vous ne devez effectuer cette tâche qu’une seule fois pour chaque abonnement Azure où réside votre Azure Key Vault. Vous devez disposer de droits d’accès à l’abonnement pour enregistrer le fournisseur de ressources.

- Connectez-vous au Portail Azure et accédez à Abonnement>Fournisseurs de ressources.

- Dans la liste des Fournisseurs de ressources, recherchez Microsoft.PowerPlatform et Enregistrez-le.

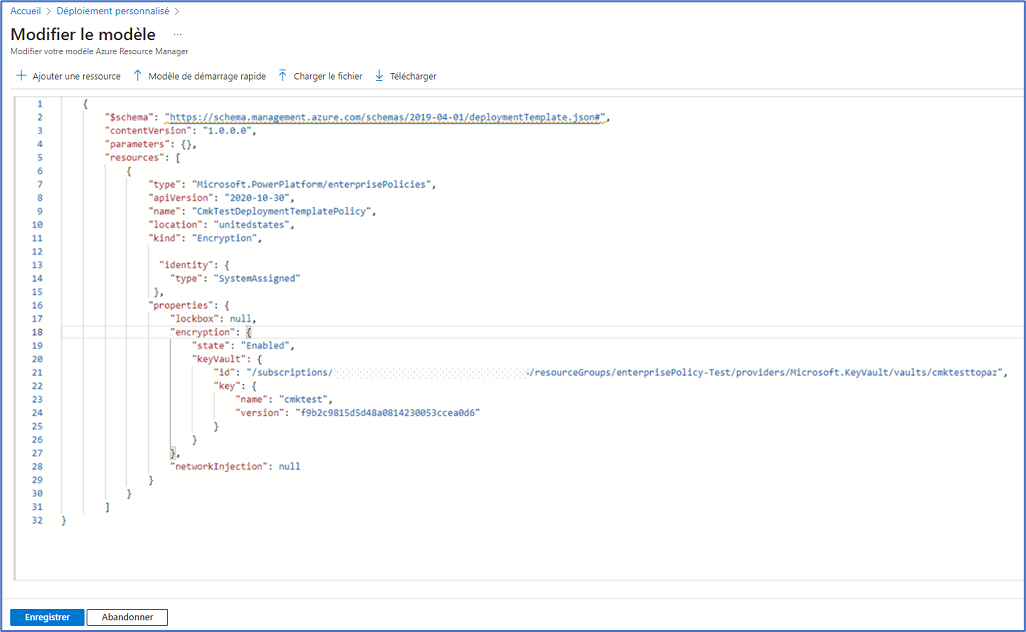

Créer une stratégie d’entreprise

- Installez PowerShell MSI. Informations complémentaires : Installer PowerShell sur Windows, Linux et macOS

- Une fois PowerShell MSI installé, revenez à Déployer un modèle personnalisé dans Azure.

- Sélectionnez le lien Créer votre propre modèle dans l’éditeur.

- Copiez le modèle JSON dans un éditeur de texte tel que le Bloc-notes. Informations complémentaires : Modèle json de stratégie d’entreprise

- Remplacez les valeurs dans le modèle JSON pour : EnterprisePolicyName, emplacement où EnterprisePolicy doit être créé, keyVaultId et keyName. Informations complémentaires : Définitions de champ pour le modèle json

- Copiez le modèle mis à jour depuis votre éditeur de texte, puis collez-le dans Modifier le modèle du Déploiement personnalisé dans Azure et sélectionnez Enregistrer.

- Sélectionnez un Abonnement et un Groupe de ressources où la stratégie d’entreprise doit être créée.

- Sélectionnez Réviser + créer, puis sélectionnez Créer.

Un déploiement est lancé. Une fois terminé, la stratégie d’entreprise est créée.

Modèle json de stratégie d’entreprise

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Définitions de champ pour le modèle JSON

nom. Nom de la stratégie d’entreprise. Il s’agit du nom de la stratégie qui apparaît dans le centre d’administration Power Platform.

emplacement. Une des valeurs suivantes. Il s’agit de l’emplacement de la stratégie d’entreprise qui doit correspondre à la région de l’environnement Dataverse :

"unitedstates""southafrica""switzerland”"germany""unitedarabemirates""france""uk”"japan""india""canada""southamerica""europe""asia""australia""korea""norway""singapore"

Copiez ces valeurs à partir des propriétés de votre coffre de clés dans le portail Azure :

- keyVaultId : accédez à Coffres à clés> sélectionnez votre coffre de clés >Vue d’ensemble. En regard de Essentials, sélectionnez Vue JSON. Copiez l’ID de ressource dans le presse-papiers et collez tout le contenu dans votre modèle JSON.

- keyName : accédez à Coffres à clés> sélectionnez votre coffre de clés >Clés. Notez le Nom de la clé et saisissez-le dans votre modèle JSON.

Accorder à la stratégie d’entreprise les autorisations pour accéder au coffre de clés

Une fois la stratégie d’entreprise créée, l’administrateur du coffre de clés accorde à l’identité gérée de la stratégie d’entreprise l’accès à la clé de chiffrement.

- Connectez-vous au Portail Azure et accédez à Coffres de clés.

- Sélectionnez le coffre de clés où la clé a été attribuée à la stratégie d’entreprise.

- Sélectionnez l’onglet Contrôle d’accès (IAM), puis sélectionnez + Ajouter.

- Sélectionnez Ajouter une attribution de rôle dans la liste déroulante,

- Recherchez Utilisateur du chiffrement du service cryptographique Key Vault et sélectionnez-le.

- Sélectionnez Suivant.

- Sélectionnez + Sélectionner les membres.

- Recherchez la stratégie d’entreprise que vous avez créée.

- Sélectionnez la stratégie d’entreprise, puis choisissez Sélectionner.

- Sélectionnez Examiner + Attribuer.

Note

Le paramètre d’autorisation ci-dessus est basé sur le Modèle d’autorisation du Contrôle d’accès en fonction du rôle Azure de votre coffre de clés. Si votre coffre de clés est défini sur Stratégie d’accès au coffre, il est recommandé de migrer vers le modèle basé sur les rôles. Pour accorder à votre stratégie d’entreprise l’accès au coffre de clés à l’aide de la Stratégie d’accès au coffre, créez une stratégie d’accès, sélectionnez Obtenir dans Opérations de gestion des clés et Ne pas inclure la clé et Inclure la clé dans Opérations cryptographiques.

Accorder à l’administrateur Power Platform le privilège pour lire la stratégie d’entreprise

Les administrateurs qui ont des rôles d’administration Azure global, Dynamics 365 et Power Platform peuvent accéder au centre d’administration Power Platform pour attribuer des environnements à la stratégie d’entreprise. Pour accéder aux stratégies d’entreprise, l’administrateur global disposant d’un accès au coffre de clés Azure doit accorder le rôle Lecteur à l’administrateur Power Platform. Une fois le rôle Lecteur attribué, l’administrateur Power Platform pourra afficher les stratégies d’entreprise dans le centre d’administration Power Platform.

Note

Seuls les administrateurs Power Platform et Dynamics 365 qui ont le rôle de lecteur pour la stratégie d’entreprise peuvent ajouter un environnement à la stratégie. Les autres administrateurs Power Platform ou Dynamics 365 peuvent afficher la stratégie d’entreprise, mais ils obtiennent une erreur lorsqu’ils essaient d’Ajouter un environnement à la stratégie.

Accorder le rôle de lecteur à un administrateur Power Platform

- Connectez-vous au Portail Azure.

- Copiez l’ID d’objet de l’administrateur Power Platform ou Dynamics 365. Pour ce faire :

- Accédez à la zone Utilisateurs dans Azure.

- Dans la liste Tous les utilisateurs, recherchez l’utilisateur avec les autorisations d’administrateur Power Platform ou Dynamics 365 en utilisant Rechercher des utilisateurs.

- Ouvrez l’enregistrement de l’utilisateur, dans l’onglet Vue d’ensemble copiez l’ID d’objet de l’utilisateur. Collez-le dans un éditeur de texte, tel que le Bloc-notes, pour une utilisation ultérieure.

- Copiez l’ID de ressource de la stratégie d’entreprise. Pour ce faire :

- Accédez à Resource Graph Explorer dans Azure.

- Saisissez

microsoft.powerplatform/enterprisepoliciesdans la zone Rechercher , puis sélectionnez la ressource microsoft.powerplatform/enterprisepolicies. - Sélectionnez Exécuter la requête dans la barre de commandes. Une liste de toutes les stratégies d’entreprise Power Platform s’affiche.

- Localisez la stratégie d’entreprise à laquelle vous souhaitez accorder l’accès.

- Faites défiler vers la droite de la stratégie d’entreprise et sélectionnez Voir les détails.

- Sur la page Détails , copiez l’ID.

- Démarrez Azure Cloud Shell et exécutez la commande suivante en remplaçant objId par l’ID d’objet de l’utilisateur et ID de ressource EP par l’ID

enterprisepoliciescopié dans les étapes précédentes :New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Gérer le chiffrement de l’environnement

Pour gérer le chiffrement de l’environnement, l’autorisation suivante est nécessaire :

- Utilisateur actif Microsoft Entra qui a un rôle de sécurité Administrateur Power Platform et/ou Dynamics 365.

- Utilisateur Microsoft Entra qui a un rôle de sécurité Administrateur client global, Administrateur de service Power Platform ou Dynamics 365.

L’administrateur du coffre de clés informe l’administrateur Power Platform qu’une clé de chiffrement et une stratégie d’entreprise ont été créées et fournit la stratégie d’entreprise à l’administrateur Power Platform. Pour activer la clé gérée par le client, l’administrateur Power Platform attribue ses environnements à la stratégie d’entreprise. Une fois l’environnement attribué et enregistré, Dataverse lance le processus de chiffrement pour définir toutes les données d’environnement et les chiffrer avec la clé gérée par le client.

Activer l’environnement géré à ajouter à la stratégie d’entreprise

- Connectez-vous au Centre d’administration Power Platform et localisez l’environnement.

- Sélectionnez et vérifiez l’environnement sur la liste des environnements.

- Sélectionnez l’icône Activer les environnements gérés dans la barre d’actions.

- Sélectionnez Activer.

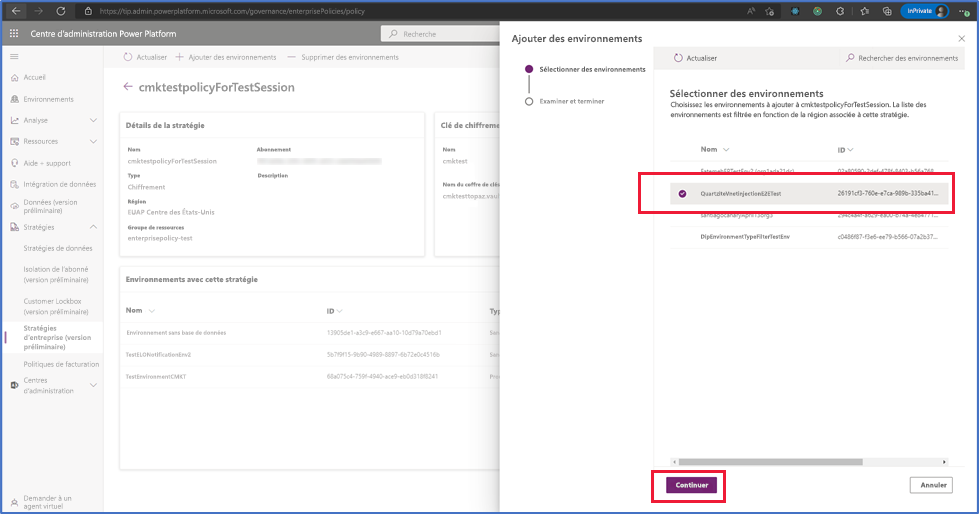

Ajouter un environnement à la stratégie d’entreprise pour chiffrer les données

Important

L’environnement est désactivé lorsqu’il est ajouté à la stratégie d’entreprise pour le chiffrement des données.

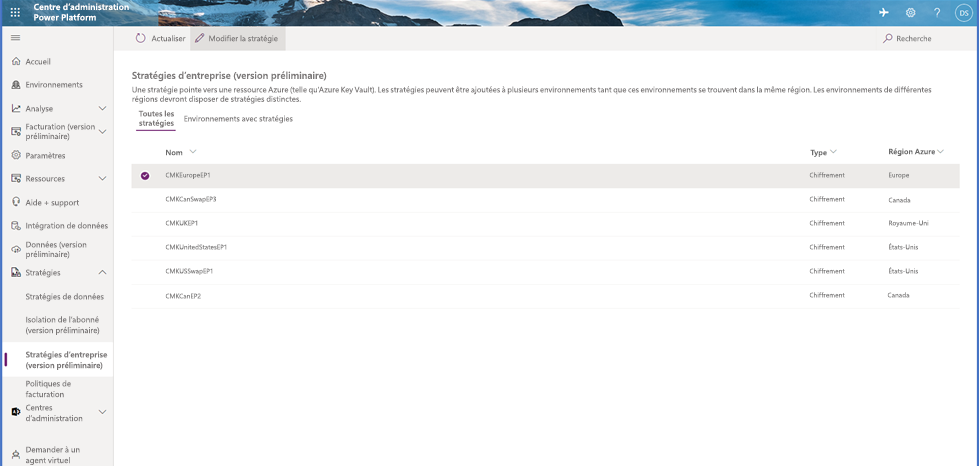

- Connectez-vous au Centre d’administration Power Platform et accédez à Stratégies>Stratégies d’entreprise.

- Sélectionnez une stratégie, puis sélectionnez Modifier dans la barre de commandes.

- Sélectionnez Ajouter des environnements, sélectionnez l’environnement souhaité, puis sélectionnez Continuer.

- Sélectionnez Enregistrer, puis sélectionnez Confirmer.

Important

- Seuls les environnements qui se trouvent dans la même région que la stratégie d’entreprise sont affichés dans la liste Ajouter des environnements.

- Le chiffrement peut prendre jusqu’à quatre jours, mais l’environnement peut être activé avant la fin de l’opération Ajouter des environnements.

- L’opération peut ne pas se terminer et, si elle échoue, vos données continuent d’être chiffrées avec la clé gérée par Microsoft. Vous pouvez réexécuter l’opération Ajouter des environnements.

Note

Vous ne pouvez ajouter que des environnements activés en tant qu’environnements gérés. Les types d’environnement d’évaluation et Teams ne peuvent pas être ajoutés à la stratégie d’entreprise.

Supprimer des environnements de la stratégie d’entreprise pour rétablir la clé gérée par Microsoft

Suivez ces étapes si vous souhaitez rétablir une clé de chiffrement gérée par Microsoft.

Important

L’environnement est désactivé lorsqu’il est supprimé de la stratégie d’entreprise pour rétablir le chiffrement des données avec la clé gérée par Microsoft.

- Connectez-vous au Centre d’administration Power Platform et accédez à Stratégies>Stratégies d’entreprise.

- Sélectionnez l’onglet Environnement avec stratégies, puis recherchez l’environnement que vous souhaitez supprimer de la clé gérée par le client.

- Sélectionnez l’onglet Toutes les stratégies, sélectionnez l’environnement que vous avez vérifié à l’étape 2, puis sélectionnez Modifier la stratégie sur la barre de commandes.

- Sélectionnez Supprimer l’environnement sur la barre de commandes, sélectionnez l’environnement que vous souhaitez supprimer, puis sélectionnez Continuer.

- Sélectionnez Enregistrer.

Important

L’environnement est désactivé lorsqu’il est supprimé de la stratégie d’entreprise pour rétablir le chiffrement des données sur la clé gérée par Microsoft. Abstenez-vous de supprimer ou de désactiver la clé, de supprimer ou de désactiver le coffre de clés ou de supprimer les autorisations de la stratégie d’entreprise pour le coffre de clés. L’accès à la clé et au coffre de clés est nécessaire pour prendre en charge la restauration de la base de données. Vous pouvez supprimer les autorisations de la stratégie d’entreprise après 30 jours.

Modifier la clé de chiffrement de l’environnement avec une nouvelle stratégie et clé d’entreprise

Pour effectuer une rotation de votre clé de chiffrement, créez une nouvelle clé et une nouvelle stratégie d’entreprise. Vous pouvez ensuite modifier la stratégie d’entreprise en supprimant les environnements puis en les ajoutant à la nouvelle stratégie d’entreprise.

Note

L’utilisation de la Nouvelle version de la clé et la définition de la Stratégie de rotation pour faire pivoter votre clé de chiffrement est maintenant prise en charge.

- Dans le Portail Azure, créez une nouvelle clé et une nouvelle stratégie d’entreprise. Pour plus d’informations : Créer une clé de chiffrement et accorder l’accès et Créer une stratégie d’entreprise

- Une fois la nouvelle clé et la nouvelle stratégie d’entreprise créées, accédez à Stratégies>Stratégies d’entreprise.

- Sélectionnez l’onglet Environnement avec stratégies, puis recherchez l’environnement que vous souhaitez supprimer de la clé gérée par le client.

- Sélectionnez l’onglet Toutes les stratégies, sélectionnez l’environnement que vous avez vérifié à l’étape 2, puis sélectionnez Modifier la stratégie sur la barre de commandes.

- Sélectionnez Supprimer l’environnement sur la barre de commandes, sélectionnez l’environnement que vous souhaitez supprimer, puis sélectionnez Continuer.

- Sélectionnez Enregistrer.

- Répétez les étapes 2 à 6 jusqu’à ce que tous les environnements de la stratégie d’entreprise aient été supprimés.

Important

L’environnement est désactivé lorsqu’il est supprimé de la stratégie d’entreprise pour rétablir le chiffrement des données sur la clé gérée par Microsoft. Abstenez-vous de supprimer ou de désactiver la clé, de supprimer ou de désactiver le coffre de clés ou de supprimer les autorisations de la stratégie d’entreprise pour le coffre de clés. L’accès à la clé et au coffre de clés est nécessaire pour prendre en charge la restauration de la base de données. Vous pouvez supprimer les autorisations de la stratégie d’entreprise après 30 jours.

- Une fois tous les environnements supprimés, dans le centre d’administration Power Platform, accédez à Stratégies d’entreprise.

- Sélectionnez la nouvelle stratégie d’entreprise, puis sélectionnez Modifier la stratégie.

- Sélectionnez Ajouter un environnement, sélectionnez les environnements que vous souhaitez ajouter, puis sélectionnez Continuer.

Important

L’environnement est désactivé lorsqu’il est ajouté à la nouvelle stratégie d’entreprise.

Modifier la clé de chiffrement de l’environnement avec une nouvelle version de la clé

Vous pouvez modifier la clé de chiffrement de l’environnement en créant une nouvelle version de la clé. Lorsque vous créez une nouvelle version de la clé, celle-ci est automatiquement activée. Toutes les ressources de stockage détectent la nouvelle version de la clé et commencent à l’appliquer pour chiffrer vos données.

Lorsque vous modifiez la clé ou la version de la clé, la protection de la clé de chiffrement racine est modifiée, mais les données du stockage restent toujours chiffrées avec votre clé. Aucune action supplémentaire n’est requise de votre part pour garantir que vos données sont protégées. La rotation de la version de la clé n’a pas d’impact sur les performances. Aucune interruption n’est associée à la rotation de la version de la clé. Cela peut prendre 24 heures pour que tous les fournisseurs de ressources appliquent la nouvelle version de la clé en arrière-plan. La version précédente de la clé ne doit pas être désactivée car elle doit être utilisée par le service pour le rechiffrement et pour la prise en charge de la restauration de la base de données.

Pour faire pivoter la clé de chiffrement en créant une nouvelle version de la clé, procédez comme suit.

- Accédez au Portail Azure>Coffres de clés et localisez le coffre de clés dans lequel vous souhaitez créer une nouvelle version de la clé.

- Accédez à Clés.

- Sélectionnez la clé activée actuelle.

- Sélectionnez + Nouvelle version.

- Notez que le paramètre Activé est défini par défaut sur Oui, ce qui signifie que la nouvelle version de la clé est automatiquement activée lors de la création.

- Sélectionnez Créer.

Vous pouvez également faire pivoter la clé de chiffrement à l’aide de la Stratégie de rotation en configurant une stratégie de rotation, ou la faire pivoter, à la demande, en appelant Faire pivoter maintenant.

Important

La nouvelle version de la clé est automatiquement pivotée en arrière-plan et aucune action n’est requise de la part de l’administrateur Power Platform. Il est important que la version précédente de la clé ne soit pas désactivée ou supprimée pendant au moins 28 jours pour prendre en charge la restauration de la base de données. Si vous désactivez ou supprimez trop tôt la version précédente de la clé, votre environnement peut se déconnecter.

Afficher la liste des environnements chiffrés

- Connectez-vous au Centre d’administration Power Platform et accédez à Stratégies>Stratégies d’entreprise.

- Sur la page Stratégies d’entreprise, sélectionnez l’onglet Environnements avec stratégies. La liste des environnements ajoutés aux stratégies d’entreprise s’affiche.

Note

Il peut y avoir des situations où le Statut de l’environnement ou le Statut du chiffrement affiche un statut Échec. Lorsque cela se produit, envoyez une demande de support Microsoft pour obtenir de l’aide.

Opérations de la base de données de l’environnement

Un client du client peut avoir des environnements chiffrés à l’aide de la clé gérée par Microsoft et des environnements chiffrés avec la clé gérée par le client. Pour maintenir l’intégrité et la protection des données, les contrôles suivants sont disponibles lors de la gestion des opérations de base de données d’environnement.

Restaurer L’environnement à remplacer (l’environnement restauré) est limité au même environnement que la sauvegarde a été effectuée depuis ou vers un autre environnement chiffré avec la même clé gérée par le client.

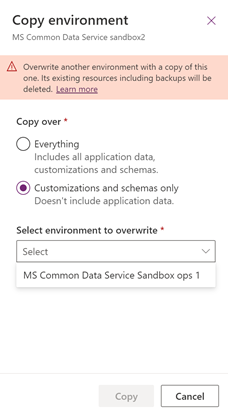

Copier L’environnement à remplacer (l’environnement vers lequel la copie est faite) est limité à un autre environnement chiffré avec la même clé gérée par le client.

Note

Si un environnement Examen du support a été créé pour résoudre le problème de support dans un environnement géré par le client, la clé de chiffrement de l’environnement Examen du support doit être remplacée par la clé gérée par le client avant de pouvoir exécuter l’opération de l’environnement de copie.

Réinitialiser Les données chiffrées de l’environnement seront supprimées, y compris les sauvegardes. Une fois l’environnement réinitialisé, le chiffrement de l’environnement reviendra à la clé gérée Microsoft.