Számos biztonsági szempontot figyelembe kell venni az Infrastruktúra szolgáltatásként (IaaS) alkalmazások Azure-ban való üzembe helyezéséhez. Ez a cikk a virtuálisgép-alapú számítási feladatok és a hibrid hálózati infrastruktúrák referenciaarchitektúráira épül, hogy az Azure biztonsági alapjaira épülő, rendkívül érzékeny IaaS-számítási feladatok biztonságára összpontosítson az Azure-ban.

Tekintse meg az Azure-beli virtuális gépek biztonsági áttekintését és az Azure-beli IaaS számítási feladatok biztonsági ajánlott eljárásait.

Azure-beli virtuális gépek

Az Azure számítási platformja gépi virtualizáláson alapul. A hipervizor az egyes Azure-csomópontok vagy hálózati végpontok fizikai hardverén fut, és változó számú vendég Hyper-V virtuális gépet hoz létre a csomóponton. Minden felhasználói kód a virtuális gépeken fut. Az Azure-beli virtuális gépek üzembe helyezésével kapcsolatos alapvető utasításokért lásd : Linux rendszerű virtuális gép futtatása az Azure-ban vagy Windows rendszerű virtuális gép futtatása az Azure-ban. A legtöbb üzembehelyezési folyamat megegyezik a két operációs rendszer (OS) esetében, de az operációsrendszer-specifikus eszközök, például a lemeztitkosítás eltérőek lehetnek.

A Felhőhöz készült Microsoft Defender használhatja a virtuális gépek javításkezeléséhez, valamint kártevőirtó eszközök üzembe helyezéséhez és monitorozásához. Másik lehetőségként saját vagy külső gyártótól származó javítási és kártevőirtó eszközöket is kezelhet, ami a meglévő infrastruktúrák Azure-ba való kiterjesztésekor vagy migrálásakor gyakori.

A Microsoft alapszintű elosztott szolgáltatásmegtagadási (DDoS) védelmet nyújt az Azure-platform részeként. A nyilvános végpontokkal rendelkező alkalmazások a Standard Azure DDoS Protectiont is használhatják a további védelemhez. A rendkívül érzékeny számítási feladatok azonban általában nem rendelkeznek nyilvános végpontokkal, és csak meghatározott helyekről érhetők el virtuális magánhálózaton (VPN) vagy bérelt vonalon keresztül.

N szintű architektúrák

Számos IaaS-alkalmazás több szintből áll, például webes, üzleti és adatszintből, amelyek több virtuális gépen futnak. Az n szintű alkalmazásarchitektúrák Azure-beli virtuális gépeken való üzembe helyezésének főbb szempontjai a következők:

- Magas rendelkezésre állás (HA). A HA-alkalmazásoknak az idő több mint 99,9%-ában elérhetővé kell lenniük. A különböző Azure rendelkezésre állási zónákban (AZ-kben) lévő rétegbeli virtuális gépek elhelyezése biztosítja a HA-t, mivel az AZ-k egy vagy több adatközpontra terjednek ki, és rugalmasságot biztosítanak az adatközpontok meghibásodása elleni ellenállás révén. Azok a régiók, amelyek nem támogatják az AZ-ket, rendelkezésre állási csoportokat (AS-eket) használhatnak, amelyek több elkülönített hardvercsomópont között osztják el a virtuális gépeket.

- Terheléselosztás. A terheléselosztók elosztják a forgalmat a virtuális gépek között, hogy kiegyensúlyozják a terhelést és a rugalmasságot, ha egy virtuális gép meghibásodik. Nincs szükség terheléselosztókra, ha az alkalmazás kezeli a terheléselosztást, és az egyes virtuális gépeket ismeri a hívó.

- Virtuális hálózatok. A virtuális hálózatok és alhálózatok szegmentálták a hálózatot, így egyszerűbb a biztonságkezelés és a speciális útválasztás.

- Tartománynévrendszer (DNS). Az Azure DNS magas rendelkezésre állású és biztonságos DNS-szolgáltatást biztosít. Az Azure DNS privát zónája lehetővé teszi egyéni tartományok használatát a virtuális hálózatokon belül.

Biztonsági mentés és visszaállítás

Az emberi hibák, a rosszindulatú adattörlések és a zsarolóprogramok elleni védelem érdekében legalább az adatrétegbeli virtuális gépekről kell biztonsági másolatot készítenie. Az Azure Backup biztonsági másolatot készíthet és visszaállíthat a titkosított virtuális gépekről , ha hozzáfér a titkosítási kulcsokhoz az Azure Key Vaultban.

A webes és üzleti szintek esetében a virtuálisgép-méretezési csoport automatikus méretezési szabályaival automatikusan megsemmisítheti a sérült virtuális gépeket, és új virtuálisgép-példányokat helyezhet üzembe egy alaprendszerképből.

Izolált számítási kapacitás

Minden Azure-csomóponton vagy hálózati végponton a hipervizor és egy speciális gyökér operációs rendszer gondoskodik arról, hogy a vendég virtuális gépek ne férhessenek hozzá a fizikai gazdakiszolgálóhoz, és a felhasználói kód csak vendég virtuális gépeken fut. Ez az elkülönítés megakadályozza, hogy a felhasználók nyers olvasási, írási vagy végrehajtási hozzáférést kapjanak a rendszerhez, és mérsékeljék az erőforrások megosztásának kockázatát. Az Azure a hipervizoron és egy fejlett virtuálisgép-elhelyezési algoritmuson keresztül védelmet nyújt az összes ismert oldalcsatornás támadással és zajos szomszéddal szemben. További információ: Számításelkülönítés.

A rendkívül érzékeny számítási feladatokhoz további védelmet adhat az oldalcsatornás támadások ellen izolált virtuális gépekkel vagy dedikált gazdagépekkel.

Izolált virtuális gépek

Az izolált virtuális gépek nagy méretű virtuális gépek, amelyek egy adott hardvertípushoz vannak elkülönítve, és egyetlen ügyfél számára vannak különítve. Izolált virtuálisgép-méret használata garantálja, hogy a virtuális gép az egyetlen, amely egy adott kiszolgálópéldányon fut. Az elkülönített virtuális gépek erőforrásait további feloszthatja a beágyazott virtuális gépek Azure-támogatás használatával.

Az izolált virtuális gépek minimális mérete 64 virtuális processzormag és 256 GiB memória. Ezek a virtuális gépek sokkal nagyobbak, mint amennyit a legtöbb n szintű alkalmazás igényel, és nagy költségterhelést okozhatnak. A többletterhelés csökkentése érdekében több alkalmazásszintet is futtathat egyetlen virtuális gépen beágyazott virtualizálással, illetve különböző folyamatokban vagy tárolókban. A rugalmasság érdekében továbbra is különböző virtuális gépeket kell üzembe helyeznie az AZ-ben, és demilitarizált zóna (DMZ) berendezéseket kell futtatnia külön virtuális gépeken. Ha gazdasági okokból több alkalmazást kombinál egy infrastruktúrán, az a szervezeti alkalmazás szegregációs szabályzataival is ütközhet.

Ahogy az Azure-régió képességei idővel bővülnek, az Azure egy éves értesítéssel eltávolíthatja bizonyos virtuálisgép-méretek elkülönítési garanciáit is.

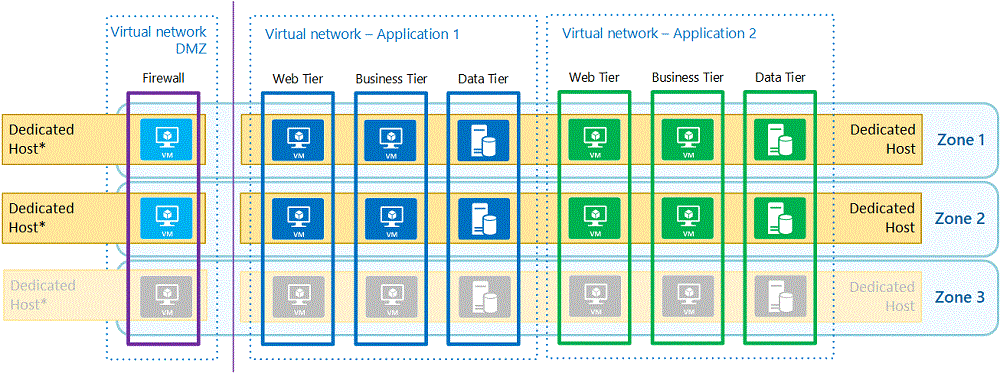

Azure Dedicated Hosts

Az Azure Dedikált gazdagép az előnyben részesített számítási elkülönítési megoldás a rendkívül érzékeny számítási feladatokhoz. A dedikált gazdagép egy olyan fizikai kiszolgáló, amelyet egy ügyfél több virtuális gép üzemeltetésére dedikált. A virtuális gépek elkülönítése mellett a dedikált gazdagépekkel szabályozhatja a karbantartást és a virtuális gépek elhelyezését a zajos szomszédok elkerülése érdekében.

A dedikált gazdagépek minimális mérete és sok más méretezési szempontja megegyezik az izolált virtuális gépekéval. A dedikált gazdagépek azonban különböző virtuális hálózatokban található virtuális gépeket üzemeltethetnek az alkalmazáselkülönítési szabályzatok kielégítése érdekében. A DMZ-beli virtuális gépeket továbbra is egy másik gazdagépen kell futtatnia, hogy megakadályozza a DMZ-ben lévő feltört virtuális gépek oldalcsatornás támadásait.

Titkosítás

Az adattitkosítás a számítási feladatok biztonságossá tételének fontos összetevője. A titkosítás kódolja az adatokat, így csak az arra jogosult fogadók tudják kulcs vagy tanúsítvány használatával dekódolni azokat. A titkosítás magában foglalja a lemeztitkosítást, az inaktív adatok titkosítását és a átviteli szintű biztonságot (TLS) a hálózatok közötti átvitel közbeni titkosításhoz.

Azure Key Vault

A titkosítási kulcsokat és a tanúsítványokat az Azure Key Vaultban, a Federal Information Processing Standards (FIPS) 140–2. szintű 2. szintjén érvényesített felhőalapú hardveres biztonsági modulban (HSM) tárolhatja. A Key Vaulthoz való hozzáférés engedélyezésének ajánlott eljárásait a Kulcstartóhoz való biztonságos hozzáférés című témakörben találhatja meg.

A Kulcstartóban lévő kulcsok védelméhez engedélyezheti a helyreállítható törlést, amely biztosítja, hogy a törölt kulcsok helyreállíthatók legyenek. További védelem érdekében biztonsági másolatot készíthet az egyes kulcsok egy titkosított fájlról , amellyel visszaállíthatja a kulcsokat, akár egy másik, ugyanazon a földrajzi régióban lévő Azure-régióba is.

Ha SQL Servert üzemeltet egy virtuális gépen, a Microsoft Azure Key Vault SQL Server Csatlakozás or használatával lekérheti a transzparens adattitkosításhoz (TDE), az oszlopszintű titkosításhoz (CLE) és a biztonsági mentési titkosításhoz szükséges kulcsokat. További információ: Azure Key Vault-integráció konfigurálása AZ SQL Serverhez Azure-beli virtuális gépeken.

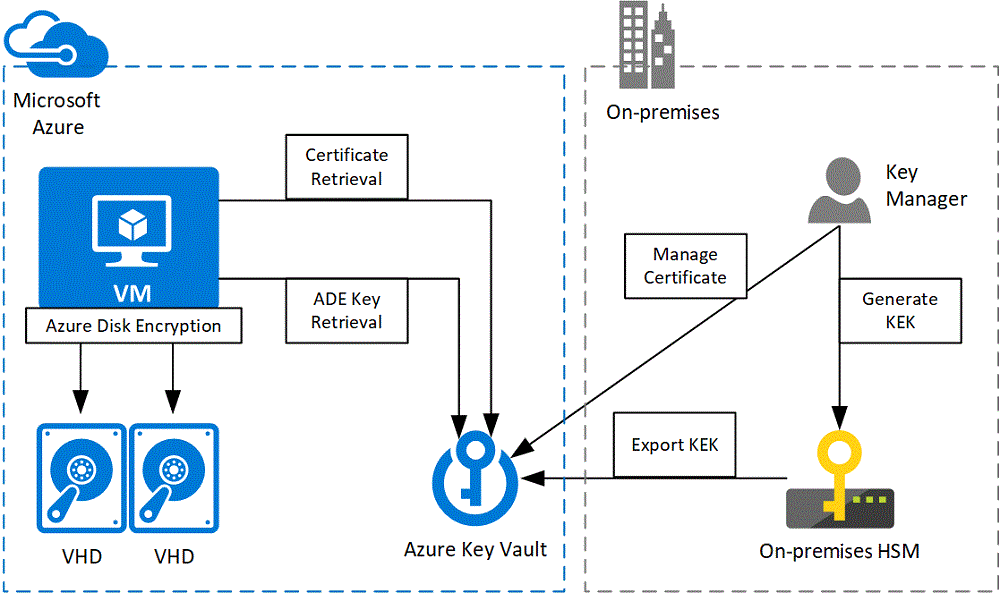

Azure Disk Encryption

Az Azure Disk Encryption egy BitLocker külső kulcsvédővel biztosítja az Azure-beli virtuális gépek operációs rendszerének és adatlemezeinek kötettitkosítását, és integrálható az Azure Key Vaulttal a lemeztitkosítási kulcsok és titkos kódok szabályozásához és kezeléséhez. Minden virtuális gép saját titkosítási kulcsokat hoz létre, és azOkat az Azure Key Vaultban tárolja. Az Azure Key Vault Azure Disk Encryption engedélyezéséhez való konfigurálásához tekintse meg az Azure Disk Encryption kulcstartójának létrehozását és konfigurálását.

A rendkívül érzékeny számítási feladatokhoz egy kulcstitkosítási kulcsot (KEK) is használnia kell egy további biztonsági réteghez. KEK megadásakor az Azure Disk Encryption ezzel a kulccsal csomagolja be a titkosítási titkos kulcsokat, mielőtt a Key Vaultba ír. Létrehozhat egy KEK-t az Azure Key Vaultban, de biztonságosabb módszer egy kulcs létrehozása a helyszíni HSM-ben, és importálni azt az Azure Key Vaultba. Ennek a megoldásnak a neve saját kulcs használata, angol betűszóval BYOK. Mivel az importált kulcsok nem hagyhatják el a HSM határát, a kulcs létrehozása a HSM-ben biztosítja, hogy teljes mértékben kézben tartsa a titkosítási kulcsokat.

A HSM által védett kulcsokkal kapcsolatos további információkért lásd : HSM által védett kulcsok létrehozása és átvitele az Azure Key Vaulthoz.

Hálózati forgalom titkosítása

Az olyan hálózati protokollok, mint a HTTPS, tanúsítványokkal titkosítják az átvitel alatt lévő adatokat. Az ügyfél–alkalmazás forgalom általában megbízható hitelesítésszolgáltatótól származó tanúsítványt használ. A belső alkalmazások használhatnak tanúsítványt egy belső hitelesítésszolgáltatótól vagy egy nyilvános hitelesítésszolgáltatótól, például a DigiCerttől vagy a GlobalSigntől. A rétegközi kommunikáció általában egy belső hitelesítésszolgáltató vagy egy önaláírt tanúsítvány által kibocsátott tanúsítványt használ. Az Azure Key Vault ezen tanúsítványtípusok bármelyikét el tudja fogadni. A különböző tanúsítványtípusok létrehozásáról további információt a Tanúsítványlétrehozási módszerek című témakörben talál.

Az Azure Key Vault képes önaláírt tanúsítvány-hitelesítésszolgáltatóként működni a rétegről rétegre irányuló forgalomhoz. A Key Vault virtuálisgép-bővítmény a megadott tanúsítványok figyelését és automatikus frissítését biztosítja a virtuális gépeken, a titkos kulccsal vagy anélkül, a használati esettől függően. A Key Vault virtuálisgép-bővítmény használatához tekintse meg a Linuxhoz készült Key Vault virtuálisgép-bővítményt vagy a Windowshoz készült Key Vault virtuálisgép-bővítményt.

A Key Vault olyan hálózati protokollokhoz is képes kulcsokat tárolni, amelyek nem használnak tanúsítványokat. Az egyéni számítási feladatokhoz szükség lehet egy egyéni szkriptbővítményre , amely lekéri a kulcsot a Key Vaultból, és tárolja az alkalmazás számára. Az alkalmazások a virtuális gép felügyelt identitását is használhatják a titkos kulcsok közvetlenül a Key Vaultból való lekéréséhez.

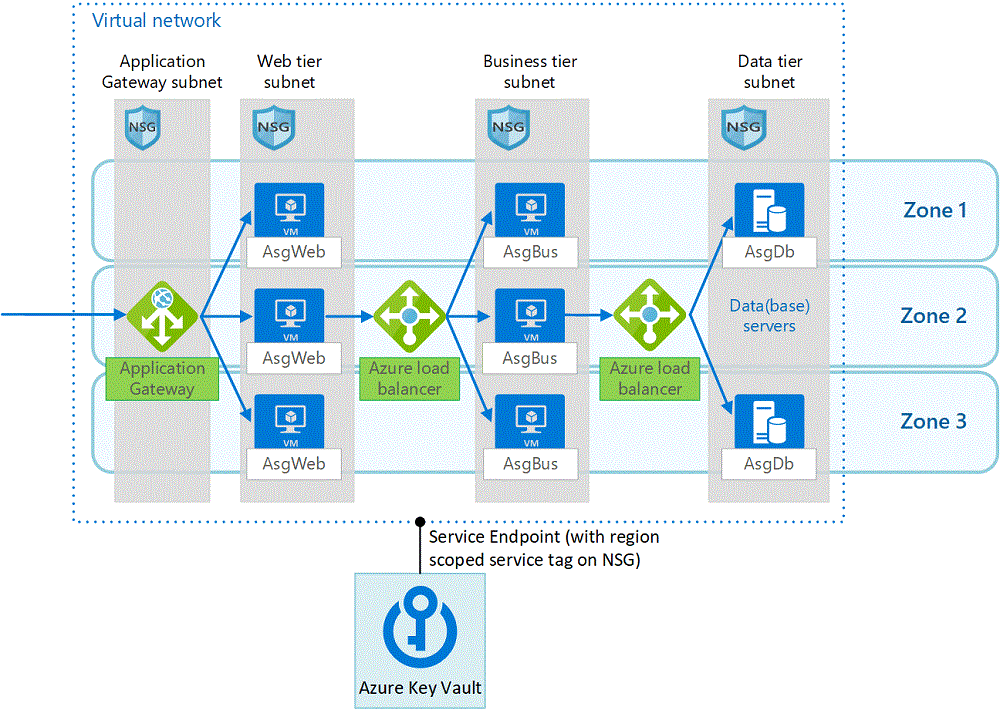

Hálózati biztonság

A hálózati biztonsági csoportok (NSG-k) szűrik az Azure-beli virtuális hálózatok erőforrásai közötti forgalmat. Az NSG biztonsági szabályai ip-címek és portok alapján engedélyezik vagy tiltják le az Azure-erőforrások felé vagy onnan érkező hálózati forgalmat. Alapértelmezés szerint az NSG-k blokkolják az internetről érkező bejövő forgalmat, de engedélyezik a virtuális gépekről az internetre irányuló kimenő kapcsolatokat. A véletlen kimenő forgalom megakadályozása érdekében adjon hozzá egy egyéni szabályt a lehető legalacsonyabb prioritással (4096) az összes bejövő és kimenő forgalom letiltásához. Ezután hozzáadhat magasabb prioritású szabályokat az adott forgalom engedélyezéséhez.

Az NSG-k folyamatrekordokat hoznak létre a meglévő kapcsolatokhoz, és engedélyezik vagy letiltják a kommunikációt a folyamatrekord kapcsolati állapota alapján. A folyamatrekord lehetővé teszi, hogy az NSG állapotalapú legyen. Ha például egy kimenő biztonsági szabályt ad meg bármely címre a 443-as porton keresztül, akkor a válaszhoz nem szükséges bejövő biztonsági szabályt is megadni. Csak akkor kell megadnia egy bejövő biztonsági szabályt, ha a kommunikációt külsőleg kezdeményezik.

A legtöbb Azure-szolgáltatás lehetővé teszi, hogy NSG helyett virtuális hálózati szolgáltatáscímkét használjon. A szolgáltatáscímkék egy Azure-szolgáltatás IP-címelőtagjainak egy csoportját jelölik, és segítenek minimalizálni a gyakori hálózati biztonsági szabályfrissítések összetettségét. Az Azure Key Vault szolgáltatáscímkéi lehetővé teszik, hogy a virtuális gépek tanúsítványokat, kulcsokat és titkos kulcsokat kérjenek le az Azure Key Vaultból.

A hálózati biztonság szabályozásának másik módja a virtuális hálózati forgalom útválasztása és a kényszerített bújtatás. Az Azure automatikusan hoz létre rendszerútvonalakat, és a virtuális hálózatban lévő egyes alhálózatokhoz rendeli az útvonalakat. Rendszerútvonalakat nem hozhat létre vagy távolíthat el, de egyes rendszerútvonalakat egyéni útvonalakkal felülbírálhat. Az egyéni útválasztás lehetővé teszi a forgalmat egy hálózati virtuális berendezésen (NVA) keresztül, például tűzfalon vagy proxyn keresztül, vagy elvetheti a nem kívánt forgalmat, amely hasonló hatással van a forgalom blokkolására egy NSG-vel.

Az Azure Firewallhoz hasonló NVA-k segítségével engedélyezheti, letilthatja és megvizsgálhatja a hálózati forgalmat. Az Azure Firewall egy felügyelt, magas rendelkezésre állású platform tűzfalszolgáltatás. Külső NVA-kat is üzembe helyezhet az Azure Marketplace-en. A magas rendelkezésre állású hálózati virtuális berendezések üzembe helyezéséről a magas rendelkezésre állású hálózati virtuális berendezések üzembe helyezéséről olvashat.

Alkalmazásbiztonsági csoportok

A virtuális hálózaton belüli alkalmazásszintek közötti forgalom szűréséhez használja az alkalmazásbiztonsági csoportokat (ASG-ket). Az ASG-k lehetővé teszik a hálózati biztonság konfigurálását az alkalmazás szerkezetének kiterjesztéseként, lehetővé téve a virtuális gépek csoportosítását és a csoportok alapján történő hálózati biztonsági szabályzatok meghatározását. A biztonsági szabályzatot nagy léptékben újra felhasználhatja anélkül, hogy manuálisan kezelnél explicit IP-címeket.

Mivel az ASG-k alhálózat helyett hálózati adapterre vannak alkalmazva, lehetővé teszik a mikroszegmentálást. Szigorúan szabályozhatja, hogy mely virtuális gépek beszélhetnek egymással, akár blokkolhatja is az azonos szinten lévő virtuális gépek közötti forgalmat, és egyszerűen karanténba helyezheti a virtuális gépeket azáltal, hogy eltávolítja az ASG-ket a virtuális gépről.

Hibrid hálózatok

A hibrid architektúrák helyszíni hálózatokat kötnek össze nyilvános felhőkkel, például az Azure-ral. A helyszíni hálózatokat többféleképpen is csatlakoztathatja az Azure-ban futó alkalmazásokhoz:

- Nyilvános végpont az interneten keresztül. Az identitásra, az átviteli szintű biztonságra (HTTPS) és az application gatewayre támaszkodva védheti az alkalmazást, akár tűzfallal is kombinálva. A rendkívül érzékeny számítási feladatok esetében azonban nem ajánlott nyilvános végpontot közzétenni az interneten keresztül.

- Azure- vagy külső VPN-átjáró. Helyszíni hálózatot azure-beli VPN-átjáróval csatlakoztathat az Azure-hoz. A forgalom továbbra is az interneten halad át, de egy TLS-t használó titkosított alagúton keresztül. Ha az Azure VPN Gateway nem támogatja, külső átjárót is futtathat egy virtuális gépen.

- ExpressRoute. Az ExpressRoute-kapcsolatok dedikált, privát kapcsolatot használnak egy külső kapcsolatszolgáltatón keresztül. A privát kapcsolat kiterjeszti a helyszíni hálózatot az Azure-ra, és skálázhatóságot és megbízható szolgáltatásiszint-szerződést (SLA) biztosít.

- ExpressRoute VPN-feladatátvétellel. Ez a beállítás normál körülmények között használja az ExpressRoute-t, de ha megszakad a kapcsolat az ExpressRoute-kapcsolatcsoportban, a vpn-kapcsolat megszakad, magasabb rendelkezésre állást biztosítva.

- VPN az ExpressRoute-on keresztül. Ez a beállítás a legjobb a rendkívül érzékeny számítási feladatokhoz. Az ExpressRoute egy privát kapcsolatcsoportot biztosít skálázhatósággal és megbízhatósággal, a VPN pedig egy további védelmi réteget biztosít, amely megszakítja a titkosított kapcsolatot egy adott Azure-beli virtuális hálózaton.

A hibrid kapcsolatok különböző típusai közötti választással kapcsolatos további útmutatásért tekintse meg a helyszíni hálózat Azure-hoz való csatlakoztatására szolgáló megoldás kiválasztása című témakört.

DMZ üzembe helyezése

Csatlakozás helyszíni és Azure-környezetek hozzáférést biztosítanak a helyszíni felhasználóknak az Azure-alkalmazásokhoz. A szegélyhálózat vagy a demilitarizált zóna (DMZ) további védelmet nyújt a rendkívül érzékeny számítási feladatok számára.

Az Azure és a helyszíni adatközpont közötti hálózati DMZ-hez hasonló architektúra az összes DMZ-t és alkalmazásszolgáltatást ugyanabban a virtuális hálózatban helyezi üzembe, NSG-szabályokkal és felhasználó által meghatározott útvonalakkal a DMZ és az alkalmazás alhálózatainak elkülönítéséhez. Ez az architektúra elérhetővé teheti a felügyeleti alhálózatot a nyilvános interneten keresztül, és akkor is kezelheti az alkalmazásokat, ha a helyszíni átjáró nem érhető el. A rendkívül érzékeny számítási feladatok esetében azonban csak törésüveg-forgatókönyv esetén szabad engedélyezni az átjáró megkerülését. Jobb megoldás az Azure Bastion használata, amely közvetlenül az Azure Portalról teszi lehetővé a hozzáférést, miközben korlátozza a nyilvános IP-címek expozícióját.

Igény szerinti (JIT) virtuálisgép-hozzáférést is használhat a távfelügyelethez, miközben korlátozza a nyilvános IP-címek expozícióját. A JIT virtuálisgép-hozzáféréssel az NSG alapértelmezés szerint blokkolja a távoli felügyeleti portokat, például a távoli asztali protokollt (RDP) és a biztonságos rendszerhéjat (SSH ). Kérésre a JIT virtuálisgép-hozzáférés csak egy adott időablakban, illetve adott IP-címhez vagy tartományhoz engedélyezi a portot. A JIT-hozzáférés olyan virtuális gépeken is működik, amelyek csak privát IP-címekkel rendelkeznek. Az Azure Bastion használatával letilthatja a virtuális gép felé tartó forgalmat, amíg a JIT virtuális gép hozzáférése engedélyezve nem lesz.

További alkalmazások üzembe helyezéséhez használhatja a küllős hálózati topológiát az Azure-ban, a központi virtuális hálózat DMZ-jével és a küllős virtuális hálózatokban lévő alkalmazásokkal. A központi virtuális hálózat tartalmazhat VPN- és/vagy ExpressRoute-átjárót, NVA tűzfalat, felügyeleti gazdagépeket, identitásinfrastruktúra és egyéb megosztott szolgáltatásokat. A küllős virtuális hálózatok virtuális társviszony-létesítéssel csatlakoznak a központhoz. Az Azure-beli virtuális hálózatok nem teszik lehetővé az átmenő útválasztást a központon keresztül egy küllőről a másikra. Küllős forgalom csak a központ tűzfalkészülékeinek használatával lehetséges. Ez az architektúra hatékonyan elkülöníti az alkalmazásokat egymástól.

Többrégiós üzembe helyezés

Az üzletmenet-folytonossághoz és a vészhelyreállításhoz több Azure-régióban is üzembe kell helyeznie az alkalmazást, ami hatással lehet az adattárolásra és a biztonságra. A többrégiós üzemelő példányok referenciaarchitektúrájáért lásd : N szintű alkalmazás futtatása több Azure-régióban a magas rendelkezésre állás érdekében.

Regionális párok

Az Azure-földrajz a világ egy meghatározott területe, amely legalább egy Azure-régiót tartalmaz, amelyek mindegyike egy vagy több adatközponttal rendelkezik. Minden Azure-régió egy régiópárban egy másik régióval van párosítva ugyanabban a földrajzi helyen. A regionális párok nem frissülnek egyszerre, és ha egy katasztrófa mindkét régiót érinti, az egyik régió prioritást élvez az online állapot visszaállításához. Az üzletmenet-folytonosság érdekében legalább regionális párokra kell telepítenie a rendkívül érzékeny alkalmazásokat, ha több régióban is üzembe helyez.

További részletekért lásd: Üzletmenet-folytonosság és vészhelyreállítás (BCDR): Azure-párosított régiók. Az Azure-ral való megfelelő adattárolás és -biztonság elérése című tanulmány az adattárolást és az adattárolási követelményeknek való megfelelést ismerteti.

Replikáció régiók között

Az IaaS-architektúrákban az adatok régiók közötti replikálása az alkalmazás feladata. A leggyakoribb replikációs forgatókönyv az adatbázis-kiszolgáló termékébe beépített adatbázis-replikációs technológiákat használja, például az SQL Server Always On rendelkezésre állási csoportjait, az Oracle Data Guardot vagy a MySQL-replikációt.

Az IaaS-adatbáziskiszolgálók közötti replikáció beállítása nem egyszerű, és figyelembe kell vennie az üzletmenet-folytonossági követelményeket. Az Olyan Azure-adatbázis-szolgáltatások, mint az Azure SQL Database, az Azure Database for MySQL és az Azure Cosmos DB megkönnyítik a régiók közötti replikációt, de előfordulhat, hogy nem felelnek meg a rendkívül érzékeny számítási feladatok biztonsági követelményeinek.

A többrégiós SQL Server- és Oracle-telepítésekkel kapcsolatos további információkért és útmutatásért lásd:

- Rendelkezésre állási csoport konfigurálása sql servert futtató Azure-beli virtuális gépeken különböző régiókban

- Vészhelyreállítás Egy Oracle Database 12c-adatbázishoz Azure-környezetben

Régiók közötti társviszony-létesítés

Globális virtuális hálózatok közötti társviszony-létesítéssel engedélyezheti a különböző régiókban található virtuális hálózatok közötti biztonságos kommunikációt. A globális társviszony ugyanúgy működik, mint a régión belüli társviszony-létesítés. A régiók közötti forgalom a Microsoft gerinchálózatán fut, nem lépi át az internetet, és el van különítve a többi forgalomtól. A nagyobb biztonság érdekében mindkét régióban üzembe helyezhet VPN NVA-kat, és felhasználó által megadott útvonalakkal kényszerítheti a régiók közötti forgalmat az NVA-kon keresztül, hasonlóan a DMZ üzembe helyezéséhez.

Feladatátvételi forgalom útválasztása

A nyilvános végpontokkal a Traffic Manager vagy az Azure Front Door használatával irányíthatja a forgalmat az aktív régióba vagy a legközelebbi régióba egy aktív-aktív feladatátvételi konfigurációban. A Traffic Managernek és az Azure Front Doornak azonban nyilvános végpontokra van szüksége a rendelkezésre állás figyeléséhez, és a hozzájuk tartozó DNS-bejegyzések nyilvánosak. A rendkívül érzékeny számítási feladatok esetében az alternatív megoldás a DNS helyszíni üzembe helyezése, és a bejegyzések módosítása az aktív régióra feladatátvétel céljából.

Felügyelet és irányítás

A rendkívül érzékeny IaaS-alkalmazások biztonságossá tételéhez nem csupán a megfelelő architektúrák üzembe helyezésére és a hálózati biztonsági szabályok implementálására van szükség. Mivel a felhőkörnyezetek könnyen módosíthatók, különösen fontos, hogy a módosítások csak bizonyos engedélyekkel és a biztonsági szabályzatok határain belül történjenek. Meg kell akadályoznia például, hogy egy rosszindulatú szereplő módosítson egy hálózati biztonsági szabályt, hogy engedélyezze az internetről érkező forgalmat.

Ha számítási feladatokat szeretne üzembe helyezni az Azure-ban, egy vagy több felügyeleti fiókra van szüksége. A felügyeleti fiókok védelme kritikus fontosságú a számítási feladatok biztonságossá tételéhez. További információ: Biztonságos emelt szintű hozzáférés hibrid és felhőbeli üzemelő példányokhoz a Microsoft Entra ID-ban.

A felügyeleti alhálózat erőforrásaival csak azoknak a felhasználóknak biztosítson hozzáférést az alkalmazásszinthez, akiknek ezt a szintet kezelnie kell. Használhatja például a Microsoft Identity Managert a Microsoft Entra-azonosítóval. A natív felhőbeli forgatókönyvek esetében azonban előnyben részesíti a Microsoft Entra Privileged Identity Management (PIM) szolgáltatást.

Az Azure-szerepkörök és szabályzatok szabályozásának számos más módja is van:

- Az Azure-erőforrások azure-beli szerepköralapú hozzáférés-vezérlése (Azure RBAC) lehetővé teszi beépített vagy egyéni szerepkörök hozzárendelését a felhasználókhoz, így csak a szükséges jogosultságokkal rendelkeznek. Az Azure RBAC és a PIM kombinálásával olyan auditált jóváhagyási munkafolyamatot valósíthat meg, amely korlátozott ideig emeli a jogosultságokat.

- A szabályzatok vállalati szabályokat, szabványokat és SLA-kat kényszerítenek ki. Az Azure Policy egy Azure-szolgáltatás, amely szabályzatokat hoz létre, rendel hozzá és kezel, és kiértékeli az erőforrásokat a szabályzatoknak való megfelelőség szempontjából.

- Az Azure Blueprints szerepkör-hozzárendeléseket, szabályzat-hozzárendeléseket és üzembehelyezési sablonokat kombinálva olyan replikálható Azure-erőforrásokat határoz meg, amelyek implementálják és követik a szervezet szabványait, mintáit és követelményeit. A tervek deklaratív módon vezényelik az erőforrássablonok és más összetevők üzembe helyezését. Létrehozhat terveket saját maga, vagy használhatja a meglévő terveket. Az ISO 27001 Megosztott szolgáltatások tervrajza például egy megosztott szolgáltatási központot helyez üzembe, amelyet módosíthatja, és a szervezet igényeire is kiterjeszthet.

Figyelés

Felhőhöz készült Microsoft Defender figyelést és riasztásokat biztosít, amelyek segítenek a környezet biztonságának fenntartásában. Az ingyenes szolgáltatás automatikusan ellenőrzi az olyan biztonsági réseket, mint a hiányzó operációsrendszer-javítások, a biztonsági helytelen konfiguráció és az alapvető hálózati biztonság. A standard fizetős verzió további funkciókat biztosít, például viselkedéselemzést, adaptív hálózatmegerősítést és JIT virtuálisgép-hozzáférést. A funkciók teljes listáját a gépek funkciólefedettségével kapcsolatos cikkben találja. Felhőhöz készült Defender más erőforrások, például az Azure Key Vault veszélyforrások elleni védelmét is biztosítja.

További monitorozáshoz és elemzéshez használhatja az Azure Monitort . Az identitás és a hozzáférés monitorozásához átirányíthatja a Microsoft Entra tevékenységnaplóit az Azure Monitorba. Emellett monitorozhatja a virtuális gépeket, a hálózatokat és az Azure Firewallt, és nagy teljesítményű naplóbekérdezési képességgel elemezheti az importált naplókat. Az Azure Monitort integrálhatja a Biztonsági információ és eseménykezelő (SIEM) szolgáltatással, amely lehet külső SIEM vagy Microsoft Sentinel.

Kapcsolódó erőforrások

- Az n szintű architektúrákkal kapcsolatos további információkért lásd : Linux n szintű alkalmazás az Azure-ban az Apache Cassandra használatával.

- Az Azure Key Vault virtuálisgép-bővítmény használatáról a Key Vaultban tárolt SSL-tanúsítványokkal rendelkező Windows rendszerű virtuális gépek webkiszolgálóinak védelme az Azure-ban című témakörben olvashat bővebben.

- További információ az Azure Disk Encryptionről: Azure Disk Encryption linuxos virtuális gépekhez vagy Azure Disk Encryption Windows rendszerű virtuális gépekhez.

- Az Azure hálózati biztonságáról további információt az Azure hálózati biztonsági áttekintésében talál.