Guida introduttiva: Aggiungere l'autenticazione dell'app all'app Web in esecuzione nel servizio app Azure

Informazioni su come abilitare l'autenticazione per l'app Web in esecuzione nel Servizio app di Azure e limitare l'accesso agli utenti dell'organizzazione.

In questa esercitazione apprenderai a:

- Configurare l'autenticazione per l'app Web.

- Limitare l'accesso all'app Web agli utenti dell'organizzazione usando Microsoft Entra come provider di identità.

Autenticazione automatica fornita da servizio app

servizio app fornisce supporto predefinito per l'autenticazione e l'autorizzazione, in modo da poter accedere agli utenti senza codice nell'app Web. L'uso del modulo facoltativo di autenticazione/autorizzazione servizio app semplifica l'autenticazione e l'autorizzazione per l'app. Quando si è pronti per l'autenticazione e l'autorizzazione personalizzati, si crea questa architettura.

L'autenticazione del servizio app fornisce:

- Attivare e configurare facilmente le impostazioni di portale di Azure e app.

- Non sono necessari SDK, linguaggi specifici o modifiche al codice dell'applicazione.

- Sono supportati diversi provider di identità:

- Microsoft Entra

- Account Microsoft

Quando il modulo di autenticazione/autorizzazione è abilitato, ogni richiesta HTTP in ingresso passa attraverso di essa prima di essere gestita dal codice dell'app. Per altre informazioni, vedere Autenticazione e autorizzazione nel servizio app Azure.

1. Prerequisiti

Se non si ha una sottoscrizione di Azure, creare un account Azure gratuito prima di iniziare.

2. Creare e pubblicare un'app Web in servizio app

Per questa esercitazione è necessaria un'app Web distribuita nel servizio app. È possibile usare un'app Web esistente oppure seguire una delle guide introduttive per creare e pubblicare una nuova app Web in servizio app:

Indipendentemente dal fatto che si usi un'app Web esistente o ne crei una nuova, tenere presente quanto segue:

- Nome dell'app Web.

- Gruppo di risorse in cui viene distribuita l'app Web.

Questi nomi saranno necessari nel corso di questa esercitazione.

3. Configurare l'autenticazione e l'autorizzazione

Dopo aver eseguito un'app Web in servizio app, abilitare l'autenticazione e l'autorizzazione. Si usa Microsoft Entra come provider di identità. Per altre informazioni, vedere Configurare l'autenticazione di Microsoft Entra per l'applicazione servizio app.

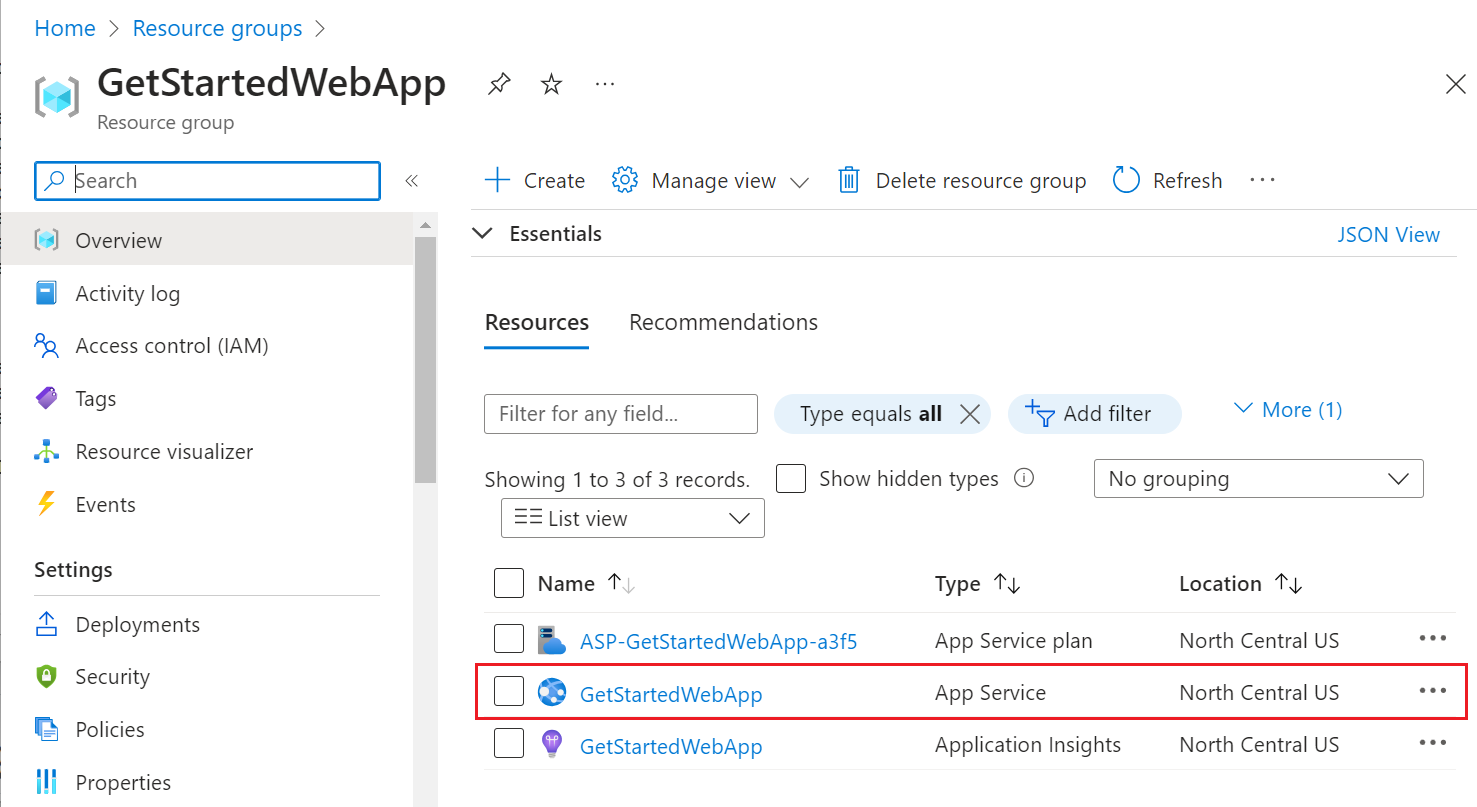

Nel menu del portale di Azure selezionare Gruppi di risorse oppure cercare e selezionare Gruppi di risorse in una pagina qualsiasi.

In Gruppi di risorse cercare e selezionare il gruppo di risorse desiderato. In Panoramica selezionare la pagina di gestione dell'app.

Nel menu a sinistra dell'app selezionare Autenticazione e quindi Aggiungi provider di identità.

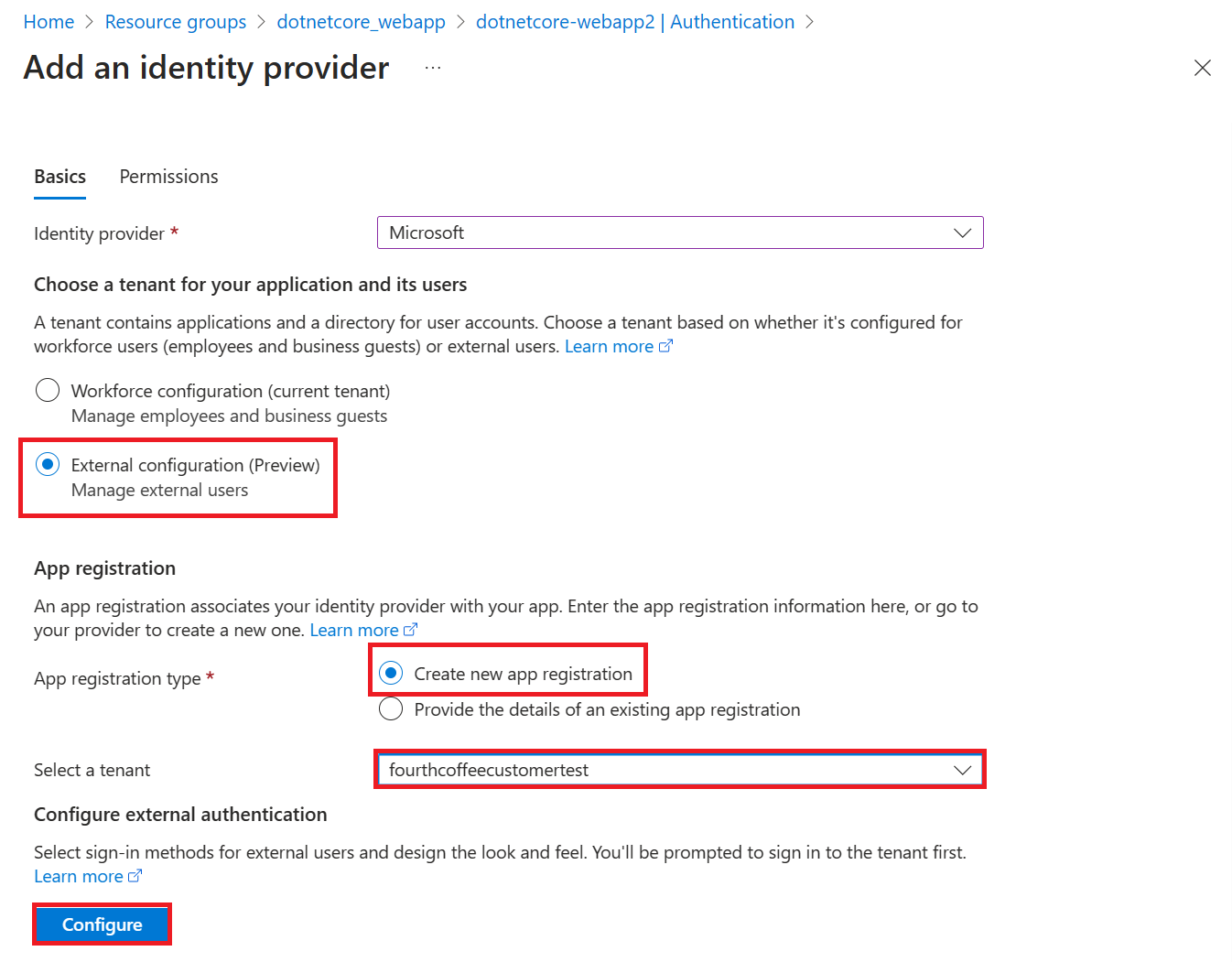

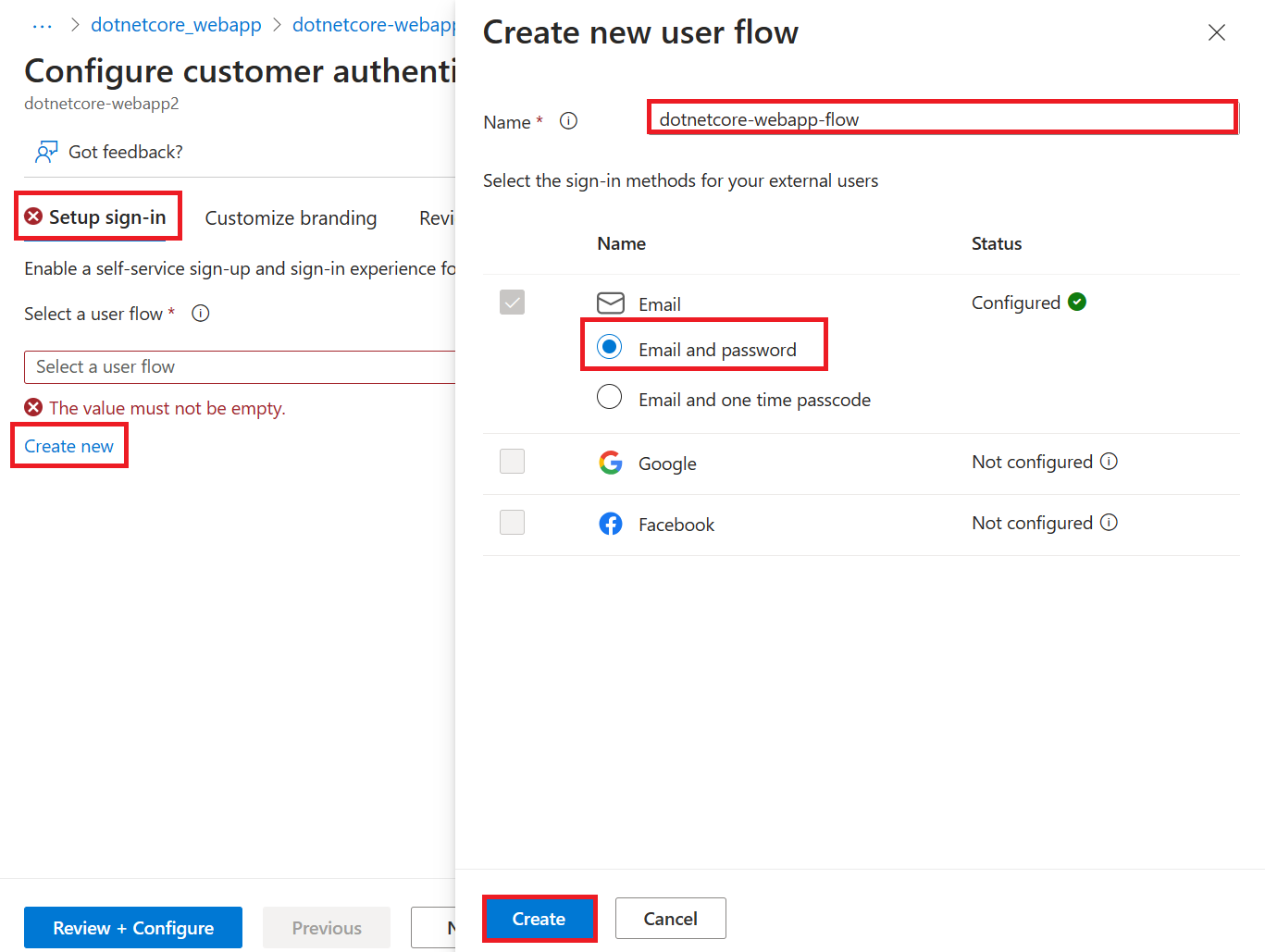

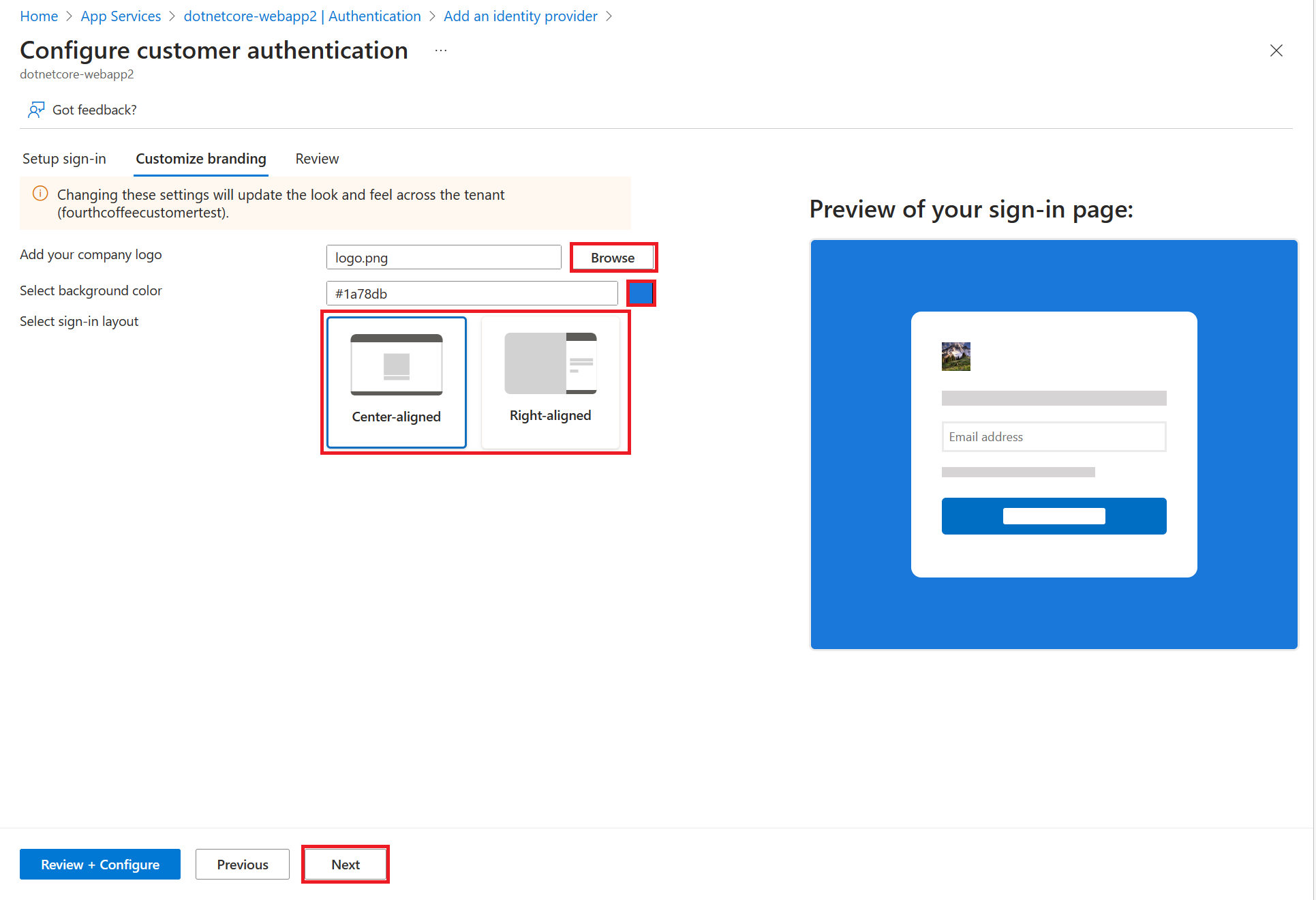

Nella pagina Aggiungi un provider di identità selezionare Microsoft come provider di identità per accedere alle identità Microsoft e Microsoft Entra.

In Tipo di tenant selezionare Configurazione forza lavoro (tenant corrente) per dipendenti e guest aziendali.

Per Tipo di registrazione>dell'app Selezionare Crea nuova registrazione app per creare una nuova registrazione dell'app in Microsoft Entra.

Aggiungere un nome per la registrazione dell'app, un nome visualizzato pubblico.

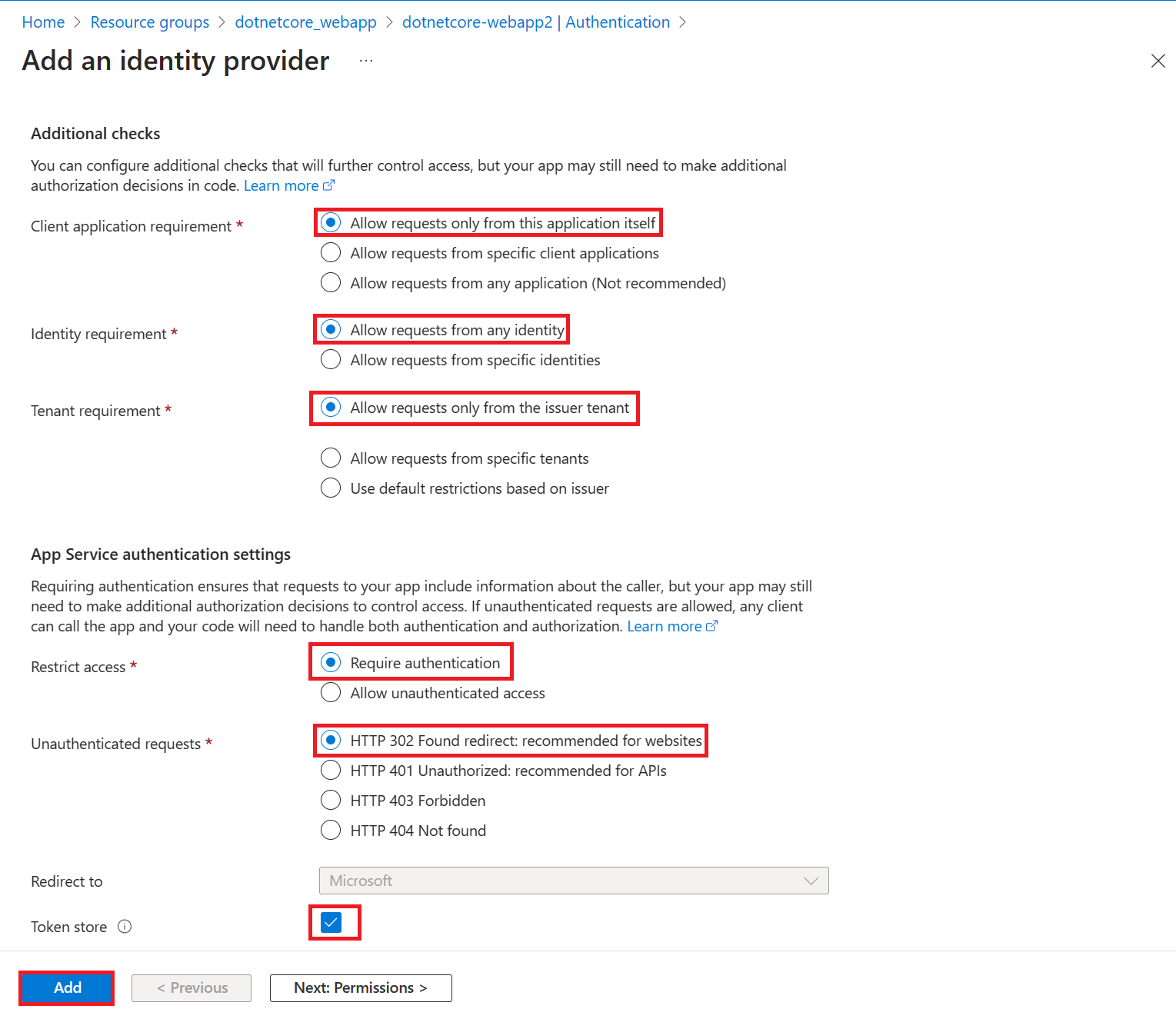

Per Registrazione>app Tipi di account supportati selezionare Tenant singolo tenant corrente in modo che solo gli utenti dell'organizzazione possano accedere all'app Web.

Nella sezione servizio app impostazioni di autenticazione lasciare l'opzione Autenticazione impostata su Richiedi autenticazione e Richieste non autenticate impostate su HTTP 302 Trovato reindirizzamento: consigliato per i siti Web.

Nella parte inferiore della pagina Aggiungi un provider di identità selezionare Aggiungi per abilitare l'autenticazione per l'app Web.

A questo punto si dispone di un'app protetta tramite l'autenticazione e l'autorizzazione del servizio app.

Nota

Per consentire gli account di altri tenant, modificare l'URL dell'autorità emittente in 'https://login.microsoftonline.com/common/v2.0' modificando il provider di identità dal pannello 'Autenticazione'.

4. Verificare l'accesso limitato all'app Web

Quando è stato abilitato il modulo di autenticazione/autorizzazione servizio app nella sezione precedente, è stata creata una registrazione dell'app nel tenant della forza lavoro o del cliente (esterno). Il nome visualizzato della registrazione app corrisponde a quello dell'app Web.

Per controllare le impostazioni, accedere all'interfaccia di amministrazione di Microsoft Entra come almeno uno sviluppatore di applicazioni. Se necessario, usare l'icona Impostazioni nel menu in alto per passare al tenant del cliente (esterno) con l'app Web dal menu Sottoscrizioni directory + . Quando si è nel tenant corretto:

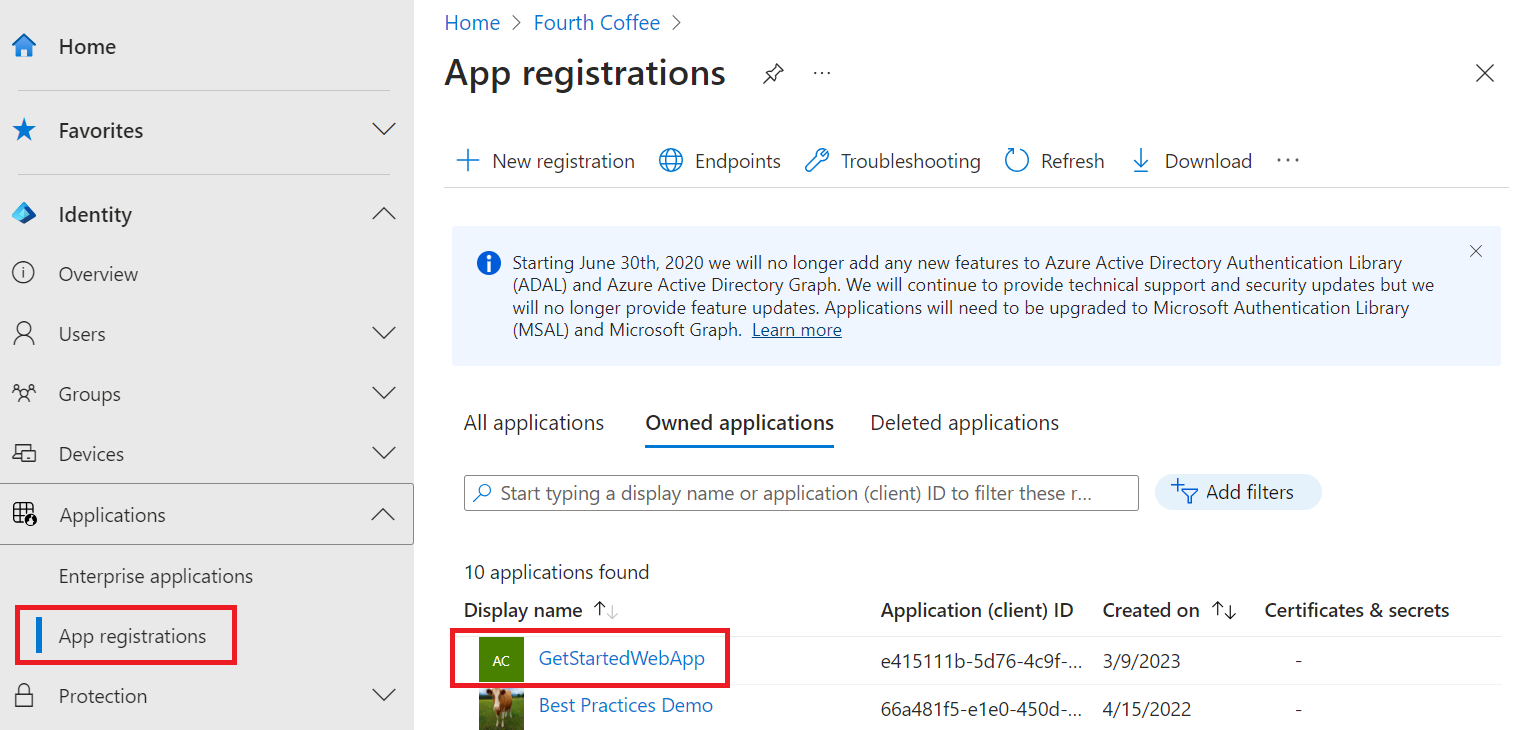

Passare a Applicazioni> di identità>Registrazioni app e selezionare Applicazioni> Registrazioni app dal menu.

Selezionare la registrazione app creata in precedenza.

Nella panoramica verificare che l'opzione Tipi di account supportati sia impostata su Solo l'organizzazione personale.

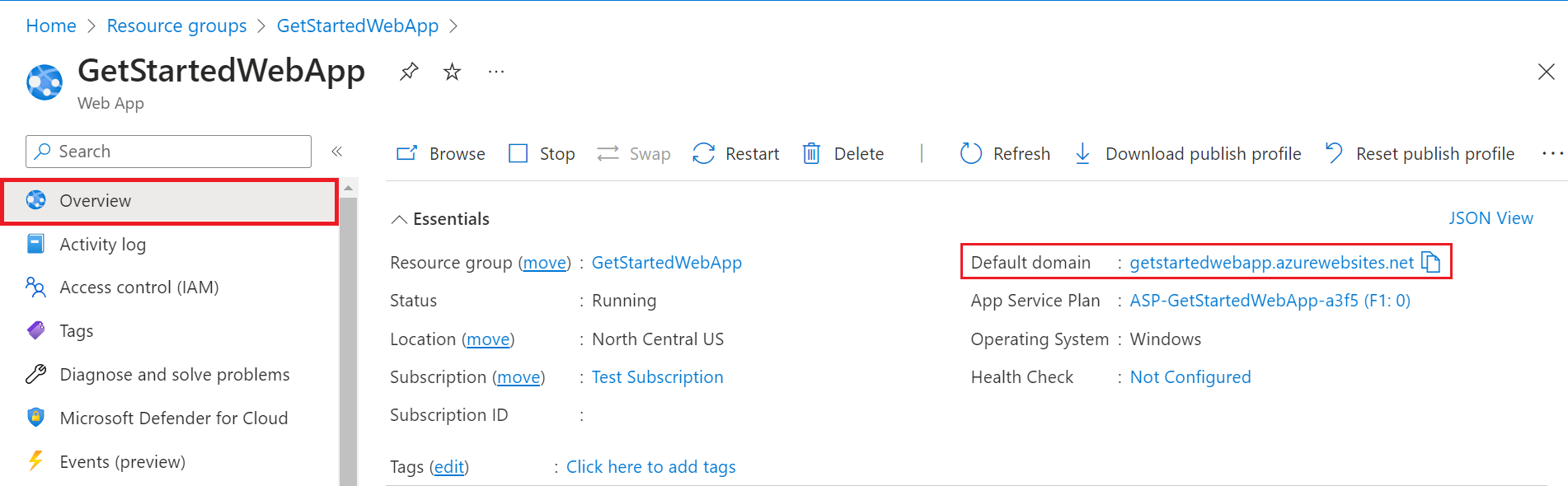

Per verificare che l'accesso all'app sia limitato agli utenti dell'organizzazione, passare a Panoramica dell'app Web e selezionare il collegamento Dominio predefinito. In alternativa, avviare un browser in modalità in incognito o privato e passare a

https://<app-name>.azurewebsites.net.

Si dovrebbe essere indirizzati a una pagina di accesso protetta per verificare che gli utenti non autenticati non siano autorizzati ad accedere al sito.

Eseguire l'accesso come utente nell'organizzazione per ottenere l'accesso al sito. Si può anche avviare un nuovo browser e provare ad accedere con un account personale per verificare che gli utenti esterni all'organizzazione non siano autorizzati ad accedere.

5. Pulire le risorse

Se sono stati completati tutti i passaggi di questa esercitazione in più parti, sono stati creati un servizio app, un piano di hosting del servizio app e un account di archiviazione in un gruppo di risorse. È stata creata anche una registrazione dell'app in Microsoft Entra ID. Quando non sono più necessarie, eliminare le risorse e la registrazione per non continuare ad accumulare costi.

In questa esercitazione apprenderai a:

- Eliminare le risorse di Azure create durante l'esercitazione.

Eliminare il gruppo di risorse

Nel portale di Azure selezionare Gruppi di risorse dal menu del portale e selezionare il gruppo di risorse contenente il servizio app e il piano di servizio app.

Fare clic su Elimina gruppo di risorse per eliminare il gruppo e tutte le risorse al suo interno.

L'esecuzione di questo comando potrebbe richiedere diversi minuti.

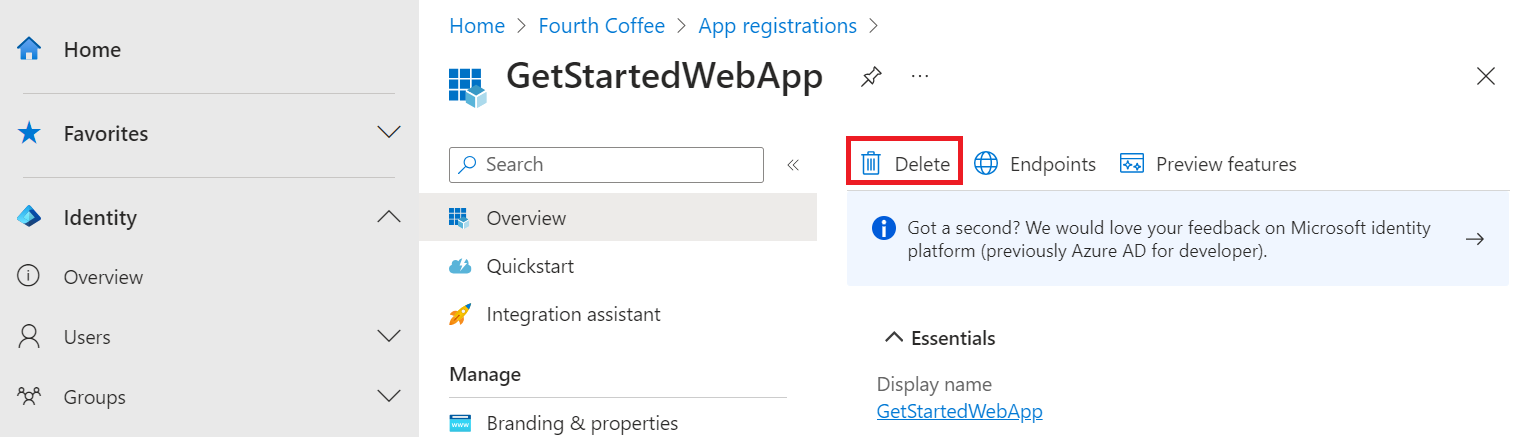

Eliminare la registrazione app

Nell'interfaccia di amministrazione di Microsoft Entra selezionare Applicazioni> Registrazioni app. Selezionare quindi l'applicazione creata.

Nella panoramica della registrazione app selezionare Elimina.

Passaggi successivi

Questa esercitazione ha descritto come:

- Configurare l'autenticazione per l'app Web.

- Limitare l'accesso all'app Web agli utenti dell'organizzazione.