Applicare l'autenticazione a più fattori Di Microsoft Entra per Desktop virtuale Azure usando l'accesso condizionale

Importante

Se si visita questa pagina dalla documentazione di Desktop virtuale Azure (versione classica), assicurarsi di tornare alla documentazione di Desktop virtuale Azure (versione classica) al termine.

Gli utenti possono accedere a Desktop virtuale Azure da qualsiasi posizione usando dispositivi e client diversi. Esistono tuttavia alcune misure da adottare per mantenere sicuro l'ambiente e gli utenti. L'uso di Microsoft Entra multifactor authentication (MFA) con Desktop virtuale Azure richiede agli utenti durante il processo di accesso un'altra forma di identificazione oltre al nome utente e alla password. È possibile applicare l'autenticazione a più fattori per Desktop virtuale Azure usando l'accesso condizionale e configurare anche se si applica al client Web, alle app per dispositivi mobili, ai client desktop o a tutti i client.

Quando un utente si connette a una sessione remota, deve eseguire l'autenticazione al servizio Desktop virtuale Azure e all'host sessione. Se l'autenticazione a più fattori è abilitata, viene usata per la connessione al servizio Desktop virtuale Azure e all'utente viene richiesto l'account utente e una seconda forma di autenticazione, allo stesso modo dell'accesso ad altri servizi. Quando un utente avvia una sessione remota, è necessario un nome utente e una password per l'host sessione, ma questo è facile per l'utente se l'accesso Single Sign-On (SSO) è abilitato. Per altre informazioni, vedere Metodi di autenticazione.

La frequenza con cui un utente viene richiesto di ripetere l'autenticazione dipende dalle impostazioni di configurazione della durata della sessione di Microsoft Entra. Ad esempio, se il dispositivo client Windows è registrato con l'ID Microsoft Entra, riceve un token di aggiornamento primario (PRT) da usare per l'accesso Single Sign-On (SSO) tra le applicazioni. Una volta rilasciato, un token di aggiornamento primario è valido per 14 giorni e viene rinnovato continuamente fino a quando l'utente usa attivamente il dispositivo.

Durante la memorizzazione delle credenziali è utile, può anche rendere le distribuzioni per scenari aziendali che usano dispositivi personali meno sicuri. Per proteggere gli utenti, è possibile assicurarsi che il client richieda più frequentemente le credenziali di autenticazione a più fattori di Microsoft Entra. È possibile usare l'accesso condizionale per configurare questo comportamento.

Informazioni su come applicare l'autenticazione a più fattori per Desktop virtuale Azure e, facoltativamente, configurare la frequenza di accesso nelle sezioni seguenti.

Prerequisiti

Di seguito sono riportate le informazioni necessarie per iniziare:

- Assegnare agli utenti una licenza che include Microsoft Entra ID P1 o P2.

- Un gruppo Microsoft Entra con gli utenti di Desktop virtuale Azure assegnati come membri del gruppo.

- Abilitare l'autenticazione a più fattori Di Microsoft Entra.

Creare criteri di accesso condizionale

Ecco come creare criteri di accesso condizionale che richiedono l'autenticazione a più fattori durante la connessione a Desktop virtuale Azure:

Accedere al portale di Azure come amministratore globale, amministratore della sicurezza o amministratore accesso condizionale.

Nella barra di ricerca digitare Accesso condizionale Microsoft Entra e selezionare la voce del servizio corrispondente.

Nella panoramica selezionare Crea nuovi criteri.

Assegnare un nome ai criteri. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

In Assegnazioni>Utenti selezionare 0 utenti e gruppi selezionati.

Nella scheda Includi selezionare Seleziona utenti e gruppi e selezionare Utenti e gruppi, quindi in Seleziona selezionare 0 utenti e gruppi selezionati.

Nel nuovo riquadro visualizzato cercare e scegliere il gruppo che contiene gli utenti di Desktop virtuale Azure come membri del gruppo, quindi selezionare Seleziona.

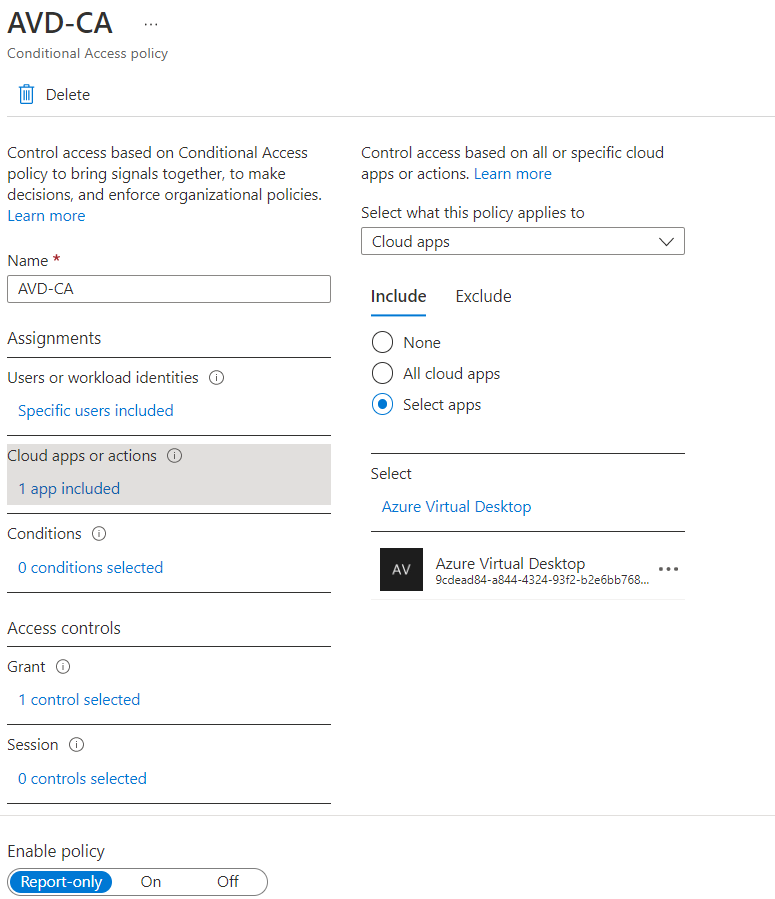

In Assegnazioni>Risorse di destinazione selezionare Nessuna risorsa di destinazione selezionata.

Nella scheda Includi selezionare Seleziona app, quindi in Seleziona selezionare Nessuno.

Nel nuovo riquadro visualizzato cercare e selezionare le app necessarie in base alle risorse che si sta tentando di proteggere. Selezionare la scheda pertinente per lo scenario. Quando si cerca un nome di applicazione in Azure, usare termini di ricerca che iniziano con il nome dell'applicazione in ordine anziché parole chiave che il nome dell'applicazione contiene in ordine non corretto. Ad esempio, quando si vuole usare Desktop virtuale Azure, è necessario immettere "Azure Virtual" in tale ordine. Se si immette "virtual", la ricerca non restituisce l'applicazione desiderata.

Per Desktop virtuale Azure (basato su Azure Resource Manager), è possibile configurare l'autenticazione a più fattori in queste diverse app:

Desktop virtuale Azure (ID app 9cdead84-a844-4324-93f2-b2e6bb768d07), che si applica quando l'utente sottoscrive Desktop virtuale Azure, esegue l'autenticazione al gateway Desktop virtuale Azure durante una connessione e quando le informazioni di diagnostica vengono inviate al servizio dal dispositivo locale dell'utente.

Suggerimento

Il nome dell'app era precedentemente Desktop virtuale Windows. Se il provider di risorse Microsoft.DesktopVirtualization è stato registrato prima della modifica del nome visualizzato, l'applicazione verrà denominata Desktop virtuale Windows con lo stesso ID app di Desktop virtuale Azure.

- Desktop remoto Microsoft (ID app a4a365df-50f1-4397-bc59-1a1564b8bb9c) e Windows Cloud Login (ID app 270efc09-cd0d-444b-a71f-39af4910ec45). Questi si applicano quando l'utente esegue l'autenticazione all'host sessione quando è abilitato l'accesso Single Sign-On . È consigliabile associare i criteri di accesso condizionale tra queste app e l'app Desktop virtuale Azure, ad eccezione della frequenza di accesso.

Importante

I client usati per accedere a Desktop virtuale Azure usano l'app Desktop remoto Microsoft Entra ID per eseguire l'autenticazione all'host sessione oggi. Una modifica imminente eseguirà la transizione dell'autenticazione all'app Windows Cloud Login Entra ID. Per garantire una transizione uniforme, è necessario aggiungere entrambe le app Entra ID ai criteri della CA.

Importante

Non selezionare l'app denominata Azure Virtual Desktop Azure Resource Manager Provider (ID app 50e95039-b200-4007-bc97-8d5790743a63). Questa app viene usata solo per il recupero del feed utente e non deve avere l'autenticazione a più fattori.

Dopo aver selezionato le app, selezionare Seleziona.

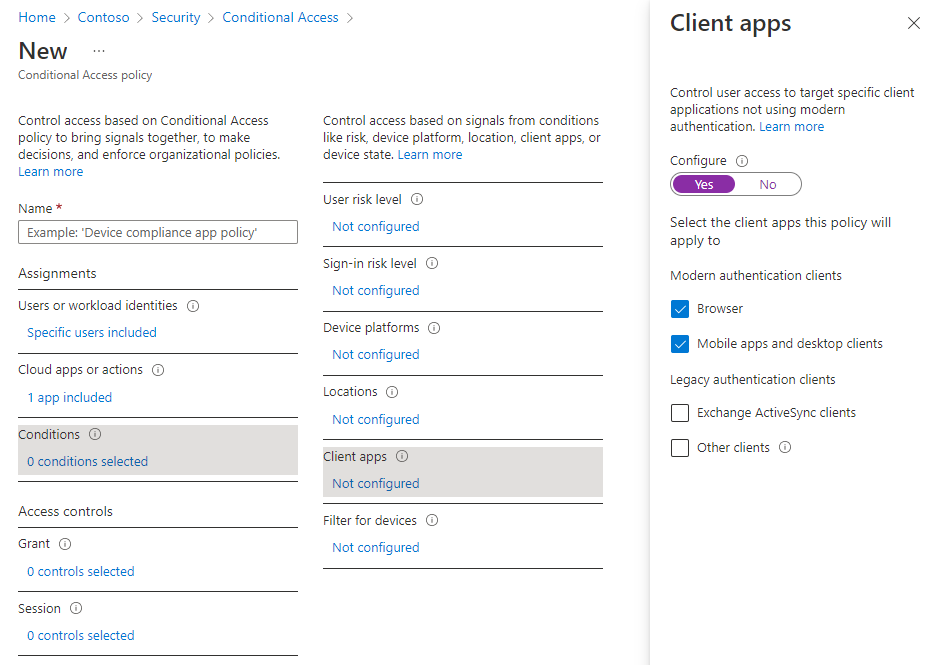

In Condizioni assegnazioni>selezionare 0 condizioni.

In App client selezionare Non configurato.

Nel nuovo riquadro visualizzato, per Configura, selezionare Sì.

Selezionare le app client a cui si applica questo criterio:

- Selezionare Browser se si vogliono applicare i criteri al client Web.

- Selezionare App per dispositivi mobili e client desktop se si vogliono applicare i criteri ad altri client.

- Selezionare entrambe le caselle di controllo se si vogliono applicare i criteri a tutti i client.

- Deselezionare i valori per i client di autenticazione legacy.

Dopo aver selezionato le app client a cui si applica questo criterio, selezionare Fine.

In Controlli>di accesso Concedi selezionare 0 controlli selezionati.

Nel nuovo riquadro visualizzato selezionare Concedi accesso.

Selezionare Richiedi autenticazione a più fattori e quindi selezionare Seleziona.

Nella parte inferiore della pagina impostare Abilita criteri su Sì e selezionare Crea.

Nota

Quando si usa il client Web per accedere a Desktop virtuale Azure tramite il browser, il log elenca l'ID app client come a85cf173-4192-42f8-81fa-777a763e6e2c (client Desktop virtuale Azure). Ciò è dovuto al fatto che l'app client è collegata internamente all'ID app server in cui sono stati impostati i criteri di accesso condizionale.

Suggerimento

Alcuni utenti potrebbero visualizzare un prompt intitolato Stay signed in to all your apps if the Windows device they're using is not already registered with Microsoft Entra ID (Mantieni l'accesso a tutte le tue app se il dispositivo Windows in uso non è già registrato con Microsoft Entra ID). Se deselezionano Consenti all'organizzazione di gestire il dispositivo e selezionare No, accedere solo a questa app, potrebbe essere richiesto di eseguire l'autenticazione più frequentemente.

Configurare la frequenza di accesso

I criteri di frequenza di accesso consentono di impostare il periodo di tempo dopo il quale un utente deve di nuovo dimostrare la propria identità quando si accede alle risorse basate su Microsoft Entra. Ciò consente di proteggere l'ambiente ed è particolarmente importante per i dispositivi personali, in cui il sistema operativo locale potrebbe non richiedere l'autenticazione a più fattori o non bloccarsi automaticamente dopo l'inattività.

I criteri di frequenza di accesso comportano un comportamento diverso in base all'app Microsoft Entra selezionata:

| Nome dell'app | ID app | Comportamento |

|---|---|---|

| Desktop virtuale Azure | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Applica la riautenticazione quando un utente sottoscrive Desktop virtuale Azure, aggiorna manualmente l'elenco delle risorse ed esegue l'autenticazione al gateway Desktop virtuale Azure durante una connessione. Una volta terminato il periodo di riautenticazione, l'aggiornamento del feed in background e il caricamento della diagnostica hanno esito negativo finché un utente non completa l'accesso interattivo successivo a Microsoft Entra. |

| Desktop remoto Microsoft Accesso a Windows Cloud |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

Applica la riautenticazione quando un utente accede a un host di sessione quando è abilitato l'accesso Single Sign-On . Entrambe le app devono essere configurate insieme perché i client di Desktop virtuale Azure passeranno presto dall'uso dell'app Desktop remoto Microsoft all'app Di accesso al cloud di Windows per l'autenticazione all'host di sessione. |

Per configurare il periodo di tempo dopo il quale viene chiesto a un utente di eseguire di nuovo l'accesso:

- Aprire il criterio creato in precedenza.

- In Controlli di>accesso Sessione selezionare 0 controlli selezionati.

- Nel riquadro Sessione selezionare Frequenza di accesso.

- Selezionare Riautenticazione periodica o Ogni volta.

- Se si seleziona Riautenticazione periodica, impostare il valore per il periodo di tempo dopo il quale viene chiesto a un utente di eseguire di nuovo l'accesso e quindi selezionare Seleziona. Ad esempio, impostando il valore su 1 e l'unità su Ore, è necessaria l'autenticazione a più fattori se una connessione viene avviata più di un'ora dopo l'ultima.

- L'opzione Ogni volta è attualmente disponibile in anteprima pubblica ed è supportata solo se applicata alle app di accesso Desktop remoto Microsoft e Windows Cloud Login quando l'accesso Single Sign-On è abilitato per il pool di host. Se si seleziona Ogni volta, agli utenti viene richiesto di ripetere l'autenticazione dopo un periodo compreso tra 5 e 15 minuti dopo l'ultima autenticazione per le app di accesso Desktop remoto Microsoft e Windows Cloud Login.

- Nella parte inferiore della pagina selezionare Salva.

Nota

- La riautenticazione avviene solo quando un utente deve eseguire l'autenticazione a una risorsa. Una volta stabilita una connessione, agli utenti non viene chiesto di confermare anche se la connessione dura più a lungo della frequenza di accesso configurata.

- Gli utenti devono ripetere l'autenticazione se si verifica un'interruzione di rete che forza la sessione a essere ristabilita dopo la frequenza di accesso configurata. Ciò può portare a richieste di autenticazione più frequenti su reti instabili.

Macchine virtuali host sessione aggiunte a Microsoft Entra

Affinché le connessioni abbiano esito positivo, è necessario disabilitare il metodo di accesso di autenticazione a più fattori legacy per utente. Se non si vuole limitare l'accesso a metodi di autenticazione avanzata come Windows Hello for Business, è necessario escludere l'app di accesso alle macchine virtuali Windows di Azure dai criteri di accesso condizionale.