Microsoft Defender for Cloud とは

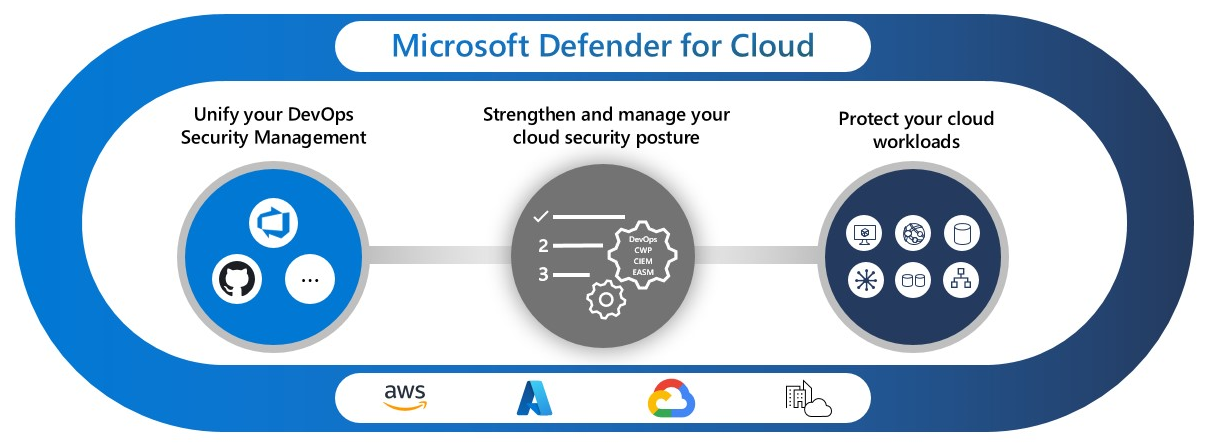

Microsoft Defender for Cloud は、クラウドネイティブ アプリケーション保護プラットフォーム (CNAPP) であり、さまざまなサイバー脅威や脆弱性からクラウドベースのアプリケーションを保護するように設計されたセキュリティ対策とプラクティスから構成されています。 Defender for Cloud は、次の機能が組み合わされています。

- マルチクラウド環境および複数パイプライン環境全体でコード レベルでセキュリティ管理を統合する開発セキュリティ運用 (DevSecOps) ソリューション

- 侵害を防ぐために実行できるアクションを提示するクラウド セキュリティ態勢管理 (CSPM) ソリューション

- サーバー、コンテナー、ストレージ、データベース、およびその他のワークロードに固有の保護を備えたクラウド ワークロード保護プラットフォーム (CWPP)

Note

Defender for Cloud の価格情報については、価格ページをご覧ください。

Defender for Cloud を有効にすると、自動的に Microsoft Defender XDR にアクセスできます。

Microsoft 365 Defender ポータルは、セキュリティ チームがクラウド リソース、デバイス、ID 全体で攻撃を調査するのに役立ちます。 Microsoft 365 Defender では、クラウド環境で発生する疑わしいイベントや悪意のあるイベントなど、攻撃の概要を提供します。 Microsoft 365 Defender では、クラウド アラートやインシデントを含むすべてのアラートとインシデントを関連付けることでこの目標を達成します。

Microsoft Defender for Cloud と Microsoft Defender XDR の間の統合についてさらに詳しく知ることができます。

セキュリティで保護されたクラウド アプリケーション

Defender for Cloud は、ソフトウェア開発プロセス (DevSecOps) の早い段階で適切なセキュリティ プラクティスを組み込むのに役立ちます。 コード管理環境とコード パイプラインを保護し、開発環境のセキュリティ体制に関する分析情報を 1 つの場所から取得することができます。 Defender for Cloud によって、セキュリティ チームはマルチパイプライン環境全体で DevOps のセキュリティを管理できるようになります。

今日のアプリケーションでは、デプロイされたアプリケーションが攻撃に対して確実に強化されるように、コード、インフラストラクチャ、ランタイムの各レベルでセキュリティを認識する必要があります。

| 機能 | 解決される問題 | 作業の開始 | Defender プラン |

|---|---|---|---|

| コード パイプラインの分析情報 | これによりセキュリティ チームは、GitHub、Azure DevOps、GitLab などのマルチパイプライン環境全体で、コードからクラウドまでのアプリケーションとリソースを保護できます。 DevOps のセキュリティ調査結果 (コードとしてのインフラストラクチャ (IaC) の構成の誤りや、暴露されたシークレットなど) を他のコンテキスト クラウド セキュリティ分析情報と関連付けて、コード内の修復に優先順位を付けることができます。 | Azure DevOps、GitHub、GitLab リポジトリを Defender for Cloud に接続する | 基本的な CSPM (無料) と Defender CSPM |

セキュリティ体制を改善する

クラウドとオンプレミスのリソースのセキュリティは、適切な構成とデプロイにかかっています。 Defender for Cloud の推奨事項によって、環境をセキュリティで保護するために実行できる手順が見つかります。

Defender for Cloud には、基本的な CSPM 機能が含まれます。 また、Defender CSPM プランを有効にすると、高度な CSPM 機能を有効にすることもできます。

| 機能 | 解決される問題 | 作業の開始 | Defender プラン |

|---|---|---|---|

| 一元化されたポリシー管理 | 環境全体で維持するセキュリティ条件を定義します。 このポリシーは、セキュリティ ポリシーに違反するリソース構成を識別する推奨事項に変換されます。 Microsoft クラウド セキュリティ ベンチマークは、Azure や他のクラウド プロバイダー (AWS や GCP など) に関する詳細な技術実装ガイダンスを使用してセキュリティ原則を適用する組み込みの標準です。 | セキュリティ ポリシーをカスタマイズする | 基本的な CSPM (無料) |

| セキュリティ スコア | セキュリティに関する推奨事項に基づいて、セキュリティ体制をまとめます。 推奨事項を修復すると、セキュリティ スコアが向上します。 | セキュリティ スコアを追跡する | 基本的な CSPM (無料) |

| マルチクラウド カバレッジ | CSPM 分析情報と CWP 保護のために、エージェントレス メソッドを使用してマルチクラウド環境に接続します。 | Amazon AWS および Google GCP クラウド リソースを Defender for Cloud に接続する | 基本的な CSPM (無料) |

| クラウド セキュリティ態勢管理 (CSPM) | ダッシュボードを使用して、セキュリティ体制の弱点を確認します。 | CSPM ツールを有効にする | 基本的な CSPM (無料) |

| 高度なクラウド セキュリティ体制管理 | 次のような高度なツールを入手して、セキュリティ体制の弱点を特定します。 - セキュリティ体制を改善するアクションを推進するためのガバナンス - セキュリティ標準への準拠を検証するための規制コンプライアンス - 環境の包括的なビューを構築するためのクラウド セキュリティ エクスプローラー |

CSPM ツールを有効にする | Defender CSPM |

| データ対応セキュリティ態勢 | データ対応セキュリティ態勢では、機密データを含むデータストアが自動的に検出されます。これは、データ侵害のリスクを軽減するのに役立ちます。 | データ対応セキュリティ態勢を有効にする | Defender CSPM または Defender for Storage |

| 攻撃パス分析 | 環境に変更を実装する前に、ネットワーク上のトラフィックをモデル化して潜在的なリスクを特定します。 | パスを分析するクエリを作成する | Defender CSPM |

| Cloud Security Explorer | セキュリティ リスクを見つけるためのクエリを作成できるクラウド環境のマップ。 | セキュリティ リスクを見つけるためのクエリを作成する | Defender CSPM |

| セキュリティ ガバナンス | リソース所有者にタスクを割り当て、セキュリティ状態とセキュリティ ポリシーの調整の進行状況を追跡することで、組織のセキュリティ強化を推進します。 | ガバナンス ルールを定義する | Defender CSPM |

| Microsoft Entra Permissions Management | これにより、Azure、AWS、GCP 内の任意の ID と任意のリソースのアクセス許可を包括的に可視化および制御できます。 | アクセス許可クリープ インデックス (CPI) を確認する | Defender CSPM |

クラウド ワークロードの保護

プロアクティブなセキュリティ原則では、脅威からワークロードを保護するセキュリティ プラクティスを実装する必要があります。 クラウド ワークロード保護 (CWP) では、ワークロードを保護するための適切なセキュリティ制御につながる、ワークロード固有の推奨事項が提示されます。

環境が脅威にさらされると、瞬時にセキュリティ アラートによって脅威の性質と重大度が示されるため、対応を計画できます。 環境内の脅威を特定したら、リソースに対するリスクを制限するために迅速に対応する必要があります。

| 機能 | 解決される問題 | 作業の開始 | Defender プラン |

|---|---|---|---|

| クラウド サーバーを保護する | Microsoft Defender for Endpoint によるサーバー保護や、Just-In-Time ネットワーク アクセス、ファイル整合性の監視、脆弱性評価などによる拡張保護を提供します。 | マルチクラウド サーバーとオンプレミス サーバーをセキュリティで保護する | Defender for Servers |

| ストレージ リソースに対する脅威を特定する | 高度な脅威検出機能と Microsoft Threat Intelligence データを使用して、ストレージ アカウントにアクセスまたは悪用しようとする有害な可能性のある異常な試みを検出して、コンテキストに応じたセキュリティ アラートを提供します。 | クラウド ストレージ リソースを保護する | Defender for Storage |

| クラウド データベースを保護する | Azure で最も一般的なデータベースの種類に対する攻撃検出と脅威対応を使用して、データベース資産全体を保護し、攻撃面とセキュリティ リスクに応じてデータベース エンジンとデータ型を保護します。 | クラウド データベースとオンプレミス データベースに特化した保護をデプロイする | - Defender for Azure SQL Databases - コンピューター上の SQL サーバー用 Defender - オープンソース リレーショナル データベース用 Defender - Defender for Azure Cosmos DB |

| コンテナーを保護する | 環境の強化、脆弱性評価、実行時の保護を使用して、クラスター、コンテナー、アプリケーションのセキュリティを向上、監視、および維持できるように、コンテナーをセキュリティで保護します。 | コンテナーでセキュリティ リスクを見つける | Defender for Containers |

| インフラストラクチャ サービスの分析情報 | 環境が攻撃の影響を受けやすくなる可能性があるアプリケーション インフラストラクチャの弱点を診断します。 | - App Service で実行されるアプリケーションをターゲットとした攻撃を特定する - Key Vault アカウントを悪用しようとする試みを検出する - Resource Manager の不審な操作について警告を受ける - 異常な DNS アクティビティを暴露する |

- Defender for App Service - Defender for Key Vault - Defender for Resource Manager - Defender for DNS |

| セキュリティのアラート | 環境のセキュリティを脅かすリアルタイム イベントを把握します。 アラートは、適切な応答を示すために分類され、重大度レベルが割り当てられます。 | セキュリティ アラートの管理 | Defender のワークロード保護プラン |

| セキュリティ インシデント | アラートを関連付けて攻撃パターンを特定し、Security Information and Event Management (SIEM)、Security Orchestration Automated Response (SOAR)、IT Service Management (ITSM) の各ソリューションと統合して脅威に対応し、リソースに対するリスクを制限します。 | SIEM システム、SOAR システム、または ITSM システムにアラートをエクスポートする | Defender のワークロード保護プラン |

重要

2023 年 8 月 1 日の時点で、Defender for DNS の既存のサブスクリプションを持つお客様は引き続きサービスを使用できますが、新規契約者の場合は Defender for Servers P2 の一部として疑わしい DNS アクティビティに関するアラートを受け取ります。

詳細情報

Defender for Cloud とそのしくみについて詳しくは、以下をご覧ください。

- Defender for Cloud のステップバイステップ チュートリアル

- 「フィールドから学んだ教訓」でのサイバーセキュリティの専門家との Defender for Cloud に関するインタビュー

- Microsoft Defender for Cloud - Use cases (Microsoft Defender for Cloud - ユース ケース)

- Microsoft Defender for Cloud PoC Series - Microsoft Defender for Containers (Microsoft Defender for Cloud PoC シリーズ - Microsoft Defender for Containers)