Microsoft Defender for Storage (クラシック) を有効にする

この記事では、PowerShell、REST API などのさまざまなテンプレートを使用して、サブスクリプションで Microsoft Defender for Storage (クラシック) を有効にして構成する方法について説明します。

新しい Microsoft Defender for Storage プランにアップグレードし、マルウェア スキャンや機密データ脅威検出などの高度なセキュリティ機能を使用することもできます。 ストレージ アカウントごとに課金され、トランザクションが大量の場合はコストが追加される、より予測可能できめ細かな価格構造から利点が得られます。 この新しい価格プランには、すべての新しいセキュリティ機能と検出機能も含まれます。

注意

トランザクションごとまたはストレージごとのアカウントの価格で Defender for Storage (クラシック) を使用している場合、これらの機能と価格にアクセスするには、新しい Defender for Storage プランに移行する必要があります。 新しい Defender for Storage プランへの移行について確認してください。

Microsoft Defender for Storage は、ストレージ アカウントに対する通常とは異なる潜在的に有害なアクセスの試行、すなわちストレージ アカウントの悪用を検出する、Azure ネイティブのセキュリティ インテリジェンス レイヤーです。 高度な脅威検出機能と Microsoft の脅威インテリジェンス データを使用して、コンテキストに応じたセキュリティ アラートを提供します。 これらのアラートには、検出された脅威を軽減し、将来の攻撃を防ぐための手順も含まれます。

Microsoft Defender for Storage では、Azure Blob Storage、Azure Data Lake Storage、Azure Files の各サービスのトランザクションが継続的に分析されます。 悪意のある可能性のあるアクティビティが検出されると、セキュリティ アラートが生成されます。 疑わしいアクティビティの詳細、適切な調査手順、修復アクション、セキュリティに関する推奨事項を含むアラートが、Microsoft Defender for Cloud に表示されます。

分析される Azure Blob Storage のテレメトリには、Get Blob、Put Blob、Get Container ACL、List Blobs、および Get Blob Properties などの操作の種類が含まれます。 分析される Azure Files の操作の種類の例には、Get File、Create File、List Files、Get File Properties、および Put Range が含まれます。

Defender for Storage クラシックでは、ストレージ アカウント データにアクセスしないので、そのパフォーマンスに影響はありません。

Defender for Storage の利点、機能、制限の詳細について確認してください。 Defender for Storage の詳細については、現場での Defender for Cloud ビデオ シリーズの Defender for Storage のエピソードでも学習できます。

可用性

| 側面 | 詳細 |

|---|---|

| リリース状態: | 一般公開 (GA) |

| 価格: | Microsoft Defender for Storage は、価格詳細や Azure portal の Defender プランに表示されているように課金されます。 |

| 保護されるストレージの種類: | Blob Storage (Standard/Premium StorageV2、ブロック BLOB) Azure Files (REST API および SMB 経由) Azure Data Lake Storage Gen2 (階層型名前空間 (HNS) が有効になっている Standard/Premium アカウント) |

| クラウド: |

Microsoft Defender for Storage (クラシック) を設定する

サブスクリプションでトランザクションごとの価格を設定する

Defender for Storage のトランザクションごとの価格については、既存のストレージ アカウントと新しいストレージ アカウントがすべて保護されるように、サブスクリプションごとに Defender for Storage を有効にすることをお勧めします。 特定のアカウントのみを保護する場合は、アカウントごとに Defender for Storage を構成します。

サブスクリプションで Microsoft Defender for Storage を構成するには、複数の方法があります。

Terraform テンプレート

Terraform テンプレートを使って、トランザクションごとの価格を設定した Microsoft Defender for Storage をサブスクリプション レベルで有効にするには、parent_id の値を自分のサブスクリプション ID にして、次のコード スニペットをテンプレートに追加します。

resource "azapi_resource" "symbolicname" {

type = "Microsoft.Security/pricings@2022-03-01"

name = "StorageAccounts"

parent_id = "<subscriptionId>"

body = jsonencode({

properties = {

pricingTier = "Standard"

subPlan = "PerTransaction"

}

})

}

プランを無効にするには、pricingTier プロパティの値を Free に設定して、subPlan プロパティを削除します。

ARM テンプレートの AzAPI のリファレンスで詳細を確認してください。

Bicep テンプレート

Bicep を使って、トランザクションごとの価格を設定した Microsoft Defender for Storage をサブスクリプション レベルで有効にするには、Bicep テンプレートに以下を追加します。

resource symbolicname 'Microsoft.Security/pricings@2022-03-01' = {

name: 'StorageAccounts'

properties: {

pricingTier: 'Standard'

subPlan: 'PerTransaction'

}

}

プランを無効にするには、pricingTier プロパティの値を Free に設定して、subPlan プロパティを削除します。

Bicep テンプレートの AzAPI のリファレンスで詳細を確認してください。

ARM テンプレート

ARM テンプレートを使用して、トランザクションごとの価格を設定した Microsoft Defender for Storage をサブスクリプション レベルで有効にするには、ARM テンプレートの resources セクションに次の JSON スニペットを追加します。

{

"type": "Microsoft.Security/pricings",

"apiVersion": "2022-03-01",

"name": "StorageAccounts",

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

プランを無効にするには、pricingTier プロパティの値を Free に設定して、subPlan プロパティを削除します。

ARM テンプレートの AzAPI のリファレンスで詳細を確認してください。

PowerShell

PowerShell を使用してトランザクションごとの価格を設定した Microsoft Defender for Storage をサブスクリプション レベルで有効にするには、以下の手順を実行します。

まだ行っていない場合は、Azure Az PowerShell モジュールをインストールします。

Connect-AzAccountコマンドレットを使って、Azure アカウントにサインインします。 Azure PowerShell を使った Azure へのサインインについての詳細を確認してください。次のコマンドを使って、サブスクリプションを Microsoft Defender for Cloud リソース プロバイダーに登録します。

Set-AzContext -Subscription <subscriptionId> Register-AzResourceProvider -ProviderNamespace 'Microsoft.Security'<subscriptionId>は、サブスクリプション ID で置き換えてください。Set-AzSecurityPricingコマンドレットを使って、サブスクリプションで Microsoft Defender for Storage を有効にします。Set-AzSecurityPricing -Name "StorageAccounts" -PricingTier "Standard"

ヒント

GetAzSecurityPricing (Az_Security) を使って、サブスクリプションで有効になっている Defender for Cloud のすべてのプランを見ることができます。

プランを無効にするには、-PricingTier プロパティの値を Free に設定します。

Microsoft Defender for Cloud での PowerShell の使用についての詳細を確認してください。

Azure CLI

Azure CLI を使用してトランザクションごとの価格を設定した Microsoft Defender for Storage をサブスクリプション レベルで有効にするには、以下の手順を実行します。

まだ行っていない場合は、Azure CLI をインストールします。

az loginコマンドを使って、Azure アカウントにサインインします。 Azure CLI を使った Azure へのサインインについての詳細を確認してください。次のコマンドを使って、サブスクリプション ID と名前を設定します。

az account set --subscription "<subscriptionId or name>"<subscriptionId>は、サブスクリプション ID で置き換えてください。az security pricing createコマンドを使って、サブスクリプションで Microsoft Defender for Storage を有効にします。az security pricing create -n StorageAccounts --tier "standard"

ヒント

az security pricing show コマンドを使って、サブスクリプションで有効になっている Defender for Cloud のすべてのプランを見ることができます。

プランを無効にするには、-tier プロパティの値を free に設定します。

az security pricing create コマンドの詳細を確認してください。

REST API

Microsoft Defender for Cloud REST API を使って、トランザクションごとの価格の Microsoft Defender for Storage をサブスクリプション レベルで有効にするには、次のエンドポイントと本文で PUT 要求を作成します。

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/pricings/StorageAccounts?api-version=2022-03-01

{

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

{subscriptionId} は、サブスクリプション ID で置き換えてください。

プランを無効にするには、-pricingTier プロパティの値を Free に設定して、subPlan パラメーターを削除します。

HTTP、Java、Go、JavaScript での REST API を使った Defender のプランの更新に関する詳細を確認してください。

ストレージ アカウントのトランザクションごとの価格を設定する

アカウントで Microsoft Defender for Storage のトランザクションごとの価格を構成するには、複数の方法があります。

ARM テンプレート

ARM テンプレートを使って、トランザクションごとの価格を設定した Microsoft Defender for Storage を特定のストレージ アカウントで有効にするには、準備済みの Azure テンプレートを使います。

アカウントで Defender for Storage を無効にする場合:

- Azure portal にサインインします。

- ストレージ アカウントに移動します。

- [ストレージ アカウント] メニューの [セキュリティとネットワーク] セクションで、[Microsoft Defender for Cloud] を選びます。

- [無効にする] を選択します。

PowerShell

PowerShell を使って、トランザクションごとの価格を設定した Microsoft Defender for Storage を特定のストレージ アカウントで有効にするには、以下の手順を実行します。

まだ行っていない場合は、Azure Az PowerShell モジュールをインストールします。

Connect-AzAccount コマンドレットを使って、Azure アカウントにサインインします。 Azure PowerShell を使った Azure へのサインインについての詳細を確認してください。

Enable-AzSecurityAdvancedThreatProtectionコマンドレットを使って、目的のストレージ アカウントで Microsoft Defender for Storage を有効にします。Enable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"<subscriptionId>、<resource-group>、<storage-account>を、自分の環境の値に置き換えます。

特定のストレージ アカウントでトランザクションごとの価格設定を無効にする場合は、Disable-AzSecurityAdvancedThreatProtection コマンドレットを使います。

Disable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"

Microsoft Defender for Cloud での PowerShell の使用についての詳細を確認してください。

Azure CLI

Azure CLI を使って、トランザクションごとの価格を設定した Microsoft Defender for Storage を特定のストレージ アカウントで有効にするには、以下の手順を実行します。

まだ行っていない場合は、Azure CLI をインストールします。

az loginコマンドを使って、Azure アカウントにサインインします。 Azure CLI を使った Azure へのサインインについての詳細を確認してください。az security atp storage updateコマンドを使って、サブスクリプションで Microsoft Defender for Storage を有効にします。az security atp storage update \ --resource-group <resource-group> \ --storage-account <storage-account> \ --is-enabled true

ヒント

az security atp storage show コマンドを使って、Defender for Storage がアカウントで有効になっているかどうかを確認できます。

サブスクリプションで Microsoft Defender for Storage を無効にするには、az security atp storage update コマンドを使います。

az security atp storage update \

--resource-group <resource-group> \

--storage-account <storage-account> \

--is-enabled false

az security atp storage コマンドの詳細を確認してください。

トランザクションごとのプランで保護されたサブスクリプションからストレージ アカウントを除外する

トランザクションごとの価格のサブスクリプションで Microsoft Defender for Storage を有効にすると、そのサブスクリプション内の現在および将来の Azure Storage アカウントがすべて保護されます。 Azure portal、PowerShell、または Azure CLI を使用して、Defender for Storage 保護から特定のストレージ アカウントを除外できます。

サブスクリプション全体で Defender for Storage を有効にして、その中のすべての既存および将来のストレージ アカウントを保護することをお勧めします。 ただし、ユーザーが Defender の保護から特定のストレージ アカウントを除外したいと考える場合もあります。

保護されたサブスクリプションからストレージ アカウントを除外するには、次のようにする必要があります。

- サブスクリプションの有効化の継承をブロックするタグを追加します。

- Defender for Storage (クラシック) を無効にします。

Note

Defender for Storage クラシック プランから除外するストレージ アカウントがある場合は、新しい Defender for Storage プランにアップグレードすることを検討してください。 トランザクションの負荷が高いアカウントのコストを節約するだけでなく、強化されたセキュリティ機能にアクセスすることもできます。 新しいプランに移行する利点に関する詳細を確認してください。

Defender for Storage クラシックで除外されたストレージ アカウントは、新しいプランに移行した場合に自動的に除外されません。

トランザクションごとの価格のサブスクリプションで Azure Storage アカウント保護を除外する

Microsoft Defender for Storage (クラシック) から Azure Storage アカウントを除外するには、次を使用できます。

PowerShell を使用して Azure Storage アカウントを除外する

Azure Az PowerShell モジュールがインストールされていない場合は、Azure PowerShell ドキュメントの手順に従ってインストールしてください。

認証済みアカウントを使用して、「Azure PowerShell を使用してサインインする」の説明のように

Connect-AzAccountコマンドレットで Azure に接続します。Update-AzTagコマンドレットでストレージ アカウントの AzDefenderPlanAutoEnable タグを定義します (ResourceId を関連ストレージ アカウントのリソース ID に置き換えてください)。Update-AzTag -ResourceId <resourceID> -Tag @{"AzDefenderPlanAutoEnable" = "off"} -Operation Mergeこの段階をスキップすると、タグ付けされていないリソースは、サブスクリプション レベル有効化ポリシーから毎日更新を受け取り続けるようになります。 このポリシーにより、アカウントで Defender for Storage が再度有効になります。 タグの詳細については、「タグを使用して Azure リソースと整理階層を整理する」を参照してください。

Disable-AzSecurityAdvancedThreatProtectionコマンドレットを使用して関連サブスクリプションの目的のアカウントに対して Microsoft Defender for Storage を無効にする (同じリソース ID を使用)。Disable-AzSecurityAdvancedThreatProtection -ResourceId <resourceId>このコマンドレットの詳細についてはこちらを参照してください。

Azure CLI を使用して Azure Storage アカウントを除外する

Azure CLI がインストールされていない場合は、Azure CLI ドキュメントの手順に従ってインストールしてください。

認証済みアカウントを使用して、「Azure CLI を使用してサインインする」の説明のように

loginコマンドで Azure に接続し、プロンプトが表示されたらアカウントの資格情報を入力します。az logintag updateコマンドでストレージ アカウントの AzDefenderPlanAutoEnable タグを定義します (ResourceId を関連ストレージ アカウントのリソース ID に置き換えてください)。az tag update --resource-id MyResourceId --operation merge --tags AzDefenderPlanAutoEnable=offこの段階をスキップすると、タグ付けされていないリソースは、サブスクリプション レベル有効化ポリシーから毎日更新を受け取り続けるようになります。 このポリシーにより、アカウントで Defender for Storage が再度有効になります。

ヒント

タグの詳細については az tag を参照してください。

security atp storageコマンドを使用して関連サブスクリプションの目的のアカウントに対して Microsoft Defender for Storage を無効にする (同じリソース ID を使用)。az security atp storage update --resource-group MyResourceGroup --storage-account MyStorageAccount --is-enabled falseこのコマンドの詳細についてはこちらを参照してください。

Azure Databricks ストレージ アカウントの除外

アクティブな Databricks ワークスペースを除外する

Microsoft Defender for Storage では、サブスクリプションでプランが既に有効になっている場合、特定のアクティブな Databricks ワークスペース ストレージ アカウントを除外できます。

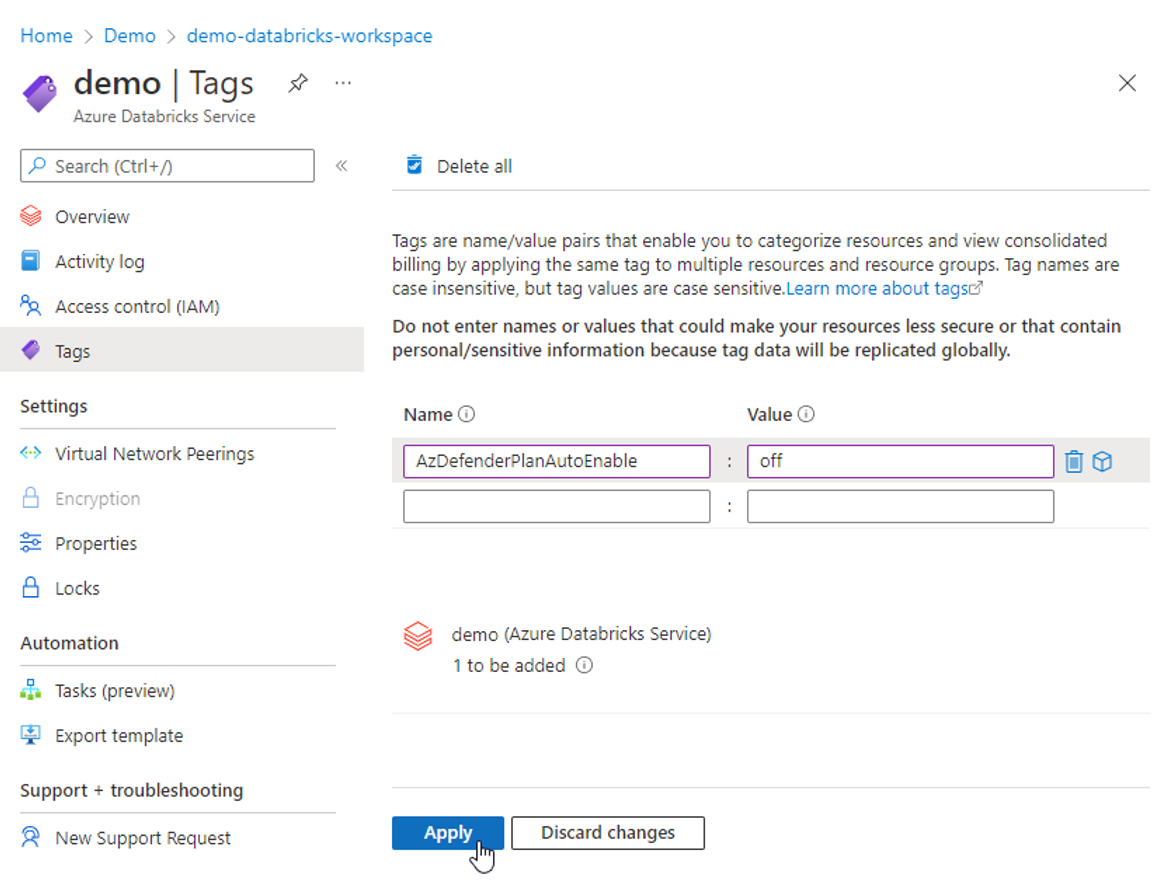

アクティブな Databricks ワークスペースを除外するには:

Azure portal にサインインします。

[Azure Databricks]>

Your Databricks workspace> タグへ移動します。[名前] フィールドに「

AzDefenderPlanAutoEnable」と入力します。[値] フィールドに「

off」と入力してから [適用] を選択します。

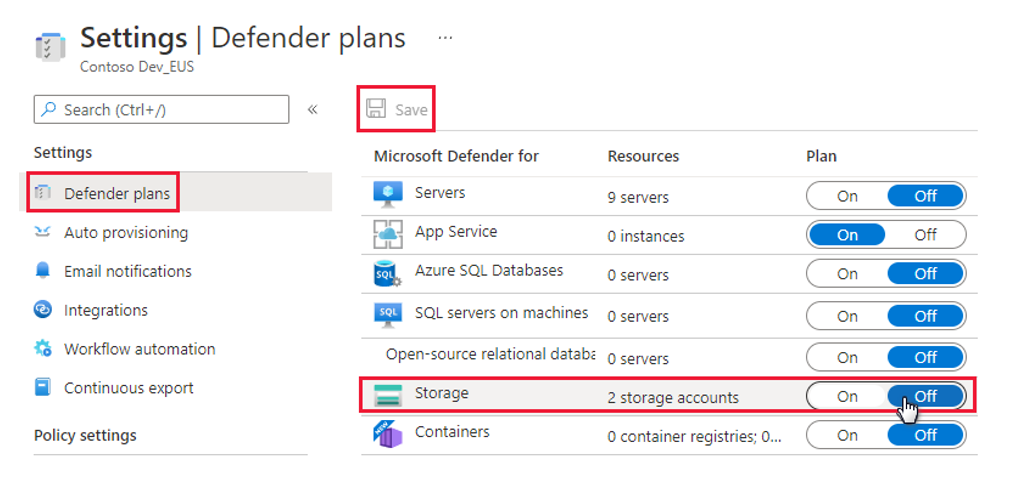

[Microsoft Defender for Cloud]>[Environment settings](環境設定)>

Your subscriptionに移動します。Defender for Storage プランを [オフ] にして、[保存] を選択します。

サポートされているいずれかの方法を使用して Defender for Storage (クラシック) を再度有効にします (Azure portal から Defender for Storage クラシックを有効にすることはできません)。

タグは、Databricks ワークスペースのストレージ アカウントによって継承され、Defender for Storage が有効にならないようにします。

Note

タグは、Databricks ストレージ アカウント、またはその管理対象リソース グループに直接追加することはできません。

新しい Databricks ワークスペース ストレージ アカウントで自動有効化を禁止する

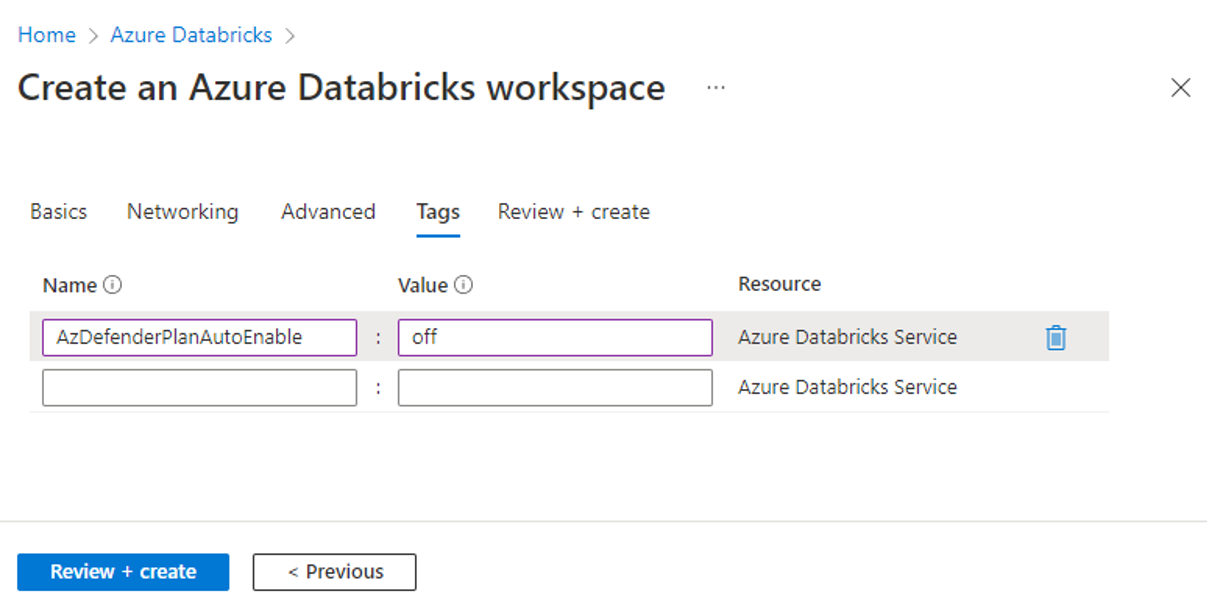

新しい Databricks ワークスペースを作成するときに、Microsoft Defender for Storage アカウントが自動的に有効にならないようにするタグを追加することができます。

新しい Databricks ワークスペース ストレージ アカウントで自動有効化を防止するには:

これらのステップに従い、新しい Azure Databricks ワークスペースを作成します。

[タグ] タブで、

AzDefenderPlanAutoEnableというタグ名を入力します。値「

off」を入力します。

引き続き指示に従って、新しい Azure Databricks ワークスペースを作成します。

Microsoft defender for Storage アカウントは、Databricks ワークスペースのタグを継承します。これにより、Defender for Storage が自動的にオンになるのを防ぎます。

次のステップ

- Azure Storage に関するアラートを確認する

- Defender for Storage の機能と利点について理解する

- Defender for Storage (クラシック) に関する一般的な質問をご確認ください。