Azure portal を使用して ExpressRoute およびサイト間の共存接続を構成する

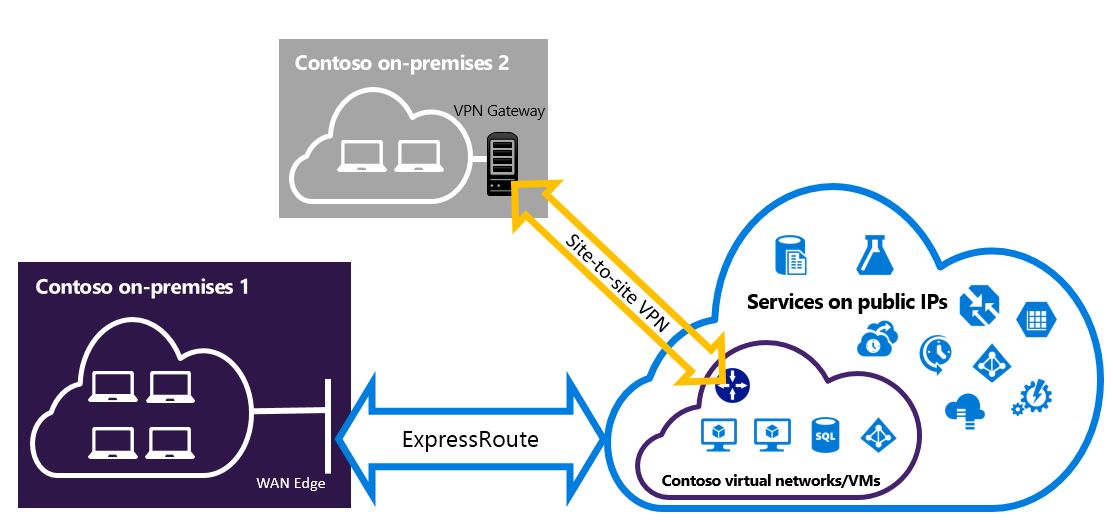

この記事は、共存する ExpressRoute とサイト間 VPN の接続を構成するのに役立ちます。 サイト間 VPN と ExpressRoute が構成可能な場合、いくつかの利点があります。 ExpressRoute 用にセキュリティで保護されたフェールオーバー パスとしてサイト間 VPN を構成したり、サイト間 VPN を使用して、ExpressRoute 経由で接続されていないサイトに接続したりできます。 この記事では、両方のシナリオを構成する手順について説明します。 この記事は、Resource Manager デプロイ モデルに適用されます。

サイト間 VPN と ExpressRoute が共存する接続を構成することには、いくつかの利点があります。

- ExpressRoute のセキュリティで保護されたフェールオーバー パスとしてサイト間 VPN を構成することができます。

- また、サイト間 VPN を使用して、ExpressRoute 経由で接続されていないサイトに接続することもできます。

この記事では、両方のシナリオを構成する手順について説明します。 最初にどちらのゲートウェイでも構成できます。 通常、新しいゲートウェイやゲートウェイ接続を追加してもダウンタイムは発生しません。

注意

ExpressRoute 接続経由でサイト間 VPN を作成する場合は、Microsoft ピアリング経由のサイト間接続に関するページを参照してください。

制限と制限事項

- サポートされているのはルート ベースの VPN ゲートウェイのみです。 ルート ベースの VPN ゲートウェイを使用する必要があります。 「複数のポリシーベース VPN デバイスへの接続」で説明されているように、"ポリシーベース トラフィック セレクタ" に VPN 接続が設定されているルートベースの VPN ゲートウェイを使用することもできます。

- ExpressRoute と VPN Gateway が共存する構成は、Basic SKU ではサポートされていません。

- ExpressRoute および VPN の両方のゲートウェイが、BGP 経由で相互に通信して正常に機能できる必要があります。 ゲートウェイ サブネットで UDR を使用する場合は、ゲートウェイ サブネット範囲自体のルートが含まれていないことを確認します。これは BGP トラフィックに干渉するためです。

- ExpressRoute と VPN の間のトランジット ルーティングを使用する場合は、Azure VPN Gateway の AS 番号を 65515 に設定する必要があります。 Azure VPN Gateway は、BGP ルーティング プロトコルをサポートします。 ExpressRoute と Azure VPN を連動させるには、Azure VPN Gateway の自律システム番号を既定値 65515 のままで維持する必要があります。 以前に 65515 以外の AS 番号を選択し、設定を 65515 に変更する場合、設定を適用するには VPN Gateway をリセットする必要があります。

- ゲートウェイ サブネットは /27 またはそれより短いプレフィックス (/26、/25 など) でなければなりません。そうでないと、ExpressRoute 仮想ネットワーク ゲートウェイを追加したときに、エラー メッセージが表示されます。

- IPv4 トラフィックのみの共存。 ExpressRoute と VPN ゲートウェイの共存はサポートされていますが、IPv4 トラフィックのみが対象です。 IPv6 トラフィックは、VPN ゲートウェイではサポートされていません。

構成の設計

ExpressRoute のフェールオーバー パスとしてサイト間 VPN を構成する

ExpressRoute のバックアップとしてサイト間 VPN 接続を構成することができます。 この接続は、Azure のプライベート ピアリング パスにリンクされている仮想ネットワークにのみ適用されます。 Azure Microsoft ピアリングを介してアクセスできるサービスに対応した VPN ベースのフェールオーバー ソリューションはありません。 ExpressRoute 回線は常にプライマリ リンクです。 データは、ExpressRoute 回線で障害が発生した場合にのみ、サイト間 VPN パスを通過します。 非対称なルーティングを回避するには、ローカル ネットワーク構成でも、サイト間 VPN よりも ExpressRoute 回線を優先するようにします。 ExpressRoute を受け取るルートの優先度を高く設定すると、ExpressRoute パスを優先することができます。

注意

ExpressRoute Microsoft ピアリングを有効にしている場合、ExpressRoute 接続で Azure VPN Gateway のパブリック IP アドレスを受け取ることができます。 バックアップとしてサイト間 VPN 接続を設定するには、VPN 接続がインターネットにルーティングされるように、オンプレミス ネットワークを構成する必要があります。

注意

両方のルートが同じである場合は、ExpressRoute 回線がサイト間 VPN よりも優先されますが、Azure では最長プレフィックスの一致を使用してパケットの宛先へのルートを選択します。

ExpressRoute 経由で接続されていないサイトに接続するようにサイト間 VPN を構成する

サイト間 VPN 経由で Azure に直接接続するサイトと、ExpressRoute 経由で接続するサイトがあるネットワークを構成することができます。

使用する手順の選択

2 とおりの手順があり、そのいずれかを選択できます。 接続先にする既存の仮想ネットワークがある場合と、新しい仮想ネットワークを作成する場合とでは、選択できる構成手順が異なります。

VNet がないので作成する必要がある。

仮想ネットワークがまだない場合、この手順で Resource Manager デプロイ モデルを使用して新しい仮想ネットワークを作成し、新しい ExpressRoute 接続とサイト間 VPN 接続を作成します。 仮想ネットワークを構成する際は、「新しい仮想ネットワークおよび共存する接続を作成するには」の手順に従ってください。

Resource Manager デプロイ モデル VNet が既にある。

既存のサイト間 VPN 接続または ExpressRoute 接続を使用して、仮想ネットワークを既に配置している場合があります。 このシナリオでは、ゲートウェイ サブネットのプレフィックスが /28 以上 (/29、/30 など) の場合は、既存のゲートウェイを削除する必要があります。 「既存の VNet で共存する接続を構成するには」では、ゲートウェイを削除し、新しい ExpressRoute 接続とサイト間 VPN 接続を作成する手順について説明しています。

ゲートウェイを削除して再作成すると、クロスプレミス接続にダウンタイムが発生します。 ただし、構成すれば、VM やサービスはゲートウェイの構成中であってもロード バランサー経由で通信できます。

新しい仮想ネットワークおよび共存する接続を作成するには

この手順では、VNet を作成し、共存するサイト間接続と ExpressRoute 接続を作成します。

Azure portal にサインインします。

画面の左上で、[+ リソースの作成] を選択し、「Virtual network」を検索します。

[作成] を選択して、仮想ネットワークの構成を開始します。

![[仮想ネットワークの作成] ページのスクリーンショット。](media/how-to-configure-coexisting-gateway-portal/create-vnet.png)

[基本] タブで、仮想ネットワークを格納する新しいリソース グループを選択または作成します。 次に、名前を入力し、仮想ネットワークをデプロイするリージョンを選択します。 [次へ: IP アドレス >] を選択して、アドレス空間とサブネットを構成します。

![仮想ネットワークを作成する [基本] タブのスクリーンショット。](media/how-to-configure-coexisting-gateway-portal/vnet-basics.png)

[IP アドレス] タブで、仮想ネットワークのアドレス空間を構成します。 次に、作成するサブネット (ゲートウェイ サブネットを含む) を定義します。 [確認と作成]、[作成]* の順に選択して、仮想ネットワークをデプロイします。 仮想ネットワークの作成の詳細については、「Create a virtual network (仮想ネットワークの作成)」を参照してください。 サブネットの作成の詳細については、サブネットの作成に関するページを参照してください。

重要

ゲートウェイ サブネットは /27 またはこれより短いプレフィックス (/26 や /25 など) にする必要があります。

![仮想ネットワークを作成する [IP アドレス] タブのスクリーンショット。](media/how-to-configure-coexisting-gateway-portal/vnet-ip-addresses.png)

サイト間 VPN ゲートウェイとローカル ネットワーク ゲートウェイを作成します。 VPN ゲートウェイの構成の詳細については、サイト間接続を使用した VNet の構成に関するページを参照してください。 GatewaySku は VpnGw1、VpnGw2、VpnGw3、Standard、HighPerformance の各 VPN ゲートウェイでのみサポートされています。 ExpressRoute と VPN Gateway が共存する構成は、Basic SKU ではサポートされていません。 VpnType には、RouteBased を指定する必要があります。

ローカルの VPN デバイスを構成して、新しい Azure VPN ゲートウェイに接続します。 VPN デバイス構成の詳細については、「 VPN デバイスの構成」を参照してください。

既存の ExpressRoute 回線に接続する場合は、手順 8. と 9. をスキップし、手順 10 にジャンプします。 ExpressRoute 回線を構成します。 ExpressRoute 回線の構成の詳細については、ExpressRoute 回線の作成に関するページを参照してください。

ExpressRoute 回線上で Azure プライベート ピアリングを構成します。 ExpressRoute 回線上で Azure プライベート ピアリングを構成する方法の詳細については、ピアリングの構成に関するページを参照してください。

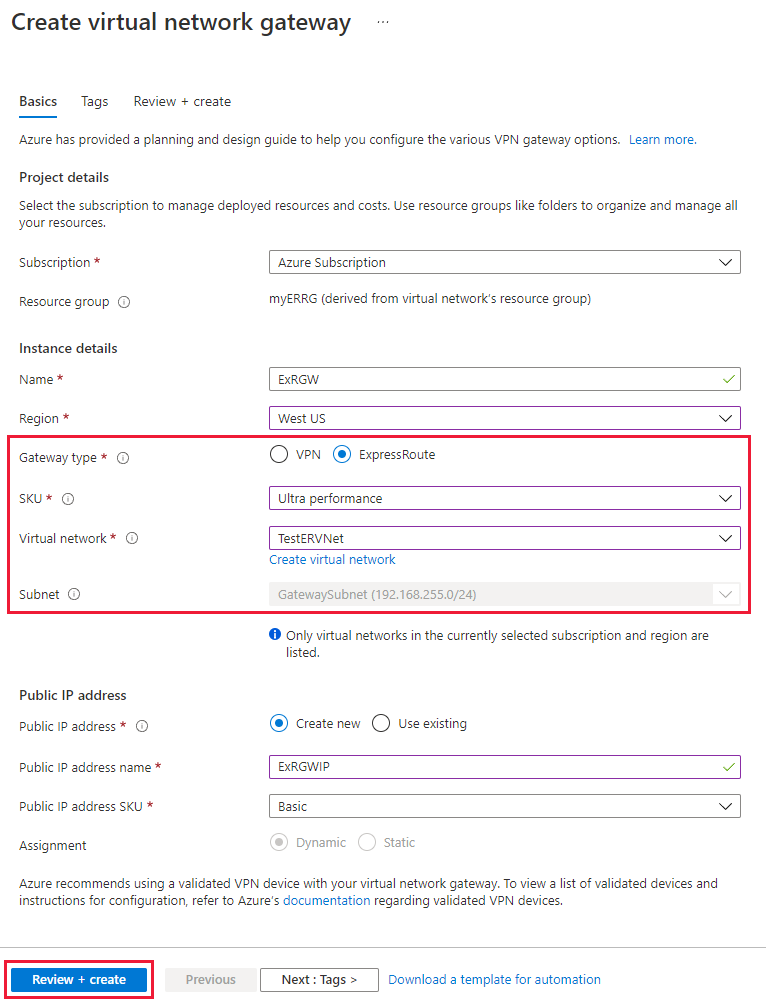

[リソースの作成] を選択し、仮想ネットワーク ゲートウェイを検索します。 [作成] を選択します。

ExpressRoute ゲートウェイの種類、適切な SKU、およびゲートウェイをデプロイする仮想ネットワークを選択します。

ExpressRoute ゲートウェイを ExpressRoute 回線にリンクします。 この手順が完了すると、オンプレミスのネットワークと Azure 間の接続が ExpressRoute 経由で確立されます。 リンク操作の詳細については、「 Link VNets to ExpressRoute (ExpressRoute への Vnet のリンク)」を参照してください。

既存の VNet で共存する接続を構成するには

仮想ネットワーク ゲートウェイが 1 つしかない仮想ネットワークを所有していて (サイト間 VPN ゲートウェイなど)、なおかつ種類が異なる別のゲートウェイ (ExpressRoute ゲートウェイなど) を追加する場合は、ゲートウェイ サブネットのサイズを確認してください。 ゲートウェイ サブネットが /27 以上である場合は、以降の手順をスキップして、前のセクションの手順に従って、サイト間 VPN ゲートウェイまたは ExpressRoute ゲートウェイを追加することができます。 ゲートウェイ サブネットが /28 または /29 の場合、まず仮想ネットワーク ゲートウェイを削除してから、ゲートウェイ サブネットのサイズを増やす必要があります。 このセクションの手順では、その方法を説明します。

既存の ExpressRoute またはサイト間 VPN ゲートウェイを削除します。

プレフィックスが /27 以下のゲートウェイ サブネットを削除し、再作成します。

ExpressRoute ゲートウェイをデプロイしたら、仮想ネットワークを ExpressRoute 回線にリンクすることができます。

VPN ゲートウェイにポイント対サイト構成を追加するには

Azure 証明書認証を使用したポイント対サイト VPN 接続の構成に関する記事の手順に従って、共存するセットにポイント対サイト構成を追加できます

ExpressRoute と Azure VPN の間でトランジット ルーティングを有効にするには

ExpressRoute に接続されているローカル ネットワークのいずれかと、サイト間 VPN 接続に接続されている別のローカル ネットワークの間で接続を有効にする場合は、Azure Route Server を設定する必要があります。

次のステップ

ExpressRoute の詳細については、「 ExpressRoute のFAQ」をご覧ください。