Punt-naar-site-VPN-clients configureren: certificaatverificatie - macOS en iOS

Dit artikel helpt u verbinding te maken met uw virtuele Azure-netwerk (VNet) met behulp van punt-naar-site-verificatie (P2S) van VPN Gateway en certificaatverificatie. Er zijn meerdere sets stappen in dit artikel, afhankelijk van het tunneltype dat u hebt geselecteerd voor uw P2S-configuratie, het besturingssysteem en de VPN-client die wordt gebruikt om verbinding te maken.

Let op het volgende bij het werken met certificaatverificatie:

Voor het TYPE IKEv2-tunnel kunt u verbinding maken met behulp van de VPN-client die systeemeigen is geïnstalleerd op het macOS-systeem.

Voor het Type OpenVPN-tunnel kunt u een OpenVPN-client gebruiken.

De Azure VPN-client is niet beschikbaar voor macOS en iOS bij het gebruik van certificaatverificatie, zelfs niet als u het OpenVPN-tunneltype voor uw P2S-configuratie hebt geselecteerd.

Voordat u begint

Controleer voordat u begint of u het juiste artikel hebt. De volgende tabel bevat de configuratieartikelen die beschikbaar zijn voor Azure VPN Gateway P2S VPN-clients. De stappen verschillen, afhankelijk van het verificatietype, het tunneltype en het client-besturingssysteem.

| Verificatie | Tunneltype | Configuratiebestanden genereren | VPN-client configureren |

|---|---|---|---|

| Azure-certificaat | IKEv2, SSTP | Windows | Systeemeigen VPN-client |

| Azure-certificaat | OpenVPN | Windows | - OpenVPN-client - Azure VPN-client |

| Azure-certificaat | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Azure-certificaat | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | MacOS | MacOS |

| RADIUS - certificaat | - | Artikel | Artikel |

| RADIUS - wachtwoord | - | Artikel | Artikel |

| RADIUS - andere methoden | - | Artikel | Artikel |

Belangrijk

Vanaf 1 juli 2018 is ondersteuning voor TLS 1.0 en 1.1 uit Azure VPN Gateway verwijderd. VPN Gateway ondersteunt alleen TLS 1.2. Alleen punt-naar-site-verbindingen worden beïnvloed; site-naar-site-verbindingen worden niet beïnvloed. Als u TLS gebruikt voor punt-naar-site-VPN's op Windows 10- of hoger-clients, hoeft u geen actie te ondernemen. Als u TLS gebruikt voor punt-naar-site-verbindingen op Windows 7- en Windows 8-clients, raadpleegt u de veelgestelde vragen over VPN Gateway voor update-instructies.

Certificaten genereren

Voor certificaatverificatie moet een clientcertificaat op elke clientcomputer worden geïnstalleerd. Het clientcertificaat dat u wilt gebruiken, moet worden geëxporteerd met de persoonlijke sleutel en moet alle certificaten in het certificeringspad bevatten. Daarnaast moet u voor sommige configuraties ook informatie over het basiscertificaat installeren.

Zie Punt-naar-site voor informatie over het werken met certificaten: Certificaten genereren - Linux.

VPN-clientconfiguratiebestanden genereren

Alle benodigde configuratie-instellingen voor de VPN-clients bevinden zich in een ZIP-bestand voor de configuratie van een VPN-clientprofiel. U kunt configuratiebestanden voor clientprofielen genereren met behulp van PowerShell of met behulp van Azure Portal. Met beide methoden wordt hetzelfde zip-bestand geretourneerd.

De configuratiebestanden voor het VPN-clientprofiel die u genereert, zijn specifiek voor de configuratie van de P2S VPN-gateway voor het virtuele netwerk. Als er wijzigingen zijn aangebracht in de P2S VPN-configuratie nadat u de bestanden hebt gegenereerd, zoals wijzigingen in het VPN-protocoltype of verificatietype, moet u nieuwe configuratiebestanden voor vpn-clientprofielen genereren en de nieuwe configuratie toepassen op alle VPN-clients die u wilt verbinden. Zie Over punt-naar-site-VPN voor meer informatie over P2S-verbindingen.

Bestanden genereren met behulp van Azure Portal:

Ga in Azure Portal naar de gateway van het virtuele netwerk voor het virtuele netwerk waarmee u verbinding wilt maken.

Selecteer op de pagina gateway van het virtuele netwerk punt-naar-site-configuratie om de pagina Punt-naar-site-configuratie te openen.

Selecteer Boven aan de pagina punt-naar-site-configuratie de optie VPN-client downloaden. Hiermee wordt geen VPN-clientsoftware gedownload. Hiermee wordt het configuratiepakket gegenereerd dat wordt gebruikt voor het configureren van VPN-clients. Het duurt enkele minuten voordat het clientconfiguratiepakket wordt gegenereerd. Gedurende deze tijd ziet u mogelijk geen aanwijzingen totdat het pakket wordt gegenereerd.

Zodra het configuratiepakket is gegenereerd, geeft uw browser aan dat een zip-bestand voor clientconfiguratie beschikbaar is. Deze heeft dezelfde naam als uw gateway.

Pak het bestand uit om de mappen weer te geven. U gebruikt enkele of alle van deze bestanden om uw VPN-client te configureren. De bestanden die worden gegenereerd, komen overeen met de verificatie- en tunneltype-instellingen die u hebt geconfigureerd op de P2S-server.

Configureer vervolgens de VPN-client. Selecteer een van de volgende instructies:

IKEv2: systeemeigen VPN-client - macOS-stappen

In de volgende secties kunt u de systeemeigen VPN-client configureren die al is geïnstalleerd als onderdeel van macOS. Dit type verbinding werkt alleen via IKEv2.

Bestanden weergeven

Pak het bestand uit om de mappen weer te geven. Wanneer u systeemeigen macOS-clients configureert, gebruikt u de bestanden in de map Algemeen . De algemene map is aanwezig als IKEv2 is geconfigureerd op de gateway. U vindt alle informatie die u nodig hebt om de systeemeigen VPN-client te configureren in de map Algemeen . Als u de map Algemeen niet ziet, controleert u de volgende items en genereert u het zip-bestand opnieuw.

- Controleer het tunneltype voor uw configuratie. Waarschijnlijk is IKEv2 niet geselecteerd als tunneltype.

- Controleer op de VPN-gateway of de SKU niet Basic is. De BASIC SKU van DE VPN Gateway biedt geen ondersteuning voor IKEv2. Selecteer vervolgens IKEv2 en genereer het zip-bestand opnieuw om de algemene map op te halen.

De map Algemeen bevat de volgende bestanden.

- Vpn Instellingen.xml, dat belangrijke instellingen bevat, zoals serveradres en tunneltype.

- VpnServerRoot.cer, dat het basiscertificaat bevat dat is vereist voor het valideren van de Azure VPN-gateway tijdens het instellen van de P2S-verbinding.

Gebruik de volgende stappen om de systeemeigen VPN-client op Mac te configureren voor certificaatverificatie. Deze stappen moeten worden uitgevoerd op elke Mac die u wilt verbinden met Azure.

Certificaten installeren

Basiscertificaat

- Kopieer naar het basiscertificaatbestand - VpnServerRoot.cer - naar uw Mac. Dubbelklik op het certificaat. Afhankelijk van uw besturingssysteem wordt het certificaat automatisch geïnstalleerd of ziet u de pagina Certificaten toevoegen.

- Als u de pagina Certificaten toevoegen ziet, klikt u opde pijlen en selecteert u aanmelden in de vervolgkeuzelijst.

- Klik op Toevoegen om het bestand te importeren.

Clientcertificaat

Het clientcertificaat wordt gebruikt voor verificatie en is vereist. Normaal gesproken kunt u op het clientcertificaat klikken om te installeren. Zie Een clientcertificaat installeren voor meer informatie over het installeren van een clientcertificaat.

Certificaatinstallatie controleren

Controleer of zowel de client als het basiscertificaat zijn geïnstalleerd.

- Open Sleutelhangertoegang.

- Ga naar het tabblad Certificaten .

- Controleer of zowel de client als het basiscertificaat zijn geïnstalleerd.

VPN-clientprofiel configureren

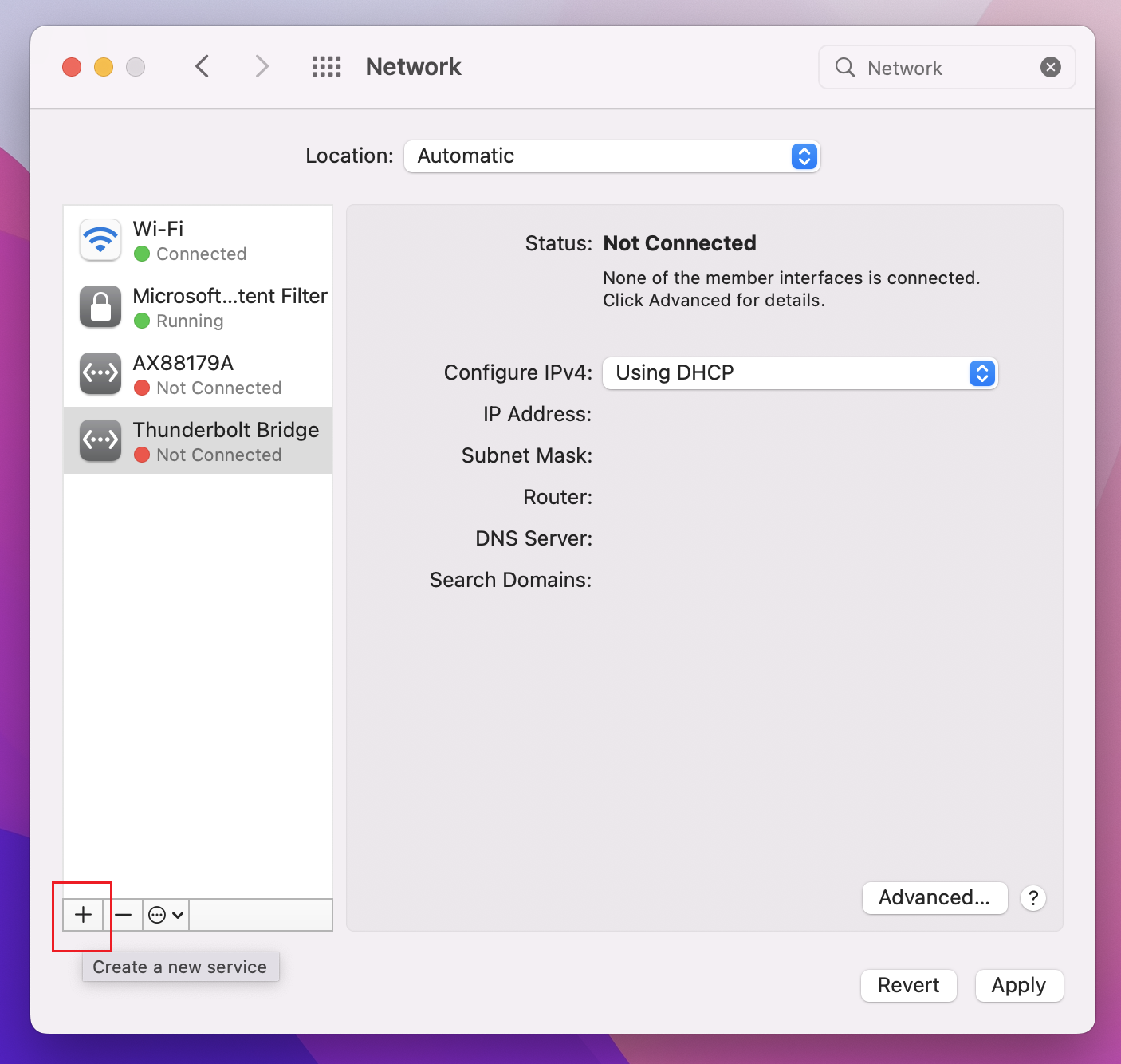

Ga naar Systeemvoorkeuren -> Netwerk. Klik op de pagina Netwerk op + om een nieuw VPN-clientverbindingsprofiel te maken voor een P2S-verbinding met het virtuele Azure-netwerk.

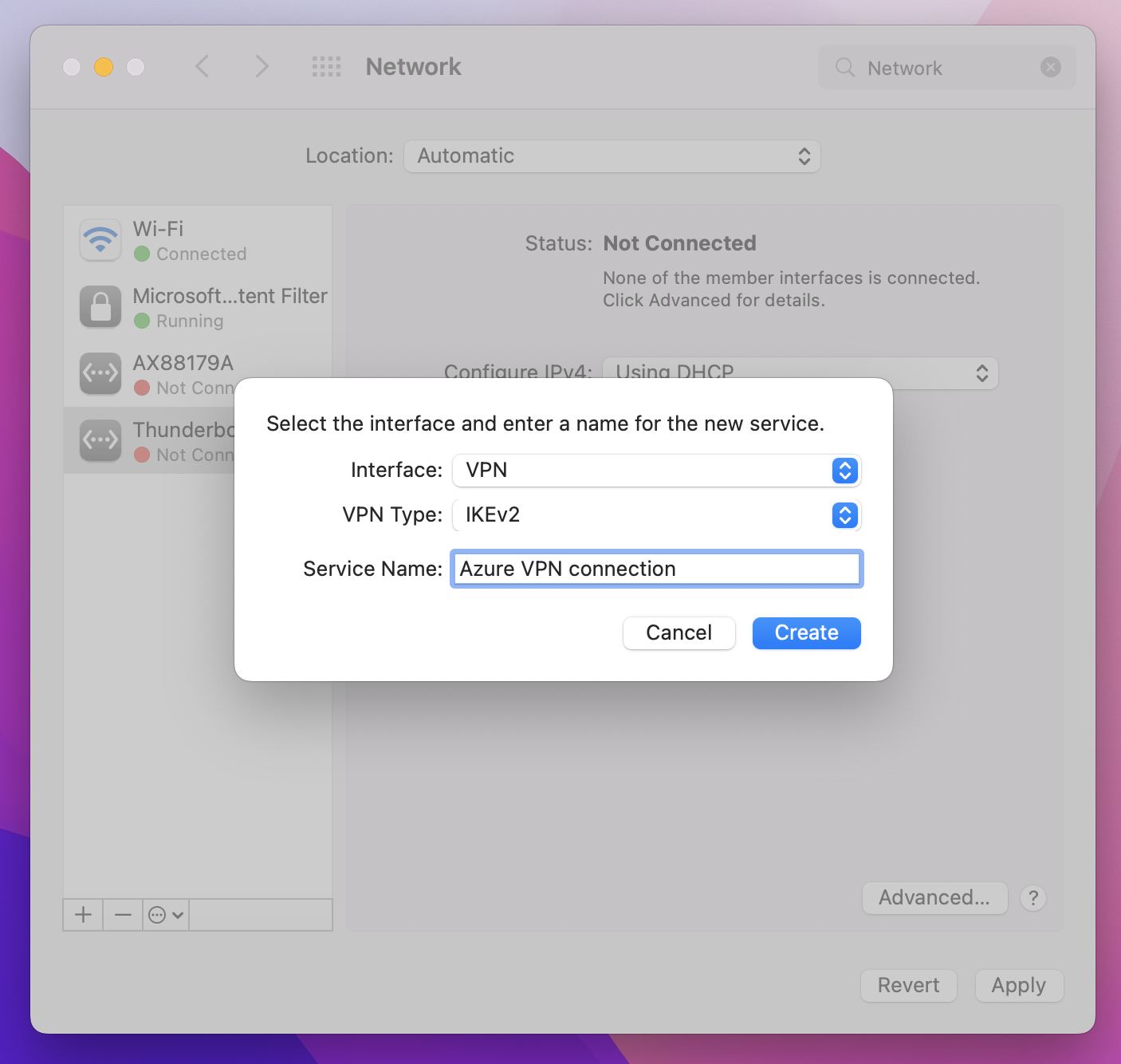

Klik op de pagina De interface selecteren op de pijlen naast Interface:. Klik in de vervolgkeuzelijst op VPN.

Klik voor VPN-type in de vervolgkeuzelijst op IKEv2. Geef in het veld Servicenaam een beschrijvende naam op voor het profiel en klik vervolgens op Maken.

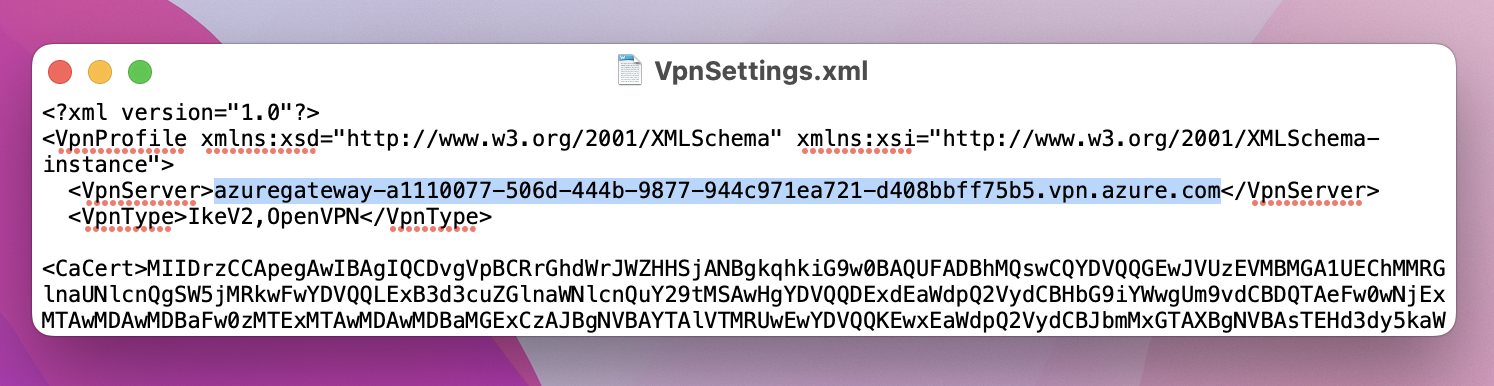

Ga naar het VPN-clientprofiel dat u hebt gedownload. Open in de map Algemeen het Vpn Instellingen.xml-bestand met behulp van een teksteditor. In het voorbeeld ziet u informatie over het tunneltype en het serveradres. Hoewel er twee VPN-typen worden vermeld, maakt deze VPN-client verbinding via IKEv2. Kopieer de tagwaarde VpnServer .

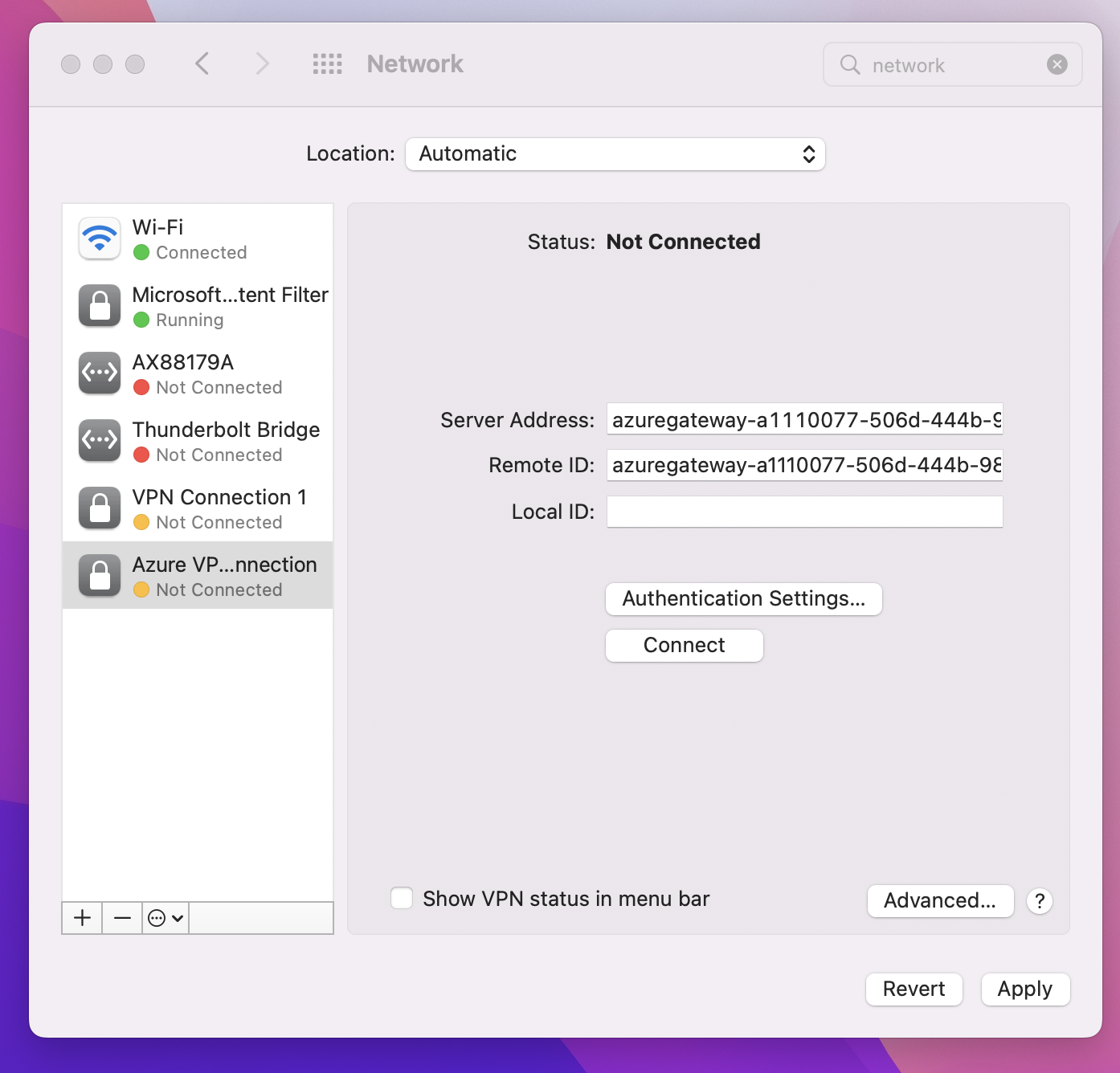

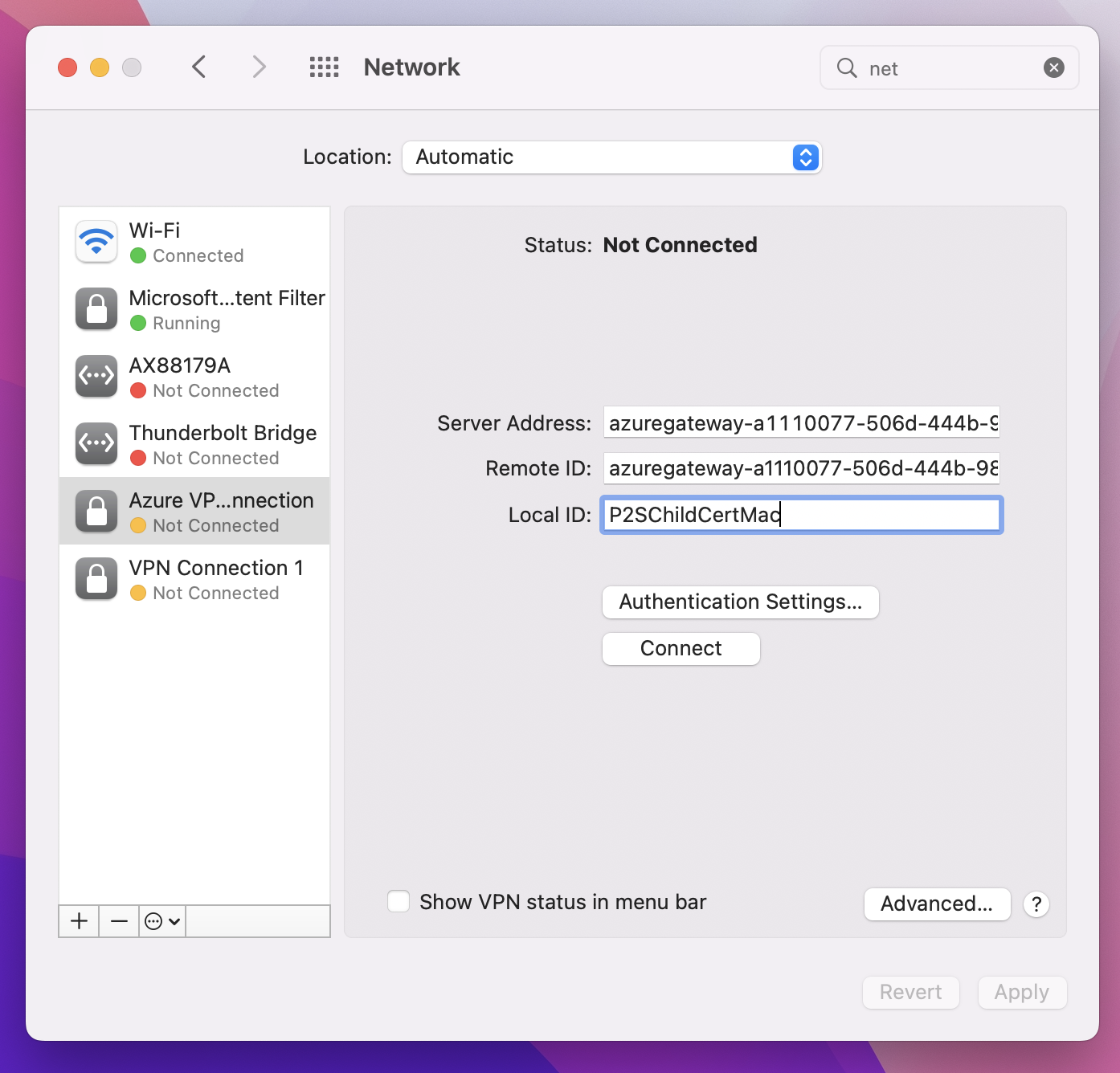

Plak de waarde van de VpnServer-tag in de velden Serveradres en Externe id van het profiel. Laat de lokale id leeg. Klik vervolgens op Verificatie Instellingen....

Verificatie-instellingen configureren

Verificatie-instellingen configureren. Er zijn twee sets instructies. Kies de instructies die overeenkomen met uw versie van het besturingssysteem.

Big Sur en later

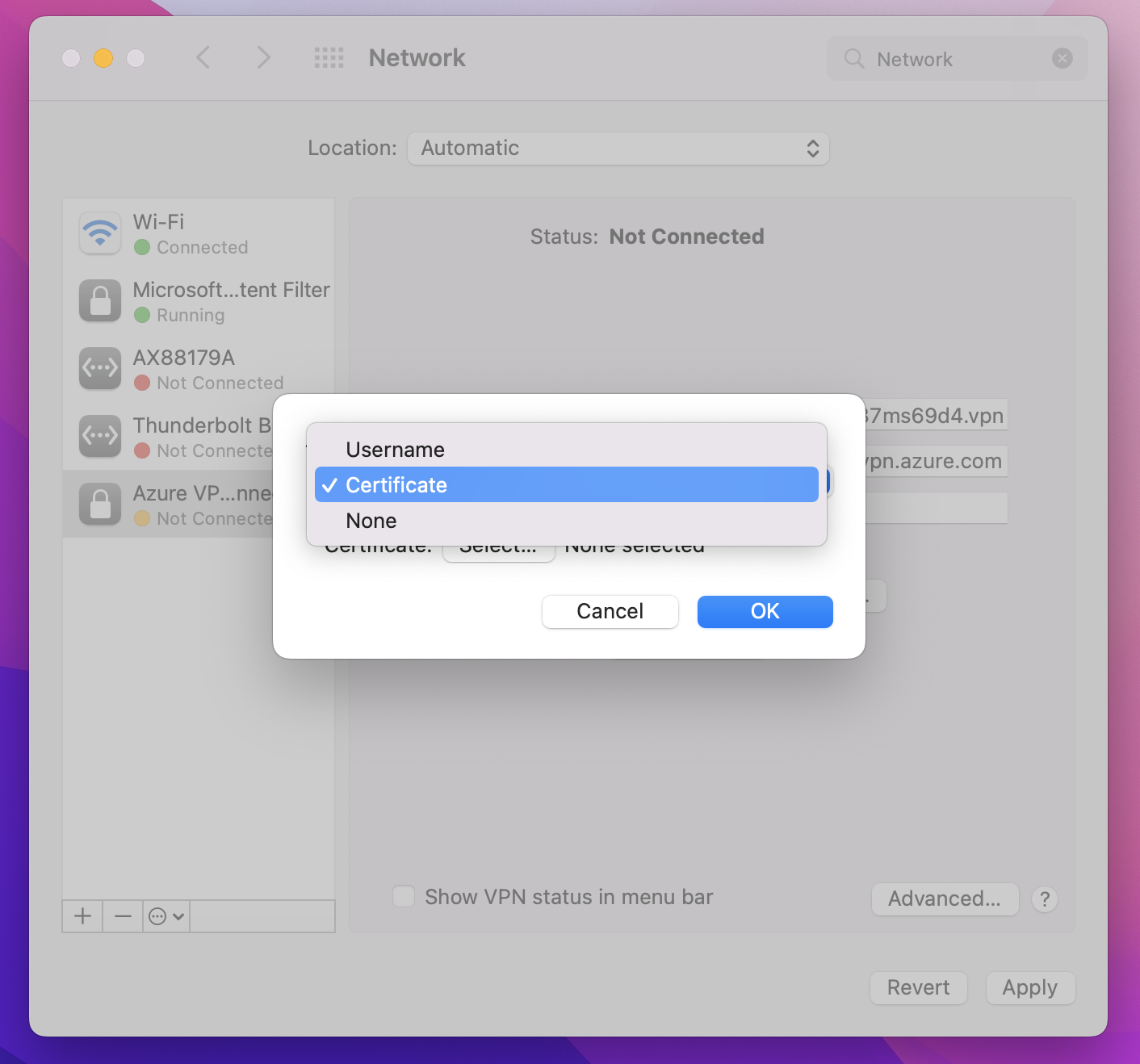

Klik op de pagina Verificatie Instellingen voor het veld Verificatie-instellingen op de pijlen om Certificaat te selecteren.

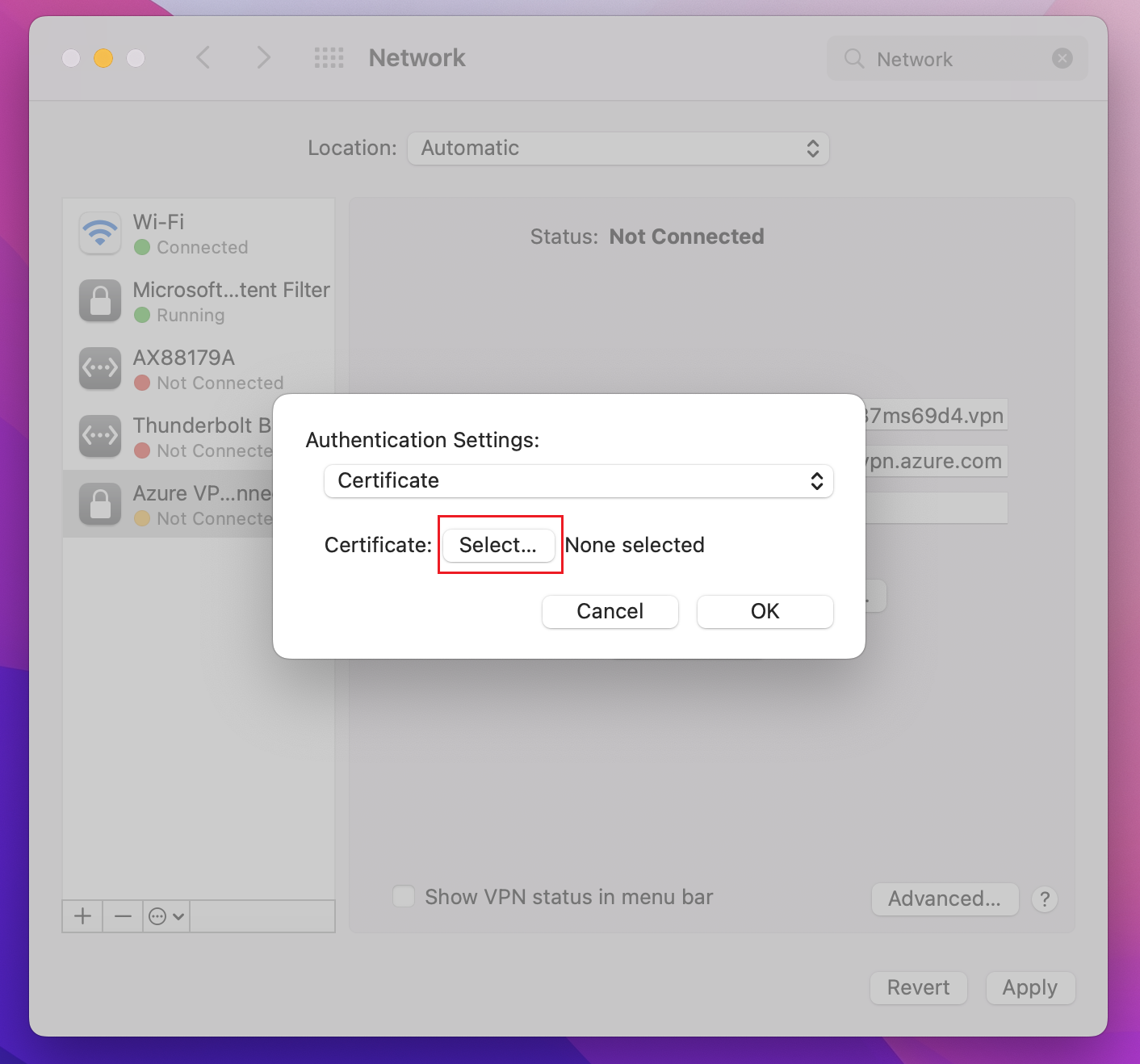

Klik op Selecteren om de pagina Een identiteit kiezen te openen.

Op de pagina Een identiteit kiezen wordt een lijst met certificaten weergegeven waaruit u kunt kiezen. Als u niet zeker weet welk certificaat u wilt gebruiken, kunt u Certificaat weergeven selecteren voor meer informatie over elk certificaat. Klik op het juiste certificaat en klik vervolgens op Doorgaan.

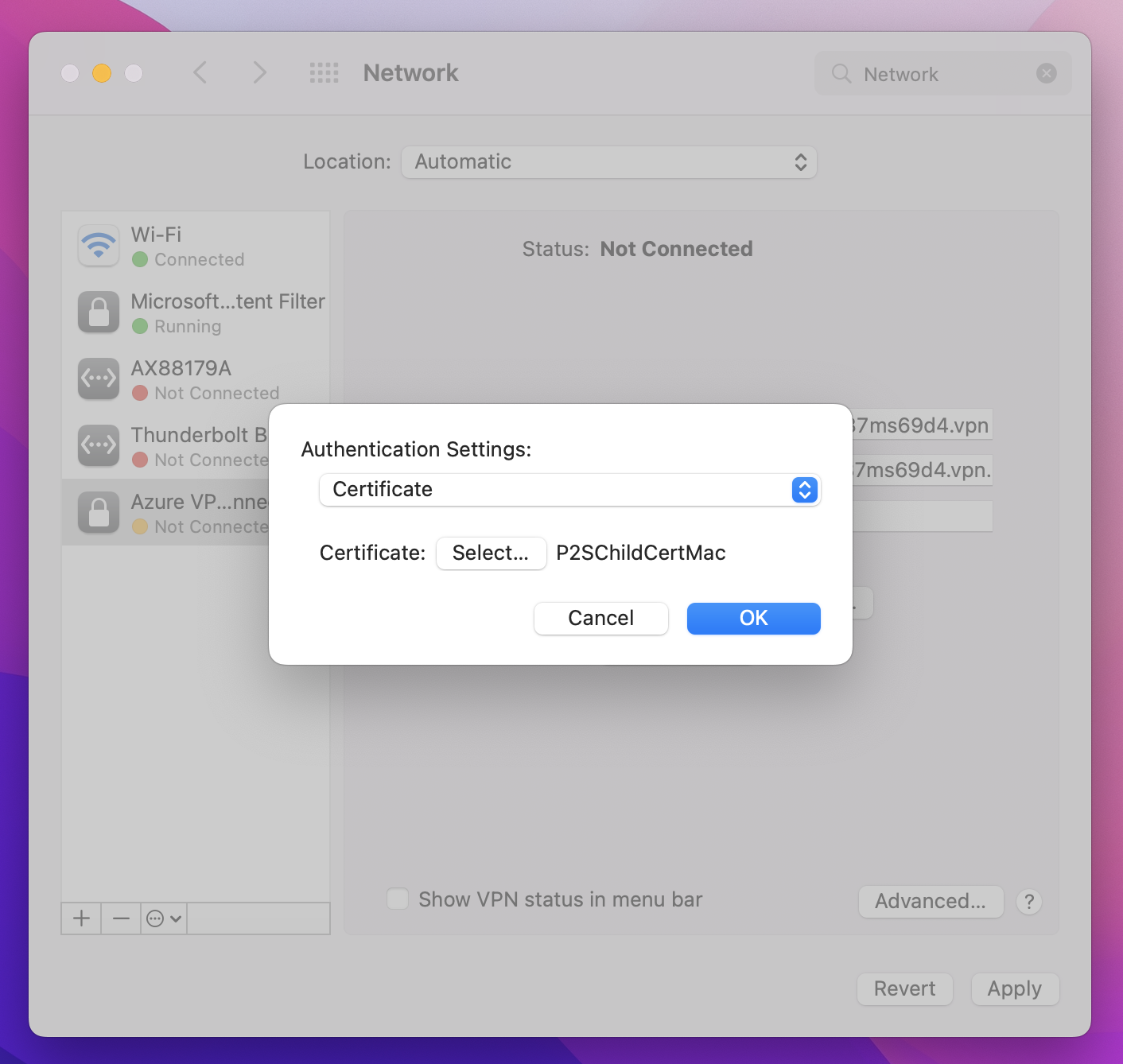

Controleer op de pagina Verificatie Instellingen of het juiste certificaat wordt weergegeven en klik vervolgens op OK.

Catalina

Als u Catalina gebruikt, gebruikt u deze stappen voor verificatie-instellingen:

Kies Geen voor verificatie Instellingen.

Klik op Certificaat, klik op Selecteren en klik op het juiste clientcertificaat dat u eerder hebt geïnstalleerd. Klik dan op OK.

Certificaat opgeven

Geef in het veld Lokale id de naam van het certificaat op. In dit voorbeeld is het P2SChildCertMac.

Klik op Toepassen om alle wijzigingen op te slaan.

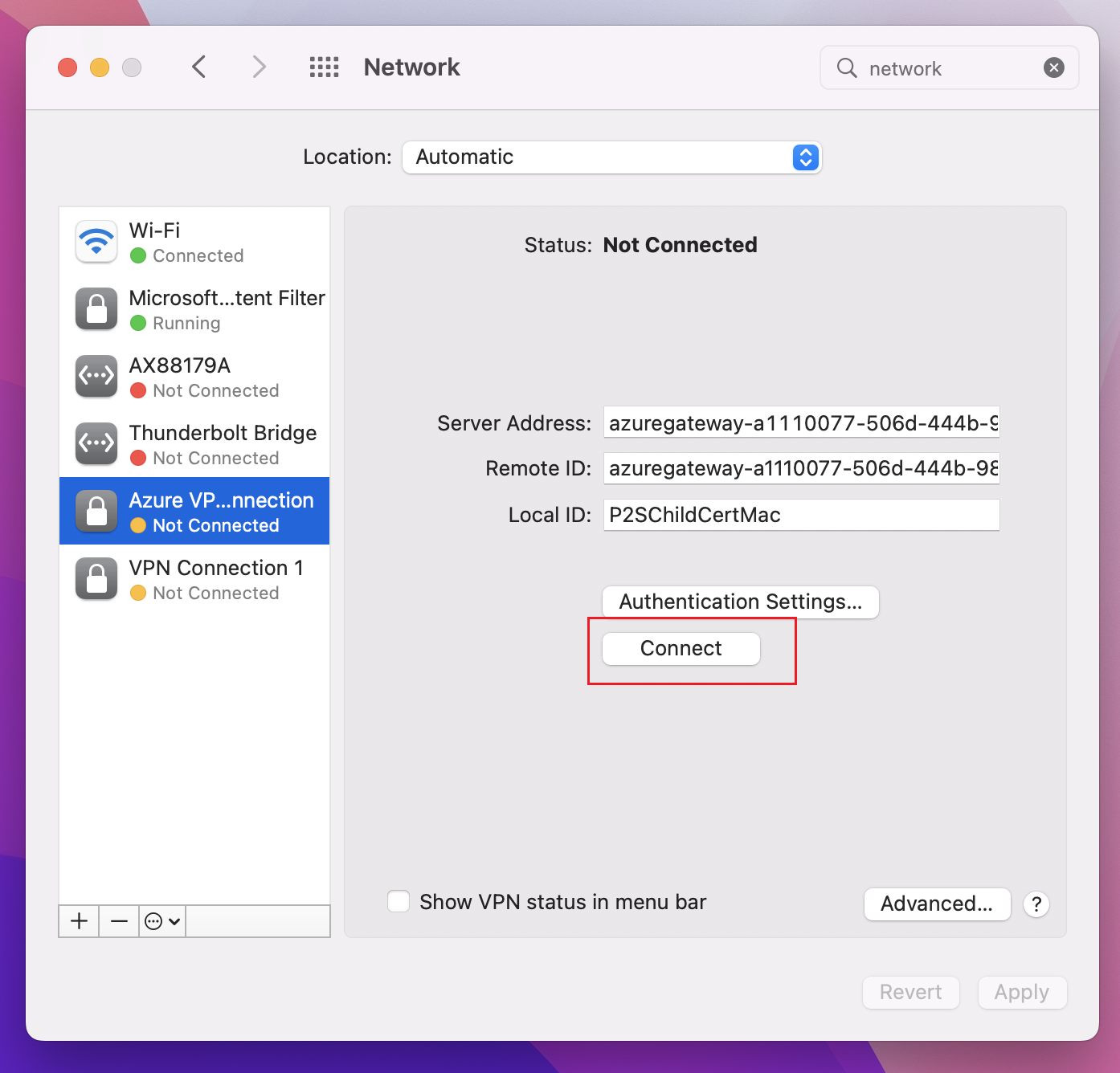

Verbinden

Klik op Verbinding maken om de P2S-verbinding met het virtuele Azure-netwerk te starten. Mogelijk moet u uw wachtwoord voor de sleutelhanger voor aanmelden invoeren.

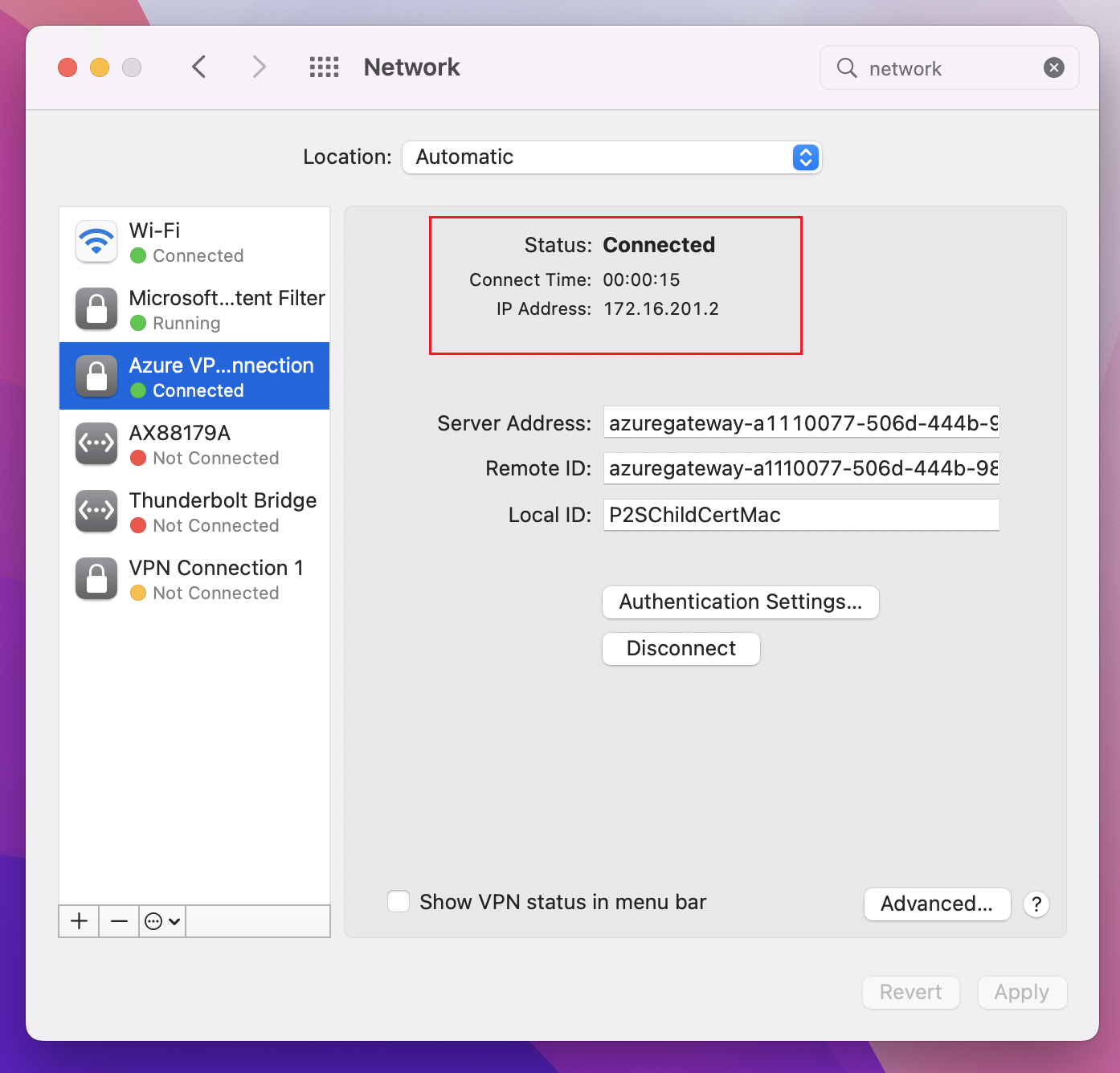

Zodra de verbinding tot stand is gebracht, wordt de status weergegeven als Verbinding maken en kunt u het IP-adres bekijken dat is opgehaald uit de VPN-clientadresgroep.

OpenVPN: macOS-stappen

In het volgende voorbeeld wordt TunnelOpgegeven gebruikt.

Belangrijk

Alleen MacOS 10.13 en hoger wordt ondersteund met het OpenVPN-protocol.

Notitie

OpenVPN Client versie 2.6 wordt nog niet ondersteund.

Download en installeer een OpenVPN-client, zoals TunnelOpgegeven.

Als u dit nog niet hebt gedaan, downloadt u het pakket voor het VPN-clientprofiel vanuit Azure Portal.

Pak het profiel uit. Open het configuratiebestand vpnconfig.ovpn vanuit de map OpenVPN in een teksteditor.

Vul het gedeelte P2S client certificate met de openbare P2S-clientcertificatcode in base64. In een certificaat met PEM-indeling kunt u het .cer-bestand openen en de base64-code tussen de headers van het certificaat kopiëren.

Vul in het gedeelte voor de persoonlijke sleutel de persoonlijke P2S-clientcertificaatsleutel in Base64 in. Zie Uw persoonlijke sleutel exporteren op de OpenVPN-site voor informatie over het extraheren van een persoonlijke sleutel.

Wijzig geen andere velden. Gebruik de ingevulde configuratie in de clientinvoer om verbinding te maken met de VPN.

Dubbelklik op het profielbestand om het profiel te maken inTunnel.

Start Tunnel werkruimte vanuit de map met toepassingen.

Klik op het Tunnelopgegeven pictogram in het systeemvak en kies Verbinding maken.

OpenVPN: iOS-stappen

In het volgende voorbeeld wordt OpenVPN-Verbinding maken uit de App Store gebruikt.

Belangrijk

Alleen iOS 11.0 en hoger wordt ondersteund met het OpenVPN-protocol.

Notitie

OpenVPN Client versie 2.6 wordt nog niet ondersteund.

Installeer de OpenVPN-client (versie 2.4 of hoger) vanuit de App Store. Versie 2.6 wordt nog niet ondersteund.

Als u dit nog niet hebt gedaan, downloadt u het pakket voor het VPN-clientprofiel vanuit Azure Portal.

Pak het profiel uit. Open het configuratiebestand vpnconfig.ovpn vanuit de map OpenVPN in een teksteditor.

Vul het gedeelte P2S client certificate met de openbare P2S-clientcertificatcode in base64. In een certificaat met PEM-indeling kunt u het .cer-bestand openen en de base64-code tussen de headers van het certificaat kopiëren.

Vul in het gedeelte voor de persoonlijke sleutel de persoonlijke P2S-clientcertificaatsleutel in Base64 in. Zie Uw persoonlijke sleutel exporteren op de OpenVPN-site voor informatie over het extraheren van een persoonlijke sleutel.

Wijzig geen andere velden.

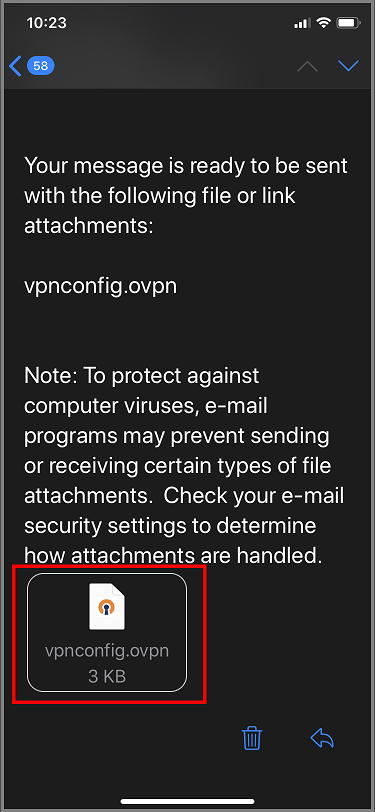

E-mail het profielbestand (.ovpn) naar uw e-mailaccount dat is geconfigureerd in de e-mailapp op uw i Telefoon.

Open het e-mailbericht in de e-mail-app op de i Telefoon en tik op het bijgevoegde bestand.

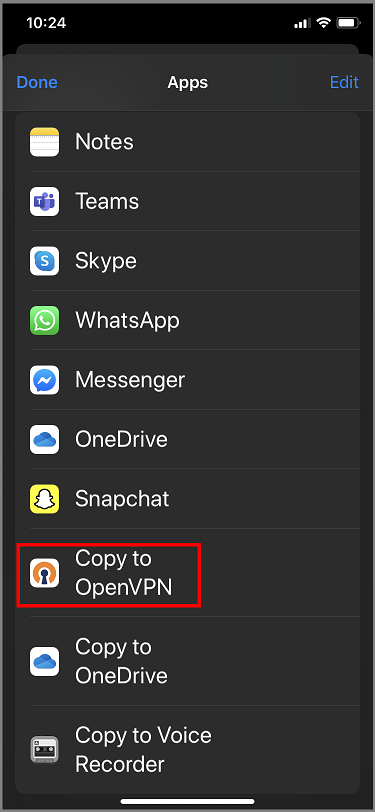

Tik op Meer als u de optie Kopiëren naar OpenVPN niet ziet.

Tik op Kopiëren naar OpenVPN.

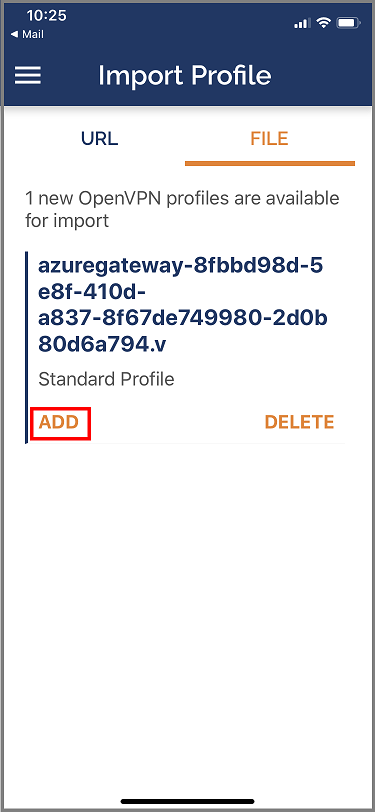

Tik op TOEVOEGEN op de pagina Profiel importeren

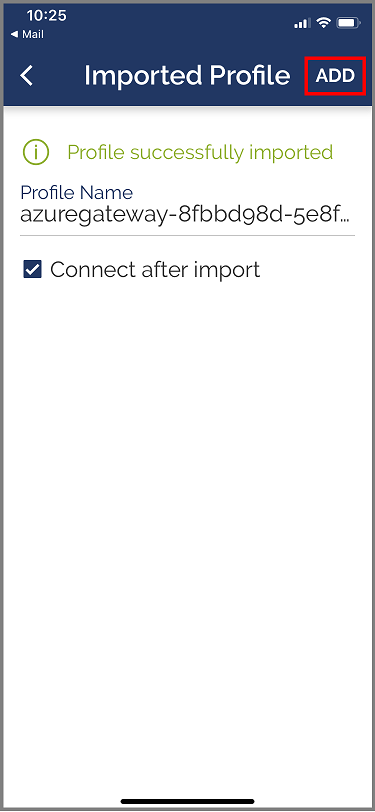

Tik op TOEVOEGEN op de pagina Geïmporteerd profiel

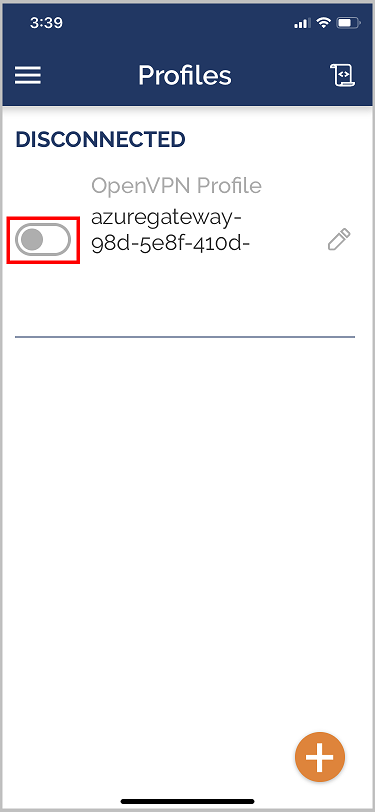

Start de OpenVPN-app en schuif de switch op de profielpagina naar rechts om verbinding te maken

Volgende stappen

Ga voor aanvullende stappen terug naar het oorspronkelijke punt-naar-site-artikel waaruit u werkte.

- PowerShell-configuratiestappen.

- Configuratiestappen in Azure Portal.